Vue d’ensemble de la sécurisation

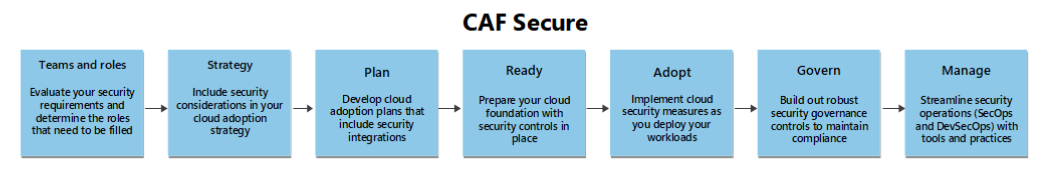

La méthodologie Cloud Adoption Framework pour Azure Secure offre une approche structurée pour sécuriser votre patrimoine cloud Azure.

Les conseils fournis dans cette série d’articles fournissent des recommandations pertinentes pour toutes les méthodologies du Cloud Adoption Framework, car la sécurité doit faire partie intégrante de chaque phase de votre parcours d’adoption du cloud. Par conséquent, vous pouvez trouver des articles alignés sur chaque méthodologie qui fournissent des recommandations de sécurité à prendre en compte lors de la progression de chaque phase de votre parcours d’adoption du cloud.

Toutes les recommandations contenues dans ce guide respectent les principes de Confiance Zéro de compromission (ou de violation de l’hypothèse), du privilège minimum et de la vérification explicite de la confiance qui doit guider votre stratégie de sécurité, votre architecture et votre implémentation.

Conseils de sécurité holistiques

La sécurité est une discipline complexe et difficile que vous devez prendre en compte dans presque tous les aspects de vos environnements cloud et technologiques. Observez les points clés suivants :

Tout est un vecteur potentiel de cible ou d’attaque : dans le monde actuel, les attaquants peuvent exploiter toutes les faiblesses des personnes, des processus et des technologies d’une organisation pour atteindre leurs objectifs malveillants.

La sécurité est un sport d’équipe : pour se défendre contre ces attaques, une approche coordonnée est nécessaire dans les équipes commerciales, technologiques et de sécurité. Chaque équipe doit contribuer aux efforts de sécurité et collaborer efficacement. Pour plus d’informations sur les différents rôles requis pour sécuriser les ressources Azure, consultez Teams et rôles.

Ce guide sécurisé du Framework d’adoption du cloud est un composant d’un ensemble global plus large de conseils de sécurité Microsoft conçus pour aider différentes équipes à comprendre et à effectuer leurs responsabilités en matière de sécurité. L’ensemble complet comprend les instructions suivantes :

La méthodologie sécurisée du Framework d’adoption du cloud fournit des conseils de sécurité pour les équipes qui gèrent l’infrastructure technologique qui prend en charge tous les opérations et développement de charge de travail hébergés sur Azure.

Les conseils de sécurité d’Azure Well-Architected Framework fournissent des conseils pour les propriétaires de charges de travail individuels sur la façon d’appliquer les meilleures pratiques de sécurité aux processus de développement d’applications et DevOps et DevSecOps. Microsoft fournit des conseils qui complètent cette documentation sur l’application des pratiques de sécurité et des contrôles DevSecOps dans un cycle de vie de développement de sécurité.

Microsoft Cloud Security Benchmark fournit des conseils de bonnes pratiques pour les parties prenantes afin de garantir une sécurité cloud robuste. Cette aide inclut les bases de référence de sécurité qui décrivent les fonctionnalités de sécurité disponibles et les configurations optimales recommandées pour les services Azure.

conseils Confiance Zéro fournit des conseils aux équipes de sécurité pour implémenter des fonctionnalités techniques pour prendre en charge une initiative de modernisation Confiance Zéro.

Chaque article aborde plusieurs sujets liés à sa méthodologie alignée :

- Modernisation de la posture de sécurité

- Préparation et réponse aux incidents

- La confidentialité, l’intégrité et la disponibilité (CIA) Triad

- Maintien de la posture de sécurité

Modernisation de la posture de sécurité

Tout au long de votre parcours d’adoption du cloud, recherchez des opportunités pour améliorer votre posture de sécurité globale grâce à la modernisation. Les conseils de cette méthodologie sont alignés sur le framework d’adoption de Microsoft Confiance Zéro. Ce framework fournit une approche détaillée et pas à pas pour moderniser votre posture de sécurité. Lorsque vous passez en revue les recommandations pour chaque phase de la méthodologie du Framework d’adoption du cloud, améliorez-les à l’aide des conseils fournis dans le cadre d’adoption Confiance Zéro.

Préparation et réponse aux incidents

La préparation et la réponse aux incidents sont des éléments fondamentaux de votre posture de sécurité globale. Votre capacité à préparer et à répondre aux incidents peut affecter considérablement votre réussite dans l’exploitation dans le cloud. Les mécanismes de préparation et les pratiques opérationnelles bien conçus permettent de détecter plus rapidement les menaces et de réduire le rayon d’explosion des incidents. Cette approche facilite la récupération plus rapide. De même, les mécanismes de réponse bien structurés et les pratiques opérationnelles garantissent une navigation efficace grâce aux activités de récupération et offrent des opportunités claires d’amélioration continue tout au long du processus. En vous concentrant sur ces éléments, vous pouvez améliorer votre stratégie de sécurité globale, ce qui garantit la résilience et la continuité opérationnelle dans le cloud.

La CIA Triad

La CIA Triad est un modèle fondamental dans la sécurité des informations qui représente trois principes fondamentaux. Ces principes sont la confidentialité, l’intégrité et la disponibilité.

La confidentialité garantit que seules les personnes autorisées peuvent accéder à des informations sensibles. Cette stratégie inclut des mesures telles que le chiffrement et les contrôles d’accès pour protéger les données contre les accès non autorisés.

L’intégrité maintient la précision et l’exhaustivité des données. Ce principe signifie protéger les données contre les altérations ou les falsifications par des utilisateurs non autorisés, ce qui garantit que les informations restent fiables.

La disponibilité garantit que les informations et les ressources sont accessibles aux utilisateurs autorisés si nécessaire. Cette tâche inclut la maintenance des systèmes et des réseaux pour éviter les temps d’arrêt et garantir l’accès continu aux données.

Adoptez le Triad de la CIA pour vous assurer que votre technologie métier reste fiable et sécurisée. Utilisez-la pour appliquer la fiabilité et la sécurité dans vos opérations grâce à des pratiques bien définies, strictement suivies et éprouvées. Voici quelques façons dont les principes de triade peuvent vous aider à garantir la sécurité et la fiabilité :

Protection des données : protégez les données sensibles contre les violations en tirant parti du Triad de la CIA, ce qui garantit la confidentialité et la conformité aux réglementations.

Continuité de l’activité : assurez l’intégrité et la disponibilité des données pour maintenir les opérations métier et éviter les temps d’arrêt.

Confiance des clients : implémentez le Triad de la CIA pour créer une confiance avec les clients et les parties prenantes en démontrant un engagement en matière de sécurité des données.

Chaque article aligné sur la méthodologie fournit des recommandations pour les principes du Triad de la CIA. Cette approche garantit que vous pouvez traiter la confidentialité, l’intégrité et la disponibilité. Ces conseils vous aident à examiner attentivement ces aspects dans chaque phase de votre parcours d’adoption du cloud.

Maintien de la posture de sécurité

L’amélioration continue est essentielle pour maintenir une posture de sécurité robuste dans le cloud, car les cybermenaces évoluent en permanence et deviennent plus sophistiquées. Pour vous protéger contre ces risques toujours changeants, assurez-vous d’apporter des améliorations continues. Les conseils fournis dans ces sections peuvent vous aider à configurer votre organisation pour la réussite à long terme en identifiant les opportunités d’amélioration continue. Concentrez-vous sur ces stratégies à mesure que vous établissez et faites évoluer votre environnement cloud au fil du temps.

Liste de contrôle de sécurité cloud

Utilisez la liste de contrôle de sécurité cloud pour afficher toutes les tâches de chaque étape de sécurité cloud. Accédez rapidement aux conseils dont vous avez besoin.