Gérer votre patrimoine cloud avec une sécurité renforcée

La phase Gérer d’un parcours d’adoption du cloud se concentre sur le fonctionnement continu de votre patrimoine cloud. Maintenir et renforcer votre posture de sécurité en permanence est essentiel pour gérer votre patrimoine et doit être considéré comme la pierre angulaire de vos pratiques de gestion. Si vous négligez la sécurité en faveur d’économies de coûts ou d’améliorations de performances, vous risquez d’exposer votre entreprise à des menaces susceptibles de nuire gravement à votre entreprise et d’inverser les avantages à court terme qui le font. Investir dans des mécanismes de sécurité et des pratiques met votre entreprise en place pour un succès à long terme en minimisant les risques d’attaques préjudiciables.

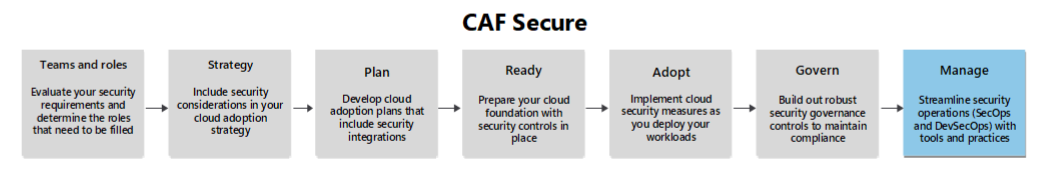

Cet article est un guide de prise en charge de la méthodologie De gestion . Il décrit les zones d’optimisation de la sécurité que vous devez prendre en compte au fur et à mesure que vous parcourez cette phase de votre parcours.

Modernisation de la posture de sécurité

Au cours de la phase Gérer de votre parcours d’adoption du cloud, vous devez disposer d’une plateforme d’observabilité robuste avec une surveillance approfondie et des alertes intelligentes déjà configurées, mais la modernisation de cette plateforme peut nécessiter un nouvel état d’esprit qui se concentre fortement sur les mesures proactives et l’adoption des principes de Confiance Zéro.

Supposons qu’il y ait une violation dans un ou plusieurs de vos systèmes est un élément clé de la détection proactive et du pilote de la chasse aux menaces et de l’ingénierie de détection. La chasse aux menaces utilise une approche basée sur des hypothèses - qu’une violation s’est déjà produite sous une forme particulière - pour analyser intelligemment vos systèmes à l’aide d’outils dans une tentative de prouver ou de disprovisionner cette hypothèse. L’ingénierie de détection est la pratique du développement de mécanismes de détection spécialisés pour augmenter les plateformes d’observabilité qui ne sont pas équipées pour détecter de nouvelles cyberattaques et nouvelles.

Vérifiez explicitement : passer d’un état d’esprit de « confiance par défaut » à « confiance par exception » signifie que vous devez être en mesure de valider les activités approuvées par le biais d’une visibilité. L’augmentation de votre plateforme d’observabilité avec une surveillance intelligente des identités et des accès peut vous aider à détecter un comportement anormal en temps réel.

Facilitation via Azure

- Microsoft Defender XDR fournit une chasse avancée aux menaces sur plusieurs domaines, tels que les points de terminaison, les applications cloud et l’identité.

Gestion de la préparation et de la réponse aux incidents

Préparation aux incidents :

Implémentez une solution SIEM (Security Information and Event Management) et d’orchestration de sécurité, d’automatisation et de réponse (SOAR) pour augmenter la surveillance et les systèmes d’alerte de votre infrastructure pour détecter et répondre aux incidents de sécurité.

Analysez de manière proactive vos systèmes cloud pour détecter les vulnérabilités. L’utilisation d’un scanneur de vulnérabilité qui peut être intégré à un système SIEM consolide les données de sécurité de votre environnement, ce qui vous permet de détecter et de répondre efficacement à plusieurs types de risques de sécurité et d’incidents.

Augmentez la profondeur de votre visibilité sur les risques de sécurité dans votre environnement en implémentant une solution de détection et de réponse étendue (XDR). L’alimentation de ces données dans votre système SIEM unifie la surveillance de la sécurité dans un seul volet de verre et optimise l’efficacité de votre équipe des opérations de sécurité.

Planification de la réponse aux incidents : la modernisation de votre plateforme d’observabilité est essentielle pour la détection des incidents. C’est également la base de la maintenance de votre plan de réponse aux incidents. Votre plan de réponse aux incidents doit être un document vivant mis à jour régulièrement. Il doit rester à jour avec vos efforts de recherche et de détection des menaces et avec des informations sur les risques disponibles publiquement, telles que mitre ATT&CK base de connaissances.

Outre la maintenance de vos plans de réponse aux incidents, vous devez également disposer de plans de réponse aux incidents et de récupération d’urgence entièrement développés.

Continuité d’activité et reprise d’activité : développez et testez les plans de récupération d’urgence pour vous assurer que votre environnement cloud est résilient et peut rapidement récupérer des incidents. Incluez des stratégies de sauvegarde et de récupération qui prennent en charge la continuité de l’activité. Dans de nombreux cas, les charges de travail individuelles de votre environnement ont des objectifs et des processus de récupération uniques, donc avoir des plans basés sur la charge de travail, plutôt qu’un seul plan qui couvre toutes les facettes de l’entreprise, est une bonne stratégie. Reportez-vous au guide de récupération d’urgence well-architected Framework pour obtenir des conseils axés sur la charge de travail sur cette rubrique.

Facilitation via Azure

Microsoft Defender pour le cloud offre des plans qui surveillent et protègent de nombreuses ressources de charge de travail, comme les serveurs, le stockage, les conteneurs, les bases de données SQL et DNS. Ces plans vous permettent de découvrir des insights approfondis que vous ne pouvez pas trouver avec votre solution de supervision existante.

- Defender pour serveurs inclut Gestion des vulnérabilités Microsoft Defender pour l’analyse des vulnérabilités sur vos machines virtuelles basées sur Azure ou Avec Azure Arc.

Microsoft Sentinel est la solution SIEM native cloud microsoft et SOAR. Vous pouvez l’utiliser comme solution autonome. Il s’intègre également à Microsoft Defender pour fournir une plateforme d’opérations de sécurité unifiée.

L’investigation et la réponse automatisées dans Defender XDR aident votre équipe des opérations de sécurité à résoudre les menaces de manière plus efficace et plus efficace en fournissant des fonctionnalités de détection et d’auto-réparation automatisées pour de nombreux scénarios.

Gestion de la confidentialité

La gestion continue de votre posture de sécurité en ce qui concerne la confidentialité implique une surveillance et des pratiques d’audit bien conçues, la gestion continue des procédures d’audit codifiées et la recherche d’opportunités d’amélioration continue.

Surveillance et audit réguliers : pour garantir l’intégrité des stratégies de confidentialité, vous devez établir une cadence régulière pour la surveillance et l’audit. La surveillance continue permet de détecter rapidement les menaces et anomalies de sécurité potentielles. Toutefois, la surveillance seule est insuffisante. Vous devez effectuer des audits réguliers pour vérifier que les stratégies et les contrôles en place sont efficaces et qu’ils sont respectés. Les audits fournissent un examen complet de votre posture de sécurité et vous aident à identifier les lacunes ou faiblesses dont vous avez besoin pour répondre.

Documentation et institutionnalisation des procédures d’audit : la documentation des procédures d’audit est essentielle pour assurer la cohérence et la responsabilité. L’institutionnalisation de ces procédures garantit que les vérifications sont effectuées systématiquement et régulièrement. La documentation détaillée doit inclure l’étendue de l’audit, des méthodologies, des outils utilisés et de la fréquence des audits. Cette pratique vous aide à maintenir un niveau de sécurité élevé. Il fournit également une piste claire à des fins réglementaires et de conformité.

Les meilleures pratiques pour améliorer la confidentialité sont les suivantes :

Séparation des tâches (SoD) : l’implémentation de SoD permet d’éviter les conflits d’intérêts et de réduire le risque de fraude. La division des responsabilités entre différentes personnes garantit qu’aucune personne n’a le contrôle de tous les aspects d’un processus critique.

Maintenance proactive du cycle de vie des utilisateurs : vous devez régulièrement mettre à jour et gérer les comptes d’utilisateur. Cette pratique inclut la révocation rapide de l’accès pour les utilisateurs qui n’en ont plus besoin, la mise à jour des autorisations au fur et à mesure que les rôles changent et s’assure que les comptes inactifs sont désactivés. La maintenance proactive permet d’empêcher l’accès non autorisé et de s’assurer que seuls les utilisateurs actuels et autorisés ont accès aux données sensibles. Les architectes d’accès doivent inclure ces mesures dans leurs procédures d’exploitation standard.

Facilitation via Azure

Protection contre la perte de données Microsoft Purview (DLP) peut vous aider à détecter et empêcher l’exfiltration par le biais de processus courants utilisés par les attaquants. Purview DLP peut détecter les adversaires qui utilisent n’importe quelle première utilisation ou application cloud pour exfiltrer des données sensibles à partir d’appareils de point de terminaison. Purview DLP peut également identifier l’exécution de ces outils lorsque les adversaires les renomment pour rester non détectés.

Gestion des risques internes Microsoft Purview pouvez vous aider à détecter et empêcher des risques internes malveillants ou involontaires potentiels, tels que le vol IP, les fuites de données et les violations de sécurité.

Gestion de l’intégrité

La gestion de vos données et de l’intégrité du système nécessite une surveillance robuste avec des configurations spécifiques pour détecter les modifications non autorisées apportées à vos ressources. D’autres principes clés de la phase De gestion adoptent des pratiques d’amélioration et de formation continues.

Surveillance de l’intégrité des données : la surveillance efficace de l’intégrité des données est une tâche complexe. Les outils intelligents peuvent faciliter la configuration des mécanismes de surveillance appropriés. Si vous combinez la gouvernance intelligente des données avec des solutions SIEM et SOAR, vous pouvez obtenir des insights approfondis sur les activités liées à vos données et automatiser des parties de votre plan de réponse aux incidents. Votre supervision doit détecter des comportements anormals, notamment l’accès non autorisé aux magasins de données et les modifications apportées aux magasins de données. Les réponses automatisées aux incidents comme les verrouillages immédiats peuvent aider à réduire le rayon d’explosion des activités malveillantes.

Surveillance de l’intégrité du système : la surveillance efficace de l’intégrité du système est plus simple que la surveillance de l’intégrité des données. La plupart des plateformes de surveillance et d’alerte modernes sont bien équipées pour détecter les modifications apportées aux systèmes. Avec des garde-fous appropriés autour des déploiements, comme autoriser uniquement les modifications apportées à l’environnement via IaC et une plateforme d’authentification et d’accès bien conçue, vous pouvez vous assurer que les modifications qui se produisent en dehors des protocoles approuvés sont détectées et examinées immédiatement.

Facilitation via Azure

Surveillance de l’intégrité des données

- La gestion de l’intégrité de Microsoft Purview peut vous aider à codifier les normes de données et à mesurer la façon dont les données de votre patrimoine sont conformes à ces normes au fil du temps. Il fournit des rapports pour suivre l’intégrité des données et aide les propriétaires de données à corriger les problèmes qui surviennent.

Gérer la disponibilité

La gestion de la disponibilité de votre patrimoine cloud nécessite une surveillance fiable et proactive de la disponibilité validée par le biais de tests.

Surveillance de la disponibilité : vérifiez que toutes les applications et toutes les infrastructures sont configurées pour la surveillance et que les alertes sont configurées pour notifier les équipes appropriées. Utilisez la fonctionnalité de journalisation native cloud et d’instrumentation des applications pour simplifier la conception de votre supervision et réduire la charge opérationnelle.

Test de disponibilité : toutes les applications et toutes les infrastructures doivent être testées régulièrement pour la disponibilité dans le cadre de votre stratégie de test globale. Les tests d’injection de pannes et de chaos sont d’excellentes stratégies pour tester la disponibilité et la sécurité en introduisant des dysfonctionnements.

Facilitation via Azure

En plus des solutions Defender pour le cloud abordées précédemment, tenez compte des solutions suivantes :

L’instrumentation automatique pour Azure Monitor Application Insights vous permet d’instrumenter facilement votre application pour une surveillance de télémétrie enrichie via Application Insights. De nombreux types d’hébergement locaux et basés sur Azure sont pris en charge pour l’instrumentation automatique.

Azure Chaos Studio est un service managé qui utilise l’ingénierie du chaos pour vous aider à mesurer, comprendre et améliorer votre application cloud et la résilience du service.

Gestion du maintien de la sécurité

Éducation continue

Encouragez l’éducation et la certification continues dans les pratiques de sécurité cloud à tenir à jour avec les menaces et technologies en constante évolution. Cette formation doit couvrir les points suivants :

Détection des menaces Utilisez des outils d’analyse et de surveillance avancés comme Microsoft Sentinel pour détecter les menaces au début, en mettant l’accent sur la surveillance continue et l’identification proactive des menaces. L’analytique avancée permet d’identifier des modèles et comportements inhabituels susceptibles d’indiquer des menaces de sécurité potentielles. Le renseignement intégré sur les menaces fournit des informations à jour sur les menaces connues, ce qui améliore la capacité du système à détecter les risques émergents. Incluez la formation sur les réponses pré-planifiées, telles que les actions automatisées pour l’isolement, afin de garantir une réaction rapide aux menaces détectées.

Réponse aux incidents. Former votre équipe d’opérations de sécurité sur des stratégies de réponse aux incidents robustes qui intègrent des principes Confiance Zéro, en supposant que les menaces peuvent provenir à la fois de sources internes et externes. Cette activité inclut la vérification continue des identités et la sécurisation de l’accès aux ressources. La formation doit également couvrir l’utilisation d’arbres de décision et d’organigrammes pour guider les actions de réponse en fonction de scénarios d’incident spécifiques.

- Disponibilité. Fournissez une formation sur le déploiement de solutions de haute disponibilité et de récupération d’urgence à l’aide de services Azure pour vous assurer que les données et les ressources restent accessibles quand elles sont nécessaires. Cette formation comprend la maintenance des réponses pré-planifiées qui décrivent les étapes de conservation de la disponibilité pendant un incident. La formation doit également couvrir les stratégies permettant de garantir un accès continu aux ressources critiques, même en cas de perturbations, et d’inclure une formation pratique sur la configuration et la gestion des outils de haute disponibilité et de récupération d’urgence Azure.

Exercices de simulation : effectuez des exercices de sécurité et des simulations réguliers pour préparer l’équipe à des scénarios réels. Ces exercices doivent évaluer la capacité de l’organisation à répondre aux incidents au sein de l’infrastructure Confiance Zéro, en traitant tous les segments réseau comme potentiellement compromis jusqu’à ce qu’ils soient vérifiés comme sécurisés. Les scénarios tels que les attaques par hameçonnage, les violations de données et les rançongiciels doivent être simulés pour identifier les lacunes dans les stratégies de réponse et fournir une expérience pratique de gestion des incidents. Les exercices devraient mettre l’accent sur les stratégies d’isolement en isolant rapidement les systèmes compromis afin d’éviter une propagation plus poussée, la communication rapide grâce à l’établissement de canaux clairs et efficaces pour diffuser de l’information et la préservation des preuves en garantissant que toutes les données pertinentes sont collectées et stockées de manière sécurisée pour soutenir l’analyse et l’examen ultérieurs. Utilisez des réponses prédéfinies telles que les playbooks d’incident et les protocoles de communication pour vous assurer que les actions pendant ces exercices sont cohérentes et systématiques.

Exercices de réponse aux incidents : testez régulièrement des plans de réponse aux incidents via des exercices réalistes qui simulent différents scénarios de menace. Ces exercices doivent impliquer toutes les parties prenantes pertinentes, notamment l’équipe SOC (Security Operations Center), les coordinateurs de réponse aux incidents, le responsable de la gouvernance, le contrôleur d’incident, le responsable d’investigation, le responsable de l’infrastructure et l’équipe de gouvernance cloud, pour garantir une préparation complète au sein de l’organisation. Incorporez des éléments du triad de la CIA et des principes de Confiance Zéro dans ces exercices, tels que le test de l’efficacité des contrôles d’accès (confidentialité), l’implémentation de contrôles d’intégrité pour les données critiques et l’implémentation de procédures de maintenance de la disponibilité du service pendant un incident. Mettez l’accent sur une coordination efficace en garantissant des efforts clairs de communication et de collaboration entre les équipes grâce à l’utilisation de réponses prédéfinis, comme les rôles et responsabilités prédéfinis, ainsi que l’isolement rapide des systèmes affectés et de l’atténuation des menaces. Documenter les actions effectuées pour fournir un enregistrement clair pour l’examen post-incident et l’amélioration continue.

Stratégies d’amélioration continue pour la confidentialité et l’intégrité

L’amélioration continue est essentielle pour maintenir et améliorer la confidentialité et l’intégrité dans les environnements cloud d’entreprise. Documenter les résultats de la gestion de la configuration et des audits et des inspections est crucial. Cette documentation fournit un enregistrement historique que vous pouvez analyser pour identifier les tendances, les problèmes récurrents et les domaines d’amélioration.

Stratégies de confidentialité :

Apprenez du passé. La mise en œuvre des leçons tirées des inspections passées est un élément clé de l’amélioration continue. En analysant les résultats des audits et des inspections précédents, les organisations peuvent identifier les faiblesses et mettre en œuvre des mesures correctives pour éviter des problèmes similaires à l’avenir. Cette approche proactive garantit que l’organisation évolue en permanence et améliore sa posture de sécurité.

Utilisez des données en temps réel. La surveillance en temps réel joue un rôle essentiel dans l’amélioration continue. En utilisant des données en temps réel, les organisations peuvent rapidement identifier et répondre aux menaces potentielles, ce qui garantit que les mesures de sécurité sont toujours à jour et efficaces. Cette approche dynamique permet aux organisations d’éviter les erreurs passées et de s’assurer que les organisations restent résilientes contre les menaces émergentes.

Formation en matière de confidentialité. Dans le cadre de votre stratégie de formation globale, assurez-vous que les employés sont formés à vos politiques et procédures de confidentialité. Cette formation devrait être obligatoire pour les nouveaux employés et devrait se répéter régulièrement pour tous les employés. Pour les employés de l’équipe de sécurité, il doit inclure une formation plus approfondie spécifique à leurs rôles. Enseignez l’importance d’implémenter des contrôles d’accès stricts et de chiffrement pour protéger les informations sensibles contre les accès non autorisés. La formation doit également couvrir les meilleures pratiques dans les technologies de chiffrement des données et les outils de gestion des accès pour vous assurer que seul le personnel autorisé peut accéder aux données sensibles.

Stratégies d’intégrité :

Auditez régulièrement vos données. Effectuez régulièrement des audits manuels de vos données pour vous assurer que vos outils de gouvernance et de surveillance des données fonctionnent comme prévu. Recherchez des opportunités d’amélioration.

Hygiène des données. Adoptez de bonnes habitudes d’hygiène des données, comme les suivantes.

Auditez manuellement les données pour la qualité, la précision et la cohérence. Corrigez les erreurs lorsqu’elles sont découvertes.

Utilisez des stratégies telles que la normalisation pour réduire les incohérences et les redondances.

Archivez les données historiques dans un stockage froid ou hors connexion lorsqu’elles ne sont plus nécessaires en production. Vider les données qui n’ont pas besoin d’être archivées.

Passez régulièrement en revue les configurations de chiffrement pour vous assurer que toutes les données sensibles sont chiffrées au repos et en transit. Passez régulièrement en revue les normes du secteur pour le chiffrement et assurez-vous que vos systèmes s’alignent sur ces normes.

. Passez régulièrement en revue les configurations de sauvegarde pour vous assurer que tous les magasins de données contenant des données sensibles ou d’autres données critiques sont sauvegardés. Effectuez des tests de restauration pour vous assurer que les données de sauvegarde sont valides. Testez régulièrement les restaurations pour vous assurer que vos systèmes sont en conformité avec l’objectif de temps de récupération (RTO) et l’objectif de point de récupération (RPO) de votre organisation.

Passez régulièrement en revue l’accès aux systèmes et aux données. Les révisions des autorisations d’accès aux systèmes et aux magasins de données doivent se produire régulièrement pour s’assurer qu’il n’y a pas de lacunes dans vos contrôles d’accès et stratégies.

Effectuer une formation sur l’intégrité. Dans le cadre de votre stratégie de formation globale, assurez-vous que les employés sont formés sur vos stratégies et procédures d’intégrité du système et des données. Cette formation devrait être obligatoire pour les nouveaux employés et se répéter régulièrement pour tous les employés. Pour les employés de l’équipe de sécurité, fournissez une formation plus approfondie spécifique à leurs rôles. Fournissez une formation sur l’utilisation des processus DevOps pour l’infrastructure en tant que code (IaC) afin de garantir la précision et la fiabilité des données. Les pratiques DevOps, telles que le contrôle de version, l’intégration continue et les tests automatisés, vous aident à suivre, auditer et valider les modifications apportées à l’infrastructure de l’environnement cloud avant le déploiement. Les pratiques DevOps sont particulièrement importantes pour la maintenance des zones d’atterrissage, car ces pratiques garantissent la cohérence et l’intégrité de la configuration en fournissant un moyen systématique de gérer les changements d’infrastructure.

Étape suivante

Passez en revue le framework d’adoption Confiance Zéro pour en savoir plus sur l’intégration d’approches Confiance Zéro tout au long de votre parcours d’adoption du cloud.

Passez en revue le pilier Sécurité du Framework bien conçu pour obtenir des conseils de sécurité axés sur la charge de travail.