Gouverner en toute sécurité votre patrimoine cloud

La gouvernance de la sécurité connecte vos priorités métier à des implémentations techniques, telles que l’architecture, les normes et les stratégies. Les équipes de gouvernance assurent la supervision et la surveillance afin de maintenir et d’améliorer la sécurité au fil du temps. Ces équipes signalent également la conformité requise par les organismes réglementaires.

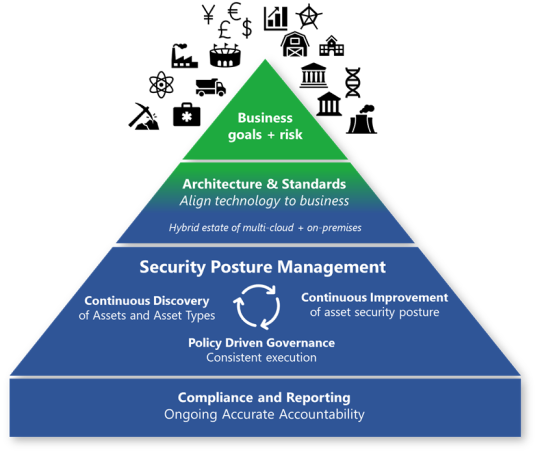

Les objectifs métier et les risques fournissent les conseils les plus efficaces pour la sécurité. Cette approche garantit que les efforts de sécurité sont concentrés sur les priorités clés de l’organisation. En outre, il aide les propriétaires de risques à utiliser un langage et des processus familiers dans le cadre de gestion des risques.

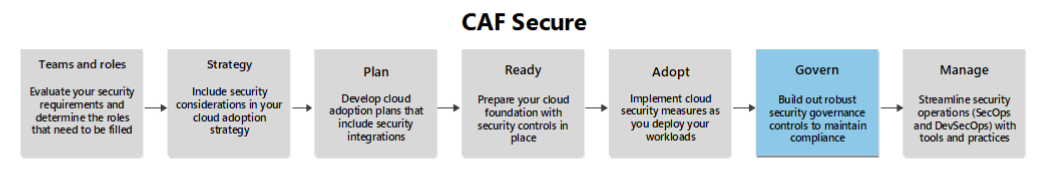

Cet article est un guide de soutien de la méthodologie de gouvernance . Il fournit des zones d’optimisation de la sécurité à prendre en compte au fur et à mesure que vous parcourez cette phase de votre parcours.

Modernisation de la posture de sécurité

L’utilisation de la création de rapports de problèmes uniquement n’est pas une stratégie efficace pour maintenir votre posture de sécurité. Dans l’ère du cloud, la gouvernance nécessite une approche active qui collabore en permanence avec d’autres équipes. La gestion de la posture de sécurité est une fonction émergente et essentielle. Ce rôle aborde la question critique de la sécurité environnementale. Il englobe des domaines clés tels que gestion des vulnérabilités et les rapports de conformité de la sécurité.

Dans un environnement local, la gouvernance de la sécurité s’appuie sur les données périodiques disponibles sur l’environnement. Cette approche entraîne souvent des informations obsolètes. La technologie cloud révolutionne ce processus en fournissant une visibilité à la demande sur la posture de sécurité actuelle et la couverture des ressources. Cet insight en temps réel transforme la gouvernance en une organisation plus dynamique. Il favorise une collaboration plus étroite avec d’autres équipes de sécurité pour surveiller les normes de sécurité, fournir des conseils et améliorer les processus.

Dans son état idéal, la gouvernance favorise l’amélioration continue au sein de l’organisation. Ce processus continu engage toutes les parties de l’organisation pour garantir des avancées constantes en matière de sécurité.

Voici les principes clés de la gouvernance de la sécurité :

Découverte continue des ressources et des types de ressources : un inventaire statique n’est pas possible dans un environnement cloud dynamique. Votre organisation doit se concentrer sur la découverte continue des ressources et des types de ressources. Dans le cloud, de nouveaux types de services sont régulièrement ajoutés. Les propriétaires de charge de travail ajustent dynamiquement le nombre d’instances d’application et de service en fonction des besoins, ce qui crée un environnement en constante évolution. Cette situation rend la gestion des stocks une discipline en constante évolution. Les équipes de gouvernance doivent identifier en permanence les types de ressources et les instances pour suivre ce rythme de changement.

Amélioration continue de la posture de sécurité des ressources : les équipes de gouvernance doivent se concentrer sur l’amélioration et l’application des normes pour suivre le cloud et les attaquants. Les organisations fournissant des technologies de l’information doivent rapidement réagir aux nouvelles menaces et s’adapter en conséquence. Les attaquants évoluent constamment leurs techniques, tandis que les défenses s’améliorent en permanence et peuvent avoir besoin d’être mises à jour. Vous ne pouvez pas toujours incorporer toutes les mesures de sécurité nécessaires dans la configuration initiale.

Gouvernance basée sur des stratégies : cette gouvernance garantit une implémentation cohérente, car vous définissez des stratégies une fois et les appliquez automatiquement entre les ressources. Ce processus limite le temps perdu et l’effort sur les tâches manuelles répétées. Il est souvent implémenté à l’aide d’azure Policy ou d’infrastructures d’automatisation de stratégie non-Microsoft.

Pour maintenir l’agilité, les conseils relatifs aux meilleures pratiques sont souvent itératifs. Ils intègrent des petits éléments d’information provenant de sources multiples pour produire une vue d’ensemble, en apportant continuellement de petits ajustements.

Facilitation via Azure

Microsoft Defender pour le cloud pouvez vous aider à découvrir et à gérer automatiquement des machines virtuelles dans votre environnement par le biais du provisionnement automatique de collecte de données.

Microsoft Defender pour le cloud applications peuvent vous aider à découvrir et à régir en continu des applications internes et non-Microsoft en tant qu’applications de service utilisées dans vos environnements.

Préparation et réponse aux incidents

La gouvernance de la sécurité est essentielle pour maintenir votre préparation. Pour appliquer strictement les normes, les mécanismes et pratiques de gouvernance robustes doivent soutenir la mise en œuvre des mécanismes de préparation et de réponse et des pratiques opérationnelles. Tenez compte des recommandations suivantes pour aider à régir les normes de préparation et de réponse aux incidents :

Gouvernance de la préparation aux incidents

Automatiser la gouvernance : utilisez des outils pour automatiser la gouvernance autant que possible. Vous pouvez utiliser des outils pour gérer les stratégies pour les déploiements d’infrastructure, implémenter des mesures de renforcement, protéger les données et gérer les normes de gestion des identités et des accès. En automatisant la gouvernance de ces mesures de sécurité, vous pouvez vous assurer que toutes les ressources de votre environnement sont conformes à vos propres normes de sécurité et à toutes les infrastructures de conformité requises pour votre entreprise. Pour plus d’informations, consultez Appliquer des stratégies de gouvernance cloud.

Respectez les bases de référence de sécurité de Microsoft : comprenez les recommandations de sécurité de Microsoft pour les services de votre patrimoine cloud, qui sont disponibles en tant que bases de référence de sécurité. Ces bases de référence peuvent vous aider à vous assurer que vos déploiements existants sont correctement sécurisés et que les nouveaux déploiements sont correctement configurés à partir du début. Cette approche réduit le risque d’erreurs de configuration.

Gouvernance des réponses aux incidents

Gouvernance du plan de réponse aux incidents : le plan de réponse aux incidents doit être géré avec les mêmes soins que les autres documents critiques de votre patrimoine. Votre plan de réponse aux incidents doit être :

Version contrôlée pour s’assurer que les équipes travaillent hors de la version la plus récente et que le contrôle de version peut être audité.

Stocké dans un stockage hautement disponible et sécurisé.

Examiné régulièrement et mis à jour lorsque les modifications apportées à l’environnement l’exigent.

Gouvernance de la formation sur les réponses aux incidents : les supports de formation pour la réponse aux incidents doivent être contrôlés par la version contrôlée par la version et s’assurer que la version la plus récente est utilisée à tout moment. Ils doivent également être examinés régulièrement et mis à jour lorsque des mises à jour du plan de réponse aux incidents sont effectuées.

Facilitation via Azure

Azure Policy est une solution de gestion des stratégies que vous pouvez utiliser pour vous aider à appliquer des normes organisationnelles et à évaluer la conformité à grande échelle. Pour automatiser l’application des stratégies pour de nombreux services Azure, tirez parti des définitions de stratégie intégrées.

Defender pour le cloud fournit des stratégies de sécurité qui peuvent automatiser la conformité à vos normes de sécurité.

Gouvernance de confidentialité

Une gouvernance efficace est essentielle pour maintenir la sécurité et la conformité dans les environnements cloud d’entreprise. La gouvernance inclut les stratégies, les procédures et les contrôles qui garantissent que les données sont gérées en toute sécurité et conformément aux exigences réglementaires. Il fournit un cadre pour la prise de décision, la responsabilité et l’amélioration continue, ce qui est essentiel pour protéger les informations sensibles et maintenir la confiance. Ce cadre est essentiel pour respecter le principe de confidentialité de la CIA Triad. Cela vous permet de vous assurer que les données sensibles sont accessibles uniquement aux utilisateurs et processus autorisés.

Stratégies techniques : ces stratégies incluent des stratégies de contrôle d’accès, des stratégies de chiffrement des données et des stratégies de masquage de données ou de jetons. L’objectif de ces stratégies est de créer un environnement sécurisé en conservant la confidentialité des données par le biais de contrôles d’accès stricts et de méthodes de chiffrement robustes.

Stratégies écrites : les stratégies écrites servent de cadre de gouvernance pour l’ensemble de l’environnement d’entreprise. Ils établissent les exigences et les paramètres pour la gestion, l’accès et la protection des données. Ces documents garantissent la cohérence et la conformité au sein de l’organisation et fournissent des instructions claires pour les employés et le personnel informatique. Les stratégies écrites servent également de point de référence pour les audits et les évaluations, ce qui permet d’identifier et de résoudre les lacunes dans les pratiques de sécurité.

Protection contre la perte de données : la surveillance et l’audit continus des mesures de protection contre la perte de données (DLP) doivent être effectuées pour garantir la conformité continue avec les exigences de confidentialité. Ce processus inclut régulièrement l’examen et la mise à jour des stratégies DLP, l’exécution d’évaluations de sécurité et la réponse à tous les incidents susceptibles de compromettre la confidentialité des données. Établissez DLP par programmation au sein de l’organisation pour garantir une approche cohérente et évolutive de la protection des données sensibles.

Surveiller la conformité et les méthodes d’application

Il est essentiel de surveiller la conformité et d’appliquer des stratégies pour maintenir le principe de confidentialité dans les environnements cloud d’entreprise. Ces actions sont essentielles pour des normes de sécurité robustes. Ces processus garantissent que toutes les mesures de sécurité sont appliquées de manière cohérente et efficace pour protéger les données sensibles contre les accès et violations non autorisés. Les évaluations régulières, la surveillance automatisée et les programmes de formation complets sont essentiels pour garantir l’adhésion aux politiques et procédures établies.

Audits et évaluations réguliers : effectuez des audits et des évaluations de sécurité réguliers pour vous assurer que les politiques sont suivies et identifiez les domaines d’amélioration. Ces audits doivent couvrir les normes et exigences réglementaires, industrielles et organisationnelles, et peuvent impliquer des évaluateurs tiers pour fournir une évaluation non biaisée. Un programme d’évaluation et d’inspection approuvé permet de maintenir des normes élevées en matière de sécurité et de conformité, et de s’assurer que tous les aspects de la confidentialité des données sont soigneusement examinés et traités.

Surveillance automatisée de la conformité : les outils tels qu’Azure Policy automatisent la surveillance de la conformité avec les stratégies de sécurité et fournissent des insights et des alertes en temps réel. Cette fonctionnalité permet de garantir l’adhésion continue aux normes de sécurité. La supervision automatisée vous permet de détecter et de répondre rapidement aux violations de stratégie, ce qui réduit le risque de violations de données. Il garantit également une conformité continue en vérifiant régulièrement les configurations et les contrôles d’accès par rapport aux stratégies établies.

Programmes de formation et de sensibilisation : Informez les employés sur les politiques de confidentialité des données et les meilleures pratiques pour favoriser une culture consciente de la sécurité. Les sessions de formation régulières et les programmes de sensibilisation permettent de s’assurer que tous les membres du personnel comprennent leurs rôles et responsabilités en matière de maintien de la confidentialité des données. Ces programmes doivent être mis à jour régulièrement pour refléter les changements dans les politiques et les menaces émergentes. Cette stratégie garantit que les employés sont toujours équipés des connaissances et compétences les plus récentes.

Gouvernance de l’intégrité

Pour maintenir efficacement vos protections d’intégrité, vous avez besoin d’une stratégie de gouvernance bien conçue. Cette stratégie doit s’assurer que toutes les stratégies et procédures sont documentées et appliquées, et que tous les systèmes sont audités en permanence pour la conformité.

Les conseils décrits précédemment dans la section gouvernance de confidentialité s’appliquent également au principe d’intégrité. Les recommandations suivantes sont spécifiques à l’intégrité :

Gouvernance automatisée de la qualité des données : envisagez d’utiliser une solution prête à l’emploi pour régir vos données. Utilisez une solution prédéfinie pour soulager la charge de la validation manuelle de la qualité de votre équipe de gouvernance des données. Cette stratégie réduit également le risque d’accès et de modifications non autorisés aux données pendant le processus de validation.

Gouvernance automatisée de l’intégrité du système : envisagez d’utiliser un outil centralisé et unifié pour automatiser votre gouvernance de l’intégrité du système. Par exemple, Azure Arc vous permet de régir les systèmes sur plusieurs clouds, centres de données locaux et sites de périphérie. En utilisant un système comme celui-ci, vous pouvez simplifier vos responsabilités de gouvernance et réduire la charge opérationnelle.

Facilitation via Azure

- Qualité des données Microsoft Purview permet aux utilisateurs d’évaluer la qualité des données à l’aide de règles sans code/low-code, y compris les règles OOB (out-of-the-box) et les règles générées par l’IA. Ces règles sont appliquées au niveau de la colonne, puis agrégées pour fournir des scores pour les ressources de données, les produits de données et les domaines métier. Cette approche garantit une visibilité complète de la qualité des données dans chaque domaine.

Gouvernance de la disponibilité

Les conceptions d’architecture que vous normalisez dans votre patrimoine cloud nécessitent une gouvernance pour s’assurer qu’elles ne sont pas déviées et que votre disponibilité n’est pas compromise par des modèles de conception non conformes. De même, vos plans de récupération d’urgence doivent également être régis pour s’assurer qu’ils sont bien maintenus.

Gouvernance de la conception de disponibilité

- Conservez des modèles de conception standardisés : Codify et appliquez strictement les modèles de conception d’infrastructure et d’application. Régissez la maintenance des normes de conception pour s’assurer qu’elles restent à jour et protégées contre l’accès ou la modification non autorisés. Traitez ces normes avec les mêmes soins que d’autres politiques. Si possible, automatisez l’application des modèles de conception. Par exemple, vous pouvez activer des stratégies pour contrôler quels types de ressources peuvent être déployés et spécifier les régions où les déploiements sont autorisés.

Gouvernance de la récupération d’urgence

Gouvernance des plans de récupération d’urgence : traitez les plans de récupération d’urgence avec le même niveau d’importance que les plans de réponse aux incidents. Les plans de récupération d’urgence doivent être les suivants :

Contrôle de version pour garantir que les équipes travaillent toujours avec la version la plus récente et que le contrôle de version peut être audité pour la précision et la conformité.

Stocké dans un stockage hautement disponible et sécurisé.

Révision régulière et mise à jour lorsque les modifications apportées à l’environnement sont nécessaires.

Gouvernance des exercices de récupération d’urgence : les exercices de récupération d’urgence ne sont pas seulement destinés à la formation sur les plans, mais servent également d’opportunités d’apprentissage pour améliorer le plan lui-même. Ils peuvent également aider à affiner les normes opérationnelles ou de conception. La conservation méticuleuse des exercices de récupération d’urgence permet d’identifier les domaines d’amélioration et garantit la conformité aux exigences d’audit pour la préparation aux catastrophes. En stockant ces enregistrements dans le même référentiel que les plans, vous pouvez vous aider à maintenir tout organisé et sécurisé.

Gestion de la gouvernance sécurisée

Gestion des services modernes (MSM)

Modern Service Management (MSM) est un ensemble de pratiques et d’outils conçus pour gérer et optimiser les services informatiques dans un environnement cloud. L’objectif du MSM est d’aligner les services informatiques avec les besoins de l’entreprise. Cette approche garantit une prestation efficace des services tout en conservant des normes élevées de sécurité et de conformité. MSM fournit une approche structurée de la gestion des environnements cloud complexes. MSM permet également aux organisations de répondre rapidement aux changements, d’atténuer les risques et de garantir une amélioration continue. De plus, MSM est pertinent pour le principe de confidentialité, car il inclut des outils et des pratiques qui appliquent la protection des données et surveillent les contrôles d’accès.

Gestion unifiée de la sécurité : les outils MSM fournissent une gestion complète de la sécurité en intégrant différentes fonctions de sécurité pour fournir une vue holistique de l’environnement cloud. Cette approche permet d’appliquer des stratégies de sécurité et de détecter et de répondre aux menaces en temps réel.

Gestion et conformité des stratégies : MSM facilite la création, l’application et la surveillance des stratégies dans l’environnement cloud. Elle garantit que toutes les ressources sont conformes aux normes organisationnelles et aux exigences réglementaires. En outre, il fournit des insights et des alertes en temps réel.

Surveillance et amélioration continues : MSM met l’accent sur la surveillance continue de l’environnement cloud pour identifier et résoudre les problèmes potentiels de manière proactive. Cette approche prend en charge l’optimisation et l’amélioration continues des services informatiques, ce qui garantit qu’elles restent alignées sur les objectifs métier.