Planifier une adoption sécurisée du cloud

Le développement d’un plan d’adoption du cloud peut être difficile et souvent avoir de nombreux défis techniques. Vous devez planifier soigneusement chaque étape de votre processus d’adoption du cloud, en particulier lorsque vous mettez à jour les charges de travail héritées pour l’infrastructure cloud. Pour créer un patrimoine cloud sécurisé à partir de la base, vous devez intégrer des considérations de sécurité à chaque phase de votre plan d’adoption. Cette approche permet de s’assurer que votre nouvel environnement cloud est sécurisé dès le début.

Lorsque vous prenez des décisions concernant votre migration ou votre implémentation, concevez la position de stratégie de sécurité la plus élevée possible pour votre entreprise. Hiérarchiser la sécurité par rapport aux performances et à l’efficacité des coûts lorsque vous démarrez vos conceptions. Cette approche garantit que vous n’introduisez pas de risques susceptibles de vous obliger à revoir les charges de travail ultérieurement. Les conseils fournis dans cet article peuvent vous aider à développer un plan d’adoption du cloud qui a la sécurité comme principe fondamental.

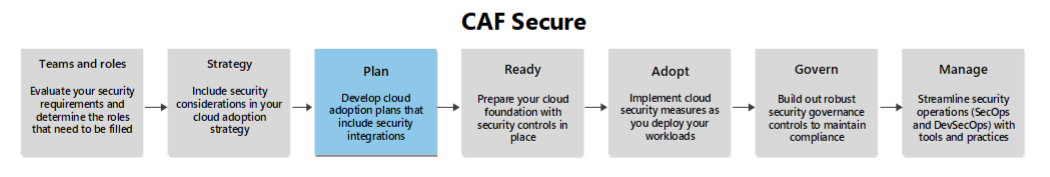

Cet article est un guide de soutien de la méthodologie de plan . Il fournit des zones d’optimisation de la sécurité à prendre en compte au fur et à mesure que vous parcourez cette phase de votre parcours.

Planifier l’adoption de la zone d’atterrissage

Pour créer vos éléments fondamentaux de patrimoine cloud, utilisez l’approche de zone d’atterrissage. Cette recommandation s’applique spécifiquement aux entreprises et aux grandes organisations. Les petites organisations et les start-ups peuvent ne pas tirer parti de l’adoption de cette approche au début de leur parcours cloud. Toutefois, il est important de comprendre les zones de conception, car vous devez inclure ces zones dans votre plan d’adoption du cloud, même si vous ne créez pas de zone d’atterrissage complète.

Vous pouvez utiliser l’approche de zone d’atterrissage Azure pour établir une base solide pour votre patrimoine cloud. Cette base permet de garantir un environnement gérable que vous pouvez sécuriser plus efficacement en fonction des meilleures pratiques.

Zones d’atterrissage : une zone d’atterrissage est un environnement préconfiguré, amélioré et évolutif dans le cloud qui sert de base à vos charges de travail. Il inclut la topologie réseau, la gestion des identités, la sécurité et les composants de gouvernance.

Avantages : les zones d’atterrissage peuvent vous aider à normaliser les environnements cloud. Cette approche permet de garantir la cohérence et la conformité avec les stratégies de sécurité. En outre, ils facilitent la gestion et l’évolutivité plus faciles.

Modernisation de la posture de sécurité

Lorsque vous développez un plan de modernisation de la sécurité, il est essentiel d’adopter de nouvelles technologies et pratiques opérationnelles. Il est tout aussi important que vous aligniez ces mesures de sécurité avec vos objectifs métier.

Planifier l’adoption de Confiance Zéro

À mesure que vous développez votre plan d’adoption, incorporez les principes de Confiance Zéro dans votre plan pour vous aider à structurer les phases et les étapes que les équipes de l’organisation sont responsables et comment elles peuvent accomplir leurs activités.

L’approche microsoft Confiance Zéro fournit des conseils pour sept piliers technologiques, y compris les recommandations de déploiement et de configuration. À mesure que vous créez votre plan, explorez chaque pilier pour garantir une couverture complète de ces domaines.

Piliers technologiques de la Confiance Zéro

Identité : conseils pour la vérification des identités avec une authentification forte et le contrôle de l’accès sous le principe du privilège minimum.

Points de terminaison : Conseils pour la sécurisation de tous les points de terminaison, y compris les appareils et les applications, qui interagissent avec vos données. Cette aide s’applique quel que soit l’emplacement de connexion des points de terminaison et la façon dont ils se connectent.

Données : Conseils pour la sécurisation de toutes les données à l’aide d’une approche de défense en profondeur.

Applications : Conseils pour la sécurisation des applications et services cloud que vous consommez.

Infrastructure : Conseils pour la sécurisation de l’infrastructure cloud par le biais de stratégies strictes et de stratégies d’application.

Réseau : conseils pour sécuriser votre réseau cloud via la segmentation, l’inspection du trafic et le chiffrement de bout en bout.

Visibilité, automatisation et orchestration : conseils pour les stratégies opérationnelles et les pratiques qui aident à appliquer les principes de Confiance Zéro.

Alignement de l’entreprise

L’alignement entre la technologie et les parties prenantes de l’entreprise est essentiel au succès de votre plan de modernisation de la sécurité. Vous devez aborder le développement de plan en tant que processus collaboratif et négocier avec les parties prenantes pour trouver le meilleur moyen d’adapter les processus et les politiques. Les parties prenantes de l’entreprise doivent comprendre comment le plan de modernisation affecte les fonctions métier. Les parties prenantes de la technologie doivent savoir où faire des concessions pour maintenir les fonctions métier critiques sécurisées et intactes.

Préparation et réponse aux incidents

Planifier la préparation : planifier la préparation des incidents en évaluant les solutions gestion des vulnérabilités, les systèmes de détection des menaces et d’incidents, ainsi que des solutions de surveillance d’infrastructure robustes. Planifiez le renforcement de l’infrastructure pour réduire les surfaces d’attaque.

Planifier la réponse aux incidents : créez un plan de réponse aux incidents robuste pour garantir la sécurité du cloud. Dans la phase du plan, commencez à rédiger votre plan de réponse aux incidents en identifiant les rôles et les phases clés, telles que l’examen, l’atténuation et les communications. Vous allez ajouter des détails sur ces rôles et phases lors de la création de votre patrimoine cloud.

Planifier la confidentialité

Protection contre la perte de données : pour établir la confidentialité des données organisationnelles au sein de l’entreprise, planifiez minutieusement des stratégies et procédures spécifiques de protection contre la perte de données. Ce processus inclut l’identification des données sensibles, la détermination de la façon de protéger les données et la planification du déploiement des technologies de chiffrement et des contrôles d’accès sécurisés.

Incluez les exigences de protection des données dans vos plans de migration ou de développement cloud :

Classification des données : identifiez et classifiez les données en fonction de la sensibilité et des exigences réglementaires. Ce processus vous aide à appliquer les mesures de sécurité appropriées.

Chiffrement : vérifiez que les données sont chiffrées au repos et en transit. Utilisez des normes de chiffrement fortes pour protéger les informations sensibles.

Contrôles d’accès : implémentez des contrôles d’accès stricts pour vous assurer que seuls les utilisateurs autorisés peuvent accéder aux données sensibles. Utilisez l’authentification multifacteur et le contrôle d’accès en fonction du rôle. Suivez le principe de Confiance Zéro et vérifiez explicitement, en authentification et en autorisant toujours en fonction de tous les points de données disponibles. Ces points de données incluent l’identité de l’utilisateur, l’emplacement, l’intégrité de l’appareil, le service ou la charge de travail, la classification des données et les anomalies.

Planifier l’intégrité

Outre les mesures recommandées pour la confidentialité, envisagez d’implémenter des mesures spécifiques d’intégrité des données et du système.

Planifier l’observabilité et la gouvernance des données et de l’intégrité du système : dans vos plans d’adoption ou de développement du cloud, incluez des plans de surveillance des données et des systèmes pour les modifications et stratégies non autorisées pour l’hygiène des données.

Planifier les incidents d’intégrité : dans votre plan de réponse aux incidents, incluez les considérations relatives à l’intégrité. Ces considérations doivent prendre en compte les modifications non autorisées apportées aux données ou aux systèmes et la façon de corriger les données non valides ou endommagées découvertes par le biais de vos pratiques de surveillance et d’hygiène des données.

Planifier la disponibilité

Votre plan d’adoption du cloud doit répondre à la disponibilité en adoptant des normes pour la conception et les opérations d’architecture. Ces normes guident l’implémentation et les phases futures et fournissent un blueprint pour obtenir des exigences de disponibilité. Tenez compte des recommandations suivantes lorsque vous créez votre plan d’adoption du cloud :

Normaliser les modèles de conception d’infrastructure et d’application : normaliser les modèles de conception d’infrastructure et d’application pour vous assurer que vos charges de travail sont fiables. Évitez la complexité inutile pour rendre les conceptions reproductibles et pour décourager les comportements informatiques instantanés. Suivez les bonnes pratiques pour les applications résilientes et d’infrastructure hautement disponibles lorsque vous définissez vos normes de conception.

Normaliser les outils et pratiques de développement : développez des normes bien définies et applicables pour vos outils et pratiques de développement. Cette approche permet de s’assurer que vos déploiements respectent les principes du Triad de la CIA et intègrent les meilleures pratiques pour les déploiements sécurisés.

Normaliser les outils opérationnels et les pratiques : dépendent des normes bien définies et strictement appliquées aux opérateurs afin de maintenir la confidentialité, l’intégrité et la disponibilité. Suivez les normes de façon cohérente et entraînez-les régulièrement afin que vos systèmes soient résilients aux attaques et puissent répondre efficacement aux incidents.

Planifier le maintien de la sécurité

Pour le maintien à long terme de votre posture de sécurité, adoptez un état d’esprit d’amélioration continue au sein de l’organisation. Cette approche comprend non seulement l’adhésion aux normes opérationnelles dans les pratiques quotidiennes, mais également la recherche active d’opportunités d’amélioration. Passez régulièrement en revue vos normes et stratégies et implémentez un programme de formation qui favorise un état d’esprit d’amélioration continue.

Pour planifier votre base de référence de sécurité, vous devez d’abord comprendre votre posture de sécurité actuelle pour établir votre base de référence. Utilisez un outil automatisé tel que Microsoft Secure Score pour établir rapidement votre base de référence et obtenir des insights sur les domaines d’amélioration.