Préparer votre patrimoine cloud sécurisé

Au cours de la phase Prêt d’un parcours d’adoption du cloud, vous vous concentrez sur la création de la base du patrimoine. L’approche de la zone d’atterrissage Microsoft Azure fournit aux entreprises et aux grandes organisations un modèle de conception plus sécurisé, évolutif et modulaire à suivre lorsqu’ils implémentent leurs patrimoines. Les petites organisations et les start-ups n’ont peut-être pas besoin du niveau d’organisation fourni par l’approche de la zone d’atterrissage, mais une compréhension de la philosophie de la zone d’atterrissage peut aider n’importe quelle organisation à élaborer une conception fondamentale et à obtenir un degré élevé de sécurité et d’évolutivité.

Après avoir défini votre stratégie et votre plan d’adoption du cloud, vous pouvez commencer la phase d’implémentation en concevant la base. Utilisez les recommandations de ce guide pour vous assurer que votre conception de base et votre implémentation hiérarchisent la sécurité.

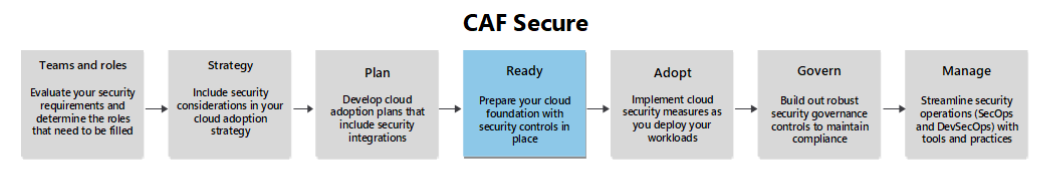

Cet article est un guide de support de la méthodologie Ready . Il décrit les zones d’optimisation de la sécurité que vous devez prendre en compte au fur et à mesure que vous parcourez cette phase de votre parcours.

Modernisation de la posture de sécurité

Les premières étapes d’implémentation de la modernisation de votre posture de sécurité créent votre zone d’atterrissage ou votre base cloud et créent ou modernisent votre identité, votre autorisation et votre plateforme d’accès.

Adoption de l’approche de zone d’atterrissage : l’adoption de l’approche de zone d’atterrissage ou l’incorporation des principes de conception de l’approche de zone d’atterrissage dans la mesure pratique pour votre cas d’usage vous permet de démarrer votre implémentation de manière optimisée. À mesure que votre patrimoine cloud évolue, le fait de conserver différents domaines de votre patrimoine séparés permet de sécuriser et de gérer l’ensemble du patrimoine.

- Si vous ne prévoyez pas d’adopter une zone d’atterrissage d’entreprise complète, vous devez toujours comprendre les zones de conception et appliquer des conseils pertinents pour votre patrimoine cloud. Vous devez réfléchir à tous ces domaines de conception et implémenter des contrôles spécifiques à chaque zone, quelle que soit la façon dont votre fondation est conçue. Par exemple, l’utilisation de groupes d’administration peut vous aider à régir votre patrimoine cloud, même s’il se compose uniquement de quelques abonnements.

Développez des zones d’atterrissage sécurisées et évolutives qui fournissent des environnements contrôlés pour le déploiement de ressources cloud. Ces zones vous aident à vous assurer que les stratégies de sécurité sont appliquées de manière cohérente et que les ressources sont séparées en fonction de leurs exigences de sécurité. Consultez la zone de conception de sécurité pour obtenir des instructions détaillées sur cette rubrique.

- Identité, autorisation et accès modernes : basé sur les principes de Confiance Zéro, l’approche moderne de l’identité, de l’autorisation et de l’accès passe de l’approbation par défaut à l’exception. Il résulte de ces principes que les utilisateurs, les appareils, les systèmes et les applications doivent être autorisés à accéder uniquement aux ressources dont ils ont besoin, et seulement pour autant que nécessaire pour répondre à leurs besoins. Les mêmes conseils s’appliquent aux éléments fondamentaux de votre patrimoine : contrôlez étroitement les autorisations pour les abonnements, les ressources réseau, les solutions de gouvernance, la plateforme de gestion des identités et des accès (IAM) et les locataires en suivant les mêmes recommandations que celles que vous suivez pour les charges de travail que vous exécutez. Consultez la zone de conception de gestion des identités et des accès pour obtenir des instructions détaillées sur cette rubrique.

Facilitation via Azure

Accélérateurs de zone d’atterrissage Azure : Microsoft gère plusieurs accélérateurs de zone d’atterrissage, qui sont des déploiements préconfigurés d’un type de charge de travail donné qui peuvent être facilement déployés dans une zone d’atterrissage pour vous aider à démarrer rapidement. Ils incluent des accélérateurs pour Azure Integration Services, Azure Kubernetes Service (AKS), Azure Gestion des API et d’autres. Consultez la section scénario de plateforme d’application moderne du Cloud Adoption Framework pour Azure pour obtenir la liste complète des accélérateurs et d’autres rubriques relatives aux considérations relatives aux applications modernes.

Module Terraform des zones d’atterrissage Azure : vous pouvez optimiser vos déploiements de zones d’atterrissage avec automatisation à l’aide du module Terraform des zones d’atterrissage Azure. En utilisant votre pipeline d’intégration continue et de déploiement continu (CI/CD) pour déployer des zones d’atterrissage, vous pouvez vous assurer que toutes vos zones d’atterrissage sont déployées de manière identique, avec tous les mécanismes de sécurité en place.

Microsoft Entra : Microsoft Entra est une famille de produits d’identité et d’accès réseau. Elle permet aux organisations d’implémenter une stratégie de sécurité Confiance Zéro et de créer une infrastructure d’approbation qui vérifie les identités, valide les conditions d’accès, vérifie les autorisations, chiffre les canaux de connexion et surveille la compromission.

Préparer la préparation et la réponse aux incidents

Après avoir défini votre stratégie et développé votre plan de préparation et de réponse aux incidents, vous pouvez commencer votre implémentation. Que vous adoptiez une conception complète de zone d’atterrissage d’entreprise ou une conception de base plus petite, la séparation du réseau est essentielle pour maintenir un degré élevé de sécurité.

Segmentation du réseau : concevez une architecture réseau avec une segmentation et une isolation appropriées pour réduire les surfaces d’attaque et contenir des violations potentielles. Utilisez des techniques telles que les clouds privés virtuels ,les sous-réseaux et les groupes de sécurité pour gérer et contrôler le trafic. Consultez l’article Planifier la segmentation du réseau pour obtenir des conseils détaillés sur cette rubrique. Veillez à consulter les autres guides de sécurité réseau de la zone d’atterrissage Azure. Ces conseils incluent des recommandations pour la connectivité entrante et sortante, le chiffrement réseau et l’inspection du trafic.

Facilitation via Azure

- Azure Virtual WAN : Azure Virtual WAN est un service de mise en réseau qui consolide de nombreuses fonctionnalités de mise en réseau, de sécurité et de routage pour fournir une interface opérationnelle unique. La conception est une architecture hub-and-spoke qui offre une mise à l’échelle et des performances intégrées aux branches (périphériques VPN/SD-WAN), aux utilisateurs (clients Azure VPN/OpenVPN/IKEv2), aux circuits Azure ExpressRoute et aux réseaux virtuels. Lorsque vous implémentez vos zones d’atterrissage, Azure Virtual WAN peut vous aider à optimiser votre réseau via des mécanismes de segmentation et de sécurité.

Préparer la confidentialité

Pendant la phase Prêt, la préparation de vos charges de travail d’un point de vue de la confidentialité consiste à s’assurer que vos stratégies et normes IAM sont implémentées et appliquées. Cette préparation garantit que, lorsque vous déployez des charges de travail, vos données seront sécurisées par défaut. Veillez à disposer de politiques et de normes bien régies pour :

Le principe du privilège minimum. Accordez aux utilisateurs l’accès minimal requis pour effectuer leurs tâches.

Contrôle d’accès en fonction du rôle (RBAC). Attribuez des rôles et des autorisations en fonction des responsabilités du travail. Cela vous permet de gérer efficacement l’accès et de réduire le risque d’accès non autorisé.

Authentification multifacteur (MFA). Implémentez l’authentification multifacteur pour ajouter une couche de sécurité supplémentaire.

Contrôles d’accès conditionnel. Les contrôles d’accès conditionnel fournissent une sécurité supplémentaire en appliquant des stratégies basées sur des conditions spécifiques. Les stratégies peuvent inclure l’application de l’authentification multifacteur, le blocage de l’accès en fonction de la géographie et de nombreux autres scénarios. Lorsque vous choisissez une plateforme IAM, assurez-vous que l’accès conditionnel est pris en charge et que l’implémentation répond à vos besoins.

Facilitation via Azure

- Microsoft Entra Conditional Access est le moteur de stratégie Microsoft Confiance Zéro. Il prend en compte les signaux provenant de différentes sources lors de l’application des décisions de stratégie.

Préparer l’intégrité

Comme pour vos préparations de confidentialité, assurez-vous que vous disposez de stratégies et de normes bien régies pour l’intégrité des données et du système afin de déployer des charges de travail avec une sécurité améliorée par défaut. Définissez des stratégies et des normes pour les domaines suivants.

Pratiques de gestion des données

Classification des données : créez un framework de classification des données et une taxonomie d’étiquette de confidentialité qui définit des catégories de haut niveau de risque de sécurité des données. Vous allez utiliser cette taxonomie pour simplifier tout, de l’inventaire des données ou des insights d’activité, à la gestion des stratégies, à la hiérarchisation des enquêtes. Consultez Créer une infrastructure de classification des données bien conçue pour obtenir des conseils détaillés sur cette rubrique.

Vérification et validation des données : investissez dans des outils qui automatisent la vérification et la validation des données pour réduire la charge de vos ingénieurs et administrateurs de données et pour réduire le risque d’erreur humaine.

Stratégies de sauvegarde : Codify des stratégies de sauvegarde pour vous assurer que toutes les données sont régulièrement sauvegardées. Testez régulièrement les sauvegardes et les restaurations pour vous assurer que les sauvegardes réussissent et que les données sont correctes et cohérentes. Alignez ces stratégies avec l’objectif de temps de récupération (RTO) de votre organisation et les objectifs de point de récupération (RPO).

Chiffrement fort : assurez-vous que votre fournisseur de cloud chiffre vos données au repos et en transit par défaut. Sur Azure, vos données sont chiffrées de bout en bout. Pour plus d’informations, consultez le Centre de gestion de la confidentialité Microsoft. Pour les services que vous utilisez dans vos charges de travail, assurez-vous que le chiffrement fort est pris en charge et correctement configuré pour répondre aux besoins de votre entreprise.

Modèles de conception d’intégrité du système

Surveillance de la sécurité : pour détecter les modifications non autorisées apportées à vos systèmes cloud, concevez une plateforme de surveillance de la sécurité robuste dans le cadre de votre stratégie globale de supervision et d’observabilité. Consultez la section Gérer la supervision de la méthodologie pour obtenir des instructions générales détaillées. Consultez le guide de visibilité, d’automatisation et d’orchestration Confiance Zéro pour obtenir des recommandations sur la surveillance de la sécurité.

- Détection des menaces et des informations de sécurité (SIEM) et orchestration de sécurité, automatisation et réponse (SOAR) : outils de détection des menaces et outils de détection des menaces pour détecter les activités suspectes et les menaces potentielles de votre infrastructure.

Gestion de la configuration automatisée : Codifier l’utilisation d’outils pour automatiser la gestion de la configuration. L’automatisation vous permet de vous assurer que toutes les configurations système sont cohérentes, exemptes d’erreurs humaines et appliquées automatiquement.

Gestion automatisée des correctifs : Codifier l’utilisation d’outils pour la gestion et la gestion des mises à jour pour les machines virtuelles. La mise à jour corrective automatisée permet de s’assurer que tous les systèmes sont corrigés régulièrement et que les versions du système sont cohérentes.

Déploiements d’infrastructure automatisés : codifiez l’utilisation de l’infrastructure en tant que code (IaC) pour tous les déploiements. Déployez IaC dans le cadre de vos pipelines CI/CD. Appliquez les mêmes pratiques de déploiement sécurisé pour les déploiements IaC que vous le feriez pour les déploiements de logiciels.

Facilitation via Azure

Azure Policy et Microsoft Defender pour le cloud collaborent pour vous aider à définir et à appliquer des stratégies de sécurité dans votre patrimoine cloud. Les deux solutions prennent en charge la gouvernance de vos éléments fondamentaux et de vos ressources de charge de travail.

Azure Update Manager est la solution native de gestion des mises à jour et des correctifs Azure. Vous pouvez l’étendre aux systèmes locaux et aux systèmes avec Arc.

Microsoft Sentinel est la solution SIEM et SOAR De Microsoft. Il fournit la détection, l’investigation et la réponse de cyberthreat, la chasse proactive et une vue complète de votre entreprise.

Préparer la disponibilité

La conception de vos charges de travail pour la résilience permet de s’assurer que votre entreprise peut résister aux dysfonctionnements et aux incidents de sécurité, et que les opérations peuvent continuer pendant que les problèmes liés aux systèmes concernés sont résolus. Les recommandations suivantes, qui s’alignent sur les principes du Framework d’adoption du cloud, peuvent vous aider à concevoir des charges de travail résilientes :

Implémentez une conception d’application résiliente. Adoptez des modèles de conception d’application qui renforcent la résilience contre les incidents d’infrastructure et non d’infrastructure, en s’alignant sur les principes plus larges du Cloud Adoption Framework. Normaliser les conceptions qui incorporent des mécanismes d’auto-guérison et de préservation de soi pour assurer une opération continue et une récupération rapide. Pour obtenir des conseils détaillés sur les modèles de conception résilients, consultez le pilier fiabilité de Well-Architected Framework.

Adoptez l’architecture serverless. Utilisez des technologies serverless, notamment la plateforme en tant que service (PaaS), les logiciels en tant que service (SaaS) et les fonctions en tant que service (FaaS), afin de réduire la surcharge de gestion du serveur, de mettre automatiquement à l’échelle avec la demande et d’améliorer la disponibilité. Cette approche prend en charge l’accent mis sur le Framework d’adoption du cloud sur la modernisation des charges de travail et l’optimisation de l’efficacité opérationnelle.

Utilisez les microservices et la conteneurisation. Implémentez des microservices et conteneurisation pour éviter les applications monolithiques en les décomposant en services plus petits et indépendants que vous pouvez déployer et mettre à l’échelle indépendamment. Cette approche s’aligne sur les principes du Framework d’adoption du cloud en matière d’agilité et d’extensibilité dans les environnements cloud.

Dissocier les services. Isolez stratégiquement les services les uns des autres pour réduire le rayon d’explosion des incidents. Cette stratégie permet de s’assurer que les défaillances d’un composant n’affectent pas l’ensemble du système. Il prend en charge le modèle de gouvernance cloud Adoption Framework en favorisant des limites de service robustes et une résilience opérationnelle.

Activer la mise à l’échelle automatique. Assurez-vous que l’architecture de votre application prend en charge la mise à l’échelle automatique pour gérer des charges variables afin qu’elle puisse maintenir la disponibilité pendant les pics de trafic. Cette pratique s’aligne sur les conseils du Cloud Adoption Framework sur la création d’environnements cloud évolutifs et réactifs et peut vous aider à maintenir les coûts gérables et prévisibles.

Implémentez l’isolation des erreurs. Concevez votre application pour isoler les échecs des tâches ou fonctions individuelles. Cela peut aider à prévenir les pannes généralisées et à améliorer la résilience. Cette approche prend en charge le Framework d’adoption du cloud axé sur la création de systèmes fiables et tolérants aux pannes.

Garantir la haute disponibilité. Incorporez des mécanismes intégrés de redondance et de récupération d’urgence pour maintenir le fonctionnement continu. Cette approche prend en charge les meilleures pratiques du Framework d’adoption du cloud pour la haute disponibilité et la planification de la continuité de l’activité.

Planifier le basculement automatique. Déployez des applications dans plusieurs régions pour prendre en charge le basculement transparent et le service ininterrompu. Cette approche s’aligne sur la stratégie Cloud Adoption Framework pour la redondance géographique et la reprise d’activité après sinistre.

Préparer le maintien de la sécurité

Pendant la phase Prêt, la préparation du maintien de la sécurité à long terme implique de s’assurer que les éléments fondamentaux de votre patrimoine respectent les meilleures pratiques de sécurité pour les charges de travail initiales, mais sont également évolutifs. Cela vous permet de vous assurer que, à mesure que votre patrimoine augmente et évolue, votre sécurité ne sera pas compromise et la gestion de votre sécurité ne deviendra pas trop complexe et fastidieuse. Cela, à son tour, vous aide à éviter les comportements informatiques instantanés. À cette fin, au cours de la phase Ready, réfléchissez à la façon dont vos objectifs métier à long terme peuvent être réalisés sans modifications architecturales majeures ou révisions majeures des pratiques opérationnelles. Même si vous choisissez d’établir une base beaucoup plus simple qu’une conception de zone d’atterrissage, assurez-vous que vous pouvez passer de votre conception fondamentale à une architecture d’entreprise sans avoir à redéployer les principaux éléments de votre patrimoine, tels que la mise en réseau et les charges de travail critiques. La création d’une conception qui peut croître à mesure que votre patrimoine augmente, mais reste sécurisée, est un élément essentiel au succès de votre parcours cloud.

Consultez Transition d’un environnement Azure existant vers l’architecture conceptuelle de la zone d’atterrissage Azure pour obtenir des recommandations sur le déplacement d’une empreinte Azure existante vers une architecture de zone d’atterrissage.