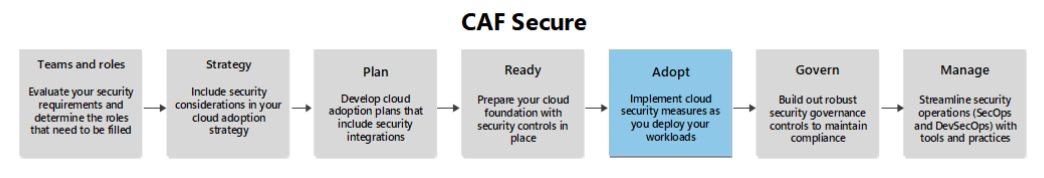

Effectuer votre adoption du cloud en toute sécurité

Lorsque vous implémentez votre patrimoine cloud et migrez des charges de travail, il est essentiel d’établir des mécanismes et pratiques de sécurité robustes. Cette approche garantit que vos charges de travail sont sécurisées dès le début et empêchent la nécessité de résoudre les lacunes de sécurité une fois les charges de travail en production. Hiérarchiser la sécurité pendant la phase d’adoption pour vous assurer que les charges de travail sont générées de manière cohérente et en fonction des meilleures pratiques. Les pratiques de sécurité établies préparent également les équipes informatiques pour les opérations cloud via des stratégies et procédures bien conçues.

Que vous migrez des charges de travail vers le cloud ou que vous créez un patrimoine cloud entièrement nouveau, vous pouvez appliquer les conseils de cet article. La méthodologie d’adoption du Framework d’adoption du cloud intègre les scénarios Migrer, Moderniser, Innover et Déplacer. Quel que soit le chemin que vous prenez pendant la phase d’adoption de votre parcours cloud, il est important de prendre en compte les recommandations de cet article lorsque vous établissez les éléments fondamentaux de votre patrimoine cloud et créez ou migrez des charges de travail.

Cet article est un guide de soutien de la méthodologie d’adoption. Il fournit des zones d’optimisation de la sécurité que vous devez prendre en compte au fur et à mesure que vous parcourez cette phase de votre parcours.

Adoption de la modernisation de la posture de sécurité

Tenez compte des recommandations suivantes lorsque vous travaillez à la modernisation de votre posture de sécurité dans le cadre de la phase Adopter :

Bases de référence de sécurité : définissez des bases de référence de sécurité qui incluent des exigences de disponibilité pour établir une base claire et robuste pour le développement. Pour gagner du temps et réduire le risque d’erreur humaine dans l’analyse de vos environnements, utilisez un outil d’analyse de la base de référence de sécurité hors service.

Adopter l’automatisation : utilisez des outils d’automatisation pour gérer les tâches de routine afin de réduire le risque d’erreur humaine et d’améliorer la cohérence. Tirez parti des services cloud qui peuvent automatiser les procédures de basculement et de récupération. Les tâches que vous pouvez envisager d’automatiser sont les suivantes :

- Déploiements et gestion d’infrastructure

- Activités de cycle de vie du développement logiciel

- Test

- Surveillance et alerte

- Mise à l'échelle

Confiance Zéro contrôles d’accès et d’autorisation : Implémentez des contrôles d’accès forts et des systèmes de gestion des identités pour garantir que seul le personnel autorisé a accès aux systèmes et données critiques. Cette approche réduit le risque d’activités malveillantes susceptibles de perturber les services. Normalisez les contrôles d’accès en fonction du rôle (RBAC) strictement appliqués et exigez une authentification multifacteur pour empêcher tout accès non autorisé susceptible d’interrompre la disponibilité du service. Pour plus d’informations, consultez Sécurisation de l’identité avec Confiance Zéro.

Institutionnalisation de la gestion des changements

Les méthodologies d’adoption et de gestion des changements efficaces (ACM) sont essentielles pour garantir la réussite de l’implémentation et de l’institutionnalisation des contrôles d’accès. Voici quelques-unes des meilleures pratiques et méthodologies :

Modèle Prosci ADKAR : ce modèle se concentre sur cinq blocs de construction clés pour réussir le changement. Ces composants sont la sensibilisation, le désir, la connaissance, la capacité et le renforcement. En traitant chaque élément, les organisations peuvent s’assurer que les employés comprennent le besoin de contrôles d’accès, sont motivés pour soutenir le changement, avoir les connaissances et les compétences nécessaires et recevoir un renforcement continu pour maintenir le changement.

Modèle de modification en 8 étapes de Kotter : ce modèle décrit huit étapes pour la modification de premier plan. Ces étapes incluent la création d’un sentiment d’urgence, la création d’une coalition puissante, le développement d’une vision et d’une stratégie, la communication de la vision, l’autonomisation des employés pour une action à grande échelle, la génération de victoires à court terme, la consolidation des gains et l’ancrage de nouvelles approches dans la culture. En suivant ces étapes, les organisations peuvent gérer efficacement l’adoption des contrôles d’accès.

Modèle de gestion des modifications de Lewin : ce modèle comporte trois étapes, qui sont Unfreeze, Change et Refreeze. À l’étape Unfreeze, les organisations se préparent à changer en identifiant la nécessité de contrôles d’accès et en créant un sentiment d’urgence. Au cours de la phase de modification, de nouveaux processus et pratiques sont implémentés. À l’étape Refreeze, les nouvelles pratiques sont solidifiées et intégrées à la culture organisationnelle.

Framework de gestion des changements et de l’adoption de Microsoft : ce framework fournit une approche structurée pour favoriser l’adoption et le changement en définissant des critères de réussite, en engageant les parties prenantes et en préparant l’organisation. Ce cadre mesure également la réussite pour garantir l’efficacité de l’implémentation. Il souligne l’importance de la communication, de la formation et du soutien pour s’assurer que les contrôles d’accès sont effectivement adoptés et institutionnalisés.

Les organisations peuvent s’assurer que les contrôles d’accès sont implémentés et adoptés par les employés en intégrant ces méthodologies ACM et les meilleures pratiques. Cette approche aboutit à un environnement d’entreprise plus sécurisé et conforme.

Facilitation via Azure

Établir une base de référence de sécurité : Le score de sécurité Microsoft peut vous aider à établir des bases de référence avec des recommandations tangibles pour des améliorations. Il est fourni dans le cadre de la suite Microsoft Defender XDR et peut analyser la sécurité de nombreux produits Microsoft et non-Microsoft.

Automatisation du déploiement d’infrastructure : les modèles Azure Resource Manager (modèles ARM) et Bicep sont des outils natifs Azure pour déployer l’infrastructure en tant que code (IaC) à l’aide d’une syntaxe déclarative. Les modèles ARM sont écrits en JSON, tandis que Bicep est un langage spécifique au domaine. Vous pouvez facilement intégrer les pipelines Azure Pipelines ou GitHub Actions en continu et la livraison continue (CI/CD).

Terraform est un autre outil IaC déclaratif entièrement pris en charge dans Azure. Vous pouvez utiliser Terraform pour déployer et gérer l’infrastructure, et vous pouvez l’intégrer à votre pipeline CI/CD.

Vous pouvez utiliser Microsoft Defender pour le cloud pour découvrir des configurations incorrectes dans IaC.

Environnements de déploiement Azure : les environnements de déploiement permettent aux équipes de développement de créer rapidement une infrastructure d’application cohérente à l’aide de modèles basés sur des projets. Ces modèles réduisent le temps d’installation et optimisent la sécurité, la conformité et l’efficacité des coûts. Un environnement de déploiement est une collection de ressources Azure déployées dans des abonnements prédéfinis. Les administrateurs d’infrastructure de développement peuvent appliquer des stratégies de sécurité d’entreprise et fournir un ensemble organisé de modèles IaC prédéfinis.

Les administrateurs d’infrastructure de développement définissent des environnements de déploiement en tant qu’éléments de catalogue. Les éléments de catalogue sont hébergés dans un référentiel GitHub ou Azure DevOps, appelé catalogue. Un élément de catalogue se compose d’un modèle IaC et d’un fichier manifest.yml.

Vous pouvez scripter la création d’environnements de déploiement et gérer par programme les environnements. Pour obtenir des conseils détaillés et axés sur la charge de travail, consultez l’approche IaC d’Azure Well-Architected Framework.

Automatisation des tâches de routine :

Azure Functions : Azure Functions est un outil serverless que vous pouvez utiliser pour automatiser les tâches à l’aide de votre langage de développement préféré. Functions fournit un ensemble complet de déclencheurs et de liaisons pilotés par les événements qui connectent vos fonctions à d’autres services. Vous n’avez pas besoin d’écrire du code supplémentaire.

Azure Automation : PowerShell et Python sont des langages de programmation populaires pour automatiser les tâches opérationnelles. Utilisez ces langages pour effectuer des opérations telles que le redémarrage des services, le transfert des journaux entre les magasins de données et l’infrastructure de mise à l’échelle pour répondre à la demande. Vous pouvez exprimer ces opérations dans le code et les exécuter à la demande. Individuellement, ces langages ne disposent pas d’une plateforme pour la gestion centralisée, le contrôle de version ou l’historique des exécutions de suivi. Les langages ne disposent pas non plus d’un mécanisme natif pour répondre à des événements tels que les alertes pilotées par la surveillance. Pour fournir ces fonctionnalités, vous avez besoin d’une plateforme d’automatisation. Automation fournit une plateforme hébergée par Azure pour l’hébergement et l’exécution de code PowerShell et Python dans des environnements cloud et locaux, notamment des systèmes Azure et non-Azure. Le code PowerShell et Python est stocké dans un runbook Automation. L'automatisation permet les opérations suivantes :

Déclenchez des runbooks à la demande, selon une planification ou via un webhook.

Historique des exécutions et journalisation.

Intégrer un magasin de secrets.

Intégrer le contrôle de code source.

Azure Update Manager : Update Manager est un service unifié que vous pouvez utiliser pour gérer et régir les mises à jour des machines virtuelles. Vous pouvez surveiller la conformité des mises à jour Windows et Linux dans votre charge de travail. Vous pouvez également utiliser Update Manager pour effectuer des mises à jour en temps réel ou les planifier dans une fenêtre de maintenance définie. Utilisez Update Manager pour :

Supervisez la conformité sur l’ensemble de votre flotte de machines.

Planifiez des mises à jour périodiques.

Déployer des mises à jour critiques.

Azure Logic Apps et Microsoft Power Automate : lorsque vous créez une automatisation de processus numérique personnalisée (DPA) pour gérer les tâches de charge de travail telles que les flux d’approbation ou la création d’intégrations ChatOps, envisagez d’utiliser Logic Apps ou Power Automate. Vous pouvez construire des flux de travail à partir de connecteurs et de modèles intégrés. Logic Apps et Power Automate reposent sur la même technologie sous-jacente et conviennent parfaitement aux tâches basées sur des déclencheurs ou basées sur le temps.

Mise à l’échelle automatique : de nombreuses technologies Azure ont des fonctionnalités de mise à l’échelle automatique intégrées. Vous pouvez également programmer d’autres services pour effectuer une mise à l’échelle automatique à l’aide d’API. Pour plus d’informations, consultez Mise à l’échelle automatique.

Groupes d’actions Azure Monitor : pour exécuter automatiquement des opérations de réparation automatique lorsqu’une alerte est déclenchée, utilisez des groupes d’actions Azure Monitor. Vous pouvez définir ces opérations à l’aide d’un runbook, d’une fonction Azure ou d’un webhook.

Préparation aux incidents et adoption de la réponse

Après avoir établi votre zone d’atterrissage ou une autre conception de plateforme avec une segmentation de réseau sécurisée et une organisation d’abonnement et de ressources bien conçue, vous pouvez commencer l’implémentation avec un focus sur la préparation et la réponse aux incidents. Au cours de cette phase, le développement de vos mécanismes de préparation et de réponse, y compris votre plan de réponse aux incidents, garantit que votre patrimoine cloud et vos pratiques opérationnelles s’alignent sur les objectifs métier. Cet alignement est essentiel pour maintenir l’efficacité et atteindre des objectifs stratégiques. La phase d’adoption devrait aborder la préparation et la réponse aux incidents de deux points de vue. Ces perspectives sont la préparation et l’atténuation des menaces, ainsi que l’infrastructure et la sécurité des applications.

Préparation et atténuation des menaces

Détection des menaces : implémentez des outils et pratiques de surveillance avancés pour détecter les menaces en temps réel. Cette implémentation inclut la configuration de systèmes d’alerte pour des activités inhabituelles et l’intégration de solutions de détection et de réponse étendues (XDR) et d’informations de sécurité et de gestion des événements (SIEM). Pour plus d’informations, consultez Confiance Zéro protection contre les menaces et XDR.

Gestion des vulnérabilités : identifiez et atténuez régulièrement les vulnérabilités par le biais de la gestion des correctifs et des mises à jour de sécurité pour vous assurer que les systèmes et les applications sont protégés contre les menaces connues.

Réponse aux incidents : développez et gérez un plan de réponse aux incidents qui comprend des étapes de détection, d’analyse et de correction pour résoudre et récupérer rapidement des incidents de sécurité. Pour obtenir des conseils axés sur la charge de travail, consultez Recommandations pour la réponse aux incidents de sécurité. Automatisez les activités d’atténuation autant que possible pour rendre ces activités plus efficaces et moins sujettes à une erreur humaine. Par exemple, si vous détectez une injection SQL, vous pouvez avoir un runbook ou un workflow qui verrouille automatiquement toutes les connexions à SQL pour contenir l’incident.

Sécurité de l’infrastructure et des applications

Pipelines de déploiement sécurisé : créez des pipelines CI/CD avec des vérifications de sécurité intégrées pour vous assurer que les applications sont développées, testées et déployées en toute sécurité. Cette solution inclut l’analyse statique du code, l’analyse des vulnérabilités et les vérifications de conformité. Pour plus d’informations, consultez Confiance Zéro conseils pour les développeurs.

Déploiements IaC : Déployez toute l’infrastructure via du code, sans exception. Réduisez le risque d’infrastructure mal configurée et de déploiements non autorisés en imposant cette norme. Colocalisez toutes les ressources IaC avec des ressources de code d’application et appliquez les mêmes pratiques de déploiement sécurisées que les déploiements de logiciels.

Facilitation via Azure

Détection des menaces et automatisation des réponses : automatisez la détection et la réponse des menaces avec la fonctionnalité d’investigation et de réponse automatisée dans Microsoft Defender XDR.

Sécurité du déploiement IaC : utilisez des piles de déploiement pour gérer les ressources Azure en tant qu’unité cohérente unique. Empêcher les utilisateurs d’effectuer des modifications non autorisées à l’aide des paramètres de refus.

Adopter le principe de confidentialité

Une fois que la stratégie globale et le plan de mise en œuvre pour l’adoption du principe de confidentialité de la CIA sont déjà en place, l’étape suivante consiste à se concentrer sur ACM. Cette étape inclut la garantie que les contrôles d’accès sécurisé et de chiffrement sont implémentés et institutionnalisés dans l’environnement cloud d’entreprise. Dans la phase d’adoption, les mesures de protection contre la perte de données (DLP) sont implémentées pour protéger les données sensibles en transit et les données au repos. L’implémentation implique le déploiement de solutions de chiffrement, la configuration des contrôles d’accès et la formation de tous les employés sur l’importance de la confidentialité et de l’adhésion aux stratégies DLP.

Implémenter des contrôles d’accès sécurisés et de chiffrement

Pour protéger les informations sensibles contre les accès non autorisés, il est essentiel que vous implémentez un chiffrement robuste et des contrôles d’accès sécurisés. Le chiffrement garantit que les données ne sont pas lisibles pour les utilisateurs non autorisés, tandis que les contrôles d’accès régissent qui peut accéder à des données et ressources spécifiques. Découvrez les fonctionnalités de chiffrement des services cloud que vous déployez et activez les mécanismes de chiffrement appropriés pour répondre aux besoins de votre entreprise.

Incorporer et adopter des normes associées

Pour garantir l’implémentation cohérente des contrôles de chiffrement et d’accès, il est essentiel de développer et d’adopter des normes associées. Les organisations doivent établir des directives claires et des bonnes pratiques pour l’utilisation des contrôles de chiffrement et d’accès, et s’assurer que ces normes sont communiquées à tous les employés. Par exemple, une norme peut spécifier que toutes les données sensibles doivent être chiffrées à l’aide du chiffrement AES-256, et que l’accès à ces données doit être limité uniquement au personnel autorisé. Les organisations peuvent s’assurer que les contrôles de chiffrement et d’accès sont appliqués de manière cohérente dans l’entreprise en incorporant ces normes dans leurs stratégies et procédures. Fournir une formation et un soutien réguliers renforcent davantage ces pratiques entre les employés. Voici d’autres exemples :

Chiffrement fort : activez le chiffrement sur les magasins de données lorsque cela est possible et envisagez de gérer vos propres clés. Votre fournisseur de cloud peut offrir le chiffrement au repos pour le stockage sur lequel votre magasin de données est hébergé et vous donner la possibilité d’activer le chiffrement de base de données comme le chiffrement transparent des données dans Azure SQL Database. Appliquez la couche supplémentaire de chiffrement si possible.

Contrôles d’accès : Appliquer RBAC, contrôles d’accès conditionnel, accès juste-à-temps et accès juste-à-temps à tous les magasins de données. Normalisez régulièrement la pratique d’examen des autorisations. Restreindre l’accès en écriture aux systèmes de configuration, ce qui autorise uniquement les modifications par le biais d’un compte Automation désigné. Ce compte applique des modifications après des processus de révision approfondis, généralement dans le cadre d’Azure Pipelines.

Adoption des normes : l’organisation peut développer une norme qui exige que tous les e-mails contenant des informations sensibles soient chiffrés à l’aide de Protection des données Microsoft Purview. Cette exigence garantit que les données sensibles sont protégées pendant la transmission et accessibles uniquement par les destinataires autorisés.

Facilitation via Azure

Solutions SIEM et SOAR : Microsoft Sentinel est un SIEM natif cloud évolutif qui fournit une solution intelligente et complète pour l’orchestration, l’automatisation et la réponse de SIEM et de sécurité. Microsoft Sentinel fournit la détection, l’investigation, la réponse et la chasse proactive des menaces, avec une vue d’ensemble générale de votre entreprise.

Chiffrement Azure : Azure fournit un chiffrement pour les services tels qu’Azure SQL Database, Azure Cosmos DB et Azure Data Lake. Les modèles de chiffrement pris en charge incluent le chiffrement côté serveur avec des clés gérées par le service, des clés gérées par le client dans Azure Key Vault et des clés gérées par le client sur du matériel contrôlé par le client. Les modèles de chiffrement côté client prennent en charge le chiffrement des données par une application avant son envoi à Azure. Pour plus d’informations, consultez Vue d’ensemble du chiffrement Azure.

Gestion des contrôles d’accès : anciennement appelée Azure Active Directory, Microsoft Entra ID fournit des fonctionnalités complètes de gestion des identités et des accès. Il prend en charge l’authentification multifacteur, les stratégies d’accès conditionnel et l’authentification unique pour s’assurer que seuls les utilisateurs autorisés peuvent accéder aux données sensibles.

Protection des ID Microsoft Entra utilise le Machine Learning avancé pour identifier les risques de connexion et le comportement inhabituel de l’utilisateur pour bloquer, défier, limiter ou accorder l’accès. Il permet d’empêcher la compromission de l’identité, de se protéger contre le vol d’informations d’identification et de fournir des insights sur votre posture de sécurité des identités.

Microsoft Defender pour Identity est une solution de détection des menaces d’identité de sécurité basée sur le cloud qui permet de sécuriser votre surveillance des identités au sein de votre organisation. Il peut vous aider à mieux identifier, détecter et examiner les menaces avancées dirigées vers votre organisation par le biais de mécanismes automatisés de détection des menaces et de réponse.

Informatique confidentielle Azure : ce service protège les données en cours de traitement. Il utilise des environnements d’exécution approuvés basés sur le matériel pour isoler et protéger les données en cours d’utilisation, ce qui garantit que même les administrateurs cloud ne peuvent pas accéder aux données.

Adopter le principe d’intégrité

Dans la phase Adopter, la planification et les conceptions sont transformées en implémentations réelles. Pour garantir l’intégrité des données et du système, créez vos systèmes en fonction des normes que vous avez développées dans les phases précédentes. En outre, former des ingénieurs, des administrateurs et des opérateurs sur les protocoles et procédures appropriés.

Adoption de l’intégrité des données

Classification des données : implémentez votre infrastructure de classification des données par le biais de l’automatisation lorsque cela est possible et manuellement si nécessaire. Utilisez des outils hors service pour automatiser votre classification des données et identifier les informations sensibles. Étiquetez manuellement des documents et des conteneurs pour garantir une classification précise. Organisez des jeux de données pour l’analytique en tirant parti de l’expertise des utilisateurs compétents pour établir la sensibilité.

Vérification et validation des données : tirez parti des fonctionnalités intégrées de vérification et de validation dans les services que vous déployez. Par exemple, Azure Data Factory dispose de fonctionnalités intégrées pour vérifier la cohérence des données lorsque vous déplacez des données d’une source vers un magasin de destination. Envisagez d’adopter des pratiques telles que :

Utilisation des fonctions CHECKSUM et BINARY_CHECKSUM dans SQL pour vous assurer que les données ne sont pas endommagées en transit.

Stockage des hachages dans les tables et création de sous-routines qui modifient les hachages lorsque la date de dernière modification change.

Surveillance et alertes : surveillez vos magasins de données pour connaître les modifications avec des informations détaillées sur l’historique des modifications pour faciliter les révisions. Configurez les alertes pour vous assurer que vous disposez d’une visibilité appropriée et pouvez prendre des mesures efficaces en cas d’incidents susceptibles d’affecter l’intégrité des données.

Stratégies de sauvegarde : appliquez des stratégies de sauvegarde sur tous les systèmes appropriés. Comprendre les fonctionnalités de sauvegarde de la plateforme en tant que service et des logiciels en tant que services de service. Par exemple, Azure SQL Database inclut des sauvegardes automatiques et vous pouvez configurer la stratégie de rétention si nécessaire.

Normes de conception de partage : publiez et partagez des normes de conception d’application qui incorporent des mécanismes d’intégrité des données au sein de l’organisation. Les normes de conception doivent inclure des exigences non fonctionnelles, telles que le suivi natif des modifications de configuration et de données au niveau de l’application et l’enregistrement de cet historique dans le schéma de données. Cette approche impose que le schéma de données conserve des détails sur l’historique des données et l’historique de configuration dans le cadre du magasin de données, en plus des mécanismes de journalisation standard pour renforcer votre surveillance de l’intégrité.

Adoption de l’intégrité du système

Surveillance de la sécurité : utilisez une solution de supervision robuste pour inscrire automatiquement toutes les ressources dans votre patrimoine cloud et vérifier que les alertes sont activées et configurées pour avertir les équipes appropriées lorsque des incidents se produisent.

Gestion automatisée de la configuration : déployez et configurez un système de gestion de configuration qui inscrit automatiquement de nouveaux systèmes et gère vos configurations en continu.

Gestion automatisée des correctifs : déployez et configurez un système de gestion des correctifs qui inscrit automatiquement de nouveaux systèmes et gère la mise à jour corrective en fonction de vos stratégies. Préférez les outils natifs à votre plateforme cloud.

Facilitation via Azure

Classification et étiquetage des données : Microsoft Purview est un ensemble robuste de solutions qui peuvent aider votre organisation à régir, protéger et gérer des données, où qu’elles se trouvent. Il offre une classification manuelle et automatique des données et l’étiquetage de confidentialité.

Gestion de la configuration : Azure Arc est une plateforme centralisée et unifiée de gouvernance et de gestion d’infrastructure que vous pouvez utiliser pour gérer les configurations pour les systèmes cloud et locaux. À l’aide d’Azure Arc, vous pouvez étendre vos bases de référence de sécurité à partir d’Azure Policy, de vos stratégies de Defender pour le cloud et des évaluations du degré de sécurisation, ainsi que la journalisation et la surveillance de toutes vos ressources à un seul endroit.

Gestion des correctifs : Azure Update Manager est une solution de gestion des mises à jour unifiée pour les machines Windows et Linux que vous pouvez utiliser pour les environnements Azure, locaux et multiclouds. Il prend en charge les machines managées Azure Policy et Azure Arc .

Adopter le principe de disponibilité

Une fois les modèles de conception résilients définis, votre organisation peut passer à la phase d’adoption. Pour obtenir des instructions détaillées sur la disponibilité des charges de travail, reportez-vous au pilier fiabilité de Well-Architected Framework et à la documentation sur la fiabilité d’Azure. Dans le contexte de l’adoption du cloud, l’accent est mis sur l’établissement et la codification des pratiques opérationnelles qui prennent en charge la disponibilité.

Établir des pratiques opérationnelles pour prendre en charge la disponibilité

Pour maintenir un patrimoine cloud hautement disponible, les équipes qui exploitent les systèmes cloud doivent respecter les pratiques standardisées et matures. Ces pratiques doivent inclure :

Continuité opérationnelle : les organisations doivent planifier des opérations continues même dans des conditions d’attaque. Cette approche inclut l’établissement de processus de récupération rapide et la maintenance des services critiques au niveau détérioré jusqu’à ce que la récupération complète soit possible.

Observabilité robuste et continue : la capacité d’une organisation à détecter les incidents de sécurité au fur et à mesure qu’elles se produisent leur permet de lancer rapidement leurs plans de réponse aux incidents. Cette stratégie permet de réduire autant que possible les effets métier. La détection des incidents est possible uniquement par le biais d’un système de surveillance et d’alerte bien conçu, qui suit les meilleures pratiques en matière de détection des menaces. Pour plus d’informations, consultez le guide d’observabilité et le guide de surveillance de la sécurité et de détection des menaces.

Maintenance proactive : normaliser et appliquer les mises à jour système par le biais de stratégies. Planifiez des fenêtres de maintenance régulières pour appliquer des mises à jour et des correctifs aux systèmes sans perturber les services. Effectuez des vérifications d’intégrité et des activités de maintenance régulières pour vous assurer que tous les composants fonctionnent de manière optimale.

Stratégies de gouvernance standardisées : appliquez toutes les normes de sécurité via des stratégies prises en charge par les outils. Utilisez un outil de gestion des stratégies pour vous assurer que tous vos systèmes sont conformes aux exigences de votre entreprise par défaut et que vos stratégies sont facilement auditables.

Préparation à la récupération d’urgence : développez et testez régulièrement des plans de récupération d’urgence pour vos charges de travail afin de vous assurer qu’elles sont récupérables en cas de sinistre. Pour plus d’informations, consultez récupération d’urgence. Automatisez les activités de récupération autant que possible. Par exemple, utilisez des fonctionnalités de basculement automatique dans des services comme Azure SQL Database.

Contrats de niveau de service : les contrats de niveau de service (SLA) fournis par votre plateforme cloud pour leurs services vous aident à comprendre le temps de fonctionnement garanti pour les composants de vos charges de travail. Utilisez ces contrats SLA comme base pour développer ensuite vos propres métriques cibles pour les contrats SLA que vous fournissez à vos clients. Microsoft publie les contrats SLA pour tous les services cloud aux contrats SLA pour services en ligne.

Exigences de conformité : Respectez les réglementations telles que le Règlement général sur la protection des données (RGPD) et HIPAA pour garantir que les systèmes sont conçus et gérés à des normes élevées, y compris les normes liées à la disponibilité. La non-conformité peut entraîner des actions légales et des amendes susceptibles de perturber les opérations commerciales. La conformité n’est souvent pas limitée à la configuration système. La plupart des infrastructures de conformité nécessitent également des normes de gestion des risques et de réponse aux incidents. Assurez-vous que vos normes opérationnelles répondent aux exigences du cadre et que le personnel est formé régulièrement.

Facilitation via Azure

Gestion des stratégies et de la conformité :

Azure Policy est une solution de gestion des stratégies qui permet d’appliquer des normes organisationnelles et d’évaluer la conformité à grande échelle. Pour automatiser l’application des stratégies pour de nombreux services Azure, tirez parti des définitions de stratégie intégrées.

Defender pour le cloud fournit des stratégies de sécurité qui peuvent automatiser la conformité à vos normes de sécurité.

Continuité opérationnelle et reprise d’activité : de nombreux services Azure disposent de fonctionnalités de récupération intégrées que vous pouvez incorporer dans vos plans de continuité opérationnelle et de récupération d’urgence. Pour plus d’informations, consultez les guides de fiabilité des services Azure.

Adopter le maintien de la sécurité

Tenez compte des recommandations suivantes pour vous assurer que les mécanismes de sécurité et les pratiques que vous avez mis en place dans le cadre de votre adoption du cloud peuvent être soutenus et améliorés en continu à mesure que vous poursuivez votre parcours :

Institutez un conseil d’examen de la sécurité : créez un conseil d’examen de la sécurité qui examine en permanence les projets et impose des contrôles de sécurité. Passez régulièrement en revue vos processus pour trouver des domaines d’amélioration. Développez des processus pour garantir que la sécurité est toujours à l’esprit pour tout le monde.

Implémentez une solution gestion des vulnérabilités : utilisez une solution gestion des vulnérabilités pour surveiller le score de risque de vulnérabilité de sécurité et disposer d’un processus défini pour agir sur le score de risque le plus élevé pour réduire le risque le plus bas. Suivez les dernières vulnérabilités courantes et les risques d’exposition. Disposer d’une stratégie pour appliquer ces atténuations régulièrement pour la correction.

Renforcer l’infrastructure de production : sécurisez votre patrimoine cloud en renforcez votre infrastructure. Pour renforcer votre infrastructure en fonction des meilleures pratiques du secteur, suivez les conseils d’évaluation tels que les benchmarks CIS (Center for Internet Security).

Utilisez l’base de connaissances MITRE ATT&CK : utilisez l’base de connaissances MITRE ATT&CK pour aider à développer des modèles et méthodologies de menace pour les tactiques et techniques d’attaque réelles courantes.

Décalage vers la gauche : utilisez des environnements séparés avec différents niveaux d’accès pour la préproduction et la production. Cette approche vous aide à vous déplacer vers la gauche, ce qui ajoute des préoccupations de sécurité à toutes les phases de développement et offre une flexibilité dans les environnements inférieurs.

Facilitation via Azure

Gestion des vulnérabilités : Gestion des vulnérabilités Microsoft Defender est une solution complète basée sur les risques gestion des vulnérabilités que vous pouvez utiliser pour identifier, évaluer, corriger et suivre toutes vos plus grandes vulnérabilités sur vos ressources les plus critiques, dans une seule solution.