Intégrer la sécurité à votre stratégie d’adoption du cloud

Le déplacement de votre organisation vers le cloud ajoute une complexité significative à la sécurité. Pour réussir dans le cloud, votre stratégie de sécurité doit répondre aux défis modernes inhérents au cloud computing. Dans l’adoption et l’exploitation d’un patrimoine cloud, la sécurité devient une considération nécessaire dans toutes les facettes de l’organisation. Il ne s’agit pas d’une fonction distincte appliquée secondairement à certaines facettes, car elle peut être courante pour les organisations qui exécutent des plateformes technologiques locales. Lorsque vous définissez votre stratégie d’adoption du cloud, tenez compte des recommandations fournies dans cet article pour vous assurer que la sécurité fait partie intégrante de la stratégie et sera intégrée à votre plan d’adoption du cloud à mesure que vous avancez.

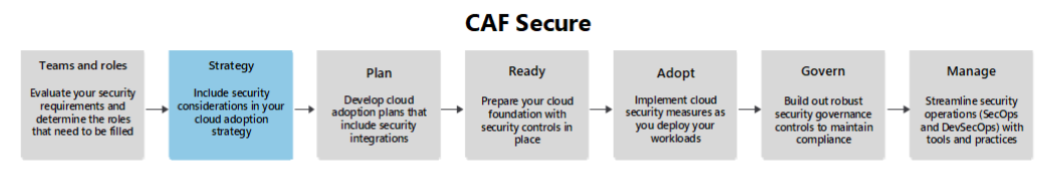

Cet article est un guide de soutien de la méthodologie de stratégie. Il décrit les zones d’optimisation de la sécurité que vous devez prendre en compte au fur et à mesure que vous parcourez cette phase de votre parcours.

Modernisation de la posture de sécurité

La stratégie de modernisation de la posture de sécurité n’implique pas seulement l’adoption de nouvelles technologies et de nouvelles pratiques opérationnelles. Il implique généralement un changement d’état d’esprit au sein de l’organisation. De nouvelles équipes et rôles doivent peut-être être remplis, et les équipes et rôles existants peuvent avoir besoin d’être impliqués dans la sécurité de manière à ce qu’elles ne soient pas habituées. Ces changements, qui peuvent parfois être monumentals pour les organisations, peuvent être la source de stress et de conflits internes, de sorte qu’il est important de promouvoir des communications saines, honnêtes et sans blâme au sein de l’organisation tout au long du processus d’adoption.

Consultez le guide Définir une stratégie de sécurité pour obtenir une vue d’ensemble complète de ces considérations.

Adoption de Confiance Zéro en tant que stratégie

L’adoption de Confiance Zéro en tant que stratégie vous aide à démarrer votre parcours cloud avec une approche moderne de la sécurité en place. L’approche Confiance Zéro est fondée sur trois principes :

Vérifier explicitement. Toujours s’authentifier et autoriser en fonction de tous les points de données disponibles.

Utilisez le privilège minimum. Limitez l'accès utilisateur avec l'accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données.

Supposer une violation. Réduire au minimum le rayon de l'explosion et segmenter l'accès. Vérifiez le chiffrement de bout en bout et utilisez l’analytique pour obtenir une visibilité sur les activités liées à vos systèmes, stimuler la détection des menaces et améliorer les défenses.

Si vous appliquez ces principes dans le processus d’adoption du cloud, la transformation en sécurité moderne peut être une expérience plus fluide pour l’ensemble de l’organisation.

Microsoft fournit un blueprint de modernisation de la sécurité basé sur Confiance Zéro que les organisations peuvent utiliser comme guide. Reportez-vous à la phase Définir la stratégie pour les recommandations de stratégie.

Définition d’une stratégie pour la préparation et la réponse aux incidents

Établissez une vision claire et des objectifs spécifiques bien définis pour la préparation de la sécurité cloud. Concentrez-vous sur la création de capacités de sécurité et le développement de compétences en matière de sécurité. Alignez votre stratégie de préparation et de réponse aux incidents sur la stratégie commerciale globale pour vous assurer que la stratégie métier n’est pas entravée par la sécurité. Comprenez les exigences métier en matière de fiabilité et de performances pour vous assurer que votre stratégie peut prendre en charge ces exigences tout en créant la base technologique nécessaire pour préparer et répondre aux incidents.

Définition d’une stratégie de confidentialité

Lorsque vous définissez une stratégie pour adopter la confidentialité dans un environnement cloud d’entreprise, vous devez prendre en compte plusieurs points clés :

Hiérarchiser la confidentialité et la protection des données. Établissez des objectifs métier clairs qui mettent l’accent sur l’importance de la confidentialité et de la protection des données. Ces objectifs incluent la conformité aux réglementations pertinentes telles que le RGPD, HIPAA et les normes du secteur.

Planifiez une stratégie de gestion des risques. Identifiez et évaluez les risques potentiels pour la confidentialité des données et développez des stratégies pour atténuer ces risques.

Développez une stratégie de protection contre la perte de données (DLP). DLP est un ensemble d’outils et de processus qui permettent de s’assurer que les données sensibles ne sont pas perdues, mal utilisées ou accessibles par des utilisateurs non autorisés. En ce qui concerne le principe de confidentialité, il implique de définir des objectifs de protection des données clairs et d’établir un cadre pour l’implémentation de contrôles de chiffrement et d’accès robustes. Pendant la phase de stratégie, DLP est intégré à la vision globale de la sécurité pour vous assurer que les données sensibles sont protégées contre l’accès non autorisé.

Définition d’une stratégie d’intégrité

Le maintien de l’intégrité des données et du système nécessite la plupart des mêmes stratégies que celles suggérées pour la confidentialité, comme les contrôles de protection des données bien conçus et la gestion des risques. Ces stratégies doivent être augmentées avec des considérations supplémentaires pour l’intégrité des données et du système :

Hiérarchiser les données et l’intégrité du système. La gestion des données et de l’intégrité du système doit être un élément clé dans les exigences et objectifs de l’entreprise. À cette fin, hiérarchisez les contrôles de sécurité et les pratiques opérationnelles qui prennent en charge un niveau élevé d’intégrité. En particulier, utilisez l’automatisation par le biais d’outils pour autant de vos données et gestion de l’intégrité du système que pratique. L’automatisation peut être utilisée pour de nombreuses fonctions liées à l’intégrité, telles que :

Gestion des stratégies.

Classification et gestion des données.

Déploiements d’infrastructure et gestion des mises à jour.

Définition d’une stratégie de disponibilité

L’inclusion de considérations relatives à la disponibilité dans votre stratégie d’adoption du cloud vous permet de vous assurer que vous êtes prêt à implémenter un patrimoine cloud fiable et résilient et que vous pouvez être sûr de répondre à vos besoins métier en ce qui concerne la disponibilité.

Les exigences et objectifs de disponibilité s’étendent sur l’ensemble du patrimoine cloud, y compris toutes les fonctions et charges de travail métier et la plateforme cloud sous-jacente. Assurez-vous que, au fur et à mesure que vous développez votre stratégie d’adoption du cloud, vous commencez par des objectifs de haut niveau pour déterminer la criticité de différents aspects de votre patrimoine cloud et commencer des discussions entre les parties prenantes sur le niveau de disponibilité approprié, tout en équilibrant les exigences et les objectifs de coût et de performances. Cette approche permet de structurer vos plans d’adoption du cloud afin que vous puissiez travailler vers des cibles plus définies à mesure que vous passez aux prochaines phases de votre parcours d’adoption du cloud, en mettant le terrain pour des conceptions et des normes adéquates.

Définition d’une stratégie de maintien de la posture de sécurité

Le parcours vers une posture de sécurité moderne et robuste ne se termine pas par l’implémentation initiale. Pour suivre les nouvelles menaces, vous devez examiner et affiner continuellement vos pratiques de sécurité tout en conservant un respect strict des normes. Le maintien de la sécurité est un effort continu d’exécution d’opérations quotidiennes qui répondent aux attentes que votre organisation a définies pour elle-même tout en préparant les menaces émergentes et les changements technologiques. L’adoption de ce principe codifie votre approche d’amélioration continue. Il fournit aux équipes de sécurité des normes guidantes pour maintenir des pratiques de sécurité vigilantes et donne aux parties prenantes la confiance que la sécurité reste un élément essentiel du parcours d’adoption du cloud.

Lorsque vous développez une stratégie de maintien, vous vous concentrez sur l’apprentissage de la façon dont votre stratégie de sécurité globale s’exécute dans le monde réel et sur l’application de leçons pour l’évoluer en continu. Une stratégie de maintien doit intégrer des objectifs métier à long terme pour s’assurer que les objectifs de sécurité à long terme sont alignés. Lorsque ces objectifs sont pris en compte, la stratégie de soutien définit la façon dont la posture de sécurité doit évoluer pour rester alignée.

Exemple de stratégie

Votre organisation doit développer votre stratégie d’adoption du cloud de la façon qui convient le mieux à l’organisation. L’exemple suivant montre comment incorporer les conseils proposés dans cet article dans un artefact de narration, comme un document Word.

Motivations

La motivation de la migration vers le cloud est de moderniser notre charge de travail métier (LOB) et de tirer parti de l’infrastructure cloud mondiale de Microsoft pour effectuer un scale-out efficace dans le monde entier à mesure que notre base de clients augmente.

Considérations relatives à l’entreprise :

- Conseil d’administration et adhésion à la direction principale. Nous devons présenter un résumé exécutif de notre plan d’adoption du cloud, avec des projections financières, au conseil d’administration pour approbation. Le résumé exécutif doit être co-élaboré par les dirigeants supérieurs pour s’assurer que l’équipe de direction est en accord avec le plan de haut niveau.

Considérations relatives à la sécurité :

- État de préparation de la partie technique. Nos équipes informatiques et de sécurité auront besoin de compétences pour définir avec succès notre plan de migration. Nous devrons peut-être ajouter de nouvelles équipes et rôles lors de notre préparation à la transition vers le cloud.

Résultat commercial : Portée globale

Nous ne travaillons actuellement qu’en Amérique du Nord. Notre plan de cinq ans est de s’étendre en Europe et en Asie. Tirer parti du cloud Microsoft Global Azure nous permettra de créer l’infrastructure nécessaire pour fournir efficacement notre application métier en Europe et en Asie.

Propriétaire de l’entreprise : COO

Propriétaire technique : CTO

Propriétaire de la sécurité : CISO

Considérations relatives à l’entreprise :

- Prévisions budgétaires. Dans le cadre du développement de notre plan de migration cloud, l’informatique, la sécurité et les ventes doivent co-développer des modèles de prévision budgétaire avec le service financier pour s’assurer que les parties prenantes comprennent les coûts potentiels de l’expansion en Europe et en Asie.

Considérations relatives à la sécurité :

Surfaces d’attaque accrues. L’expansion à travers le monde augmentera considérablement nos surfaces d’attaque en plaçant des systèmes exposés publiquement dans plusieurs régions. Nous devons moderniser rapidement notre posture de sécurité. Nous suivrons les instructions Confiance Zéro pour nous assurer que nous suivons les meilleures pratiques.

Menaces axées sur le cloud. Notre déplacement vers le cloud apportera de nouvelles menaces auxquelles nous n’avons pas été exposés. Ces menaces ne sont pas limitées aux attaques malveillantes sur nos systèmes. Le fournisseur de cloud est également une cible majeure pour les menaces, et les incidents qui affectent le fournisseur peuvent avoir des effets en aval sur nos systèmes ou notre entreprise. Nous devons examiner nos processus de préparation et de réponse aux incidents et intégrer les améliorations nécessaires dans le cadre de notre plan.

Résultat métier : Innovation des données

À mesure que notre expansion mondiale progresse, notre patrimoine de données augmentera de façon exponentielle. La gestion de ces données ne sera pas durable, sauf si nous adoptons des technologies de données et d’analytique à l’échelle du cloud.

Propriétaire de l’entreprise : PDG

Propriétaire technique : CTO

Propriétaire de la sécurité : CISO

Considérations relatives à l’entreprise :

- Exigences de conformité locales. Nous devons collaborer avec des experts sur les réglementations locales en matière de conformité afin de garantir que l’entreprise est prête à soutenir les équipes techniques en respectant la conformité. Cela peut signifier la configuration d’entités commerciales dans certaines zones géographiques ou l’utilisation de clouds souverains dans des pays comme l’Allemagne et la Chine.

Considérations relatives à la sécurité :

Confidentialité et intégrité des données à grande échelle. Nous devons examiner et améliorer nos stratégies et mécanismes de confidentialité et d’intégrité pour nous assurer que, à mesure que nous adoptons de nouvelles technologies et que nous nous connectons à de nouvelles zones géographiques, nous ne mettons pas nos données ni nos données à risque de corruption, de violation ou de perte, et que nous respectons les frameworks réglementaires par défaut.

Confiance Zéro stratégie d’accès et d’autorisation. Nous devons adopter l’approche Confiance Zéro pour garantir que notre stratégie d’accès et d’autorisation répond aux meilleures pratiques modernes et est gérable à mesure que nous étendons à l’échelle mondiale.

Résultat métier : Performances et fiabilité

Au fur et à mesure que nous étendons dans le monde entier, notre charge de travail métier doit maintenir la haute performance et la disponibilité sans temps d’arrêt sur laquelle nos clients s’appuient.

Propriétaire de l’entreprise : COO

Propriétaire technique : CTO

Propriétaire de la sécurité : CISO

Considérations relatives à l’entreprise :

- Maintenir les performances et la fiabilité tout au long de la migration. Nos clients ont des attentes élevées pour notre application métier. Nous ne pouvons pas nous permettre de subir des dommages de réputation et financiers si l’application subit un temps d’arrêt ou un service prolongé détérioré au cours de la migration vers le cloud. L’engagement de notre équipe de support Microsoft pour aider à concevoir le plan de migration et à participer à la migration réduit les risques de temps d’arrêt ou de dégradation du service.

Considérations relatives à la sécurité :

Nous devons développer des modèles de conception sécurisés pour nous assurer que nous pouvons déployer efficacement et en toute sécurité des packages d’infrastructure identiques dans chaque nouvelle région dans laquelle nous étendons. Notre stratégie de disponibilité doit prendre en compte les compromis que nous devons faire pour garantir que la sécurité n’est pas compromise par nos conceptions de performances et que nos objectifs de performances ne sont pas affectés par nos mesures de sécurité.

- Nous devons inclure les processus et mécanismes d’intégrité du système dans nos modèles de conception pour garantir que nos systèmes sont protégés par défaut lorsque nous déployons notre charge de travail dans de nouvelles zones géographiques.