Miten Defender for Cloud Apps auttaa suojaamaan Google Cloud Platform (GCP) -ympäristöäsi

Google Cloud Platform on IaaS-palveluntarjoaja, jonka avulla organisaatiosi voi isännöidä ja hallita kaikkia kuormituksiaan pilvipalvelussa. Pilvipalveluinfrastruktuurin hyödyntämisen etujen lisäksi organisaatiosi tärkeimmät resurssit saattavat altistua uhkille. Paljastetut resurssit sisältävät tallennusesiintymiä, joissa on mahdollisesti luottamuksellisia tietoja, käsittelyresursseja, jotka käyttävät kriittisimpiä sovelluksia, portteja ja virtuaalisia yksityisiä verkkoja, jotka mahdollistavat pääsyn organisaatioosi.

GCP:n yhdistäminen Defender for Cloud Apps auttaa suojaamaan omaisuuttasi ja havaitsemaan mahdollisia uhkia valvomalla järjestelmänvalvojan ja kirjautumisen toimintoja, ilmoittamalla mahdollisista raakavoimahyökkäyksistä, etuoikeutetun käyttäjätilin haitallisesta käytöstä ja epätavallisista näennäiskoneiden poistoista.

Tärkeimmät uhat

- Pilviresurssien väärinkäyttö

- Vaarantuneet tilit ja insider-uhat

- Tietojen vuoto

- Resurssien virheellinen määritys ja riittämätön käyttöoikeuksien hallinta

Miten Defender for Cloud Apps auttaa suojaamaan ympäristöäsi

- Tunnista pilvipalveluuhkia, vaarantuneita tilejä ja haitallisia sisäpiiriläisiä

- Käytä toimintojen kirjausketjua rikosteknisessä tutkimuksessa

GCP:n hallinta valmiilla käytännöillä ja käytäntömalleilla

Seuraavien valmiiden käytäntömallien avulla voit tunnistaa mahdollisia uhkia ja ilmoittaa niistä sinulle:

| Kirjoita | Nimi |

|---|---|

| Sisäinen poikkeamien tunnistuskäytäntö |

Anonyymien IP-osoitteiden toiminta Aktiviteetti harvinaisesta maasta Epäilyttävän IP-osoitteen toiminta Mahdoton matka Lopetetun käyttäjän suorittama toiminto (edellyttää Microsoft Entra ID IdP:nä) Useita epäonnistuneita kirjautumisyrityksiä Epätavalliset hallinnolliset toimet Useat poiston näennäiskonetoiminnot Epätavalliset useiden näennäiskomisten luontitoiminnot (esikatselu) |

| Toimintakäytäntömalli | Laskentamoduulin resurssien muutokset StackDriver-määrityksen muutokset Tallennusresurssien muutokset Näennäisen yksityisverkon muutokset Kirjautuminen riskialttiista IP-osoitteesta |

Lisätietoja käytäntöjen luomisesta on artikkelissa Käytännön luominen.

Automatisoi hallinnon ohjausobjekteja

Mahdollisten uhkien seurannan lisäksi voit soveltaa ja automatisoida seuraavia GCP-hallintatoimia havaittujen uhkien korjaamiseksi:

| Kirjoita | Toiminta |

|---|---|

| Käyttäjien hallinta | – Edellyttää, että käyttäjä palauttaa salasanan Googleen (edellyttää yhdistettyä linkitettyä Google Workspace -esiintymää) - Keskeytä käyttäjä (edellyttää yhdistettyä linkitettyä Google Workspace -esiintymää) - Ilmoita käyttäjälle ilmoituksesta (Microsoft Entra ID kautta) – edellyttää käyttäjää kirjautumaan uudelleen sisään (Microsoft Entra ID kautta) - keskeytä käyttäjä (Microsoft Entra ID kautta) |

Lisätietoja uhkien korjaamisesta sovelluksista on kohdassa Yhdistettyjen sovellusten hallinnoiminen.

GCP:n suojaaminen reaaliajassa

Tutustu parhaisiin käytäntöihin, jotka koskevat ulkoisten käyttäjien suojaamista ja yhteistyötä sekä luottamuksellisten tietojen lataamisen estämistä ja suojaamista hallitsemattomiin tai riskialttiisiin laitteisiin.

Google Cloud Platformin yhdistäminen Microsoft Defender for Cloud Apps

Tässä osiossa on ohjeet Microsoft Defender for Cloud Apps yhdistämiseen aiemmin luotuun Google Cloud Platform (GCP) -tiliisi liittimen ohjelmointirajapintoja käyttämällä. Tämän yhteyden avulla voit tarkastella ja hallita GCP-käyttöä. Lisätietoja siitä, miten Defender for Cloud Apps suojaa GCP:tä, on artikkelissa GCP:n suojaaminen.

Suosittelemme, että käytät integroinnissa varattua projektia ja rajoitat projektin käyttöoikeuksia, jotta vakaa integrointi säilyy ja asennusprosessin poistot tai muutokset estetään.

Huomautus

Ohjeet GCP-ympäristön yhdistämiseen valvontaa varten noudattavat Googlen suosituksia koostettujen lokien käytöstä. Integrointi hyödyntää Google StackDriveria ja kuluttaa lisäresursseja, jotka saattavat vaikuttaa laskutukseen. Kulutetut resurssit ovat seuraavat:

- Koostettu vientiallas – Organisaatiotaso

- Julkaisu-/aliaihe – GCP-projektitaso

- Pub/Sub-tilaus – GCP-projektitaso

Defender for Cloud Apps valvontayhteys tuo vain Hallinta toiminnan valvontalokeja. Tietojen käytön ja järjestelmän tapahtumien valvontalokeja ei tuoda. Lisätietoja GCP-lokeista on kohdassa Pilvivalvontalokit.

Ennakkovaatimukset

Integroivalla GCP-käyttäjällä on oltava seuraavat oikeudet:

- IAM ja Hallinta muokkaaminen – organisaatiotaso

- Projektin luominen ja muokkaaminen

Voit yhdistää GCP-suojauksen valvonnan Defender for Cloud Apps yhteyksiisi, jotta saat näkyvyyttä GCP-sovelluksen käyttöön ja voit hallita sitä.

Google Cloud Platformin määrittäminen

Luo varattu projekti

Luo erillinen projekti GCP:ssä organisaatiossasi integraation eristämisen ja vakauden mahdollistamiseksi

Kirjaudu GCP-portaaliin integroimalla GCP-käyttäjätilisi.

Aloita uusi projekti valitsemalla Luo projekti.

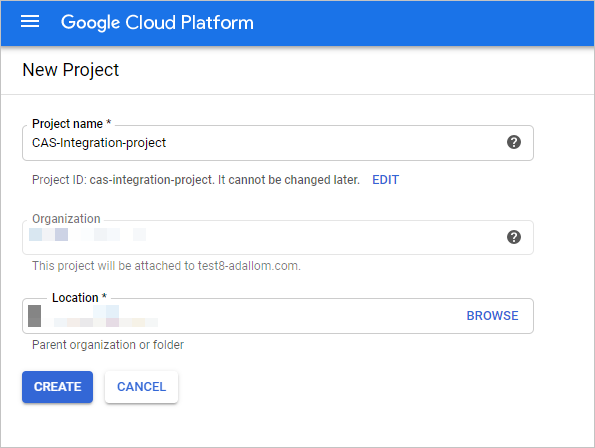

Nimeä projektisi Uusi projekti -näytössä ja valitse Luo.

Ota pakolliset ohjelmointirajapinnat käyttöön

Siirry varattuun projektiin.

Siirry Kirjasto-välilehteen.

Etsi ja valitse Pilvikirjauksen ohjelmointirajapinta ja valitse sitten ohjelmointirajapintasivulla OTA KÄYTTÖÖN.

Etsi ja valitse Cloud Pub/Sub -ohjelmointirajapinta ja valitse sitten ohjelmointirajapintasivulla OTA KÄYTTÖÖN.

Huomautus

Varmista, ettet valitse Pub/Sub Lite -ohjelmointirajapintaa.

Luo erillinen palvelutili suojauksen valvonnan integrointia varten

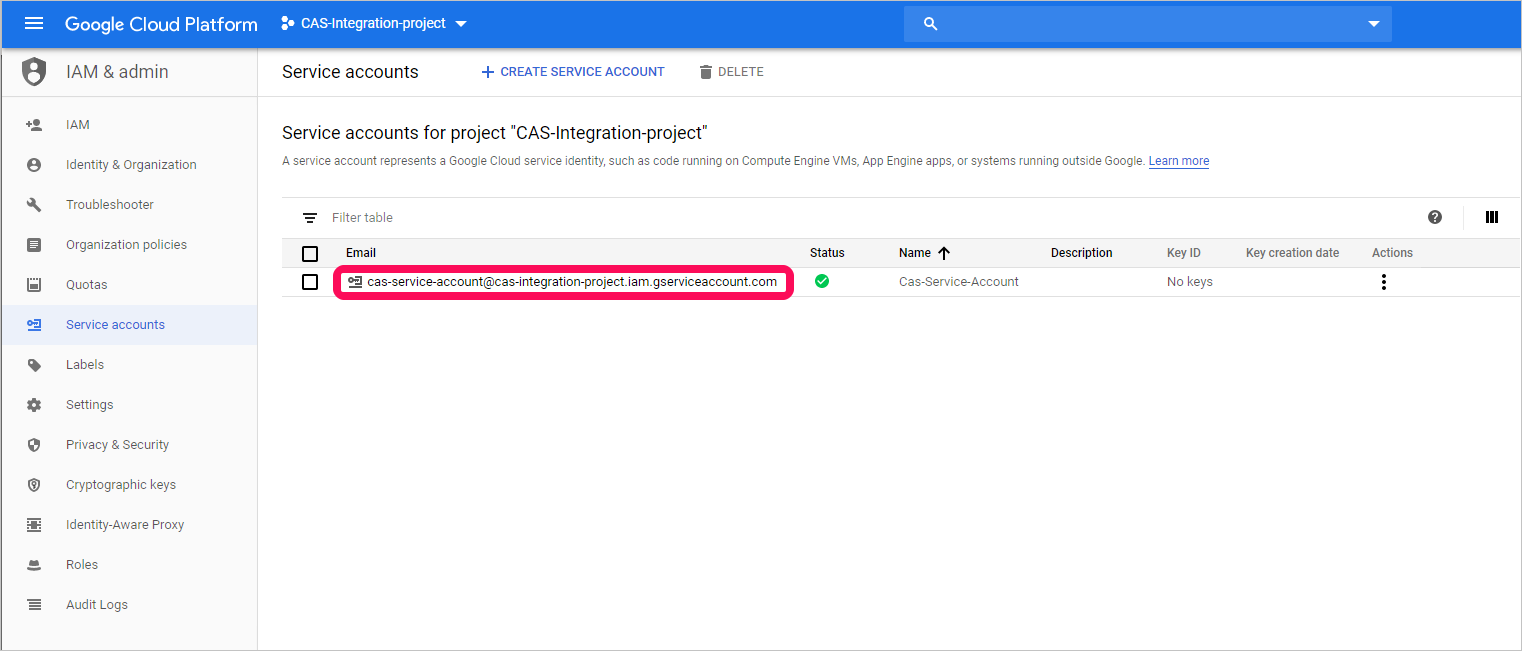

Valitse IAM & järjestelmänvalvoja -kohdassa Palvelutilit.

Luo erillinen palvelutili valitsemalla LUO PALVELUTILI .

Anna tilin nimi ja valitse sitten Luo.

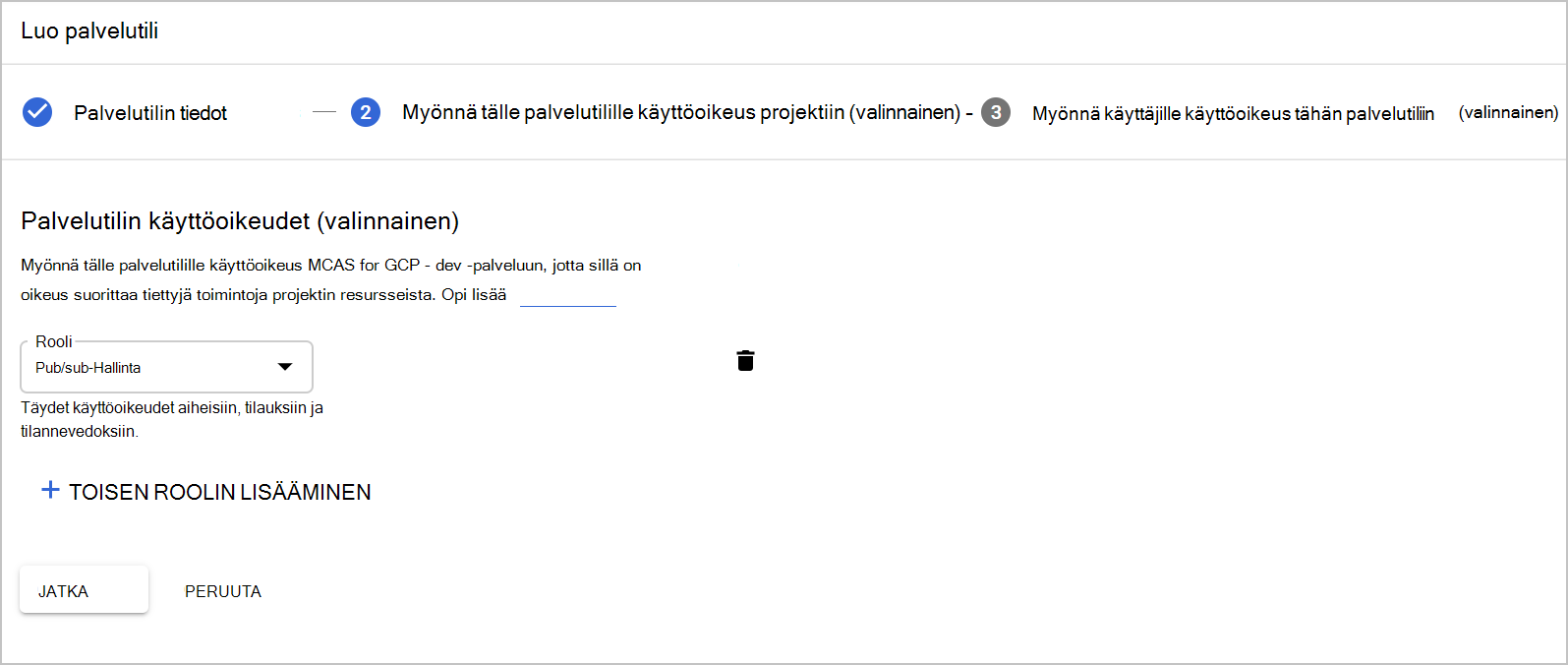

Määritä roolipubin/alikohteen Hallinta ja valitse sitten Tallenna.

Kopioi Sähköposti-arvo . Tarvitset tätä myöhemmin.

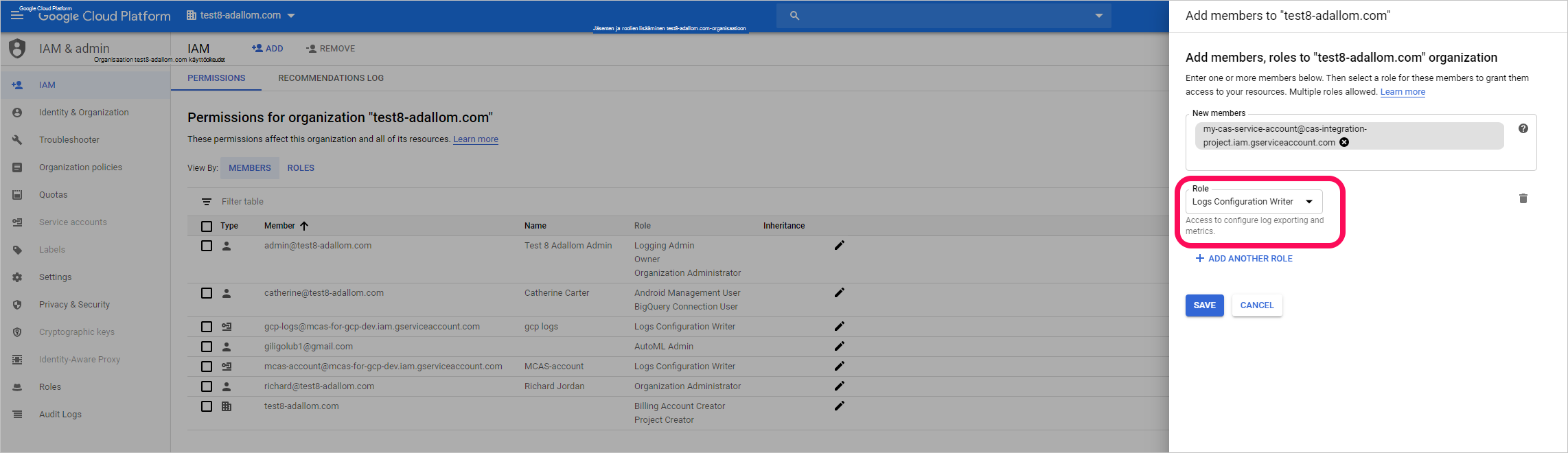

Valitse IAM & järjestelmänvalvoja -kohdassa IAM.

Siirry organisaatiotasolle.

Valitse LISÄÄ.

Liitä Uudet jäsenet -ruutuun aiemmin kopioimasi Sähköposti-arvo .

Määritä roolilokien määritysten kirjoittajana ja valitse sitten Tallenna.

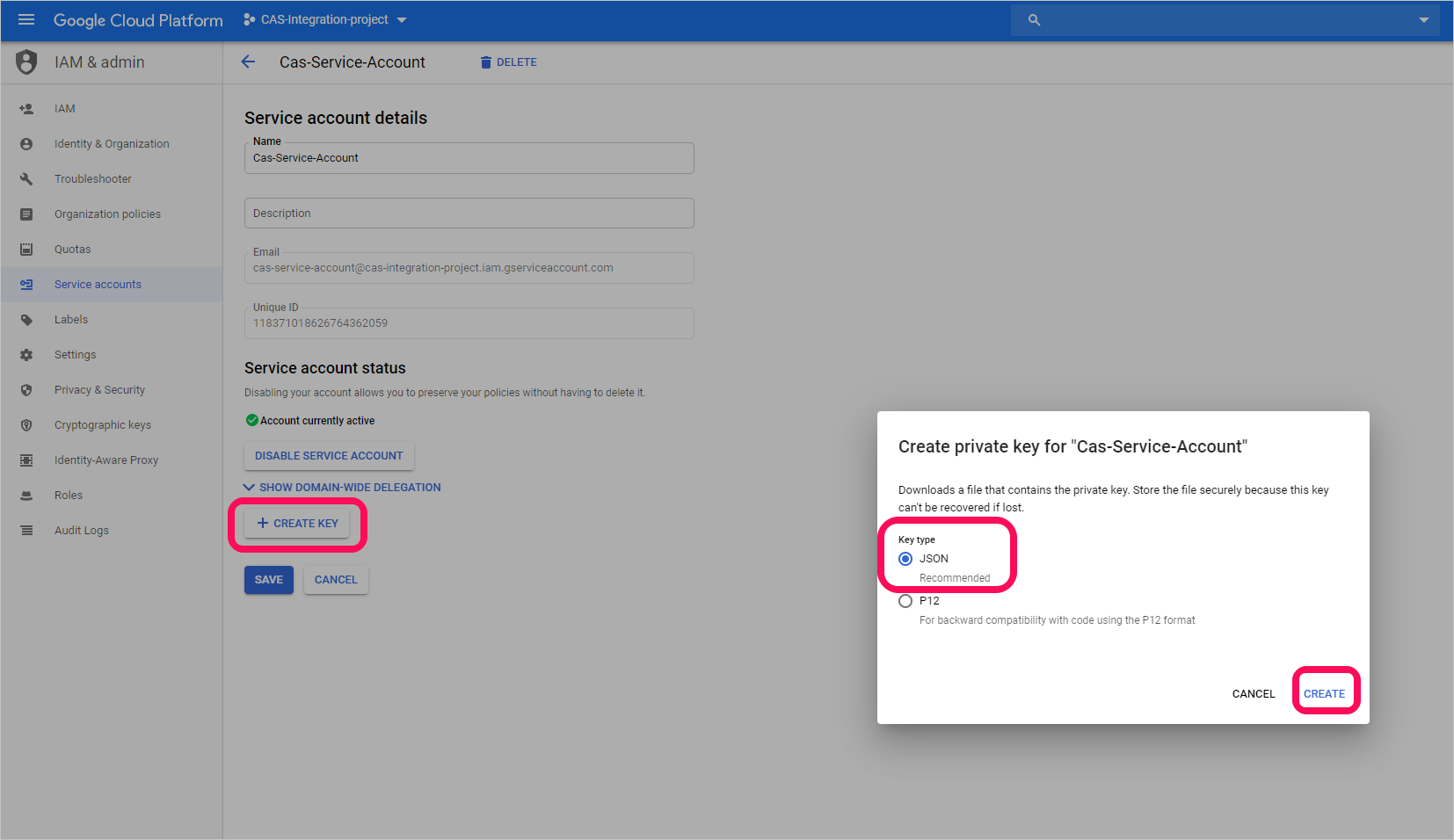

Yksityisen avaimen luominen erilliselle palvelutilille

Siirry projektitasolle.

Valitse IAM & järjestelmänvalvoja -kohdassa Palvelutilit.

Avaa varattu palvelutili ja valitse Muokkaa.

Valitse LUO AVAIN.

Valitse Luo yksityinen avain -näytössä JSON ja valitse sitten LUO.

Huomautus

Tarvitset JSON-tiedoston, joka ladataan laitteeseesi myöhemmin.

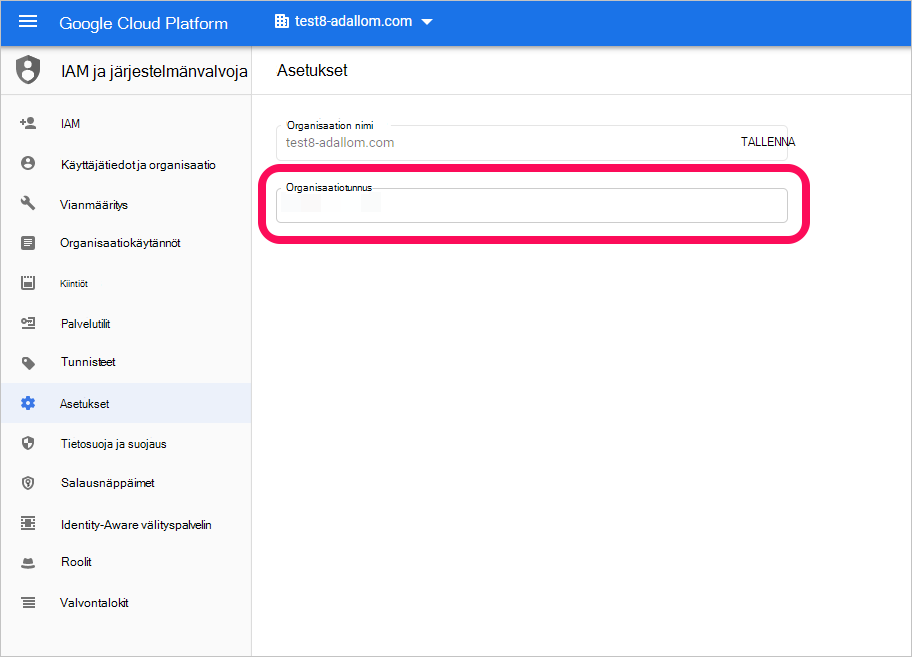

Organisaation tunnuksen noutaminen

Kirjaa organisaatiotunnus muistiin. Tarvitset tätä myöhemmin. Lisätietoja on kohdassa Organisaation tunnuksen hankkiminen.

Google Cloud Platform -valvonnan yhdistäminen Defender for Cloud Apps

Tässä menettelyssä kuvataan, miten voit lisätä GCP-yhteystiedot, jotta Voit yhdistää Google Cloud Platform -valvonnan Defender for Cloud Apps.

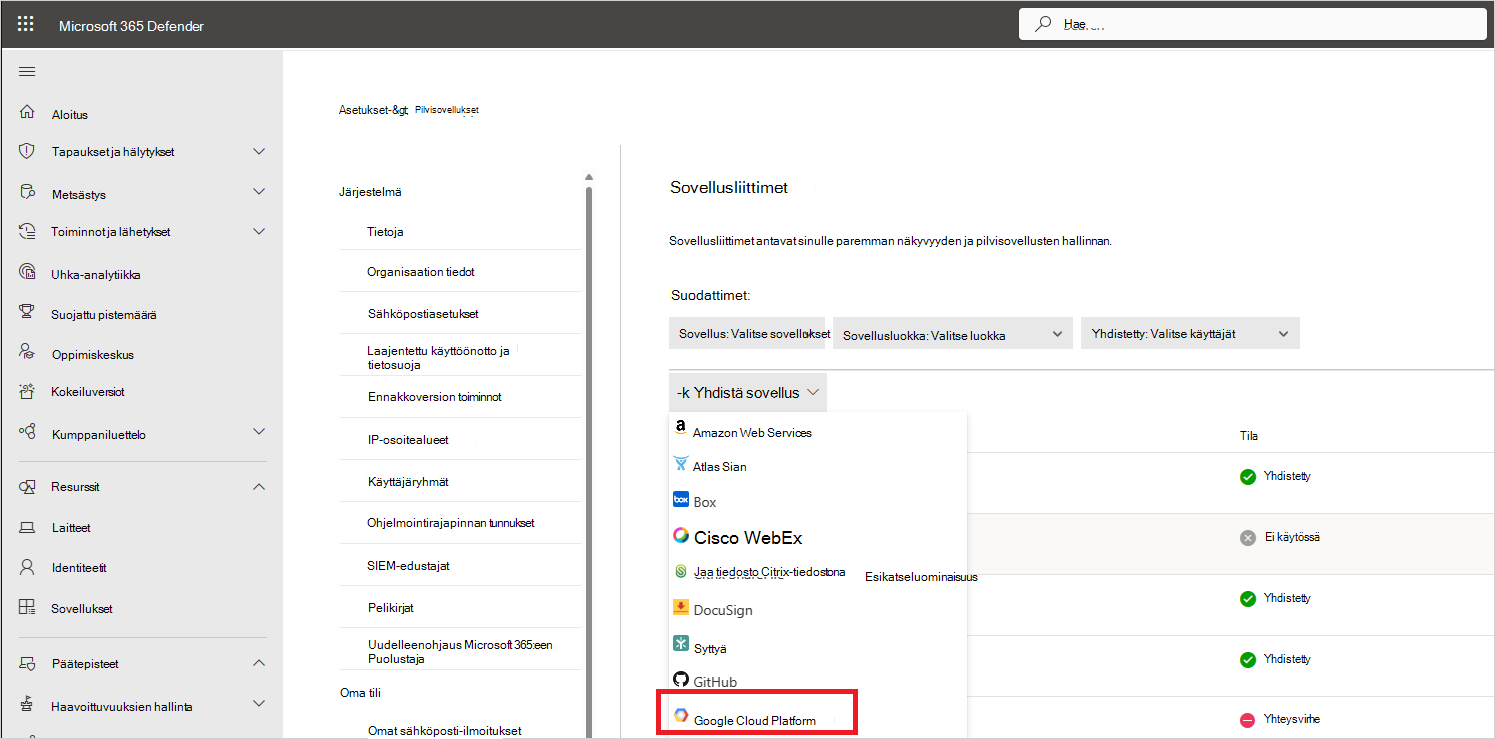

Valitse Microsoft Defender portaalissa Asetukset. Valitse sitten Pilvisovellukset. Valitse Yhdistetyt sovellukset -kohdassa Sovellusliittimet.

Anna GCP-liittimen tunnistetiedot Sovellusliittimet-sivulla jollakin seuraavista tavoista:

Huomautus

Suosittelemme, että yhdistät Google Workspace -esiintymäsi, jotta saat yhtenäisen käyttäjien hallinnan ja hallinnon. Tätä suositellaan, vaikka et käyttäisi Google Workspace -tuotteita ja GCP-käyttäjiä hallitaan Google Workspace -käyttäjien hallintajärjestelmän kautta.

Uusi liitin

Valitse +Yhdistä sovellus ja sen jälkeen Google Cloud Platform.

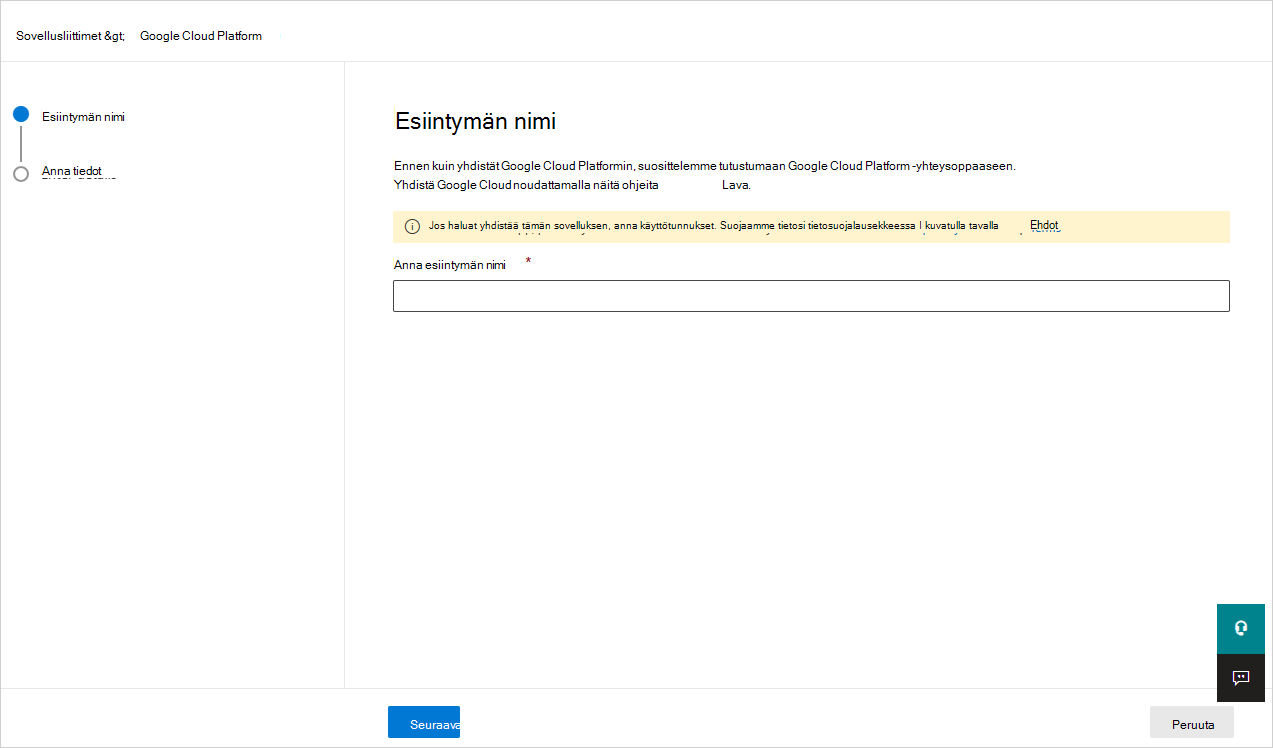

Anna liittimelle nimi seuraavassa ikkunassa ja valitse sitten Seuraava.

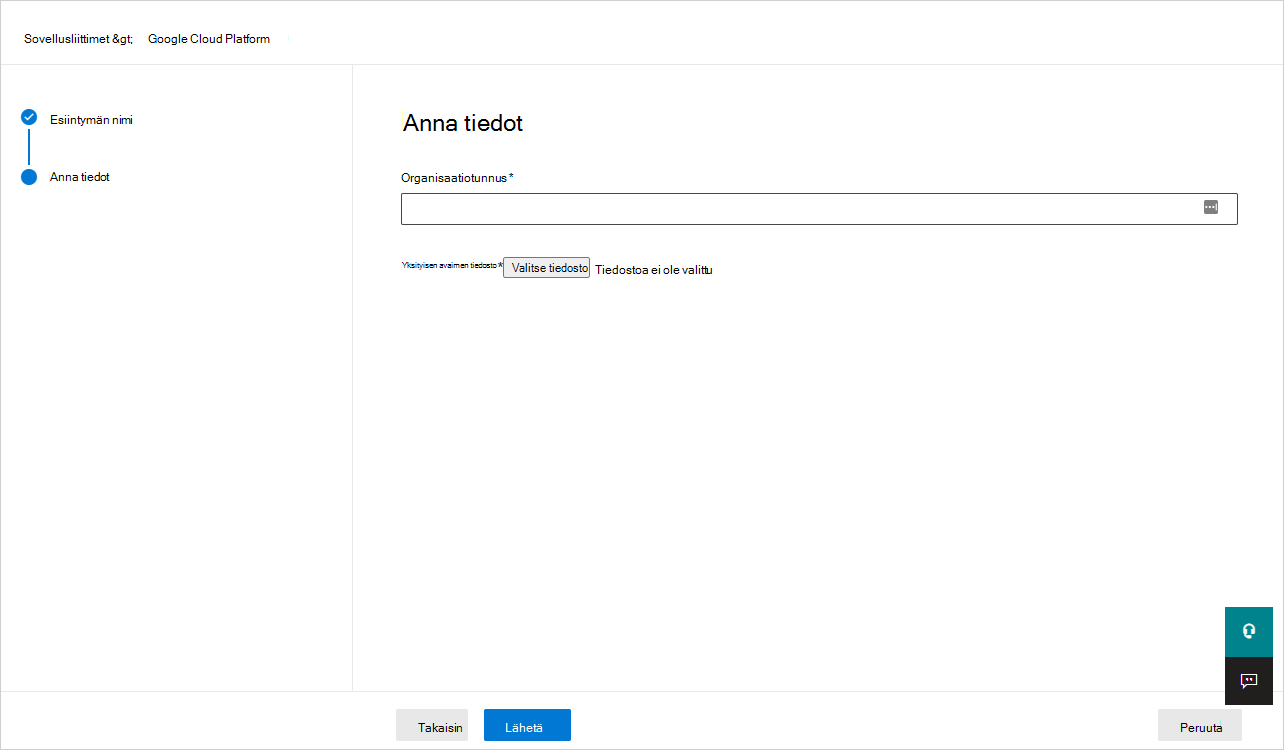

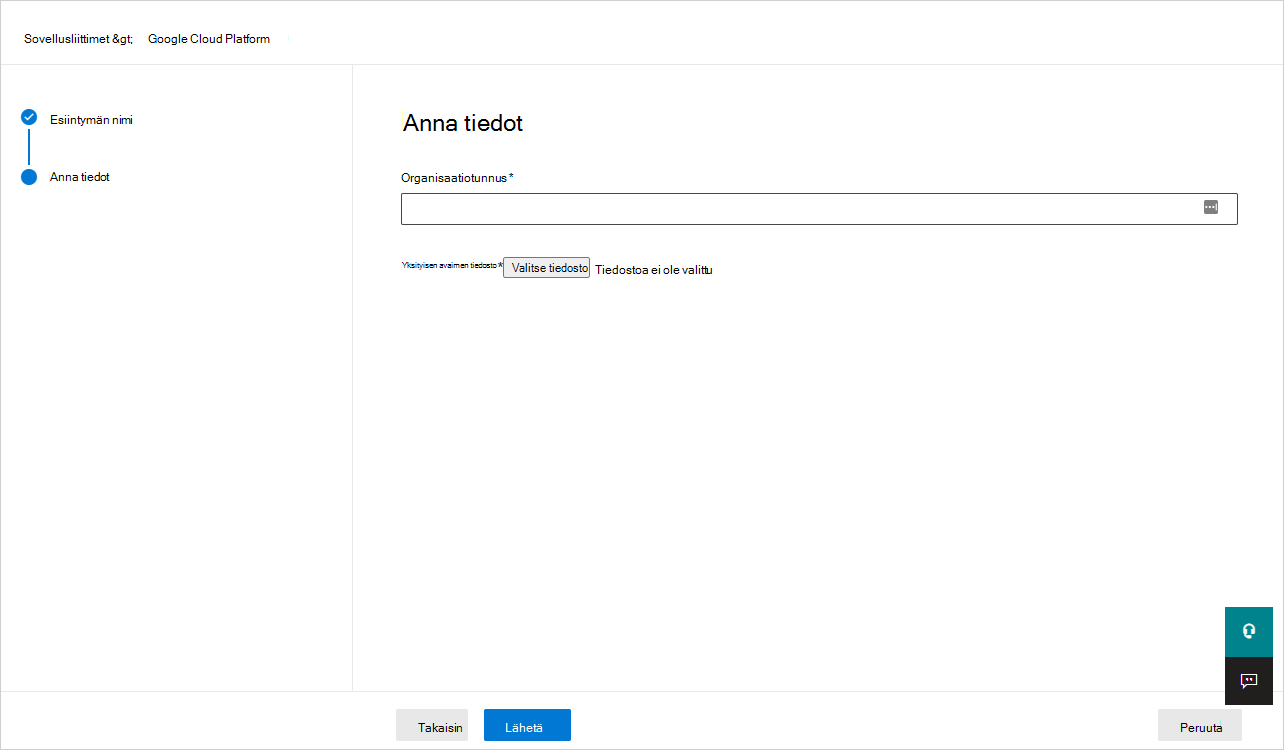

Tee seuraavat toimet Anna tiedot -sivulla ja valitse sitten Lähetä.

- Kirjoita Organisaatiotunnus-ruutuun organisaatio, johon olet aiemmin tehnyt huomautuksen.

- Siirry Yksityisen avaimen tiedosto -ruudussa aiemmin lataamaasi JSON-tiedostoon.

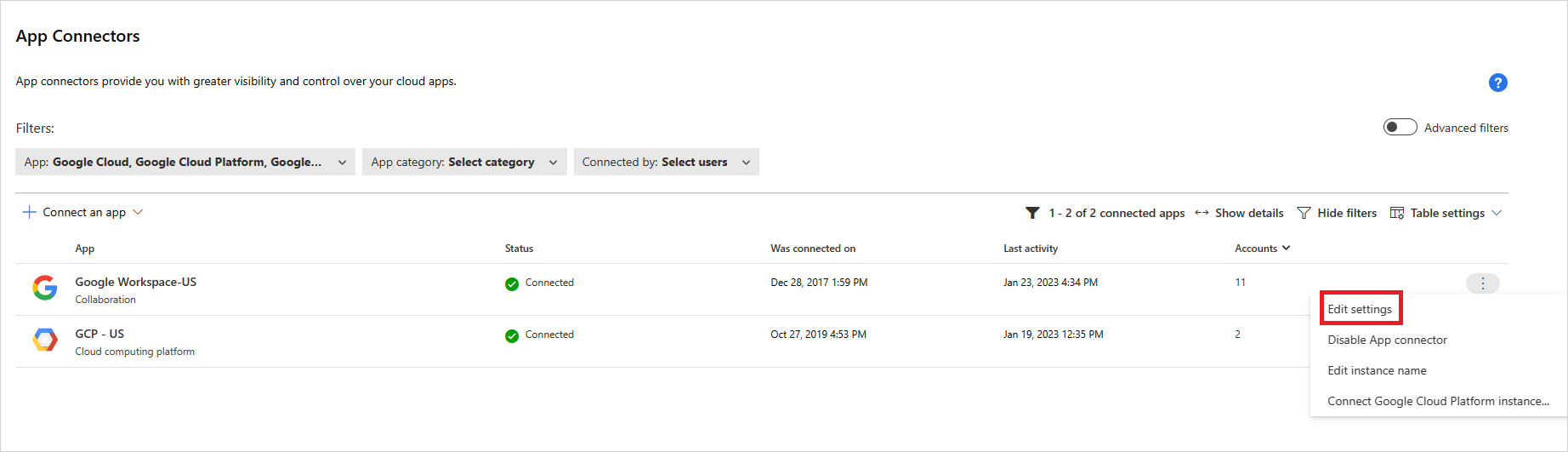

Aiemmin luodulle liittimelle

Valitse liittimien luettelosta riviltä, jolla GCP-liitin näkyy, Muokkaa asetuksia.

Tee seuraavat toimet Anna tiedot -sivulla ja valitse sitten Lähetä.

- Kirjoita Organisaatiotunnus-ruutuun organisaatio, johon olet aiemmin tehnyt huomautuksen.

- Siirry Yksityisen avaimen tiedosto -ruudussa aiemmin lataamaasi JSON-tiedostoon.

Valitse Microsoft Defender portaalissa Asetukset. Valitse sitten Pilvisovellukset. Valitse Yhdistetyt sovellukset -kohdassa Sovellusliittimet. Varmista, että yhdistetyn App Connectorin tila on yhdistetty.

Huomautus

Defender for Cloud Apps luo koostetun vientialtaan (organisaatiotaso), Pub/Sub-aiheen ja Pub/Sub-tilauksen integrointipalvelutilin avulla integrointiprojektissa.

Koostetun vientialtaan avulla koostetaan lokeja GCP-organisaatiossa, ja luotua pub/aliaihetta käytetään kohteena. Defender for Cloud Apps tilata tämän aiheen luodun Pub/Sub-tilauksen kautta järjestelmänvalvojan toimintalokien noutamiseksi GCP-organisaatiossa.

Jos sinulla on ongelmia sovelluksen yhdistämisessä, katso Sovellusliitinten vianmääritys.

Seuraavat vaiheet

Jos kohtaat ongelmia, olemme täällä auttamassa. Jos haluat apua tai tukea tuoteongelmaasi varten, avaa tukipyyntö.