Poikkeamien Defender for Cloud Apps tunnistuskäytäntöjen luominen

Microsoft Defender for Cloud Apps poikkeamien tunnistuskäytännöt tarjoavat käyttövalmiita käyttäjien ja entiteettien käyttäytymisanalytiikkaa (UEBA) ja koneoppimista niin, että olet alusta alkaen valmis suorittamaan kehittyneen uhkien tunnistamisen pilviympäristössäsi. Koska ne ovat automaattisesti käytössä, uudet poikkeamien tunnistuskäytännöt käynnistävät heti tulosten tunnistamisen ja lajittelun, ja niiden kohteena on lukuisia käyttäytymispoikkeamia käyttäjilläsi sekä verkkoon yhdistetyissä koneissa ja laitteissa. Lisäksi käytännöt paljastavat enemmän tietoja Defender for Cloud Apps tunnistusmoduulista, jotta voit nopeuttaa tutkintaprosessia ja sisältää jatkuvia uhkia.

Poikkeamien tunnistamisen käytännöt otetaan automaattisesti käyttöön, mutta Defender for Cloud Apps ensimmäinen seitsemän päivän oppimisjakso, jonka aikana kaikkia poikkeamien tunnistusilmoituksia ei esitetä. Kun tiedot kerätään määritetyistä ohjelmointirajapintaliittimistä, kutakin istuntoa verrataan toimintoon, kun käyttäjät olivat aktiivisia, IP-osoitteisiin, laitteisiin ja niin edelleen, ja niitä havaitaan viimeisen kuukauden aikana ja näiden toimintojen riskipisteet. Ota huomioon, että voi kestää useita tunteja, ennen kuin tiedot ovat saatavilla ohjelmointirajapintaliittimistä. Nämä tunnistamiset ovat osa heuristista poikkeamien tunnistusmoduulia, joka profiloi ympäristösi ja käynnistää hälytyksiä organisaatiosi toiminnassa opitun perusaikataulun suhteen. Nämä tunnistuksia käytetään myös koneoppimisalgoritmeja, jotka on suunniteltu profiloimaan käyttäjiä ja kirjautumaan kuvioon false-positiivisten vähentämiseksi.

Poikkeamia havaitaan tarkistamalla käyttäjän toimia. Riski arvioidaan tarkastelemalla yli 30:tä eri riski-indikaattoria riskitekijöiksi ryhmiteltynä seuraavasti:

- Riskialttiit IP-osoitteet

- Kirjautumisvirheet

- Hallinta aktiviteetti

- Passiiviset tilit

- Sijainti

- Mahdoton matka

- Laite ja käyttäjäagentti

- Aktiivisuusaste

Suojausilmoitukset käynnistetään käytäntötulosten perusteella. Defender for Cloud Apps tarkastelee jokaista pilvipalvelun käyttäjäistuntoa ja ilmoittaa, kun tapahtuu jotain muuta kuin organisaatiosi perusaikataulu tai käyttäjän säännöllinen toiminta.

Alkuperäisten Defender for Cloud Apps ilmoitusten lisäksi saat myös seuraavat tunnistusilmoitukset Microsoft Entra ID -tunnuksien suojaus vastaanotettujen tietojen perusteella:

- Vuotaneet tunnistetiedot: Käynnistyy, kun käyttäjän kelvolliset tunnistetiedot on vuotanut. Lisätietoja on Microsoft Entra ID vuotaneiden tunnistetietojen tunnistukseen.

- Riskialtis sisäänkirjautuminen: yhdistää useita Microsoft Entra ID -tunnuksien suojaus kirjautumistunnistuksia yhdeksi tunnistumiseksi. Lisätietoja on Microsoft Entra ID kirjautumisriskin tunnistamisessa.

Nämä käytännöt näkyvät Defender for Cloud Apps käytännöt -sivulla, ja ne voidaan ottaa käyttöön tai poistaa käytöstä.

Poikkeamien tunnistuskäytännöt

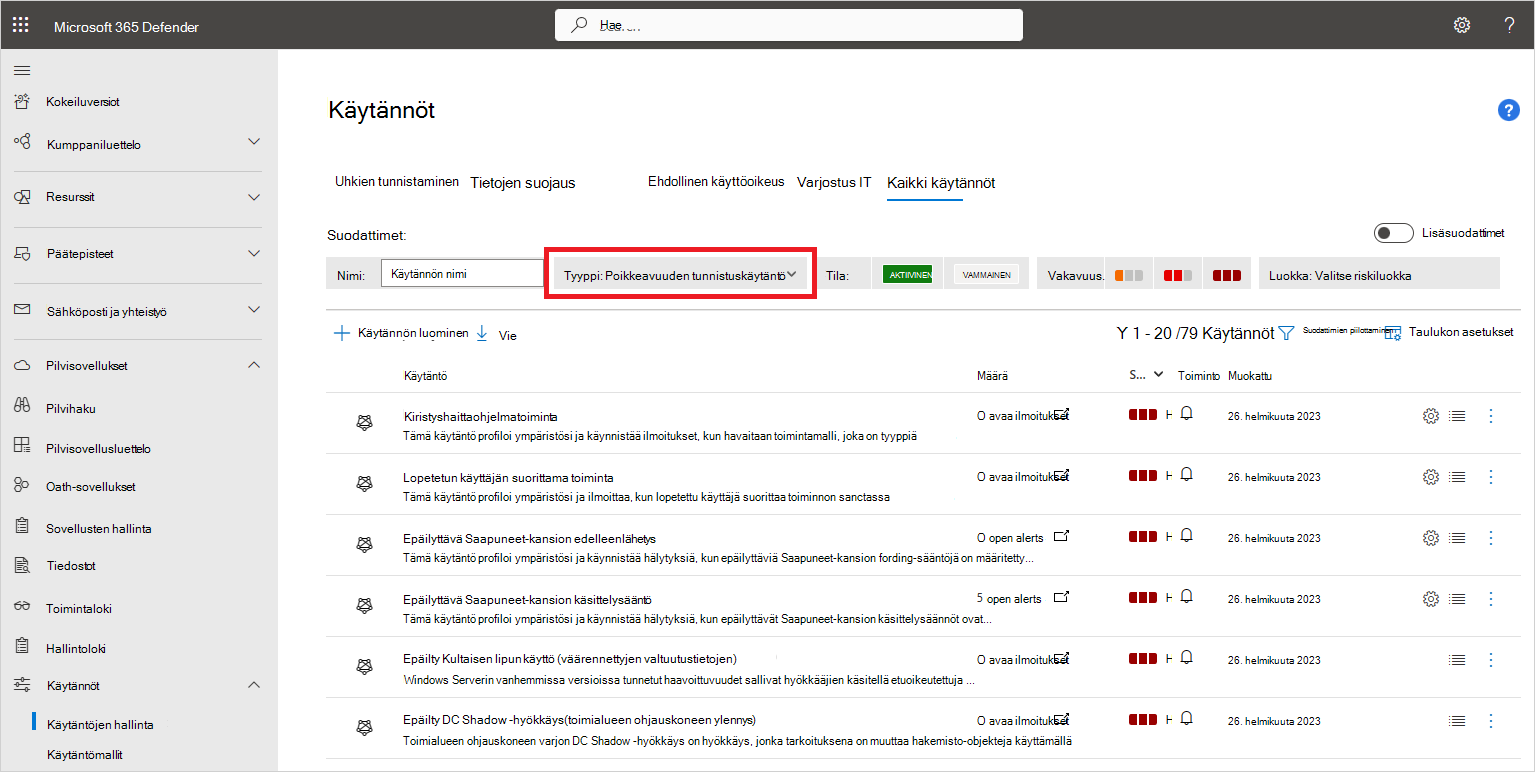

Näet poikkeamien tunnistamisen käytännöt Microsoft Defender-portaalissa siirtymällä kohtaan Pilvisovellukset ->Käytännöt ->Käytännön hallinta. Valitse sitten käytäntötyypille Poikkeamien tunnistamiskäytäntö .

Seuraavat poikkeamien tunnistuskäytännöt ovat käytettävissä:

Mahdoton matka

-

Tämä tunnistaminen tunnistaa kaksi käyttäjän toimintoa (yksittäisessä tai useassa istunnossa), jotka ovat peräisin maantieteellisesti kaukaisista sijainneista, ajanjaksolla, joka on lyhyempi kuin aika, joka käyttäjältä kuluisi matkustamiseen ensimmäisestä sijainnista toiseen, mikä osoittaa, että toinen käyttäjä käyttää samoja tunnistetietoja. Tämä tunnistaminen käyttää koneoppimisalgoritmia, joka jättää huomiotta ilmeiset "false-positiiviset", jotka vaikuttavat mahdottomaan matkustustilaan, kuten VPN:t ja sijainnit, joita organisaation muut käyttäjät säännöllisesti käyttävät. Tunnistuksen ensimmäinen oppimisjakso on seitsemän päivää, jonka aikana se oppii uuden käyttäjän toimintamallin. Mahdoton matkustustunnistus tunnistaa epätavallisen ja mahdottoman käyttäjän toiminnan kahden sijainnin välillä. Toiminnan pitäisi olla niin epätavallista, että sitä voidaan pitää kompromissin mittarina ja hälytyksen arvoisena. Jotta tämä toimisi, tunnistuslogiikka sisältää eritasoisia estoja osoiteskenaarioita varten, jotka voivat käynnistää false-positiivisen, kuten VPN-aktiviteetit, tai pilvipalveluntarjoajien toiminnan, jotka eivät osoita fyysistä sijaintia. Luottamuksellisuusliukusäätimen avulla voit vaikuttaa algoritmiin ja määrittää, kuinka tiukka tunnistuslogiikka on. Mitä korkeampi luottamuksellisuustaso on, sitä vähemmän toimintoja piilotetaan osana tunnistuslogiikkaa. Tällä tavalla voit mukauttaa tunnistuksen kattavuustarpeiden ja SNR-tavoitteiden mukaan.

Huomautus

- Kun matkan molemmin puolin olevia IP-osoitteita pidetään turvallisina ja luottamuksellisuusliukusäädin ei ole määritetty korkeaksi, matkustamiseen luotetaan, eikä se käynnisty mahdottoman matkantunnistuksen yhteydessä. Esimerkiksi molempia osapuolia pidetään turvallisina, jos ne on merkitty yritykseksi. Jos kuitenkin vain matkan toisen puolen IP-osoitetta pidetään turvallisena, tunnistaminen käynnistyy normaalisti.

- Sijainnit lasketaan maa-/aluetasolla. Tämä tarkoittaa sitä, että kahdesta toiminnosta, jotka ovat peräisin samasta maasta tai alueelta tai rajamaista tai -alueilta, ei ole ilmoituksia.

Aktiviteetti harvinaisesta maasta

- Tämä tunnistus käsittelee aiempia toimintojen sijainteja uusien ja satunnaisien sijaintien määrittämiseksi. Poikkeamien tunnistusmoduuli tallentaa tietoja käyttäjän käyttämistä aiemmista sijainneista. Ilmoitus käynnistyy, kun toiminto tapahtuu sijainnista, jossa käyttäjä ei ole hiljattain käynyt tai ei ole koskaan käynyt. Jotta false-positiivisia ilmoituksia voidaan vähentää, tunnistaminen estää yhteydet, joille on ominaista yleiset asetukset käyttäjälle.

Haittaohjelmien tunnistus

Tämä tunnistaminen tunnistaa haitalliset tiedostot pilvitallennustilastasi riippumatta siitä, ovatko ne Microsoft-sovelluksistasi vai kolmannen osapuolen sovelluksista. Microsoft Defender for Cloud Apps käyttää Microsoftin uhkatietoja tunnistaakseen, liittyvätkö tietyt riskejä vastaavat tiedostot, kuten tiedostotyyppi ja jakamistaso, tunnettuihin haittaohjelmahyökkäyksiin ja ovatko ne mahdollisesti haitallisia. Tämä sisäinen käytäntö on oletusarvoisesti poistettu käytöstä. Kun haitallisia tiedostoja havaitaan, näet luettelon tartunnan saaneista tiedostoista. Valitse haittaohjelmatiedoston nimi tiedostolaatikosta avataksesi haittaohjelmaraportin, joka antaa sinulle tietoja haittaohjelmatyypistä, johon tiedosto on tarttunut.

Tämän tunnistuksen avulla voit hallita tiedostojen latauksia reaaliajassa istuntokäytäntöjen avulla.

Tiedostojen eristys

Ottamalla käyttöön tiedostojen eristyksen tiedostot, jotka metatietojensa mukaan ja omistusoikeudellisten heuristiikkojen perusteella voivat olla riskialttiita, skannataan myös turvallisessa ympäristössä. Eristyksen tarkistus saattaa havaita tiedostoja, joita ei havaittu uhkatietolähteiden perusteella.

Defender for Cloud Apps tukee haittaohjelmien havaitsemista seuraavissa sovelluksissa:

- Laatikko

- Dropbox

- Google Workspace

Huomautus

- Ennakoivasti eristäminen tehdään kolmannen osapuolen sovelluksissa (kuten Box tai Dropbox ). OneDrivessa ja SharePointissa tiedostoja skannataan ja eristetään osana itse palvelua.

- Boxissa, Dropboxissa ja Google Workspacessa Defender for Cloud Apps ei automaattisesti estä tiedostoa, mutta estäminen voidaan suorittaa sovelluksen ominaisuuksien ja asiakkaan määrittämien määritysten mukaisesti.

- Jos et ole varma, onko havaittu tiedosto todella haittaohjelma vai väärä positiivinen, siirry Microsoftin suojaustiedustelu sivulle osoitteessa https://www.microsoft.com/wdsi/filesubmission ja lähetä tiedosto lisäanalyyseja varten.

Anonyymien IP-osoitteiden toiminta

- Tämä tunnistus tunnistaa, että käyttäjät olivat aktiivisia IP-osoitteesta, joka on tunnistettu anonyymiksi välityspalvelimen IP-osoitteeksi. Näitä välityssopimuksia käyttävät ihmiset, jotka haluavat piilottaa laitteensa IP-osoitteen, ja niitä voidaan käyttää pahantahtoiseen aikeeseen. Tämä tunnistaminen käyttää koneoppimisalgoritmia, joka vähentää "vääriä positiivisia kohteita", kuten väärin merkittyjä IP-osoitteita, joita organisaation käyttäjät käyttävät laajalti.

Kiristyshaittaohjelmatoiminta

- Defender for Cloud Apps laajentanut kiristyshaittaohjelmien tunnistusominaisuuksiaan poikkeamien havaitsemisella varmistaakseen kattavamman kattavuuden kehittyneitä kiristyshaittaohjelmahyökkäyksiä vastaan. Suojaustutkimusosaamisen avulla tunnistamme kiristyshaittaohjelmatoimintaa heijastavat käyttäytymismallit, Defender for Cloud Apps varmistaa kokonaisvaltaisen ja vankan suojauksen. Jos Defender for Cloud Apps tunnistaa esimerkiksi tiedostonlatauksia tai tiedostojen poistotoimintoja paljon, se voi olla haitallinen salausprosessi. Nämä tiedot kerätään yhdistetyistä ohjelmointirajapinnoista vastaanotettuihin lokeihin, ja ne yhdistetään sitten opittuihin käyttäytymismalleihin ja uhkatietoihin, kuten tunnettuihin kiristyshaittaohjelmalaajennuksiin. Lisätietoja siitä, miten Defender for Cloud Apps havaitsee kiristysohjelmia, on artikkelissa Organisaatiosi suojaaminen kiristyshaittaohjelmilta.

Lopetetun käyttäjän suorittama toiminto

- Tämän tunnistuksen avulla voit tunnistaa, milloin irtisanottu työntekijä jatkaa saaS-sovellusten toimintoja. Koska tiedot osoittavat, että suurin insider-uhan riski tulee työntekijöiltä, jotka lähtivät huonoin ehdoin, on tärkeää pitää silmällä lopetettujen työntekijöiden tilien toimintaa. Joskus, kun työntekijät lähtevät yrityksestä, heidän tilinsä poistetaan yrityksen sovelluksista, mutta monissa tapauksissa heillä on edelleen pääsy tiettyihin yrityksen resursseihin. Tämä on vielä tärkeämpää etuoikeutettuja tilejä käsiteltäessä, sillä entisen järjestelmänvalvojan mahdolliset vahingot ovat luonnostaan suuremmat. Tunnistuksessa hyödynnetään Defender for Cloud Apps mahdollisuutta valvoa käyttäjien toimintaa eri sovelluksissa, mikä mahdollistaa käyttäjän säännöllisen toiminnan tunnistamisen, tilin poistamisen ja todellisten toimintojen tunnistamisen muissa sovelluksissa. Esimerkiksi työntekijä, jonka Microsoft Entra tili poistettiin, mutta jolla on edelleen pääsy yrityksen AWS-infrastruktuuriin, voi aiheuttaa suuren mittakaavan vahinkoa.

Tunnistaminen etsii käyttäjiä, joiden tilit poistettiin Microsoft Entra ID, mutta suorittavat edelleen toimintoja muissa ympäristöissä, kuten AWS:ssä tai Salesforcessa. Tämä on erityisen tärkeää käyttäjille, jotka käyttävät resursseja toisella tilillä (ei ensisijaisella kertakirjautumistilillään), koska näitä tilejä ei useinkaan poisteta, kun käyttäjä poistuu yrityksestä.

Epäilyttävän IP-osoitteen toiminta

- Tämä tunnistaminen tunnistaa, että käyttäjät olivat aktiivisia IP-osoitteesta, jonka Microsoft Threat Intelligence on tunnistanut riskialttiiksi. Nämä IP-osoitteet ovat osa haitallisia toimia, kuten salasanasuihketta, Botnet C&C, ja ne voivat ilmaista vaarantuneen tilin. Tämä tunnistaminen käyttää koneoppimisalgoritmia, joka vähentää "vääriä positiivisia kohteita", kuten väärin merkittyjä IP-osoitteita, joita organisaation käyttäjät käyttävät laajalti.

Epäilyttävä Saapuneet-kansion edelleenlähetys

- Tämä tunnistaminen etsii epäilyttäviä sähköpostin edelleenlähetyssääntöjä, esimerkiksi jos käyttäjä on luonut Saapuneet-kansion säännön, joka lähettää kopion kaikista sähköposteista ulkoiseen osoitteeseen.

Huomautus

Defender for Cloud Apps hälyttää vain jokaisesta edelleenlähetyssäännöstä, joka tunnistetaan epäilyttäväksi käyttäjän tyypillisen toiminnan perusteella.

Epäilyttävät Saapuneet-kansion käsittelysäännöt

- Tämä tunnistaminen profiloi ympäristösi ja käynnistää hälytyksiä, kun käyttäjän Saapuneet-kansioon on määritetty epäilyttäviä sääntöjä, jotka poistavat tai siirtävät viestejä tai kansioita. Tämä voi tarkoittaa sitä, että käyttäjän tili on vaarantunut, että viestit on tarkoituksellisesti piilotettu ja että postilaatikkoa käytetään roskapostin tai haittaohjelmien jakamiseen organisaatiossasi.

Epäilyttävä sähköpostin poistotoiminto (esikatselu)

- Tämä käytäntö profiloi ympäristösi ja käynnistää hälytyksiä, kun käyttäjä suorittaa epäilyttäviä sähköpostin poistotoimintoja yksittäisessä istunnossa. Tämä käytäntö saattaa tarkoittaa sitä, että mahdolliset hyökkäysvektorit, kuten komento- ja hallintaviestintä (C&C/C2), voivat vaarantaa käyttäjän postilaatikot sähköpostitse.

Huomautus

Defender for Cloud Apps integroida Microsoft Defender XDR kanssa tarjotakseen Exchange Onlinelle suojauksen, mukaan lukien URL-räjähdykset, haittaohjelmasuojaukset ja paljon muuta. Kun Defender for Microsoft 365 on käytössä, näet ilmoitukset Defender for Cloud Apps toimintolokissa.

Epäilyttävät OAuth-sovellustiedostojen lataustoiminnot

- Tarkistaa ympäristöösi yhdistetyt OAuth-sovellukset ja käynnistää ilmoituksen, kun sovellus lataa useita tiedostoja Microsoft SharePointista tai Microsoft OneDrivesta epätavallisella tavalla. Tämä voi tarkoittaa, että käyttäjätili on vaarantunut.

Epätavallinen IsP OAuth-sovellukselle

- Tämä käytäntö profiloi ympäristösi ja käynnistää hälytyksiä, kun OAuth-sovellus muodostaa yhteyden pilvisovelluksiin epätavallisesta IsP:stä. Tämä käytäntö saattaa osoittaa, että hyökkääjä yritti käyttää laillista vaarantunneita sovelluksia suorittaakseen haitallisia toimia pilvisovelluksillesi.

Epätavalliset toiminnot (käyttäjän mukaan)

Nämä tunnistuksia tunnistavat käyttäjät, jotka suorittavat:

- Epätavalliset useiden tiedostojen lataustoiminnot

- Epätavalliset jaettujen tiedostojen jakamistoiminnot

- Epätavalliset tiedostojen poistotoiminnot

- Epätavalliset tekeytyneet toiminnot

- Epätavalliset hallinnolliset toimet

- Epätavalliset Power BI -raporttien jakamistoiminnot (esikatselu)

- Epätavalliset useiden näennäiskomisten luontitoiminnot (esikatselu)

- Epätavalliset useiden tallennustilan poistotoiminnot (esikatselu)

- Pilviresurssin epätavallinen alue (esikatselu)

- Epätavallinen tiedoston käyttö

Nämä käytännöt etsivät yhden istunnon sisäisiä toimia, jotka liittyvät opittuun perusaikatauluun, mikä voi tarkoittaa murtoyritystä. Nämä tunnistuksia hyödyntävät koneoppimisalgoritmit, jotka profiloivat käyttäjät kirjautumalla malliin ja vähentävät vääriä positiivisia arvoja. Nämä tunnistamiset ovat osa heuristista poikkeamien tunnistusmoduulia, joka profiloi ympäristösi ja käynnistää hälytyksiä organisaatiosi toiminnassa opitun perusaikataulun suhteen.

Useita epäonnistuneita kirjautumisyrityksiä

- Tämä tunnistus tunnistaa käyttäjät, jotka epäonnistuivat useissa kirjautumisyrityksissä yksittäisessä istunnossa, mikä liittyy opittuun perusaikatauluun, mikä voi tarkoittaa murtoyritystä.

Useat poiston näennäiskonetoiminnot

- Tämä käytäntö profiloi ympäristösi ja käynnistää hälytyksiä, kun käyttäjät poistavat useita näennäiskoneita yksittäisessä istunnossa suhteessa organisaatiosi perusaikatauluun. Tämä saattaa tarkoittaa murtoyritystä.

Ota käyttöön automatisoitu hallinto

Voit ottaa käyttöön automaattisia korjaustoimintoja hälytyksissä, jotka on luotu poikkeamien tunnistuskäytäntöjen avulla.

- Valitse tunnistuskäytännön nimi Käytännöt-sivulla .

- Näyttöön avautuvassa Muokkaa poikkeamien tunnistuskäytäntöä -ikkunassa Määritä Hallintatoiminnot-kohdassa korjaustoiminnot, jotka haluat kullekin yhdistetylle sovellukselle tai kaikille sovelluksille.

- Valitse Päivitä.

Poikkeamien tunnistuskäytäntöjen hienosäätäminen

Jos haluat vaikuttaa poikkeamien tunnistusmoduuliin, jotta voit estää tai pintahälytyksiä haluamallasi tavalla:

Impossible Travel -käytännössä voit määrittää luottamuksellisuusliukusäätimen ennen ilmoituksen käynnistymistä tarvittavan poikkeavan toiminnan tason. Jos määrität sen esimerkiksi matalaksi tai keskitasoksi, se estää käyttäjän yleisten sijaintien mahdotonta matkustamista koskevat ilmoitukset, ja jos asetat sen korkealle, se näyttää tällaiset hälytykset. Voit valita seuraavista luottamuksellisuustasoista:

Pieni: järjestelmän, vuokraajan ja käyttäjien evätys

Keskitaso: Järjestelmän ja käyttäjien evätys

Suuri: Vain järjestelmän vaimennukset

Jossa:

Vaimennustyyppi Kuvaus Järjestelmä Sisäiset tunnistuksia, jotka on aina estetty. Vuokraaja Yleiset toimet, jotka perustuvat vuokraajan aiempaan toimintoon. Voit esimerkiksi estää organisaatiossasi aiemmin ilmoitetun IsP:n toiminnot. Käyttäjä Yleisiä toimintoja, jotka perustuvat tietyn käyttäjän aiempaan toimintoon. Voit esimerkiksi estää toiminnot sijainnista, jota käyttäjä käyttää yleisesti.

Huomautus

Mahdoton matkustaminen, toiminta satunnaisista maista tai alueilta, anonyymien IP-osoitteiden toiminta ja epäilyttävien IP-osoitteiden ilmoitukset eivät koske epäonnistuneita kirjautumisia ja ei-vuorovaikutteisia kirjautumisia.

Alueen poikkeamien tunnistuskäytännöt

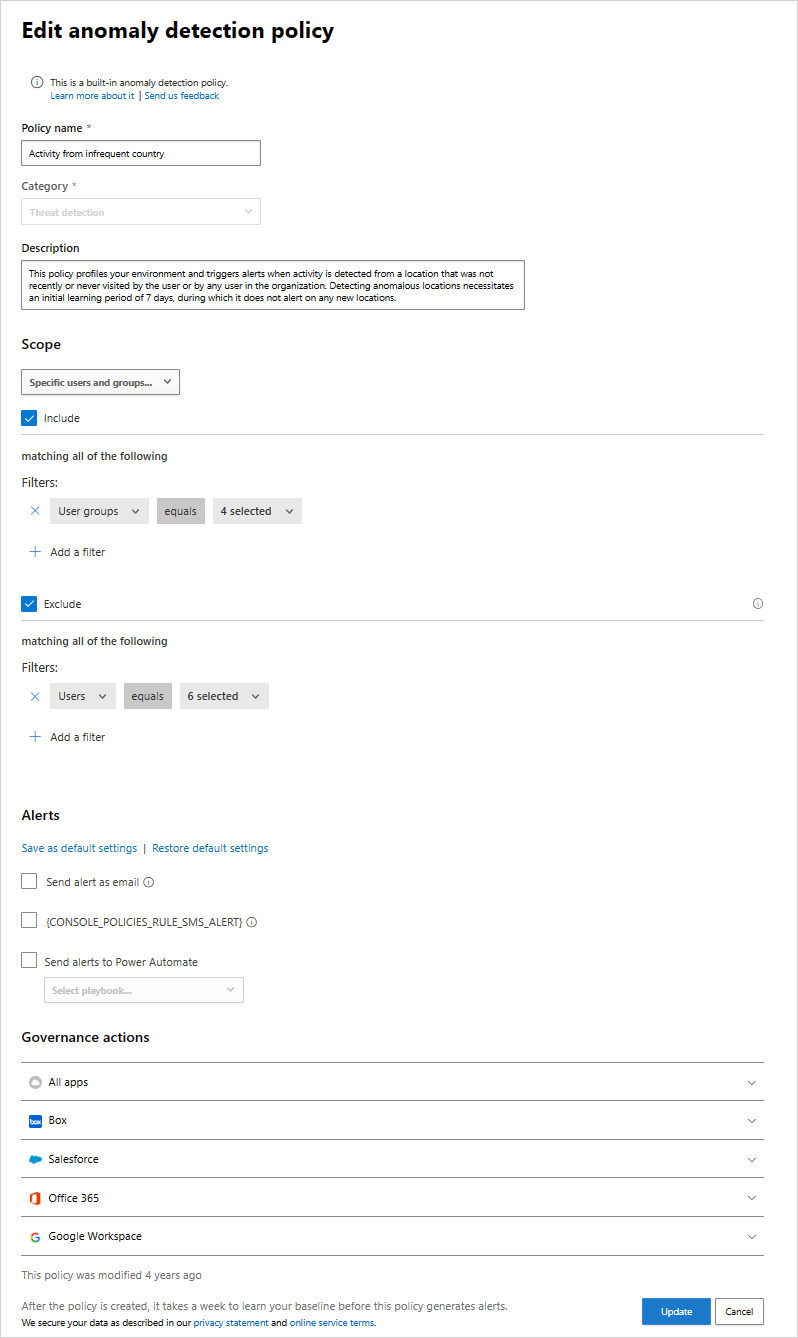

Jokainen poikkeamien tunnistuskäytäntö voidaan rajata itsenäisesti niin, että se koskee vain käyttäjiä ja ryhmiä, jotka haluat sisällyttää käytäntöön ja jättää pois käytännöstä. Voit esimerkiksi määrittää aktiviteetin harvinaisesta läänintunnistusta varten ohittamaan tietyn käyttäjän, joka matkustaa usein.

Poikkeamien tunnistuskäytännön laajuus:

Siirry Microsoft Defender -portaalissa kohtaan Pilvisovellukset –>Käytännöt –>Käytäntöjen hallinta. Valitse sitten käytäntötyypille Poikkeamien tunnistamiskäytäntö .

Valitse käytäntö, jonka vaikutusalueen haluat ottaa käyttöön.

Muuta Käyttöalue-kohdassa avattava valikko Kaikkien käyttäjien ja ryhmien oletusasetukseksi Tietyt käyttäjät ja ryhmät.

Valitse Sisällytä , jos haluat määrittää käyttäjät ja ryhmät, joita tämä käytäntö koskee. Käyttäjää tai ryhmää, jota ei ole valittu tässä, ei pidetä uhkana, eikä se luo ilmoitusta.

Valitse Jätä pois , jos haluat määrittää käyttäjät, joille tämä käytäntö ei koske. Kaikkia tässä valittuja käyttäjää ei pidetä uhkana, eivätkä he luo ilmoitusta, vaikka he olisivat Sisällytä-kohdassa valittujen ryhmien jäseniä.

Poikkeamien tunnistamisilmoitukset

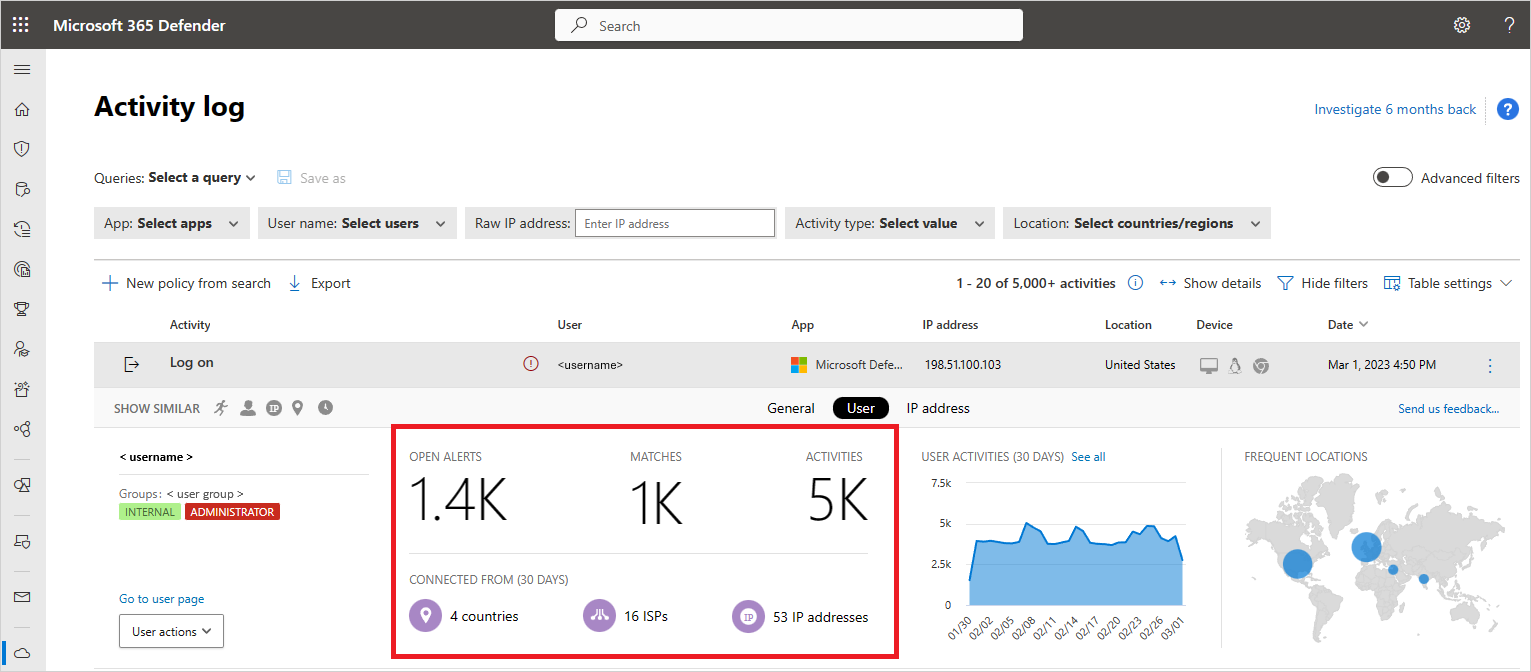

Voit käsitellä uusien poikkeamien tunnistuskäytäntöjen käynnistämiä ilmoituksia nopeasti ja päättää, mitkä niistä on ensin hoidettava. Tätä varten tarvitset ilmoituksen kontekstin, jotta näet kokonaiskuvan ja sen, onko jotain haitallista todella tapahtumassa.

Toimintalokissa voit avata aktiviteetin, joka näyttää Toiminta-laatikon. Valitse Käyttäjä , jos haluat tarkastella käyttäjän merkitykselliset tiedot -välilehteä. Tämä välilehti sisältää tietoja, kuten ilmoitusten määrän, toiminnot ja mistä ne ovat muodostaneet yhteyden, mikä on tärkeää tutkinnassa.

Haittaohjelmasta tarttuneiden tiedostojen kohdalla, Kun tiedostot havaitaan, näet luettelon tartunnan saaneista tiedostoista. Valitse haittaohjelmatiedoston nimi tiedostolaatikosta avataksesi haittaohjelmaraportin, joka antaa sinulle tietoja kyseisestä haittaohjelmatyypistä, johon tiedosto on tarttunut.

Aiheeseen liittyvät videot

Seuraavat vaiheet

Jos kohtaat ongelmia, olemme täällä auttamassa. Jos haluat apua tai tukea tuoteongelmaasi varten, avaa tukipyyntö.