Prevención de la distribución inapropiada de información clasificada de seguridad para el cumplimiento del gobierno australiano con PSPF

En este artículo se proporcionan instrucciones para las organizaciones gubernamentales australianas sobre las configuraciones para reducir el riesgo de divulgación inapropiada de información clasificada de seguridad a través de los servicios de Microsoft 365. Su propósito es ayudar a las organizaciones a mejorar su posición de seguridad de la información. Los consejos de este artículo se alinean con los requisitos descritos en el Marco de directivas de seguridad de protección (PSPF) y el Manual de seguridad de la información (ISM).

El Marco de directivas de seguridad de protección (PSPF) abarca más que solo los encabezados X de marcado de protección x y cubre una variedad de otros requisitos y controles. Este artículo se centra en los requisitos relacionados con la limitación de la divulgación de información confidencial o clasificada de seguridad requerida en la directiva 9 de PSPF: acceso a la información.

En este artículo se proporcionan consejos y se describen las configuraciones pertinentes para:

- Exchange Online escenarios de correo electrónico,

- Mensajería de canales y chat de Microsoft Teams,

- Uso compartido de escenarios a través de SharePoint y OneDrive,

- Cargar en servicios de almacenamiento en la nube y

- Descargar o imprimir en dispositivos administrados.

Prevención de la distribución por correo electrónico de información clasificada

Las directivas de prevención de pérdida de datos (DLP) de esta sección tienen como destino el servicio exchange solo para habilitar las condiciones de directiva necesarias, como el dominio de destinatario, que no está disponible si se seleccionan otros servicios.

Para cumplir los requisitos de PSPF, las directivas DLP también requieren el uso de la plantilla de directiva personalizada. Junto con las directivas DLP, se debe habilitar la herencia de etiquetas para los datos adjuntos de correo electrónico, tal como se describe en la herencia de etiquetas. La herencia de etiquetas garantiza que, si la confidencialidad de un correo electrónico es menor que un archivo adjunto, se desencadena una recomendación que solicita al usuario que eleve la etiqueta del correo electrónico para que se alinee con los datos adjuntos. La recomendación, y la aprobación por parte de la agencia del usuario, lleva el correo electrónico al ámbito de las directivas que se aplican a la clasificación de datos adjuntos de mayor confidencialidad.

Nota:

Hay características en versión preliminar disponibles que permiten que las directivas DLP consideren la confidencialidad del correo electrónico y los datos adjuntos. Se recomienda el uso de estas características. Para obtener más información, vea portal de cumplimiento Microsoft Purview: Prevención de pérdida de datos: el mensaje o los datos adjuntos contienen predicados EXO.

Impedir la distribución por correo electrónico de información clasificada a organizaciones no autorizadas

El requisito 9 de la directiva 1 de PSPF establece que la información clasificada de seguridad solo debe revelarse a las organizaciones aprobadas:

| Requisito | Detalles |

|---|---|

| Directiva de PSPF 9 Requisito 1: Acuerdos formalizados para compartir información y recursos (v2018.6) | Al revelar información o recursos clasificados de seguridad a una persona u organización fuera del gobierno, las entidades deben tener un acuerdo o acuerdo, como un contrato o escritura, que regule cómo se utiliza y protege la información. |

Nota:

Según la directiva 8 de PSPF (v2018.6), OFFICIAL: Sensitive se ha cambiado de un marcador de limitación de difusión (DLM) a una clasificación de seguridad. Esto debería afectar al enfoque de la organización para el uso compartido de OFFICIAL: Información confidencial.

Para cumplir con el requisito de PSPF, las organizaciones gubernamentales deben tener:

- Procesos empresariales para identificar, establecer y revisar acuerdos formales con entidades que comparten información clasificada de seguridad.

- Procesos de cambio técnico para las modificaciones de configuración para permitir o impedir que los usuarios envíen información clasificada de seguridad a organizaciones externas.

Las organizaciones tienen distintos requisitos de seguridad de la información para cada clasificación o subconjunto de seguridad (por ejemplo, Marcador de administración de información (IMM) o Advertencia). Se deben crear directivas o reglas independientes para abordar los requisitos de cada clasificación o subconjunto.

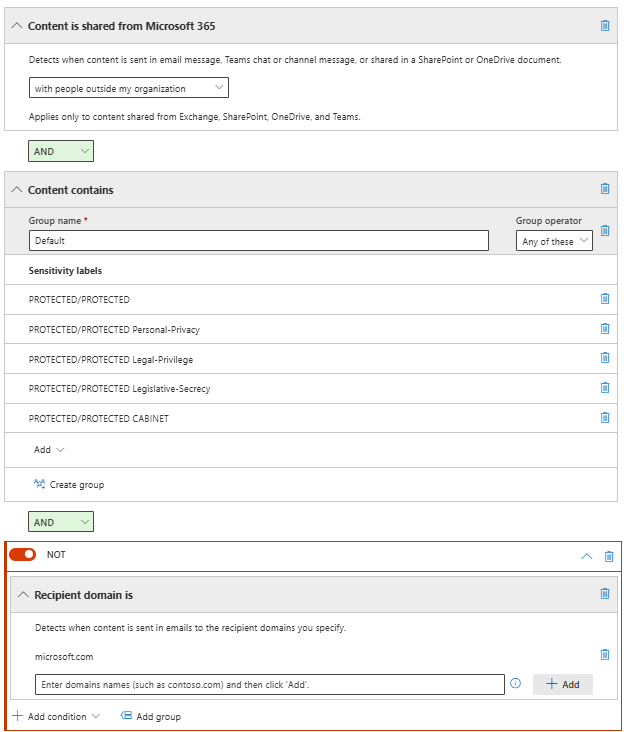

Para crear una regla DLP para evitar la distribución por correo electrónico de información clasificada de seguridad a organizaciones no aprobadas:

- Crear una condición de contenido se comparte desde Microsoft 365, con personas ajenas a mi organización.

- Cree una segunda condición de contenido que contenga, etiqueta de confidencialidad y las etiquetas adecuadas seleccionadas (por ejemplo, etiqueta PROTEGIDA y subetiquetas asociadas).

- Cree un segundo grupo de condición vinculado a través del operando AND .

- El segundo grupo se establece en NOT.

- El segundo grupo contiene una condición de dominio de destinatario junto con una lista de dominios aprobados para recibir las clasificaciones de seguridad seleccionadas.

- Cree una acción que bloquee o redirija el correo electrónico a los destinatarios que no pertenecen a uno de los dominios de destinatario configurados.

Regla DLP de ejemplo: Bloquear correo electrónico protegido en organizaciones no aprobadas

La siguiente regla restringe el envío de correo electrónico protegido a organizaciones que no aparecen como aprobadas para recibir la información. Mientras un usuario está redactando un correo electrónico con una etiqueta PROTEGIDA aplicada, si un usuario agrega un destinatario de una organización no aprobada, aparece una sugerencia de directiva DLP para advertir al usuario. El correo electrónico se bloquea si el usuario omite la sugerencia de directiva e intenta enviarla.

| Condiciones | Acción |

|---|---|

| El contenido se comparte desde Microsoft 365, con personas ajenas a mi organización AND El contenido contiene etiquetas de confidencialidad: - Todas las etiquetas PROTEGIDAs AND Group NOT El dominio de destinatario es: - Lista de dominios aprobados para la recepción de correo electrónico protegido |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear a todos Configure una sugerencia de directiva de: "Un destinatario de este correo electrónico es de una organización que no está autorizada para recibir información protegida. Este correo electrónico se bloquea a menos que se quiten destinatarios no autorizados del campo para . Si no es correcto, póngase en contacto con el soporte técnico para analizar sus necesidades". Configure las opciones de notificación y gravedad de incidentes adecuadas. |

Sugerencia

Las organizaciones gubernamentales australianas deben considerar la posibilidad de configurar reglas DLP que restrinjan el correo electrónico a organizaciones no aprobadas para los correos electrónicos protegidos y oficiales: confidenciales.

Permitir la distribución por correo electrónico de información clasificada a invitados autorizados

Con el requisito de necesidad de conocimiento, las organizaciones gubernamentales deben integrar un enfoque basado en dominio con acceso de invitado y varios niveles de acceso de invitado en función de la etiqueta aplicada y del grupo o dominio invitado.

El permiso de invitado autorizado se logra mediante:

Creación de grupos mantenidos manualmente (por ejemplo, invitados protegidos), que contiene invitados de organizaciones externas aprobadas que han comprobado su estado de autorización; o

Creación de grupos dinámicos configurados para incluir cuentas de invitado de dominios especificados. Esto se puede lograr mediante el uso de consultas dinámicas que evalúan los nombres principales de usuario (UPN). Por ejemplo:

(user.userPrincipalName -match "#EXT#") and (user.userPrincipalName -match "microsoft.com")

Para obtener más información sobre la pertenencia dinámica a grupos, consulte reglas de pertenencia dinámica para grupos de Microsoft Entra ID.

Las ventajas de limitar la capacidad de recibir información protegida a un subconjunto de dominios Y cuentas de invitado se muestran en los siguientes escenarios basados en correo electrónico.

| Escenario de invitado | Solo control basado en dominio | Control basado en dominio e invitado |

|---|---|---|

| Invitado del dominio no aprobado |

Riesgo mitigado No se puede recibir información clasificada de seguridad1 |

Riesgo mitigado No se puede recibir información clasificada de seguridad1 |

| Invitado del dominio aprobado para la información clasificada de seguridad |

Riesgo presente Todos los usuarios de dominio que pueden recibir información clasificada de seguridad independientemente de la necesidad de conocer |

Riesgo mitigado No se puede recibir información clasificada de seguridad2 |

| Invitado del dominio no aprobado |

Riesgo mitigado No se puede recibir información clasificada de seguridad1 |

Riesgo mitigado No se puede recibir información clasificada de seguridad2 |

| Invitado del dominio aprobado |

Riesgo presente Todos los usuarios de dominio que pueden recibir información clasificada de seguridad independientemente de la necesidad de saberlo |

Riesgo mitigado No se puede recibir información clasificada de seguridad2 |

| Invitado del dominio aprobado y parte del grupo de invitados protegidos |

Riesgo presente Todos los usuarios de dominio que pueden recibir información clasificada de seguridad independientemente de la necesidad de saberlo |

Riesgo mitigado Solo los usuarios de dominio que se agregan como invitados protegidos pueden recibir información clasificada de seguridad. |

Nota:

1 Se han seguido las configuraciones que se describen para evitar la distribución por correo electrónico de información clasificada a organizaciones no autorizadas .

2 La recepción de información clasificada se ha restringido a los invitados aprobados, además de los controles basados en dominios.

Las organizaciones que usan esta configuración requieren procesos empresariales para admitir el mantenimiento de la pertenencia a grupos invitados. La organización también debe agregar sus grupos de invitados protegidos como excepciones a las reglas DLP que restringen la distribución de correo electrónico clasificado.

Las reglas DLP para permitir la distribución por correo electrónico de información clasificada de seguridad a invitados autorizados son:

- Crear una condición de contenido se comparte desde Microsoft 365, con personas ajenas a mi organización.

- Cree una segunda condición de contenido que contenga, etiqueta de confidencialidad y las etiquetas adecuadas seleccionadas (por ejemplo, etiqueta PROTEGIDA y subetiquetas asociadas).

- Cree un segundo grupo de condición, que se vincule a través del operando AND .

- El segundo grupo se establece en NOT.

- Contiene una condición de que el destinatario sea miembro deinvitados protegidos.

- Cree una acción que bloquee o redirija el correo electrónico a los destinatarios que no forman parte del grupo seleccionado.

Regla DLP de ejemplo: Bloquear correo electrónico protegido para invitados no aprobados

La siguiente regla se basa en el ejemplo proporcionado anteriormente para permitir el envío de correo electrónico protegido a los usuarios que proceden de dominios aprobados Y que están incluidos en un grupo de invitados protegidos .

| Condiciones | Acción |

|---|---|

| El contenido se comparte desde Microsoft 365: con personas ajenas a mi organización AND El contenido contiene etiquetas de confidencialidad: - Todas las etiquetas PROTEGIDAs AND Group NOT El dominio de destinatario es: - Lista de dominios aprobados para la recepción de correo electrónico protegido AND Group NOT El destinatario es miembro de: - Invitados protegidos |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear a todos Configure una sugerencia de directiva adecuada: "Un destinatario de este correo electrónico no está autorizado para recibir información protegida. Este correo electrónico se bloquea a menos que se quiten destinatarios no autorizados del campo para . Si no es correcto, póngase en contacto con el soporte técnico para analizar sus requisitos". Configure las opciones de notificación y gravedad de incidentes adecuadas. |

Impedir la distribución por correo electrónico de información clasificada a usuarios no autorizados

El requisito 9 de la directiva 9 de PSPF se refiere a los niveles de liquidación necesarios para el acceso a la información clasificada de seguridad:

| Requisito | Detalles |

|---|---|

| Directiva de PSPF 9 Requisito 3: Información y recursos clasificados de seguridad de acceso continuo | Las entidades deben asegurarse de que las personas que requieren acceso continuo a información o recursos clasificados de seguridad se borran al nivel adecuado. |

En las organizaciones gubernamentales que tienen entornos con tipos de usuario con seguridad mixta desactivada, algunos usuarios no tienen autorizaciones necesarias para acceder a los tipos de información retenidos por la organización (o no tienen necesidad de saberlo). Estas organizaciones requieren controles para evitar que los usuarios que no deben tener acceso a la información clasificada de seguridad y la reciban por correo electrónico. Esta configuración se logra a través de DLP.

Las reglas DLP que restringen el correo electrónico a los usuarios no claros requieren un método para determinar qué usuarios internos pueden recibir información clasificada. Al igual que en el ejemplo anterior, se usa un grupo para esto (por ejemplo, un grupo de usuarios protegidos ). Este grupo es dinámico y la pertenencia se mantiene en función de los atributos que se alineen con la autorización de seguridad de cada individuo. Esto se puede obtener de sistemas de identidad o RR. HH. Como alternativa, las condiciones del patrón de coincidencia de atributos de AD de destinatario se pueden configurar directamente en la directiva DLP.

Regla DLP incluida en una nueva directiva o agregada a la directiva mostrada en la sección anterior. La regla tiene:

- Una condición de Contenido se comparte desde Microsoft 365, con personas de mi organización.

- Una condición de Contenido contiene cualquiera de estas etiquetas de confidencialidad con etiquetas pertinentes (por ejemplo, todas las etiquetas PROTEGIDAs) seleccionadas.

- Un segundo grupo de condiciones, que está vinculado a través del operando AND . El segundo grupo se establece en NOT. Contiene una condición de que el destinatario sea miembro deusuarios protegidos.

- Directiva que necesita una acción, que bloquea o redirige el correo electrónico a los destinatarios que no forman parte del grupo seleccionado.

Regla DLP de ejemplo: Bloquear correo electrónico protegido a usuarios internos no claros

Esta regla impide que los usuarios que no forman parte del grupo de usuarios protegidos reciban correo electrónico con etiquetas PROTEGIDAs aplicadas.

| Condiciones | Acción |

|---|---|

| El contenido se comparte desde Microsoft 365 Solo con personas dentro de mi organización AND El contenido contiene la etiqueta de confidencialidad: - Todas las etiquetas PROTEGIDAs AND Group NOT El destinatario es miembro de: - Usuarios protegidos |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear a todos Configure una sugerencia de directiva adecuada, por ejemplo: "Un usuario que especificó no está aprobado para el acceso a elementos protegidos". Configure las opciones de notificación y gravedad de incidentes adecuadas. |

El resultado es que, cuando el etiquetado automático se configura de acuerdo con el ejemplo de configuración de etiquetado automático basado en correo electrónico, el correo electrónico marcado recibido de organizaciones externas se etiqueta en la recepción y, a continuación, se bloquea para los usuarios no claros. El uso del etiquetado automático requiere E5 o licencias equivalentes. Sin embargo, las organizaciones que deciden no usar las funcionalidades de etiquetado automático pueden seguir cumpliendo el requisito 9 de la directiva 3 de PSPF mediante la evaluación de marcas en lugar de etiquetas de confidencialidad.

Nota:

Se recomienda que las organizaciones usen el etiquetado automático para implementar reglas que evalúen las marcas, ya que pueden evitar la filtración en situaciones en las que los elementos se han etiquetado inapropiadamente o se ha reducido una etiqueta de forma malintencionada, como se describe en consideraciones de reclasificación.

La siguiente regla comprueba si hay marcas PROTEGIDAs aplicadas a encabezados X-protective-marking x o marcados de asunto y bloquea el correo electrónico si el destinatario no forma parte del grupo del usuario protegido .

| Condiciones | Acción |

|---|---|

| El contenido se comparte desde Microsoft 365: solo con personas dentro de mi organización AND Group NOT El destinatario es miembro de: - Usuarios protegidos Y GROUP El encabezado coincide con el patrón: X-Protective-Marking : SEC=PROTECTED O El asunto coincide con el patrón: \[SEC=PROTECTED |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear a todos Configure una sugerencia de directiva adecuada, por ejemplo: "Un usuario que especificó no está aprobado para el acceso a elementos protegidos". Configure las opciones de notificación y gravedad de incidentes adecuadas. |

Prevención del correo electrónico de información clasificada por parte de usuarios no autorizados

Es importante evitar que los usuarios no autorizados reciban información clasificada ya dentro de un inquilino. Sin embargo, considere una situación en la que un usuario obtiene acceso a un archivo PROTEGIDO a través de un almacenamiento local, USB o algún otro método basado en nonemail. A continuación, el usuario adjunta el elemento a un correo electrónico y lo envía. Comprobar que un usuario está autorizado para enviar información clasificada de seguridad reduce el riesgo de una vulneración de datos.

Las reglas DLP para comprobar si un usuario está autorizado para acceder a información clasificada antes de que pueda enviarla son:

- Crear una condición de Contenido contiene cualquiera de estas etiquetas de confidencialidad con etiquetas pertinentes (por ejemplo, todas las etiquetas PROTEGIDAs) seleccionadas.

- Cree un segundo grupo de condición, que se vincule a través del operando AND .

- El segundo grupo se establece en NOT.

- Contiene una condición de que el remitente sea miembro deusuarios protegidos.

- La directiva necesita una acción que bloquee o redirija el correo electrónico a los destinatarios que no forman parte del grupo seleccionado.

Reglas DLP de ejemplo que restringen la distribución de correo electrónico clasificado de seguridad por usuarios no autorizados

Las siguientes reglas DLP garantizan que solo los usuarios autorizados para acceder a la información protegida puedan enviarla. Estas reglas garantizan que, en un evento de seguridad (por ejemplo, el uso compartido accidental o malintencionado, permisos inadecuados o configuraciones de seguridad), los usuarios no claros que obtienen acceso a elementos clasificados no pueden exacerbar una vulneración de datos mediante la distribución adicional de información clasificada de seguridad.

| Rule | Condiciones | Acción |

|---|---|---|

| Restricción del envío interno de correo electrónico PROTEGIDO | El contenido se comparte desde Microsoft 365: Solo con personas dentro de mi organización AND El contenido contiene la etiqueta de confidencialidad: - Todas las etiquetas PROTEGIDAs AND Group NOT Sender es miembro de: - Usuarios protegidos |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear a todos Configure sugerencias de directiva si lo desea. Configuración de la gravedad y las alertas de incidentes adecuadas |

| Restricción del envío externo de correo electrónico protegido | El contenido se comparte desde Microsoft 365: Solo con personas ajenas a mi organización AND El contenido contiene la etiqueta de confidencialidad: - Todas las etiquetas PROTEGIDAs AND Group NOT Sender es miembro de: Usuarios protegidos |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear a todos Configure sugerencias de directiva si lo desea. Configuración de la gravedad y las alertas de incidentes adecuadas |

Impedir la distribución de elementos clasificados de seguridad a través del chat de Teams

Para obtener información sobre el uso de DLP de Microsoft Purview para proteger Microsoft Teams, consulte prevención de pérdidas y Microsoft Teams.

Las actividades de uso compartido de archivos en Teams funcionan a través de vínculos de uso compartido y, por lo tanto, los elementos etiquetados se pueden proteger a través de la configuración de directiva DLP que se describe para evitar el uso compartido de información clasificada de seguridad.

Un chat de Teams no puede tener una etiqueta de confidencialidad aplicada. Por lo tanto, las directivas DLP basadas en clasificación no son directamente aplicables. Sin embargo, las directivas que detectan información confidencial y marcas de seguridad se describen en limitar el chat externo a través de DLP.

Impedir el uso compartido de información clasificada de seguridad

Nota:

Blueprint for Secure Cloud de ASD incluye instrucciones para la configuración de uso compartido de SharePoint. El consejo de ASD recomienda restringir todos los vínculos de uso compartido solo a los usuarios de la organización. Establecer todo el uso compartido en solo interno es un buen estado predeterminado para las organizaciones que operan en el nivel PROTEGIDO.

Algunas organizaciones deben ajustar su configuración de uso compartido para atender casos de uso avanzados, como la colaboración segura con otras organizaciones. Se han seguido consejos como el incluido en el control de colaboración externo alto y otras secciones pertinentes del plano técnico de ASD para la nube segura , por lo que esto se puede hacer con un bajo nivel de riesgo y puede dar lugar fácilmente a una configuración que mejor se adapte a la seguridad de la información que a los enfoques tradicionales de los datos adjuntos de archivos de correo electrónico.

Cada organización tiene una configuración de uso compartido predeterminada, que está configurada como configuración de uso compartido de SharePoint. Esto permite configurar una lista de dominios que se aprueban para la recepción de vínculos de uso compartido. Esta configuración está alineada con el requisito 1 de la directiva 9 de PSPF: acuerdos formalizados para compartir información y recursos.

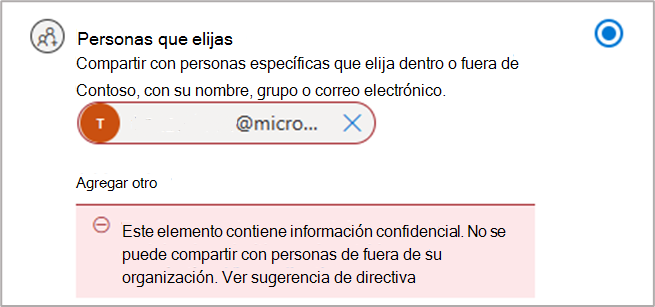

La configuración del grupo de etiquetas y del sitio puede restringir aún más el uso compartido de elementos de ubicaciones etiquetadas, como se describe en configuración de uso compartido de etiquetas. Con la configuración configurada, un elemento clasificado de seguridad, como un documento PROTEGIDO, tiene opciones de uso compartido limitadas de ubicaciones PROTEGIDAs. Las configuraciones de los grupos de ejemplo y la configuración de sitios restringen el uso compartido de dichas ubicaciones solo a destinatarios internos.

Además de las restricciones de uso compartido basadas en ubicación, las organizaciones deben implementar directivas DLP para bloquear o advertir y disuadir a los usuarios del uso compartido externo de elementos que no son adecuados para la distribución externa. La siguiente directiva de ejemplo se aplica a los documentos PROTEGIDOs, lo que impide que se compartan con usuarios externos:

| Condiciones | Acción |

|---|---|

| El contenido se comparte desde Microsoft 365: Solo con personas ajenas a mi organización AND El contenido contiene la etiqueta de confidencialidad: - Todas las etiquetas PROTEGIDAs |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear solo a personas ajenas a la organización Configure una sugerencia de directiva adecuada, por ejemplo: "Los elementos PROTEGIDOs no son adecuados para compartir con destinatarios externos". Configuración de la gravedad y las alertas de incidentes adecuadas |

Sugerencia

Como las directivas DLP basadas en SharePoint son ubicación en lugar de basadas en usuarios, las excepciones no se aplican por usuario o por grupo. Sin embargo, las directivas que se aplican a OneDrive se pueden limitar a usuarios específicos.

Las sugerencias de directiva DLP se pueden configurar para proporcionar a los usuarios comentarios útiles. Los archivos que coinciden con una sugerencia de directiva que se almacena en ubicaciones basadas en SharePoint se benefician de las marcas de iconos dentro de las bibliotecas de documentos. Como la directiva DLP de ejemplo contiene una sugerencia de directiva y la directiva impone restricciones de acceso, un icono que muestra un círculo con un guion en él está visible en la biblioteca de documentos para recordar a los usuarios que el elemento está sujeto a restricciones:

![]()

Cuando un usuario omite la sugerencia de directiva e intenta compartir un elemento PROTEGIDO externamente, la sugerencia de directiva se muestra en el diálogo de uso compartido:

Si un usuario intenta omitir la directiva DLP mediante, por ejemplo, enviar por correo electrónico un tipo de vínculo más permisivo a un usuario externo, como un vínculo cualquiera, la directiva DLP seguirá desencadenando, generando informes y, si se configura, envía al usuario una notificación DLP.

Otros escenarios de uso compartido

En esta sección se describen otros escenarios de uso compartido que las organizaciones gubernamentales encontrarán aplicables.

¿Qué ocurre si un miembro de una ubicación segura, como un equipo protegido, comparte un elemento de forma inapropiada?

El enfoque de confianza pero comprobación de Microsoft permite a todos los usuarios de un equipo compartir contenido de acuerdo con la directiva de uso compartido de la ubicación. Si se necesitan más restricciones, las opciones incluyen:

La configuración de sitios y grupos de etiquetas de confidencialidad se usa para aplicar directivas de acceso condicional para ubicaciones etiquetadas. El contexto de autenticación también comprueba que el usuario forma parte de un grupo de usuarios autorizados antes de permitir el acceso al contenido en una ubicación etiquetada.

Las ubicaciones etiquetadas se pueden restringir aún más. El uso de PowerShell para establecer la configuración de una etiqueta para poner a

MemberShareNonelos propietarios del sitio o del equipo en control de la distribución de información desde ubicaciones con la etiqueta aplicada. Para obtener más información sobre las restricciones de uso compartido de miembros, consulte Uso compartido de miembros.Barreras de información Los controles de grupo implícitos de Microsoft 365 se pueden usar para bloquear el uso compartido de elementos con miembros que no pertenecen al equipo. Esta funcionalidad es adecuada para situaciones en las que es necesario evitar la comunicación y la colaboración entre grupos de usuarios.

¿Qué ocurre si un usuario mueve un elemento PROTEGIDO a otra ubicación donde el uso compartido es más permisivo?

Si un usuario intenta omitir los controles de acceso y uso compartido moviendo un elemento PROTEGIDO a una ubicación de confidencialidad inferior, como otro equipo donde el uso compartido es más permisivo, haga lo siguiente:

- Se desencadenarán alertas de datos fuera de lugar, lo que advertirá al usuario de la acción.

- Alerte a los equipos de seguridad según la configuración de las alertas fuera de lugar de los datos de supervisión.

La configuración de uso compartido de SharePoint se usa para configurar una lista de dominios con los que los usuarios pueden compartir. Una vez configurados, los usuarios no pueden compartir elementos fuera de las organizaciones aprobadas.

Una ubicación de OneDrive puede tener una directiva de uso compartido más permisiva que la que se aplica a una ubicación etiquetada. Para mitigar los riesgos relacionados con el uso compartido de usuarios desde OneDrive para omitir los controles basados en la ubicación, las directivas DLP están configuradas para limitar el uso compartido de elementos con determinadas etiquetas de OneDrive. Las directivas también se aplican a grupos de usuarios para permitir que solo los usuarios de confianza compartan elementos etiquetados desde sus ubicaciones de OneDrive con invitados.

Importante

Un usuario autorizado para acceder a elementos protegidos puede compartir dichos elementos desde su OneDrive en línea con la configuración global de uso compartido de OneDrive de la organización y la configuración de uso compartido de OneDrive aplicada a su cuenta.

¿Qué ocurre si un insider malintencionado intenta repetidamente compartir actividades para filtrar información clasificada de seguridad?

Es probable que un insider malintencionado motivado realice numerosos intentos de circunavigar los controles de seguridad de datos presentados en este artículo. La funcionalidad de Administración de riesgos internos (IRM) de Microsoft se usa para determinar el perfil de riesgo de un usuario en función de su actividad. IRM permite a los equipos de seguridad supervisar secuencias sospechosas de usuarios, como:

- Descargar información de ubicaciones de Microsoft 365 con determinadas etiquetas aplicadas y copiarlas a USB.

- Reducir o quitar una etiqueta y, a continuación, compartirla con un usuario externo.

- Información ofuscada, que se ha identificado como confidencial y luego filtrada a través de un servicio en la nube.

IRM se integra con las directivas DLP de Microsoft Purview a través de una funcionalidad denominada protección adaptable. Esto identifica a los usuarios que se consideran riesgosos debido a que desencadenan continuamente directivas configuradas y también les impone automáticamente restricciones adicionales para mitigar el riesgo hasta que los equipos de seguridad puedan investigar.

Sugerencia

El uso de controles de cifrado (como se describe en el cifrado de etiquetas de confidencialidad) debe usarse para datos confidenciales. El cifrado de etiquetas ayuda a garantizar que solo los usuarios autorizados, tanto internos como externos, puedan acceder a elementos clasificados de seguridad independientemente de la ubicación de los elementos.

Impedir la carga de elementos clasificados de seguridad en ubicaciones no administradas

Defender for Cloud Apps ayuda a la posición de seguridad del uso de servicios en la nube por parte de una organización. Para ello, proporciona visibilidad y control detallados sobre las actividades del usuario y la información confidencial.

Defender for Cloud Apps directivas se configuran en la consola de Microsoft 365 Defender en el menúDirectivas deaplicaciones> en la nube. Los administradores pueden crear directivas destinadas a archivos con etiquetas PROTEGIDAs e impedir que se compartan con dominios no aprobados. Esta configuración se alinea con el requisito 1 de la directiva 9 de PSPF, que indica que los elementos clasificados de seguridad solo deben compartirse con organizaciones aprobadas formalmente.

Para obtener más información sobre las integraciones entre Defender for Cloud Apps y Microsoft Purview Information Protection, consulte integración de Microsoft Purview Information Protection.

Impedir la descarga o impresión de elementos clasificados de seguridad

En esta sección se aborda el riesgo de que los elementos clasificados de seguridad o la información se puedan copiar en ubicaciones fuera del control del inquilino de Microsoft 365. Por ejemplo:

- Un usuario copia un elemento PROTEGIDO en una unidad USB sin cifrar, que luego se pierde o se roba.

- Los elementos PROTEGIDOs se copian en un recurso compartido de red local o en una ubicación, lo que no es adecuado para el almacenamiento de elementos protegidos.

- La información contenida en los elementos PROTEGIDOs se copia y pega en un nuevo elemento sin aplicar los mismos controles, lo que permite la filtración de la información.

La prevención de pérdida de datos de punto de conexión (DLP de punto de conexión) se usa para abordar estos riesgos. Para obtener información sobre los procedimientos de incorporación para DLP de punto de conexión, consulte Introducción a DLP de punto de conexión.

Las organizaciones gubernamentales necesitan límite para usar solo exploradores compatibles con DLP de Microsoft 365. Chromium es compatible con DLP y Google Chrome se puede hacer consciente de DLP a través de un complemento de explorador. Para obtener más información sobre la extensión de Chrome de Microsoft Purview, consulte Introducción a la extensión chrome de Microsoft Purview.

Para dirigirse a dispositivos con DLP de punto de conexión, cree una directiva DLP que tenga como ámbito la ubicación Dispositivos .

Al igual que con otros ejemplos de DLP, las directivas se pueden configurar con contenido que contiene, Etiqueta de confidencialidad como condiciones. En Acciones de directiva, puede optar por Auditar, Bloquear con invalidación o Bloquear las siguientes acciones:

- Cargar elemento en un dominio de servicio en la nube restringido (por ejemplo, Google Drive) (común a bloquear en organizaciones gubernamentales)

- Copia del elemento al Portapapeles

- Copiar elemento en un USB extraíble (común a Bloquear con invalidación en organizaciones gubernamentales)

- Copiar en un recurso compartido de red

- Imprimir

- Copiar o mover mediante una aplicación Bluetooth no permitida (común a Bloquear en organizaciones gubernamentales)

- Copiar o mover mediante el Protocolo de Escritorio remoto (común a bloquear en organizaciones gubernamentales)

Nota:

EndPoint DLP permite a las organizaciones configurar una variedad de opciones, incluidas las aplicaciones, las exclusiones de ruta de acceso, los exploradores permitidos, las impresoras permitidas y los dispositivos USB permitidos. Esta configuración se puede usar con directivas para definir situaciones en las que se permite el uso de elementos etiquetados.