Implementación de etiquetas de confidencialidad con directivas de etiqueta para el cumplimiento del gobierno australiano con PSPF

En este artículo se proporcionan instrucciones para las organizaciones gubernamentales australianas sobre la configuración de la directiva de etiqueta de confidencialidad de Microsoft Purview. Su propósito es demostrar cómo se pueden configurar las directivas de etiqueta para alinearse mejor con los requisitos descritos en el Marco de directivas de seguridad de protección (PSPF) y el Manual de seguridad de la información (ISM).

Para que los usuarios puedan seleccionar etiquetas de confidencialidad para la aplicación en los elementos, deben publicarse a través de directivas de etiqueta. Las directivas de etiqueta se configuran en el portal de Microsoft Purview en el menú de protección de la información .

Para obtener instrucciones paso a paso sobre el proceso de creación de una etiqueta de confidencialidad, consulte Creación de una etiqueta de confidencialidad.

Las organizaciones con requisitos más granulares necesitan directivas adicionales. Por ejemplo, una organización que quiere que su etiqueta PROTEGIDA y las subetiquetas asociadas se publiquen en un subconjunto de usuarios, requiere otra directiva para lograrlo. Se podría crear una directiva denominada directiva de etiqueta protegida , que solo tiene seleccionadas las etiquetas PROTEGIDAs. A continuación, la directiva se puede publicar en un grupo de usuarios protegidos .

Importante

Restringir la capacidad de aplicar una etiqueta no impide el acceso a la información que tiene aplicada la etiqueta. Para aplicar la restricción de acceso de forma conjunta con la directiva de etiqueta, se debe aplicar la configuración, incluida la prevención de pérdida de datos (DLP), el contexto de autenticación y el cifrado de etiquetas .

Configuración de directivas de etiquetas

Las directivas de etiquetas de confidencialidad contienen varias configuraciones de directiva, que controlan el comportamiento de los clientes compatibles con la etiqueta de confidencialidad. Esta configuración es importante para permitir que las organizaciones gubernamentales australianas cumplan algunos requisitos clave.

Etiqueta predeterminada

La opción Etiqueta predeterminada indica a Microsoft 365 que aplique automáticamente la etiqueta seleccionada a los elementos de forma predeterminada. Para cumplir los requisitos de PSPF e ISM del Gobierno de Australia, la configuración de etiqueta predeterminada se establece en ninguno.

| Requisito | Detalles |

|---|---|

| Directiva pspf 8, requisito 2 (requisito básico) (v2018.6) | Evaluación de información confidencial y clasificada de seguridad: ... Para decidir qué clasificación de seguridad se va a aplicar, el originador debe: i. Evalúe el valor, la importancia o la sensibilidad de la información oficial considerando el posible daño al gobierno, al interés nacional, a las organizaciones o a las personas, que surgiría si la confidencialidad de la información estuviera en peligro... ii. Establezca la clasificación de seguridad en el nivel razonable más bajo. |

| ISM-0271 (junio de 2024) | Las herramientas de marcado de protección no insertan automáticamente marcas protectoras en los correos electrónicos. |

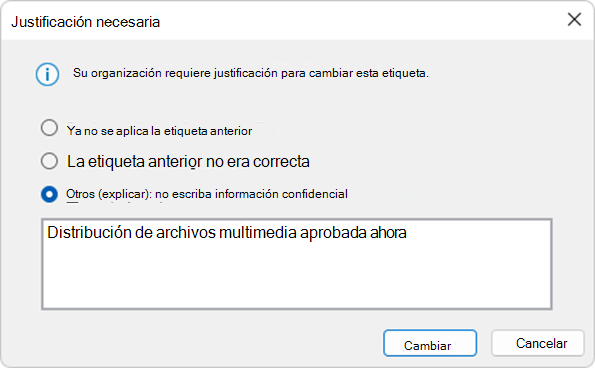

Justificación de cambio de etiqueta

Para las organizaciones gubernamentales australianas, Microsoft recomienda que la justificación del cambio de etiqueta esté habilitada en todas las directivas de etiqueta.

Para la mayoría de las organizaciones, la confidencialidad de la información puede cambiar con el tiempo; entre los ejemplos se incluyen información embargo, versiones multimedia y líneas de retención. La justificación del cambio de etiqueta se desencadena en el evento cuando un usuario intenta quitar o reducir una etiqueta aplicada. Esta configuración de directiva requiere que los usuarios proporcionen un motivo para el cambio:

Todos los cambios de etiqueta y sus respuestas de justificación se registran en el registro de auditoría y los administradores pueden verlos en el Explorador de actividad de Microsoft Purview.

Alertas de cambio de etiqueta

Los cambios de etiqueta se pueden configurar fácilmente para alertar en Microsoft Sentinel y en otras instancias de Administración de eventos e información de seguridad (SIEM).

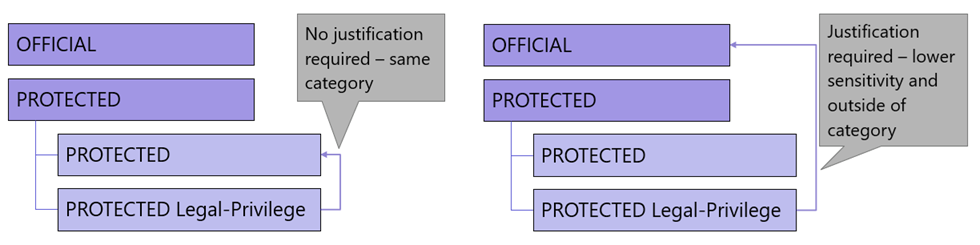

Etiquetar alertas en el gobierno para todos los cambios podría provocar un "ruido" innecesario, lo que puede ofuscar alertas que requieren una investigación adicional. En el ejemplo siguiente se muestra esta configuración en una configuración gubernamental.

La justificación del cambio de etiqueta no se desencadena automáticamente para los cambios entre subetiquetas. Si usa una taxonomía de etiquetas similar a la configuración proporcionada en este artículo, los usuarios pueden agregar o quitar un marcador de administración de información (IMM) sin necesidad de justificar la acción. Sin embargo, estos cambios de etiqueta se registran en el registro de auditoría.

Las organizaciones gubernamentales deben considerar la posibilidad de etiquetar los requisitos de retención de justificación de cambios y configurar directivas de retención de registros de auditoría en consonancia con estas. Puede encontrar más información sobre el registro de auditoría y las opciones para la retención de registros en el registro de auditoría.

Consideraciones de reclasificación

La justificación del cambio de etiqueta es una característica en la que las opciones disponibles difieren de la intención de los requisitos gubernamentales. La PSPF indica que el originador está definido como la entidad que inicialmente generó o recibió la información, debe seguir siendo responsable de controlar su desclasificación o reclasificación:

| Requisito | Detalles |

|---|---|

| Requisito 3 de la directiva 8 de PSPF: desclasificación (v2018.6) | El originador debe seguir siendo responsable de controlar la desinfección, reclasificación o desclasificación de la información. Una entidad no debe quitar ni cambiar la clasificación de la información sin la aprobación del originador. |

Además, el ISM-1089 indica que:

| Requisito | Detalles |

|---|---|

| ISM-1089 (marzo de 2023) | Las herramientas de marcado de protección no permiten a los usuarios responder o reenviar correos electrónicos seleccionar marcas de protección inferiores a las usadas anteriormente. |

El enfoque usado en Microsoft Purview es uno de "confianza pero comprobación", que permite a los usuarios con permiso editar elementos y ajustar la etiqueta aplicada a esos elementos. La justificación del cambio de etiqueta proporciona supervisión y responsabilidad de los cambios.

Los que consideren los requisitos de reclasificación de PSPF en consonancia con el enfoque de "confianza pero comprobación" de Microsoft deben tener en cuenta las siguientes opciones disponibles.

Enfoque basado en directivas

Microsoft recomienda que las organizaciones gubernamentales australianas dirijan con sus propios controles basados en directivas organizativas como método principal para satisfacer los requisitos de desclasificación. Además, Microsoft recomienda reforzar los controles basados en directivas con supervisión y alertas para detectar patrones inadecuados. Esto se debe a que la configuración impide el cambio de elementos. La consecuencia del "bloqueo" del resultado de la etiqueta afecta a los usuarios y administradores, especialmente cuando se produce un cambio. Por ejemplo, el "bloqueo" de una etiqueta en un elemento compartido por una organización puede requerir el uso del cifrado, lo que podría afectar a otros servicios, como los sistemas de administración de registros. Es posible que estos permisos también tengan que estar asociados al dominio de un usuario, lo que podría verse afectado por los cambios de Maquinaria del Gobierno (MoG).

Cuando las organizaciones gubernamentales están considerando las opciones disponibles, puede que merezca la pena recordar que PSPF incluye una escala de madurez y categorías de requisitos básicos y de apoyo. Las organizaciones deben tomar sus propias decisiones con respecto a la importancia de este requisito de apoyo para cumplir sus objetivos de PSPF y ponderar el requisito con respecto a:

- usabilidad

- posible impacto en el usuario

- impacto en la madurez general de PSPF

- potencial de MoG

Enfoque basado en DLP

Este enfoque usa funcionalidades adicionales de Microsoft 365 que están en capas con Microsoft Purview para mitigar los riesgos relacionados con la filtración de información. Un ejemplo de esto es donde se usa DLP para impedir que la información confidencial salga de la organización. Los elementos se pueden identificar como confidenciales principalmente en función de su etiqueta aplicada, pero también en función de la información que contienen. La implementación de una segunda capa de DLP que se centra en el contenido en lugar de solo en la etiqueta reduce la capacidad del usuario malintencionado de filtrar información después de reducir o quitar una etiqueta. Para obtener más información sobre este enfoque por capas, consulte Prevención de la distribución inapropiada de información clasificada de seguridad y limitación de la distribución de información confidencial. Estas funcionalidades también se pueden ampliar a los dispositivos a través de DLP de punto de conexión y ampliarse a otras aplicaciones en la nube a través de Defender for Cloud Apps.

Las organizaciones pueden usar DLP para identificar y abordar la desclasificación. Un ejemplo de esto es donde el tipo de información confidencial (SIT) se usa para identificar "SEC=OFFICIAL:Sensitive" en un marcado de asunto, pero la conversación de correo electrónico se etiqueta como OFICIAL. En el cuerpo de las conversaciones, dlp identifica una marca de confidencialidad más alta, por lo que la conversación se puede bloquear o dirigir a los equipos de seguridad para realizar más acciones. Un ejemplo de un enfoque que evalúa las marcas aplicadas a los elementos en lugar de a la etiqueta de confidencialidad se puede ver en Control del correo electrónico de información marcada a través de DLP.

Enfoque basado en riesgos del usuario

Las organizaciones pueden ampliar los controles DLP mediante la correlación de información DLP con una serie de señales de usuario que pueden indicar patrones de comportamiento malintencionado. Esta funcionalidad está disponible a través de Administración de riesgos internos de Microsoft Purview (IRM).

IRM alerta a los usuarios que intentan repetidamente filtrar información como "de riesgo" y permiten que los equipos de seguridad intervengan. Esta herramienta tiene la capacidad de ingerir fuentes de distribución de datos de RR. HH. y correlacionar las actividades de filtración de datos con señales de RR. HH., como la fecha de finalización del contrato pendiente. Esta funcionalidad indica a los administradores que los usuarios con intención malintencionada se pueden identificar y tratar rápidamente, lo que elimina el riesgo de desclasificación y filtración malintencionada.

Para basarse aún más en esto, las características de Protección adaptable se pueden habilitar en IRM, lo que puede restringir automáticamente el acceso y la capacidad del usuario de riesgo para filtrar información etiquetada después de un evento de riesgo. Esto puede ayudar a proteger la información implementando controles inmediatamente en lugar de esperar a que los equipos de seguridad actúen sobre las alertas.

Con la información protegida por un enfoque por capas, las restricciones rígidas de reclasificación solo son necesarias para los registros especificados en la Ley de Archivos con bloqueo de etiquetas para los registros de la Commonwealth de la Ley de Archivos especificados.

Prevención de cambios de reclasificación

Hay dos opciones para evitar la reclasificación útiles para diferentes requisitos de casos de uso.

Enfoque basado en cifrado

Otra opción para evitar cambios en la etiqueta es usar el cifrado basado en etiquetas junto con permisos que restrinjan la capacidad del usuario para modificar las propiedades del elemento. Los permisos de copropietario permiten cambios en las propiedades, incluida la etiqueta aplicada, mientras que los permisos de coautor permiten editar los elementos, pero no sus propiedades. Esta configuración tendría que estar respaldada por una estructura de grupo para admitir la asignación de dichos permisos a aquellos que los requieran. Esta configuración también tendría que tener en cuenta los demás aspectos para etiquetar el cifrado que se describen en el cifrado de etiquetas de confidencialidad.

Para obtener más información sobre los permisos de Azure Rights Management necesarios para admitirlo, consulte Configuración de derechos de uso para Azure Information Protection (AIP).

Enfoque de "bloqueo" de etiquetas

El artículo 24 y el artículo 26 de la Ley de Archivos prohíben la eliminación o modificación de determinados tipos de registros de la Commonwealth. Los cambios de etiqueta son metadatos de un registro y pueden constituir una modificación de ese registro. Para prohibir los cambios en las etiquetas, las organizaciones pueden implementar etiquetas de retención que usan características Administración de registros de Microsoft Purview para "bloquear" elementos en un estado. Una vez bloqueados, los elementos y su etiqueta de confidencialidad asociada no se pueden cambiar, lo que impide la reclasificación. La configuración de Microsoft 365 de tal manera ayuda a las organizaciones a cumplir los requisitos de PSPF y Archive Act para esos tipos de registros de commonwealth.

Para obtener más información sobre cómo evitar cambios en los elementos a través de etiquetas de registros, vea Declarar registros mediante etiquetas de retención.

Etiquetado obligatorio

Las directivas de etiquetas proporcionan la capacidad de requerir que los usuarios seleccionen una etiqueta para documentos y correos electrónicos. Esta configuración pide a los usuarios que seleccionen una etiqueta cada vez que:

- Guardar un nuevo elemento (archivo o correo electrónico),

- Intente enviar un correo electrónico sin etiquetar, o

- Cambie un elemento, que aún no tiene una etiqueta aplicada.

Esta configuración garantiza que todos los elementos tengan marcas de protección y otros controles asociados aplicados.

| Requisito | Detalles |

|---|---|

| Directiva 8 de PSPF, requisito 1 (requisito básico): identificación de las existencias de información (v2018.6) | El originador debe determinar si la información que se genera es información oficial (destinada a su uso como registro oficial) y si esa información es confidencial o está clasificada en seguridad. |

| Directiva pspf 8, requisito 2 (requisito básico): evaluar la clasificación de confidencialidad y seguridad de las explotaciones de información (v2018.6) | Para decidir qué clasificación de seguridad se va a aplicar, el originador debe: i. evaluar el valor, la importancia o la sensibilidad de la información oficial al considerar el posible daño al gobierno, al interés nacional, a las organizaciones o a las personas, que surgiría si la confidencialidad de la información estuviera en peligro... ii. establezca la clasificación de seguridad en el nivel razonable más bajo. |

Sugerencia

Aunque la configuración de etiquetado obligatoria garantiza que los elementos tengan etiquetas aplicadas, se recomienda que las recomendaciones de etiquetado automático basadas en cliente y configuradas y habilitadas para guiar a los usuarios en una aplicación de etiquetas precisa. Puede encontrar más información sobre esta funcionalidad en el artículo Etiquetado automático basado en cliente .

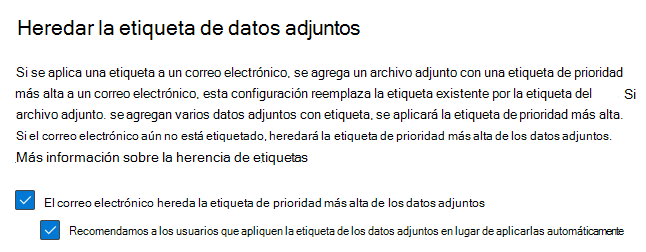

Herencia de etiquetas

La configuración de herencia de etiquetas permite que los correos electrónicos hereden la confidencialidad de sus datos adjuntos. Esto entra en vigor si un elemento con mayor confidencialidad se adjunta a un correo electrónico con una etiqueta de confidencialidad inferior aplicada. Esta configuración ayuda a garantizar que los elementos altamente confidenciales no se divulguen inapropiadamente a través de correos electrónicos de menor confidencialidad.

Al igual que con todos los procesos de etiquetado automático, la automatización no invalidará una etiqueta aplicada manualmente. Para obtener la mayoría de las ventajas, las organizaciones gubernamentales australianas deben seleccionar ambas opciones. La selección de ambas opciones permite que los elementos recién creados hereden la confidencialidad de los datos adjuntos. En situaciones en las que un usuario ya ha aplicado una etiqueta, la segunda opción entra en vigor y recomienda que se aumente la confidencialidad del correo electrónico para que coincida.

Esta configuración se alinea con los siguientes requisitos:

| Requisito | Detalles |

|---|---|

| ISM-0270 (junio de 2024) | Las marcas protectoras se aplican a los correos electrónicos y reflejan la más alta sensibilidad o clasificación del sujeto, el cuerpo y los datos adjuntos. |

| ISM-0271 (junio de 2024) | Las herramientas de marcado de protección no insertan automáticamente marcas protectoras en los correos electrónicos. |

La herencia de etiquetas ayuda a garantizar que:

- Cualquier flujo de correo o controles relacionados con DLP que estén asociados a la etiqueta del correo electrónico (por ejemplo, los descritos en la prevención de la distribución de correo electrónico de información clasificada) se aplica en función de los datos adjuntos del correo electrónico.

- Si la etiqueta heredada incluye controles avanzados, como el cifrado de etiquetas, el correo electrónico tiene estos controles aplicados (como se describe en Cifrado de etiquetas de confidencialidad).

Página de ayuda personalizada

La opción de página de ayuda personalizada permite a las organizaciones proporcionar un vínculo a través de una opción de "más información" que se muestra en la parte inferior del menú de etiquetas. El usuario se dirige a la dirección URL de un sitio proporcionando información sobre cómo aplicar correctamente las etiquetas de confidencialidad e informar a los usuarios de sus obligaciones de marcado o clasificación.

Junto con la información sobre herramientas de etiquetas, el personal usa el sitio web "más información" al determinar qué etiqueta es más adecuada para un elemento. Esto se alinea con el requisito 2 de la directiva 8 de PSPF, ya que ayuda a los usuarios a evaluar la información confidencial y clasificada de seguridad.

| Requisito | Detalles |

|---|---|

| Directiva de PSPF 8, Requisito 2 (Requisito básico): Evaluación de la información clasificada de seguridad (v2018.6) | Para decidir qué clasificación de seguridad se va a aplicar, el originador debe: i. evaluar el valor, la importancia o la sensibilidad de la información oficial al considerar el posible daño al gobierno, al interés nacional, a las organizaciones o a las personas, que surgiría si la confidencialidad de la información estuviera en peligro... ii. establezca la clasificación de seguridad en el nivel razonable más bajo. |

Las organizaciones suelen usar una intranet del personal o una ubicación similar para publicar contenido relevante para los requisitos y procesos de clasificación. Este mismo sitio puede ser un destino adecuado para este vínculo "Más información". Hay otros usos para este tipo de sitio, que se describen más adelante en Alertas de datos fuera de lugar.

Ordenación de directivas

Como se mencionó al principio de este artículo, se pueden configurar varias directivas de etiquetas para implementar diferentes conjuntos de etiquetas o diferentes opciones de directiva para el grupo de usuarios. En estos escenarios, como en el caso de las etiquetas, el orden de directivas es importante. Los usuarios dentro del ámbito de varias directivas reciben todas las etiquetas que se les han asignado a través de sus distintas directivas, pero solo recibirán la configuración de la directiva con el orden más alto.

Directivas de etiqueta de ejemplo

En el siguiente ejemplo de etiqueta se muestra una configuración de directiva típica para las organizaciones gubernamentales australianas. La directiva protegida siguiente está pensada para demostrar cómo un conjunto de etiquetas solo se puede publicar en un subconjunto de usuarios y no será necesario para todas las organizaciones:

| Nombre de la directiva | Order | Etiquetas publicadas | Publicado para |

|---|---|---|---|

| Todas las directivas de usuario | 0 | -EXTRAOFICIAL -OFICIAL - OFICIAL: Confidencial - OFICIAL: Privacidad personal confidencial - OFICIAL: Privilegios legales confidenciales - OFICIAL: Secreto legislativo confidencial - OFICIAL: GABINETE NACIONAL CONFIDENCIAL |

Todos los usuarios |

| Directiva de prueba | 1 | todas | Probar cuentas de usuario |

| Directiva protegida | 2 | -PROTEGIDO - Personal-Privacy PROTEGIDAS - Legal-Privilege PROTEGIDAS - Legislative-Secrecy PROTEGIDAS - ARMARIO PROTEGIDO - GABINETE NACIONAL PROTEGIDO |

Grupo de Microsoft 365 "Usuarios protegidos" |

Estas directivas se pueden configurar con las siguientes opciones, que se ajustan mejor a los requisitos del Gobierno de Australia:

| Opción de directiva | Configuración |

|---|---|

| Los usuarios deben proporcionar una justificación para quitar una etiqueta o reducir su clasificación. | ACTIVADA |

| Requerir que los usuarios apliquen una etiqueta a sus correos electrónicos y documentos. | ACTIVADA |

| Requerir que los usuarios apliquen una etiqueta a su contenido de Power BI. | ACTIVADA |

| Proporcione a los usuarios un vínculo a una página de ayuda personalizada. | insertar la dirección URL del sitio de ayuda basado en intranet |

| Etiqueta predeterminada para documentos. | Ninguno |

| Etiqueta predeterminada para los correos electrónicos. | Ninguno |

| Hereda la etiqueta de los datos adjuntos. - Email hereda la etiqueta de prioridad más alta de los datos adjuntos. - Recomendamos a los usuarios que apliquen la etiqueta de los datos adjuntos en lugar de aplicarlos automáticamente. |

ACTIVADA ACTIVADA |

| Etiqueta predeterminada para reuniones y eventos de calendario. | Ninguno |

| Requerir que los usuarios apliquen una etiqueta a sus reuniones y eventos de calendario. | ACTIVADA |

| Etiqueta predeterminada para sitios y grupos. | Ninguno |

| Requerir que los usuarios apliquen una etiqueta a sus grupos o sitios. | ACTIVADA |

| Etiqueta predeterminada para Power BI. | Ninguno |

Cambios en la directiva de etiquetas

El personal responsable de administrar los cambios en la configuración de la directiva de etiquetas o etiquetas debe tener en cuenta que los cambios tardan un máximo de 24 horas en implementarse en los usuarios y sincronizarse con los dispositivos cliente. Esto debe tenerse en cuenta en las ventanas de pruebas y cambios técnicos.

Sugerencia

Cuando los usuarios deben probar rápidamente una configuración, esos usuarios pueden cerrar la sesión de su Aplicaciones Microsoft 365 cliente de Outlook u Office y, a continuación, volver a iniciar sesión. A medida que el cliente inicie sesión, recibirá una copia más reciente de las directivas asignadas, lo que acelerará el proceso de implementación de etiquetas o directivas.