Recomendaciones de etiquetado automático basado en servicios para el cumplimiento del gobierno australiano con PSPF

En este artículo se proporcionan instrucciones para las organizaciones gubernamentales australianas sobre las configuraciones para ayudar a proteger la información clasificada de seguridad mediante el uso de directivas de etiquetado automático de confidencialidad basadas en servicios. Su propósito es ayudar a las organizaciones gubernamentales a mejorar su posición de seguridad de la información, especialmente en escenarios en los que se pasa información entre organizaciones gubernamentales. El consejo de este artículo se ha escrito para adaptarse mejor a los requisitos descritos en el Marco de Política de Seguridad De Protección (PSPF) (en particular la Política de PSPF 8 Anexo F: Gobierno australiano Email marcado de protección Standard) y el Manual de seguridad de la información (ISM).

En el artículo anterior, Introducción al etiquetado automático, se proporciona información adicional de alto nivel sobre dónde el uso del etiquetado automático es adecuado en un entorno de trabajo gubernamental moderno y cómo ayuda a reducir los riesgos de seguridad de los datos.

La funcionalidad de etiquetado automático basado en el servicio permite:

-

Examinar correos electrónicos para detectar contenido confidencial y aplicarles etiquetas durante el transporte: las organizaciones gubernamentales australianas pueden usar esta funcionalidad para:

- Etiqueta de correo electrónico marcado recibido de otras organizaciones habilitadas para proteger el marco de directivas de seguridad (PSPF) o equivalentes.

- Etiquetado del correo electrónico recibido de organizaciones no habilitadas para PSPF a través de la detección de información confidencial u otros identificadores.

-

Examen de elementos existentes en ubicaciones de SharePoint (SharePoint,OneDrive/Teams) para obtener marcas de protección o contenido confidencial y aplicarles etiquetas: las organizaciones gubernamentales australianas pueden usar esta funcionalidad para:

- Etiquetar los datos existentes de Microsoft 365 en reposo.

- Migrar desde herramientas de clasificación heredadas o taxonomías.

Etiquetado del correo electrónico durante el transporte

Este artículo es una extensión de los conceptos que se tratan en las estrategias de marcado de correo electrónico en las que se describen los métodos de aplicación de marcas al correo electrónico.

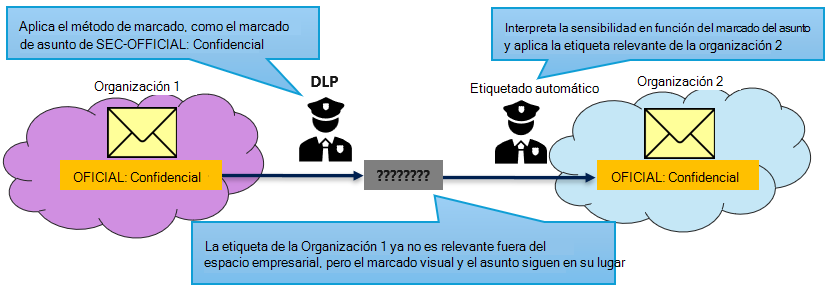

Las directivas de etiquetado automático basadas en servicios configuradas para el servicio Exchange comprueban las marcas en el correo electrónico y aplican las etiquetas adecuadas. El correo electrónico entrante podría tener marcas o etiquetas de confidencialidad ya aplicadas por las organizaciones remitentes, pero estas no aplicarán, de forma predeterminada, ninguna de las protecciones basadas en etiquetas de las organizaciones. La conversión de marcas o etiquetas externas en etiquetas internas garantiza que se apliquen la prevención de pérdida de datos (DLP) y otros controles pertinentes.

En el contexto del Gobierno australiano, la identificación de las características del correo electrónico normalmente incluiría:

- X-Protective-Marking x-headers

- Marcas de asunto

- Encabezados y pies de página basados en texto

configuración de directiva basada en Email

Las directivas de etiquetado automático basadas en servicios se configuran en el portal de Microsoft Purview, en Information Protection>Directivasde etiquetado automático de directivas>.

Las directivas de etiquetado automático son similares a las directivas DLP que se van a crear, pero a diferencia de las recomendaciones de DLP, se necesita una sola directiva de etiquetado automático para cada etiqueta que queremos aplicar para la configuración basada en correo electrónico.

Las directivas de etiquetado automático que comprueban las marcas PSPF se crean a partir de la plantilla de directiva personalizada y se denominan en función de la acción. Por ejemplo, etiquetar Email NO OFICIALES entrantes. Las directivas también deben aplicarse al servicio Exchange solo para asegurarse de que las opciones necesarias, como subject, contengan disponibles para la interfaz.

Para lograr un alto nivel de madurez de PSPF, se deben implementar directivas de etiquetado automático para completar lo siguiente:

- Etiqueta automática basada en encabezados X aplicados al correo electrónico entrante.

- Etiqueta automática basada en marcas de asunto aplicadas al correo electrónico entrante.

- Etiqueta automática basada en tipos de información confidencial (SIT) presentes en el cuerpo del correo electrónico entrante (opcional).

Se requiere una directiva de etiquetado automático para cada etiqueta, potencialmente con varias reglas dentro de ella (una para cada uno de los escenarios anteriores). No se requiere la configuración para reemplazar automáticamente las etiquetas existentes.

Comprobación de reglas para encabezados X

Las reglas creadas para comprobar los encabezados X-Protective-Marking x de correo electrónico deben tener el nombre adecuado, por ejemplo, "comprobar si el encabezado x oficial".

Necesitan una condición de encabezado que coincida con patrones con un nombre de encabezado "x-protective-marking" y un valor de expresión regular (RegEx) que pueda coincidir con el encabezado de marcado x-protective en el correo electrónico entrante. Por ejemplo, la sintaxis para identificar elementos marcados como "OFFICIAL: Sensitive Personal Privacy" es:

X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

En esta expresión, [-: ] coincide con un guion, dos puntos o un espacio, lo que permite cierta flexibilidad en la forma en que se aplican los encabezados, observando que la PSPF especifica dos puntos.

El patrón de (?:,)? permite que los elementos coincidan independientemente de si se incluye una coma entre la clasificación de seguridad y IMM.

Reglas que comprueban las marcas de asunto

Las directivas de etiquetado automático deben incluir una segunda regla, que comprueba si hay marcas basadas en asuntos. Estas reglas deben tener el nombre adecuado, por ejemplo, "Comprobar asunto OFICIAL".

Las reglas necesitan una condición de sujeto que coincida con patrones con un valor de una expresión regular adecuada. Por ejemplo:

\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

En el ejemplo anterior, el \ carácter de escape es necesario para asegurarse de que los corchetes se tratan como parte del asunto del correo electrónico y no como parte de la expresión regular.

Esta sintaxis no incluye un corchete de cierre (\]). El razonamiento para esto se describe en los enfoques para varios marcadores de administración de información (IMM).

Comprobación de reglas para SIT

Al identificar información confidencial , recomendamos un conjunto de SIT para identificar marcas de protección. Estos SIT también se pueden usar en directivas de etiquetado automático que se aplican al correo electrónico. Los SIT proporcionan un tercer método para identificar las clasificaciones de correo electrónico entrantes y también ayudan a corregir el desatar el encabezado X.

Las reglas lógicas requieren una condición de contenido que contenga untipo de información confidencial y, a continuación, que la SIT sea relevante para la clasificación seleccionada.

Sugerencia

Las reglas basadas en SIT pueden generar más falsos positivos que los enfoques basados en encabezado x o sujeto. Las organizaciones gubernamentales que no están familiarizados con esto pueden considerar la posibilidad de usar solo reglas basadas en encabezado x y sujeto y, a continuación, pasar a agregar reglas basadas en SIT cuando se sientan cómodas.

Algunos ejemplos de falsos positivos son discusiones sobre clasificaciones y alertas generadas por el servicio que hacen referencia o incluyen contenido de elementos, como alertas DLP. Por este motivo, las reglas de etiquetado automático basadas en SIT deben recibir pruebas adicionales o un período prolongado de supervisión antes de la implementación completa para eliminar falsos positivos y aplicar excepciones. Las excepciones de ejemplo incluirían el dominio "microsoft.com", desde el que se envían alertas basadas en servicios.

Hay ventajas significativas al incluir reglas basadas en SIT. Considere la posibilidad de justificar el cambio de etiqueta y el riesgo de que los usuarios reduzcan de forma malintencionada la etiqueta aplicada a una conversación de correo electrónico. Si un correo electrónico PROTEGIDO se reduce a NO OFICIAL, pero podemos detectar '[SEC=PROTECTED]' en el cuerpo de la conversación de correo electrónico, podríamos volver a aplicar automáticamente la etiqueta PROTEGIDA. Al hacerlo, vuelve a entrar en el ámbito de las directivas DLP protegidas del inquilino y otros controles. Hay situaciones en las que los elementos se reclasifican intencionadamente a un estado inferior, por ejemplo, una publicación de un resumen de medios estimaciones presupuestarias, que se ha bloqueado hasta un momento específico, por lo que la configuración de SIT debe tener en cuenta estos casos de uso en la Organización Gubernamental.

Las reglas basadas en SIT también pueden ayudar a dar cabida a organizaciones gubernamentales más pequeñas que generan correo electrónico pero tienen una madurez de cumplimiento inferior. A estas organizaciones les podrían faltar métodos de marcado más avanzados, como los encabezados X.

Enfoques para varias IMM

Los marcadores de administración de información (IMM) se originan en el Standard de metadatos de mantenimiento de registros del gobierno australiano (AGRkMS) y son una manera opcional de identificar la información que está sujeta a restricciones relacionadas con la no seguridad. Como se introdujo en el uso de varias IMM, AGRkMS define un valor IMM o "rights type", que se registra como una sola propiedad. Algunas organizaciones gubernamentales australianas han ampliado su uso de IMM mediante taxonomías de clasificación que permiten aplicar varias IMM (por ejemplo, "Secreto legislativo de privacidad personal protegida").

El uso de varias IMM puede complicar la DLP y las configuraciones de etiquetado automático, ya que las expresiones regulares que comprueban las marcas aplicadas a los elementos entrantes deben ser más complejas. También existe el riesgo de que el correo electrónico marcado con varias IMM, cuando se envía a organizaciones externas, se pueda interpretar erróneamente mediante la recepción de puertas de enlace de correo electrónico. Esto aumenta el riesgo de pérdida de información. Por estos motivos, los ejemplos incluidos en la taxonomía de etiquetas de confidencialidad y las estrategias de marcado de correo electrónico han aplicado imms únicas solo según las reglas de AGRkMS.

Organizaciones que solo usan máquinas virtuales únicas

Para que las organizaciones que usan máquinas virtuales únicas solo admitan el correo electrónico recibido de organizaciones externas con varias IMM aplicadas, los corchetes de cierre (''\]) se han omitido de las reglas de etiquetado automático basadas en asuntos. Esto nos permite etiquetar el correo electrónico en función del primer IMM aplicado a su asunto. Este enfoque garantiza que los elementos estén protegidos a través de controles basados en etiquetas, independientemente de si la taxonomía de etiquetas se alinea completamente con otras organizaciones gubernamentales que pueden enviarle correo electrónico.

En términos de enfoques basados en encabezados X, es probable que los que aplican varias IMM a encabezados X-Protective-Marking x lo hagan mediante el siguiente enfoque:

X-Protective-Marking : SEC=<Security Classification>, ACCESS=<First IMM>, ACCESS=<Second IMM>

Si no hay corchetes de cierre incluidos en la sintaxis X-Protective-Marking, el elemento se etiquetará en función de la primera IMM presente en el marcado. A continuación, el elemento se protegería a través de los primeros controles de IMM y marcas visuales para la segunda IMM seguiría estando en vigor en el elemento.

Organizaciones que aplican varias IMM

Para aquellos que deciden que quieren expandir su taxonomía de etiquetas y otras configuraciones para dar cabida a varias IMM fuera de las reglas de AGRkMS, deben asegurarse de que sus reglas de etiquetado automático se adapten a los posibles conflictos. Por ejemplo, una comprobación de reglas para "SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy" debe excluir cualquier valor con una segunda IMM aplicada, ya que de lo contrario, los elementos podrían etiquetarse incorrectamente solo con la única IMM.

Las exclusiones se pueden aplicar agregando excepciones a las reglas de etiquetado automático. Por ejemplo:

Excepto si el encabezado coincide con patrones:

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Personal-Privacy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legislative-Secrecy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legal-Privilege

O, como alternativa, se puede usar para excepciones en el RegEx de la regla:

El encabezado coincide con los patrones:

X-Protective-Marking :SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy(?!, ACCESS=)

En el caso de las reglas basadas en SIT, la sintaxis incluida en la sintaxis sit de ejemplo para detectar marcas protectoras solo admite máquinas instantáneas únicas. Estos SIT tendrían que modificarse para eliminar falsos positivos y otros SIT tendrían que agregarse para alinearse con las etiquetas adicionales.

Información de etiquetado automático de gobiernos extranjeros

Muchas organizaciones gubernamentales australianas se ocupan de información marcada o clasificada de gobiernos extranjeros. Algunas de estas clasificaciones externas tienen equivalencia dentro de la taxonomía de clasificación pspf, que se define en pspf policy 7: gobernanza de la seguridad para el uso compartido internacional. Las organizaciones que se comunican con gobiernos extranjeros pueden usar los enfoques descritos en esta guía para traducir las marcas extranjeras a su equivalente de PSPF.

Tratamiento de las marcas de secreto legislativo

El secreto legislativo no debe aplicarse a los elementos sin indicar los requisitos de secreto legislativo específicos que se aplican a la información:

| Requisito | Detalles |

|---|---|

| Directiva pspf 8 C.4: marcadores de administración de la información | El secreto legislativo se utiliza para llamar la atención sobre la aplicabilidad de una o más disposiciones de secreto específicas. El Departamento de Interior recomienda que se informe al destinatario de la disposición específica incluyendo un aviso de advertencia colocado en la parte superior o inferior de cada página de un documento o en el cuerpo de un correo electrónico que identifique expresamente las disposiciones de secreto específicas con arreglo a las cuales se cubre la información. |

Microsoft recomienda usar etiquetas de secreto legislativo a través de una etiqueta alineada directamente con la legislación en cuestión. Por ejemplo, considere una estructura de etiqueta de:

Oficial confidencial

- Oficial confidencial

- OFICIAL Confidencial Secreto Legislativo

- OFICIAL Ley de ejemplo de secreto legislativo confidencial

Con esa estructura de etiquetas, los usuarios que trabajan con información relacionada con la "Ley de ejemplo" aplicarían la etiqueta "OFFICIAL Sensitive Legislative Secrecy Example Act" a la información pertinente. Las marcas visuales de esta etiqueta también deben indicar el acto en cuestión. Por ejemplo, podrían aplicar encabezados y pies de página de "OFFICIAL: Sensitive Legislative Secretcy (Example Act) ".

Nota:

La etiqueta "OFFICIAL Sensitive Legislative Secrecy Example Act" podría tener su nombre para mostrar de etiqueta acortado a "OFFICIAL Sensitive Example Act" para mejorar la experiencia del usuario de etiquetado. Sin embargo, el marcado visual de la etiqueta tendría que incluir todos los elementos para admitir enfoques para el etiquetado automático.

La etiqueta y los marcados proporcionan una indicación de la clasificación de seguridad de los elementos, el hecho de que es pertinente para los requisitos de secreto legislativo y la legislación específica a la que se hace referencia. Las marcas aplicadas en este orden también permitirán a las organizaciones externas que reciben la información pero no tienen configurada la etiqueta "Example Act" identificar y tratar la información de conformidad con su etiqueta de secreto legislativo. El tratamiento de la «Ley de ejemplo» como secreto legislativo permite aplicar protecciones a la información adjunta.

La organización gubernamental que genera la información puede requerir distinguir lo siguiente:

- Su información relacionada con la 'Ley de ejemplo',

- Información relativa a otra legislación; y

- Información generada externamente relacionada con la legislación con la que trabajan otros departamentos.

Para implementar esto, el administrador divide las reglas de etiquetado automático en dos y hace uso de una SIT para identificar información relacionada con la "Ley de ejemplo":

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X de LS del sistema operativo | El encabezado coincide con el patrón:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy Y GRUPO NOT Contenido contiene: tipo de información confidencial Ejemplo de palabra clave ACT SIT que contiene: (Example Act) |

OFICIAL Confidencial Secreto Legislativo |

| Comprobación del asunto de LS del sistema operativo | El asunto coincide con el patrón:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy AND Group NOT Contenido contiene: Tipo de información confidencial: Ejemplo de palabra clave ACT SIT que contiene: (Example Act) |

OFICIAL Confidencial Secreto Legislativo |

| Comprobación del encabezado x de la ley de ejemplo del sistema operativo | El encabezado coincide con el patrón:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy Y Contenido contiene: tipo de información confidencial Ejemplo de palabra clave ACT SIT que contiene: (Example Act) |

OFFICIAL Sensitive Example Act |

| Comprobación del asunto de la ley de ejemplo del sistema operativo | El asunto coincide con el patrón:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy Y Contenido contiene: Tipo de información confidencial: Ejemplo de palabra clave ACT SIT que contiene: (Example Act) |

OFFICIAL Sensitive Example Act |

Configuración de etiquetado automático basado en correo electrónico de ejemplo

Las directivas de etiquetado automático de ejemplo que se enumeran aquí aplican automáticamente etiquetas de confidencialidad al correo electrónico entrante en función del marcado aplicado por organizaciones gubernamentales externas.

Las directivas de ejemplo siguientes no deben ser la totalidad de una configuración de etiquetado automático de organizaciones, ya que también deben tenerse en cuenta otros escenarios como los que se enumeran con el etiquetado de elementos existentes en reposo .

Nombre de directiva: Etiquetar Email NO OFICIALES entrantes

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X NO OFICIAL | El encabezado coincide con el patrón:X-Protective-Marking : SEC=UNOFFICIAL |

EXTRAOFICIAL |

| Comprobación del asunto NO OFICIAL | El asunto coincide con el patrón:\[SEC=UNOFFICIAL\] |

EXTRAOFICIAL |

Nombre de directiva: Etiquetar Email OFICIALES entrantes

Esta directiva debe asegurarse de que los elementos marcados como OFFICIAL no se etiquetan incorrectamente como CONFIDENCIALES OFICIALES. Usa el operando no RegEx (?!) para encabezados x y corchetes de cierre (\]) en los asuntos de correo electrónico para lograr esto:

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X OFICIAL | El encabezado coincide con el patrón:X-Protective-Marking : SEC=OFFICIAL(?![-: ]Sensitive) |

OFICIAL |

| Comprobación del asunto OFICIAL | El asunto coincide con el patrón:\[SEC=OFFICIAL\] |

OFICIAL |

Nombre de directiva: Etiquetar los Email confidenciales OFICIALES entrantes

Esta directiva debe asegurarse de que los elementos marcados con IMM adicionales (privacidad personal, etc.) o advertencias no se etiquetan incorrectamente como CONFIDENCIALES OFICIALES. Para ello, busca imms o advertencias aplicadas al encabezado x y corchetes de cierre (\]) en el asunto.

En este ejemplo se comprueba si hay una advertencia para NATIONAL CABINET, ya que es la única advertencia definida para su uso en combinación con OFFICIAL Sensitive en esta configuración recomendada. Si su organización hace uso de otras advertencias en su taxonomía, la advertencia también debe tenerse en cuenta en la expresión para ayudar a garantizar que los elementos recibidos tengan la etiqueta correcta aplicada a ellos.

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado x del sistema operativo | El encabezado coincide con el patrón:X-Protective-Marking : OFFICIAL[:\- ]\s?Sensitive(?!, ACCESS)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

Oficial confidencial |

| Comprobación del asunto del sistema operativo | El asunto coincide con el patrón:\[SEC=OFFICIAL[-: ]Sensitive\] |

Oficial confidencial |

Nombre de directiva: Etiquetar la privacidad personal confidencial oficial entrante Email

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado x de PP del sistema operativo | El encabezado coincide con el patrón:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

PRIVACIDAD PERSONAL CONFIDENCIAL OFICIAL |

| Comprobación del asunto de PP del sistema operativo | El asunto coincide con el patrón:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy |

PRIVACIDAD PERSONAL CONFIDENCIAL OFICIAL |

Nombre de directiva: Etiquetar los privilegios legales confidenciales OFICIALES entrantes Email

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado x de LP del sistema operativo | El encabezado coincide con el patrón:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

PRIVILEGIO LEGAL CONFIDENCIAL OFICIAL |

| Comprobación del asunto de LP del sistema operativo | El asunto coincide con el patrón:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legal-Privilege |

PRIVILEGIO LEGAL CONFIDENCIAL OFICIAL |

Nombre de directiva: Etiquetar el secreto legislativo confidencial oficial entrante

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X de LS del sistema operativo | El encabezado coincide con el patrón:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

OFICIAL Confidencial Secreto Legislativo |

| Comprobación del asunto de LS del sistema operativo | El asunto coincide con el patrón:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy |

OFICIAL Confidencial Secreto Legislativo |

Nombre de directiva: Etiquetar el GABINETE NACIONAL CONFIDENCIAL OFICIAL entrante

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado x de NC del sistema operativo | El encabezado coincide con el patrón:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETE NACIONAL CONFIDENCIAL OFICIAL |

| Comprobación del asunto nc del sistema operativo | El asunto coincide con el patrón:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETE NACIONAL CONFIDENCIAL OFICIAL |

Nombre de directiva: Etiquetar Email protegidas entrantes

Esta directiva garantiza que los elementos marcados con imms o advertencias adicionales no estén etiquetados incorrectamente como PROTEGIDOs. Para ello, busca imms o advertencias aplicadas al encabezado x y corchetes de cierre (\]) en el asunto.

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X PROTEGIDO | El encabezado coincide con el patrón:X-Protective-Marking : SEC=PROTECTED(?!, ACCESS)(?!, CAVEAT=SH[-: ]CABINET)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

PROTEGIDO |

| Comprobación del asunto protegido | El asunto coincide con el patrón:\[SEC=PROTECTED\] |

PROTEGIDO |

Nombre de directiva: Etiquetar la Email de privacidad personal protegida entrante

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado x de PP protegido | El asunto coincide con el patrón:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

PRIVACIDAD PERSONAL PROTEGIDA |

| Comprobación del asunto de PP protegido | El encabezado coincide con el patrón:\[SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

PRIVACIDAD PERSONAL PROTEGIDA |

Nombre de directiva: Etiquetar los privilegios legales protegidos entrantes Email

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado x de LP protegido | El encabezado coincide con el patrón:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

Privilegios legales protegidos |

| Comprobación del asunto de LP protegido | El asunto coincide con el patrón:\[SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

Privilegios legales protegidos |

Nombre de directiva: Etiquetar el secreto legislativo protegido entrante Email

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X de LS PROTEGIDO | El encabezado coincide con el patrón:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

SECRETO LEGISLATIVO PROTEGIDO |

| Comprobación del asunto protegido de LS | El asunto coincide con el patrón:\[SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

SECRETO LEGISLATIVO PROTEGIDO |

Nombre de directiva: Etiquetar los Email de gabinete protegido entrantes

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X de P C | El encabezado coincide con el patrón:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

ARMARIO PROTEGIDO |

| Comprobación del asunto protegido de C | El asunto coincide con el patrón:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]CABINET |

ARMARIO PROTEGIDO |

Nombre de directiva: Etiquetar el gabinete nacional protegido entrante Email

| Nombre de la regla | Condición | Etiqueta que se va a aplicar |

|---|---|---|

| Comprobación del encabezado X de P NC | El encabezado coincide con el patrón:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETE NACIONAL PROTEGIDO |

| Comprobación del asunto de P NC | El asunto coincide con el patrón:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETE NACIONAL PROTEGIDO |

El etiquetado automático basado en SIT se crea siguiendo los consejos de comprobación de reglas para SIT.

Etiquetado de elementos existentes en reposo

Las directivas de etiquetado automático se pueden configurar para examinar los elementos que residen en ubicaciones de OneDrive y SharePoint (que incluye sitios de equipo subyacentes de Teams) para obtener marcas de protección o información confidencial. Las directivas se pueden dirigir a las ubicaciones individuales de OneDrive de usuarios específicos, un conjunto de sitios de SharePoint o todo el servicio.

Las directivas se pueden configurar para buscar cada uno de los métodos de identificación de información que se introdujeron en la identificación de información confidencial. Entre las que se incluyen:

- Sits precompilados, como los creados por Microsoft para la identificación de información relacionada con la Ley de privacidad australiana o la Ley de registros sanitarios de Australia.

- SIT personalizados que se pueden crear para identificar información específica del gobierno u organización, como identificadores de despacho, número de solicitud de libertad de información (FOI), etc.

- SIT de coincidencia de datos exactos que se han generado en función de las exportaciones reales de información.

- Cualquier combinación de SIT precompilados, personalizados o exactos que puedan identificar información confidencial con precisión.

También hay funcionalidades de predicado contextual recién publicadas que se pueden configurar para identificar elementos basados en la propiedad del documento, la extensión de archivo o el nombre del documento. Estos predicados son útiles para las organizaciones que desean considerar las clasificaciones que se han aplicado a través de herramientas de clasificación que no son de Microsoft, que suelen aplicar propiedades de documento a los elementos. Para obtener más información sobre el predicado contextual, consulte cómo Microsoft Purview Information Protection detecta y protege los datos más confidenciales.

El caso de uso principal de estas funcionalidades es asegurarse de que la información existente tiene aplicada la etiqueta correcta. Esto garantiza que:

- La información heredada, incluida la cargada desde ubicaciones locales, está protegida a través de los controles basados en etiquetas de Microsoft Purview.

- Los archivos marcados con clasificaciones históricas o a través de herramientas que no son de Microsoft tienen una etiqueta aplicada y, por tanto, están protegidos por controles basados en etiquetas.

Configuración de directiva basada en SharePoint

Las directivas de etiquetado automático basadas en SharePoint se configuran dentro de la portal de cumplimiento Microsoft Purview en directivas de etiquetado automático de directivas de Information Protection >>.

Las directivas deben tener como destino servicios basados en SharePoint. Como se requiere una directiva para cada etiqueta de confidencialidad que se aplica automáticamente, las directivas deben tener el nombre adecuado. Por ejemplo, "SPO - etiqueta OFFICIAL Sensitive PP items".

Las directivas pueden usar SIT personalizados construidos para identificar elementos marcados. Por ejemplo, una SIT que incluya una expresión del Registro de lo siguiente identifica las marcas de privacidad personal confidencial OFICIAL aplicadas por los marcados visuales basados en texto que se aplican en la parte superior e inferior de los documentos o marcas de asunto de correo electrónico:

OFFICIAL[:\- ]\s?Sensitive(?:\s|\/\/|\s\/\/\s|,\sACCESS=)Personal[ -]Privacy

Se ha proporcionado un conjunto completo de SIT que se alinean con las marcas reutilizables del Gobierno australiano en la sintaxis sit de ejemplo para detectar marcas protectoras.

La directiva de etiquetado automático contiene una regla con condiciones de contenido, tipos de información confidencial* seguidos de sit que se alinea con el marcado de protección.

Una vez creada, esta directiva se ejecuta en modo de simulación, lo que permite a los administradores validar la configuración antes de cualquier aplicación automatizada de etiquetas.

Una vez habilitada, la directiva funciona en segundo plano aplicando etiquetas, hasta 25 000 documentos de oficina al día.

Ejemplo de directivas de etiquetado automático basadas en SharePoint

Los siguientes escenarios y configuraciones de ejemplo mitigan los riesgos de información al garantizar que todos los elementos están dentro del ámbito de los controles de seguridad de datos adecuados.

Implementación del etiquetado posterior a la confidencialidad de etiquetado automático

Después de que una organización implemente el etiquetado de confidencialidad, los documentos creados a partir de ese momento tendrán etiquetas de confidencialidad aplicadas. Esto se debe a la configuración de etiquetado obligatoria . Sin embargo, los elementos creados antes de este punto están en riesgo. Para solucionar este problema, las organizaciones pueden implementar un conjunto de directivas de etiquetado automático que busquen las marcas aplicadas a los documentos. Si se identifica un marcado que se alinea con una etiqueta de confidencialidad, la directiva completa esta actividad de etiquetado.

Estos ejemplos de directivas de etiquetado automático usan los SIT definidos en la sintaxis sit de ejemplo para detectar marcas de protección. Las directivas de etiquetado automático deben incluir una condición de contenido que contenga eltipo de información confidencial y, a continuación, incluir la alineación sit con la etiqueta de directivas:

| Nombre de la directiva | SIT | Etiqueta de confidencialidad |

|---|---|---|

| SPO: etiquetar elementos NO OFICIALES | REGEX SIT NO OFICIAL | EXTRAOFICIAL |

| SPO: etiquetar elementos OFICIALES | OFICIAL Regex SIT | OFICIAL |

| SPO: etiqueta de elementos confidenciales OFICIALES | OFFICIAL Sensitive Regex SIT | Oficial confidencial |

| SPO: etiqueta de elementos de PP confidenciales OFICIALES | OFFICIAL Sensitive Personal Privacy Regex SIT | PRIVACIDAD PERSONAL CONFIDENCIAL OFICIAL |

| SPO: etiqueta de elementos DE LP confidenciales OFICIALES | OFFICIAL Sensitive Legal Privilege Regex SIT | PRIVILEGIO LEGAL CONFIDENCIAL OFICIAL |

| SPO: etiqueta de elementos de LS confidenciales OFICIALES | OFICIAL Confidencial Secreto Legislativo Regex SIT | OFICIAL Confidencial Secreto Legislativo |

| SPO: etiqueta de elementos NC confidenciales OFICIALES | OFICIAL CONFIDENCIAL GABINETE NACIONAL Regex SIT | GABINETE NACIONAL CONFIDENCIAL OFICIAL |

| SPO: etiquetar elementos protegidos | SIT de regex protegido | PROTEGIDO |

| SPO: etiquetar elementos pp protegidos | PROTECTED Personal Privacy Regex SIT | PRIVACIDAD PERSONAL PROTEGIDA |

| SPO: etiqueta de elementos LP protegidos | REGEX DE PRIVILEGIOS LEGALES PROTEGIDOS SIT | Privilegios legales protegidos |

| SPO: etiqueta de elementos LS protegidos | PROTECTED Legislative Secrecy Regex SIT | SECRETO LEGISLATIVO PROTEGIDO |

| SPO: etiquetar elementos NC protegidos | GABINETE NACIONAL PROTEGIDO REGEX SIT | GABINETE NACIONAL PROTEGIDO |

| SPO: etiquetar elementos de C protegidos | ARMARIO PROTEGIDO Regex SIT | ARMARIO PROTEGIDO |

Etiquetado automático de elementos con clasificaciones históricas

Como se describe en las recomendaciones basadas en marcas históricas, los requisitos de marcado del Gobierno australiano cambian ocasionalmente. En 2018, se simplificaron los requisitos de PSPF, que incluían la consolidación de varios marcadores de limitación de difusión (DLM) en un único marcado "OFFICIAL: Sensitive". El Anexo E de la Política 8 del PSPF proporciona una lista completa de clasificaciones y marcas históricas junto con sus requisitos de gestión actuales. Algunos de estos archivos DLL históricos tienen marcas equivalentes en el marco actual. Otros requisitos de control siguen aplicándose. Las etiquetas pueden ser útiles para ayudar a las organizaciones a asegurarse de que pueden cumplir sus requisitos de control.

Hay dos enfoques posibles para esto:

- Aplique un equivalente moderno de la etiqueta histórica.

- Implemente la etiqueta histórica de forma transparente. Incluya DLP y otras directivas para proteger la información, pero no publique la etiqueta a los usuarios.

Para implementar el primero de estos enfoques, es preciso desarrollar una estrategia de asignación que alinee las marcas históricas con las marcas actuales por parte de la organización. Esta alineación puede ser compleja, ya que no todas las marcas tienen un equivalente actual y algunas requerirán que las organizaciones gubernamentales tomen decisiones sobre si los elementos existentes deben tener imms aplicados. La tabla siguiente solo se proporciona como ejemplo.

| Marcado histórico | Etiqueta de confidencialidad |

|---|---|

| Solo para uso oficial (FOUO) | Oficial confidencial |

| Confidencial | Oficial confidencial |

| Confidencial: Legal | PRIVILEGIO LEGAL CONFIDENCIAL OFICIAL |

| Confidencial: Personal | PRIVACIDAD PERSONAL CONFIDENCIAL OFICIAL |

| Confidencial: Gabinete | ARMARIO PROTEGIDO |

Una vez que las organizaciones definen una asignación, es necesario crear SIT para identificar las marcas históricas. Para marcas como "Solo para uso oficial (FOUO)", esto es tan sencillo como crear una palabra clave SIT, incluido este término. Sin embargo, es posible que este enfoque no sea adecuado para marcas menos descriptivas, como "Confidencial", lo que probablemente da lugar a numerosos falsos positivos.

Las organizaciones gubernamentales deben evaluar los datos heredados para determinar si hay otras características que se puedan usar para identificar con mayor precisión marcas históricas, como declinaciones de responsabilidades, propiedades de documentos u otros marcadores que puedan estar presentes en elementos históricos.

Después del análisis de los datos heredados, la creación de SIT para identificar elementos marcados y la implementación de directivas de etiquetado automático, los administradores pueden ejecutar una simulación para determinar la precisión de la aplicación de etiquetas y el período de tiempo esperado para su finalización. Después, la aplicación de etiquetado automático en archivos heredados se puede ejecutar en segundo plano, supervisada por los administradores de la organización de Microsoft 365.

Etiquetado automático después del cambio de Maquinaria del Gobierno

Los cambios de maquinaria gubernamental (MoG) suelen implicar el movimiento de responsabilidades y recursos entre las organizaciones gubernamentales. Cuando una función se mueve de una organización a otra, es habitual que la información relacionada con esa función también requiera la entrega. Como las etiquetas de confidencialidad solo son pertinentes en un único entorno de Microsoft 365, cuando los elementos se pasan a una segunda organización, su etiqueta aplicada no se lleva a cabo. Las marcas de protección siguen aplicándose, pero es probable que se deslicen controles como DLP basado en etiquetas y alertas de datos fuera de lugar. Para solucionar este problema, las directivas de etiquetado automático podrían ejecutarse sobre el contenido recibido de orígenes externos para asegurarse de que las etiquetas adecuadas se aplican en función de las marcas de protección existentes del elemento.

La configuración para lograr esto es la misma que se describe en Implementación de etiquetado posterior a la confidencialidad de etiquetado de etiquetado automático. La única excepción es que las directivas están destinadas a las ubicaciones específicas en las que se almacenan los elementos recibidos.