Configuración de sitios y Grupos de etiquetas de confidencialidad para el cumplimiento del gobierno australiano con PSPF

En este artículo se proporcionan instrucciones sobre el uso de la configuración de grupos y sitios de Microsoft Purview para habilitar etiquetas de confidencialidad para sitios de SharePoint y Microsoft Teams. Su propósito es ayudar a las organizaciones gubernamentales australianas a aumentar su capacidad de proteger la información clasificada de seguridad en estos servicios, a la vez que se adhieren a los requisitos descritos en el Marco de políticas de seguridad de protección (PSPF) y el Manual de seguridad de la información (ISM).

Grupos y la configuración de sitios se pueden habilitar para una etiqueta de confidencialidad al configurar el ámbito de la etiqueta. Esta configuración permite aplicar etiquetas de confidencialidad a ubicaciones como sitios de SharePoint Teams y grupos de Microsoft 365.

Grupos y la configuración de sitios nos permiten aplicar de forma coherente los siguientes controles para las ubicaciones con una etiqueta aplicada:

- Marcas visuales de ubicación

- Configuración de privacidad de ubicación

- Permisos de pertenencia a invitados de ubicación

- Opciones de uso compartido de ubicación

- Requisitos de acceso condicional de ubicación (en función de la administración de dispositivos o una directiva de acceso condicional completo)

- Alertas de ubicación de datos fuera de lugar que se desencadenan cuando los elementos etiquetados con mayor confidencialidad se mueven a ubicaciones de confidencialidad inferiores

La habilitación de la configuración de etiquetas de grupos y sitios pone en juego las opciones de directiva de etiquetas configuradas para cualquier sitio de SharePoint o Teams recién creado. Si un usuario está dentro del ámbito de una directiva de etiqueta que requiere el etiquetado obligatorio para estos elementos, cada vez que el usuario crea un nuevo sitio de SharePoint o un grupo de Microsoft 365, el usuario debe seleccionar una etiqueta de confidencialidad.

Estas opciones de configuración se alinean con la directiva C de requisito básico de la directiva 8 del Marco de directiva de seguridad de protección (PSPF), ya que la directiva se configura proporcional a la confidencialidad de una ubicación.

| Requisito | Detalles |

|---|---|

| Directiva PSPF 8 Requisito básico C (v2018.6) | Implemente controles operativos para estas retenciones de información proporcionales a su valor, importancia y confidencialidad. |

Esta configuración también se alinea con el requisito básico A de la directiva PSPF 8 y el requisito de soporte técnico 1, ya que amplían el requisito de que los usuarios identifiquen archivos y correos electrónicos en ubicaciones como sitios de SharePoint y Teams.

| Requisito | Detalles |

|---|---|

| Requisito básico A y requisito auxiliar 1: Identificación de las retenciones de información (v2018.6) | El originador debe determinar si la información que se genera es información oficial (destinada a su uso como registro oficial) y si esa información está clasificada en seguridad. |

Esta configuración también se alinea con el requisito de soporte técnico 4, ya que la funcionalidad amplía los requisitos de marcado de archivos y correos electrónicos a sitios de SharePoint, Teams y grupos de Microsoft 365.

| Requisito | Detalles |

|---|---|

| Directiva PSPF 8 Requisito de compatibilidad 4: información de marcado (v2018.6) | El originador debe identificar claramente la información confidencial y clasificada de seguridad, incluidos los correos electrónicos, mediante las marcas de protección aplicables. |

Nota:

Para aplicar automáticamente una etiqueta elegida a cualquier elemento creado dentro de una ubicación, use la opción Etiquetado predeterminado para SharePoint .

Confidencialidad de ubicación y elemento de SharePoint

Cuando se aplica una etiqueta de confidencialidad a una ubicación de SharePoint, las marcas visuales, que se proporcionan en la parte superior del sitio, proporcionan una indicación de la confidencialidad de la ubicación para los usuarios. Esta información es útil para determinar si la información ubicada en el sitio es adecuada para su distribución.

Los propietarios de sitios o administradores de SharePoint modifican las etiquetas aplicadas a los sitios de SharePoint.

Sugerencia

Las vistas de las bibliotecas de documentos de SharePoint se pueden modificar para mostrar la etiqueta de confidencialidad aplicada a los elementos. Esta característica es útil para identificar los elementos de una ubicación, que pueden estar fuera de lugar.

Los iconos de archivo en el directorio de SharePoint se pueden personalizar para mostrar marcadores de icono para los elementos etiquetados que están sujetos a restricciones de uso compartido o elementos que tienen configurada una sugerencia de directiva. Estas dos configuraciones se alinean con las clasificaciones de seguridad OFICIAL: Confidencial y PROTEGIDA para proporcionar un enfoque de marcado diferente para los usuarios que trabajan en bibliotecas de documentos. Por ejemplo:

![]()

Para obtener más información sobre cómo limitar las opciones de uso compartido, consulte Impedir el uso compartido de información clasificada de seguridad.

Confidencialidad de ubicación y elementos de Teams

Al igual que SharePoint, los nuevos equipos creados por los usuarios que están dentro del ámbito de las directivas de etiquetado están sujetos a los requisitos de esa directiva, lo que puede requerir que seleccionen una etiqueta.

Las etiquetas aplicadas a Teams las modifican los propietarios del equipo, los administradores de Teams o los administradores de Microsoft Entra ID a través del grupo subyacente de Microsoft 365 del equipo.

Al igual que con SharePoint, las vistas de archivo de Teams se pueden modificar para que los usuarios tengan una indicación clara de la confidencialidad de los elementos.

Confidencialidad del grupo de Microsoft 365

Grupos y la configuración de sitios aplica las etiquetas de directiva que se aplican a los grupos de Microsoft 365. Los grupos de Microsoft 365 se usan como servicio de pertenencia para Teams y para sitios de equipo de SharePoint. Esta característica tiene otros usos en entornos de Microsoft 365. Por ejemplo, se usa como servicio de pertenencia detrás de buzones de grupo. Se trata de una progresión de la distribución tradicional de Exchange Listas, que permite la autoadministración del usuario y la capacidad de suscribirse o cancelar la suscripción de los mensajes de grupo que se entregan directamente al buzón de correo.

La aplicación de etiquetas a buzones de grupo puede proporcionar una indicación clara de la confidencialidad del contenido que debe existir o es seguro compartir con los miembros del grupo. También se podrían configurar otros controles para restringir la distribución del contenido de sensibilidades más altas.

Etiquetas que requieren la configuración de grupos y sitios

Grupos y la configuración de sitios pueden no ser aplicables a todas las etiquetas y requiere la adaptación. Por ejemplo, los marcadores de administración de información (IMM) son más relevantes para los elementos individuales que las ubicaciones. Una analogía es que una etiqueta aplicada a una ubicación es similar a una clase de contenedor que se aplica a un armario con bloqueo o seguro. El contenedor incluye un conjunto de controles para proteger la información contenida, pero es posible que no necesitemos necesariamente un contenedor para cada etiqueta. Los elementos marcados con las distintas combinaciones de una etiqueta (por ejemplo, CONFIDENCIAL OFICIAL y todas las IMM asociadas y otras subetiquetas), pueden residir potencialmente en el mismo contenedor con el mismo nivel de protecciones aplicadas. Los elementos individuales dentro del contenedor podrían tener cualquier variación de etiquetas aplicadas hasta e incluida la etiqueta del contenedor.

Al tratar la configuración de grupos y sitios de esta manera, es posible que solo sea necesario aplicar una etiqueta por categoría a grupos y sitios. Podría ser la etiqueta sin imms aplicadas. Con la configuración de grupos y sitios habilitada solo para determinadas etiquetas, solo esas etiquetas están disponibles para la aplicación en estas ubicaciones. La tabla siguiente es un ejemplo en el contexto del Gobierno de Australia.

| Etiqueta de confidencialidad | configuración de sitios y Grupos | Disponible para la aplicación en SharePoint y Teams |

|---|---|---|

| EXTRAOFICIAL | Activada | Seleccionable |

| OFICIAL | Activada | Seleccionable |

| Oficial confidencial | Desactivado | |

| - CONFIDENCIAL OFICIAL | Activada | Seleccionable |

| - PRIVACIDAD PERSONAL CONFIDENCIAL OFICIAL | Desactivado | |

| - PRIVILEGIO LEGAL CONFIDENCIAL OFICIAL | Desactivado | |

| - SECRETO LEGISLATIVO CONFIDENCIAL OFICIAL | Desactivado | |

| - GABINETE NACIONAL CONFIDENCIAL OFICIAL | Desactivado |

En esta configuración, se espera que una ubicación etiquetada como OFFICIAL Sensitive contenga OFFICIAL: Información confidencial , incluida la información relacionada con imms de privacidad personal, privilegios legales y secreto legislativo.

Hay situaciones en las que se requiere una configuración alternativa y es necesario completar un análisis empresarial adecuado para determinarlo. Por ejemplo, las organizaciones gubernamentales que tienen un requisito para aplicar distintos controles a las ubicaciones con privilegios legales protegidos pueden desear que la configuración de grupos y sitios esté habilitada para esta etiqueta. También puede haber una necesidad de registrar justificaciones de cambio de etiqueta para los cambios en estos elementos. En tales situaciones, la etiqueta de privilegios legales protegidos tendría que ser una etiqueta completa en lugar de una subetiqueta. También tendría que colocarse por encima de la otra categoría PROTEGIDA para que los cambios de etiqueta de privilegios legales protegidos a PROTEGIDO se puedan identificar como una reducción de la confidencialidad. La tabla siguiente es un ejemplo de esto en el contexto del Gobierno de Australia.

| Etiqueta de confidencialidad | configuración de sitios y Grupos | Disponible para la aplicación en SharePoint y Teams |

|---|---|---|

| PROTEGIDO | Desactivado | |

| -PROTEGIDO | Activada | Seleccionable |

| - PRIVACIDAD PERSONAL PROTEGIDA | Desactivado | |

| - SECRETO LEGISLATIVO PROTEGIDO | Desactivado | |

| - ARMARIO PROTEGIDO | Desactivado | |

| Privilegios legales protegidos | Activada | Seleccionable |

Habilitación de la integración de grupos y sitios

Para aplicar la configuración de grupos y sitios a etiquetas, la opción debe estar habilitada para la organización. Este proceso implica el uso de PowerShell de cumplimiento de seguridad &. Para obtener más información sobre este proceso, consulte Asignación de etiquetas de confidencialidad a grupos: Microsoft Entra | Microsoft Learn.

Una vez que la configuración de grupos y sitios se habilita correctamente a través de PowerShell, la opción para seleccionar esta configuración estará disponible dentro de la configuración de etiquetas.

Configuración de privacidad de etiquetas

La primera opción disponible a través de la configuración de grupos y sitios es la privacidad. Esta configuración permite a las organizaciones aplicar la configuración de privacidad en cualquier grupo de Microsoft 365 (incluidos los buzones de grupo), teams y sitios de SharePoint. La privacidad se puede establecer en público, privado o ninguno.

La configuración de privacidad es relevante para el requisito 2 de la directiva 9 de PSPF, que se refiere al principio de necesidad de conocer :

| Requisito | Detalles |

|---|---|

| Requisito 9 de la directiva pspf: limitación del acceso a información confidencial y clasificada y recursos (v2018.6) | Para reducir el riesgo de divulgación no autorizada, las entidades deben garantizar que el acceso a información confidencial y clasificada de seguridad o recursos solo se proporciona a personas con necesidad de conocer. |

Una configuración de privacidad pública permite a cualquier usuario de la organización unirse al grupo o acceder al contenido de los grupos. Esta configuración puede ser adecuada para la etiqueta UNOFFICIAL.

Establecer la privacidad de una etiqueta en ninguno permite a los propietarios del grupo la flexibilidad de decidir una configuración de privacidad adecuada.

En el caso del contenido OFICIAL, la política 8 de PSPF indica que se recomienda el principio de necesidad de conocer, pero no se exige. Es probable que la etiqueta OFFICIAL se aplique a numerosos elementos destinados a la distribución. Por lo tanto, dar a los propietarios de grupos OFICIALES la flexibilidad para decidir sobre la privacidad.

| Requisito | Detalles |

|---|---|

| Política de PSPF 8 Anexo A – Requisitos mínimos de protección y manipulación para la información OFICIAL (v2018.6) | El principio de necesidad de conocer se recomienda para la información OFICIAL. |

Para OFFICIAL: Información confidencial y PROTEGIDA, se aplica el principio de necesidad de conocer. Las opciones de privacidad deben establecerse en private. Esto ayuda a evitar que los usuarios que no tengan información necesaria puedan acceder a la información contenida y hace que los propietarios del grupo sean responsables de todas las adiciones de pertenencia.

| Requisito | Detalles |

|---|---|

| Política de PSPF 8 Anexo A – Requisitos mínimos de protección y manipulación para OFFICIAL: Información confidencial (v2018.6) | El principio de necesidad de conocer se aplica a toda la información oficial: confidencial. |

| Política de PSPF 8 Anexo A : Requisitos mínimos de protección y control de la información protegida (v2018.6) | El principio de necesidad de conocer se aplica a toda la información protegida. |

Configuración de acceso de invitado

Las opciones disponibles para controlar el acceso de invitado a través de la etiqueta de confidencialidad son configuraciones sencillas, pero el enfoque deseado varía en función de la configuración de la organización y de sus requisitos de colaboración externa más amplios. Por este motivo, hay asesoramiento específico para las organizaciones con requisitos para un alto control de colaboración externa frente a organizaciones con necesidades de bajo control.

Alto control de colaboración externa

Las organizaciones con un alto control de colaboración externa requieren una configuración estricta, que rige estrechamente el acceso externo a su entorno de Microsoft 365. Estas organizaciones han configurado:

- Restricciones para limitar el acceso de invitado a objetos de directorio.

- Restricciones que limitan la capacidad del usuario para invitar a invitados, excepto para aquellos a los que se les conceden permisos de "invitador invitado".

- Restricciones para limitar las invitaciones de invitado solo a dominios aprobados previamente.

- Directivas de acceso condicional que requieren el uso de la autenticación multifactor (MFA) y el acuerdo con los términos de uso para el acceso de invitado.

- Flujos de trabajo de aprobación de invitados, que podrían incluir una comprobación de las autorizaciones de seguridad de los invitados y la confirmación de "necesidad de conocer".

- Procesos de administración de invitados en curso que usan revisiones de acceso para auditar cuentas de invitado y quitar invitados del entorno cuando ya no se requiere acceso.

Las organizaciones también tendrán acuerdos con organizaciones externas, que describen las obligaciones administrativas de cada lado de la asociación.

Los siguientes requisitos son pertinentes para un alto control de colaboración externa:

| Requisito | Detalles |

|---|---|

| Directiva PSPF 8 Requisito básico C (v2018.6) | Implemente controles operativos para estas retenciones de información proporcionales a su valor, importancia y confidencialidad. |

| Política de PSPF 8 Anexo A : Requisitos mínimos de protección y control de la información protegida (v2018.6) | El acceso continuo a la información protegida requiere una autorización de seguridad de línea base (mínimo). |

| Directiva de PSPF 9 Requisito 1: Acuerdos formalizados para compartir información y recursos (v2018.6) | Al revelar información o recursos clasificados de seguridad a una persona u organización fuera del gobierno, las entidades deben tener un acuerdo o acuerdo, como un contrato o escritura, que regule cómo se utiliza y protege la información. |

| Directiva PSPF 9 Requisito 3a: Información y recursos clasificados de seguridad de acceso continuo (v2018.6) | Las entidades deben asegurarse de que las personas que requieren acceso continuo a información o recursos clasificados de seguridad se borran al nivel adecuado. |

Las organizaciones que han implementado la lista anterior de controles pueden habilitar el acceso de invitado y la colaboración externa para todas las etiquetas hasta e incluyendo PROTECTED (siempre que la autorización de invitado se obtenga y mantenga en el nivel adecuado).

Bajo control de colaboración externa

Las organizaciones con controles de colaboración externos bajos y que no han implementado la lista anterior de controles deben tener en cuenta lo siguiente:

- No tenga invitación de invitado restringida solo a organizaciones aprobadas.

- No tiene un flujo de trabajo de aprobación de invitado, que incluye una comprobación de las autorizaciones de seguridad de invitado.

- No tenga un proceso para la administración continua de invitados, incluido el uso de revisiones de acceso.

Para estas organizaciones, no es adecuado habilitar el acceso de invitado al contenido protegido, ya que los controles operativos y los procesos, que garantizan que no se habilitan las autorizaciones de seguridad adecuadas.

Etiquetar la configuración de acceso de usuario externo

La configuración "acceso de usuario externo" controla si los invitados pueden agregarse a grupos de Microsoft 365 (que incluye Teams) con la etiqueta aplicada.

Las organizaciones con un alto control de colaboración externa pueden habilitar esta configuración en todas las etiquetas para permitir la colaboración de invitados en todo el panel.

Aquellos con control inferior pueden querer habilitar esta opción solo para sitios NO OFICIALES y OFICIALES, Teams y grupos.

Las organizaciones que no usan la colaboración de invitado dentro de su inquilino deben desactivar esta configuración y, además, deshabilitar la configuración de acceso de invitado en Entra.

Importante

La configuración del inquilino invitado configurada en Entra siempre tiene prioridad sobre cualquier configuración basada en etiquetas.

Si los invitados no están habilitados para el entorno en Entra, la configuración de acceso de usuario externo desde la etiqueta es irrelevante y se omite.

La configuración de acceso externo proporcionada en la configuración de grupos y sitios de ejemplo muestra controles operativos proporcionales a la confidencialidad de una ubicación (según la directiva PSPF 8 Requisito básico C).

Configuración de uso compartido de etiquetas

Los grupos de etiquetas y la configuración de sitios permiten una configuración coherente que comparte la configuración en función de la etiqueta aplicada a una ubicación.

El valor predeterminado de la organización (su configuración más baja permitida) se obtiene de la configuración de uso compartido de SharePoint configurada. A continuación, el administrador puede configurar opciones más restrictivas individualmente en el sitio o configurarlas en función de la etiqueta de confidencialidad aplicada a los sitios.

La ventaja de la configuración basada en etiquetas de confidencialidad es que las ubicaciones confidenciales están protegidas contra el uso compartido inadecuado a través de la configuración basada en etiquetas en lugar de heredar el valor mínimo predeterminado de la organización.

Las siguientes opciones están disponibles para los controles de uso compartido basados en etiquetas:

- Cualquiera permite que los elementos se compartan desde la ubicación etiquetada y a los que accedan los usuarios que reciben los vínculos sin ninguna autenticación o autorización. Asegurarse de que no está habilitada la opción "need-to-know" para este tipo de vínculo.

- Los invitados nuevos y existentes requieren que los invitados se autentiquen antes de acceder a los vínculos y también se pueden usar para crear cuentas de invitado en el momento del acceso. Esta opción no se recomienda para las organizaciones que buscan un alto control de colaboración externa.

- Los invitados existentes permiten compartir elementos de ubicaciones etiquetadas con cuentas de invitado que ya existen en el directorio de una organización. Esta opción es una buena opción para muchas situaciones, ya que proporciona autenticación y autorización. Esta opción se recomienda para las organizaciones que buscan un alto control de colaboración externa.

- Solo los usuarios de la organización limitan el uso compartido a usuarios internos.

Una implementación típica comenzaría con la opción "invitados nuevos y existentes" seleccionada para las ubicaciones de baja confidencialidad y avanzaría a "solo personas de su organización" para lograr una alta confidencialidad, como las ubicaciones PROTEGIDAs. Las organizaciones con un alto control de colaboración externo usan la opción "Invitados existentes" en todas las etiquetas.

Al igual que con la configuración de acceso externo, las configuraciones de ejemplo proporcionadas en la configuración de grupos de ejemplo y sitios están diseñadas para mostrar controles operativos proporcionales a la confidencialidad de una ubicación (según la directiva PSPF 8 Requisito básico C).

Si una organización desea restringir aún más el uso compartido desde ubicaciones etiquetadas, se pueden habilitar funcionalidades avanzadas a través de PowerShell que controlan las opciones de uso compartido disponibles para los miembros del sitio o del equipo. Esta configuración se puede aplicar a las etiquetas PROTEGIDAs para alinearse con el requisito 2 de la directiva 9 de PSPF:

| Requisito | Detalles |

|---|---|

| Requisito 9 de la directiva pspf: limitación del acceso a información confidencial y clasificada y recursos (v2018.6) | Para reducir el riesgo de divulgación no autorizada, las entidades deben garantizar que el acceso a información confidencial y clasificada de seguridad o recursos solo se proporciona a personas con necesidad de conocer. |

Esta opción garantiza que los propietarios del equipo tengan control del acceso del usuario al contenido almacenado en ubicaciones PROTEGIDAs, ya que necesitan completar todas las actividades de uso compartido en nombre de los miembros o proporcionar acceso al sitio o a la información contenida del equipo expandiendo su pertenencia.

Estas funcionalidades se pueden configurar mediante el siguiente PowerShell:

Set-Label -Identity <Label_GUID> -AdvancedSettings @{MembersCanShare="MemberShareNone"}

Para obtener más información sobre la opción MembersCanShare, consulte Uso de etiquetas de confidencialidad con sitios de Microsoft Teams, Grupos de Microsoft 365 y SharePoint.

Acceso condicional

Las directivas de acceso condicional de Microsoft Entra ID proporcionan controles para controlar el acceso a los servicios que usan la autenticación y el control de acceso de Entra. Las directivas de acceso condicional evalúan condiciones específicas para determinar si se permite o no el acceso a servicios específicos, como SharePoint, Teams o Microsoft 365 en general. La funcionalidad predeterminada de las directivas de acceso condicional no permite un control más pormenorizado del acceso al nivel de grupo o sitio específico.

La configuración de acceso condicional de etiqueta de confidencialidad permite la alineación entre la etiqueta aplicada a una ubicación (sitio o equipo) y los requisitos de acceso del usuario. Esto proporciona un nivel de control más granular del que se podría lograr a través del acceso condicional estándar, que en la mayoría de las situaciones se comprueba al iniciar sesión o conectarse a un servicio.

Los requisitos de acceso condicional específicos de la etiqueta de confidencialidad se aplican además de los requisitos de inicio de sesión de acceso condicional. Por ejemplo, si una directiva de acceso condicional requiere lo siguiente:

- Los usuarios se autentican.

- Los usuarios comprueban su identidad a través de la autenticación multifactor (MFA).

- Los usuarios deben estar en un dispositivo administrado.

Si todas estas condiciones son verdaderas, una directiva basada en etiquetas que también requiere un dispositivo administrado proporciona poco valor, ya que este requisito lo cumple la directiva de acceso condicional que se desencadena al iniciar sesión.

Sin embargo, es posible que los usuarios puedan autenticarse y acceder a algunas ubicaciones (por ejemplo, NO OFICIAL o OFICIAL) a través de dispositivos no administrados. Si, a continuación, intentan acceder a una ubicación de mayor confidencialidad (por ejemplo, OFICIAL: Confidencial), que está configurada para requerir dispositivos administrados, su acceso se bloquea. Estas funcionalidades se pueden usar para permitir el trabajo remoto habilitando un nivel de acceso a través de dispositivos móviles personales o equipos domésticos, sin abrir la organización al riesgo de que estos dispositivos se usen para acceder a ubicaciones altamente confidenciales.

Al igual que con muchas de las opciones de configuración de grupos y sitios, estos controles se pueden asociar a la directiva PSPF 8 Requisito básico C, ya que permiten la aplicación de restricciones de acceso basadas en la confidencialidad de una ubicación:

| Requisito | Detalles |

|---|---|

| Directiva PSPF 8 Requisito básico C (v2018.6) | Implemente controles operativos para estas retenciones de información proporcionales a su valor, importancia y confidencialidad. |

Además, dado que este conjunto de controles está relacionado con la restricción del acceso a la información y la ayuda para garantizar la necesidad de conocimiento, también se aplica el requisito 9 de la directiva 9 de PSPF:

| Requisito | Detalles |

|---|---|

| Requisito 9 de la directiva pspf: limitación del acceso a información confidencial y clasificada y recursos (v2018.6) | Para reducir el riesgo de divulgación no autorizada, las entidades deben garantizar que el acceso a información confidencial y clasificada de seguridad o recursos solo se proporciona a personas con necesidad de conocer. |

Hay dos categorías de configuración de acceso condicional disponibles a través de la configuración de grupos y sitios, que son:

- Restricciones de dispositivos no administrados

- Contexto de autenticación

Restricciones de dispositivos no administrados

Los dispositivos no administrados son dispositivos que no están inscritos en la plataforma de administración de dispositivos Intune o que no están unidos a Microsoft Entra ID. La identificación de dispositivos no administrados ayuda a garantizar que los dispositivos que se conectan al entorno sean conocidos, que los usuarios se hayan autenticado con una cuenta de la organización y que haya un conjunto básico de requisitos de dispositivo. Los dispositivos que no cumplen estos requisitos se pueden considerar como de mayor riesgo que los que lo hacen.

Para obtener más información sobre Microsoft Entra ID dispositivos unidos, consulte ¿Qué es un dispositivo unido a Azure AD?

La configuración de opciones de dispositivos no administrados en etiquetas de confidencialidad permite vincular sitios de SharePoint etiquetados o Teams a directivas de acceso condicional destinadas a dispositivos no administrados y aplicar "restricciones aplicadas por la aplicación".

Hay tres opciones de configuración disponibles:

- Permitir el acceso completo desde aplicaciones de escritorio, aplicaciones móviles y web: esta opción permite a los dispositivos no administrados acceder a ubicaciones etiquetadas sin restricciones. Esto permite a los usuarios descargar archivos de estas ubicaciones en su dispositivo no administrado, lo que puede provocar la pérdida de datos sin otros controles en su lugar. Por este motivo, algunas organizaciones pueden optar por habilitar esta opción solo para ubicaciones de menor confidencialidad.

- Permitir acceso limitado solo web: esta opción permite a los dispositivos no administrados acceder a ubicaciones etiquetadas solo a través de un explorador web. Estas sesiones de solo web también pueden eliminar la capacidad de descargar o imprimir archivos, lo que ayuda a garantizar la necesidad de saber mediante la protección de la información confidencial que se descarga y almacena en ubicaciones a las que un atacante puede acceder fácilmente o ver accidentalmente.

- Bloquear acceso: esta opción se puede usar para bloquear el acceso de dispositivos no administrados a ubicaciones con una etiqueta aplicada.

Contexto de autenticación

Hay algunos escenarios en los que las organizaciones pueden necesitar aplicar controles más granulares a ubicaciones etiquetadas que las basadas únicamente en el estado de administración de dispositivos. El contexto de autenticación permite la alineación de una directiva de acceso condicional con todas las características con ubicaciones etiquetadas.

Un contexto de autenticación es esencialmente un "objeto", que se usa para vincular una directiva de acceso condicional con una etiqueta de confidencialidad. Los intentos de acceder a un sitio etiquetado desencadenan la directiva de acceso condicional vinculado y aplican sus requisitos.

Las ventajas del contexto de autenticación son:

- Permite la aplicación coherente de directivas de acceso condicional completo basadas en la confidencialidad de las ubicaciones.

- El control pormenorizado de una directiva de acceso condicional completo nos permite atender a escenarios más nichos, como exclusiones basadas en usuarios o grupos, ubicación o restricciones basadas en IP.

El contexto de autenticación y sus directivas de acceso condicional asociadas deben crearse dentro de Microsoft Entra ID antes de que se puedan vincular a una etiqueta.

Alineación con protecciones de control mínimas

La Política 8 del PSPF, anexo A, incluye una lista de controles, que deben estar en vigor para el uso y el almacenamiento de información fuera de las instalaciones gubernamentales.

Estos anexos incluyen definiciones de dispositivos administrados (estado protegido) y no administrados (estado no seguro), junto con instrucciones sobre el uso de dispositivos de no administración autorizados, es complejo. Para obtener más información sobre los detalles de estos anexos, consulte el Marco de política de seguridad de protección (PSPF).

En cuanto al uso de dispositivos nonauthorized, nongovernment, que se encuentra en la categoría "todos los demás dispositivos móviles":

| Requisito | Detalles |

|---|---|

| Política de PSPF 8 Anexo B: Requisitos mínimos de protección y control para dispositivos móviles emitidos por el gobierno (v2018.6) | Todos los demás dispositivos móviles: dispositivos que no son propiedad, emitidos o autorizados por la entidad. Estos dispositivos no deben estar autorizados para acceder, procesar, almacenar o comunicar la información oficial del gobierno: información confidencial o superior. |

A continuación se muestra un ejemplo de cómo se configuran las directivas de acceso condicional basadas en etiquetas en consonancia con el requisito básico C de la directiva PSPF 8 (controles proporcionales a la confidencialidad). En el ejemplo se muestra además que las directivas generales de acceso condicional se aplican a los usuarios desencadenan la autenticación o el acceso al servicio antes de cualquier control basado en la ubicación que se pueda aplicar a las ubicaciones etiquetadas a través del contexto de autenticación:

| Etiqueta | Configuración de acceso condicional |

|---|---|

| EXTRAOFICIAL | Permitir el acceso completo. |

| OFICIAL | Permitir el acceso completo. |

| OFFICIAL: Confidencial | Bloquear el acceso en todos los dispositivos no administrados. |

| PROTEGIDO | Vínculo a un contexto de autenticación que: - Requiere un dispositivo administrado, - Requiere la pertenencia de un grupo de usuarios autorizados y - Requiere acceso desde una ubicación de confianza. |

Alertas de datos fuera de lugar

La aplicación de una etiqueta en una ubicación a través de la configuración de grupos y sitios permite alertas de datos fuera de lugar.

Cuando un administrador aplica una etiqueta a una ubicación, establece que la ubicación es adecuada para el almacenamiento de elementos hasta e incluyendo la etiqueta aplicada. Si una ubicación se configura como "OFFICIAL: Sensitive", puede contener elementos de todas las etiquetas hasta y incluyendo "OFFICIAL: Sensitive" y cualquier subetiqueta que pueda existir dentro de la misma agrupación.

Si un elemento PROTEGIDO se mueve a una ubicación "OFICIAL: Confidencial", se trata de un derrame de datos y requiere corrección, que es donde es importante la alerta fuera de lugar.

Cuando se producen estos eventos:

- La acción no está bloqueada, lo que es importante, ya que puede deberse a una reclasificación u otro proceso empresarial necesario.

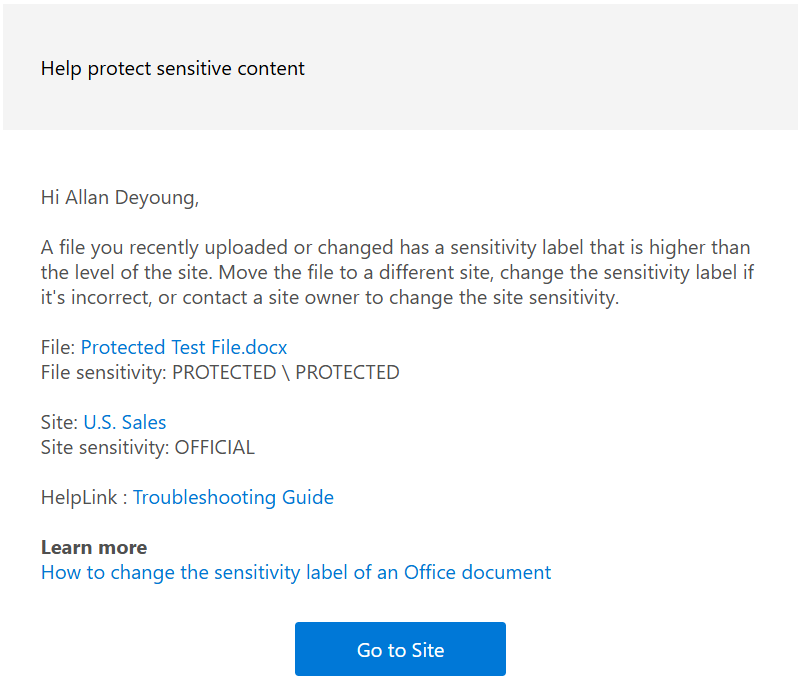

- Se envía al usuario una alerta detectada de etiqueta de confidencialidad incompatible , que intenta educarla sobre el problema, proporcionar vínculos al elemento, la ubicación y el elemento, y puede dirigirla a una dirección URL para obtener más ayuda.

- Se envía una alerta al administrador del sitio de SharePoint para informarle del incidente. Si es necesario, se pueden implementar reglas de flujo de correo o configuraciones similares para dirigir estas alertas a los equipos de seguridad.

- Se genera un evento de registro de auditoría "Error de coincidencia de confidencialidad de documentos detectado".

A continuación se muestra un ejemplo de una alerta, que se envía a los usuarios cuando se produce una acción de este tipo:

Sugerencia

La dirección URL de HelpLink proporcionada en estas notificaciones se puede configurar a través de:

Set-SPOTenant –LabelMismatchEmailHelpLink “URL”

Las alertas de datos fuera de lugar se deben supervisar estrechamente como:

- Es posible que los principios necesarios sean difíciles de cumplir cuando PROTECTED o OFFICIAL: los elementos confidenciales se mueven a contenedores de menor confidencialidad que, por ejemplo, pueden tener una configuración de privacidad más permisiva.

- Es probable que los controles, como el acceso condicional, sean más relajados en ubicaciones de menor confidencialidad, lo que podría provocar que los datos se exfiltren o se muevan a dispositivos no administrados.

Las organizaciones gubernamentales pueden reducir los riesgos de filtración de datos fuera de lugar mediante el enfoque por capas de Microsoft Purview. Esto incluye lo siguiente:

- Enfoques para supervisar alertas de datos fuera de lugar.

- Inclusión de capas de protecciones de prevención de pérdida de datos (DLP) que evalúan el contenido incluido en elementos más allá de la etiqueta aplicada (como se explora en Limitación de la distribución de información confidencial).

- Identificación del comportamiento de usuario de riesgo antes de una infracción grave de la directiva a través de herramientas como Insider Risk Management y Adaptive Protection.

Supervisión de alertas de datos fuera de lugar

De forma predeterminada, las alertas de falta de coincidencia de confidencialidad son visibles en el registro de auditoría, en los buzones de administrador del sitio y se exponen en el explorador de actividad. Las implementaciones de Microsoft Purview para organizaciones gubernamentales deben incluir una estrategia y procesos para tratar las alertas de falta de coincidencia de confidencialidad. La estrategia también debe incluir la priorización para asegurarse de que se concede prioridad a las alertas más críticas sobre las discrepancias de prioridad inferior.

Por ejemplo, la información OFICIAL que se mueve a una ubicación de SharePoint etiquetada como UNOFFICIAL tiene menos consecuencia que la información PROTEGIDA que se mueve a una ubicación de SharePoint etiquetada como NO OFICIAL, y se debe dar prioridad en orden de clasificación.

En la siguiente matriz de prioridad de ejemplo se muestran las formas en que las organizaciones pueden determinar qué eventos deben priorizar la corrección de datos fuera de lugar:

| Etiqueta de elemento | Ubicación NO OFICIAL | UBICACIÓN OFICIAL | UBICACIÓN CONFIDENCIAL OFICIAL | Ubicación PROTEGIDA |

|---|---|---|---|---|

| Elemento UNOFFICIAL | - | - | - | - |

| Elemento OFFICIAL | Prioridad inferior | - | - | - |

| Elemento confidencial OFICIAL | Prioridad media | Prioridad media | - | - |

| Elemento PROTEGIDO | Prioridad más alta | Prioridad alta | Prioridad alta | - |

Para supervisar y actuar estos eventos, sería usar una solución de administración de eventos e información de seguridad (SIEM), como Microsoft Sentinel para ingerir el registro de auditoría, y filtrar eventos en función de la confidencialidad de la ubicación y de la confidencialidad del elemento. A continuación, desencadenaría las actividades de alerta o corrección para abordar la situación.

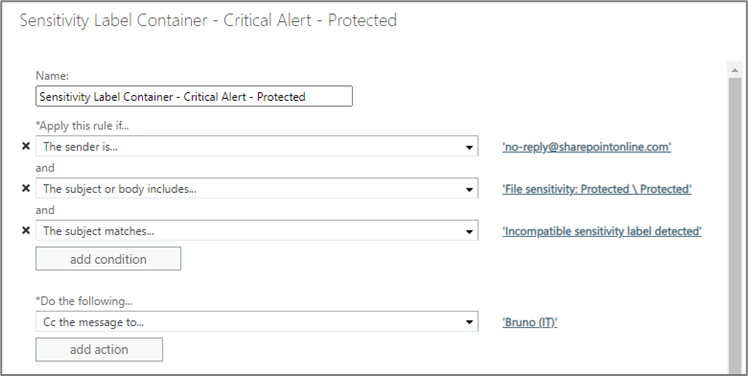

En el caso de las organizaciones que no usan una funcionalidad SIEM, las alertas pormenorizadas se pueden proporcionar a través de una regla de flujo de correo, que comprueba el cuerpo de los correos electrónicos de alerta enviados a los usuarios infractores y dirige los correos electrónicos a otro lugar para que actúen. Por ejemplo:

Estas reglas se pueden configurar para comprobar el cuerpo de los correos electrónicos en busca de detalles de confidencialidad de archivos y sitios y, a continuación, desencadenar una alerta adecuada, por ejemplo, notificación a los equipos de seguridad.

Power Automate ofrece otras opciones de informes o alertas. Por ejemplo, se podría crear un flujo para actuar sobre los elementos enviados a un buzón de alertas de datos fuera de lugar, obtener el campo administrador de usuarios infractores de Microsoft Entra ID y enviar al administrador un informe de incidentes, lo que les permite abordar la situación con su subordinado.

Sugerencia

El mejor enfoque es desarrollar una estrategia de generación de informes y alertas que se alinee con otros procesos empresariales. El uso de Microsoft Sentinel como SIEM es la mejor opción, ya que se ha creado y diseñado para trabajar junto con Microsoft Purview.

Configuración de grupos y sitios de ejemplo

A continuación se pretende proporcionar un ejemplo de cómo se pueden aplicar controles granulares a las ubicaciones en función de la etiqueta de confidencialidad aplicada. Esto se alinea con el requisito básico C de la directiva PSPF 8 y ofrece controles operativos proporcionales al valor, la importancia y la confidencialidad del elemento.

| Etiqueta de confidencialidad | sitios de Grupos & | Configuración de privacidad | Acceso externo | Uso compartido externo | Acceso condicional |

|---|---|---|---|---|---|

| EXTRAOFICIAL | Activada | Desactivado o Ninguno (El usuario decide) |

Permitir invitados | Permitir a los invitados existentes | Desactivar o permitir el acceso completo desde dispositivos no administrados |

| OFICIAL | Activada | Desactivado o Ninguno (El usuario decide) |

Permitir invitados | Permitir a los invitados existentes | Desactivar o permitir el acceso completo desde dispositivos no administrados |

| CONFIDENCIAL OFICIAL (categoría) | Desactivado | N/D | N/D | N/D | N/D |

| Oficial confidencial | Activada | Privado | Permitir invitados | Permitir a los invitados existentes | Bloquear el acceso en dispositivos no administrados |

| PRIVACIDAD PERSONAL CONFIDENCIAL OFICIAL | Desactivado | N/D | N/D | N/D | N/D |

| PRIVILEGIO LEGAL CONFIDENCIAL OFICIAL | Desactivado | N/D | N/D | N/D | N/D |

| OFICIAL Confidencial Secreto Legislativo | Desactivado | N/D | N/D | N/D | N/D |

| GABINETE NACIONAL CONFIDENCIAL OFICIAL | Desactivado | N/D | N/D | N/D | N/D |

| PROTECTED (categoría) | Desactivado | N/D | N/D | N/D | N/D |

| PROTEGIDO | Activada | Privado | No permitir invitados | Solo personas de la organización | Contexto de autenticación: - Requerir MFA, - Dispositivo administrado; y - Ubicación de confianza. |

| PROTEGIDO: privacidad personal | Desactivado | N/D | N/D | N/D | N/D |

| PROTEGIDO: privilegios legales | Desactivado | N/D | N/D | N/D | N/D |

| PROTEGIDO - Secreto legislativo | Desactivado | N/D | N/D | N/D | N/D |

| ARMARIO PROTEGIDO | Activada | Privado | No permitir invitados | Solo personas de la organización | Contexto de autenticación: - Requerir MFA, - Dispositivo administrado; y - Ubicación de confianza. |

| GABINETE NACIONAL PROTEGIDO | Activada | Privado | No permitir invitados | Solo personas de la organización | Contexto de autenticación: - Requerir MFA, - Dispositivo administrado; y - Ubicación de confianza. |

Etiquetado predeterminado para SharePoint

El etiquetado predeterminado es una funcionalidad que permite que los elementos creados en las bibliotecas de documentos de SharePoint hereden automáticamente una etiqueta de confidencialidad. Las etiquetas heredadas se aplican a los elementos nuevos o sin etiquetar, y a aquellos con una etiqueta existente que es inferior en orden a la etiqueta predeterminada. Las etiquetas predeterminadas se pueden usar para ayudar a hacer coincidir la confidencialidad del sitio con la de los archivos almacenados en él.

Las organizaciones gubernamentales pueden estar preocupadas por la proximidad obvia entre las opciones de etiquetado predeterminadas y los requisitos que prohíben el uso de la clasificación automática, por ejemplo:

| Requisito | Detalles |

|---|---|

| Directiva de PSPF 8, Requisito 2a (Requisito básico): Evaluación de información confidencial y clasificada de seguridad (v2018.6) | Para decidir qué clasificación de seguridad se va a aplicar, el originador debe: i. Evalúe el valor, la importancia o la confidencialidad de la información oficial considerando el posible daño al gobierno, al interés nacional, a las organizaciones o a las personas, que surgiría si la confidencialidad de la información estuviera en peligro... y ii. Establezca la clasificación de seguridad en el nivel razonable más bajo. |

El etiquetado predeterminado en el entorno del Gobierno de Australia puede ser útil en situaciones en las que los sistemas generan elementos. Por ejemplo, si se usó una aplicación como parte de un proceso empresarial, que crea elementos de forma masiva (por ejemplo, un flujo de Power Automate). La ubicación en la que se generan los elementos podría aplicar una etiqueta predeterminada. Esto garantiza que todos los elementos generados por el proceso tengan etiquetas coherentes aplicadas.

Solo los elementos recién creados, y los modificados o movidos a la ubicación después de aplicar la configuración predeterminada, heredarán la etiqueta. Las etiquetas no se pueden aplicar a los archivos existentes en reposo en la ubicación.

En el caso de las organizaciones que usan el cifrado de etiquetas, se deben anotar los siguientes puntos con el etiquetado predeterminado:

- Sin la coautoría en el contenido cifrado habilitado (como se menciona en las restricciones de cifrado de etiquetas), puede haber un pequeño retraso en la aplicación de la etiqueta de confidencialidad predeterminada para una biblioteca de documentos cuando los usuarios seleccionan la> opciónGuardar como archivo.

- Al igual que con las etiquetas de confidencialidad para Office 365 para la web, algunas configuraciones de etiquetas que aplican cifrado no se admiten para SharePoint. Por ejemplo:

- Permitir que los usuarios asignen permisos las opciones de cifrado requieren interacción del usuario y no son adecuadas para el etiquetado predeterminado.

- Las opciones sobre la expiración del acceso del usuario y el cifrado de doble clave también pueden verse afectadas.

Para obtener información sobre el etiquetado predeterminado, vea Configurar una etiqueta de confidencialidad predeterminada para una biblioteca de documentos de SharePoint.