Prevención de la distribución inapropiada de información confidencial para el cumplimiento del gobierno australiano con PSPF

El propósito de este artículo es ayudar a las organizaciones gubernamentales australianas a mejorar su posición de seguridad de la información. El consejo de este artículo se ha escrito para adaptarse mejor a los requisitos descritos en el Marco de directivas de seguridad de protección (PSPF) y el Manual de seguridad de la información (ISM).

En este artículo se proporcionan instrucciones para las organizaciones gubernamentales australianas sobre las configuraciones para reducir el riesgo de divulgación inapropiada de información confidencial a través de los servicios de Microsoft 365. En este artículo se exploran las configuraciones que se deben implementar además de las que se describen en Prevención de la distribución inapropiada de información clasificada de seguridad. La razón es que la etiqueta de confidencialidad o la clasificación de seguridad no siempre es el mejor método para determinar la confidencialidad de los elementos.

La aprobación de una organización externa para acceder a la información clasificada de seguridad no sugiere automáticamente que todos los usuarios de la organización tengan necesidad de saberlo. Las organizaciones gubernamentales deben aplicar configuraciones que proporcionen visibilidad y control pormenorizados sobre el flujo de información confidencial, independientemente de los controles centrados en las etiquetas o clasificaciones de confidencialidad. Estos controles se alinean con el requisito 2 de la directiva 9 del Marco de directivas de seguridad de protección (PSPF ).

| Requisito | Detalles |

|---|---|

| Requisito 2 de la directiva 9 de PSPF: Limitación del acceso a información confidencial y clasificada y recursos | Para reducir el riesgo de divulgación no autorizada, las entidades deben garantizar que el acceso a información confidencial y clasificada de seguridad o recursos solo se proporciona a personas con necesidad de conocer. |

Además de garantizar la necesidad de conocer, las directivas de prevención de pérdida de datos (DLP) limitan la distribución de información confidencial. Las directivas DLP que controlan el flujo de información confidencial complementan las directivas que limitan la distribución de elementos etiquetados proporcionando una capa adicional de prevención de pérdida de datos. Entre los ejemplos de cómo el contenido basado en (en lugar de basado en etiquetas), los enfoques ayudan con esto incluyen situaciones en las que:

- Un usuario degrada malintencionadamente la etiqueta de confidencialidad aplicada a un elemento (como se describe en consideraciones de reclasificación) y, a continuación, intenta filtrarla.

- Un usuario copia información confidencial del documento clasificado y la pega en un correo electrónico o chat de Teams.

- Un adversario que tiene acceso a través de una cuenta en peligro obtiene información masiva de un servicio interno e intenta filtrarla por correo electrónico.

En cada uno de estos escenarios, se usan enfoques que evalúan el contenido real en lugar de la etiqueta aplicada a los elementos para ayudar a evitar y limitar la vulneración de datos.

Nota:

Las directivas para proteger primero la información confidencial dependen de que la información se identifique como confidencial. Estos conceptos se tratan con detalle en la identificación de información confidencial.

Control del correo electrónico de información confidencial

Las organizaciones gubernamentales australianas deben asegurarse de que sus configuraciones DLP abordan:

- El uso de plantillas de directiva DLP proporcionadas por Microsoft para la detección de información confidencial relevante para los tipos de datos australianos.

- El uso de tipos de información confidencial (SIT) para detectar elementos potencialmente clasificados en seguridad a través de sus marcas de protección.

- El uso de SIT y clasificadores personalizados para detectar información confidencial relacionada con las iniciativas o servicios gubernamentales australianos.

Uso de plantillas de directiva DLP para controlar el correo electrónico de información confidencial

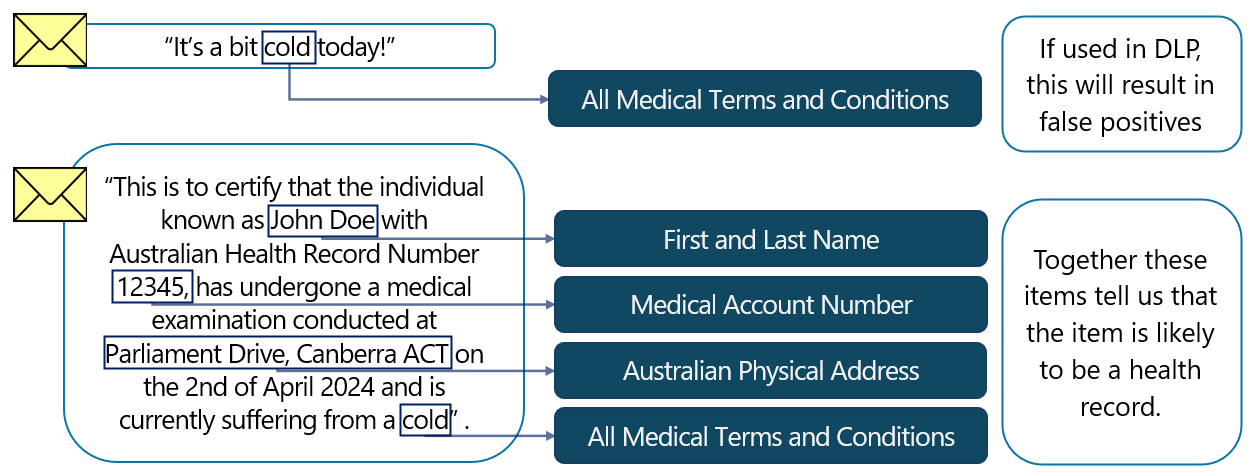

Un ejemplo de información confidencial con la que recopilan y trabajan organizaciones gubernamentales estatales y federales es la información de salud. La información de salud podría identificarse a través de enfoques descritos en Tipos de información confidencial de entidades con nombre.

La información de estado podría etiquetarse adecuadamente y los controles basados en etiquetas, como los incluidos en la prevención de la distribución inadecuada de información clasificada de seguridad que se le aplica. Sin embargo, todavía se aplica la necesidad de saber. Las organizaciones externas, independientemente de si están aprobadas para acceder a información clasificada, no deben tener la capacidad de recibir o acceder a dicha información sin necesidad de hacerlo. Una mayor granularidad es esencial para ayudar a abordar la necesidad de conocer.

La siguiente regla DLP de ejemplo se usa para evitar la distribución externa de registros de estado. Esta directiva de ejemplo usa la plantilla de directiva preconstruida Australia Health Records Act (HRIP Act) Enhanced, modificada para aplicarse al servicio Exchange solo para que se apliquen restricciones basadas en destinatarios.

Esta plantilla de directiva, en lugar de buscar información de estado, busca identificar combinaciones de información de mantenimiento con otros tipos de información. Otros tipos de información que probablemente signifiquen un registro de estado incluyen el nombre, la dirección y otros identificadores personales.

Las plantillas de directiva proporcionadas por Microsoft permiten definir acciones de directiva de bajo y alto volumen. De forma predeterminada, el volumen bajo se configura como 1 a 9 repeticiones y el volumen alto es superior a 10 repeticiones. Estos umbrales se pueden personalizar aún más.

Las organizaciones externas que necesitan conocer la información se pueden agregar a una lista de dominios aprobados a través de la lista NOT de excepciones de la regla.

| Nombre de regla | Condiciones | Acción |

|---|---|---|

| Volumen bajo de contenido detectado en australia Health Records Act | El contenido se comparte desde Microsoft 365, Con personas ajenas a mi organización AND El contenido contiene cualquiera de: - Número de archivo de impuestos de Australia (0 a 9) - Número de cuenta médica de Australia (0 a 9) - Direcciones físicas de Australia (0 a 9) AND El contenido contiene: - Todos los nombres completos (de 0 a 9) AND El contenido contiene: - Todos los términos y condiciones médicas (0 a 9) AND Group NOT El dominio de destinatario es: - Lista de dominios aprobados para la recepción de información de mantenimiento |

Notificar a los usuarios con sugerencias de correo electrónico y directivas. Configure una sugerencia de directiva de: "Un destinatario de este correo electrónico es de una organización que no está autorizada para recibir información de estado. Este correo electrónico se bloquea a menos que se quiten destinatarios no autorizados del campo para . Si no es correcto, póngase en contacto con el soporte técnico para analizar sus necesidades". Configure la gravedad de incidentes más baja y las opciones de notificación adecuadas. |

| Se detectó un gran volumen de contenido en la Ley de registros médicos de Australia | El contenido se comparte desde Microsoft 365, Con personas ajenas a mi organización AND El contenido contiene cualquiera de: - Número de archivo de impuestos de Australia (de 10 a cualquiera) - Número de cuenta médica de Australia (de 10 a cualquiera) - Direcciones físicas de Australia (de 10 a cualquiera) AND El contenido contiene: - Todos los nombres completos (de 10 a cualquiera) AND El contenido contiene: - Todos los términos y condiciones médicas (de 10 a cualquiera) AND Group NOT El dominio de destinatario es: - Lista de dominios aprobados para la recepción de información de mantenimiento |

Notificar a los usuarios con sugerencias de correo electrónico y directivas. Configure una sugerencia de directiva de: "Un destinatario de este correo electrónico es de una organización que no está autorizada para recibir información de estado. Este correo electrónico se bloquea a menos que se quiten destinatarios no autorizados del campo para . Si no es correcto, póngase en contacto con el soporte técnico para analizar sus necesidades". Configure la gravedad alta de incidentes y las opciones de notificación adecuadas. |

Una ventaja significativa de esta regla DLP es que si un usuario malintencionado o una cuenta en peligro intentaran filtrar una cantidad masiva de registros de estado a un dominio de correo electrónico no aprobado, la acción se bloquea y se notifica a los administradores. La organización puede ampliar estos controles a los usuarios internos para ayudar a garantizar que los usuarios externos que participan en funciones empresariales no relacionadas no puedan recibir este tipo de información de estado. También se pueden crear otras reglas que apliquen los mismos controles a las personas de mi organización. Estas reglas podrían usar un grupo interno para las excepciones en lugar de una lista de dominios externos.

Nota:

Para aplicar las condiciones DLP disponibles para el servicio Exchange, como el dominio de destinatario, las plantillas de directiva solo se aplican al servicio Exchange. Esto significa que cada plantilla de directiva se usa varias veces, una para cada servicio. Por ejemplo:

- Ley de registros de salud de Australia mejorada para Exchange

- Ley de registro de estado de Australia mejorada para SharePoint y OneDrive

- Ley de registro de estado de Australia Mejorada para mensajería de canales y chat de Teams

Las plantillas de directiva DLP precompiladas proporcionadas por Microsoft que las organizaciones gubernamentales australianas deben tener en cuenta para la implementación incluyen:

- Ley de privacidad de Australia mejorada

- Ley de registros de salud de Australia mejorada

- Datos financieros de Australia

- Standard de seguridad de datos de PCI: PCI DSS

- Datos de identificación personal (PII) de Australia

Control del correo electrónico de información marcada a través de DLP

Las etiquetas de confidencialidad deben usarse como una indicación clave de la confidencialidad del elemento. En la mayoría de los casos, los métodos de protección de la información basada en etiquetas aplicadas, tal como se cubren en la prevención de la distribución inadecuada de información clasificada de seguridad, proporcionan una protección adecuada. Sin embargo, también debemos tener en cuenta situaciones en las que:

- El contenido se copia de un elemento clasificado.

- Los elementos se reciben de organizaciones gubernamentales externas y están marcados, pero aún no se han etiquetado.

- Los elementos se crearon antes de la implementación de etiquetas de confidencialidad y aún no tienen etiquetas aplicadas.

En situaciones en las que los elementos aún no están etiquetados, se puede usar una combinación de etiquetado automático basado en cliente y etiquetado automático basado en servicio para aplicar etiquetas a los elementos. Las recomendaciones basadas en cliente se aplican cuando un usuario abre un archivo. Los elementos de etiquetas y índices de etiquetado automático basados en el servicio están en reposo.

Con el fin de aumentar aún más las capas de protecciones, los métodos de identificación de contenido, como se muestra en el ejemplo de sintaxis SIT para detectar marcas de protección, se pueden usar para encontrar marcas protectoras. Una vez identificadas, las protecciones se pueden aplicar a los elementos que se alinean con las marcas asociadas a la clasificación de seguridad. Esto permite proteger los elementos en situaciones en las que los usuarios omiten las recomendaciones de etiquetas de cliente o el etiquetado automático basado en servicios aún no ha procesado los elementos.

Sugerencia

Las organizaciones gubernamentales australianas deben implementar directivas DLP que comprueben las marcas de protección en el correo electrónico. Las directivas deben crearse para tener como destino las marcas PROTECTED y OFFICIAL: Sensitive. Se puede aplicar una configuración adicional a los subconjuntos, como las marcas con la advertencia CABINET.

Por ejemplo, la siguiente regla DLP solo se aplica al servicio Exchange. La regla identifica las marcas PROTEGIDAs en el correo electrónico y, a continuación, impide que todas las organizaciones aprobadas lo reciban.

Nota:

Esta regla es una copia del ejemplo proporcionado en la regla DLP de ejemplo: Bloquear correo electrónico protegido en organizaciones no aprobadas. Sin embargo, usa SIT en condiciones de directiva en lugar de etiquetas de confidencialidad. Incluye excepciones que garantizan que no se desencadene contra elementos etiquetados, que también es probable que contengan los SIT coincidentes.

| Condiciones | Acción |

|---|---|

| El contenido se comparte desde Microsoft 365, con personas ajenas a mi organización AND El contenido contiene el tipo de información confidencial: - Selección de todos los SIT protegidos AND Group NOT El contenido contiene la etiqueta de confidencialidad: - Seleccionar todas las etiquetas PROTEGIDAs AND Group NOT El dominio de destinatario es: - Lista de dominios aprobados para la recepción de correo electrónico protegido |

Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365: - Impedir que los usuarios reciban correo electrónico o accedan - Bloquear a todos Configure una sugerencia de directiva de: "Un destinatario de este correo electrónico es de una organización que no está autorizada para recibir información protegida. Este correo electrónico se bloquea a menos que se quiten destinatarios no autorizados del campo para . Si no es correcto, póngase en contacto con el soporte técnico para analizar sus necesidades". Configure las opciones de notificación y gravedad de incidentes adecuadas. |

Implicaciones para la degradación de etiquetas malintencionadas

La confianza de Microsoft , pero comprobar el enfoque de clasificación de seguridad, permite a los usuarios cambiar la etiqueta de confidencialidad aplicada a los elementos. Esta funcionalidad se alinea con el requisito 3 de la directiva 8 de PSPF, que se describe en consideraciones de reclasificación.

| Requisito | Detalles |

|---|---|

| Requisito 3 de la directiva 8 de PSPF: desclasificación (v2018.6) | El originador debe seguir siendo responsable de controlar la desinfección, reclasificación o desclasificación de la información. Una entidad no debe quitar ni cambiar la clasificación de la información sin la aprobación del originador. |

Email conversaciones en las que participan representantes gubernamentales australianos, se les aplican medidas protectoras. Están presentes en los encabezados x de correo electrónico, pero también en marcas de asunto y marcas visuales basadas en texto a lo largo del historial de conversaciones.

Si una clasificación aplicada a una conversación de correo electrónico se reduce, por ejemplo, de "PRIVACIDAD PERSONAL PROTEGIDA" a "NO OFICIAL", desencadena la justificación del cambio de etiqueta, genera eventos auditables y se factorice en Insider Risk Management (IRM). Después de esta aparición, las marcas de asunto aplicadas anteriormente y las marcas visuales basadas en texto se pueden identificar en las respuestas anteriores de los correos electrónicos a través de SIT. Por ejemplo, un SIT con el siguiente RegEx identifica "PROTECTED // Personal Privacy" en un encabezado de correo electrónico y [SEC=PROTECTED, Access=Personal-Privacy] en un marcado de asunto:

PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy

Las reglas DLP de ejemplo proporcionadas en la sección anterior (controlar el correo electrónico de información marcada a través de DLP), identifica el elemento como PROTEGIDO y bloquea la filtración independientemente de la etiqueta de confidencialidad aplicada. La ordenación cuidadosa de directivas DLP, junto con las acciones de generación de informes adecuadas, también permite que las situaciones en las que se bloquea un correo electrónico debido a SIT en lugar de etiqueta se marquen con los equipos de seguridad como un incidente de prioridad.

Un método alternativo para abordar la degradación sería implementar una directiva, que comprueba la etiqueta aplicada frente a marcas que se pueden detectar en el cuerpo del correo electrónico. Por ejemplo, Contiene la etiqueta de confidencialidad UNOFFICIAL, OFFICIAL, OFFICIAL: SensitiveANDContiene el tipo de información confidencial PROTECTED. Estas repeticiones de degradación incremental proporcionan una fuerte indicación de degradación de etiquetas inapropiadas y justifican una investigación adicional. Las directivas DLP que usan este tipo de condicional también proporcionan un método de adhesión a ISM-1089:

| Requisito | Detalles |

|---|---|

| ISM-1089 (v2018.6) | Las herramientas de marcado de protección no permiten a los usuarios responder o reenviar correos electrónicos seleccionar marcas de protección inferiores a las usadas anteriormente. |

Nota:

Bloquear la distribución de información basada en una etiqueta de protección en lugar de una etiqueta de confidencialidad proporciona ventajas en términos de seguridad de datos, pero puede dar lugar a situaciones en las que los elementos que han reducido intencionadamente sus clasificaciones se bloquean de la distribución. El establecimiento de reglas de negocio que recargar la desclasificación y usar acciones de directiva DLP que permitan la invalidación cuando haya requisitos empresariales para hacerlo.

Control del correo electrónico de los SIT personalizados mediante DLP

Los métodos de identificación de información, como los tipos de información confidencial personalizados y otras funcionalidades que se describen en la identificación de información confidencial, proporcionan un medio para detectar información confidencial relevante para una organización individual. Los SIT y los clasificadores entrenables se crean para abordar requisitos específicos de protección de la información del Gobierno de Australia. A continuación, estos SIT se usan en directivas DLP que controlan la distribución de elementos que contienen la información identificada.

Un ejemplo de un requisito común entre las organizaciones gubernamentales australianas es la necesidad de proteger el material responsable, como la información relacionada con las palabras o iniciativas de código confidenciales. Para ello, se podría crear un SIT o un conjunto de SIT que contengan una lista de palabras clave o términos. A continuación, esta SIT podría usarse en una directiva DLP para advertir a los usuarios, lo que podría requerir que escriban una justificación empresarial antes de enviar o bloquear directamente la comunicación.

El siguiente ejemplo de regla DLP se aplica al servicio Exchange. Detecta el correo electrónico que contiene palabras de código confidenciales y, cuando se detecta, muestra una sugerencia de directiva a los usuarios. Los usuarios deben proporcionar una justificación empresarial y confirmar advertencias antes de enviar el correo electrónico.

| Condiciones | Acción |

|---|---|

| El contenido se comparte desde Microsoft 365, Con personas ajenas a mi organización AND El contenido contiene el tipo de información confidencial: - SIT de codewords confidenciales |

Configure una sugerencia de directiva de: "Este correo electrónico contiene un término confidencial, que puede no ser adecuado para un destinatario especificado. Asegúrese de que todos los destinatarios estén autorizados para acceder a la información adjunta antes de enviarlos". Permitir a los usuarios invalidar las restricciones de directiva: - Requerir una justificación empresarial para invalidar - Requerir que el usuario final confirme explícitamente la invalidación Configure las opciones de notificación y gravedad de incidentes adecuadas. |

Limitación del chat externo que contiene contenido confidencial

Las directivas DLP se pueden configurar para que se apliquen a los mensajes de chat y canal de Teams. Esta configuración es más relevante para las organizaciones que han implementado opciones de colaboración flexibles, como la capacidad de chatear con usuarios externos. Estas organizaciones desean aumentar la productividad a través de la colaboración, pero le preocupa la pérdida de información confidencial a través de vías de colaboración, como chat de Teams y mensajería de canales.

Nota:

Las directivas DLP para Exchange y Microsoft Teams pueden tener como destino o excluir dominios de destinatarios específicos. Esto permite aplicar excepciones basadas en dominio, lo que ayuda a garantizar la necesidad de conocer y alinearse con el requisito 9 de la directiva PSPF.

Los enfoques DLP para Teams deben:

Use las plantillas de directiva DLP proporcionadas por Microsoft para detectar información confidencial relevante para los tipos de datos australianos.

Las plantillas de directiva DLP proporcionadas por Microsoft, como se muestra en el uso de plantillas de directiva DLP para controlar el correo electrónico de información confidencial, deben usarse para identificar y proteger la información confidencial de que se comunique a través de Teams.

Incluya el uso de SIT para detectar marcas de protección que se pueden haber pegado de elementos clasificados en la aplicación Teams.

La presencia de una marca protectora en el chat de Teams proporciona una indicación de divulgación inapropiada. La directiva que se muestra al controlar el correo electrónico de información marcada a través de DLP identifica información confidencial a través de marcas de protección. Si se aplicó una configuración de directiva similar a Teams, podría identificar las marcas que se han pegado en el chat de Teams. Por ejemplo, el contenido de una discusión de correo electrónico clasificada identificada a través de los encabezados, pies de página o marcas de asunto que pueden estar presentes en estos datos basados en texto.

Use SIT y clasificadores personalizados para detectar información confidencial relacionada con las iniciativas o servicios gubernamentales australianos.

Los SIT personalizados se usan para identificar palabras clave o términos confidenciales que se usan en la mensajería de canal o chat de Teams. El ejemplo proporcionado para controlar el correo electrónico de los SIT personalizados a través de DLP se puede aplicar al servicio Teams.

Supervisión del chat externo a través del cumplimiento de comunicaciones

El cumplimiento de comunicaciones ofrece un enfoque alternativo a DLP donde los eventos no se bloquean necesariamente, pero las infracciones de directiva se marcan para su revisión. A continuación, los administradores pueden ver las coincidencias de directivas para comprender mejor el contexto completo de la situación y analizar la idoneidad según las directivas de la organización.

Las directivas de cumplimiento de comunicaciones se pueden configurar para revisar el chat saliente que contiene combinaciones de SIT. Estas directivas pueden replicar las combinaciones sit pertinentes para los tipos de datos australianos que se usan al usar plantillas de directiva DLP para controlar el correo electrónico de información confidencial.

Nota:

El cumplimiento de comunicaciones incluye la funcionalidad reconocimiento óptico de caracteres (OCR), que le permite examinar documentos escaneados para obtener información confidencial.

Control del uso compartido de información confidencial a través de DLP

Las etiquetas de confidencialidad son el método principal para identificar información confidencial. Los controles DLP basados en etiquetas, como se describe en prevención del uso compartido de información clasificada de seguridad, deben considerarse nuestro método principal de prevención de pérdida de datos para actividades de uso compartido. En el enfoque por capas de Microsoft Purview, las directivas DLP se pueden configurar aún más para identificar el contenido confidencial dentro de los elementos. Una vez identificado el contenido, podemos aplicar restricciones de uso compartido independientemente de la etiqueta de confidencialidad de un elemento. Al hacerlo, se abordan situaciones en las que:

- Los elementos se han etiquetado mal.

- Los elementos se han recibido de organizaciones gubernamentales externas y están marcados, pero aún no se han etiquetado.

- Los elementos creados antes de la implementación de etiquetas de confidencialidad y que aún no tienen etiquetas aplicadas.

Nota:

Blueprint for Secure Cloud de ASD incluye instrucciones para la configuración de uso compartido de SharePoint. Este consejo recomienda restringir todos los vínculos de uso compartido solo a los usuarios de la organización.

Las organizaciones gubernamentales australianas deben considerar las directivas DLP que se aplican a los servicios de SharePoint y OneDrive que:

Incluya el uso de SIT para detectar elementos que contengan marcas protectoras.

Las marcas protectoras proporcionan un método de copia de seguridad para identificar la confidencialidad de los elementos. Las directivas DLP se configuran mediante SIT proporcionados en la sintaxis sit de ejemplo para detectar marcas de protección que se alinean con las clasificaciones de seguridad (OFFICIAL: Confidencial y PROTEGIDA). Los elementos que contienen estas marcas tienen restricciones de uso compartido aplicadas.

Use las plantillas de directiva DLP proporcionadas por Microsoft para detectar información confidencial relevante para los tipos de datos australianos.

Microsoft proporcionó plantillas de directiva DLP, como se muestra en el uso de plantillas de directiva DLP para controlar el correo electrónico de información confidencial, identifica y protege la información confidencial que se comparte desde ubicaciones de SharePoint o OneDrive. Las plantillas de directivas pertinentes para el Gobierno australiano incluyen:

- Ley de privacidad de Australia mejorada

- Ley de registros de salud de Australia mejorada

- Datos financieros de Australia

- Standard de seguridad de datos de PCI: PCI DSS

- Datos de identificación personal (PII) de Australia

Use SIT y clasificadores personalizados para detectar información confidencial relacionada con las iniciativas o servicios gubernamentales australianos.

Los SIT personalizados se usan para identificar palabras clave o términos confidenciales incluidos en los elementos que se comparten a través de SharePoint o OneDrive. El ejemplo proporcionado para controlar el correo electrónico de los SIT personalizados a través de DLP se podría aplicar a los servicios de SharePoint y OneDrive.

Supervisión del uso compartido de información confidencial con Defender for Cloud Apps

Microsoft Defender for Cloud Apps ofrece protección para aplicaciones de software como servicio (SaaS), incluidas las aplicaciones en línea y los servicios de almacenamiento en línea.

La configuración de uso compartido de SharePoint permite configurar una lista de dominios que se aprueban para la recepción de vínculos de uso compartido y que están configurados para alinearse con la directiva PSPF 9 Requisito 1:

| Requisito | Detalles |

|---|---|

| Requisito 1 de la directiva 9 de PSPF: acuerdos formalizados para compartir información y recursos | Al revelar información o recursos clasificados de seguridad a una persona u organización fuera del gobierno, las entidades deben tener un acuerdo o acuerdo, como un contrato o escritura, que regule cómo se utiliza y protege la información. |

Con Defender for Cloud Apps, podemos ampliar nuestras funcionalidades de supervisión dlp. Por ejemplo, se crea una directiva para comprobar el uso compartido de elementos que incluyen una combinación de SIT en direcciones de correo electrónico anónimas. Los administradores pueden quitar los permisos de uso compartido para los usuarios externos y completar varias acciones de generación de informes.

Defender for Cloud Apps también proporciona algunos informes agregados, que alertan a los equipos de administración a los usuarios con infracciones de directivas anormalmente altas.

Para obtener más información sobre el uso de Defender for Cloud Apps para supervisar o controlar las actividades de uso compartido, consulte directivas de archivos en Microsoft Defender for Cloud Apps.

Supervisión de información confidencial con la administración de riesgos internos

La administración de riesgos internos es una solución de cumplimiento que ayuda a minimizar los riesgos internos al permitirle detectar, investigar y actuar sobre actividades malintencionadas e involuntariamente en su organización.

Para obtener más información sobre la administración de riesgos internos, consulte Información sobre la administración de riesgos internos.

La supervisión del uso compartido de información confidencial y la actuación sobre la aparición de posibles divulgaciones no autorizadas se alinea con el requisito 2 de la directiva 9 de PSPF:

| Requisito | Detalles |

|---|---|

| Requisito 2 de la directiva 9 de PSPF: limitación del acceso a información y recursos clasificados de seguridad | Para reducir el riesgo de divulgación no autorizada, las entidades deben asegurarse de que el acceso a información o recursos clasificados de seguridad solo se proporciona a personas con necesidad de conocer. |

Insider Risk Management registra estadísticas sobre las actividades de riesgo por parte de los usuarios y proporciona métricas a los equipos de seguridad, lo que les permite investigar aún más los eventos de riesgo.

Las directivas de Administración de riesgos internos se pueden configurar para centrarse en las actividades que rodean la información confidencial. Las actividades pueden incluir la detección de secuencias de riesgo, como el robo de datos, la salida de usuarios y la pérdida de datos por parte de usuarios de riesgo.

Las directivas de Administración de riesgos internos también se configuran para alinearse con las directivas DLP, como las que se sugieren en este artículo. La actividad sospechosa que rodea a la información confidencial se puede notificar a los equipos de seguridad o mitigarse automáticamente a través de Adaptive Protection.

Control de información confidencial con protección adaptable

IRM se integra con las directivas DLP de Microsoft Purview a través de una funcionalidad denominada Protección adaptable. IRM identifica a los usuarios que se consideran de riesgo debido a que desencadenan continuamente directivas configuradas. La protección adaptable impone automáticamente restricciones a los usuarios de riesgo identificados, mitigando algunos riesgos hasta que los equipos de seguridad puedan investigar.

Cuando se usa de esta manera, la protección adaptable se alinea con el requisito 3 de la directiva 8 de PSPF:

| Requisito | Detalles |

|---|---|

| Requisito básico 8 de la directiva PSPF 3 | Implementación de controles operativos para estas retenciones de información proporcionales a su valor, importancia y confidencialidad |