Administración de reglas de grupos de pertenencia dinámicos en Microsoft Entra ID

Puedes crear reglas basadas en atributos de usuarios o dispositivos para habilitar la pertenencia a grupos de pertenencia dinámicos en Microsoft Entra ID, parte de Microsoft Entra. Puedes agregar y quitar grupos de pertenencia dinámicos automáticamente mediante reglas de pertenencia basadas en los atributos de los miembros. En Microsoft Entra, un único inquilino puede tener un máximo de 15 000 grupos de pertenencia dinámicos.

En este artículo se detallan las propiedades y la sintaxis para crear reglas de grupos de pertenencia dinámicos basados en usuarios o dispositivos.

Nota:

Los grupos de seguridad pueden usarse tanto para dispositivos como para usuarios, pero los grupos de Microsoft 365 solo pueden incluir usuarios.

Cuando cambian los atributos de un usuario o un dispositivo, el sistema evalúa todas las reglas de grupos de pertenencia dinámicos en un directorio para ver si el cambio desencadenaría alguna adición o eliminación de grupo. Si un usuario o un dispositivo cumple una regla de un grupo, se agrega a este como miembro. Si ya no cumple la regla, se quita del grupo. No puedes agregar o quitar de forma manual un miembro de un grupo de pertenencia dinámico.

- Puedes crear grupos de pertenencia dinámicos para usuarios o dispositivos, pero no puedes crear una regla que contenga tanto usuarios como dispositivos.

- No puedes crear un grupo de pertenencia de dispositivo basado en los atributos de usuario del propietario del dispositivo. Las reglas de pertenencia de dispositivo solo pueden hacer referencia a atributos de dispositivos.

Nota:

Esta característica requiere una licencia de Microsoft Entra ID P1 o Intune for Education para cada usuario único que sea miembro de uno o más grupos de pertenencia dinámicos. No tienes que asignar licencias a los usuarios para que sean miembros de grupos de pertenencia dinámicos, pero debes tener el número mínimo de licencias en la organización de Microsoft Entra para abarcar a todos esos usuarios. Por ejemplo, si tuvieras un total de 1000 usuarios únicos en todos los grupos de pertenencia dinámicos de tu organización, necesitarías al menos 1000 licencias para Microsoft Entra ID P1 para cumplir con el requisito de licencia. No es necesaria ninguna licencia para los dispositivos que son miembros de un grupo de pertenencia dinámico basado en un dispositivo.

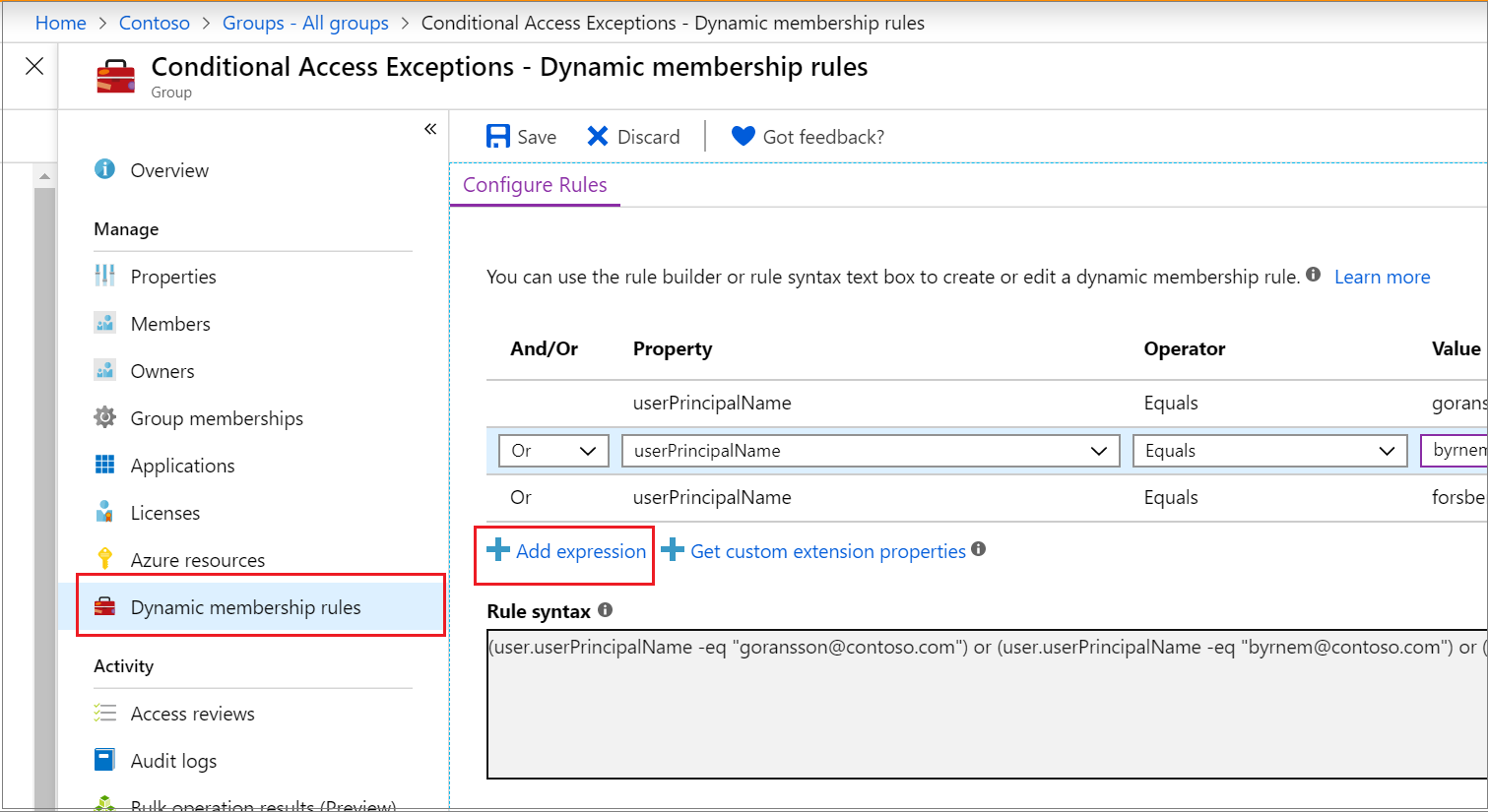

Generador de reglas en Azure Portal

Microsoft Entra ID proporciona un generador de reglas para crear y actualizar las reglas importantes con mayor rapidez. El generador de reglas admite la construcción de hasta cinco expresiones. Facilita la creación de reglas con unas cuantas expresiones sencillas; no obstante, no se puede usar para reproducir todas las reglas. En caso de que no admita la regla que quiere crear, puede usar el cuadro de texto.

Importante

El generador de reglas solo está disponible para grupos de pertenencia dinámica basados en usuarios. Los grupos de pertenencia dinámica basados en dispositivos solo se pueden crear mediante el cuadro de texto.

Estos son algunos ejemplos de reglas avanzadas o sintaxis que requieren el uso del cuadro de texto:

- Regla con más de cinco expresiones

- La regla de subordinados directos

- Reglas con el operador -contains o -notContains

- Configuración de la precedencia de operadores

- Reglas con expresiones complejas; por ejemplo,

(user.proxyAddresses -any (_ -startsWith "contoso"))

Nota:

Es posible que el generador de reglas no pueda mostrar algunas reglas construidas en el cuadro de texto. En este caso, podría aparecer un mensaje. El generador de reglas no cambia en modo alguno la sintaxis admitida, la validación ni el procesamiento de reglas de grupos de pertenencia dinámicos.

Para obtener más instrucciones paso a paso, consulta Creación o actualización de un grupo de pertenencia dinámico.

Sintaxis de regla para una sola expresión

Una expresión única es la forma más sencilla de una regla de pertenencia y solo tiene los tres elementos mencionados anteriormente. Una regla con una expresión única tiene un aspecto similar al ejemplo siguiente: Property Operator Value, donde la sintaxis de la propiedad es el nombre de object.property.

El ejemplo siguiente muestra una regla de pertenencia creada correctamente con una expresión única:

user.department -eq "Sales"

Los paréntesis son opcionales para una expresión única. La longitud total del cuerpo de la regla de pertenencia no puede superar los 3072 caracteres.

Construcción del cuerpo de una regla de pertenencia

Una regla de pertenencia que rellena automáticamente un grupo con usuarios o dispositivos es una expresión binaria que genera un resultado true o false. Los tres elementos de una regla simple son:

- Propiedad

- Operator

- Valor

El orden de los elementos de una expresión es importante para evitar errores de sintaxis.

Propiedades admitidas

Hay tres tipos de propiedades que se pueden usar para construir una regla de pertenencia.

- Booleano

- DateTime

- Cadena

- Colección de cadenas

Las siguientes son las propiedades de usuario que puede utilizar para crear una expresión única.

Propiedades de tipo booleano

| Propiedades | Valores permitidos | Uso |

|---|---|---|

| accountEnabled | true false | user.accountEnabled -eq true |

| dirSyncEnabled | true false | user.dirSyncEnabled -eq true |

Propiedades de tipo dateTime

| Propiedades | Valores permitidos | Uso |

|---|---|---|

| employeeHireDate (versión preliminar) | Cualquier valor DateTimeOffset o palabra clave system.now | user.employeeHireDate -eq "value" |

Propiedades de tipo cadena

| Propiedades | Valores permitidos | Uso |

|---|---|---|

| city | Cualquier valor de cadena o null | user.city -eq "value" |

| country | Cualquier valor de cadena o null | user.country -eq "value" |

| companyName | Cualquier valor de cadena o null | user.companyName -eq "value" |

| department | Cualquier valor de cadena o null | user.department -eq "value" |

| DisplayName | Cualquier valor de cadena | user.displayName -eq "value" |

| employeeId | Cualquier valor de cadena | user.employeeId -eq "value"<br>user.employeeId -ne *null* |

| facsimileTelephoneNumber | Cualquier valor de cadena o null | user.facsimileTelephoneNumber -eq "value" |

| givenName | Cualquier valor de cadena o null | user.givenName -eq "value" |

| jobTitle | Cualquier valor de cadena o null | user.jobTitle -eq "value" |

| Cualquier valor de cadena o null (dirección SMTP del usuario) | user.mail -eq "value" o user.mail -notEndsWith "@Contoso.com" |

|

| mailNickName | Cualquier valor de cadena (alias de correo electrónico del usuario) | user.mailNickName -eq "value" o user.mailNickname -endsWith "-vendor" |

| memberOf | Cualquier valor de cadena (identificador de objeto de grupo válido) | user.memberOf -any (group.objectId -in ['value']) |

| mobile | Cualquier valor de cadena o null | user.mobile -eq "value" |

| objectId | GUID del objeto de usuario | user.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

| onPremisesDistinguishedName | Cualquier valor de cadena o null | user.onPremisesDistinguishedName -eq "value" |

| onPremisesSecurityIdentifier | Identificador de seguridad local (SID) para los usuarios que se han sincronizado desde local a la nube. | user.onPremisesSecurityIdentifier -eq "S-1-1-11-1111111111-1111111111-1111111111-1111111" |

| passwordPolicies | None DisableStrongPassword DisablePasswordExpiration DisablePasswordExpiration, DisableStrongPassword |

user.passwordPolicies -eq "DisableStrongPassword" |

| physicalDeliveryOfficeName | Cualquier valor de cadena o null | user.physicalDeliveryOfficeName -eq "value" |

| postalCode | Cualquier valor de cadena o null | user.postalCode -eq "value" |

| preferredLanguage | Código ISO 639-1 | user.preferredLanguage -eq "en-US" |

| sipProxyAddress | Cualquier valor de cadena o null | user.sipProxyAddress -eq "value" |

| state | Cualquier valor de cadena o null | user.state -eq "value" |

| streetAddress | Cualquier valor de cadena o null | user.streetAddress -eq "value" |

| surname | Cualquier valor de cadena o null | user.surname -eq "value" |

| telephoneNumber | Cualquier valor de cadena o null | user.telephoneNumber -eq "value" |

| usageLocation | Código de dos letras de país o región | user.usageLocation -eq "US" |

| userPrincipalName | Cualquier valor de cadena | user.userPrincipalName -eq "alias@domain" |

| userType | miembro invitado null | user.userType -eq "Member" |

Propiedades de colección de cadenas de tipo

| Propiedades | Valores permitidos | Ejemplo |

|---|---|---|

| otherMails | Cualquier valor de cadena | user.otherMails -startsWith "alias@domain", user.otherMails -endsWith"@contoso.com" |

| proxyAddresses | SMTP: alias@domain smtp: alias@domain | user.proxyAddresses -startsWith "SMTP: alias@domain", user.proxyAddresses -notEndsWith "@outlook.com" |

Para más información sobre las propiedades que se usan para las reglas de dispositivos, consulte Reglas de dispositivos.

Operadores de expresión admitidos

En la tabla siguiente se enumeran todos los operadores admitidos y su sintaxis para una expresión única. Los operadores se pueden utilizar con o sin el prefijo de guion (-). El operador Contains realiza coincidencias de cadena parciales, pero no coincide con el elemento de una colección.

Cautela

Para obtener los mejores resultados, minimice el uso de MATCH o CONTAINS tanto como sea posible. Crear reglas más sencillas y eficaces para grupos de pertenencia dinámica proporciona instrucciones sobre cómo crear reglas que dan lugar a mejores tiempos de procesamiento de grupos dinámicos. El operador "memberOf" está en fase de vista previa y debe usarse con precaución, ya que tiene algunas limitaciones.

| Operator | Sintaxis |

|---|---|

| Termina en | -endsWith |

| No termina con | -notEndsWith |

| Not Equals | -ne |

| Equals | -eq |

| Not Starts With | -notStartsWith |

| Empieza por | -startsWith |

| Not Contains | -notContains |

| Contains | -contains |

| Not Match | -notMatch |

| Match | -match |

| En | -in |

| No en el | -notIn |

Uso de los operadores -In y -notIn

Si quiere comparar el valor de un atributo de usuario con diversos valores, puede usar los operadores -in o -notIn. Utilice los símbolos entre corchetes "[" y "]" para comenzar y terminar la lista de valores.

En el ejemplo siguiente, la expresión se evalúa como true si el valor de user.department es igual a cualquiera de los valores de la lista:

user.department -in ["50001","50002","50003","50005","50006","50007","50008","50016","50020","50024","50038","50039","51100"]

Uso de los operadores -le y -ge

Puede usar los operadores menor que (-le) o mayor que (-ge) al usar el atributo employeeHireDate en las reglas de grupos de pertenencia dinámica.

Ejemplos:

user.employeehiredate -ge system.now -plus p1d

user.employeehiredate -le 2020-06-10T18:13:20Z

Uso del operador -match

El operador -coinciden se utiliza para que coincida con cualquier expresión regular. Ejemplos:

user.displayName -match "^Da.*"

Da, Dav, David se evalúan como "true", aDa se evalúa como "false".

user.displayName -match ".*vid"

David se evalúa como "true", Da se evalúa como "false".

Valores admitidos

Los valores utilizados en una expresión pueden ser de varios tipos, incluidos:

- Cadenas

- Valor booleano: true, false

- Números

- Matrices: matriz numérica, matriz de cadenas

Al especificar un valor dentro de una expresión es importante utilizar la sintaxis correcta para evitar errores. Algunas sugerencias de sintaxis son:

- Las comillas dobles son opcionales a menos que el valor sea una cadena.

- Las operaciones de regex y cadenas no distinguen entre mayúsculas y minúsculas.

- Asegúrese de que los nombres de propiedad tengan el formato correcto, como se muestra, ya que distinguen mayúsculas de minúsculas.

- Cuando un valor de cadena contiene comillas dobles, se debe utilizar ` como carácter de escape de ambas. Por ejemplo, user.department -eq `"Sales`" es la sintaxis correcta cuando "Sales" es el valor. Hay que agregar dos comillas simples cada vez, en lugar de una, como carácter de escape a las comillas simples.

- También puede realizar comprobaciones null, usando null como valor, por ejemplo,

user.department -eq null.

Uso de valores nulos

Para especificar un valor nulo en una regla, puede usar el valor null.

- Use -eq o -ne al comparar el valor null de una expresión.

- Use comillas alrededor de la palabra null solo si desea que se interprete como un valor de cadena literal.

- El operador -not no se puede usar como operador comparativo con valores null. Si lo hace, recibirá un error tanto si usa null como si usa $null.

La manera correcta de hacer referencia al valor null es como sigue:

user.mail –ne null

Reglas con varias expresiones

Las reglas de administración de grupos de pertenencia dinámica pueden constar de más de una expresión única conectada por los operadores lógicos -and, -or y -not. Los operadores lógicos también se pueden usar en combinación.

Los siguientes son ejemplos de reglas de pertenencia construidas correctamente con varias expresiones:

(user.department -eq "Sales") -or (user.department -eq "Marketing")

(user.department -eq "Sales") -and -not (user.jobTitle -startsWith "SDE")

Precedencia de operadores

Todos los operadores se enumeran a continuación, en orden de prioridad de mayor a menor. Los operadores en la misma línea tienen la misma prioridad:

-eq -ne -startsWith -notStartsWith -contains -notContains -match –notMatch -in -notIn

-not

-and

-or

-any -all

El ejemplo siguiente muestra la prioridad de operador cuando se evalúan dos expresiones para el usuario:

user.department –eq "Marketing" –and user.country –eq "US"

Los paréntesis son necesarios solo si la precedencia no cumple sus requisitos. Por ejemplo, si desea que el departamento se evalúe primero, el ejemplo siguiente muestra cómo se deben usar los paréntesis para determinar el orden:

user.country –eq "US" –and (user.department –eq "Marketing" –or user.department –eq "Sales")

Reglas con expresiones complejas

Una regla de pertenencia puede constar de expresiones complejas donde las propiedades, los operadores y los valores pueden adoptar formas más complejas. Las expresiones se consideran complejas cuando se cumple alguna de las siguientes condiciones:

- La propiedad consta de una colección de valores, especialmente las propiedades con varios valores

- Las expresiones usan los operadores -any y -all

- El valor de la expresión puede incluir por sí mismo una o varias expresiones

Propiedades de varios valores

Las propiedades de varios valores son colecciones de objetos del mismo tipo. Se pueden usar para crear reglas de pertenencia mediante los operadores lógicos -any y -all.

| Propiedades | Valores | Uso |

|---|---|---|

| assignedPlans | Cada objeto de la colección expone las siguientes propiedades de cadena: capabilityStatus, service, servicePlanId | user.assignedPlans -any (assignedPlan.servicePlanId -eq "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e" -and assignedPlan.capabilityStatus -eq "Enabled") |

| proxyAddresses | SMTP: alias@domain smtp: alias@domain | (user.proxyAddresses -any (\_ -startsWith "contoso")) |

Uso de los operadores -any y -all

Puede usar los operadores -any y -all para aplicar una condición a uno o todos los elementos de la colección, respectivamente.

- -any (se satisface cuando al menos un elemento de la colección coincide con la condición)

- -all (se satisface cuando todos los elementos de la colección coinciden con la condición)

Ejemplo 1

assignedPlans es una propiedad de varios valores que muestra todos los planes de servicio asignados al usuario. En la expresión siguiente se seleccionarán los usuarios que tienen el plan de servicio (como valor de GUID) Exchange Online (Plan 2) que también está en estado Habilitado:

user.assignedPlans -any (assignedPlan.servicePlanId -eq "efb87545-963c-4e0d-99df-69c6916d9eb0" -and assignedPlan.capabilityStatus -eq "Enabled")

Una regla como esta se puede usar para agrupar todos los usuarios en los que la funcionalidad de Microsoft 365 u otro servicio en línea de Microsoft está habilitada. A continuación, podría solicitar la admisión en el grupo con un conjunto de directivas.

Ejemplo 2

En la expresión siguiente se seleccionan todos los usuarios que tengan algún plan de servicio asociado con el servicio de Intune (identificado por el nombre de servicio "SCO"):

user.assignedPlans -any (assignedPlan.service -eq "SCO" -and assignedPlan.capabilityStatus -eq "Enabled")

Ejemplo 3

La expresión siguiente selecciona todos los usuarios que no tienen ningún plan de servicio asignado:

user.assignedPlans -all (assignedPlan.servicePlanId -eq null)

Con la sintaxis de guión bajo (_)

La sintaxis de guión bajo (_) coincide con las apariciones de un valor específico en una de las propiedades de la colección de cadenas multivalor para agregar usuarios o dispositivos a un grupo de pertenencia dinámica. Se usa con los operadores -any y -all.

Este es un ejemplo de uso del guión bajo (_) en una regla para agregar miembros basados en user.proxyAddress (funciona de la misma forma para user.otherMails). Esta regla añade cualquier usuario con la dirección de proxy que contiene empieza por «contoso» al grupo.

(user.proxyAddresses -any (_ -startsWith "contoso"))

Otras propiedades y reglas habituales

Creación de una regla de "subordinados directos"

Puede crear un grupo con todos los subordinados directos de un administrador. Cuando los subordinados directos de un administrador cambien en el futuro, la pertenencia del grupo se ajustará automáticamente.

La regla de subordinados directos se construye mediante la sintaxis siguiente:

Direct Reports for "{objectID_of_manager}"

Este es un ejemplo de una regla válida, donde "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" es el objectID del administrador:

Direct Reports for "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

Las siguientes sugerencias pueden ayudarle a usar correctamente la regla.

- El identificador del administrador es el identificador de objeto del administrador. Se puede encontrar en el perfil del administrador.

- Para que la regla funcione, asegúrese de que la propiedad de administrador esté establecida correctamente para los usuarios de la organización. Puede comprobar el valor actual en el perfil de usuario.

- Esta regla admite solo subordinados directos del administrador. En otras palabras, no se puede crear un grupo con los subordinados directos del administrador y con los subordinados de estos.

- Esta regla no se puede combinar con ninguna otra regla de pertenencia.

Creación de una regla de "todos los usuarios"

Puede crear un grupo que contenga todos los usuarios de una organización mediante una regla de pertenencia. Cuando se agreguen o eliminen usuarios de la organización en el futuro, la pertenencia al grupo se ajustará automáticamente.

La regla de "Todos los usuarios" se construye con una expresión única con el operador -ne y el valor null. Esta regla agrega usuarios invitados B2B y usuarios miembro al grupo.

user.objectId -ne null

Si quiere que el grupo excluya los usuarios invitados e incluya solo los miembros de la organización, puede usar la siguiente sintaxis:

(user.objectId -ne null) -and (user.userType -eq "Member")

Creación de una regla de "Todos los dispositivos"

Puede crear un grupo que contenga todos los dispositivos de una organización mediante una regla de pertenencia. Cuando se agreguen o eliminen dispositivos de la organización en el futuro, la pertenencia al grupo se ajustará automáticamente.

La regla de "Todos los dispositivos" se construye con una expresión única con el operador -ne y el valor null:

device.objectId -ne null

Propiedades de extensión y propiedades de extensión personalizadas

Los atributos de extensión y las propiedades de extensión personalizadas se admiten como propiedades de cadena en las reglas de los grupos de pertenencia dinámica. Los atributos de extensión se pueden sincronizar desde una instancia de Windows Server Active Directory local o actualizar mediante Microsoft Graph y tienen el formato "ExtensionAttributeX", donde X es igual a un número del 1 al 15. Las propiedades de extensión de varios valores no se admiten en las reglas de los grupos de pertenencia dinámica.

Este es un ejemplo de una regla que utiliza un atributo de extensión como propiedad:

(user.extensionAttribute15 -eq "Marketing")

Las propiedades de extensión personalizadas se pueden sincronizar desde una instancia de Windows Server Active Directory local o desde una aplicación SaaS conectada, o se pueden crear con Microsoft Graph, y presentan el formato user.extension_[GUID]_[Attribute], donde:

- [GUID] es la versión eliminada del identificador único de Microsoft Entra ID para la aplicación que creó la propiedad. Solo contiene caracteres de 0 a 9 y de la A a la Z.

- [Attribute] es el nombre de la propiedad tal y como se creó

Un ejemplo de una regla que utiliza una propiedad de extensión personalizada es:

user.extension_c272a57b722d4eb29bfe327874ae79cb_OfficeNumber -eq "123"

Las propiedades de extensión personalizadas también se denominan propiedades de directorio o de la extensión de Microsoft Entra.

El nombre de la propiedad personalizada se puede encontrar en el directorio mediante la consulta de una propiedad de usuario a través del explorador de Graph y la búsqueda del nombre en cuestión. Ahora, también puedes seleccionar el vínculo Obtener propiedades de extensión personalizadas en el generador de reglas de grupos de pertenencia dinámica para especificar un identificador de aplicación único y recibir la lista completa de propiedades de extensión personalizadas que se usan al crear una regla para los grupos de pertenencia dinámica. Esta lista también se puede actualizar esta lista para obtener nuevas propiedades de extensión personalizada para la aplicación. Los atributos de extensión y las propiedades de extensión personalizadas deben ser de aplicaciones del inquilino.

Para más información, consulta Uso de los atributos en grupos de pertenencia dinámica en el artículo Sincronización de Microsoft Entra Connect: extensiones de directorio.

Reglas de dispositivos

También puede crear una regla que selecciona objetos de dispositivo para la pertenencia de un grupo. No puede tener usuarios y dispositivos como miembros del grupo a la vez.

Nota:

El atributo organizationalUnit ya no aparece y no debe usarse. Intune establece esta cadena en casos concretos, pero Microsoft Entra ID no la reconoce, por lo que no se agregan dispositivos a grupos basados este atributo.

El atributo systemlabels es de solo lectura y no se puede establecer con Intune.

En Windows 10, el formato correcto del atributo deviceOSVersion es el siguiente: (device.deviceOSVersion -startsWith "10.0.1"). El formato se puede validar con el cmdlet Get-MgDevice de PowerShell.

Get-MgDevice -Search "displayName:YourMachineNameHere" -ConsistencyLevel eventual | Select-Object -ExpandProperty 'OperatingSystemVersion'

Pueden utilizarse los siguientes atributos del dispositivo.

| Atributo de dispositivo | Valores | Ejemplo |

|---|---|---|

| accountEnabled | true false | device.accountEnabled -eq true |

| deviceCategory | un nombre de la categoría de dispositivo válido | device.deviceCategory -eq "BYOD" |

| deviceId | un id. de dispositivo de Microsoft Entra válido | device.deviceId -eq "d4fe7726-5966-431c-b3b8-cddc8fdb717d" |

| deviceManagementAppId | un id. de aplicación MDM válido en Microsoft Entra ID | device.deviceManagementAppId -eq "0000000a-0000-0000-c000-000000000000" para Microsoft Intune administrados o "54b943f8-d761-4f8d-951e-9cea1846db5a" para dispositivos administrados junto con System Center Configuration Manager |

| deviceManufacturer | Cualquier valor de cadena | device.deviceManufacturer -eq "Samsung" |

| deviceModel | Cualquier valor de cadena | device.deviceModel -eq "iPad Air" |

| DisplayName | Cualquier valor de cadena | device.displayName -eq "Rob iPhone" |

| deviceOSType | Cualquier valor de cadena | (device.deviceOSType -eq "iPad") -or (device.deviceOSType -eq "iOS") device.deviceOSType -startsWith "AndroidEnterprise" device.deviceOSType -eq "AndroidForWork" device.deviceOSType -eq "Windows" |

| deviceOSVersion | Cualquier valor de cadena | device.deviceOSVersion -eq "9.1" device.deviceOSVersion -startsWith "10.0.1" |

| deviceOwnership | Personal, empresa, desconocido | device.deviceOwnership -eq "Company" |

| devicePhysicalIds | cualquier valor de cadena usado por Autopilot, como todos los dispositivos AutoPilot, OrderID o PurchaseOrderID | device.devicePhysicalIDs -any _ -startsWith "[ZTDId]" (device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881" (device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342" |

| deviceTrustType | AzureAD, ServerAD, Workplace | device.deviceTrustType -eq "AzureAD" |

| enrollmentProfileName | Nombre de perfil de inscripción de dispositivo de Apple, nombre de perfil de inscripción de dispositivo dedicado de Android Enterprise o nombre de perfil de Windows Autopilot | device.enrollmentProfileName -eq "DEP iPhones" |

| extensionAttribute1 | Cualquier valor de cadena | device.extensionAttribute1 -eq "some string value" |

| extensionAttribute2 | Cualquier valor de cadena | device.extensionAttribute2 -eq "some string value" |

| extensionAttribute3 | Cualquier valor de cadena | device.extensionAttribute3 -eq "some string value" |

| extensionAttribute4 | Cualquier valor de cadena | device.extensionAttribute4 -eq "some string value" |

| extensionAttribute5 | Cualquier valor de cadena | device.extensionAttribute5 -eq "some string value" |

| extensionAttribute6 | Cualquier valor de cadena | device.extensionAttribute6 -eq "some string value" |

| extensionAttribute7 | Cualquier valor de cadena | device.extensionAttribute7 -eq "some string value" |

| extensionAttribute8 | Cualquier valor de cadena | device.extensionAttribute8 -eq "some string value" |

| extensionAttribute9 | Cualquier valor de cadena | device.extensionAttribute9 -eq "some string value" |

| extensionAttribute10 | Cualquier valor de cadena | device.extensionAttribute10 -eq "some string value" |

| extensionAttribute11 | Cualquier valor de cadena | device.extensionAttribute11 -eq "some string value" |

| extensionAttribute12 | Cualquier valor de cadena | device.extensionAttribute12 -eq "some string value" |

| extensionAttribute13 | Cualquier valor de cadena | device.extensionAttribute13 -eq "some string value" |

| extensionAttribute14 | Cualquier valor de cadena | device.extensionAttribute14 -eq "some string value" |

| extensionAttribute15 | Cualquier valor de cadena | device.extensionAttribute15 -eq "some string value" |

| isRooted | true false | device.isRooted -eq true |

| managementType | MDM (para dispositivos móviles) | device.managementType -eq "MDM" |

| memberOf | Cualquier valor de cadena (identificador de objeto de grupo válido) | device.memberOf -any (group.objectId -in ['value']) |

| objectId | un id. de objeto de Microsoft Entra válido | device.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

| profileType | un tipo de perfil válido en Microsoft Entra ID | device.profileType -eq "RegisteredDevice" |

| systemLabels | una cadena de solo lectura que coincida con la propiedad de dispositivo de Intune para etiquetar dispositivos del área de trabajo moderno | device.systemLabels -startsWith "M365Managed" SystemLabels |

Nota:

Al usar systemLabels, un atributo de solo lectura que se usa en varios contextos, como la administración de dispositivos y el etiquetado de confidencialidad, no se puede editar a través de Intune.

Cuando uses deviceOwnership para crear grupos de pertenencia dinámica para dispositivos, es necesario que establezcas el valor igual a Company. En Intune la propiedad del dispositivo se representa en su lugar como Corporativa. Para obtener más información, consulte OwnerTypes para ver más detalles.

Cuando uses deviceTrustType para crear grupos de pertenencia dinámica para dispositivos, es necesario que establezcas el valor igual a AzureAD para representar dispositivos unidos a Microsoft Entra, ServerAD para representar dispositivos unidos a Microsoft Entra híbrido o Workplace para representar dispositivos registrados en Microsoft Entra.

Cuando se usa extensionAttribute1-15 para crear grupos de pertenencia dinámicos para dispositivos, es necesario establecer el valor de extensionAttribute1-15 en el dispositivo. Más información sobre cómo escribir extensionAttributes en un objeto de dispositivo de Microsoft Entra

Pasos siguientes

En estos artículos se proporciona información adicional sobre los grupos en Microsoft Entra ID.