Escenarios de prevención de pérdida de datos (DLP) para el cumplimiento del gobierno australiano con PSPF

En este artículo se proporciona información general sobre el uso de Prevención de pérdida de datos de Microsoft Purview (DLP) para el marcado y la protección de la información del Gobierno de Australia. Su propósito es ayudar a las organizaciones gubernamentales a aumentar su madurez de seguridad y cumplimiento, a la vez que se adhieren a los requisitos descritos en el Marco de directivas de seguridad de protección (PSPF) y el Manual de seguridad de la información (ISM).

La prevención de pérdida de datos (DLP) es un servicio que se usa principalmente para reducir el riesgo de información, ya que ayuda a evitar que la información confidencial salga de un entorno. Las directivas DLP se pueden configurar en función de:

- Una ubicación o servicio: por ejemplo, SharePoint o Exchange.

- Una condición o un conjunto de condiciones: por ejemplo, contiene una etiqueta o información confidencial.

- Una acción: por ejemplo, bloquear la transmisión o el uso compartido del elemento.

Los lectores deben revisar esta información antes de explorar los consejos que se proporcionan aquí y que se relacionan más específicamente con la configuración de las organizaciones gubernamentales australianas.

Casos de uso dlp relevantes para los requisitos gubernamentales

En el contexto de los requisitos del Gobierno australiano, el servicio DLP de Microsoft Purview se usa para:

- Para aplicar los metadatos necesarios al correo electrónico (x-protective-marking x-headers).

- Para aplicar marcas de asunto al correo electrónico.

- Para bloquear la transmisión de correo electrónico etiquetado inapropiadamente.

- Para bloquear la transmisión o evitar la distribución inapropiada de información clasificada de seguridad.

- Para bloquear o advertir contra la distribución de correo electrónico o el uso compartido de elementos a los usuarios que no tienen necesidad de saberlo.

- Implementar controles operativos para evitar la pérdida de información que pueda dar lugar a daños a una persona, organización o gobierno.

Estrategia DLP

El Marco de política de seguridad de protección (PSPF) es un marco que ayuda a las organizaciones gubernamentales australianas a proteger a sus personas, información y recursos. Las directivas de PSPF más relevantes para la configuración DLP son directivas de PSPF 8: sistema de clasificación y directiva de PSPF 9: acceso a la información.

Entre los matices organizativos del Gobierno australiano que afectan a la estrategia DLP se incluyen los siguientes:

- Instrumentos legislativos específicos de la organización.

- Tipo de órgano gubernamental australiano y requisitos legislativos asociados.

- Otras organizaciones que se han contactado con frecuencia.

- Los inquilinos de la organización y el nivel máximo de seguridad de cada inquilino.

- Requisitos de servidores públicos no australianos (APS), invitados y contratistas.

Las secciones siguientes son pertinentes para el enfoque DLP en todos los servicios integrados DLP. Las organizaciones gubernamentales deben decidir su estrategia para los comentarios de los usuarios y la administración de eventos DLP. Las estrategias que se decidan se pueden aplicar en las configuraciones DLP que se exploran aún más en:

- Prevención de la distribución inapropiada de información clasificada de seguridad

- Prevención de la distribución inapropiada de información confidencial

- Prevención del derrame de datos mediante la recepción de clasificaciones inadecuadas

Decisiones relacionadas con los comentarios de los usuarios sobre la infracción de la directiva DLP

Si se proporciona que las organizaciones se alinean con los consejos proporcionados en esta guía, cuando un usuario intenta enviar información, hay cuatro motivos por los que se desencadena una directiva DLP:

- El usuario tiene un destinatario incorrecto para su correo electrónico (accidental).

- La configuración es incorrecta y se debe agregar otro dominio a la lista de excepciones.

- La organización externa en cuestión podría ser adecuada para recibir la información, pero aún no se ha completado el proceso empresarial para establecer acuerdos formales y la configuración asociada.

- El usuario está intentando filtrar información clasificada (malintencionada).

Cuando se desencadenan directivas DLP debido a la alineación de la acción con uno de los tres primeros escenarios, los comentarios al usuario son valiosos. Los comentarios permiten al usuario corregir su error, a su organización a corregir la configuración o a implementar el proceso empresarial necesario. Si la directiva se desencadena debido a actividades malintencionadas, los comentarios del usuario alertan al usuario de que se ha observado su acción. Las organizaciones deben tener en cuenta el riesgo frente al beneficio de los comentarios de los usuarios y decidir el mejor enfoque para su situación.

Sugerencias de directiva DLP antes de la infracción

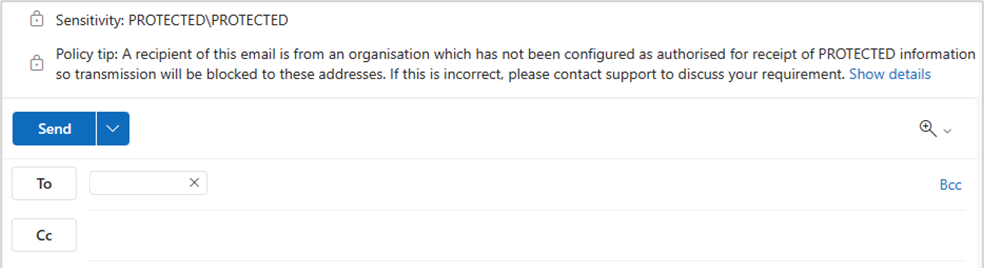

Si opta por proporcionar comentarios a los usuarios, las sugerencias de directivas son una excelente manera de ayudar a los usuarios a medida que se desencadenan directamente en los clientes de Outlook. Alertan a los usuarios de los problemas antes de enviar un correo electrónico y desencadenar una infracción de directiva, lo que podría evitar la disciplina o una situación embarazosa. Las sugerencias de directiva se configuran a través de la opción sugerencias de directiva en configuración de reglas DLP. Cuando se aplica a escenarios de correo electrónico, la experiencia del usuario final de esta configuración es que recibe una sugerencia de advertencia en la parte superior del correo electrónico que está redactando:

Cuando los usuarios omiten la sugerencia de directiva, se desencadenan otras acciones de directiva DLP, como una acción de bloque. También hay disponibles una serie de opciones de notificación, incluidas las notificaciones que se muestran en tiempo real, que aconsejan al usuario que su correo electrónico se bloqueó.

También se debe tener en cuenta la ventaja de las sugerencias de directiva para la carga de trabajo de eventos DLP. Los eventos de riesgo DLP se reducen con el uso de sugerencias de directiva, antes de que se desencadene una acción de bloque y alertas asociadas. La ventaja es que los equipos de seguridad tienen menos incidentes que administrar.

Para obtener más información sobre las notificaciones DLP y las sugerencias de directiva, vea Enviar notificaciones por correo electrónico y mostrar sugerencias de directivas para directivas DLP.

Administración de eventos DLP

Las organizaciones que implementan DLP deben tener en cuenta su enfoque para la administración de eventos DLP, entre los que se incluyen:

- ¿Qué herramienta usar para la administración de eventos DLP?

- ¿Qué gravedades de eventos DLP garantizan la acción del administrador y cuál es el tiempo deseado para la resolución?

- ¿Qué equipo es responsable de la administración de eventos DLP (por ejemplo, equipos de seguridad, datos o privacidad)?

- ¿Qué recursos se requieren?

Hay cuatro soluciones de Microsoft disponibles para ayudar con la supervisión y administración de eventos DLP:

- Microsoft Defender XDR

- Panel de alertas DLP

- Explorador de actividad

- Microsoft Sentinel

Microsoft Defender XDR

Microsoft Defender XDR es una solución de seguridad completa que proporciona protección contra amenazas entre dominios y respuesta entre puntos de conexión, correo electrónico, identidades, aplicaciones en la nube e infraestructura. Ofrece una defensa simplificada y eficaz contra ataques avanzados al proporcionar a los equipos de seguridad una visión completa del panorama de amenazas, lo que permite investigaciones más eficaces y corrección automatizada. Microsoft Defender XDR es el método recomendado para la administración de incidentes DLP en Microsoft 365.

Para obtener más información sobre la administración de incidentes DLP con Microsoft Defender XDR, consulte Investigación de alertas de prevención de pérdida de datos con Microsoft Defender XDR.

Panel de alertas DLP

El panel de alertas de Microsoft Purview está visible desde el portal de cumplimiento Microsoft Purview. El panel proporciona a los administradores visibilidad de los incidentes DLP. Para obtener información sobre cómo configurar alertas en las directivas DLP y usar el panel de administración de alertas DLP, consulte Introducción al panel de alertas DLP.

Explorador de actividad

El Explorador de actividades es un panel disponible desde el portal de cumplimiento Microsoft Purview y ofrece una vista diferente de los eventos DLP. Esta herramienta no está pensada para la administración de eventos, sino para proporcionar a los administradores información más detallada, filtros más amplios y comportamiento longitudinal. Para obtener más información sobre el Explorador de actividad, vea Explorador de actividad.

Microsoft Sentinel

Microsoft Sentinel es una administración de eventos e información de seguridad nativa de la nube (SIEM) escalable que ofrece una solución inteligente y completa para SIEM y orquestación, automatización y respuesta de seguridad (SOAR). Los conectores se pueden configurar para importar información de incidentes DLP de Microsoft Defender XDR a Microsoft Sentinel. El establecimiento de esta conectividad permite que se usen capacidades de investigación y automatización más avanzadas de Sentinel para la administración de incidentes DLP. Para obtener más información sobre el uso de Sentinel para la administración de eventos DLP, consulte Investigación de alertas de prevención de pérdida de datos con Microsoft Sentinel.