Microsoft Defender-Portal

Die SecOps-Plattform für einheitliche Sicherheit von Microsoft kombiniert Microsoft-Sicherheitsdienste im Microsoft Defender-Portal.

Das Portal bietet einen zentralen Standort zum Überwachen, Verwalten und Konfigurieren der Sicherheit vor und nach sicherheitsrelevanten Sicherheitsverletzungen für lokale und Multicloudressourcen.

- Sicherheit vor Sicherheitsverletzungen: Proaktives Visualisieren, Bewerten, Korrigieren und Überwachen des Sicherheitsstatus der Organisation, um Sicherheitsrisiken und Angriffsflächen zu reduzieren.

- Sicherheit nach sicherheitsrelevanten Sicherheitsverletzungen: Überwachen, erkennen, untersuchen und reagieren Sie kontinuierlich auf neue Bedrohungen der Cybersicherheit in Echtzeit für Organisationsressourcen.

Portaldienste

Das Defender-Portal kombiniert viele Microsoft-Sicherheitsdienste.

| Dienst | Details |

|---|---|

|

Microsoft Defender XDR Erkennen und Reagieren auf Cybersicherheitsbedrohungen. |

Defender XDR umfasst eine Reihe von Diensten, die im Defender-Portal zusammengeführt werden, um einen einheitlichen Bedrohungsschutz im gesamten Unternehmen bereitzustellen. Defender XDR Dienste sammeln, korrelieren und analysieren Bedrohungsdaten und Signale über Endpunkte und Geräte, Identitäten, E-Mails, Apps und OT/IoT-Ressourcen hinweg. Im Portal können Sie Sicherheitswarnungen und Incidents überprüfen, untersuchen und darauf reagieren, Angriffe automatisch unterbrechen und proaktiv nach Bedrohungen suchen. Erfahren Sie mehr über Defender XDR im Defender-Portal. |

|

Microsoft Sentinel Sammeln, Analysieren und Verwalten von Sicherheitsdaten im großen Stil mithilfe von Automatisierung und Orchestrierung. |

Microsoft Sentinel ist vollständig in Defender XDR im Defender-Portal integriert und bietet zusätzliche Bedrohungsschutzfunktionen wie Angriffsunterbrechungen, einheitliche Entitäten und Vorfälle sowie SOC-Optimierung. Weitere Informationen finden Sie unter Microsoft Sentinel im Defender-Portal. |

|

Microsoft Defender Threat Intelligence Integrieren sie Threat Intelligence in SOC-Vorgänge. |

Die Defender Threat Intelligence-Plattform erweitert die Threat Intelligence-Funktionen, die in Defender XDR und Microsoft Sentinel enthalten sind. Sammeln Sie Daten aus mehreren Quellen, um einen Pool von Threat Intelligence-Signalen und -Daten bereitzustellen. Sicherheitsteams verwenden diese Daten, um Angreiferaktivitäten zu verstehen, Angriffe zu analysieren und nach Sicherheitsbedrohungen zu suchen. |

|

Microsoft Security Exposure Management Proaktives Reduzieren des Sicherheitsrisikos. |

Verwenden Sie Security Exposure Management, um die Angriffsfläche der Organisation zu reduzieren und den Sicherheitsstatus zu korrigieren. Ermitteln Sie kontinuierlich Ressourcen und Daten, um einen umfassenden Überblick über die Sicherheit in allen Unternehmensressourcen zu erhalten. Mit dem zusätzlichen Datenkontext, den Security Exposure Management bietet, können Sie sicherheitsschwache Bereiche deutlich visualisieren, analysieren und beheben. |

|

Microsoft Defender für Cloud Schützen sie Cloudworkloads. |

Defender für Cloud verbessert den Multicloudsicherheitsstatus und schützt Cloudworkloads vor Bedrohungen. Defender für Cloud wird in das Defender-Portal integriert, um eine einheitliche Ansicht von Cloudsicherheitswarnungen und einen einzigen Standort für Untersuchungen bereitzustellen. |

Zugreifen auf das Portal

Verwenden Sie auf der Seite Berechtigungen im Defender-Portal die folgenden Methoden, um den Benutzerzugriff zu konfigurieren:

| Methoden | Details |

|---|---|

| Globale Microsoft Entra-Rollen | Konten mit den folgenden Global Microsoft Entra-Rollen können auf Microsoft Defender XDR Funktionalität und Daten zugreifen:

|

| Benutzerdefinierte Rollen | Ermöglichen Sie den Zugriff auf bestimmte Daten, Aufgaben und Features mithilfe benutzerdefinierter Rollen. Benutzerdefinierte Rollen steuern den präzisen Zugriff und können zusammen mit Microsoft Entra globalen Rollen verwendet werden. |

| Einheitliche RBAC | Die einheitliche rollenbasierte Zugriffssteuerung (Unified Role-Based Access Control, RBAC) bietet ein Berechtigungsverwaltungsmodell zum Steuern von Benutzerberechtigungen im Defender-Portal und dienstenübergreifend im Portal. |

Microsoft Sentinel Berechtigungen

Beim Onboarding auf der einheitlichen SecOps-Plattform von Microsoft werden vorhandene Azure RBAC-Berechtigungen verwendet, um mit Microsoft Sentinel Features im Defender-Portal zu arbeiten.

- Verwalten sie Rollen und Berechtigungen für Microsoft Sentinel Benutzer im Azure-Portal.

- Alle Azure RBAC-Änderungen werden im Defender-Portal widergespiegelt.

Weitere Informationen finden Sie unter Rollen und Berechtigungen in Microsoft Sentinel.

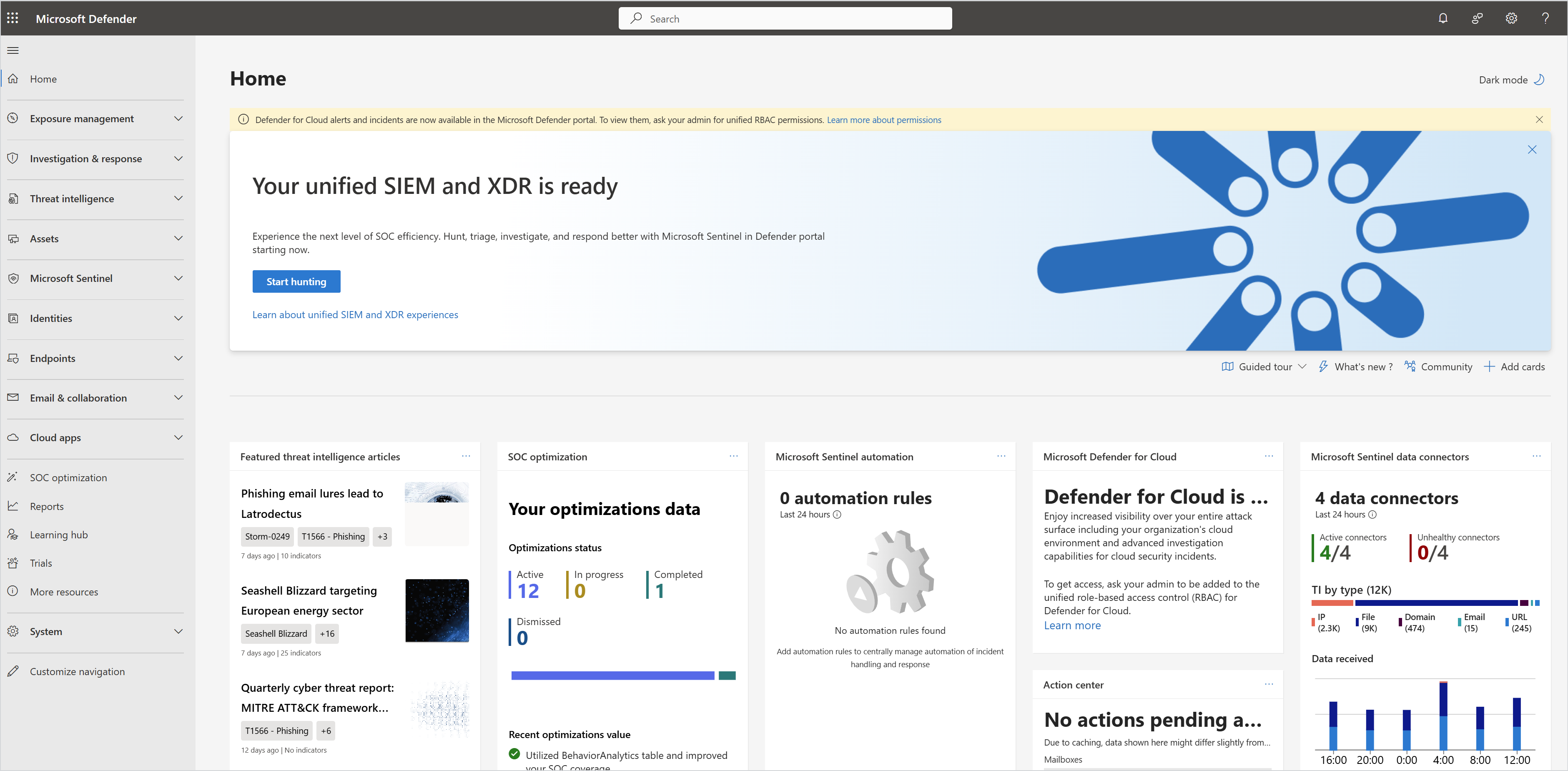

Arbeiten im Portal

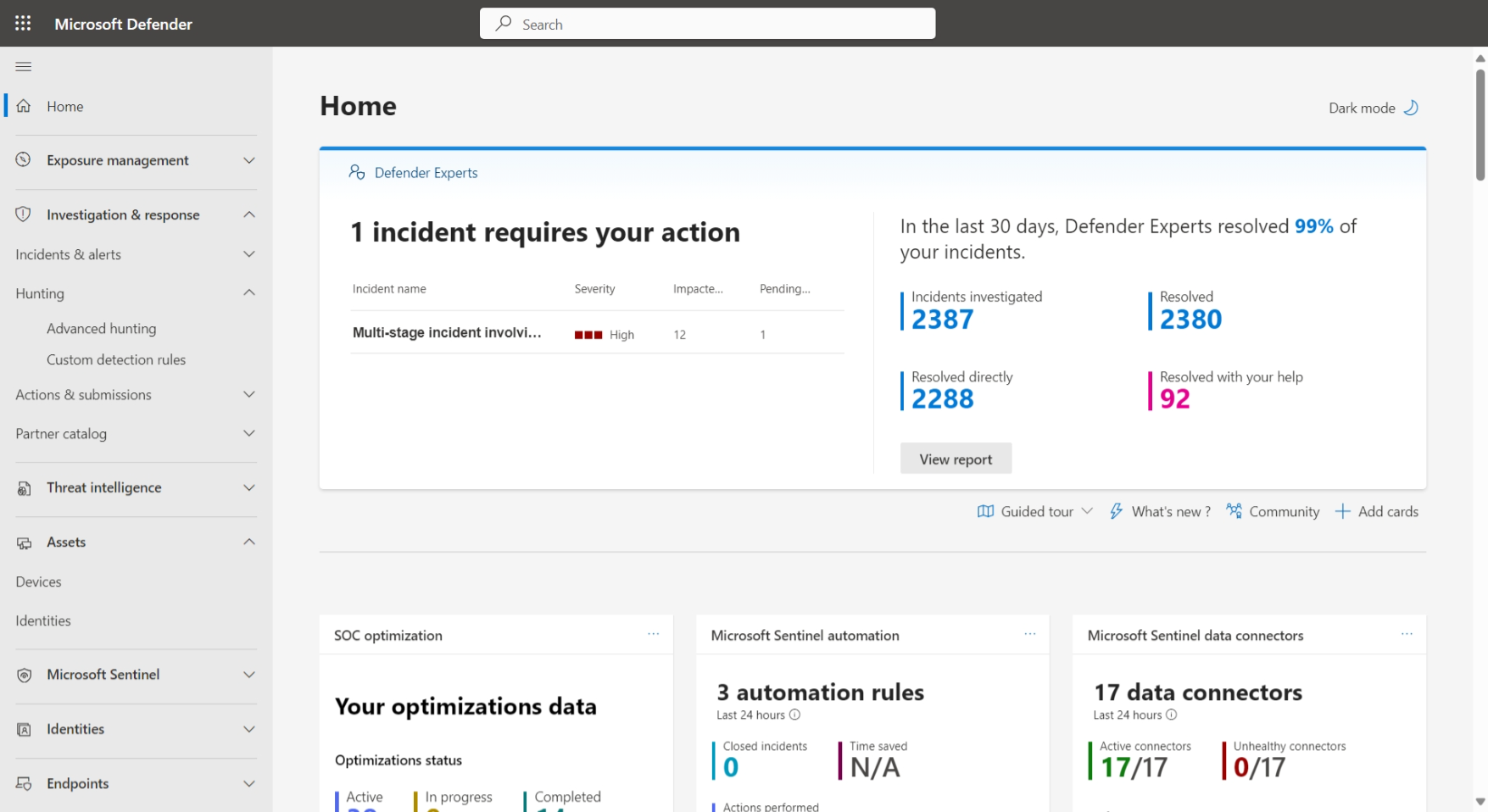

Auf der Startseite wird Ihre Ansicht durch die dienste bestimmt, die in Ihren Abonnements enthalten sind. Die Zugriffseinstellungen basieren auf Ihren Portalberechtigungen.

| Feature | Details |

|---|---|

| Homepage | Die Startseite bietet eine Ansicht des Sicherheitsstatus Ihrer Umgebung. Überprüfen Sie aktive Bedrohungen, gefährdete Ressourcen und eine Zusammenfassung des gesamten Sicherheitsstatus. Verwenden Sie die Dashboard, um eine aktuelle Momentaufnahme zu erhalten, und führen Sie nach Bedarf einen Drilldown zu Details aus. |

| Portalbenachrichtigungen | Portalbenachrichtigungen halten Sie mit wichtigen Informationen auf dem laufenden, einschließlich Updates, Ereignissen, vollständigen oder laufenden Aktionen sowie Warnungen und Fehlern. Benachrichtigungen werden nach der generierten Zeit im Benachrichtigungsbereich sortiert, wobei die letzte zuerst angezeigt wird. Weitere Informationen finden Sie unter Konfigurieren von Warnungsbenachrichtigungen. |

| Search | Während Sie das Portal durchsuchen, werden die Ergebnisse nach Abschnitten kategorisiert, die sich auf Ihre Suchbegriffe beziehen. Die Suche liefert Ergebnisse aus dem Portal, aus der Microsoft Tech Community und aus der Microsoft Learn-Dokumentation. Der Suchverlauf wird in Ihrem Browser gespeichert und ist 30 Tage lang zugänglich. |

| Führung | Erhalten Sie eine geführte Tour zum Verwalten der Endpunktsicherheit oder zum Verwalten der E-Mail- und Zusammenarbeitssicherheit. |

| Neuerungen | Erfahren Sie mehr über die neuesten Updates im Microsoft Defender XDR Blog. |

| Community | Lernen Sie von anderen in Microsoft-Sicherheitsdiskonträumen in der Tech Community. |

| Hinzufügen von Karten | Passen Sie die Startseite an, um Informationen zu erhalten, die für Sie am wichtigsten sind. |

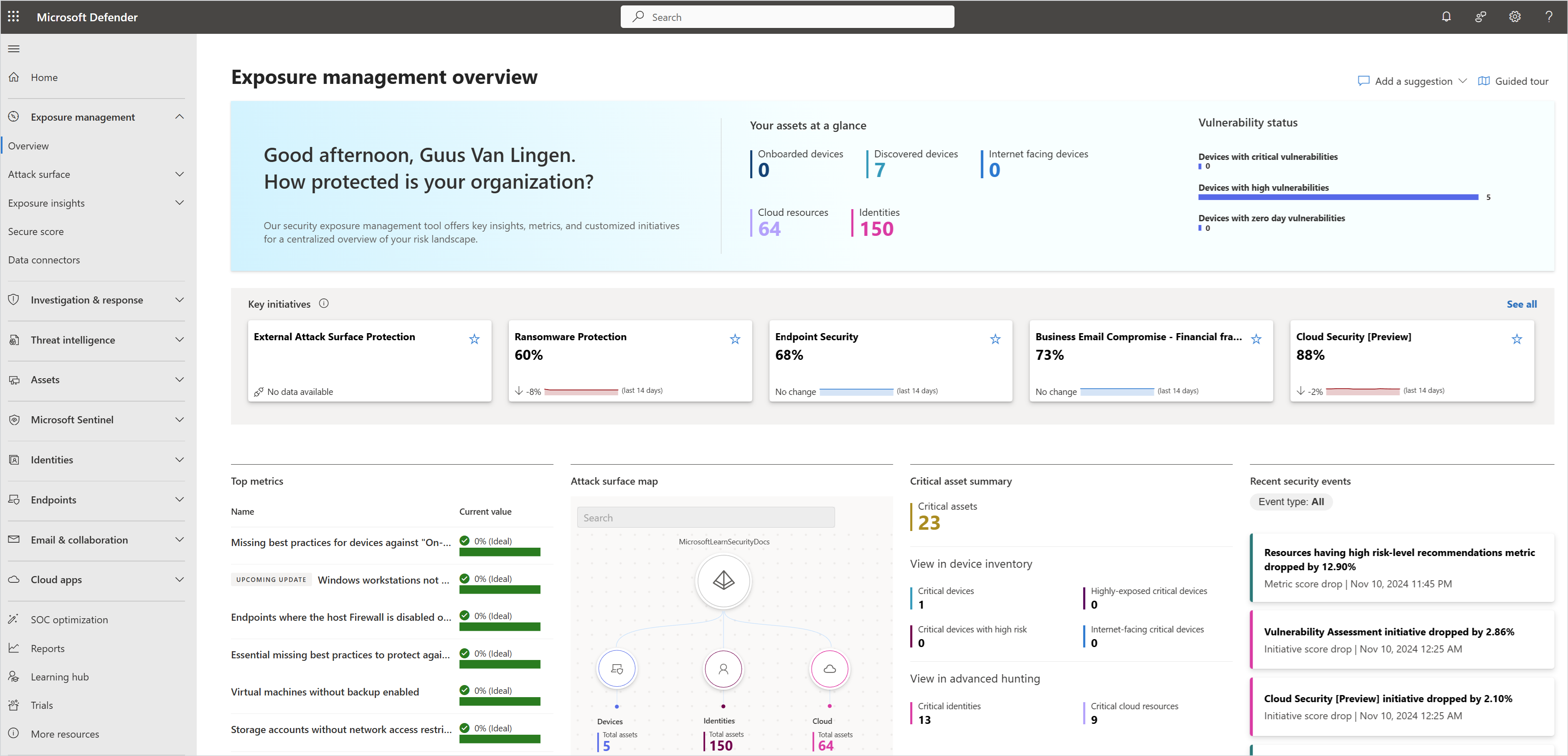

Expositionsmanagement

Überprüfen Sie unter Expositionsmanagement den Gesamtzustand Ihres Sicherheitsstatus, Ihrer Gefährdung und Ihres Risikos.

| Feature | Details |

|---|---|

| Übersicht über das Expositionsmanagement | Diese Dashboard bietet einen schnellen Überblick über Geräte und Cloudressourcen, einschließlich Internetgeräten und kritischen Ressourcen. Erfahren Sie, wie gut Ihre wichtigsten Sicherheitsinitiativen sind, und führen Sie einen Drilldown in die wichtigsten Metriken für hochwertige Sicherheitsrisiken aus. Abrufen von Expositionsstufen für verschiedene Arten von Ressourcen und Nachverfolgen des Sicherheitsfortschritts im Laufe der Zeit. |

| Angriffsflächen | Visualisieren von Expositionsdaten mit der Angriffsoberflächenkarte Erkunden Sie Ressourcen und Verbindungen auf der Karte, und führen Sie einen Drilldown aus, um sich auf bestimmte Ressourcen zu konzentrieren. Überprüfen Sie im Dashboard Angriffspfadverwaltung potenzielle Angriffspfade in Ihrem organization, die Angreifer ausnutzen könnten, zusammen mit Drosselungspunkten und kritischen Ressourcen im Pfad. |

| Erkenntnisse zur Offenlegung | Überprüfen und untersuchen Sie aggregierte Sicherheitsstatusdaten und Erkenntnisse über Ressourcen und Workloads hinweg. Bewerten Sie den Status und die Bereitschaft für Ihre wichtigsten Sicherheitsprojekte, und verfolgen Sie Projektmetriken im Laufe der Zeit nach. Erhalten Sie Sicherheitsempfehlungen zum Beheben von Gefährdungsproblemen. |

| Sicherheitsbewertung | Überprüfen Sie die Statusmetriken basierend auf der Microsoft-Sicherheitsbewertung. |

| Datenconnectors | Verbinden Sie Drittanbieterprodukte mit Security Exposure Management, und fordern Sie neue Connectors an. |

Weitere Informationen finden Sie unter Microsoft Security Exposure Management.

Untersuchung und Antwort

Der Abschnitt Untersuchung und Reaktion bietet einen zentralen Ort für die Untersuchung von Sicherheitsvorfällen und die Reaktion auf Bedrohungen im gesamten Unternehmen.

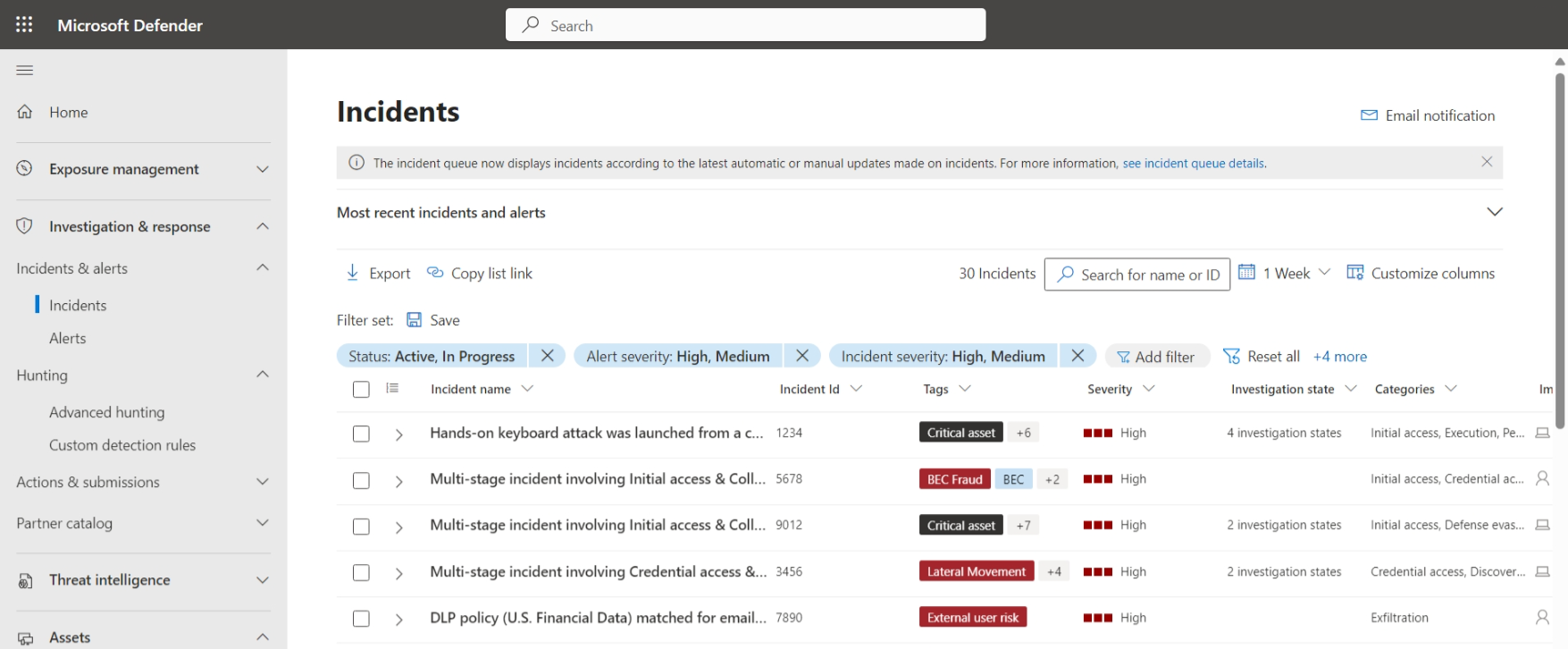

Untersuchen von Vorfällen und Warnungen

Verwalten und Untersuchen von Sicherheitsvorfällen an einem einzigen Ort und aus einer einzelnen Warteschlange im Defender-Portal. Die Warteschlangen incidents and Alerts (Vorfälle und Warnungen ) zeigen aktuelle Sicherheitsvorfälle und Warnungen für Ihre Dienste an.

| Feature | Details |

|---|---|

| Vorfälle | Überprüfen Sie auf der Dashboard Incidents eine Liste der neuesten Vorfälle, und priorisieren Sie diejenigen, die als hoher Schweregrad gekennzeichnet sind. Jeder Incident gruppiert Warnungen und zugehörige Daten, aus denen ein Angriff besteht. Führen Sie einen Drilldown in einem Incident durch, um eine vollständige Angriffsgeschichte zu erhalten, einschließlich Informationen zu zugehörigen Warnungen, Geräten, Benutzern, Untersuchungen und Beweisen. |

| Benachrichtigungen | Überprüfen Sie im Dashboard Warnungen. Warnungen sind Signale, die von Portaldiensten als Reaktion auf Bedrohungserkennungsaktivitäten ausgegeben werden. In der Warteschlange für einheitliche Warnungen werden neue und in Bearbeitung befindliche Warnungen der letzten sieben Tage angezeigt, wobei die neuesten Warnungen oben angezeigt werden. Filtern Sie nach Warnungen, um sie nach Bedarf zu untersuchen. |

Weitere Informationen finden Sie unter Incidents und Warnungen im Microsoft Defender-Portal.

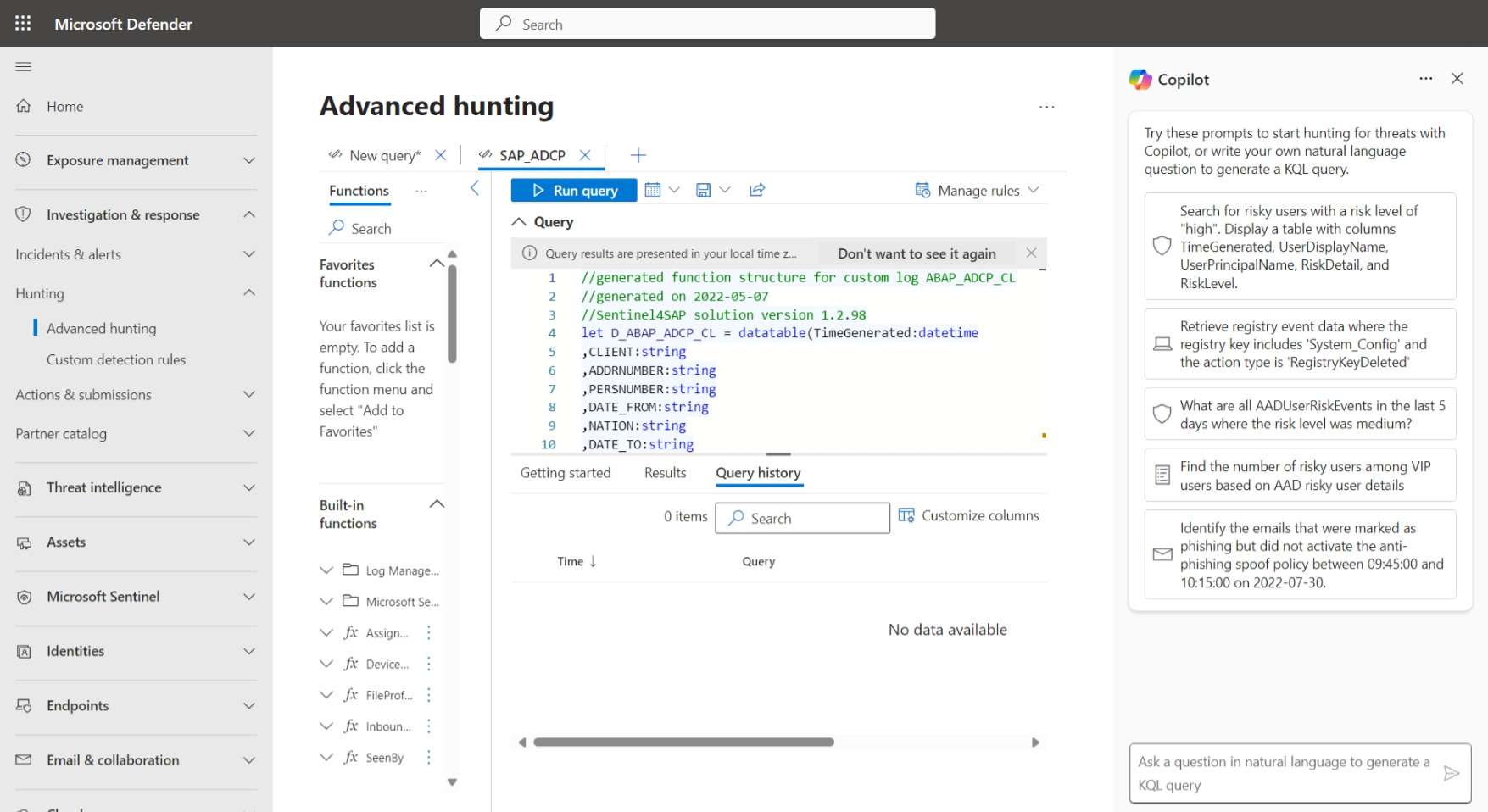

Suche nach Bedrohungen

Im Bereich Hunting können Sie sicherheitsrelevante Ereignisse und Daten proaktiv überprüfen, um bekannte und potenzielle Bedrohungen zu finden.

| Feature | Details |

|---|---|

| Erweiterte Suche | Untersuchen und Abfragen von Rohdaten für bis zu 30 Tage. Sie können abfragen, indem Sie ein tool für geführte Abfragen verwenden, Beispielabfragen verwenden oder Kusto-Abfragesprache (KQL) verwenden, um Ihre eigenen Abfragen zu erstellen. |

| Regeln für die benutzerdefinierte Erkennung | Erstellen Sie benutzerdefinierte Erkennungsregeln, um Ereignisse und Systemzustände proaktiv zu überwachen und darauf zu reagieren. Verwenden Sie benutzerdefinierte Erkennungsregeln, um Sicherheitswarnungen oder automatische Reaktionsaktionen auszulösen. |

Weitere Informationen finden Sie unter Proaktives Suchen nach Bedrohungen mit erweiterter Suche und Übersicht über benutzerdefinierte Erkennungen.

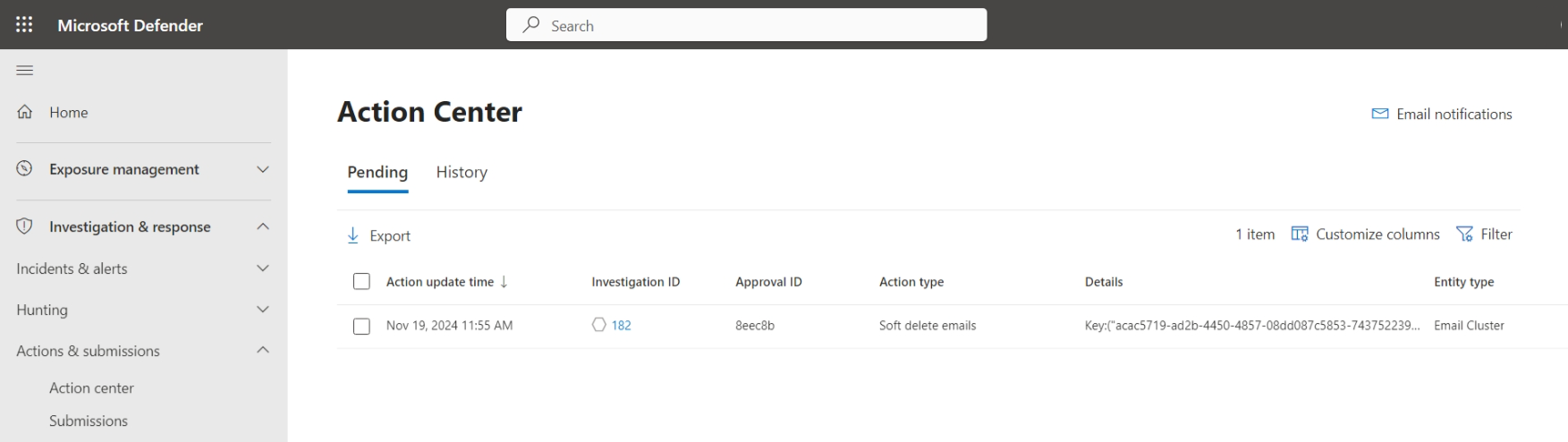

Überprüfen ausstehender Bedrohungsbehebungen

Bedrohungsschutzaktivitäten führen zu Aktionen zur Behebung von Bedrohungen. Aktionen können automatisiert oder manuell erfolgen. Aktionen, für die eine Genehmigung oder ein manueller Eingriff erforderlich ist, sind im Info-Center verfügbar.

| Feature | Details |

|---|---|

| Info-Center | Überprüfen Sie die Liste der Aktionen, die Aufmerksamkeit erfordern. Genehmigen oder ablehnen Sie Aktionen einzeln oder massenweise. Sie können den Aktionsverlauf überprüfen, um die Wartung nachzuverfolgen. |

| Übermittlungen | Senden Sie verdächtigen Spam, URLs, E-Mail-Probleme und vieles mehr an Microsoft. |

Weitere Informationen finden Sie unter Automatisierte Untersuchung und Reaktion und Das Info-Center.

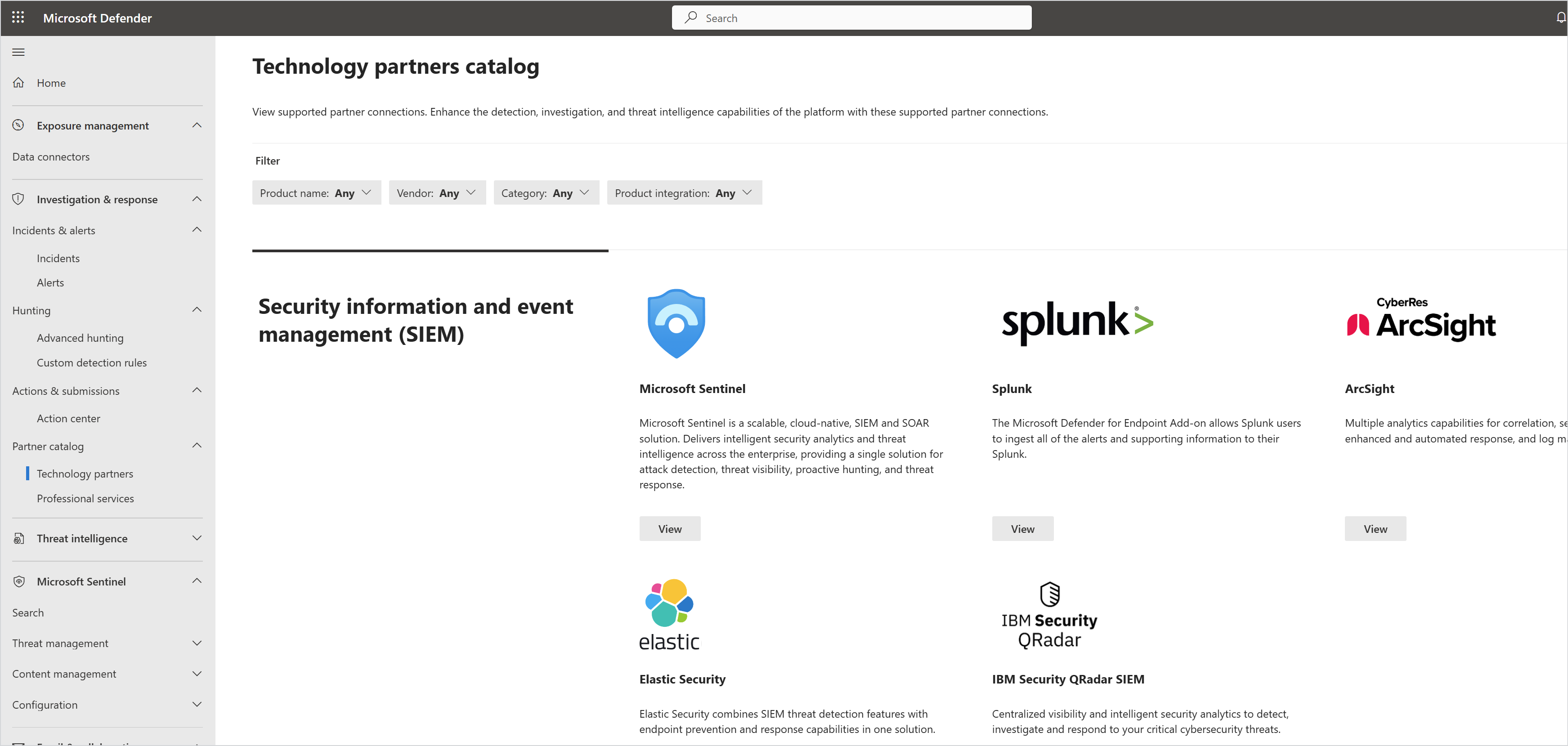

Partnerkatalog

Der Abschnitt Partnerkatalog enthält Informationen zu Defender-Partnern.

Das Defender-Portal unterstützt die folgenden Arten von Partnerintegrationen:

- Integrationen von Drittanbietern , um Benutzer mit effektivem Bedrohungsschutz zu schützen.

- Professionelle Dienste , die die Erkennungs-, Untersuchungs- und Threat Intelligence-Funktionen verbessern.

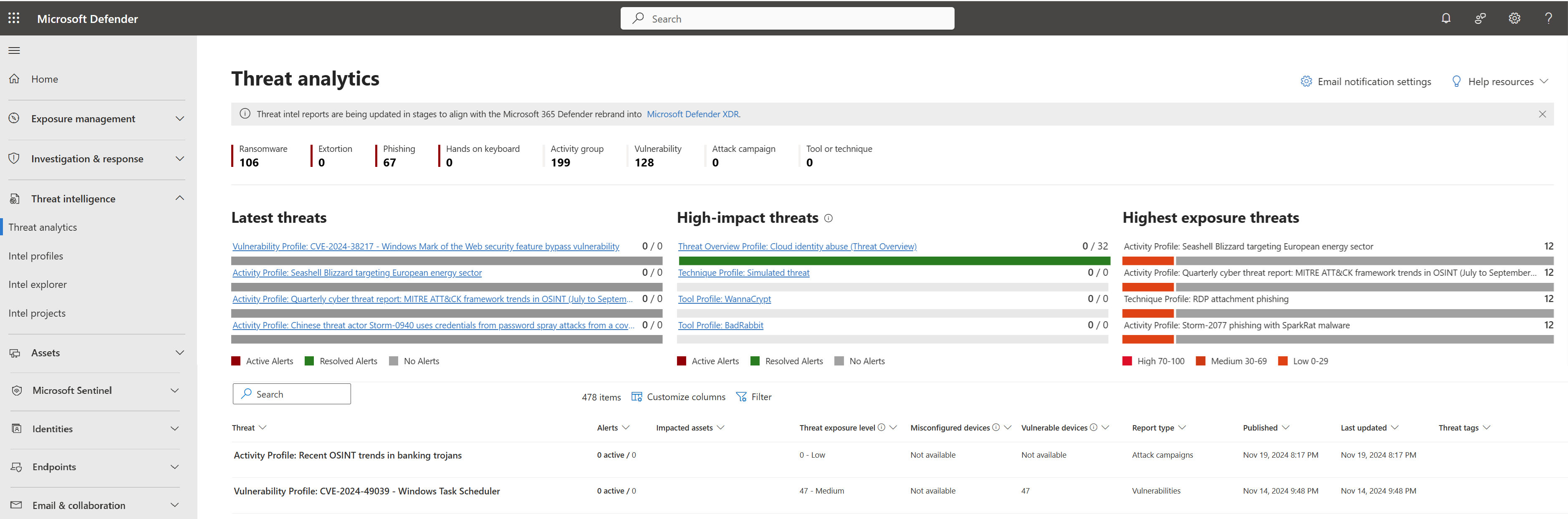

Threat Intelligence

Verschaffen Sie sich im Abschnitt Threat Intelligence des Portals direkten Einblick in aktive und laufende Bedrohungskampagnen, und greifen Sie auf Threat Intelligence-Informationen zu, die von der Defender Threat Intelligence-Plattform bereitgestellt werden.

| Feature | Details |

|---|---|

| Bedrohungsanalyse | Erfahren Sie, welche Bedrohungen derzeit in Ihrem organization relevant sind. Bewerten Sie den Bedrohungsschweregrad, führen Sie einen Drilldown in bestimmte Bedrohungsberichte und auszuführende Identitätsaktionen durch. Es sind verschiedene Arten von Bedrohungsanalyseberichten verfügbar. |

| Intel-Profile | Überprüfen Sie zusammengestellte Threat Intelligence-Inhalte, die nach Bedrohungsakteuren, Tools und bekannten Sicherheitsrisiken organisiert sind. |

| Intel Explorer | Überprüfen Sie Threat Intelligence-Informationen, und führen Sie einen Drilldown durch, um zu suchen und zu untersuchen. |

| Intel-Projekte | Überprüfen und erstellen Sie Projekte, um Indikatoren von Interesse und Indikatoren der Kompromittierung aus einer Untersuchung zu organisieren. Ein Projekt enthält zugeordnete Artefakte und einen detaillierten Verlauf von Namen, Beschreibungen, Mitarbeitern und Überwachungsprofilen. |

Weitere Informationen finden Sie unter Bedrohungsanalyse.

Objekte

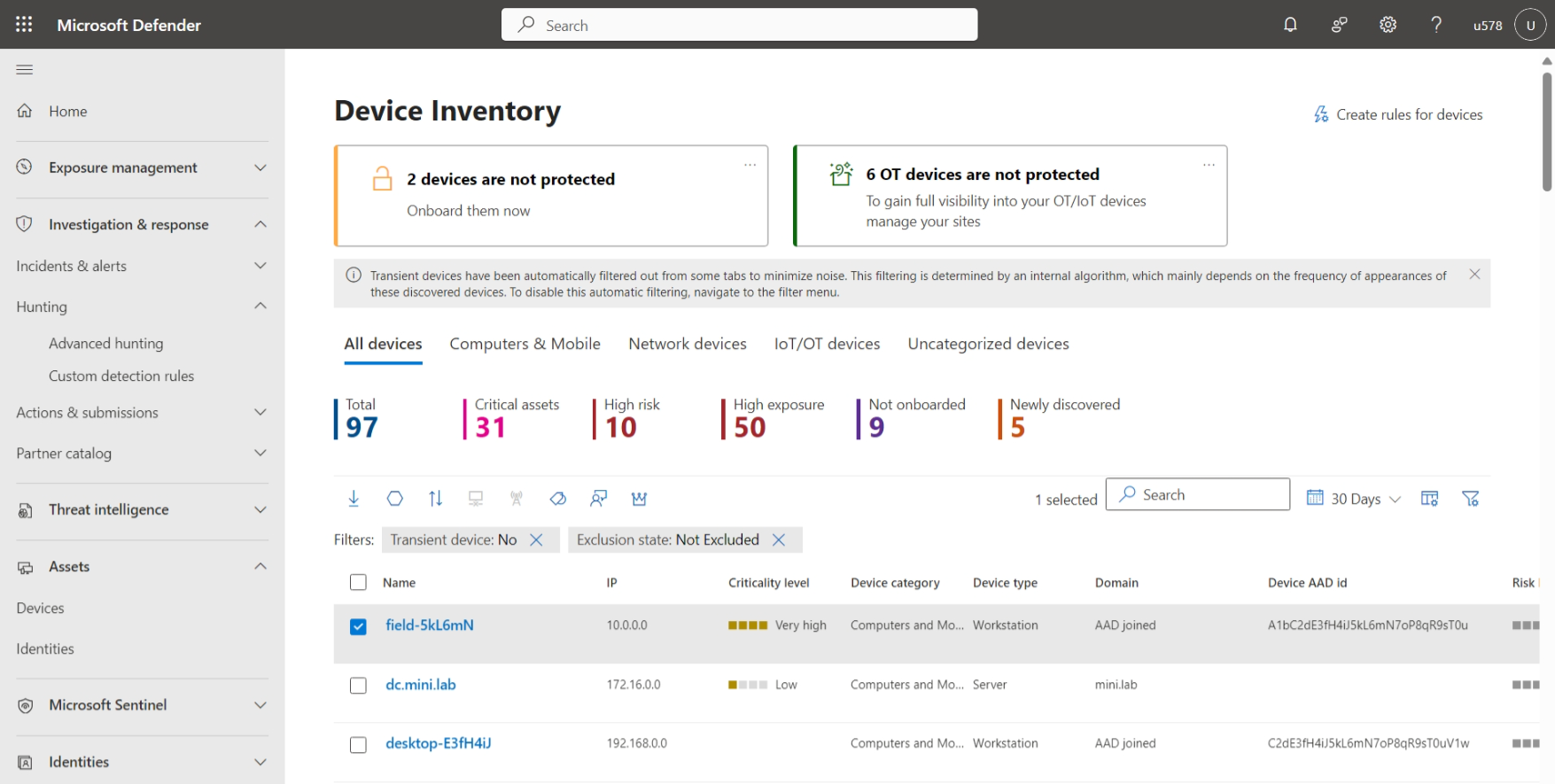

Die Seite Assets bietet eine einheitliche Ansicht der ermittelten und geschützten Ressourcen, einschließlich Geräten, Benutzern, Postfächern und Apps. Überprüfen Sie die Gesamtanzahl der Ressourcen jedes Typs, und führen Sie einen Drilldown zu bestimmten Ressourcendetails durch.

| Feature | Details |

|---|---|

| Geräte | Auf der Seite Gerätebestand erhalten Sie eine Übersicht über ermittelte Geräte in jedem Mandanten, auf den Sie Zugriff haben. Überprüfen Sie Geräte nach Typ, und konzentrieren Sie sich auf geräte mit hohem Risiko oder kritischen Geräten. Gruppieren Sie Geräte logisch, indem Sie Tags für den Kontext hinzufügen, und schließen Sie Geräte aus, die Sie nicht bewerten möchten. Starten Sie eine automatisierte Untersuchung für Geräte. |

| Identitäten | Rufen Sie eine Zusammenfassung Ihres Benutzer- und Kontobestands ab. |

Weitere Informationen finden Sie unter Geräteentitätsseite und Seite Benutzerentität.

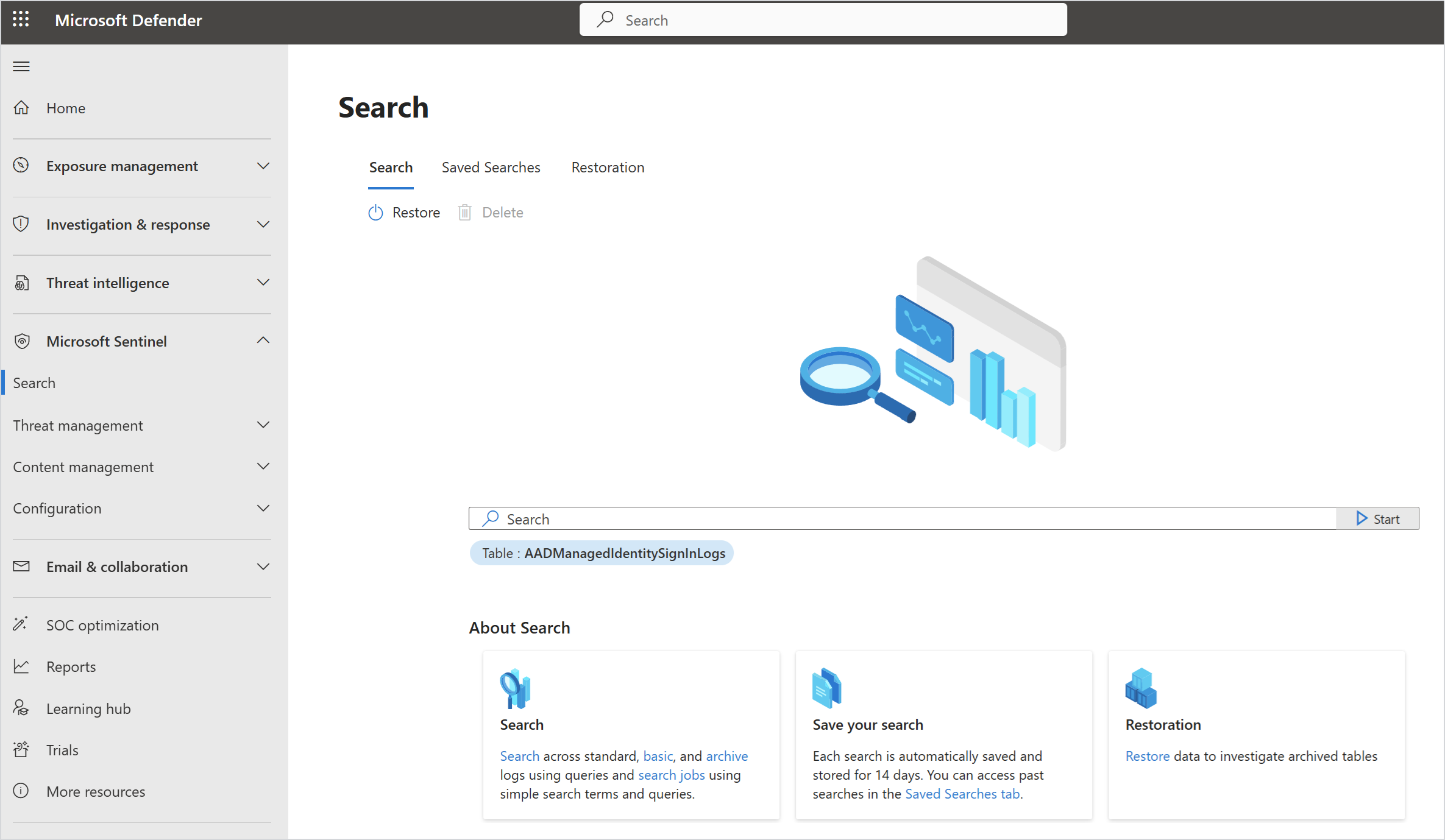

Microsoft Sentinel

Greifen Sie im Defender-Portal auf Microsoft Sentinel-Funktionen zu.

| Feature | Details |

|---|---|

| Search | Suchen Sie protokollübergreifend, und greifen Sie auf frühere Suchvorgänge zu. |

| Bedrohungsverwaltung | Visualisieren und Überwachen verbundener Daten mit Arbeitsmappen. Untersuchen Sie Vorfälle, und klassifizieren Sie Warnungen mit Entitäten. Suchen Sie proaktiv nach Bedrohungen , und verwenden Sie Notebooks , um Untersuchungen durchzuführen. Integrieren Sie Threat Intelligence in die Bedrohungserkennung, und verwenden Sie das MITRE ATT&CK-Framework in Analysen und Vorfällen. |

| Inhaltsverwaltung | Ermitteln und Installieren von OOTB-Inhalten (Out-of-the-Box) über den Inhaltshub. Verwenden Sie Microsoft Sentinel Repositorys, um eine Verbindung mit externen Quellsystemen für Continuous Integration und Continuous Delivery (CI/CD) herzustellen, anstatt benutzerdefinierte Inhalte manuell bereitzustellen und zu aktualisieren. |

| Konfiguration | Erfassen von Daten mithilfe von Datenconnectors. Erstellen Sie Watchlists , um Datenquellen zu korrelieren und zu organisieren. Richten Sie Analyseregeln ein, um gesammelte Daten abzufragen und zu analysieren. Automatisieren von Bedrohungsreaktionen |

Weitere Informationen finden Sie unter Microsoft Sentinel und Microsoft Sentinel im Microsoft Defender-Portal.

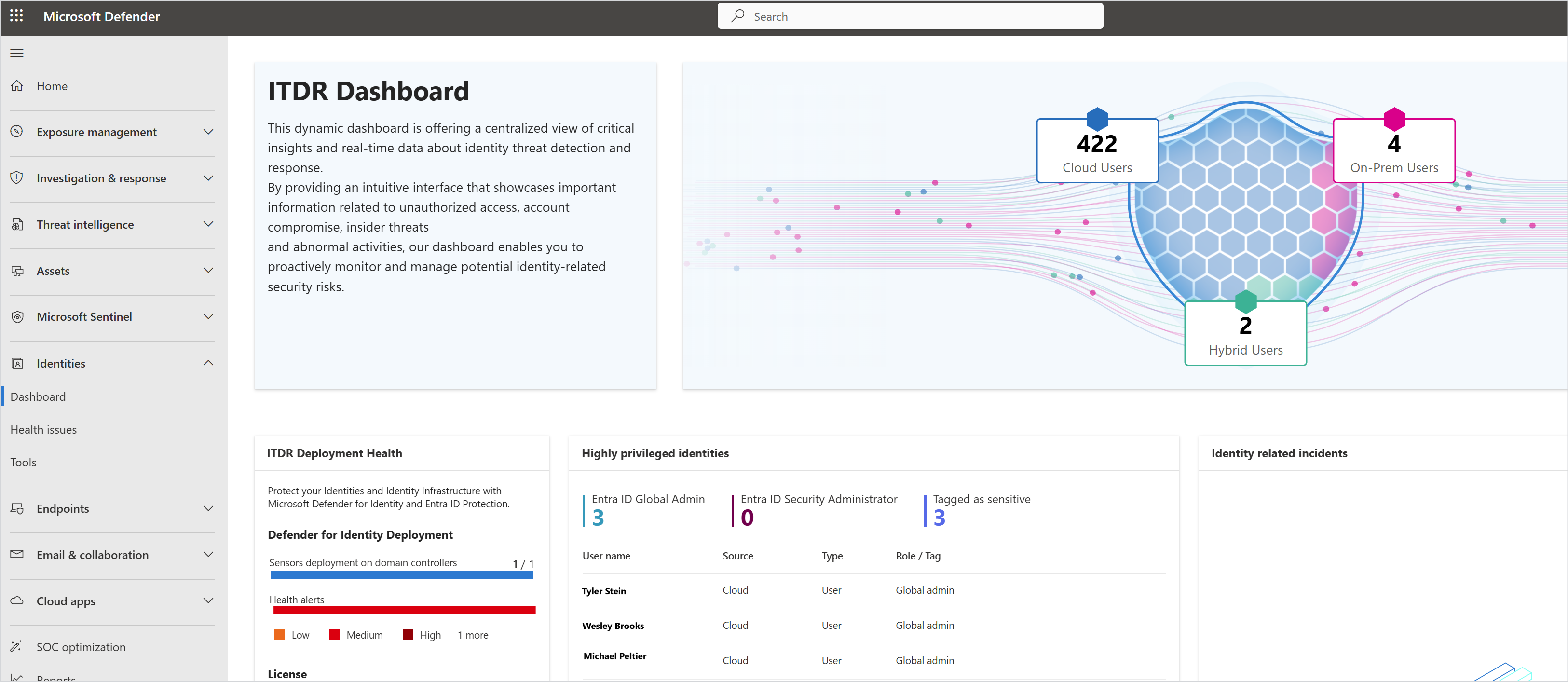

Identitäten

Überwachen Sie im Abschnitt Identitäten des Defender-Portals die Integrität von Benutzern und Konten, und verwalten Sie identitätsbezogene Risiken proaktiv mit Defender for Identity.

| Feature | Details |

|---|---|

| ITDR-Dashboard | Erhalten Sie auf der Dashboard Identity Threat Detection and Response (ITDR) Einblicke und Echtzeitdaten zum Sicherheitsstatus von Benutzern und Konten. Die Dashboard enthält Informationen zur Defender for Identity-Bereitstellung, Informationen zu Identitäten mit hohen Berechtigungen und Informationen zu identitätsbezogenen Vorfällen. Wenn ein Problem mit einem Defender for Identity-Arbeitsbereich vorliegt, wird es auf der Seite Integritätsprobleme ausgelöst. |

| Integritätsprobleme | Alle globalen oder sensorbasierten Integritätsprobleme von Defender for Identity werden auf dieser Seite angezeigt. |

| Tools | Greifen Sie auf gängige Tools zu, die Ihnen bei der Verwaltung von Defender for Identity helfen. |

Weitere Informationen finden Sie unter Microsoft Defender for Identity.

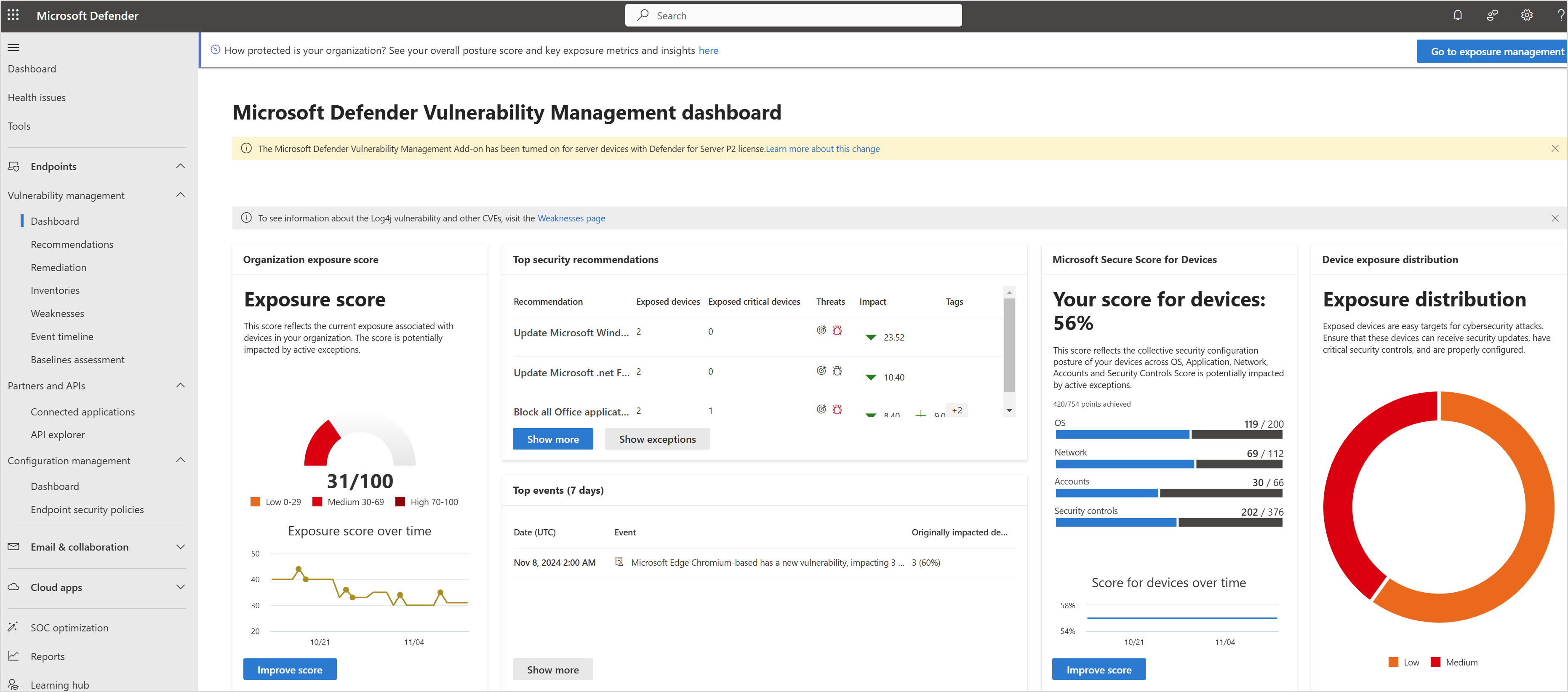

Endpunkte

Überwachen und verwalten Sie im Abschnitt Endpunkte des Portals Ressourcenrisiken mit Microsoft Defender Vulnerability Management.

| Feature | Details |

|---|---|

| Bedrohungs- und Sicherheitsrisikomanagement | Überprüfen Sie den Sicherheitsrisikostatus im Dashboard. Erhalten Sie Empfehlungen basierend auf der Sicherheitsrisikobewertung von Geräten, und korrigieren Sie sie nach Bedarf. Überprüfen Sie die Softwareinventur Ihrer Organisation, einschließlich anfälliger Komponenten, Zertifikate und Hardware. Lesen Sie CVEs und Sicherheitsempfehlungen. Überprüfen Sie die ereignisbasierte Zeitleiste, um die Auswirkungen von Sicherheitsrisiken zu ermitteln. Verwenden Sie die Sicherheitsbaselinebewertung , um Geräte anhand von Sicherheitsbenchmarks zu bewerten. |

| Verbundene Anwendungen | Rufen Sie Informationen zu den Microsoft Entra Anwendungen ab, die mit Defender für Endpunkt verbunden sind. |

| API-Explorer | Verwenden Sie den API-Explorer zum Erstellen und Ausführen von API-Abfragen, Testen und Senden von Anforderungen für verfügbare Defender für Endpunkt-API-Endpunkte. |

Weitere Informationen finden Sie unter Microsoft Defender Vulnerability Management und Microsoft Defender for Endpoint.

Email und Zusammenarbeit

Überwachen, untersuchen und verwalten Sie im Abschnitt Email & Zusammenarbeit Sicherheitsbedrohungen und Antworten auf E-Mail- und Zusammenarbeits-Apps mit Microsoft Defender for Office 365.

| Feature | Details |

|---|---|

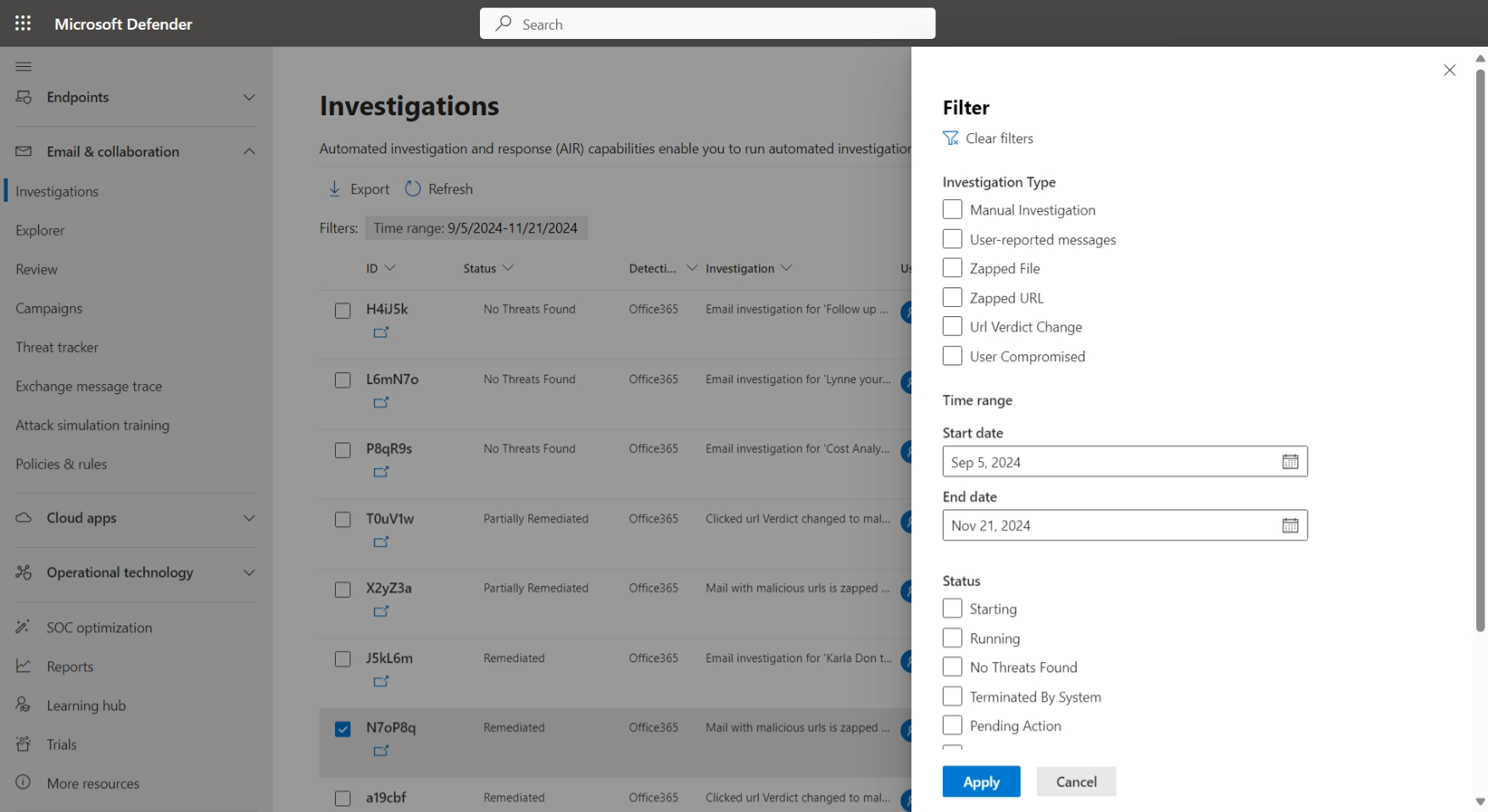

| Untersuchungen | Ausführen und Überprüfen automatisierter Untersuchungen. |

| Explorer | Suchen, untersuchen und untersuchen Sie Bedrohungen für E-Mails und Dokumente. Führen Sie einen Drilldown in bestimmte Arten von Bedrohungen durch, einschließlich Schadsoftware, Phishing und Kampagnen. |

| Überprüfung | Verwalten von in Quarantäne befindlichen Elementen und eingeschränkten Absendern. |

| Feldzüge | Analysieren Sie koordinierte Angriffe auf Ihre organization. |

| Bedrohungsnachverfolgung | Überprüfen Sie gespeicherte und nachverfolgte Abfragen, und folgen Sie beliebten Kampagnen. |

| Richtlinien und Regeln | Konfigurieren und verwalten Sie Sicherheitsrichtlinien, um sich vor Bedrohungen zu schützen und Aktivitätswarnungen zu empfangen. |

Weitere Informationen finden Sie unter Microsoft Defender for Office 365.

Cloud-Apps

Überprüfen Sie im Abschnitt Cloud-Apps die Sicherheit, um Risiken und Gefährdungen für Cloud-Apps mithilfe von Microsoft Defender for Cloud Apps zu minimieren.

| Feature | Details |

|---|---|

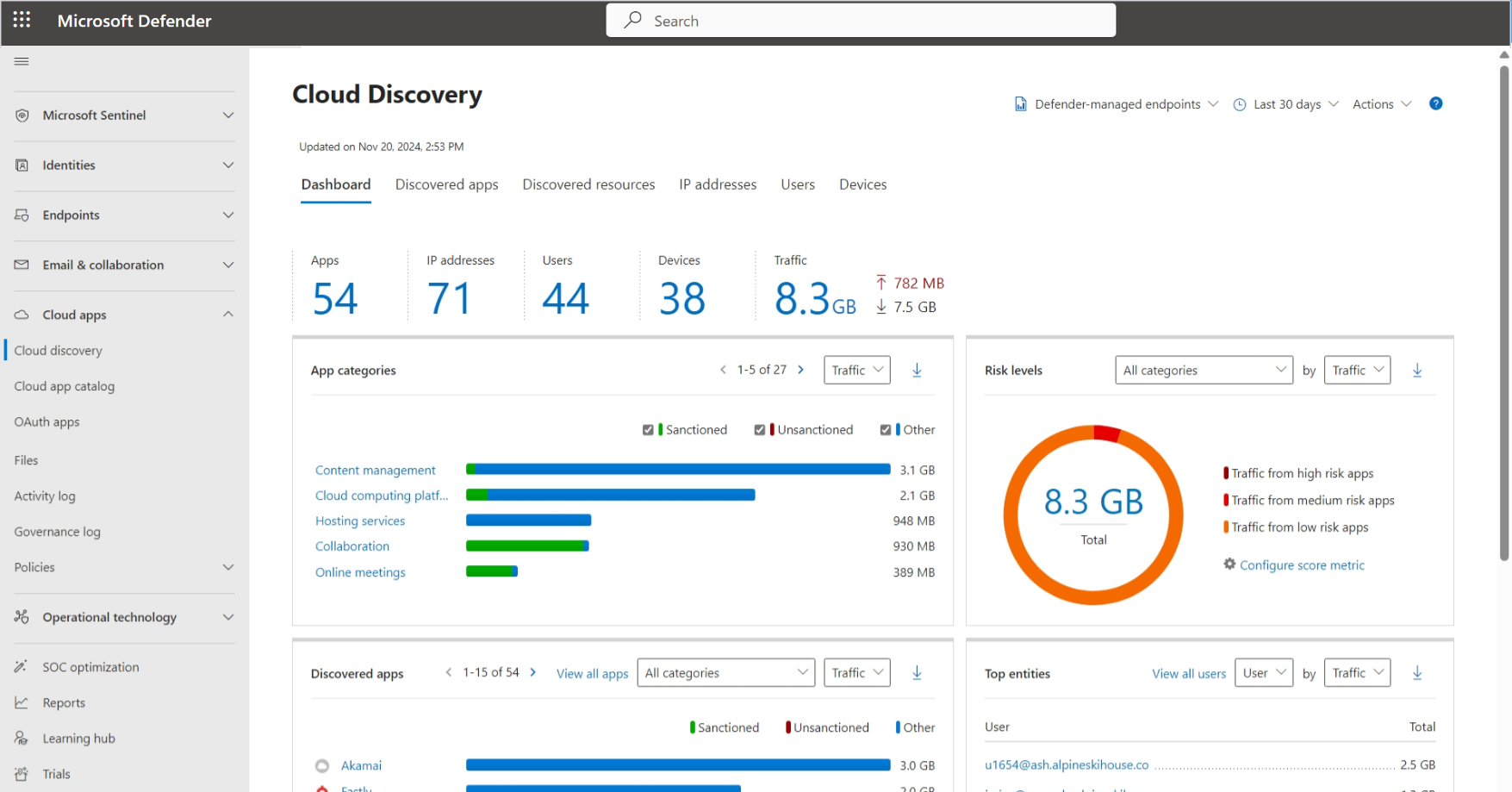

| Cloud Discovery | Verschaffen Sie sich mit Ermittlungsberichten einen Überblick über die Sicherheit von Cloud-Apps. Überprüfen Sie einen Beispielbericht, und erstellen Sie neue Berichte. |

| Cloud-App-Katalog | Verschaffen Sie sich einen Überblick über bekannte Cloud-Apps und die damit verbundenen Risiken. Sie können Apps nach Bedarf sanktionieren und die Sanktion aufheben. |

| OAuth-Apps | Erhalten Sie Einblick in OAuth-Apps. Überprüfen Sie Apps, und filtern Sie die Einstellungen, um einen Drilldown auszuführen. |

| Aktivitätsprotokoll | Überprüfen Sie die Aktivitäten der verbundenen App nach Cloudname, IP-Adresse und zugehörigen Geräten. |

| Governanceprotokoll | Überprüfen sie Governanceaktionen. |

| Richtlinien | Konfigurieren sie Sicherheitsrichtlinien für Cloud-Apps. |

Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps.

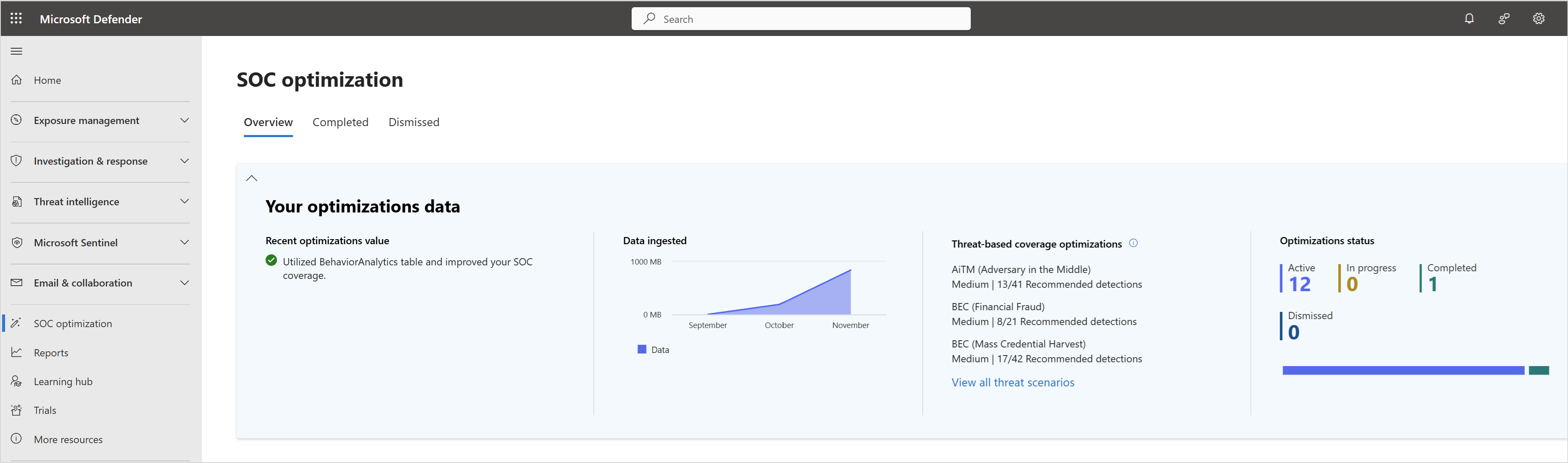

SOC-Optimierung

Auf der SoC-Optimierungsseite können Sie die Sicherheitskontrollen verschärfen, um Lücken bei der Bedrohungsabdeckung zu schließen, und die Datenerfassungsraten basierend auf empfehlungen mit hoher Genauigkeit und umsetzbaren Empfehlungen zu erhöhen. SOC-Optimierungen sind auf Ihre Umgebung zugeschnitten und basieren auf Ihrer aktuellen Abdeckung und Bedrohungslandschaft.

Weitere Informationen finden Sie unter Optimieren Ihrer Sicherheitsvorgänge.

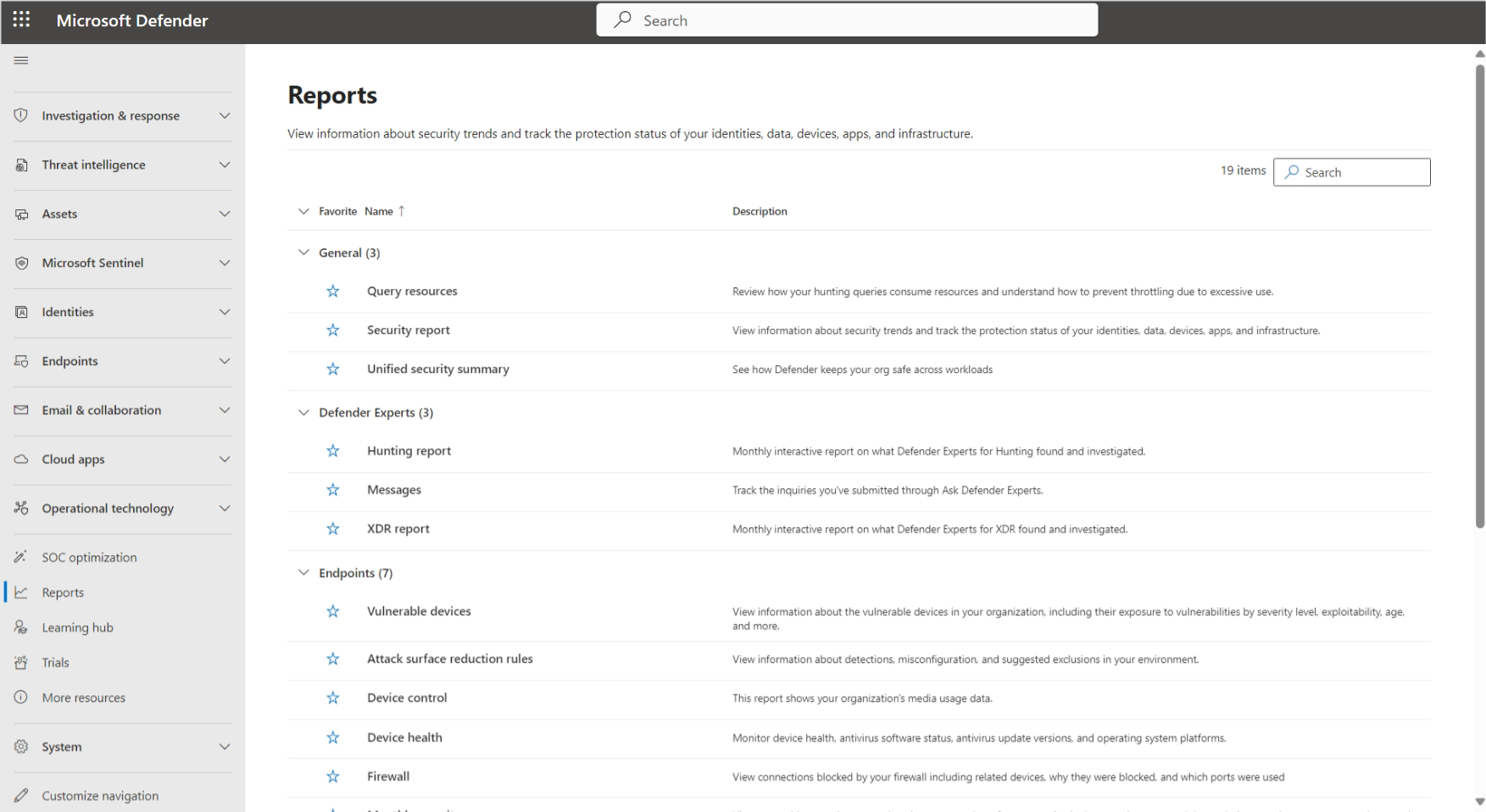

Berichte

Überprüfen Sie auf der Seite Berichte Sicherheitsberichte für alle Bereiche, Ressourcen und Workloads. Verfügbare Berichte hängen von den Sicherheitsdiensten ab, auf die Sie Zugriff haben.

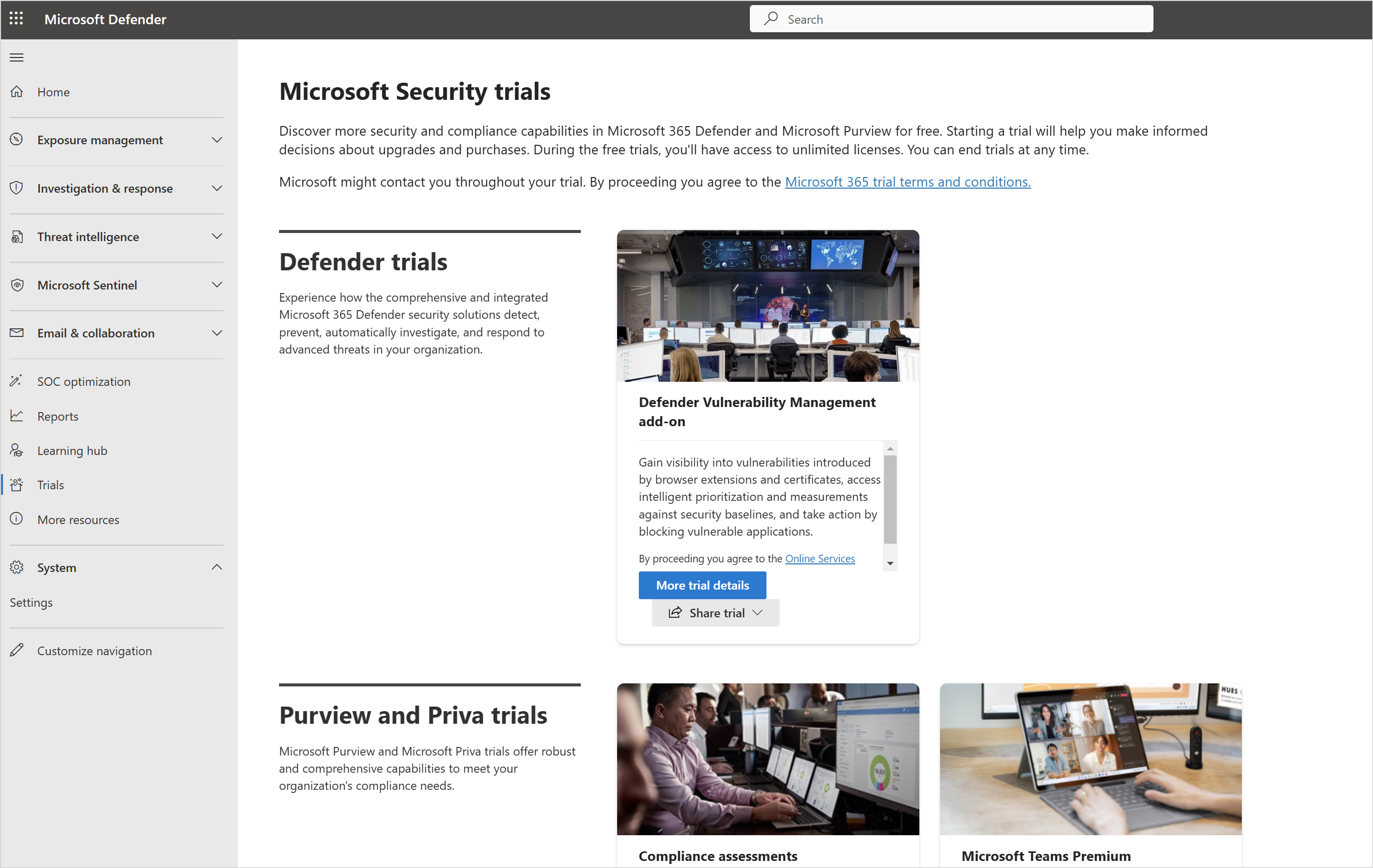

Gerichtsverhandlung

Überprüfen Sie auf der Seite Testversionen Testlösungen, die Ihnen helfen sollen, Entscheidungen zu Upgrades und Käufen zu treffen.