Microsoft Defender XDR im Defender-Portal

Microsoft Defender XDR in der einheitlichen SecOps-Plattform von Microsoft vereinheitlicht und koordiniert den Bedrohungsschutz für eine vielzahl von Ressourcen, einschließlich Geräten und Endpunkten, Identitäten, E-Mail, Microsoft 365-Dienste und SaaS-Apps.

Defender XDR konsolidiert Bedrohungssignale und -daten über Ressourcen hinweg, sodass Sie Sicherheitsbedrohungen von einem zentralen Standort im Microsoft Defender-Portal aus überwachen und verwalten können.

Defender XDR kombiniert mehrere Microsoft-Sicherheitsdienste.

| Dienst | Details |

|---|---|

| Schutz vor E-Mail-Bedrohungen mit Defender for Office 365 | Schützt E-Mails und Office 365 Ressourcen. |

| Schützen von Geräten mit Defender für Endpunkt | Bietet präventiven Schutz, Erkennung nach Sicherheitsverletzungen sowie automatisierte Untersuchung und Reaktion auf Geräte. |

| Schützen von Active Directory mit Defender for Identity | Verwendet Active Directory-Signale, um erweiterte Bedrohungen, kompromittierte Identitäten und böswillige Insideraktionen zu identifizieren, zu erkennen und zu untersuchen. |

| Schützen von SaaS-Cloud-Apps mit Defender for Cloud Apps | Bietet umfassende Transparenz, starke Datensteuerungen und erweiterten Bedrohungsschutz für SaaS- und PaaS-Cloud-Apps. |

| Schutz vor einer Vielzahl von Bedrohungen mit Microsoft Sentinel | Microsoft Sentinel lässt sich nahtlos in Defender XDR integrieren, um die Funktionen beider Produkte in einer einheitlichen Sicherheitsplattform für Bedrohungserkennung, Untersuchung, Suche und Reaktion zu kombinieren. |

Erkennen von Bedrohungen

Defender XDR bietet eine kontinuierliche Bedrohungsüberwachung. Wenn Bedrohungen erkannt werden, werden Sicherheitswarnungen erstellt. Defender aggregiert verwandte Warnungen und Sicherheitssignale automatisch in Sicherheitsvorfälle.

Incidents definieren ein vollständiges Bild eines Angriffs. Incidents helfen SOC-Teams, Angriffe zu verstehen und schneller darauf zu reagieren. Incidents sammeln verwandte Warnungen, Informationen zum Angriffsbereich und -fortschritt sowie zu den Anschlägen und Ressourcen, die an einem Angriff beteiligt sind.

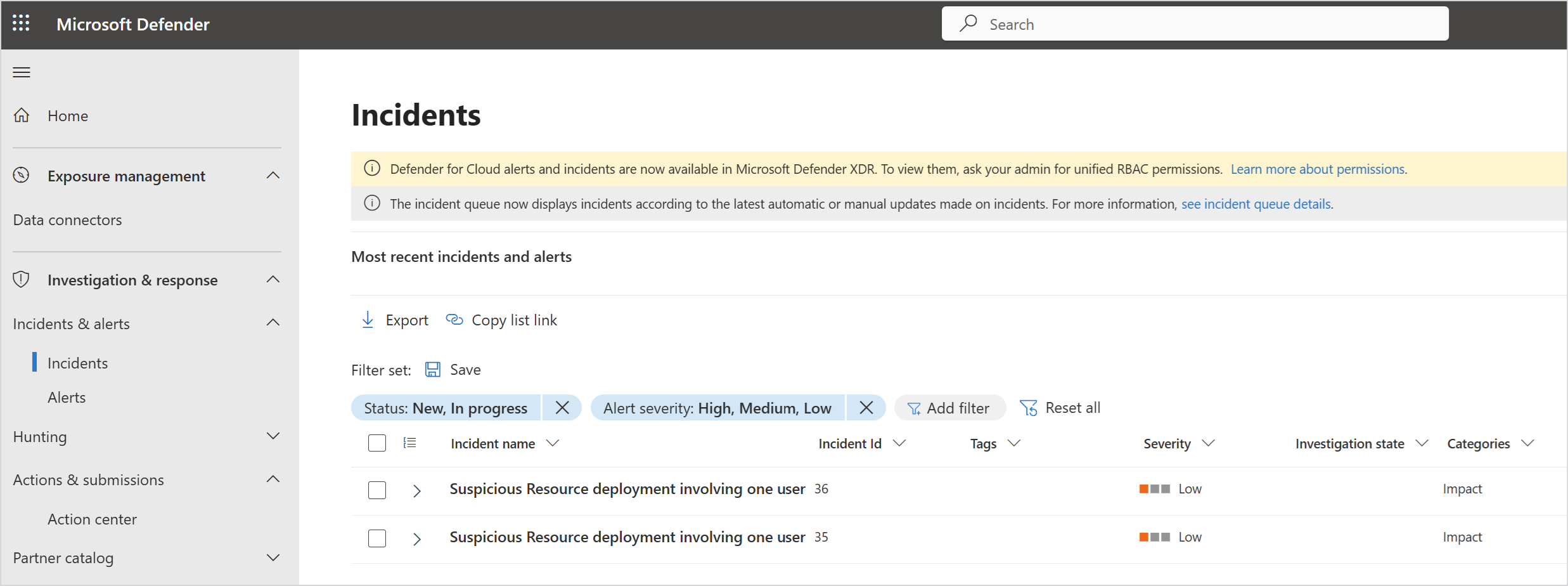

Eine einzelne Incidentwarteschlange im Defender-Portal bietet vollständigen Einblick in die neuesten Warnungen und Vorfälle sowie verlaufsbezogene Daten. Sie können die Incidentwarteschlange durchsuchen und abfragen und Antworten basierend auf dem Schweregrad priorisieren.

Erkennen von Lateral Movement-Angriffen

Defender für XDR bietet eine Täuschungsfunktion , um von Menschen betriebene Lateral Movements zu erkennen, die häufig bei gängigen Angriffen wie Ransomware und E-Mail-Kompromittierung verwendet werden.

Die Täuschungsfunktion generiert Decoy-Ressourcen. Wenn Angreifer mit diesen Ressourcen interagieren, löst die Täuschungsfunktion Warnungen mit hoher Zuverlässigkeit aus, die im Portal auf der Seite Warnungen angezeigt werden können.

Automatisches Unterbrechen von Bedrohungen

Defender XDR verwendet automatische Angriffsunterbrechungen, um laufende Angriffe einzudämmen, die Auswirkungen auf Angriffe zu begrenzen und sicherheitsrelevanten Teams mehr Zeit für die Reaktion zu bieten.

Automatische Unterbrechungen basieren auf High-Fidelity-Signalen, die durch Incidentkorrelation über Millionen von Defender-Produktsignalen und kontinuierlichen Untersuchungserkenntnissen des Sicherheitsforschungsteams von Microsoft erzeugt werden, um ein hohes Signal-zu-Rausch-Verhältnis sicherzustellen.

Die automatische Unterbrechung verwendet Defender XDR Reaktionsaktionen, wenn Angriffe erkannt werden. Antworten umfassen das Enthalten oder Deaktivieren von Ressourcen.

Angriffsunterbrechungen sind in der Defender XDR Incidentwarteschlange und auf bestimmten Incidentseiten deutlich gekennzeichnet.

Suche nach Bedrohungen

Die proaktive Suche untersucht und untersucht Sicherheitsereignisse und Daten, um bekannte und potenzielle Sicherheitsbedrohungen zu finden.

Defender XDR bietet Funktionen zur Bedrohungssuche im Defender-Portal.

Erweiterte Suche: SOC-Teams können die erweiterte Suche mit dem Kusto-Abfragesprache (KQL) im Portal verwenden, um benutzerdefinierte Abfragen und Regeln für die Bedrohungssuche im gesamten Unternehmen zu erstellen. Analysten können nach Indikatoren für Kompromittierung, Anomalien und verdächtige Aktivitäten in Defender XDR Datenquellen suchen.

Wenn Sie mit KQL nicht vertraut sind, bietet Defender XDR einen geführten Modus zum visuellen Erstellen von Abfragen und vordefinierte Abfragevorlagen.

Benutzerdefinierte Erkennungsregeln: Zusätzlich zur erweiterten Suche können SOC-Teams benutzerdefinierte Erkennungsregeln erstellen, um Ereignisse und Systemzustände proaktiv zu überwachen und darauf zu reagieren. Regeln können Warnungen oder automatische Antwortaktionen auslösen.

Reagieren auf Bedrohungen

Defender für XDR bietet automatisierte Untersuchungs- und Reaktionsfunktionen . Die Automatisierung reduziert die Anzahl von Warnungen, die manuell von SOC-Teams verarbeitet werden müssen.

Wenn Warnungen Vorfälle erstellen, führen automatisierte Untersuchungen zu einer Bewertung, die bestimmt, ob eine Bedrohung gefunden wurde. Wenn verdächtige und böswillige Bedrohungen erkannt werden, umfassen die Korrekturaktionen das Senden einer Datei in die Quarantäne, das Beenden eines Prozesses, das Blockieren einer URL oder das Isolieren eines Geräts.

Eine Zusammenfassung der automatisierten Untersuchungen und Antworten finden Sie auf der Startseite des Portals. Ausstehende Wartungsaktionen werden im Info-Center des Portals behandelt.