Genaues Untersuchen von Incidents mit Microsoft Sentinel im Azure-Portal

Incidents mit Microsoft Sentinel sind Dateien, die eine Aggregation aller relevanten Beweise für bestimmte Untersuchungen enthalten. Jeder Incident wird basierend auf Beweisstücken (Warnungen) erstellt (oder diesen hinzugefügt), die entweder von Analyseregeln generiert oder aus Sicherheitsprodukten von Drittanbietern importiert wurden, die ihre eigenen Warnungen erzeugen. Vorfälle erben die in den Warnungen enthaltenen Entitäten sowie die Eigenschaften der Warnungen, z. B. Schweregrad, Status und MITRE ATT&CK-Taktiken und -Techniken.

Microsoft Sentinel bietet Ihnen eine vollständige Fallverwaltungsplattform mit umfassenden Features im Azure-Portal zum Untersuchen von Sicherheitsincidents. Die Seite Incidentdetails ist Ihr zentraler Ausgangsort für die Durchführung Ihrer Untersuchung, an dem alle relevanten Informationen und alle anwendbaren Tools und Aufgaben in einem Bildschirm zusammengeführt sind.

In diesem Artikel wird beschrieben, wie Sie einen Incident im Detail untersuchen, und Ihnen dabei geholfen, Ihre Incidents schneller, effektiver und effizienter zu navigieren und zu untersuchen sowie Ihre mittlere Zeit bis zur Lösung (MTTR) zu reduzieren.

Voraussetzungen

Die Rollenzuweisung Microsoft Sentinel-Antwortberechtigter ist erforderlich, um Incidents untersuchen zu können.

Weitere Informationen zu Rollen in Microsoft Sentinel.

Wenn ein Gastbenutzer Vorfälle zuweisen muss, muss diesem im Microsoft Entra-Mandanten die Rolle Verzeichnisleseberechtigter zugewiesen werden. Regulären Benutzenden (keine Gastbenutzende) ist diese Rolle standardmäßig zugewiesen.

Wenn Sie derzeit die Legacy-Benutzeroberfläche der Detailseite für Incidents anzeigen, aktivieren Sie oben rechts auf der Seite die neue Oberfläche, um mit den Verfahren in diesem Artikel für die neue Oberfläche fortzufahren.

Bereiten Sie das Fundament richtig vor

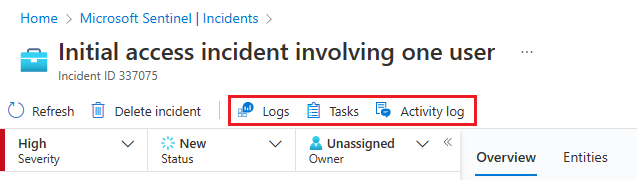

Wenn Sie sich auf die Untersuchung eines Incidents vorbereiten, stellen Sie die Dinge zusammen, die Sie zum Leiten Ihres Workflows benötigen. Die folgenden Tools finden Sie auf einer Schaltflächenleiste am oberen Rand der Incidentseite, direkt unter dem Titel.

Wählen Sie Aufgaben aus, um die für diesen Vorfall zugewiesenen Aufgaben anzuzeigen oder um eigene Aufgaben hinzuzufügen. Aufgaben können die Prozessstandardisierung in Ihrem SOC verbessern. Weitere Informationen finden Sie unter Verwalten von Vorfällen in Microsoft Sentinel mithilfe von Aufgaben.

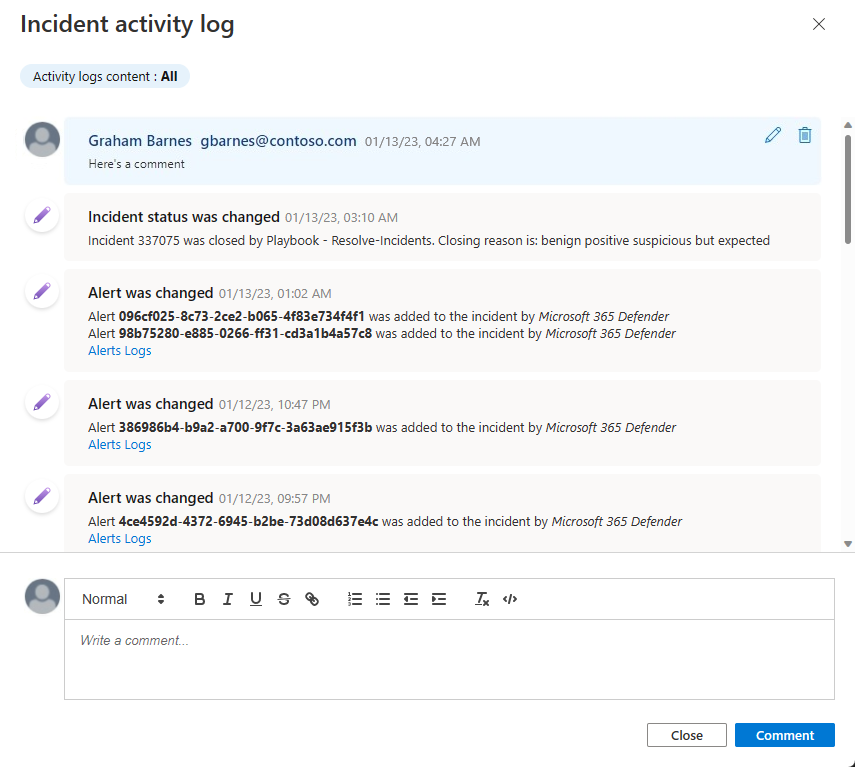

Wählen Sie Aktivitätsprotokoll aus, um festzustellen, ob bereits Maßnahmen für diesen Incident ergriffen wurden (z. B. durch Automatisierungsregeln) sowie um alle Kommentare, die eventuell abgegeben wurden, anzuzeigen. Sie können hier auch Ihre eigenen Kommentare hinzufügen. Weitere Informationen finden Sie unter Überwachen und Kommentieren von Incidentereignissen.

Wählen Sie jederzeit Protokolle aus, um ein vollständiges, leeres Protokollanalyse-Abfragefenster innerhalb der Incidentseite zu öffnen. Sie können eine Abfrage, in Bezug stehend oder nicht, erstellen und ausführen, ohne den Incident zu verlassen. Wenn Sie plötzlich die Inspiration überkommt, einen Gedanken zu verfolgen, machen Sie sich keine Sorgen, Ihren Flow zu unterbrechen – Ihnen stehen die Protokolle zur Verfügung. Weitere Informationen finden Sie unter Eingehendere Analyse Ihrer Daten in Protokollen.

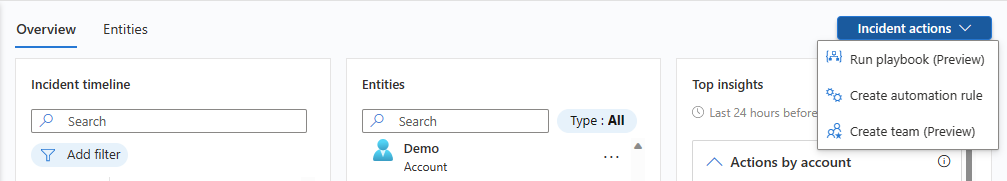

Die Schaltfläche Incidentaktionen befindet sich auch gegenüber den Registerkarten Übersicht und Entitäten. Hier finden Sie dieselben Aktionen, die bereits oben als über die Schaltfläche Aktionen im Detailbereich auf der Incidents-Rasterseite verfügbar beschrieben wurden. Die einzige fehlende Aktion ist Untersuchen, die stattdessen im linken Detailbereich verfügbar ist.

Die verfügbaren Aktionen unter der Schaltfläche Incidentaktionen umfassen:

| Aktion | Beschreibung |

|---|---|

| Playbook ausführen | Führen Sie ein Playbook für diesen Incident aus, um bestimmte Anreicherungs-, Zusammenarbeits- oder Antwortaktionen durchzuführen. |

| Automatisierungsregel erstellen | Erstellen Sie eine Automatisierungsregel, die in Zukunft nur für Incidents wie diesen ausgeführt wird (von derselben Analyseregel generiert). |

| Team erstellen (Vorschau) | Erstellen Sie ein Team in Microsoft Teams, um abteilungsübergreifend mit anderen Personen oder Teams an der Handhabung des Incidents zusammenzuarbeiten. Wenn für diesen Incident bereits ein Team erstellt wurde, wird dieses Menüelement als Teams öffnen angezeigt. |

Das Gesamtbild erhalten Sie auf der Seite mit den Incidentdetails

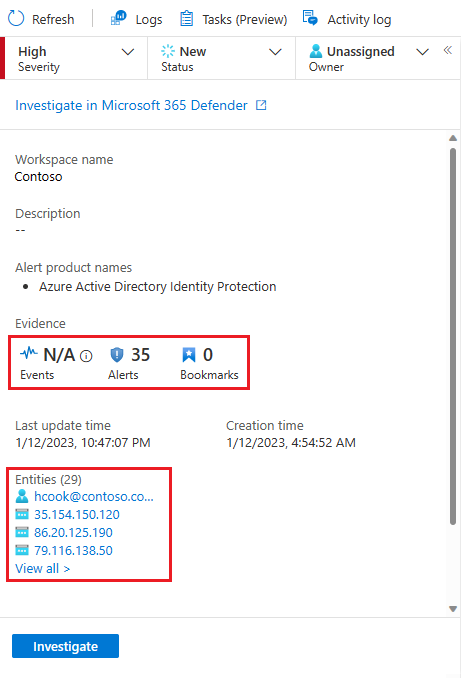

Der linke Bereich der Detailseite für Incidents enthält dieselben Incidentdetailinformationen, die Sie auf der Seite Incidents rechts neben dem Raster gesehen haben. Dieser Bereich wird immer angezeigt, egal welche Registerkarte auf der restlichen Seite angezeigt wird. Dort können Sie die grundlegenden Informationen des Incidents sehen und auf folgende Weisen einen Drilldown ausführen:

Wählen Sie unter Beweis die Option Ereignisse, Warnungenoder Lesezeichen aus, um den Bereich Protokolle auf der Incidentseite zu öffnen. Der Bereich Protokolle wird mit der Abfrage des von Ihnen ausgewählten der drei Elemente angezeigt, und Sie können die Abfrageergebnisse ausführlich durchgehen, ohne sich vom Incident entfernen zu müssen. Wählen Sie Fertig aus, um den Bereich zu schließen und zu Ihrem Incident zurückzukehren. Weitere Informationen finden Sie unter Eingehendere Analyse Ihrer Daten in Protokollen.

Wählen Sie einen der Einträge unter Entitäten aus, um ihn auf der Registerkarte Entitäten anzuzeigen. Hier werden nur die ersten vier Entitäten im Incident angezeigt. Die restlichen können Sie anzeigen, indem Sie Alle anzeigen auswählen oder im Widget Entitäten auf der Registerkarte „Übersicht“ oder auf der Registerkarte „Entitäten“. Weitere Informationen finden Sie auf der Registerkarte „Entitäten“.

Wählen Sie die Option Untersuchen aus, um den Incident im grafischen Untersuchungstool zu öffnen, das Beziehungen zwischen allen Elementen des Incidents diagrammartig darstellt.

Dieser Bereich kann auch in den linken Rand des Bildschirms reduziert werden, indem Sie den kleinen, nach links zeigenden Doppelpfeil neben der Dropdownliste Besitzer auswählen. Selbst in diesem minimierten Zustand können Sie jedoch weiterhin den Besitzer, den Status und den Schweregrad ändern.

Der Rest der Seite mit den Incidentdetails ist in zwei Registerkarten unterteilt: Übersicht und Entitäten.

Die Registerkarte Übersicht enthält die folgenden Widgets, von denen jedes ein wesentliches Ziel Ihrer Untersuchung darstellt.

| Widget | Beschreibung |

|---|---|

| Incidentzeitachse | Das Widget Incidentzeitachse zeigt Ihnen die Zeitachse der Warnungen und Lesezeichen im Incident, was Ihnen dabei helfen kann, den zeitlichen Ablauf der Angreiferaktivitäten zu rekonstruieren. Wählen Sie ein einzelnes Element aus, um alle seine Details anzuzeigen, was Ihnen auch noch einen weiteren Drilldown ermöglicht. Weitere Informationen finden Sie unter Rekonstruieren der Zeitachse der Angriffsstory. |

| Ähnliche Vorfälle | Im Widget Ähnliche Incidents wird eine Sammlung von bis zu 20 anderen Incidents angezeigt, die dem aktuellen Incident am ähnlichsten sind. So können Sie den Vorfall in einem größeren Zusammenhang sehen und Ihre Untersuchung besser führen. Weitere Informationen finden Sie unter Überprüfen auf ähnliche Incidents in Ihrer Umgebung. |

| Entitäten | Im Widget Entitäten werden Ihnen alle Entitäten angezeigt, die in den Warnungen identifiziert wurden. Dies sind die Objekte, die bei dem Vorfall eine Rolle gespielt haben, seien es Benutzer, Geräte, Adressen, Dateien oder andere Typen. Wählen Sie eine Entität aus, um deren vollständige Details anzuzeigen (die auf der Registerkarte „Entitäten“ angezeigt werden). Weitere Informationen finden Sie unter Erkunden der Entitäten des Incidents. |

| Wichtigste Erkenntnisse | Im Widget Wichtigste Erkenntnisse finden Sie eine Sammlung der Ergebnisse von Abfragen, die von Microsoft-Sicherheitsexperten definiert wurden und die wertvolle und kontextbezogene Sicherheitsinformationen zu allen Entitäten im Incident bereitstellen, basierend auf Daten aus einer Sammlung von Quellen. Weitere Informationen finden Sie unter Erhalten der wichtigsten Erkenntnisse über Ihren Incident. |

Auf der Registerkarte Entitäten wird die vollständige Liste der Entitäten im Incident angezeigt, die auch im Widget Entitäten auf der Seite Übersicht angezeigt werden. Wenn Sie eine Entität im Widget auswählen, werden Sie hier angewiesen, das vollständige Dossier der Entität anzuzeigen – seine Identifikationsinformationen, eine Zeitachse seiner Aktivitäten (sowohl innerhalb als auch außerhalb des Incidents) sowie den vollständigen Satz von Erkenntnissen über die Entität, genau wie auf der vollständigen Entitätsseite, aber beschränkt auf den für den Incident geeigneten Zeitraum.

Rekonstruieren der Zeitachse der Angriffsstory

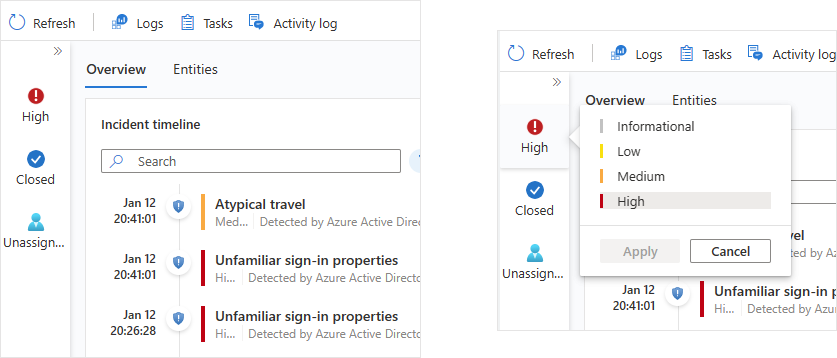

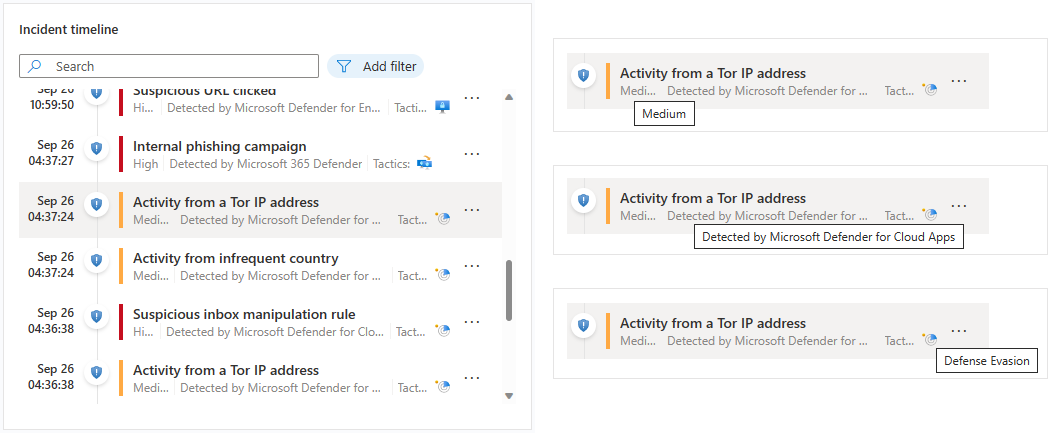

Das Widget Incidentzeitachse zeigt Ihnen die Zeitachse der Warnungen und Lesezeichen im Incident, was Ihnen dabei helfen kann, den zeitlichen Ablauf der Angreiferaktivitäten zu rekonstruieren.

Zeigen Sie mit dem Mauszeiger auf ein Symbol oder ein unvollständiges Textelement, damit eine QuickInfo mit dem vollständigen Text dieses Symbols oder Textelements angezeigt wird. Diese QuickInfos sind nützlich, wenn der angezeigte Text aufgrund der begrenzten Breite des Widgets abgeschnitten wird. Sehen Sie sich das Beispiel in diesem Screenshot an:

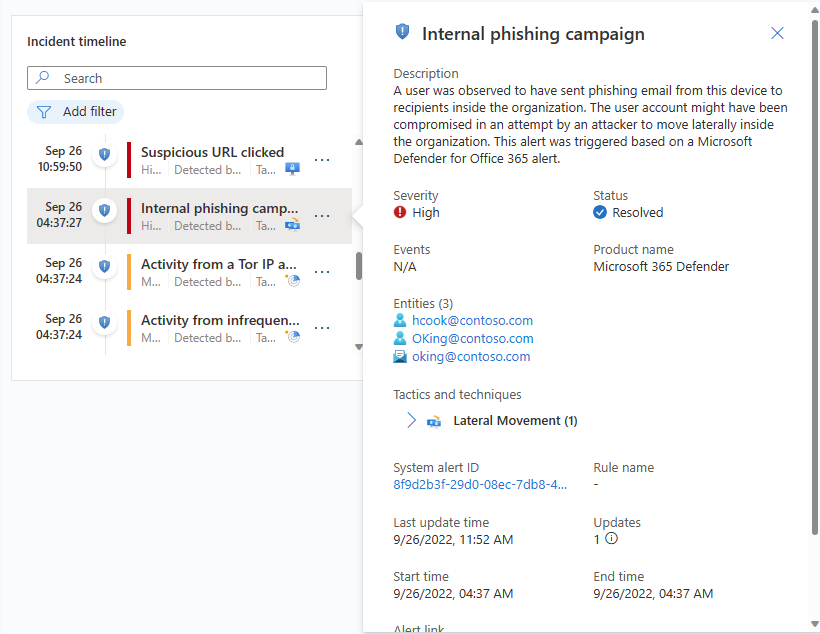

Wählen Sie eine einzelne Warnung oder ein Lesezeichen aus, um die vollständigen Details anzuzeigen.

Zu den Warnungsdetails gehören der Schweregrad und der Status der Warnung, die Analyseregeln, von denen sie generiert wurde, das Produkt, das die Warnung generiert hat, die in der Warnung genannten Entitäten, die zugehörigen MITRE ATT&CK-Taktiken und -Techniken sowie die interne Systemwarnungs-ID.

Wählen Sie den Link Systemwarnungs-ID aus, um noch einen weitergehenden Drilldown in die Warnung durchzuführen und so den Bereich Protokolle zu öffnen und die Abfrage anzuzeigen, die die Ergebnisse generiert hat, sowie die Ereignisse, die die Warnung ausgelöst haben.

Lesezeichendetails sind nicht genau identisch mit Warnungsdetails. Sie enthalten zwar auch Entitäten, MITRE ATT&CK-Taktiken und -Techniken sowie die Lesezeichen-ID, aber sie enthalten auch das Rohergebnis und die Informationen zum Ersteller des Lesezeichens.

Wählen Sie den Link Lesezeichenprotokolle anzeigen aus, um den Bereich Protokolle zu öffnen und die Abfrage anzuzeigen, die die Ergebnisse generiert hat, die als Lesezeichen gespeichert wurden.

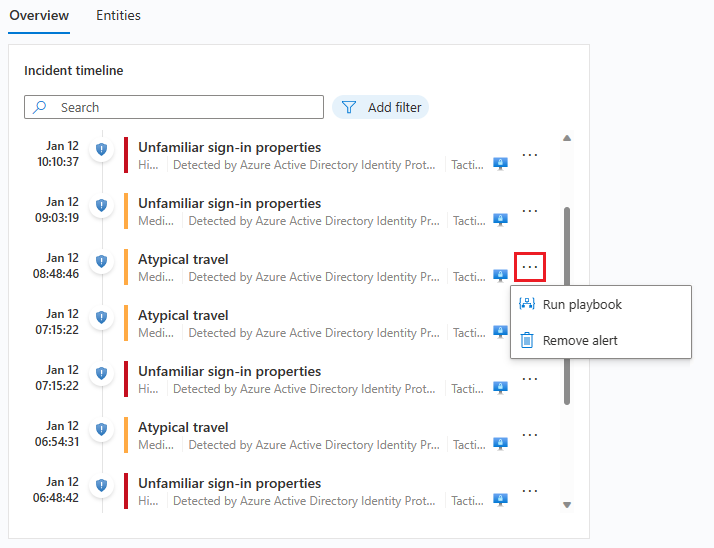

Aus dem Incidentzeitachsen-Widget heraus können Sie auch die folgenden Maßnahmen für Warnungen und Lesezeichen ergreifen:

Führen Sie ein Playbook für die Warnung aus, um sofortige Maßnahmen zur Eindämmung einer Bedrohung zu ergreifen. Manchmal müssen Sie eine Bedrohung blockieren oder isolieren, bevor Sie die Untersuchung fortsetzen. Erfahren Sie mehr über das Ausführen von Playbooks für Warnungen.

Entfernen Sie eine Warnung aus einem Incident. Sie können Warnungen entfernen, die nach ihrer Erstellung zu Incidents hinzugefügt wurden, wenn Sie sie als nicht relevant bewerten. Erfahren Sie mehr über das Entfernen von Warnungen aus Incidents.

Entfernen Sie ein Lesezeichen aus einem Incident, oder bearbeiten Sie die Felder im Lesezeichen, die bearbeitet werden können (nicht angezeigt).

Überprüfen auf ähnliche Incidents in Ihrer Umgebung

Als Analyst sicherheitsrelevanter Vorgänge sollten Sie bei der Untersuchung eines Incidents den größeren Zusammenhang beachten.

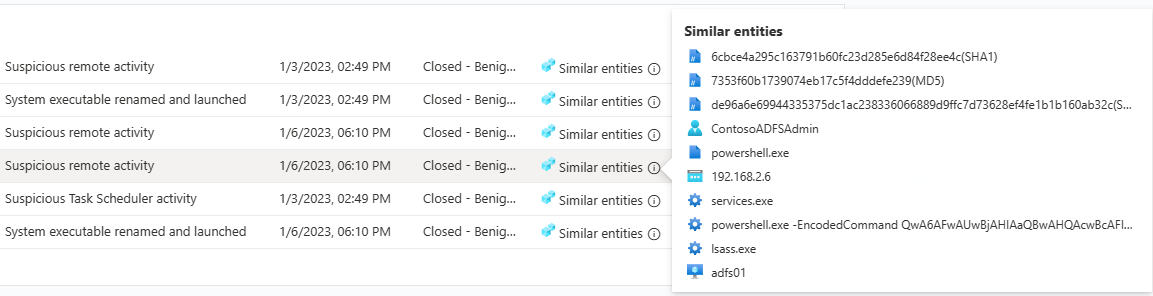

Wie beim Incidentzeitachsen-Widget können Sie mit dem Mauszeiger auf einen Text zeigen, der aufgrund der Spaltenbreite unvollständig angezeigt wird, um den vollständigen Text anzuzeigen.

Die Gründe, warum ein Vorfall in der Liste ähnlicher Vorfälle erscheint, werden in der Spalte Ähnlichkeitsgrund angezeigt. Bewegen Sie den Mauszeiger über das Infosymbol, um die gemeinsamen Elemente (Entitäten, Regelname oder Details) anzuzeigen.

Erhalten der wichtigsten Erkenntnisse über Ihren Incident

Die Sicherheitsexperten von Microsoft Sentinel verfügen über integrierte Abfragen, die automatisch die wichtigen Fragen zu den Entitäten in Ihrem Incident stellen. Die wichtigsten Antworten finden Sie im Widget Wichtigste Erkenntnisse, das rechts auf der Seite mit den Incidentdetails angezeigt wird. Dieses Widget zeigt eine Sammlung von Erkenntnissen, die sowohl auf einer Machine Learning-Analyse als auch auf einer Zusammenstellung der besten Teams von Sicherheitsexperten basieren.

Dies sind einige der gleichen Erkenntnisse, die auf den Entitätsseiten angezeigt werden, die speziell ausgewählt werden, um Ihnen bei der schnellen Selektierung sowie dem Verstehen des Umfangs der Bedrohung zu helfen. Aus dem gleichen Grund werden Erkenntnisse für alle Entitäten im Incident zusammen präsentiert, um Ihnen ein vollständigeres Bild der Vorgänge zu geben.

Die wichtigsten Erkenntnisse sind Änderungen vorbehalten und umfassen:

- Aktionen nach Konto.

- Aktionen am Konto.

- UEBA-Erkenntnisse.

- Auf den Benutzer bezogene Bedrohungsindikatoren.

- Watchlist-Erkenntnisse (Vorschau).

- Anomal hohe Anzahl eines Sicherheitsereignisses.

- Windows-Anmeldeaktivität.

- IP-Adressen-Remoteverbindungen.

- IP-Adressen-Remoteverbindungen mit TI-Übereinstimmung.

Jede dieser Erkenntnisse (vorerst mit Ausnahme der auf Watchlists bezogenen) verfügt über einen Link, den Sie auswählen können, um die zugrunde liegende Abfrage im Bereich Protokolle zu öffnen, der auf der Incidentseite angezeigt wird. Anschließend können Sie einen Drilldown zu den Ergebnissen der Abfrage durchführen.

Der Zeitrahmen für das Widget Wichtigste Erkenntnisse liegt zwischen 24 Stunden vor der frühesten Warnung im Incident und dem Zeitpunkt der letzten Warnung.

Erkunden der Entitäten des Incidents

Im Widget Entitäten werden Ihnen alle Entitäten angezeigt, die in den Warnungen im Incident identifiziert wurden. Dies sind die Objekte, die bei dem Vorfall eine Rolle gespielt haben, seien es Benutzer, Geräte, Adressen, Dateien oder andere Typen.

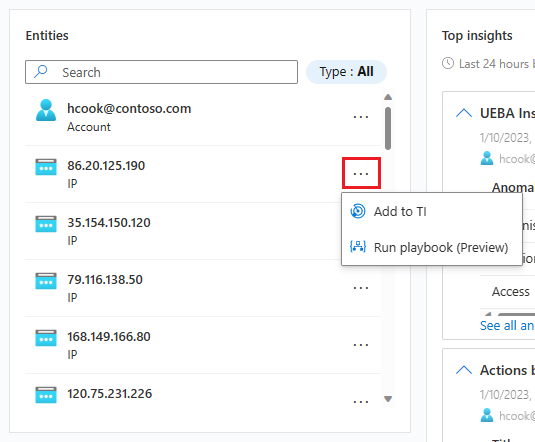

Sie können die Liste der Entitäten im Entitäten-Widget durchsuchen oder die Liste nach Entitätstyp filtern, um eine Entität zu finden.

Wenn Sie bereits wissen, dass eine bestimmte Entität ein bekannter Indikator für eine Kompromittierung ist, wählen Sie die drei Punkte in der Zeile der Entität aus, und wählen Sie Zu TI hinzufügen aus, um die Entität Ihrer Threat Intelligence hinzuzufügen. (Diese Option ist für unterstützte Entitätstypen verfügbar.)

Wenn Sie eine automatische Antwortsequenz für eine bestimmte Entität auslösen möchten, wählen Sie die drei Punkte aus, und wählen Sie Playbook ausführen (Vorschau) aus. (Diese Option ist für unterstützte Entitätstypen verfügbar.)

Wählen Sie eine Entität aus, um deren vollständige Details anzuzeigen. Wenn Sie eine Entität auswählen, wechseln Sie von der Registerkarte „Übersicht“ zur Registerkarte „Entitäten“, einem weiteren Teil der Detailseite für Incidents.

Registerkarte „Entitäten“

Auf der Registerkarte Entitäten wird eine Liste aller im Incident enthaltenen Entitäten angezeigt.

Wie das Entitäten-Widget kann auch diese Liste durchsucht und nach Entitätstyp gefiltert werden. Suchvorgänge und angewendete Filter in der einen Liste gelten nicht für die andere.

Wählen Sie in der Liste eine Zeile aus, damit die Informationen zu dieser Entität rechts in einem Seitenbereich angezeigt werden.

Wenn der Entitätsname als Link angezeigt wird, werden Sie durch Auswählen des Namens der Entität zur vollständigen Entitätsseite außerhalb der Seite „Incidentuntersuchung“ weitergeleitet. Um nur den Seitenbereich anzuzeigen, ohne den Incident zu verlassen, wählen Sie die Zeile in der Liste aus, in der die Entität angezeigt wird, wählen aber nicht deren Namen aus.

Sie können hier die gleichen Aktionen ausführen, die Sie über das Widget auf der Übersichtsseite ausführen können. Wählen Sie die drei Punkte in der Zeile der Entität aus, um entweder ein Playbook auszuführen oder die Entität zu Ihrer Threat Intelligence hinzuzufügen.

Sie können diese Aktionen auch ausführen, indem Sie am unteren Rand des Seitenbereichs die Schaltfläche neben Vollständige Details anzeigen auswählen. Auf der Schaltfläche steht entweder Zu TI hinzufügen oder Playbook ausführen (Vorschau) oder Entitätsaktionen, – wobei in diesem Fall ein Menü mit den anderen beiden Optionen angezeigt wird.

Über die Schaltfläche Vollständige Details anzeigen selbst werden Sie zur vollständigen Entitätsseite der Entität weitergeleitet.

Seitenbereich der Registerkarte „Entitäten“

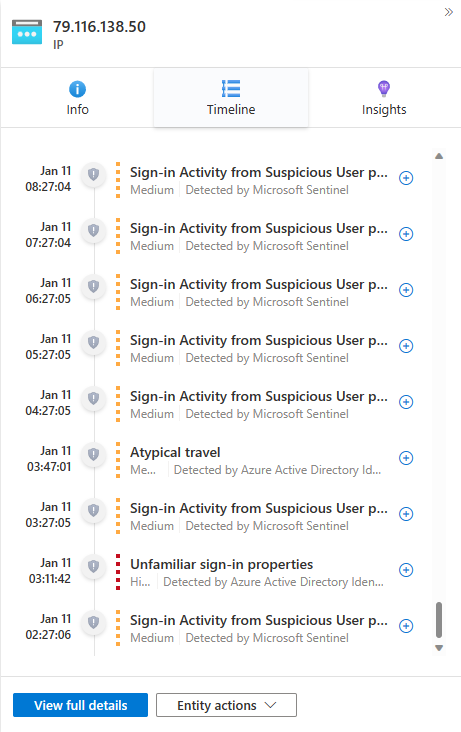

Wählen Sie auf der Registerkarte Entitäten eine Entität aus, um einen Seitenbereich mit den folgenden Karten anzuzeigen:

Info: Enthält Identifikationsinformationen zur Entität. Für eine Benutzerkontoentität könnte dies beispielsweise der Benutzername, der Domänenname, die Sicherheits-ID (SID), Organisationsinformationen, Sicherheitsinformationen und mehr sein, und für eine IP-Adresse würde dies beispielsweise den geografischen Standort (Geolocation) umfassen.

Die Zeitachse enthält eine Liste der Warnungen, Lesezeichen und Anomalien, die diese Entität aufweisen, sowie Aktivitäten, die die Entität ausgeführt hat, wie sie aus Protokollen erfasst wurden, in denen die Entität vorkommt. Alle Warnungen mit dieser Entität sind in dieser Liste enthalten, unabhängig davon, ob die Warnungen zu diesem Incident gehören oder nicht.

Warnungen, die nicht Teil des Incidents sind, werden anders angezeigt: Das Schildsymbol wird ausgegraut dargestellt, das Farbband des Schweregrads ist eine punktierte Linie anstelle einer durchgezogenen Linie, und auf der rechten Seite der Zeile mit der Warnung befindet sich eine Schaltfläche mit einem Pluszeichen.

Wählen Sie das Pluszeichen aus, um die Warnung zu diesem Vorfall hinzuzufügen. Wenn die Warnung dem Incident hinzugefügt wird, werden alle anderen Entitäten der Warnung (die nicht bereits Teil des Incidents waren) diesem ebenfalls hinzugefügt. Jetzt können Sie Ihre Untersuchung noch mehr erweitern, indem Sie sich die Zeitachsen dieser Entitäten für verwandte Warnungen ansehen.

Diese Zeitachse ist auf Warnungen und Aktivitäten aus den vergangenen sieben Tagen beschränkt. Um zeitlich weiter zurückzugehen, wechseln Sie auf der vollständigen Entitätsseite zur Zeitachse, deren Zeitrahmen angepasst werden kann.

Erkenntnisse: Enthält Ergebnisse von Abfragen, die von Microsoft-Sicherheitsexperten definiert wurden und die wertvolle und kontextbezogene Sicherheitsinformationen zu Entitäten bereitstellen, basierend auf Daten aus einer Sammlung von Quellen. Zu diesen Erkenntnissen gehören die Erkenntnisse aus dem Widget Wichtigste Erkenntnisse und viele mehr. Sie sind mit denen identisch, die auf der vollständigen Entitätsseite angezeigt werden, erstrecken sich jedoch über einen begrenzten Zeitraum: beginnend 24 Stunden vor der frühesten Warnung im Incident und endend mit dem Zeitpunkt der letzten Warnung.

Die meisten Erkenntnisse enthalten Links, die bei Auswahl den Bereich Protokolle öffnen, in dem die Abfrage angezeigt wird, die die Erkenntnis generiert hat, zusammen mit den Ergebnissen.

Eingehendere Analyse Ihrer Daten in Protokollen

Sie können von praktisch überall aus in der Untersuchungsumgebung einen Link auswählen, über den eine zugrunde liegende Abfrage im Bereich Protokolle im Kontext der Untersuchung geöffnet wird. Wenn Sie über einen dieser Links zum Bereich „Protokolle“ gelangt sind, wird die entsprechende Abfrage im Abfragefenster angezeigt, und die Abfrage wird automatisch ausgeführt und generiert die entsprechenden Ergebnisse, die Sie untersuchen können.

Sie können auch jederzeit einen leeren Protokollbereich auf der Seite mit den Incidentdetails aufrufen, wenn Ihnen während der Untersuchung eine Abfrage einfällt, die Sie ausprobieren möchten, während sie im Kontext bleiben. Wählen Sie hierzu oben am oberen Rand der Seite Protokolle aus.

Sie landen jedoch im Bereich Protokolle. Wenn Sie eine Abfrage ausgeführt haben, deren Ergebnisse Sie speichern möchten, führen Sie die folgenden Schritte aus:

Aktivieren Sie das Kontrollkästchen neben der Zeile, die Sie aus den Ergebnissen speichern möchten. Um alle Ergebnisse zu speichern, aktivieren Sie das Kontrollkästchen am Anfang der Spalte.

Speichern Sie die markierten Ergebnisse als ein Lesezeichen. Hierzu haben Sie zwei Möglichkeiten:

Wählen Sie Lesezeichen zum aktuellen Incident hinzufügen aus, um ein Lesezeichen zu erstellen und es dem geöffneten Incident hinzuzufügen. Folgen Sie den Anweisungen für Lesezeichen, um den Prozess abzuschließen. Nach Abschluss des Vorgangs wird das Lesezeichen in der Incidentzeitachse angezeigt.

Wählen Sie Lesezeichen hinzufügen aus, um ein Lesezeichen zu erstellen, ohne es einem Incident hinzuzufügen. Folgen Sie den Anweisungen für Lesezeichen, um den Prozess abzuschließen. Sie können dieses Lesezeichen zusammen mit allen anderen, die Sie erstellt haben, auf der Seite Suche auf der Registerkarte Lesezeichen finden. Von dort aus können Sie es diesem oder jedem anderen Incident hinzufügen.

Nachdem Sie das Lesezeichen erstellt haben (oder wenn Sie sich dagegen entscheiden), wählen Sie Fertig aus, um den Bereich Protokolle zu schließen.

Zum Beispiel:

Erweitern und Fokussieren Ihrer Untersuchung

Fügen Sie Ihren Incidents Warnungen hinzu, um den Umfang Ihrer Untersuchung zu erweitern. Entfernen Sie alternativ Warnungen von Ihren Incidents, um den Umfang Ihrer Untersuchung einzuschränken oder zu fokussieren.

Weitere Informationen finden Sie unter Zuordnen von Warnungen zu Incidents in Microsoft Sentinel im Azure-Portal.

Visuelles Untersuchen von Vorfällen mithilfe des Untersuchungsdiagramms

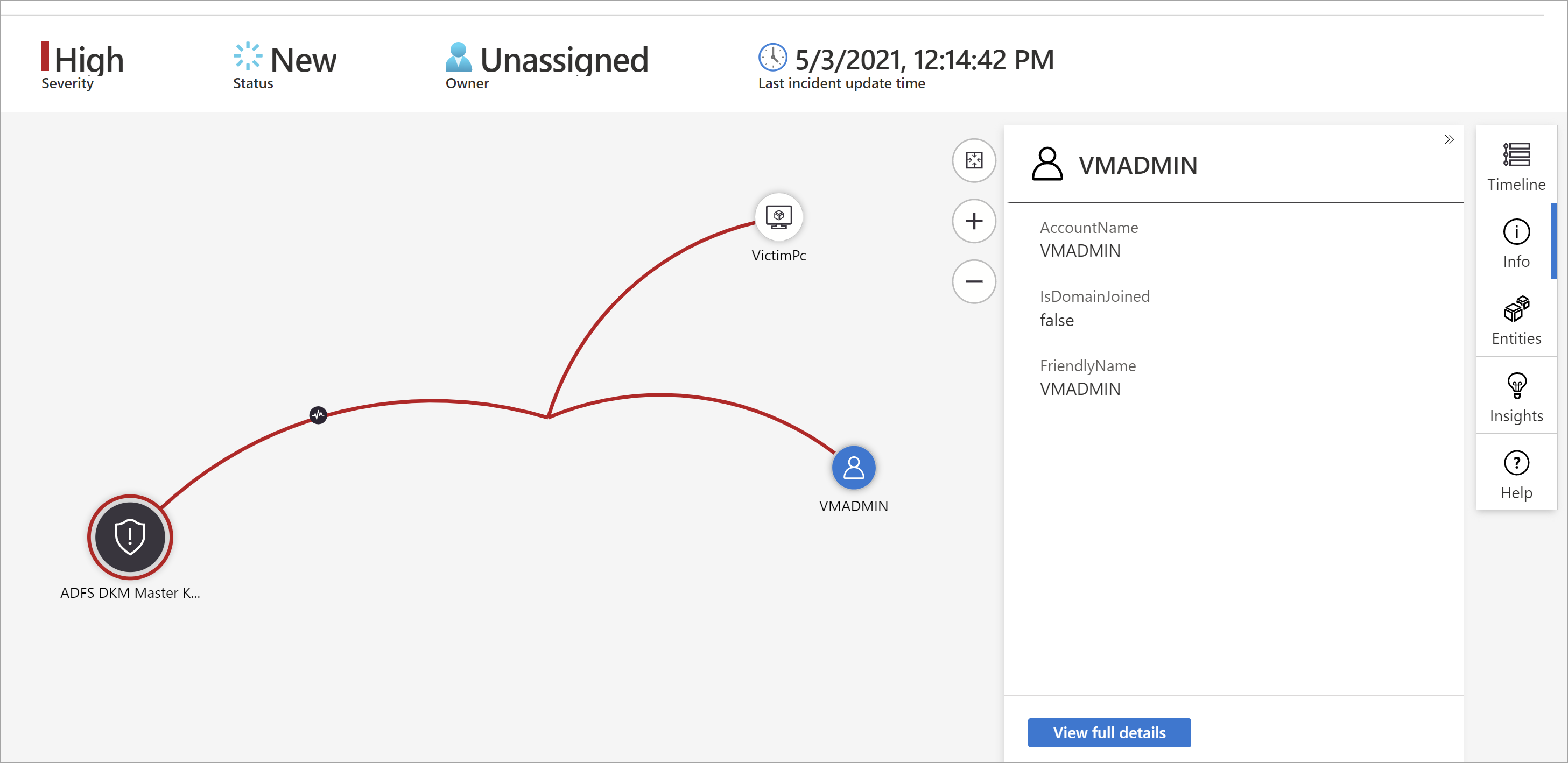

Wenn Sie eine visuelle, grafische Darstellung von Warnungen, Entitäten und deren Verbindungen untereinander in Ihrer Untersuchung bevorzugen, können Sie viele der zuvor beschriebenen Dinge auch mit dem klassischen Untersuchungsdiagramm erreichen. Der Nachteil des Diagramms ist, dass Sie am Ende wesentlich häufiger den Kontext wechseln müssen.

Das Untersuchungsdiagramm bietet Ihnen Folgendes:

| Untersuchungsinhalt | Beschreibung |

|---|---|

| Visueller Kontext aus Rohdaten | Im visuellen Livediagramm werden Entitätsbeziehungen veranschaulicht, die automatisch aus den Rohdaten extrahiert werden. Dadurch können Sie auf einfache Weise Verbindungen zwischen verschiedenen Datenquellen erkennen. |

| Ermittlung des vollständigen Untersuchungsumfangs | Erweitern Sie den Untersuchungsumfang mithilfe integrierter Auswertungsabfragen, um das vollständige Ausmaß einer Sicherheitsverletzung aufzudecken. |

| Integrierte Untersuchungsschritte | Stellen Sie mit vordefinierten Untersuchungsoptionen sicher, dass Sie angesichts einer Bedrohung die richtigen Fragen stellen. |

So verwenden Sie das Untersuchungsdiagramm:

Wählen Sie einen Vorfall und anschließend Untersuchen aus. Dadurch wird das Untersuchungsdiagramm aufgerufen. Im Diagramm erhalten Sie eine anschauliche Zuordnung der Entitäten, die direkt mit dem Vorfall verbunden sind, sowie aller darüber hinaus damit verbundenen Ressourcen.

Wichtig

Sie können den Incident nur untersuchen, wenn die Analyseregel oder das Lesezeichen, von dem er generiert wurde, Entitätszuordnungen enthält. Das Untersuchungsdiagramm fordert, dass Ihr ursprünglicher Vorfall Entitäten enthält.

Das Untersuchungsdiagramm unterstützt derzeit die Untersuchung von bis zu 30 Tage alten Incidents.

Wählen Sie eine Entität aus, um den Bereich Entitäten zu öffnen, in dem Sie Informationen zur betreffenden Entität untersuchen können.

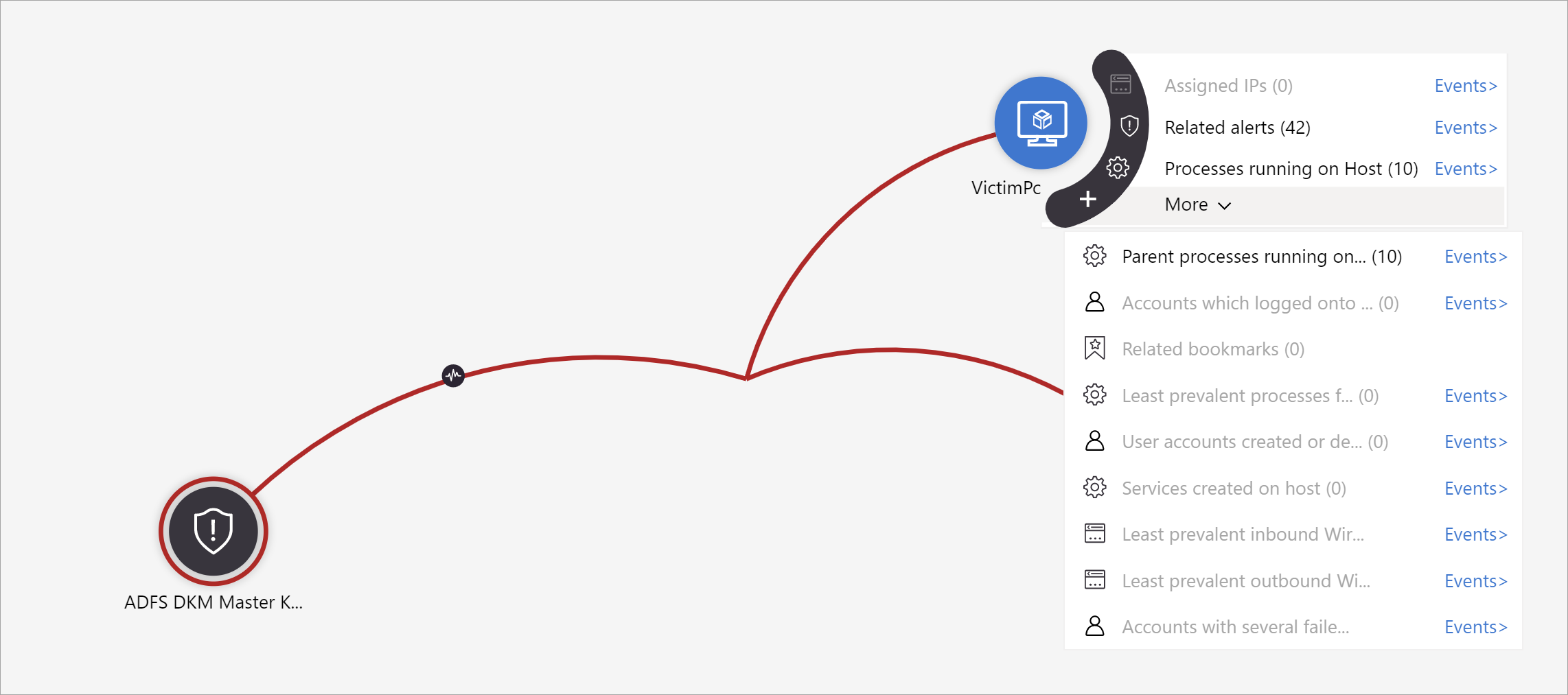

Erweitern Sie die Untersuchung, indem Sie auf jede einzelne Entität zeigen. Dadurch wird eine Liste von Fragen eingeblendet, die von unseren Sicherheitsexperten und -analysten für den jeweiligen Entitätstyp entwickelt wurden, sodass Sie Ihre Untersuchung vertiefen können. Wir bezeichnen diese Optionen als Erkundungsabfragen.

Sie können beispielsweise zugehörige Warnungen anfordern. Wenn Sie eine Erkundungsabfrage auswählen, werden die erhaltenen Entitäten dem Diagramm wieder hinzugefügt. In diesem Beispiel wurden durch Auswahl von Related alerts (Zugehörige Warnungen) die folgenden Warnungen in das Diagramm zurückgegeben:

Wie Sie sehen, werden die zugehörigen Warnungen mittels gestrichelter Linien als mit der Entität verbunden gezeigt.

Für jede Erkundungsabfrage können Sie die Ergebnisse zu ursächlichen Ereignissen und die in Log Analytics verwendete Abfrage öffnen, indem Sie Ereignisse> auswählen.

Das Diagramm enthält eine parallele Zeitachse, um ein Verständnis des Vorfalls zu vermitteln.

Bewegen Sie den Mauszeiger über die Zeitachse, um festzustellen, welche Ereignisse im Diagramm zu welchem Zeitpunkt aufgetreten sind.

Überwachen und Kommentieren von Incidentereignissen

Bei der Untersuchung eines Incidents sollten Sie die Schritte, die Sie ausführen, gründlich dokumentieren, um eine genaue Berichterstattung an das Management sicherzustellen und eine nahtlose Kooperation und Zusammenarbeit zwischen Kollegen zu ermöglichen. Außerdem sollten Sie die Aufzeichnungen aller Aktionen, die von anderen Benutzern für den Incident durchgeführt wurden, klar sehen können, einschließlich der von automatisierten Prozessen durchgeführten Aktionen. Microsoft Sentinel bietet Ihnen das Aktivitätsprotokoll, eine funktionsreiche und umfassende Überprüfungs- und Kommentarumgebung, die Ihnen dabei hilft.

Sie können Ihre Incidents auch automatisch mit Kommentaren anreichern. Wenn Sie beispielsweise ein Playbook für einen Incident ausführen, das relevante Informationen aus externen Quellen abruft (z. B. das Überprüfen einer Datei auf Schadsoftware bei VirusTotal), können Sie das Playbook veranlassen, die Antwort der externen Quelle – zusammen mit allen anderen von Ihnen festgelegten Informationen – in den Kommentaren des Incidents abzulegen.

Das Aktivitätsprotokoll wird automatisch aktualisiert, selbst während es geöffnet ist, sodass Sie Änderungen immer in Echtzeit sehen können. Darüber hinaus werden Sie über alle Änderungen benachrichtigt, die am Aktivitätsprotokoll vorgenommen werden, während Sie es geöffnet haben.

Voraussetzungen

Bearbeiten: Nur der Autor eines Kommentars ist berechtigt, ihn zu bearbeiten.

Löschen: Nur Benutzer mit der Rolle Microsoft Sentinel-Mitwirkender verfügen über die Berechtigung zum Löschen von Kommentaren. Selbst der Autor des Kommentars muss über diese Rolle verfügen, um ihn löschen zu können.

So zeigen Sie das Protokoll der Aktivitäten und Kommentare an oder fügen Ihre eigenen Kommentare hinzu:

- Wählen Sie oben auf der Seite mit den Incidentdetails Aktivitätsprotokoll aus.

- Um das Protokoll so zu filtern, dass entweder nur Aktivitäten oder nur Kommentare angezeigt werden, wählen Sie oben im Protokoll das Filtersteuerelement aus.

- Wenn Sie einen Kommentar hinzufügen möchten, geben Sie ihn im Rich-Text-Editor am unteren Rand des Bereichs Incidentaktivitätsprotokoll ein.

- Wählen Sie Kommentar aus, um den Kommentar zu übermitteln. Ihr Kommentar wird oben im Protokoll hinzugefügt.

Unterstützte Eingabe für Kommentare

In der folgenden Tabelle sind Grenzwerte für unterstützte Eingaben in Kommentaren aufgeführt:

| Typ | Beschreibung |

|---|---|

| Text | Kommentare in Microsoft Sentinel unterstützen Texteingaben in den Formaten „Nur-Text“, einfaches HTML und Markdown. Sie können auch kopierten Text, HTML und Markdown in das Kommentarfenster einfügen. |

| Links | Links müssen in Form von HTML-Ankertags vorliegen, und sie müssen den Parameter target="_blank" aufweisen. Beispiel:html<br><a href="https://www.url.com" target="_blank">link text</a><br>Wenn Sie über Playbooks verfügen, die Kommentare in Incidents erstellen, müssen Links in diesen Kommentaren ebenfalls diese Vorlage einhalten. |

| Bilder | Bilder können nicht direkt in Kommentare hochgeladen werden. Fügen Sie stattdessen Links zu Bildern in Kommentaren ein, um Bilder inline anzuzeigen. Verknüpfte Bilder müssen bereits an einem öffentlich zugänglichen Speicherort wie Dropbox, OneDrive, Google Drive usw. gehostet werden. |

| Größenlimit |

Pro Kommentar: Ein einzelner Kommentar kann bis zu 30.000 Zeichen enthalten. Pro Incident: Ein einzelner Incident kann bis zu 100 Kommentare enthalten. Die Größenbeschränkung für einen einzelnen Incidentdatensatz in der TabelleSecurityIncident in Log Analytics beträgt 64 KB. Wenn dieser Grenzwert überschritten wird, werden Kommentare (beginnend mit dem ältesten) abgeschnitten, was sich auf die Kommentare auswirken kann, die in erweiterten Suchergebnissen angezeigt werden. Die tatsächlichen Incidentdatensätze in der Incidentdatenbank sind davon nicht betroffen. |

Nächster Schritt

Untersuchen von Incidents mit UEBA-Daten

Zugehöriger Inhalt

In diesem Artikel haben Sie erfahren, wie Sie mit der Untersuchung von Vorfällen mit Microsoft Sentinel beginnen. Weitere Informationen finden Sie unter