Bewertung von Sicherheitsbaselines

Gilt für:

- Microsoft Defender Sicherheitsrisikomanagement

- Microsoft Defender XDR

- Microsoft Defender für Server Plan 2

Hinweis

Um dieses Feature verwenden zu können, benötigen Sie Microsoft Defender Vulnerability Management Eigenständig oder wenn Sie bereits kunde von Microsoft Defender for Endpoint Plan 2 sind, die Defender Vulnerability Management add-on.

Anstatt endlose Konformitätsüberprüfungen durchzuführen, hilft Ihnen die Bewertung von Sicherheitsbaselines dabei, die Einhaltung der Sicherheitsbaselines Ihrer organization kontinuierlich und mühelos zu überwachen und Änderungen in Echtzeit zu identifizieren.

Ein Sicherheitsbaselineprofil ist ein angepasstes Profil, das Sie erstellen können, um Endpunkte in Ihrem organization anhand von Branchensicherheitsbenchmarks zu bewerten und zu überwachen. Wenn Sie ein Sicherheitsbaselineprofil erstellen, erstellen Sie eine Vorlage, die aus mehreren Gerätekonfigurationseinstellungen und einem Basisvergleichstest für den Vergleich besteht.

Sicherheitsbaselines bieten Unterstützung für CIS-Benchmarks (Center for Internet Security) für Windows 10, Windows 11 und Windows Server 2008 R2 und höher sowie STIG-Benchmarks (Security Technical Implementation Guides) für Windows 10 und Windows Server 2019.

Hinweis

Die Benchmarks unterstützen derzeit nur Gruppenrichtlinie Object-Konfigurationen (GPO) und nicht Microsoft Configuration Manager (Intune).

Tipp

Wussten Sie, dass Sie alle Features in Microsoft Defender Vulnerability Management kostenlos testen können? Erfahren Sie, wie Sie sich für eine kostenlose Testversion registrieren.

Hinweis

Die Bewertung der Sicherheitsbaseline wird nicht unterstützt, wenn DFSS (Dynamic Fair Share Scheduling) auf Windows Server 2012 R2 aktiviert ist.

Erste Schritte mit der Bewertung von Sicherheitsbaselines

Wechseln Sie im Microsoft Defender-Portal zu Bewertung von Sicherheitsrisikoverwaltungsbaselines>.

Wählen Sie oben die Registerkarte Profile und dann die Schaltfläche Profil erstellen aus.

Geben Sie einen Namen und eine Beschreibung für Ihr Sicherheitsbaselineprofil ein, und wählen Sie Weiter aus.

Legen Sie auf der Seite Baselineprofilbereich die Profileinstellungen wie Software, Basisbenchmark (CIS oder STIG) und die Konformitätsstufe fest, und wählen Sie Weiter aus.

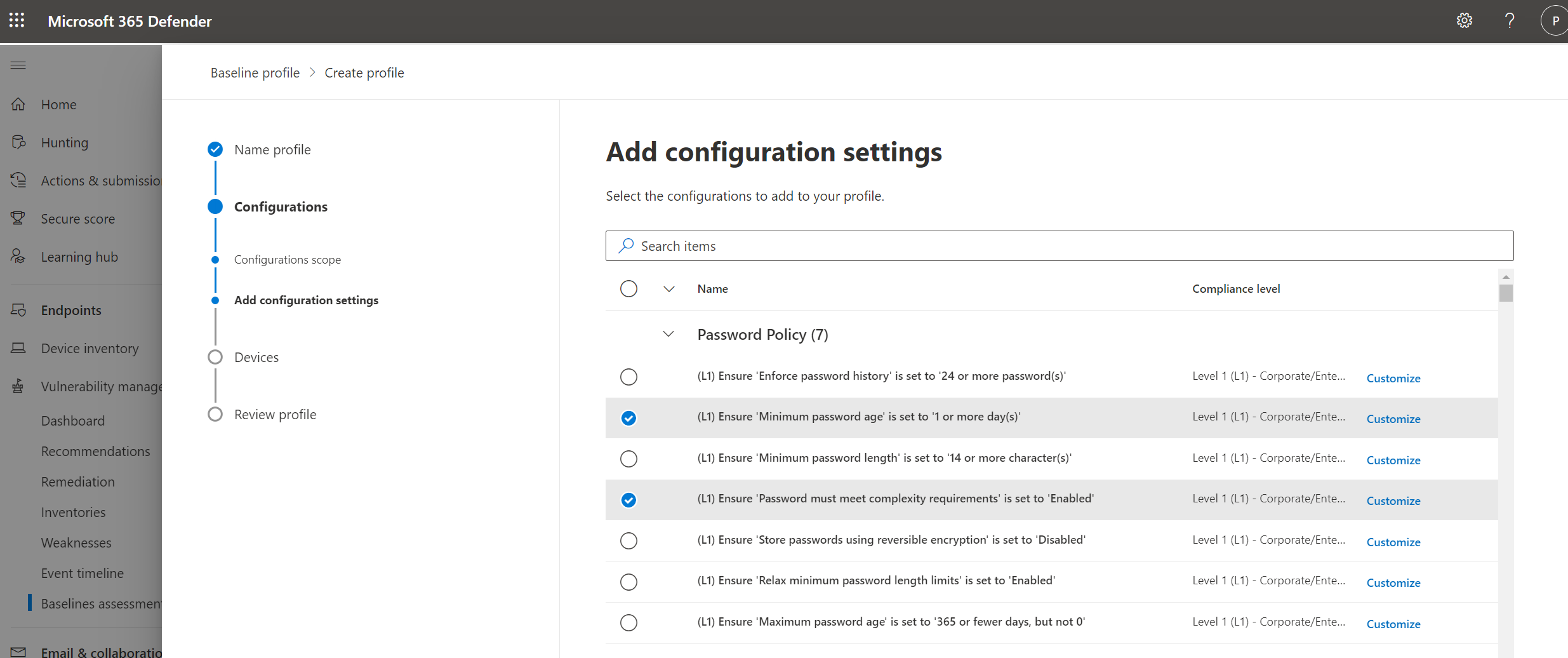

Wählen Sie die Konfigurationen aus, die Sie in das Profil aufnehmen möchten.

Hinweis

Einige Konfigurationen sind möglicherweise nicht in der Baselinebewertung enthalten, da eine manuelle Überprüfung erforderlich ist, oder die Konfigurationen werden nicht unterstützt. Diese Konfigurationen sind in der Liste als erforderlich gekennzeichnet und werden nicht automatisch auf Konformität bewertet.

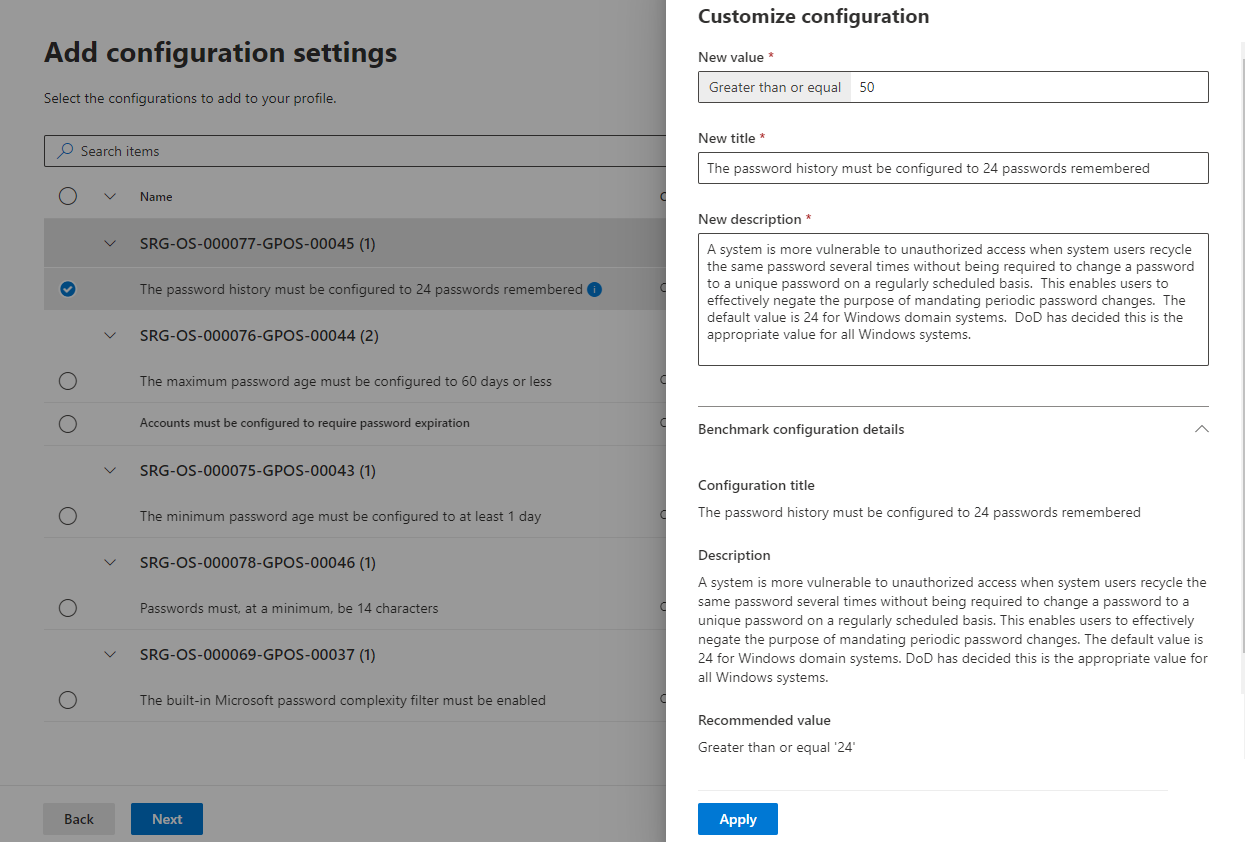

Wählen Sie Anpassen aus, wenn Sie den Schwellenwert für ihre organization ändern möchten.

Wählen Sie Weiter aus, um die Gerätegruppen und Gerätetags auszuwählen, die Sie in das Baselineprofil einschließen möchten. Das Profil wird in Zukunft automatisch auf Geräte angewendet, die diesen Gruppen hinzugefügt werden.

Wählen Sie Weiter aus, um das Profil zu überprüfen.

Wählen Sie Senden aus, um Ihr Profil zu erstellen.

Wählen Sie auf der letzten Seite Profilseite anzeigen aus, um die Bewertungsergebnisse anzuzeigen.

Tipp

Sie können mehrere Profile für dasselbe Betriebssystem mit verschiedenen Anpassungen erstellen.

Wenn Sie eine Konfiguration anpassen, wird daneben ein Symbol angezeigt, das darauf hinweist, dass sie angepasst wurde und nicht mehr den empfohlenen Wert verwendet. Wählen Sie die Schaltfläche Zurücksetzen aus, um den empfohlenen Wert zu rückgängig machen.

Nützliche Symbole, die Sie beachten müssen:

: Diese Konfiguration wurde bereits angepasst. Wenn Sie ein neues Profil erstellen, wenn Sie Anpassen auswählen, werden die verfügbaren Variationen angezeigt, aus denen Sie auswählen können.

: Diese Konfiguration wurde bereits angepasst. Wenn Sie ein neues Profil erstellen, wenn Sie Anpassen auswählen, werden die verfügbaren Variationen angezeigt, aus denen Sie auswählen können.

: Diese Konfiguration wurde angepasst und verwendet nicht den Standardwert.

: Diese Konfiguration wurde angepasst und verwendet nicht den Standardwert.

Übersicht über die Bewertung von Sicherheitsbaselines

Auf der Übersichtsseite zur Bewertung von Sicherheitsbaselines können Sie Gerätekonformität, Profilkonformität, Geräte mit den häufigsten Fehlern und falsch konfigurierte Geräte anzeigen.

Überprüfen der Ergebnisse der Bewertung des Sicherheitsbaselineprofils

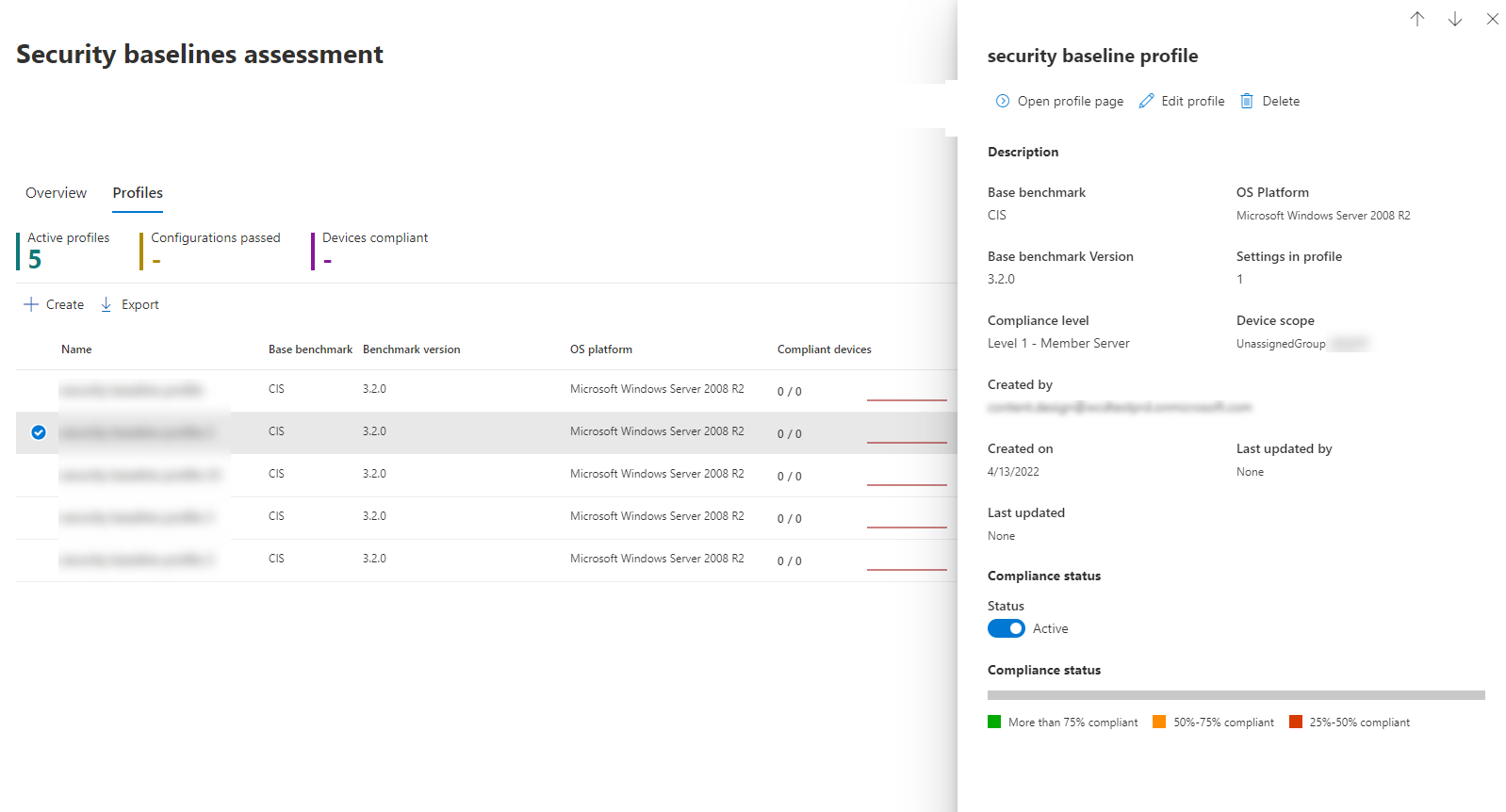

Wählen Sie auf der Seite Profile eines Ihrer Profile aus, um ein Flyout mit zusätzlichen Informationen zu öffnen.

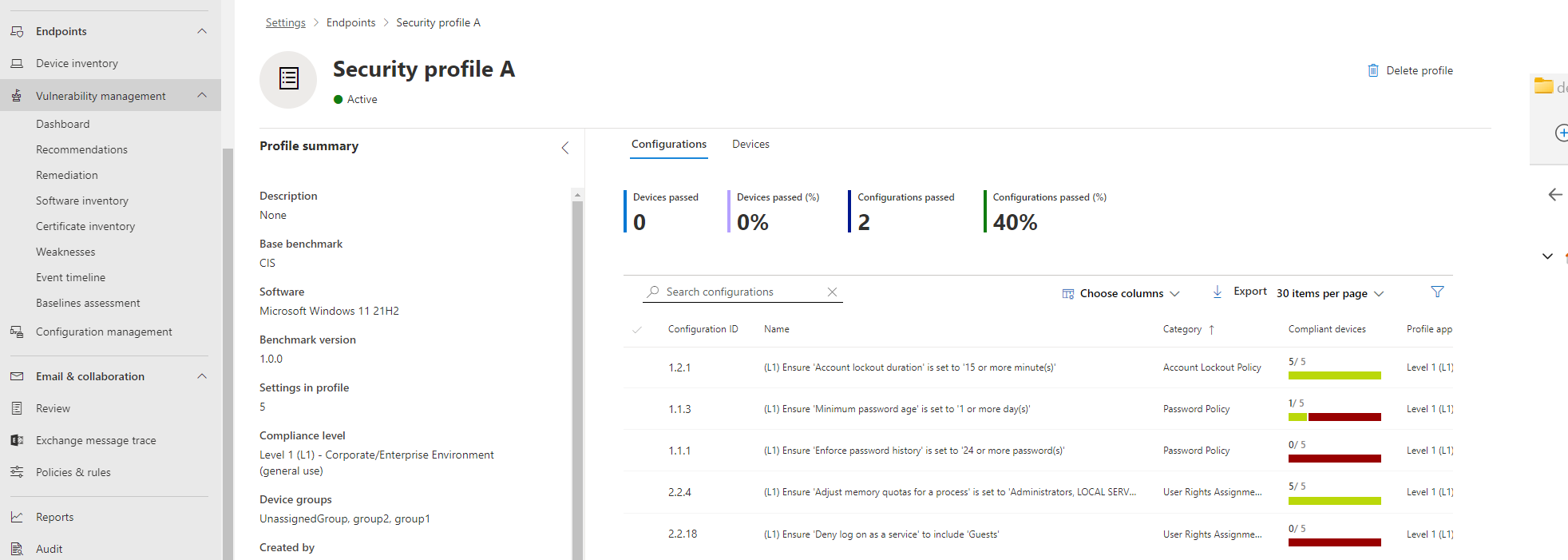

Wählen Sie Profilseite öffnen aus. Die Profilseite enthält zwei Registerkarten Konfigurationen und Geräte.

Ansicht nach Konfiguration

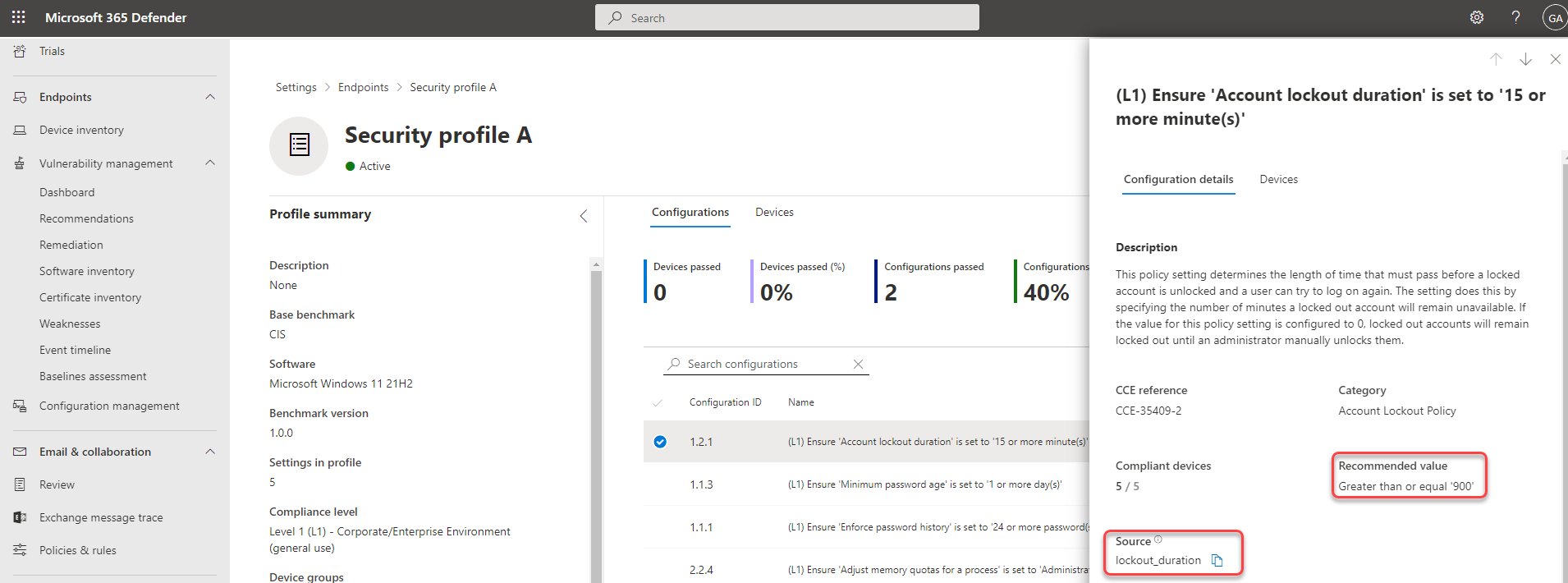

Auf der Registerkarte Konfigurationen können Sie die Liste der Konfigurationen überprüfen und deren gemeldeten Konformitätsstatus bewerten.

Wenn Sie eine Konfiguration in der Liste auswählen, wird ein Flyout mit Details für die Richtlinieneinstellung angezeigt, einschließlich des empfohlenen Werts (der erwartete Wertbereich für ein Gerät, das als konform angesehen wird) und der Quelle, die zum Bestimmen der aktuellen Geräteeinstellungen verwendet wird.

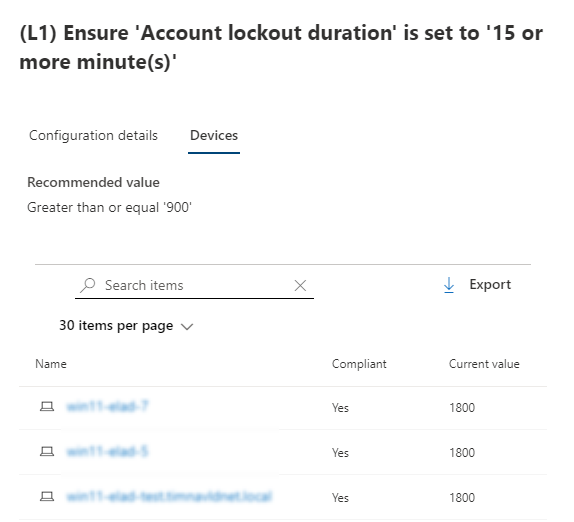

Auf der Registerkarte Geräte wird eine Liste aller anwendbaren Geräte und deren Konformitätsstatus für diese spezifische Konfiguration angezeigt. Für jedes Gerät können Sie den aktuellen erkannten Wert verwenden, um zu ermitteln, warum es kompatibel oder nicht kompatibel ist.

Anzeigen nach Gerät

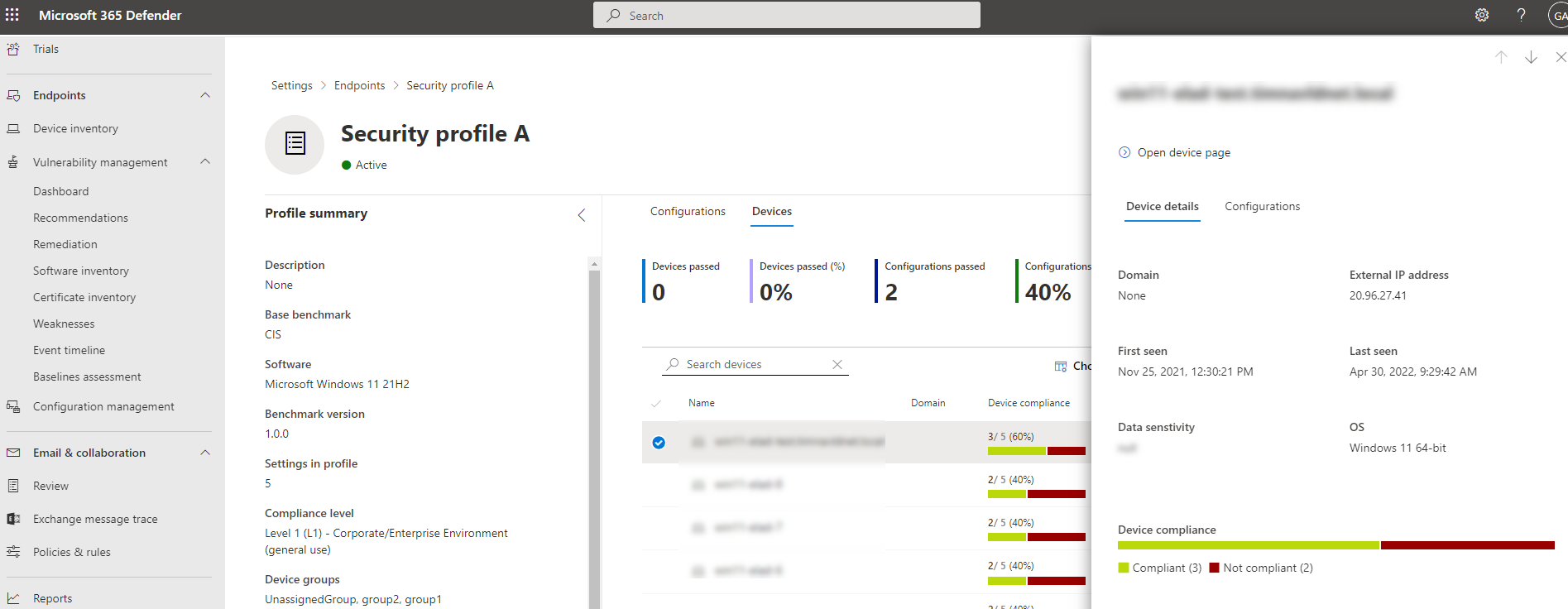

Auf der Registerkarte Standard Geräte können Sie die Liste der Geräte überprüfen und deren gemeldeten Konformitätsstatus bewerten.

Wenn Sie ein Gerät in der Liste auswählen, wird ein Flyout mit zusätzlichen Details angezeigt.

Wählen Sie die Registerkarte Konfiguration aus, um die Kompatibilität dieses bestimmten Geräts mit allen Profilkonfigurationen anzuzeigen.

Wählen Sie oben im Geräteseitenbereich Geräteseite öffnen aus, um zur Geräteseite im Gerätebestand zu wechseln. Auf der Seite "Gerät" wird die Registerkarte "Baselinecompliance " angezeigt, die einen präzisen Einblick in die Konformität des Geräts bietet.

Wenn Sie eine Konfiguration in der Liste auswählen, wird auf diesem Gerät ein Flyout mit Konformitätsdetails für die Richtlinieneinstellung angezeigt.

Erstellen und Verwalten von Ausnahmen

Möglicherweise möchten Sie bestimmte Konfigurationen auf bestimmten Geräten nicht bewerten. Beispielsweise könnte ein Gerät unter der Kontrolle eines Drittanbieters stehen oder eine alternative Risikominderung bereits vorhanden sein. In diesen Situationen können Sie Ausnahmen hinzufügen, um die Bewertung bestimmter Konfigurationen auf einem Gerät auszuschließen.

In Ausnahmen enthaltene Geräte werden nicht für die angegebenen Konfigurationen in den Baselineprofilen bewertet. Dies bedeutet, dass sich dies nicht auf die Metriken und die Bewertung eines organization auswirkt und Organisationen einen klareren Überblick über ihre Compliance bieten kann.

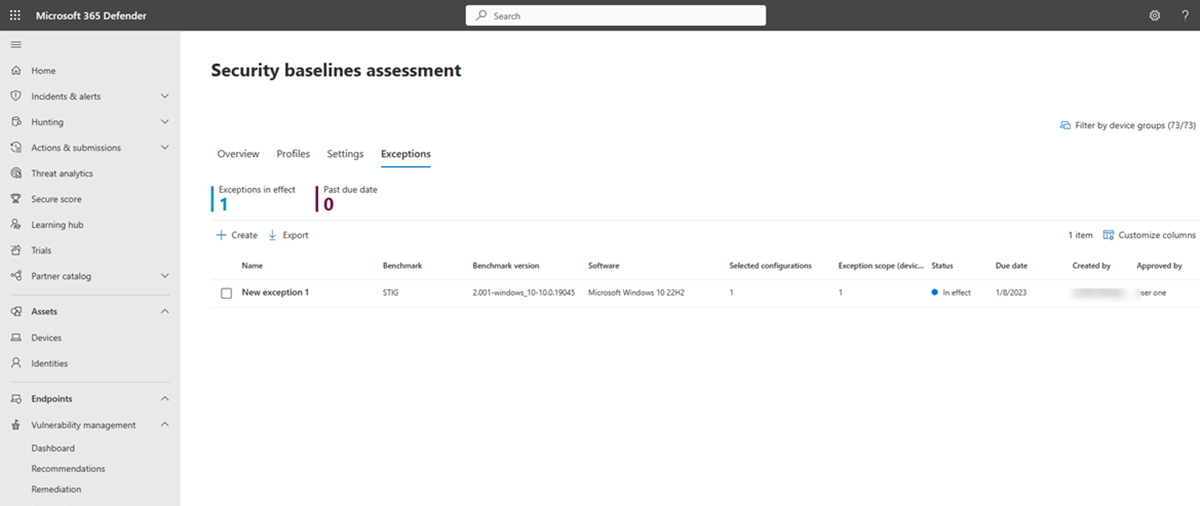

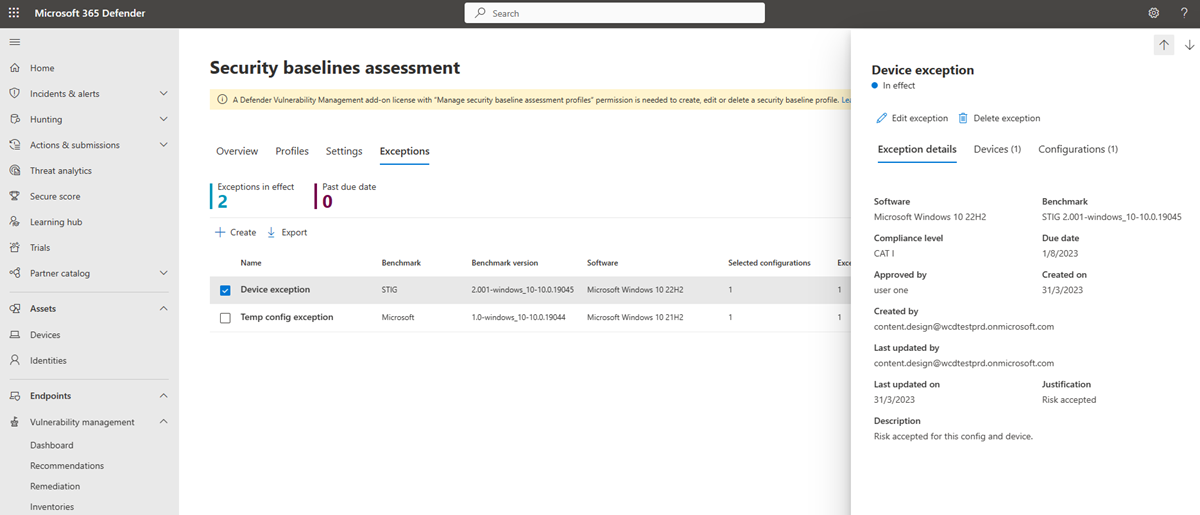

So zeigen Sie Ausnahmen an:

- Wechseln Sie im Microsoft Defender-Portal zu Bewertung von Sicherheitsrisikoverwaltungsbaselines>.

- Wählen Sie oben die Registerkarte Ausnahmen aus.

So fügen Sie eine neue Ausnahme hinzu:

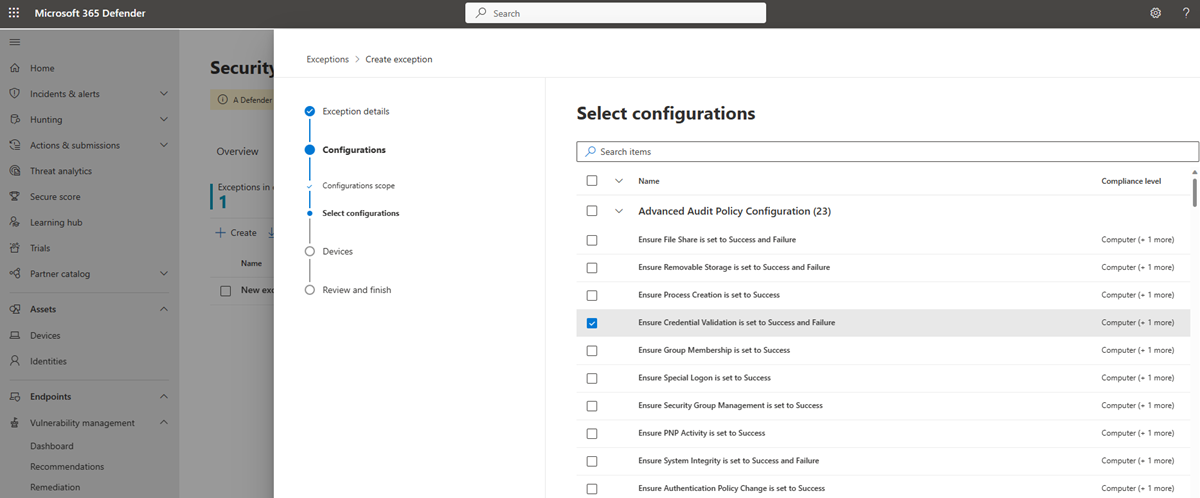

Wählen Sie auf der Registerkarte Ausnahmen die Schaltfläche Erstellen aus.

Geben Sie die angeforderten Details ein, einschließlich des Begründungsgrundes und der Dauer.

Wählen Sie Weiter aus.

Wählen Sie auf der Seite Konfigurationsbereich die Software, den Basisvergleichstest und die Konformitätsstufe aus, und wählen Sie Weiter aus.

Wählen Sie die Konfigurationen aus, die Sie der Ausnahme hinzufügen möchten.

Wählen Sie Weiter aus, um die Geräte auszuwählen, die Sie in die Ausnahme einschließen möchten. Die Ausnahme wird automatisch auf Geräte angewendet.

Wählen Sie Weiter aus, um die Ausnahme zu überprüfen.

Wählen Sie Senden aus, um Ihre Ausnahme zu erstellen.

Wählen Sie auf der letzten Seite Alle Ausnahmen anzeigen aus, um zur Ausnahmeseite zurückzukehren.

Wählen Sie auf der Seite Ausnahmen eine Ihrer Ausnahmen aus, um einen Flyoutbereich zu öffnen, in dem Sie die status, bearbeiten oder löschen können:

Verwenden der erweiterten Suche

Sie können erweiterte Huntingabfragen für die folgenden Tabellen ausführen, um Einblick in Sicherheitsbaselines in Ihrem organization zu erhalten:

- DeviceBaselineComplianceProfiles: Enthält Details zu erstellten Profilen.

- DeviceBaselineComplianceAssessment: Informationen zur Gerätekonformität.

- DeviceBaselineComplianceAssessmentKB: allgemeine Einstellungen für CIS- und STIG-Benchmarks (keinem Gerät zugeordnet).

Bekannte Probleme bei der Datensammlung

Uns sind bekannte Probleme bekannt, die sich auf die Datenerfassung in bestimmten Versionen der CIS-, STIG- und Microsoft-Benchmarks auswirken. Die Probleme können zu ungenauen oder unvollständigen Ergebnissen führen, wenn Tests in diesen Versionen ausgeführt werden. An diesen Problemen wird aktiv gearbeitet und in zukünftigen Updates behoben.

Es wird empfohlen, die betroffenen Tests während der Durchführung der Bewertung aus dem Benchmarkprofil auszuschließen, um die Auswirkungen dieser Probleme zu vermeiden.

Wenn Ihre Benchmarkversion unten nicht aufgeführt ist und Probleme auftreten, wenden Sie sich an Microsoft-Support, um uns bei der weiteren Untersuchung zu unterstützen und Sie bei einer Lösung zu unterstützen.

Die folgenden CIS-, Microsoft- und STIG-Benchmarks sind betroffen:

CIS

- CIS 17.1.1

- CIS 17.2.1

- CIS 17.3.1 bis 17.3.2

- CIS 17.5.1 bis 17.5.6

- CIS 17.6.1 bis 17.6.4

- CIS 17.7.1 bis 17.7.5

- CIS 17.8.1

- CIS 17.9.1 bis 17.9.5

CIS überprüft Ergänzungen

- CIS 2.3.7.3 bis 2.3.7.5

- CIS 2.3.10.1

- CIS 1.1.5

Microsoft Checks

- Microsoft 2.1

- Microsoft 2.10

- Microsoft 2.12 bis 2.30

- Microsoft 2.33 bis 2.37

- Microsoft 2.40 bis 2.50

- Microsoft 3.55

- Microsoft 3.57

- Microsoft 3.60

- Microsoft 3.72

Microsoft-Zertifikatspeicherprüfungen für Windows und Windows Server

- MCS 1.1 für Windows 10 1909 (temporär) 1.1.5

- MCS 2.0 für Windows 10 1909 (temporär) 1.1.5

- MCS 1.1 für Windows 10 20H2 (temporär) 1.1.5

- MCS 2.0 für Windows 10 20H2 (temporär) 1.1.5

- MCS 2.0 für Windows 10 v21H2 1.1.5

- MCS 2.0 für Windows 10 v22H2 1.1.5

- MCS 2.0 für Windows 11 1.1.5

- MCS 2.0 für Windows 11 23H2 1.1.5

- MCS 2.0 für Windows Server 2022 1.1.5

- MCS 2.0 für Windows Server 2022-Domänencontroller 1.1.5

- MCS 2.0 für Windows Server 2019 1.1.5

- MCS 2.0 für Windows Server 2019 Domänencontroller 1.1.5

- MCS 2.0 für Windows Server 2016 1.1.5

- MCS 2.0 für Windows Server 2016 Domänencontroller 1.1.5

- MCS 2.0 für Windows Server 2012_R2 1.1.5

- MCS 1.1 für Windows Server 2008_R2 (temporär) 1.1.5

- MCS 2.0 für Windows Server 2022-Domänencontroller 2.3.10.1

- MCS 2.0 für Windows Server 2019 Domänencontroller 2.3.10.1

- MCS 2.0 für Windows Server 2016 Domänencontroller 2.3.10.1

STIG-Liste

- STIG SV-205678r569188

- STIG SV-220746r569187

- STIG SV-220754r569187

- STIG SV-220757r569187

- STIG SV-220760r569187

- STIG SV-220767r569187

- STIG SV-220768r569187

- STIG SV-220768r851975

- STIG SV-220775r569187

- STIG SV-220775r851978

- STIG SV-220786r569187

- STIG SV-220769r569187

- STIG SV-225273r569185

- STIG SV-225281r569185

- STIG SV-225284r569185

- STIG SV-225287r569185

- STIG SV-225292r569185

- STIG SV-225294r569185

- STIG SV-225294r852189

- STIG SV-225295r569185

- STIG SV-225302r569185

- STIG SV-225302r852194

- STIG SV-226092r569184

- STIG SV-226092r794343

- STIG SV-226099r569184

- STIG SV-226099r794279

- STIG SV-226102r569184

- STIG SV-226102r794335

- STIG SV-226107r569184

- STIG SV-226107r794336

- STIG SV-226110r569184

- STIG SV-226110r794366

- STIG SV-226117r569184

- STIG SV-226117r794356

- STIG SV-226117r852079

- STIG SV-226109r569184

- STIG SV-226109r794353

- STIG SV-226109r852074

- STIG SV-226063r569184

- STIG SV-226063r794292

- STIG SV-254271r848629

- STIG SV-224873r569186