Обеспечение устойчивости путем управления учетными данными

При представлении учетных данных идентификатору Microsoft Entra в запросе маркера может быть несколько зависимостей, которые должны быть доступны для проверки. Первый фактор проверки подлинности зависит от проверки подлинности Microsoft Entra и в некоторых случаях зависит от внешней (неинтеррегационной идентификации), например локальной инфраструктуры. Дополнительные сведения о гибридной архитектуре проверки подлинности см. в статье Повышение устойчивости в гибридной инфраструктуре.

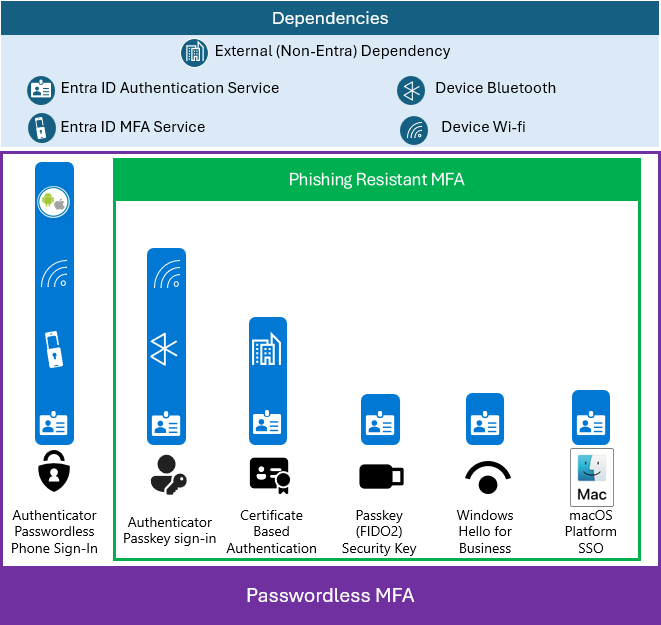

Самая безопасная и устойчивая стратегия учетных данных — использовать проверку подлинности без пароля. ключи безопасности Windows Hello для бизнеса и Passkey (FIDO 2.0) имеют меньше зависимостей, чем другие методы MFA. Для пользователей macOS пользователи могут включить учетные данные платформы для macOS. При реализации этих методов пользователи могут выполнять надежную проверку подлинности многофакторной многофакторной проверки подлинности (MFA).

Совет

Подробные сведения о развертывании этих методов проверки подлинности см. в разделе "Фишинго-устойчивая проверка подлинности" в идентификаторе Microsoft Entra ID

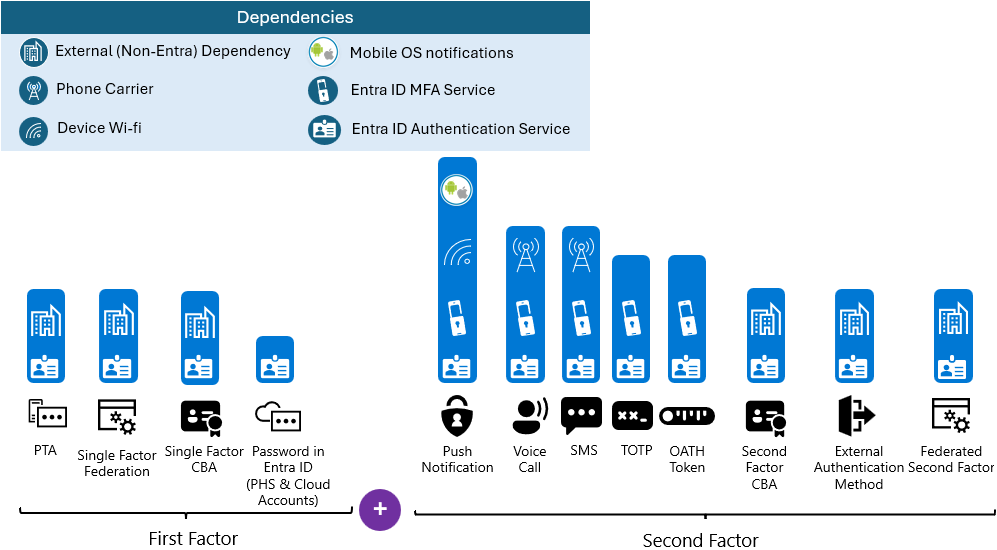

При реализации второго фактора его зависимости добавляются к зависимостям первого фактора. Например, если ваш первый фактор — через сквозную проверку подлинности (PTA), а второй фактор — SMS, то зависимости приведены ниже.

- Службы проверки подлинности Microsoft Entra

- Служба многофакторной проверки подлинности Microsoft Entra

- Локальная инфраструктура

- Оператор мобильной связи.

- Устройство пользователя (не изображено)

Стратегия учетных данных должна учитывать зависимости каждого типа проверки подлинности и методов подготовки, которые позволяют избежать единой точки сбоя.

Так как методы проверки подлинности имеют разные зависимости, рекомендуется разрешить пользователям регистрироваться как можно больше второго фактора. Не забудьте включить второй фактор с разными зависимостями, если это возможно. Например, голосовой звонок и SMS в качестве второго фактора имеют одинаковые зависимости, поэтому наличие их в качестве единственного варианта не снижает риск.

Во-вторых, приложение Microsoft Authenticator или другие приложения проверки подлинности с использованием однократного секретного кода (TOTP) или аппаратного маркера OAuth имеют наименьшие зависимости и поэтому являются более устойчивыми.

Дополнительные сведения о внешних зависимостях (non-Entra)

| Метод проверки подлинности | Внешняя зависимость (без записи) | Дополнительные сведения |

|---|---|---|

| Проверка подлинности на основе сертификатов (CBA) | В большинстве случаев (в зависимости от конфигурации) CBA потребует проверки отзыва. Это добавляет внешнюю зависимость от точки распространения CRL (CDP) | Общие сведения о процессе отзыва сертификата |

| сквозную аутентификацию (PTA); | PTA использует локальные агенты для обработки проверки подлинности паролей. | Как работает сквозная проверка подлинности Microsoft Entra? |

| Федерация | Серверы федерации должны быть в сети и доступны для обработки попытки проверки подлинности | Развертывание AD FS с высоким уровнем доступности в нескольких регионах Azure с помощью диспетчера трафика Azure |

| Методы внешней проверки подлинности (EAM) | EAM предоставляет клиентам путь к использованию внешних поставщиков MFA. | Управление внешним методом проверки подлинности в идентификаторе Microsoft Entra (предварительная версия) |

Повышение устойчивости путем использования нескольких учетных данных

Подготовка нескольких типов учетных данных предоставляет пользователям возможности, которые соответствуют их предпочтениям и ограничениям окружения. В результате интерактивная проверка подлинности, в которой пользователям предлагается многофакторная проверка подлинности, будет более устойчивой к определенным зависимостям, недоступным во время запроса. Вы можете оптимизировать запросы повторной проверки подлинности для многофакторной проверки подлинности.

В дополнение к отдельной устойчивости пользователей, описанные выше, предприятия должны планировать непредвиденные ситуации для крупномасштабных сбоев, таких как операционные ошибки, которые вводят неправильное настройку, стихийные бедствия или сбой ресурсов на уровне предприятия в локальную службу федерации (особенно при использовании для многофакторной проверки подлинности).

Реализация устойчивых учетных данных

- Развертывание учетных данных без пароля. Предпочитайте фишинго-устойчивые методы, такие как Windows Hello для бизнеса, Passkeys (как ключи безопасности Authenticator Passkey, так и ключи безопасности FIDO2) и проверку подлинности на основе сертификатов (CBA), чтобы повысить безопасность при снижении зависимостей.

- Разверните приложение Microsoft Authenticator в качестве второго фактора.

- Миграция из федерации в облачную проверку подлинности , чтобы удалить зависимость от федеративного поставщика удостоверений.

- Включите синхронизацию хэша паролей для гибридных учетных записей, которые синхронизируются из Windows Server Active Directory. Этот параметр можно включить вместе со службами федерации, такими как службы федерации Active Directory (AD FS) (AD FS), и предоставляет резервный вариант в случае сбоя службы федерации.

- Анализ использования многофакторных методов проверки подлинности для улучшения взаимодействия с пользователем.

- Реализуйте устойчивую стратегию управления доступом.

Следующие шаги

Ресурсы по устойчивости для администраторов и архитекторов

- Повышение устойчивости с использованием состояний устройств

- Повышение устойчивости с использованием Непрерывной оценки доступа (CAE)

- Повышение устойчивости при проверке подлинности внешних пользователей

- Обеспечение устойчивости гибридной проверки подлинности

- Повышение устойчивости доступа к приложениям с помощью Application Proxy