Развертывание AD FS с высоким уровнем доступности между географическими регионами в Azure с использованием Traffic Manager Azure.

Развертывание AD FS в Azure предоставляет пошаговые инструкции по развертыванию простой инфраструктуры AD FS для вашей организации в Azure. В этой статье приведены дальнейшие действия по созданию кросс-географического развертывания AD FS в Azure с помощью диспетчера трафика Azure. Диспетчер трафика Azure помогает создать географически распределенную высокодоступную и высокопроизводительную инфраструктуру AD FS для вашей организации, используя различные методы маршрутизации, доступные для удовлетворения различных потребностей инфраструктуры.

Высокодоступная кросс-географическая инфраструктура AD FS обеспечивает:

- Устранение одной точки сбоя: С помощью возможностей отработки отказа диспетчера трафика Azure вы можете достичь высокодоступной инфраструктуры AD FS, даже если один из центров обработки данных в части земного шара выходит из строя.

- Улучшенная производительность: Рекомендуемое развертывание в этой статье можно использовать для обеспечения высокопроизводительной инфраструктуры AD FS, которая помогает пользователям быстрее выполнять проверку подлинности.

Принципы проектирования

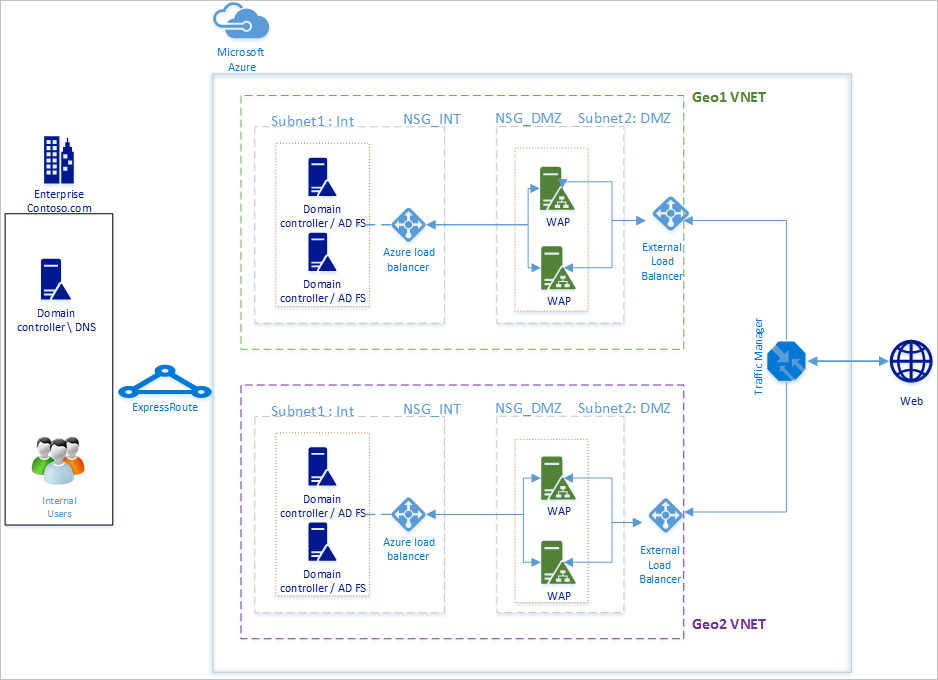

Основные принципы проектирования будут совпадать с принципами проектирования в статье о развертывании AD FS в Azure. На приведенной выше схеме показано простое расширение базового развертывания в другом географическом регионе. Ниже приведены некоторые моменты, которые следует учитывать при расширении развертывания в новом географическом регионе.

- Виртуальная сеть: Вы должны создать новую виртуальную сеть в том географическом регионе, где хотите развернуть дополнительную инфраструктуру AD FS. На схеме выше вы увидите виртуальную сеть Geo1 и виртуальную сеть Geo2 как две виртуальные сети в каждом географическом регионе.

- Контроллеры домена и серверы AD FS в новой географической виртуальной сети: Рекомендуется развернуть контроллеры домена в новом географическом регионе, чтобы серверы AD FS в новом регионе не должны обращаться к контроллеру домена в другой далекой сети, чтобы завершить проверку подлинности и тем самым повысить производительность.

- Учетные записи хранения: Учетные записи хранения связаны с регионом. Так как вы будете развертывать компьютеры в новом географическом регионе, вам потребуется создать новые учетные записи хранения, которые будут использоваться в регионе.

- Группы безопасности сети: В качестве учетных записей хранения группы безопасности сети, созданные в регионе, нельзя использовать в другом географическом регионе. Поэтому необходимо создать новые группы безопасности сети, аналогичные группам в первом географическом регионе для подсети INT и DMZ в новом географическом регионе.

- Метки DNS для общедоступных IP-адресов: Диспетчер трафика Azure может ссылаться на конечные точки ТОЛЬКО с помощью меток DNS. Поэтому необходимо создать метки DNS для общедоступных IP-адресов внешних подсистем балансировки нагрузки.

- Диспетчер трафика Azure: Диспетчер трафика Microsoft Azure позволяет управлять распределением трафика пользователей к конечным точкам службы, работающим в разных центрах обработки данных по всему миру. Диспетчер трафика Azure работает на уровне DNS. Он использует ответы DNS для направления трафика конечных пользователей к глобально распределенным конечным точкам. Затем клиенты подключаются к этим конечным точкам напрямую. С различными параметрами маршрутизации производительности, взвешения и приоритета можно легко выбрать вариант маршрутизации, подходящий для потребностей вашей организации.

- Подключение V-net к V-net между двумя регионами: Вам не нужно обеспечивать соединение между самими виртуальными сетями. Так как каждая виртуальная сеть имеет доступ к контроллерам домена и имеет сам сервер AD FS и WAP, они могут работать без каких-либо подключений между виртуальными сетями в разных регионах.

Шаги по интеграции диспетчера трафика Azure

Развертывание AD FS в новом географическом регионе

Выполните действия и рекомендации в развертывании AD FS в Azure , чтобы развернуть ту же топологию в новом географическом регионе.

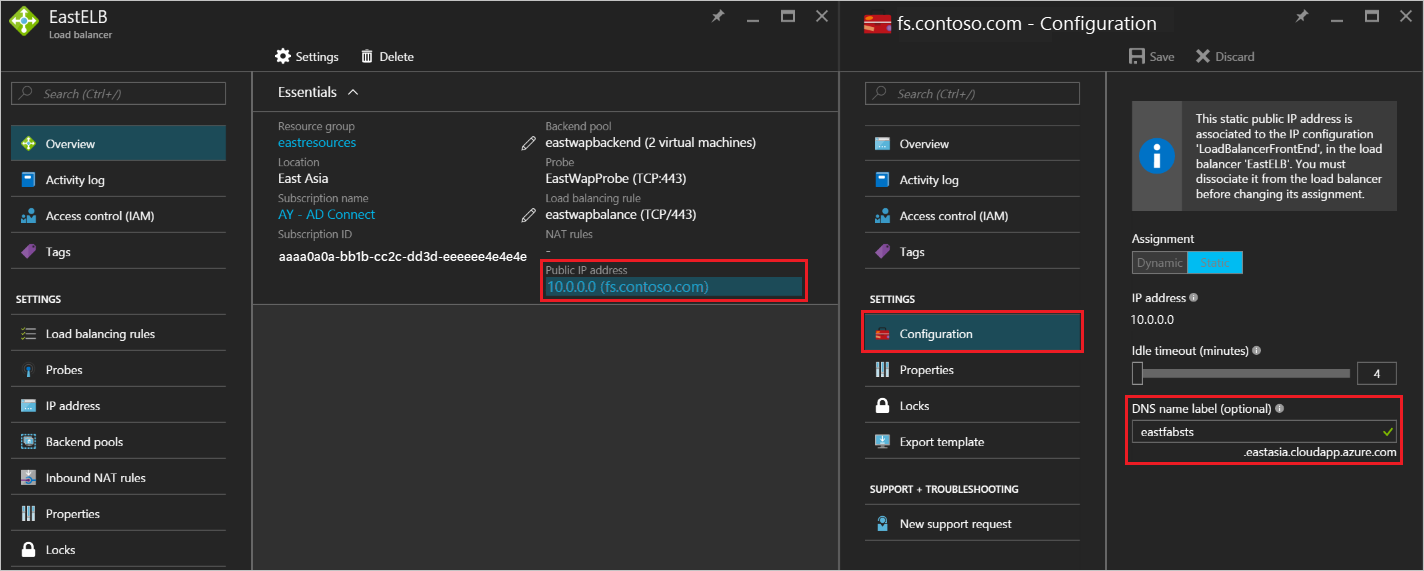

Метки DNS для публичных IP-адресов Интернет-ориентированных балансировщиков нагрузки

Как упоминалось выше, диспетчер трафика Azure может ссылаться только на метки DNS в качестве конечных точек, поэтому важно создавать метки DNS для общедоступных IP-адресов внешних подсистем балансировки нагрузки. На снимок экрана ниже показано, как настроить метку DNS для общедоступного IP-адреса.

Развертывание диспетчера трафика Azure

Выполните приведенные ниже действия, чтобы создать профиль диспетчера трафика. Дополнительные сведения см. в разделе "Управление профилем диспетчера трафика Azure".

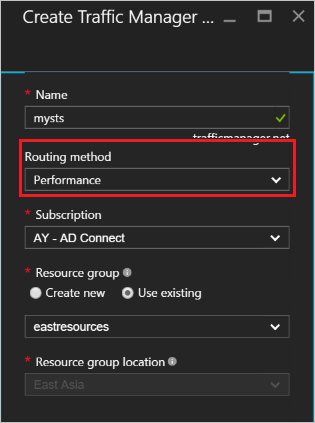

Создайте профиль диспетчера трафика: Присвойте профилю диспетчера трафика уникальное имя. Это имя профиля является частью DNS-имени и выступает в качестве префикса для метки доменного имени диспетчера трафика. Имя или префикс добавляются в .trafficmanager.net, чтобы создать метку DNS для диспетчера трафика. На снимке экрана ниже показан префикс DNS диспетчера трафика, заданный как mysts, и результирующая метка DNS будет mysts.trafficmanager.net.

Метод маршрутизации трафика: В диспетчере трафика доступны три варианта маршрутизации:

Приоритет

Производительность

Взвешенный

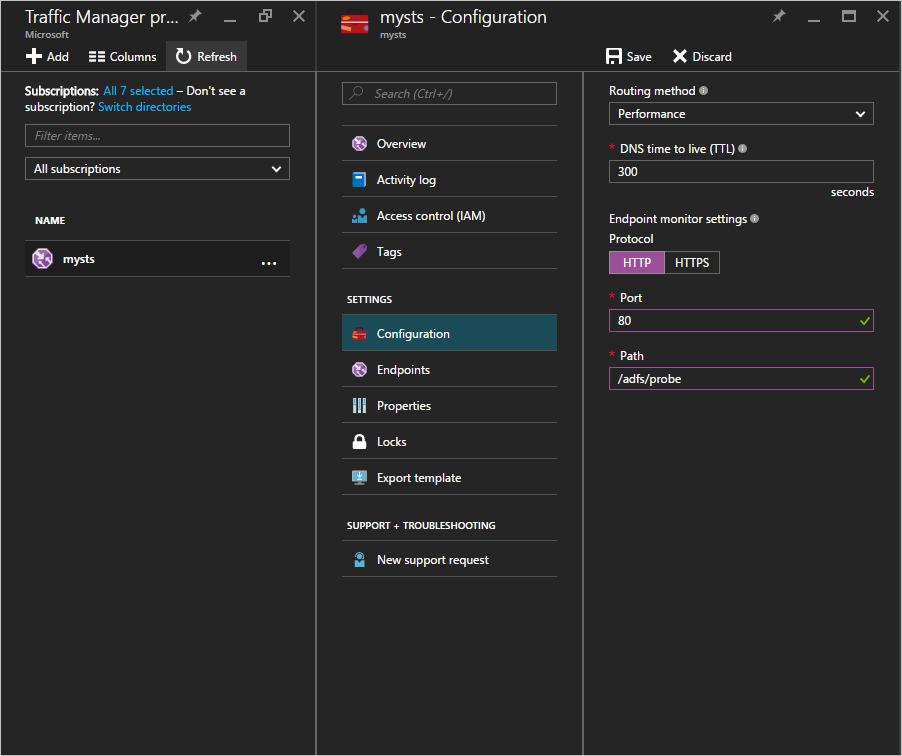

Производительность — это рекомендуемый вариант для достижения высокой отзывчивости инфраструктуры AD FS. Однако вы можете выбрать любой метод маршрутизации, подходящий для ваших потребностей развертывания. Функции AD FS не влияют на выбранный параметр маршрутизации. Дополнительные сведения см. в статье "Методы маршрутизации трафика диспетчера трафика ". На приведенном выше снимке экрана показан выбранный метод Performance .

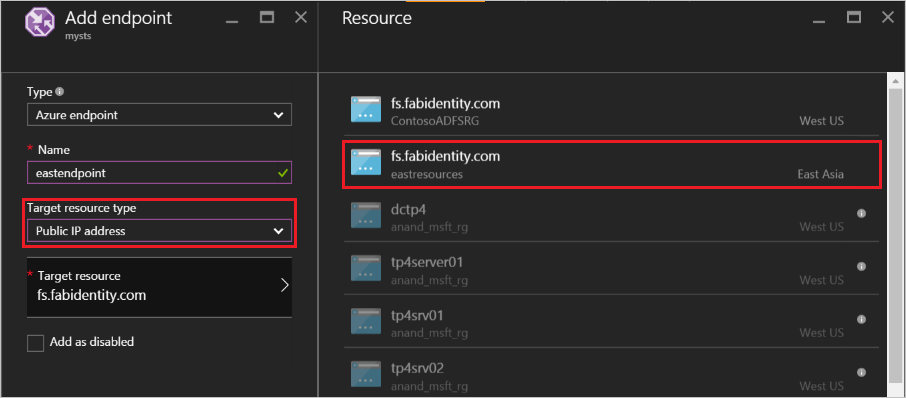

Настройка конечных точек: На странице диспетчера трафика щелкните конечные точки и нажмите кнопку "Добавить". Откроется страница "Добавить конечную точку", аналогичная снимку экрана ниже.

Для различных входных данных следуйте инструкциям ниже.

Тип: Выберите конечную точку Azure, так как мы будем указывать на общедоступный IP-адрес Azure.

Имя: Создайте имя, которое необходимо связать с конечной точкой. Это не DNS-имя и не имеет отношения к записям DNS.

Тип целевого ресурса: Выберите общедоступный IP-адрес в качестве значения для этого свойства.

Целевой ресурс: Это позволит выбрать разные подписи DNS, доступные в подписке. Выберите метку DNS, соответствующую настраиваемой конечной точке.

Добавьте конечную точку для каждого географического региона, в который требуется диспетчер трафика Azure для маршрутизации трафика. Дополнительные сведения и подробные инструкции по добавлению и настройке конечных точек в диспетчере трафика см. в статье "Добавление, отключение, включение или удаление конечных точек"

Настройка пробы: На странице диспетчера трафика щелкните "Конфигурация". На странице конфигурации необходимо изменить параметры монитора, чтобы проверять порт HTTP 80 и относительный путь /adfs/probe

Примечание.

Убедитесь, что состояние конечных точек перешло в Онлайн после завершения настройки. Если все конечные точки находятся в состоянии "пониженной готовности", диспетчер трафика Azure сделает всё возможное, чтобы перенаправить трафик, предполагая, что диагностика ошибочна и все конечные точки доступны.

Изменение записей DNS для диспетчера трафика Azure: Служба федерации должна быть CNAME-записью, указывающей на DNS-имя диспетчера трафика Azure. Создайте CNAME в общедоступных записях DNS, чтобы любая попытка достичь службы федерации на самом деле приводила к менеджеру трафика Azure.

Например, чтобы указать службу федерации fs.fabidentity.com диспетчеру трафика, необходимо обновить запись ресурса DNS следующим образом:

fs.fabidentity.com IN CNAME mysts.trafficmanager.net

Тестирование маршрутизации и входа в систему AD FS

Тестирование маршрутизации

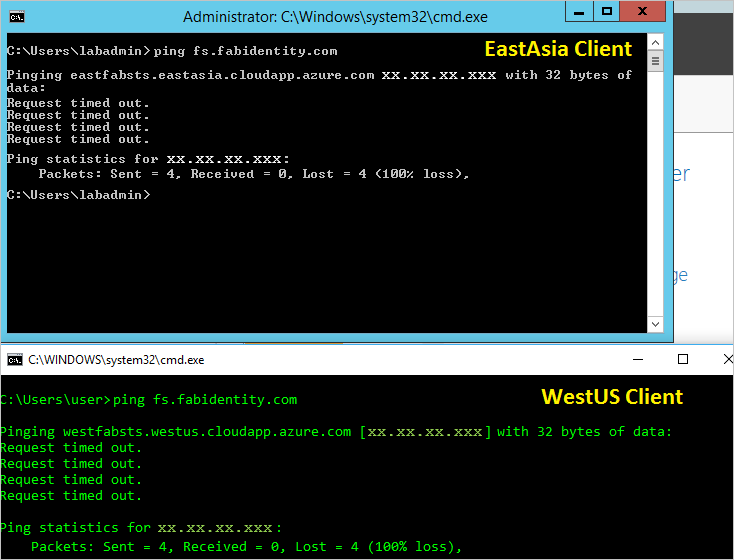

Очень простой тест для маршрутизации — попытаться послать эхо-запрос на DNS-имя службы федерации с компьютера в каждом географическом регионе. В зависимости от выбранного метода маршрутизации конечная точка, до которой фактически доходит ping, будет отображена в отображении ping. Например, если выбрана маршрутизация производительности, то будет достигнута конечная точка, ближайшая к региону клиента. Ниже представлено изображение пингов с двух клиентских машин из двух разных регионов: один из региона Восточная Азия и один из Запада США.

Проверка входа AD FS

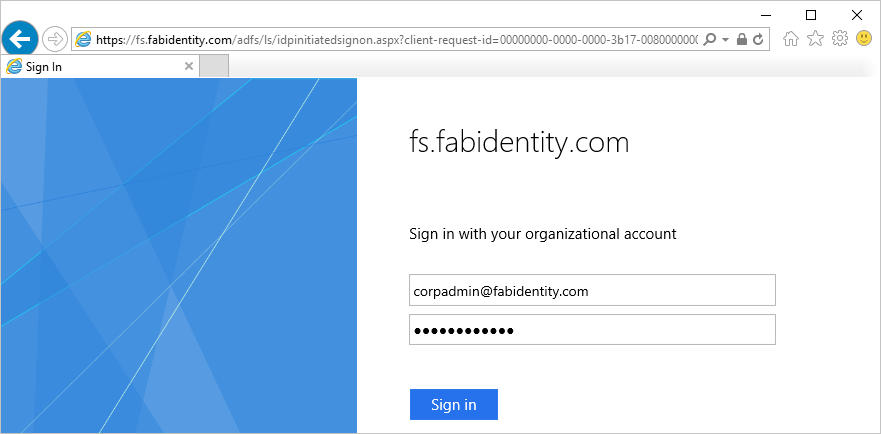

Самый простой способ проверить AD FS — использовать страницу IdpInitiatedSignon.aspx. Чтобы сделать это, необходимо включить idpInitiatedSignOn в свойствах AD FS. Выполните приведенные ниже действия, чтобы проверить настройку AD FS

Выполните приведенный ниже командлет на сервере AD FS с помощью PowerShell, чтобы настроить его для включения. Set-AdfsProperties -EnableIdPInitiatedSignonPage $true

Доступ к любому внешнему компьютеру

https://<yourfederationservicedns>/adfs/ls/IdpInitiatedSignon.aspxВы увидите страницу AD FS, как показано ниже:

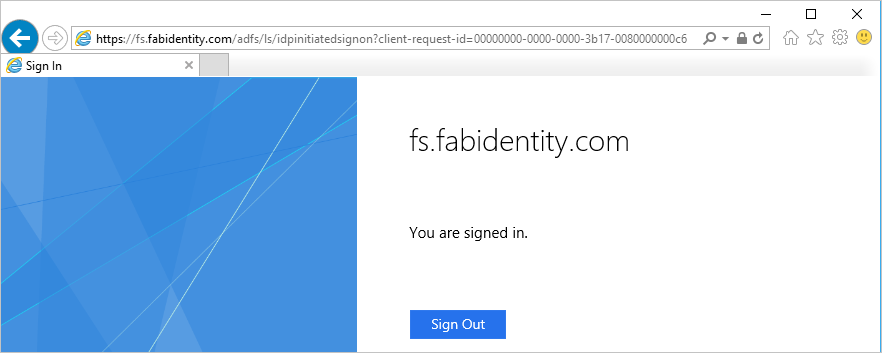

и при успешной авторизации вы получите сообщение об успешной авторизации, как показано ниже:

Связанные ссылки

- Базовое развертывание AD FS в Azure

- Диспетчер трафика Microsoft Azure

- Методы маршрутизации трафика диспетчера трафика