Обеспечение устойчивости с использованием состояний устройств

Включив состояния устройства с идентификатором Microsoft Entra, администраторы могут создавать политики условного доступа, которые управляют доступом к приложениям на основе состояния устройства. Включение состояний устройств удовлетворяет строгим требованиям к проверке подлинности для доступа к ресурсам, сокращает запросы многофакторной проверки подлинности и повышает устойчивость.

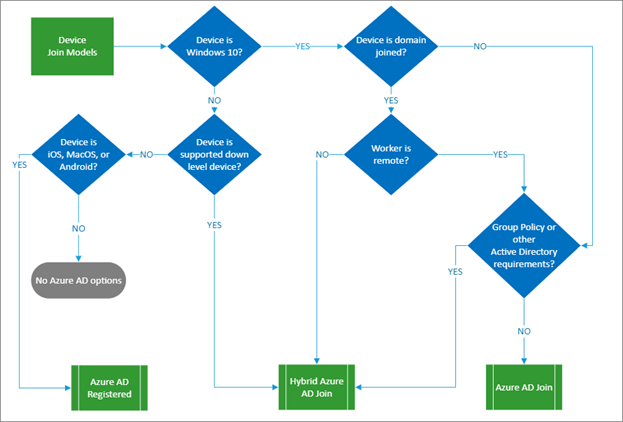

На следующей блок-диаграмме представлены способы подключения устройств в идентификаторе Microsoft Entra, которые обеспечивают состояние устройства. В организации можно использовать несколько способов одновременно.

При использовании состояний устройств в большинстве случаев пользователи смогут использовать единый вход в ресурсы с помощью первичного маркера обновления (PRT). PRT содержит утверждения о пользователе и устройстве. Эти утверждения можно использовать для получения маркеров проверки подлинности для доступа к приложениям с устройства. PRT действителен в течение 14 дней после выдачи и постоянно обновляется, обеспечивая устойчивую работу, при условии, что пользователь активно работает с устройством. Дополнительные сведения о том, как PRT может получить утверждения многофакторной проверки подлинности, см. в разделе "Когда PRT получает утверждение MFA".

В чем преимущества состояний устройств?

Когда PRT запрашивает доступ к приложению, его устройствам, сеансам и утверждениям MFA, доверяются идентификатору Microsoft Entra. Когда администраторы создают политики, требующие элемента управления на основе устройств или многофакторной проверки подлинности, то требование политики можно выполнить с помощью состояния устройства без попытки многофакторной проверки подлинности. Пользователи не увидят больше запросов MFA на одном устройстве. Это повышает устойчивость к нарушению работы службы многофакторной проверки подлинности Microsoft Entra или зависимостей, таких как локальные поставщики телекоммуникаций.

Как реализовать состояния устройств?

- Включите гибридное присоединение к Microsoft Entra и присоединение Microsoft Entra для устройств Windows, принадлежащих компании, и при возможности их присоединение. Если это невозможно, необходимо зарегистрировать их. Если в организации используются более старые версии Windows, обновите эти устройства до Windows 10.

- Стандартизируйте доступ к браузеру пользователей для использования Microsoft Edge или Google Chrome с расширением Microsoft Единый вход, которое обеспечивает простой единый вход в веб-приложения с помощью PRT.

- Для личных или корпоративных устройств iOS и Android разверните приложение Microsoft Authenticator. Помимо возможностей единого входа в MFA и без пароля, приложение Microsoft Authenticator обеспечивает единый вход в собственных приложениях через проверку подлинности через брокерской аутентификации с меньшим количеством запросов проверки подлинности для конечных пользователей.

- Для личных или корпоративных устройств iOS и Android используйте управление мобильными приложениями для безопасного доступа к ресурсам компании с меньшим количеством запросов проверки подлинности.

- Для устройств macOS используйте подключаемый модуль единого входа Microsoft Enterprise для устройств Apple (предварительная версия) для регистрации устройства и предоставления единого входа в браузере и собственных приложениях Microsoft Entra. Затем в зависимости от среды выполните действия, относящиеся к Microsoft Intune или Jamf Pro.

Следующие шаги

Ресурсы по устойчивости для администраторов и архитекторов

- Обеспечение устойчивости путем управления учетными данными

- Повышение устойчивости с использованием Непрерывной оценки доступа (CAE)

- Повышение устойчивости при проверке подлинности внешних пользователей

- Обеспечение устойчивости гибридной проверки подлинности

- Повышение устойчивости доступа к приложениям с помощью Application Proxy