Сквозная аутентификация Microsoft Entra: технический анализ

В этой статье представлен обзор работы функции Microsoft Entra для сквозной аутентификации. Для получения углубленных технических сведений и информации о безопасности см. статью Углубленный анализ безопасности.

Как работает сквозная проверка подлинности Microsoft Entra?

Заметка

В качестве предварительных требований для сквозной проверки подлинности пользователям необходимо подготовить идентификатор Microsoft Entra из локальной среды Active Directory с помощью Microsoft Entra Connect. Сквозная проверка подлинности не применяется к облачным пользователям.

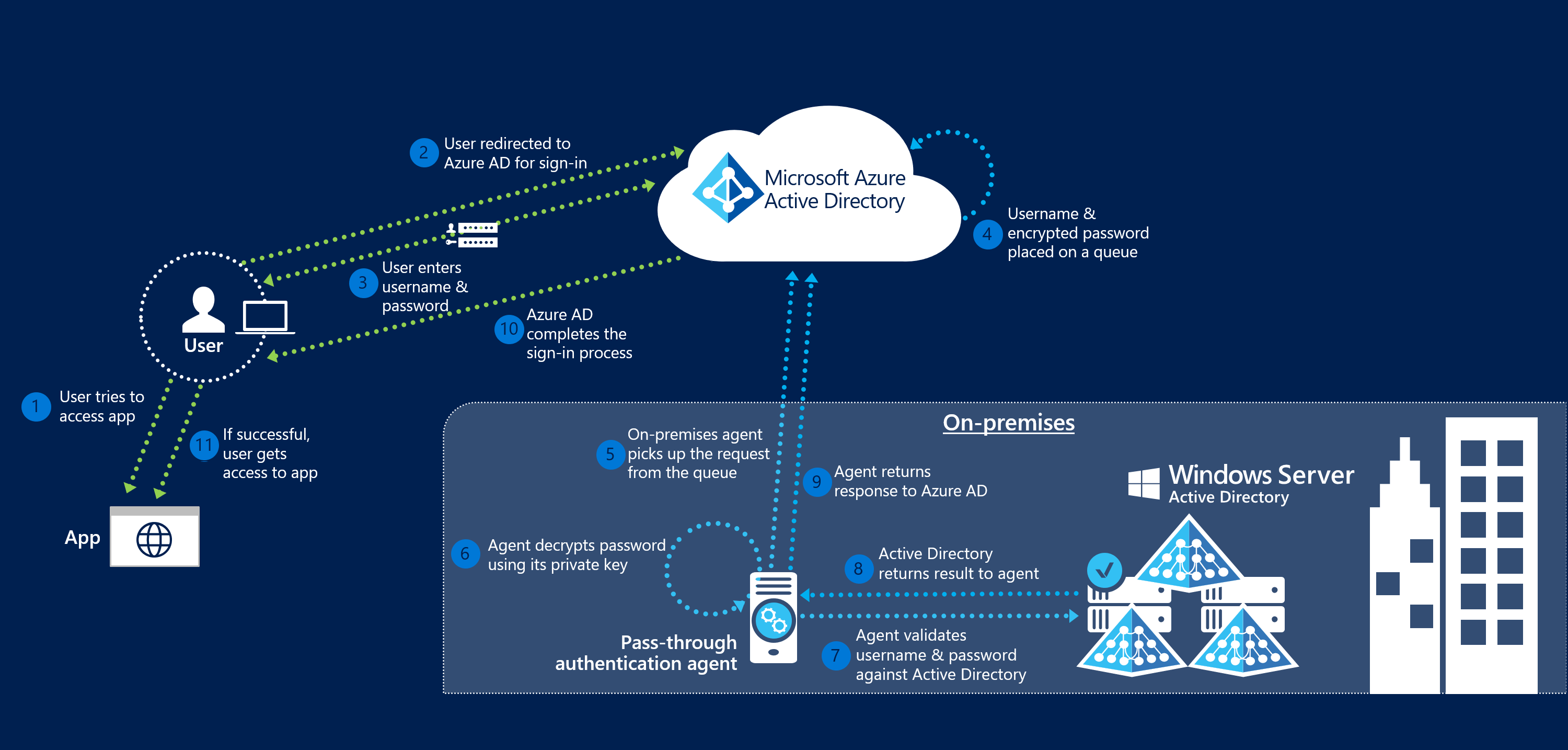

Когда пользователь пытается войти в приложение, защищенное идентификатором Microsoft Entra ID, и если на клиенте включена сквозная проверка подлинности, происходит следующее.

- Пользователь пытается получить доступ к приложению, например Outlook Web App.

- Если пользователь еще не вошел в систему, его перенаправят на страницу входа Microsoft Entra ID.

- Пользователь вводит свое имя пользователя на странице входа в Microsoft Entra, а затем нажимает кнопку Далее.

- Пользователь вводит пароль на страницу входа в Microsoft Entra, а затем нажимает кнопку входа.

- Идентификатор Microsoft Entra при получении запроса на вход помещает имя пользователя и пароль (зашифрованный с помощью открытого ключа агентов проверки подлинности) в очереди.

- Локальный агент проверки подлинности получает имя пользователя и зашифрованный пароль из очереди. Обратите внимание, что агент не часто опрашивает запросы из очереди, но получает запросы через заранее установленное постоянное подключение.

- Агент расшифровывает пароль с помощью закрытого ключа.

- Агент проверяет имя пользователя и пароль в Active Directory с помощью стандартных API Windows, аналогично тому, как это делают службы федерации Active Directory (AD FS). Имя пользователя может быть локальным именем пользователя по умолчанию, обычно

userPrincipalNameили другим атрибутом, настроенным в Microsoft Entra Connect (известном какAlternate ID). - Локальный контроллер домена Active Directory (DC) оценивает запрос и возвращает соответствующий ответ (успешное выполнение, сбой, срок действия пароля или блокировка пароля) агенту.

- Агент проверки подлинности, в свою очередь, возвращает этот ответ в Microsoft Entra ID.

- Идентификатор Microsoft Entra оценивает ответ и отвечает пользователю соответствующим образом. Например, идентификатор Microsoft Entra либо подписывает пользователя немедленно, либо запрашивает многофакторную проверку подлинности Microsoft Entra.

- Если вход пользователя выполнен успешно, пользователь может получить доступ к приложению.

На следующей схеме показаны все компоненты и описанные ниже действия.

Дальнейшие действия

- Текущие ограничения: Узнайте, какие сценарии поддерживаются и какие не поддерживаются.

- Быстрый старт: Начало работы со сквозной аутентификацией Microsoft Entra.

- Перенос приложений на идентификатор Microsoft Entra ID: ресурсы, помогающие перенести доступ к приложениям и проверку подлинности в идентификатор Microsoft Entra.

- Smart Lockout: настройте функцию Smart Lockout в арендаторе для защиты учетных записей пользователей.

- часто задаваемые вопросы: найти ответы на часто задаваемые вопросы.

- Устранение неполадок: Узнайте, как устранить распространенные проблемы с функцией сквозной проверки подлинности.

- Глубокий анализ системы безопасности. Вы получите подробную техническую информацию о функции сквозной проверки подлинности.

- гибридное соединение Microsoft Entra. Настройка возможности гибридного соединения Microsoft Entra в клиенте для единого входа в облаке и локальных ресурсах.

- Microsoft Entra бесшовный вход: Узнайте больше об этой дополнительной функции.

- UserVoice: используйте форум Microsoft Entra для отправки новых запросов на функции.