Варианты проверки подлинности без пароля для Microsoft Entra ID

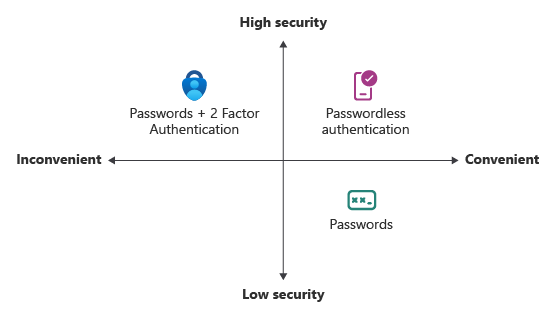

Такие функции, как многофакторная проверка подлинности (MFA) — отличный способ защитить вашу организацию, но пользователи часто разочарованы дополнительным уровнем безопасности на вершине необходимости запоминать свои пароли. Методы проверки подлинности без пароля удобнее, так как пароль удаляется и заменяется чем-то, что у вас есть или что-то известное.

| Проверка подлинности | То, что у вас есть | Что-то, чем вы являетесь, или то, что вы знаете |

|---|---|---|

| Без пароля | Устройство или телефон с Windows 10 или ключ безопасности | Биометрические данные или ПИН-код |

У каждой организации есть свои потребности в отношении проверки подлинности. Идентификатор Microsoft Entra и Azure для государственных организаций интегрируют следующие параметры проверки подлинности без пароля:

- Windows Hello для бизнеса

- Учетные данные на платформе macOS

- Единый вход платформы (PSSO) для macOS с проверкой подлинности смарт-карты

- Microsoft Authenticator

- Ключи доступа (FIDO2)

- Проверка подлинности на основе сертификатов

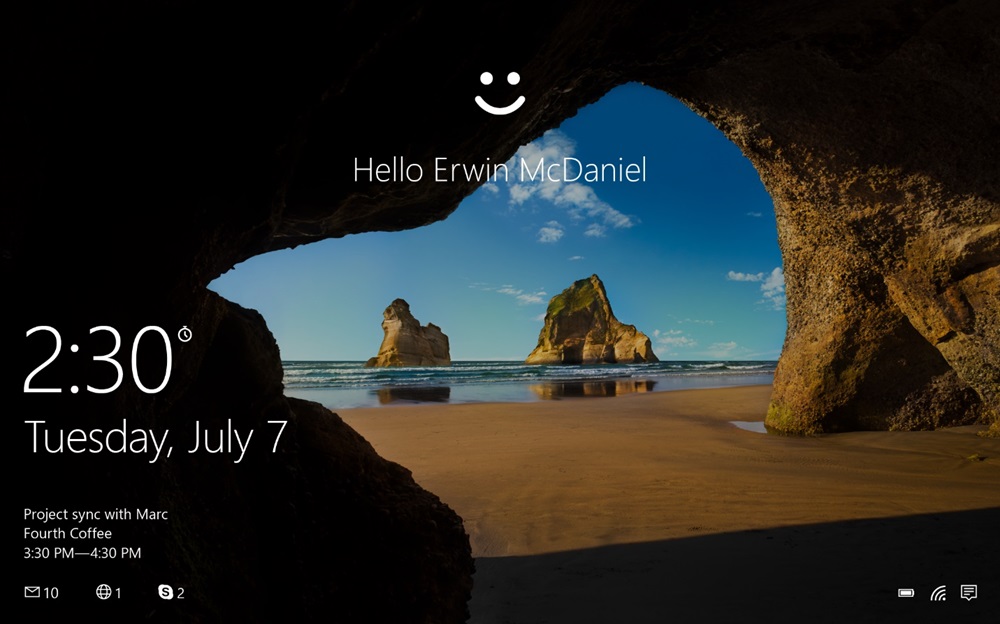

Windows Hello для бизнеса

Windows Hello для бизнеса идеально подходит для информационных работников, у которых есть назначенный им компьютер под управлением Windows. Биометрическая информация и учетные данные напрямую привязаны к компьютеру пользователя, что исключает доступ других пользователей, кроме владельца. Благодаря интеграции с инфраструктурой открытых ключей (PKI) и встроенной поддержке единого входа (SSO) Windows Hello для бизнеса является удобным способом беспроблемного доступа к корпоративным ресурсам в локальной среде и в облаке.

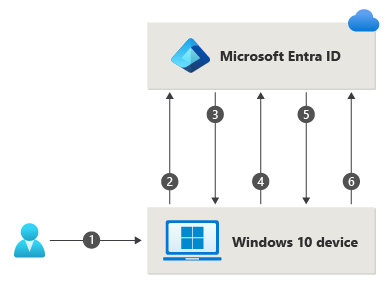

Ниже показано, как процесс входа работает с идентификатором Microsoft Entra:

- Пользователь входит в Windows с помощью биометрических данных или жеста. Жест разблокирует закрытый ключ Windows Hello для бизнеса и отправляется поставщику поддержки службы безопасности облачной аутентификации, называемому поставщиком облачной проверки подлинности (CloudAP). Дополнительные сведения о CloudAP см. в разделе "Что такое основной маркер обновления?".

- CloudAP запрашивает одноразовое случайное число (nonce) от Microsoft Entra ID.

- Идентификатор Microsoft Entra ID возвращает одноразовый идентификатор, который действителен в течение 5 минут.

- CloudAP подписывает одноразовый токен с помощью закрытого ключа пользователя и возвращает подписанный токен системе Microsoft Entra ID.

- Идентификатор Microsoft Entra проверяет подписанный одноразовый ключ с помощью безопасно зарегистрированного открытого ключа пользователя против подписи одноразового ключа. Идентификатор Microsoft Entra проверяет корректность подписи, а затем проверяет возвращённый подписанный nonce. При проверке несоответствия идентификатор Microsoft Entra создает первичный маркер обновления (PRT) с ключом сеанса, зашифрованным для ключа транспорта устройства, и возвращает его в CloudAP.

- CloudAP получает зашифрованный PRT с ключом сеанса. CloudAP использует закрытый транспортный ключ устройства для расшифровки ключа сеанса и защищает ключ сеанса с помощью доверенного платформенного модуля устройства (TPM).

- CloudAP возвращает успешный ответ проверки подлинности в Windows. Затем пользователь сможет получить доступ к Windows и облачным и локальным приложениям с помощью простого входа (единый вход).

Руководство по планированию Windows Hello для бизнеса можно использовать для принятия решений о типе развертывания Windows Hello для бизнеса и параметров, которые необходимо учитывать.

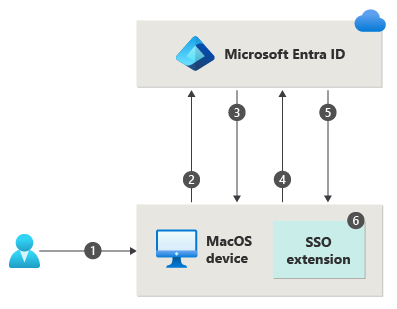

Платформенные учетные данные для macOS

Платформенные учетные данные для macOS — это новая функция в macOS, которая активируется с помощью расширения единого входа Microsoft Enterprise (SSOe). Он готовит безопасный криптографический ключ, привязанный к оборудованию, в защищённой среде, который используется для единого входа в приложениях, где для аутентификации используется идентификатор Microsoft Entra. Пароль локальной учетной записи пользователя не затрагивается и требуется для входа в Mac.

Учетные данные платформы для macOS позволяют пользователям обходиться без необходимости ввода пароля, настроив Touch ID для разблокировки устройства, и использовать учетные данные, устойчивые к фишинговым атакам, основанные на технологии Windows Hello for Business. Это позволяет клиентским организациям экономить деньги, устраняя необходимость в ключах безопасности и продвигая цели концепции нулевого доверия, используя интеграцию с Безопасным анклавом.

Учетные данные платформы для macOS также можно использовать в качестве фишингоустойчивых учетных данных для использования в вызовах WebAuthn, включая сценарии повторной аутентификации в браузере. Администраторы политики аутентификации должны включить метод аутентификации Passkey (FIDO2) для поддержки учетных данных платформы macOS как устойчивых к фишингу. Если вы используете политики ограничений ключей в политике FIDO, необходимо добавить AAGUID для учетных данных платформы macOS в список разрешенных AAGUID: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC

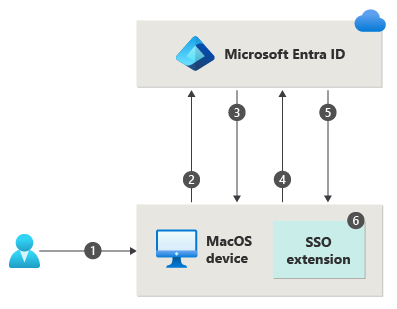

- Пользователь разблокирует macOS с помощью сканера отпечатка пальца или жеста пароля, что разблокирует ключевой контейнер, предоставляя доступ к UserSecureEnclaveKey.

- MacOS запрашивает nonce (случайное произвольное число, которое может использоваться только один раз) из идентификатора Microsoft Entra.

- Идентификатор Microsoft Entra ID возвращает одноразовое значение, действительное в течение 5 минут.

- Операционная система (ОС) отправляет запрос на вход в Microsoft Entra ID с внедренной заявкой, подписанной с помощью UserSecureEnclaveKey, который находится в Защищенной среде.

- Идентификатор Microsoft Entra проверяет подписанное утверждение с помощью безопасно зарегистрированного открытого ключа пользователя userSecureEnclave. Идентификатор Microsoft Entra проверяет подпись и nonce. После подтверждения утверждения идентификатор Microsoft Entra создает первичный токен обновления (PRT), зашифрованный с помощью открытого ключа UserDeviceEncryptionKey, которым обмениваются во время регистрации, и отправляет ответ обратно в ОС.

- ОС расшифровывает и проверяет ответ, извлекает SSO-токены, сохраняет и разделяет их с расширением SSO для обеспечения SSO. Пользователь может получить доступ к macOS, облачным и локальным приложениям с помощью единого входа.

Дополнительные сведения о настройке и развертывании учетных данных платформы для macOS см. в разделе macOS Platform SSO.

Единый вход на платформе для macOS с помощью Смарт-карты

Единый вход платформы (PSSO) для macOS позволяет пользователям идти без пароля с помощью метода проверки подлинности SmartCard. Пользователь входит на компьютер с помощью внешнего смарт-карты или жесткого маркера, совместимого с смарт-картой (например, Yubikey). После разблокировки устройства смарт-карта используется с идентификатором Microsoft Entra для предоставления единого входа в приложениях, использующих идентификатор Microsoft Entra для проверки подлинности с помощью проверки подлинности на основе сертификатов (CBA). Для работы этой функции необходимо настроить и включить CBA. Сведения о настройке CBA см. в статье "Настройка проверки подлинности на основе сертификата Microsoft Entra".

Чтобы включить его, администратору необходимо настроить PSSO с помощью Microsoft Intune или другого поддерживаемого решения для мобильных Управление устройствами (MDM).

- Пользователь открывает доступ к macOS с помощью пин-кода смарт-карты, который разблокирует смарт-карту и ключевой мешок для предоставления доступа к ключам регистрации устройств, присутствующим в Безопасной области.

- macOS запрашивает одноразовый номер (случайное произвольное число, которое может быть использовано только один раз) у Microsoft Entra ID.

- Идентификатор Microsoft Entra возвращает одноразовое значение, которое действительно в течение 5 минут.

- Операционная система (ОС) отправляет запрос на вход в идентификатор Microsoft Entra с внедренным утверждением, подписанным сертификатом Microsoft Entra пользователя из смарт-карты.

- Идентификатор Microsoft Entra проверяет подписанное утверждение, подпись и «nonce». После проверки утверждения Microsoft Entra ID создает первичный маркер обновления (PRT), зашифрованный с помощью открытого ключа UserDeviceEncryptionKey, который используется для обмена во время регистрации, и отправляет ответ обратно в ОС.

- ОС расшифровывает и проверяет ответ, извлекает маркеры единого входа, сохраняет и разделяет его с расширением единого входа для предоставления единого входа. Пользователь может получить доступ к macOS, облачным и локальным приложениям с помощью единого входа.

Microsoft Authenticator

Вы также можете разрешить сотруднику использовать свой телефон в качестве беспарольного способа проверки подлинности. Вы уже можете использовать приложение Authenticator в качестве удобного варианта многофакторной проверки подлинности в дополнение к паролю. Приложение Authenticator также можно использовать для входа без пароля.

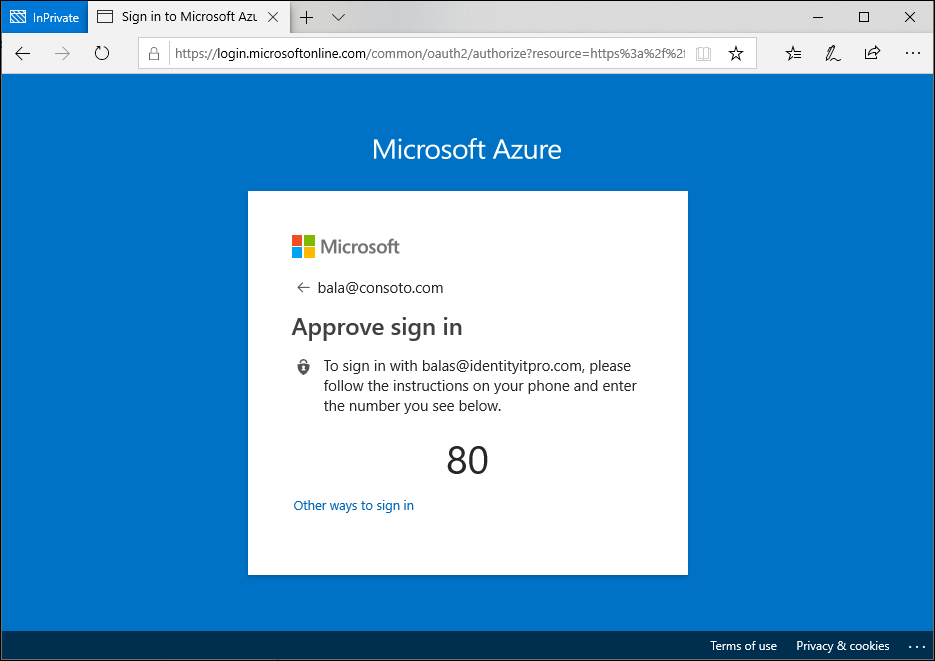

Приложение Authenticator позволяет использовать любой телефон с iOS или Android для надежной проверки подлинности без пароля. Пользователи могут войти на любую платформу или в браузер, получив уведомление на свой телефон и сопоставив число, отображаемое на экране, с тем, что на их телефоне. Затем они могут использовать биометрические данные (сканирование отпечатка пальца или распознавание лица) или ПИН-код, чтобы подтвердить. Дополнительные сведения об установке см. в разделе "Скачать и установить Microsoft Authenticator".

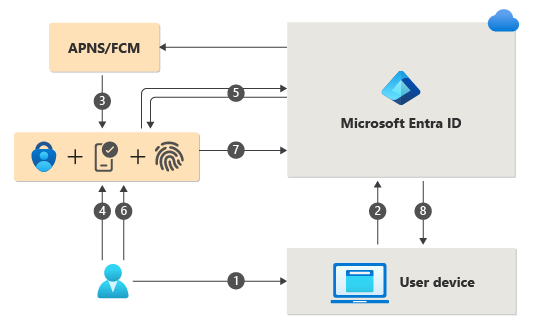

Проверка подлинности без пароля с помощью Microsoft Authenticator соответствует той же базовой схеме, что и Windows Hello для бизнеса. Это немного сложнее, так как пользователь должен быть идентифицирован таким образом, чтобы идентификатор Microsoft Entra смог найти используемую версию приложения Authenticator:

- Пользователь вводит свое имя пользователя.

- Идентификатор Microsoft Entra обнаруживает, что у пользователя есть надежные учетные данные и запускается поток надежных учетных данных.

- В приложение отправляется уведомление через Cлужбу push-уведомлений Apple (APNS) на устройствах iOS или через Firebase Cloud Messaging (FCM) на устройствах Android.

- Пользователь получает push-уведомление и открывает приложение.

- Приложение вызывает Microsoft Entra ID и получает запрос на подтверждение присутствия и одноразовый код (nonce).

- Пользователь отвечает на запрос, вводя свои биометрические данные или ПИН-код для разблокировки закрытого ключа.

- Nonce подписан закрытым ключом и отправляется обратно в Microsoft Entra ID.

- Идентификатор Microsoft Entra выполняет проверку открытого и закрытого ключа и возвращает маркер.

Чтобы приступить к работе с решением для входа без пароля, воспользуйтесь следующими инструкциями:

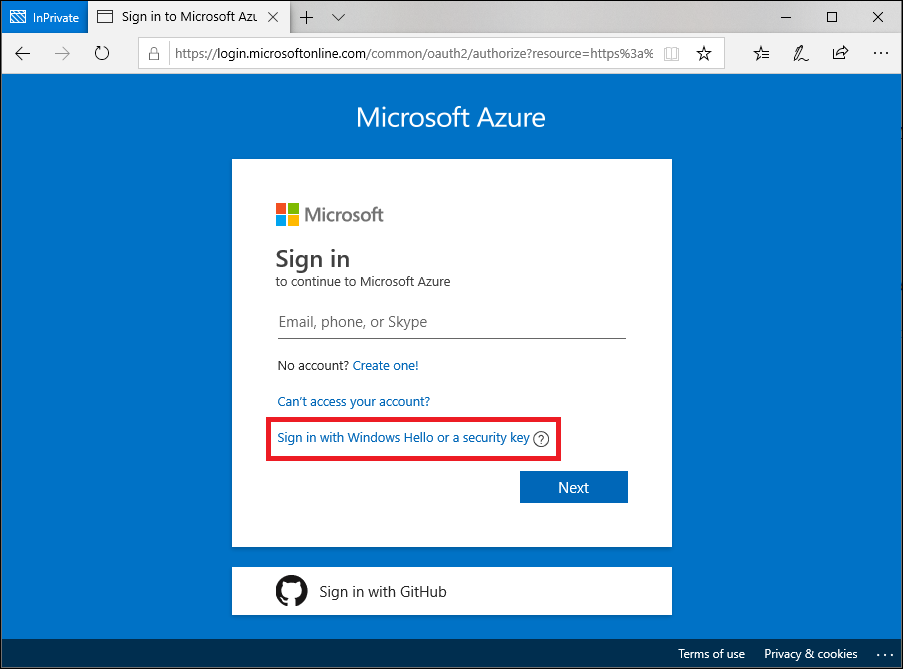

Ключи доступа (FIDO2)

Пользователи могут зарегистрировать ключ доступа (FIDO2) и выбрать его в качестве основного метода входа. При использовании аппаратного устройства, отвечающего за проверку подлинности, безопасность учетной записи увеличивается, так как пароль не может быть раскрыт или угадан. В настоящее время в предварительной версии администратор проверки подлинности также может подготовить безопасность FIDO2 от имени пользователя с помощью API Microsoft Graph и пользовательского клиента. Подготовка от имени пользователей в настоящее время ограничена ключами безопасности.

Организация FIDO Alliance (Fast IDentity Online, быстрая идентификация в сети) помогает популяризировать открытые стандарты аутентификации и сократить использование паролей как формы проверки подлинности. FIDO2 — это новейшая версия стандарта, включающая стандарт веб-аутентификации (WebAuthn). FIDO позволяет организациям применять стандарт WebAuthn с помощью внешнего ключа безопасности или ключа платформы, встроенного в устройство, для входа без имени пользователя или пароля.

Ключи безопасности FIDO2 представляют собой защищенные от фишинга стандартизированные методы аутентификации без паролей, которые могут быть выполнены в любой форме. Они обычно USB-устройства, но они также могут использовать Bluetooth или почти полевой обмен данными (NFC). Секретные ключи (FIDO2) основаны на одном стандарте WebAuthn и могут быть сохранены в Authenticator или на мобильных устройствах, планшетах или компьютерах.

Ключи безопасности FIDO2 можно использовать для входа на устройства с Windows 10, присоединенные к идентификатору Microsoft Entra или гибридному профилю, а также для организации единого входа в облачные и локальные ресурсы. Пользователи также могут входить в поддерживаемых браузерах. Ключи безопасности FIDO2 — отличный вариант для предприятий с очень высокими требованиями к безопасности либо сценариями и сотрудниками, которые не готовы либо не могут использовать свой телефон в качестве второго фактора.

Дополнительные сведения о поддержке секретного ключа (FIDO2) см. в разделе "Поддержка проверки подлинности с использованием ключа доступа (FIDO2) с помощью идентификатора Microsoft Entra. Рекомендации разработчика см. в статье "Поддержка проверки подлинности FIDO2" в приложениях, которые они разрабатывают.

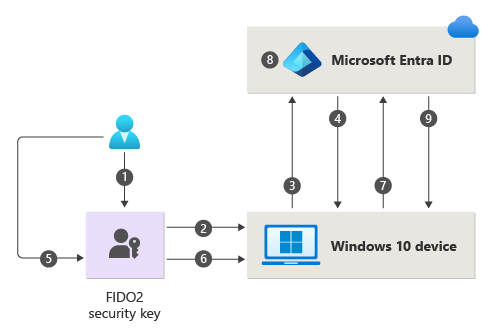

При входе пользователя с помощью ключа безопасности FIDO2 используется описанная ниже процедура.

- Пользователь подключает ключ безопасности FIDO2 к своему компьютеру.

- Windows обнаруживает ключ безопасности FIDO2.

- Windows отправляет запрос на проверку подлинности.

- Сервис идентификации Microsoft Entra отправляет обратно одноразовый ключ.

- Пользователь с помощью жеста разблокирует закрытый ключ, хранящийся в безопасном анклаве ключа безопасности FIDO2.

- Ключ безопасности FIDO2 подписывает nonce с помощью закрытого ключа.

- Основной запрос токена обновления (PRT) с подписанным nonce отправляется в Microsoft Entra ID.

- Идентификатор Microsoft Entra проверяет подписанный nonce с помощью открытого ключа FIDO2.

- Идентификатор Microsoft Entra возвращает PRT, чтобы обеспечить доступ к локальным ресурсам.

Список поставщиков ключей безопасности FIDO2 см. в статье "Стать поставщиком ключей безопасности, совместимым с Майкрософт FIDO2".

Чтобы приступить к работе с ключами безопасности FIDO2, воспользуйтесь следующими инструкциями:

Проверка подлинности на основе сертификатов

Проверка подлинности на основе сертификатов (CBA) Microsoft Entra позволяет клиентам разрешать или требовать, чтобы пользователи могли выполнять проверку подлинности непосредственно с помощью сертификатов X.509 в соответствии с идентификатором Microsoft Entra для приложений и входа в браузер. CBA позволяет клиентам использовать стойкую к фишингу аутентификацию и выполнять вход с помощью сертификата X.509 в своей инфраструктуре открытых ключей (PKI).

Основные преимущества использования Microsoft Entra CBA

| Льготы | Описание |

|---|---|

| Удобство работы для пользователей | — Пользователи, которым требуется аутентификация на основе сертификатов, теперь могут напрямую проходить проверку подлинности с помощью Microsoft Entra ID и им не требуется инвестировать в федерацию. - Пользовательский интерфейс портала позволяет пользователям легко настраивать способ сопоставления полей сертификата с атрибутом объекта-пользователя для поиска пользователя в арендаторе (привязки имени пользователя сертификата). - Пользовательский интерфейс портала для настройки политик проверки подлинности, чтобы определить, какие сертификаты являются однофакторными и многофакторными. |

| Простота развертывания и администрирования | — Microsoft Entra CBA — это бесплатная функция, и вам не нужны платные выпуски идентификатора Microsoft Entra. - Не требуются сложные локальные развертывания или настройка сети. — непосредственно пройти проверку подлинности в идентификаторе Microsoft Entra. |

| Безопасный | — Локальные пароли не должны храниться в облаке в любой форме. — защищает учетные записи пользователей, легко работая с политиками условного доступа Microsoft Entra, включая устойчивую к фишингу многофакторную проверку подлинности, для которой требуется лицензионная версия, а также блокировка устаревшей проверки подлинности. — Строгой поддержкой проверки подлинности, в которой пользователи могут определять политики проверки подлинности с помощью полей сертификата, таких как издатель или идентификатор политики (идентификаторы объектов), чтобы определить, какие сертификаты определяются как однофакторные и многофакторные. — Эта функция беспроблемно работает с функциями условного доступа и возможностями повышения уровня проверки подлинности для принудительного применения многофакторной аутентификации, чтобы помочь в защите ваших пользователей. |

Поддерживаемые сценарии

Поддерживаются следующие сценарии:

- Вход пользователей в браузерные приложения на всех платформах.

- Вход пользователей в мобильные приложения Office на платформах iOS/Android и собственных приложениях Office в Windows, включая Outlook, OneDrive и т. д.

- Вход пользователей в предустановленные браузеры для мобильных устройств.

- Поддержка детализированных правил аутентификации для многофакторной аутентификации с использованием поля Subject издателя сертификата и OID политики.

- Настройка привязок учетных записей "сертификат — пользователь" с помощью любого из полей сертификата:

- Альтернативное имя субъекта (SAN) PrincipalName и SAN RFC822Nare

- Идентификатор ключа субъекта (SKI) и SHA1PublicKey

- Настройка привязок учетных записей "сертификат — пользователь" с помощью любого из атрибутов объекта пользователя:

- Основное имя пользователя

- onPremisesUserPrincipalName

- ИдентификаторыПользователейСертификата

Поддерживаемые сценарии

Действуют следующие ограничения:

- Администраторы могут включать различные способы проверки подлинности без пароля для своего арендатора.

- Администраторы могут нацелиться на всех пользователей или выбрать пользователей или группы безопасности в клиенте для каждого метода.

- Пользователи могут регистрироваться и управлять этими способами проверки подлинности без пароля на портале учетных записей.

- Пользователи могут войти с помощью следующих методов проверки подлинности без пароля:

- Приложение Authenticator: работает в сценариях, где используется проверка подлинности Microsoft Entra, включая все браузеры, во время установки Windows 10 и интегрированные мобильные приложения в любой операционной системе.

- Ключи безопасности: работают на экране блокировки Windows 10 и на веб-страницах в поддерживаемых браузерах, таких как Microsoft Edge (как в устаревшей, так и в новой версии).

- Пользователи могут использовать учетные данные без пароля для доступа к ресурсам в клиентах, где они являются гостями, но всё равно могут быть обязаны выполнить многофакторную аутентификацию в данном клиенте ресурсов. Дополнительные сведения см. в разделе "Возможная двойная многофакторная проверка подлинности".

- Пользователи не могут зарегистрировать учетные данные без пароля в клиенте, где они являетесь гостем, так же, как у них нет пароля, управляемого в этом клиенте.

Неподдерживаемые сценарии

Мы рекомендуем не более 20 наборов ключей для каждого метода без пароля для любой учетной записи пользователя. По мере добавления дополнительных ключей размер пользовательского объекта увеличивается, и вы можете заметить снижение некоторых операций. В этом случае следует удалить ненужные ключи. Дополнительные сведения и командлеты PowerShell для запроса и удаления ключей см. в модуле WHfBTools PowerShell для очистки потерянных ключей Windows Hello для бизнеса. Используйте необязательный параметр /UserPrincipalName, чтобы запрашивать только ключи для конкретного пользователя. Разрешения, необходимые для запуска от имени администратора или указанного пользователя.

При использовании PowerShell для создания CSV-файла со всеми существующими ключами тщательно определите ключи, которые необходимо сохранить, и удалите эти строки из CSV-файла. Затем используйте измененный CSV-файл с PowerShell, чтобы удалить оставшиеся ключи, чтобы привести число ключей учетной записи в пределах ограничения.

Безопасно удалить любой ключ, указанный как "Потерянный"="True" в CSV-файле. Орфанный ключ - это ключ для устройства, которое больше не зарегистрировано в системе Microsoft Entra ID. Если удаление всех осиротевших объектов по-прежнему не снижает учетную запись пользователя ниже установленного лимита, следует обратиться к столбцам DeviceId и CreationTime, чтобы определить, какие ключи следует удалить. Будьте внимательны и удаляйте только те строки в CSV, которые содержат ключи, которые вы не хотите сохранять. Ключи для любого идентификатора устройства, соответствующего устройствам, которые пользователь активно использует, следует удалить из CSV-файла перед шагом удаления.

Выбор способа входа без пароля

Выбор между тремя вариантами входа без пароля зависит от требований вашей компании к безопасности, платформе и приложениям.

Ниже приведены факторы, которые следует учитывать при выборе беспарольной технологии Майкрософт.

| Windows Hello для бизнеса | Вход без пароля с помощью приложения Authenticator | Ключи безопасности FIDO2 | |

|---|---|---|---|

| Предварительные требования | Windows 10 версии 1809 и выше Microsoft Entra ID |

Приложение-аутентификатор Телефон (устройства iOS и Android) |

Windows 10 версии 1903 или более поздней Microsoft Entra ID |

| Режим | Платформа | Программное обеспечение. | Оборудование |

| Системы и устройства | Компьютер со встроенным доверенным платформенным модулем (TPM) ПИН-код и распознавание биометрических данных |

ПИН-код и распознавание биометрических данных на телефоне | Устройства безопасности FIDO2, совместимые с решениями Майкрософт |

| Возможности для пользователя | Вход с использованием ПИН-кода или распознавания биометрических данных (лица, сетчатки или отпечатка пальца) с помощью устройств Windows. Проверка подлинности Windows Hello привязана к устройству; для доступа к корпоративным ресурсам пользователю требуются как устройство, так и компонент входа, например ПИН-код или биометрический фактор. |

Вход в систему с использованием мобильного телефона со сканером отпечатков пальцев, распознаванием лица или радужки, или ПИН-кодом. Пользователи входят в рабочую или личную учетную запись со своего компьютера или мобильного телефона. |

Вход с помощью устройства безопасности FIDO2 (биометрических данных, ПИН-кода и NFC) Пользователи получают доступ к устройству согласно политике своей организации и проходят проверку подлинности с помощью ПИН-кода и биометрических данных с использованием таких устройств, как USB-ключи безопасности и смарт-карты, ключи или переносные устройства с поддержкой NFC. |

| Возможные сценарии | Беспарольный интерфейс с использованием устройства Windows. Подходит для выделенных рабочих компьютеров с возможностью единого входа на устройство и в приложения. |

Портативное беспарольное решение с использованием мобильного телефона. Подходит для доступа к рабочим и личным приложениям в Интернете с любого устройства. |

Беспарольный интерфейс для сотрудников с использованием биометрии, ПИН-кода и NFC. Применимо для общих компьютеров и где мобильный телефон не является жизнеспособным вариантом (например, для сотрудников службы поддержки, общественного киоска или группы больниц) |

Используйте следующую таблицу, чтобы выбрать метод, поддерживающий ваши требования и пользователей.

| Персона | Сценарий | Окружающая среда | Технология входа без пароля |

|---|---|---|---|

| Администратор | Безопасный доступ к устройству для задач управления | Выделенное устройство под управлением Windows 10 | Windows Hello для бизнеса и/или ключ безопасности FIDO2 |

| Администратор | Задачи управления на устройствах не на платформе Windows | Мобильное или не-Windows устройство | Вход без пароля с помощью приложения Authenticator |

| Информационный работник | Производительная работа | Выделенное устройство под управлением Windows 10 | Windows Hello для бизнеса и/или ключ безопасности FIDO2 |

| Информационный работник | Продуктивная работа | Мобильное устройство или устройство, не работающее на Windows. | Вход без пароля с помощью приложения Authenticator |

| Линейный персонал | Терминалы на заводе, фабрике, в розничном магазине или для ввода данных. | Общие устройства под управлением Windows 10 | Ключи безопасности FIDO2 |

Следующие шаги

Чтобы приступить к работе с использованием безпарольного доступа в Microsoft Entra ID, выполните одну из следующих инструкций.

- Включение входа без пароля с ключами безопасности FIDO2

- Включение входа без пароля с помощью телефона и приложения Authenticator