Microsoft 365 Copilot руководство администратора для лицензий E5 + SAM

При подготовке организации к Microsoft 365 Copilot или приступить к использованию Copilot в лицензиях E5 + SAM есть функции, которые помогут подготовить данные.

Когда пользователи вводит запрос, Copilot может ответить данными, на доступ к которым у пользователя есть разрешение. Избыточные и устаревшие данные могут привести к неточным результатам от Copilot.

В этой статье содержатся рекомендации для ИТ-администраторов с лицензиями Microsoft 365 E5 и Расширенное управление SharePoint (SAM). С помощью функций, включенных в эти лицензии, вы:

- Используйте Расширенное управление SharePoint (SAM) для предотвращения чрезмерного совместного использования, расхламления источников данных и мониторинга изменений сайта SharePoint.

- Используйте Microsoft Purview для включения меток конфиденциальности, идентификации и защиты конфиденциальных данных, ограничения конечных точек и удаления содержимого, который вам не нужен.

Чтобы узнать больше, watch Элемент управления oversharing в масштабе предприятия (открывается веб-сайт YouTube).

Используйте эту статью, чтобы приступить к работе с Microsoft 365 Copilot в вашей организации. При использовании функций, описанных в этой статье, ваша организация лучше подготовлена к Copilot, включая получение более точных результатов от Copilot.

Эта статья относится к:

- Microsoft 365 Copilot

- Microsoft SharePoint премиум — Расширенное управление SharePoint (SAM)

- Microsoft Purview

Примечание.

Если у вас есть лицензия E3, см. Microsoft 365 Copilot руководство администратора для лицензий E3. Сравнение функций в лицензиях см. в статье Сравнение функций Microsoft Copilot в лицензиях E3 и E5.

Подготовка к работе

Корпорация Майкрософт также рекомендует выполнить действия, описанные в разделе Microsoft 365 Copilot рекомендации по работе с SharePoint. Она помогает оптимизировать поиск в SharePoint, обновить параметры общего доступа в SharePoint & OneDrive и проверка разрешения & доступ к сайтам SharePoint.

Для использования функций, описанных в этой статье, требуются следующие лицензии:

Microsoft 365 E5 или Office 365 E5

- Microsoft Purview — входит в состав вашей лицензии E5

Список функций и служб, которые вы получаете с вашей лицензией, см. в статье Подписки microsoft 365, Office 365, Enterprise Mobility + Security и Windows 11.

Microsoft SharePoint премиум — Расширенное управление SharePoint

Начиная с начала 2025 года microsoft SharePoint премиум — Расширенное управление SharePoint (SAM) будет включена в вашу лицензию Microsoft 365 Copilot. Дополнительные сведения о лицензировании SAM см. в статье Microsoft SharePoint премиум — Расширенное управление SharePoint.

-

В зависимости от плана подписки вы можете приобрести Microsoft 365 Copilot лицензии через Центр администрирования Microsoft 365 (службы выставления счетов>), партнеров Майкрософт или группу учетных записей Майкрософт.

Microsoft 365 Copilot лицензии доступны в качестве надстройки для других планов лицензирования. Дополнительные сведения см. в статье Общие сведения о лицензировании для Microsoft 365 Copilot.

В этой статье используются следующие центры администрирования. Для выполнения задач, описанных в статье, этим центрам администрирования требуется определенная роль.

Центр администрирования SharePoint. Войдите в систему с правами администратора SharePoint.

Портал Microsoft Purview. В зависимости от задачи, необходимой для выполнения, существуют разные роли. Дополнительные сведения см. в статьях

Задача администрирования SharePoint — использование функций Расширенное управление SharePoint (SAM)

В Расширенное управление SharePoint (SAM) есть функции, которые помогут вам подготовиться к Copilot.

✅ Цели Copilot с SAM:

- Разключите источники данных путем поиска и удаления неактивных сайтов SharePoint.

- Определите сайты SharePoint с общим или конфиденциальным содержимым.

- Используйте политику для ограничения доступа к сайтам SharePoint, которые являются критически важными для бизнеса или имеют конфиденциальное содержимое.

- Мониторинг изменений сайта.

В этом разделе рассматриваются различные функции SAM, которые помогут вам подготовить организацию и данные для Copilot.

Дополнительные сведения о SAM + Copilot см. в статье Подготовка к Copilot с помощью Расширенное управление SharePoint.

Убедитесь, что у всех сайтов есть действительные владельцы

✅ Запуск политики владения сайтом , которая находит сайты без по крайней мере двух владельцев

Политика владения сайтом автоматически обнаруживает сайты, у которых нет по крайней мере двух владельцев, и может помочь найти потенциальных владельцев. Настройте политику в режиме имитации, чтобы определить владельцев на основе требуемых критериев. Затем обновите политику до активного режима, чтобы включить уведомления для кандидатов владельца сайта.

Владельцы сайтов должны помочь убедиться, что сайт по-прежнему активен, выполнять проверку доступа к сайту, обновлять разрешения на содержимое и при необходимости управлять доступом.

- Войдите в Центр администрирования SharePoint в качестве администратора SharePoint.

- Разверните пункт Политики> , выберите Управление жизненным циклом сайта.

- Выберите Создать политику, введите параметры и завершите политику.

- При выполнении политики в отчете отображается количество сайтов, не соответствующих требованиям. Вы также можете скачать отчет.

Дополнительные сведения об этой политике и отчете см. в статье Политика владения сайтом.

Поиск и очистка неактивных сайтов

✅ Создание политики управления жизненным циклом сайта , которая находит неактивные сайты

Политика управления жизненным циклом сайта автоматически обнаруживает неактивные сайты и отправляет владельцам сайтов уведомление по электронной почте. При использовании электронной почты владельцы сайта могут подтвердить, что сайт по-прежнему активен.

Copilot может отображать данные с этих неактивных сайтов в запросах пользователей, что может привести к неточным и загромождательным результатам Copilot.

Политика также создает отчет, который можно скачать и просмотреть. В отчете отображаются неактивные сайты, дата последнего действия и состояние уведомления по электронной почте.

- Войдите в Центр администрирования SharePoint в качестве администратора SharePoint.

- Разверните пункт Политики> , выберите Управление жизненным циклом сайта.

- Выберите Создать политику, введите параметры и завершите политику.

- Когда политика запускается и находит неактивные сайты, она автоматически отправляет их владельцам сайтов по электронной почте. Владельцы сайтов должны подтвердить, что сайт по-прежнему активен.

- Если владельцы сайтов подтверждают, что сайты не нужны, поместите неактивные сайты в режим только для чтения с помощью SAM или переместите их в Microsoft 365 Архив с помощью SAM.

Дополнительные сведения об этой политике и отчете см. в статье Политика управления жизненным циклом сайта.

Рекомендации по управлению неактивными сайтами SharePoint

- Используйте отчет о выполнении политики , чтобы отслеживать состояние действия владельца сайта в ответ на уведомления.

- Нажмите кнопку Получить аналитику ИИ, чтобы получить аналитические сведения об искусственном интеллекте , созданные для отчета, чтобы выявить проблемы с сайтами и возможные действия по их устранению.

- Предоставьте владельцам сайтов временная шкала для выполнения этих задач. Если они не завершат задачу в течение указанного периода времени, вы можете переместить сайты в Microsoft 365 Архив с помощью sam Inactive Sites — Архив возможности, чтобы при необходимости вы могли реактивировать их позже.

Это действие помогает уменьшить устаревшее содержимое, которое загромождает источник данных Copilot, что повышает точность ответов Copilot.

Совет

Сайты, перенесенные в Microsoft 365 Архив, больше не доступны никому в организации за пределами Microsoft Purview или поиска администратора. Copilot не будет включать содержимое с этих сайтов при ответе на запросы пользователей.

Определение сайтов с общим или конфиденциальным содержимым

✅ Запуск отчетов управления доступом к данным (DAG) в Центре администрирования SharePoint

Отчеты DAG содержат более подробные сведения о ссылках для общего доступа к сайтам, метках конфиденциальности и Everyone except external users разрешениях (EEEU) на сайтах SharePoint. Используйте эти отчеты для поиска сайтов с общим доступом.

Сайты с общим доступом — это сайты, к которым предоставлен доступ больше людей, чем требуется. Copilot может отображать данные с этих сайтов в ответах.

Войдите в Центр администрирования SharePoint в качестве администратора SharePoint.

Выберите Отчеты>Управление доступом к данным. Параметры отчета:

Отчет Описание Задача Ссылки для общего доступа Показывает сайты со ссылками для общего доступа, в том числе ссылки, которыми предоставлен общий доступ всем пользователям, с Люди в вашей организации и с определенными людьми за пределами вашей работы или учебного заведения. Просмотрите эти сайты.

Убедитесь, что к сайтам предоставляется общий доступ только пользователям или группам, которым требуется доступ. Удалите общий доступ для ненужных пользователей и групп.Метки конфиденциальности, применяемые к файлам Показывает сайты с файлами Office с метками конфиденциальности. Просмотрите эти сайты.

Убедитесь, что применены правильные метки. При необходимости обновите метки. Дополнительные сведения см. в статье Определение и маркировка конфиденциальных данных (в этой статье).Общий доступ с Everyone except external users(EEEU)Показывает сайты, к которым предоставлен общий доступ всем сотрудникам организации, кроме внешних пользователей. Просмотрите эти сайты.

Определите, подходят ли разрешения EEEU. Многие сайты с EEEU являются общими. Удалите разрешение EEEU и при необходимости назначьте пользователям или группам.Базовый отчет о превышении общего доступа для сайтов, OneDrive и файлов Сканирует все сайты в клиенте и выводит список сайтов, которые совместно используют содержимое с более чем указанным числом пользователей (вы указываете это число). Отсортируйте, отфильтруйте или скачайте отчет и определите сайты с потенциально избыточным содержимым.

Любой из этих отчетов можно запускать по отдельности или все вместе. Дополнительные сведения об этих отчетах см. в статье Отчеты управления доступом к данным (DAG).

Рекомендации по управлению отчетами DAG

Ведите эти отчеты еженедельно, особенно на начальных этапах внедрения Copilot. По мере ознакомления с отчетами и данными можно настроить частоту.

Если у вас есть команда администраторов, создайте задачу администратора, чтобы запустить эти отчеты и просмотреть данные.

Ваша организация платит за лицензию на запуск этих отчетов и использование данных для принятия решений. Убедитесь, что вы получаете максимум от этого.

Выберите Получить аналитику ИИ , чтобы создать отчет, который поможет выявить проблемы с сайтами и возможные действия по их устранению.

Управление доступом к общим сайтам SharePoint

✅ Инициирование проверок доступа к сайту для владельцев сайтов

В отчете управления доступом к данным (DAG) можно выбрать сайты с рисками чрезмерного совместного доступа. Затем инициируйте проверки доступа к сайту. Владельцы сайтов получают уведомления для каждого сайта, требующего внимания. Они могут использовать страницу "Обзоры сайта" для отслеживания и управления несколькими запросами на проверку.

Владелец сайта проверяет доступ в двух main областях: группах SharePoint и отдельных элементах. Они могут определить, подходит ли общий доступ к широкому доступу или сайт является избыточным и нуждается в исправлении.

Если владелец сайта определяет, что содержимое является общим, он может использовать панель мониторинга проверки доступа для обновления разрешений.

✅ Использование политики управления ограниченным доступом (RAC) в Центре администрирования SharePoint

Политика управления ограниченным доступом ограничивает доступ к сайту с общим содержимым. Он может ограничить доступ к сайтам и содержимому SharePoint для пользователей в определенной группе. Пользователи, не включавшиеся в группу, не могут получить доступ к сайту или его содержимому, даже если у них ранее были разрешения или общая ссылка.

Если у пользователей в группе есть разрешения на содержимое, это содержимое может отображаться в результатах Copilot. Пользователи, которые не в группе, не видят эту информацию в результатах Copilot. Вы можете настроить управление ограниченным доступом для отдельных сайтов или OneDrive.

✅ Использование политики ограниченного обнаружения содержимого (RCD) в Центре администрирования SharePoint

Политика ограниченного обнаружения содержимого (RCD) не изменяет доступ к сайту. Вместо этого она изменяет возможность обнаружения содержимого сайта. При применении RCD к сайту содержимое сайта не обнаруживается Copilot или результатами поиска в масштабах всей организации для всех пользователей.

Администратор SharePoint может задать ограниченную возможность обнаружения содержимого на отдельных сайтах.

Рекомендации по управлению доступом к общим сайтам SharePoint

Если в вашей организации настроено отношение "Никому не доверяй", вы можете применить ограниченное управление доступом (RAC) ко всем сайтам. Затем измените разрешения по мере необходимости. Если у вас много сайтов, это действие поможет вам быстро защитить свои сайты. Но это может привести к сбоям для пользователей.

Если вы используете RAC или RCD, обязательно сообщите об изменениях и причинах изменений.

Совет

Для критически важных для бизнеса сайтов также можно:

- При создании новых сайтов настройте политику RAC или RCD в рамках процесса подготовки пользовательского сайта. Этот шаг позволяет избежать чрезмерного совместного доступа.

- Попробуйте заблокировать скачивание с выбранных сайтов с помощью политики блокировки загрузки. Например, заблокируйте скачивание записей и расшифровок собраний Teams.

- Примените шифрование с правами на извлечение, которые применяются к критически важным для бизнеса документам office. Дополнительные сведения см. в статье Безопасность данных и защита соответствия требованиям Microsoft Purview для приложений на основе искусственного интеллекта.

Мониторинг изменений

✅ Запуск отчета журнала изменений в Центре администрирования SharePoint

Отчет журнала изменений отслеживает и отслеживает изменения, включая то, что изменилось, когда произошло изменение и кто инициировал изменение. Цель заключается в выявлении последних изменений, которые могут привести к переувыполнение, что влияет на результаты Copilot.

Используйте этот отчет для просмотра изменений, внесенных в сайты SharePoint и параметры организации.

Войдите в Центр администрирования SharePoint в качестве администратора SharePoint.

Разверните узел Отчеты>, выберите Журнал> измененийНовый отчет.

Параметры отчета:

Отчет Описание Задача Отчет о параметрах сайта Показывает изменения свойств сайта и действия, выполняемые администраторами сайта и администраторами SharePoint. Просмотрите изменения и действия. Убедитесь, что действия соответствуют вашим требованиям безопасности. Отчет о параметрах организации Отображает изменения, внесенные в параметры организации, например при создании сайта и включен ли внешний общий доступ. Просмотрите изменения и действия. Убедитесь, что изменения соответствуют вашим требованиям безопасности.

Рекомендации по управлению отчетами журнала изменений

Ведите эти отчеты еженедельно, особенно на начальных этапах внедрения Copilot. По мере ознакомления с отчетами и данными можно настроить частоту.

Если у вас есть команда администраторов, создайте задачу администратора, чтобы запустить эти отчеты и просмотреть данные.

Ваша организация платит за лицензию на запуск этих отчетов и использование данных для принятия решений. Убедитесь, что вы получаете максимум от этого.

Создайте отчет об изменениях на уровне сайта и на уровне организации. В отчетах на уровне сайта отображаются изменения, внесенные в свойства и действия сайта. В отчетах уровня организации отображаются изменения, внесенные в параметры организации.

Просмотрите параметры общего доступа и управления доступом. Убедитесь, что изменения соответствуют вашим требованиям безопасности. Если они не совпадают, обратитесь к владельцам сайтов, чтобы исправить параметры.

Применяйте управление ограниченным доступом (RAC) к сайтам, которые, как представляется, не используют общий доступ. Сообщите владельцам сайтов об изменениях и причинах.

Если в вашей организации настроено отношение "Никому не доверяй", вы можете применить RAC ко всем сайтам. Затем измените разрешения по мере необходимости. Если у вас много сайтов, это действие поможет вам быстро защитить свои сайты. Но это также может привести к сбоям в работе пользователей. Обязательно сообщите об изменениях и причинах изменений.

Задача администрирования SharePoint — ограничение поиска SharePoint (RSS)

✅ Цель Copilot: отключить RSS

По мере подготовки к работе с Copilot вы просматриваете и настраиваете правильные разрешения на сайтах SharePoint. Возможно, вы включили ограниченный поиск SharePoint (RSS).

RSS — это временное решение, которое дает вам время на проверку и настройку правильных разрешений на сайтах SharePoint. Вы добавляете проверенные & исправленные сайты в список разрешенных.

Если разрешения сайта SharePoint заданы правильно, отключите RSS.

Если этот параметр отключен, поиск SharePoint будет обращаться ко всем сайтам SharePoint. Когда пользователи вводит запросы, Copilot может отображать данные со всех ваших сайтов, чтобы отобразить более релевантную и полную информацию в ответе.

Цель — отключить RSS и разрешить поиску SharePoint доступ ко всем сайтам. Это действие дает Copilot больше данных для работы, что может повысить точность ответов.

ИЛИ

Если вы включили RSS, добавьте дополнительные сайты в список разрешенных. В список разрешенных можно добавить до 100 сайтов. Copilot может отображать данные с разрешенных сайтов списка в запросах пользователей.

Помните, что ваша цель — проверить & настроить правильные разрешения на сайтах SharePoint и отключить RSS.

Дополнительные сведения см. в статьях

- Ограниченный поиск SharePoint

- Курировать список разрешенных для ограниченного поиска SharePoint

- Блог. Знакомство с ограниченным поиском SharePoint, чтобы приступить к работе с Microsoft 365 Copilot

Отключение RSS и удаление сайтов из списка разрешенных

-

Set-SPOTenantRestrictedSearchModeИспользуйте командлет PowerShell, чтобы отключить RSS. -

Remove-SPOTenantRestrictedSearchAllowedSiteИспользуйте командлет PowerShell для удаления сайтов из списка разрешенных.

Дополнительные сведения об этих командлетах см. в статье Использование скриптов PowerShell для ограниченного поиска SharePoint.

Добавление сайтов в список разрешенных RSS-адресов

Получите список сайтов, которые нужно добавить в список разрешенных.

Вариант 1. Использование отчета о ссылках общего доступа

- Войдите в Центр администрирования SharePoint в качестве администратора SharePoint.

- Выберите Отчеты>Управление доступом> к даннымСсылки> общий доступПросмотр отчетов.

- Выберите один из отчетов, например ссылки "Все". В этом отчете показан список сайтов с наибольшим числом созданных ссылок Anyone . Эти ссылки позволяют всем пользователям получать доступ к файлам и папкам без входа. Эти сайты являются кандидатами для поиска в пределах клиента или организации.

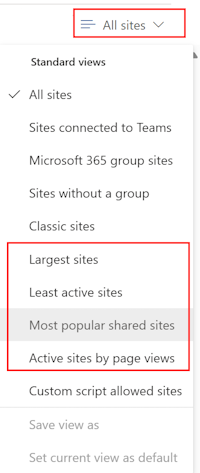

Вариант 2. Использование параметров сортировки и фильтрации для активных сайтов

Войдите в Центр администрирования SharePoint в качестве администратора SharePoint.

Выберите Сайты>Активные сайты.

Используйте параметры сортировки и фильтра, чтобы найти наиболее активный сайт, включая просмотры страниц. Эти сайты являются кандидатами для поиска на уровне клиента или организации.

Add-SPOTenantRestrictedSearchAllowedListИспользуйте командлет PowerShell, чтобы добавить сайты в список разрешенных.Дополнительные сведения об этом командлете см. в статье Использование скриптов PowerShell для ограниченного поиска SharePoint.

Задачи администрирования Purview — использование функций Microsoft Purview

В Microsoft Purview есть функции, которые помогут вам подготовиться к Copilot.

✅ Цели Copilot с Purview:

- Определение и маркировка конфиденциальных данных в Microsoft 365.

- Обнаружение и защита конфиденциальной информации от несанкционированного общего доступа или утечки.

- Удалите содержимое, не нужное.

- Обнаружение конфиденциальных данных и несоответствующего содержимого в запросах и ответах Copilot.

- Просмотрите и проанализируйте запросы и ответы Copilot.

Дополнительные сведения о том, как Microsoft Purview помогает управлять данными, защищать их и управлять ими, см. в статье Сведения о Microsoft Purview.

Определение и маркировка конфиденциальных данных

✅ Создание и применение меток конфиденциальности для защиты данных

Метки конфиденциальности — это способ выявления и классификации конфиденциальности данных вашей организации, что обеспечивает дополнительный уровень защиты данных.

Когда метки конфиденциальности применяются к элементам, таким как документы и сообщения электронной почты, метки добавляют защиту непосредственно к этим данным. В результате эта защита сохраняется везде, где хранятся данные. Когда метки конфиденциальности применяются к контейнерам, таким как сайты и группы SharePoint, метки добавляют защиту косвенно, контролируя доступ к контейнеру, в котором хранятся данные. Например, параметры конфиденциальности, доступ внешних пользователей и доступ с неуправляемых устройств.

Метки конфиденциальности также могут влиять на результаты Copilot, в том числе:

Параметры меток включают действия защиты, такие как доступ к сайтам, настраиваемые колонтитулы и шифрование.

Если метка применяет шифрование, Copilot проверяет права на использование для пользователя. Чтобы Copilot возвращал данные из этого элемента, пользователю должны быть предоставлены разрешения на копирование из него.

Сеанс запроса с Copilot (называемый Microsoft 365 Copilot Chat) может ссылаться на данные из различных типов элементов. Метки конфиденциальности отображаются в возвращенных результатах. В последнем ответе отображается метка конфиденциальности с наивысшим приоритетом.

Если Copilot создает новое содержимое из помеченных элементов, метка конфиденциальности из исходного элемента автоматически наследуется.

В этом разделе описано, как создать и использовать метки конфиденциальности по умолчанию из Microsoft Purview. Если вам нужно использовать собственные имена меток и конфигурации, создайте метки вручную или измените метки по умолчанию. Если вы уже создали собственные метки конфиденциальности, вы не сможете создать метки по умолчанию.

Дополнительные сведения о метках конфиденциальности см. в разделе:

- Начало работы с метками конфиденциальности

- Активация меток и политик по умолчанию для защиты данных

- Сведения о некоторых распространенных сценариях для меток конфиденциальности

- Использование Microsoft Purview для усиления защиты информации для Copilot

1. Создание меток конфиденциальности по умолчанию

Войдите на портал Microsoft Purview в качестве администратора в одной из групп, перечисленных в разделе Метки конфиденциальности — разрешения.

Выберите Решения>DSPM для обзора ИИ>.

В разделе Рекомендации выберите политику Information Protection для меток конфиденциальности. На этом шаге создаются метки по умолчанию и их политики.

Чтобы просмотреть или изменить метки по умолчанию или создать собственные метки, выберитеМетки конфиденциальностизащиты> информации. Может потребоваться выбрать Обновить.

Если у вас есть метки конфиденциальности по умолчанию:

- Метки помогают защитить данные и повлиять на результаты Copilot.

- Пользователи могут вручную применять опубликованные метки к своим файлам и сообщениям электронной почты.

- Администраторы могут приступить к созданию политик и настройке функций, которые автоматически применяют метки к файлам и сообщениям электронной почты.

В любое время можно создать собственные метки конфиденциальности. Дополнительные сведения см. в статье Создание и настройка меток конфиденциальности и их политик.

2. Включение и настройка меток конфиденциальности для контейнеров

Метки конфиденциальности по умолчанию не включают параметры для групп и сайтов, которые позволяют применять метку конфиденциальности к сайту SharePoint, Teams или Microsoft Loop рабочей области. Элементы в контейнере не наследуют метку конфиденциальности.

Вместо этого параметры меток могут ограничивать доступ к контейнеру. Это ограничение обеспечивает дополнительный уровень безопасности при использовании Copilot. Если пользователь не может получить доступ к сайту или рабочей области, Copilot не может получить доступ к нему от имени этого пользователя.

Например, можно задать для параметра конфиденциальности значение Приватный, который ограничивает доступ к сайту только утвержденным участникам в вашей организации. Когда метка применяется к сайту, она заменяет все предыдущие параметры и блокирует сайт до тех пор, пока применяется метка. Эта функция является более безопасным параметром, чем предоставление любому пользователю доступа к сайту и разрешение пользователям изменять параметр. Если доступ к данным могут получить только утвержденные участники, это помогает предотвратить чрезмерный общий доступ к данным, к которым может получить доступ Copilot.

Чтобы настроить параметры меток для групп и сайтов, необходимо включить эту функцию в клиенте, а затем синхронизировать метки. Эта конфигурация является одноразовой и использует PowerShell. Дополнительные сведения см. в статье Включение меток конфиденциальности для контейнеров и синхронизация меток.

Затем вы можете изменить метки конфиденциальности или создать новые метки конфиденциальности специально для групп и сайтов:

Для область метки конфиденциальности выберите Группы & сайты. Помните, что команды PowerShell уже должны выполняться. Если вы этого не сделали, вы не сможете выбрать этот область.

Дополнительные сведения см. в статье Включение меток конфиденциальности для контейнеров и синхронизация меток.

Выберите группы параметров для настройки. Некоторые из параметров имеют серверные зависимости, прежде чем их можно будет применить, например условный доступ, который необходимо уже настроить. Параметр конфиденциальности, включенный в параметры конфиденциальности и доступа внешних пользователей, не имеет серверных зависимостей.

Настройте параметры, которые вы хотите использовать, и сохраните изменения.

Дополнительные сведения, включая сведения обо всех доступных параметрах меток, которые можно настроить для групп и сайтов, см. в статье Использование меток конфиденциальности для защиты содержимого в Microsoft Teams, группах Microsoft 365 и сайтах SharePoint.

3. Публикация меток и обучение пользователей

Если вы используете метки конфиденциальности по умолчанию, метки автоматически публикуются для всех пользователей, даже если вы изменяете метки.

Если вы создали собственные метки конфиденциальности, необходимо добавить их в политику публикации. После публикации пользователи могут вручную применять метки в своих приложениях Office. Для меток, включающих группы & сайтов область, пользователи могут применять эти метки к новым и существующим сайтам, командам и рабочим областям Loop. Политики публикации также имеют параметры, которые необходимо учитывать, например метку по умолчанию и требование, чтобы пользователи помечали свои данные.

Дополнительные сведения см. в статье Публикация меток конфиденциальности путем создания политики меток.

Обучите пользователей и предоставьте рекомендации по применению каждой метки конфиденциальности.

Помимо применения меток вручную, политика меток по умолчанию включает применение метки Общие \ Все сотрудники (неограниченные) в качестве метки по умолчанию для элементов. Эта метка обеспечивает базовый уровень защиты. Но при необходимости пользователи должны изменить метку, особенно для более конфиденциального содержимого, требующего шифрования.

Сведения об этом шаге см. в документации для конечных пользователей по меткам конфиденциальности.

Мониторинг меток. ВыберитеОтчеты позащите информации>. Вы можете просмотреть использование меток.

4. Включение меток конфиденциальности для файлов в SharePoint и OneDrive

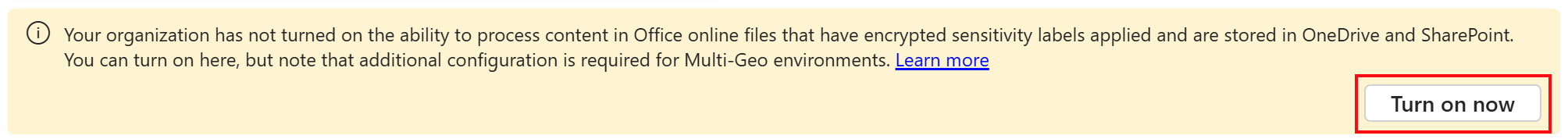

Этот шаг является единовременной конфигурацией, необходимой для включения меток конфиденциальности для SharePoint и OneDrive. Он также необходим для Microsoft 365 Copilot для доступа к зашифрованным файлам, хранящимся в этих расположениях.

Как и в случае со всеми изменениями конфигурации на уровне клиента для SharePoint и OneDrive, для вступления изменений в силу требуется около 15 минут. Затем пользователи могут выбирать метки конфиденциальности в Office в Интернете, и вы можете создавать политики, которые автоматически помечают файлы в этих расположениях.

У вас есть два варианта:

Вариант 1. Выберите Information Protection>Метки чувствительности. Если появится следующее сообщение, выберите Включить сейчас:

Вариант 2. Используйте

[Set-SPOTenant](/powershell/module/sharepoint-online/set-spotenant)командлет Windows PowerShell.

Дополнительные сведения об этой конфигурации см. в статье Включение меток конфиденциальности для файлов в SharePoint и OneDrive.

Совет

Хотя это и не связано с Copilot, сейчас хорошее время , чтобы включить совместное редактирование для зашифрованных файлов. Этот параметр обеспечивает наилучший пользовательский интерфейс для совместной работы и может потребоваться для других сценариев маркировки.

5. Установка меток конфиденциальности по умолчанию для библиотек документов SharePoint

Политика маркировки по умолчанию настроена для применения метки конфиденциальности по умолчанию общих \ Все сотрудники (неограниченные) для файлов, сообщений электронной почты и собраний без меток. Вы можете переопределить этот параметр с помощью меток на основе расположения для библиотек документов SharePoint. Этот метод маркировки применяет метку по умолчанию к библиотеке документов.

У вас есть два варианта автоматической маркировки для файлов в одной библиотеке документов:

| Параметр "Библиотека" | Когда следует использовать этот параметр |

|---|---|

| Вариант 1 . Метка конфиденциальности по умолчанию, которая может применять разрешения, определенные администратором (параметр Назначить разрешения теперь шифрование), или не шифровать. | Рекомендуется для новых библиотек документов и в случаях, когда в них хранятся файлы, которые обычно имеют одинаковый уровень известной конфиденциальности. Для исключений необходимо, чтобы пользователи могли выбрать альтернативную метку, которая не применяет шифрование. Все новые файлы, которые не имеют метки конфиденциальности и отправляются в библиотеку, помечаются этой меткой библиотеки по умолчанию. |

|

Вариант 2 . Защищает скачанные файлы и расширяет разрешения SharePoint на скачаемую копию файла. Чтобы настроить этот параметр для библиотеки, метка конфиденциальности должна быть настроена с определяемыми пользователем разрешениями (параметр Разрешить пользователям назначать разрешения шифрования). В настоящее время в предварительной версии для этой конфигурации требуются команды PowerShell на уровне клиента, а затем на уровне сайта, прежде чем можно будет выбрать метку конфиденциальности. |

Рекомендуется для новых и существующих библиотек документов, если требуется централизировать разрешения и продолжать защищать файлы при их скачивании. Этот параметр подходит в следующих случаях: — Вы не проверяли содержимое файла на уровень конфиденциальности. — Нельзя настроить разрешения пользователя и группы для метки, определяющей, кто получает доступ к содержимому. В этом сценарии владельцы бизнеса должны управлять доступом с помощью разрешений SharePoint и возможностей управления доступом. Однако эта конфигурация меток обеспечивает большую защиту, так как скачаемая копия файла имеет те же разрешения, что и исходная копия в режиме реального времени. |

Оба варианта обеспечивают базовый уровень защиты, характерный для библиотеки документов, не требует проверки содержимого и не зависит от действий конечных пользователей.

Администратор сайта SharePoint может выбрать метку по умолчанию для библиотеки документов.

На сайте SharePoint выберите Значок> Параметры документов >Параметры библиотеки>Дополнительные параметры библиотеки.

В разделе Метки конфиденциальности по умолчанию (применить метку к элементам в этом списке или библиотеке):

А. Для стандартной метки конфиденциальности по умолчанию в раскрывающемся списке выберите метку конфиденциальности, подходящую для большинства файлов в библиотеке. Это может быть метка конфиденциальности, настроенная для разрешений, определенных администратором, например Конфиденциально \ Все сотрудники. Или метка конфиденциальности, которая не применяет шифрование, например Public. Не нажимайте кнопку Расширить защиту при скачивании, копировании или перемещении.

Б. Для метки конфиденциальности по умолчанию, которая расширяет защиту для скачанных, скопированных или перемещенных файлов, выберите Продлить защиту при скачивании, копировании или перемещении. Затем в раскрывающемся списке выберите метку конфиденциальности, настроенную для определяемых пользователем разрешений, например Конфиденциально \ Доверенный Люди.

Примечание.

Флажок Расширить защиту при скачивании, копировании или перемещении не отображается до тех пор, пока не будут выполнены необходимые команды PowerShell. Дополнительные сведения см. в статье Настройка SharePoint с меткой конфиденциальности для расширения разрешений на скачанные документы.

Сохраните внесенные изменения.

Дополнительные сведения, включая выполнение команд PowerShell для флажка, сведения о результатах маркировки для каждой конфигурации и ограничениях:

- Настройка метки конфиденциальности по умолчанию для библиотеки документов SharePoint

- Настройка SharePoint с меткой конфиденциальности для расширения разрешений на скачанные документы

6. Автоматическое применение меток конфиденциальности к файлам и сообщениям электронной почты

Вы можете автоматически применять метки к файлам на сайтах SharePoint, учетных записях OneDrive, электронной почте Exchange и файлах Office. Автоматическое применение меток помогает определить метку с более высоким приоритетом для более конфиденциальной информации, для чего может потребоваться более строгий параметр, чем метка по умолчанию.

- Конкретные действия и сведения, которые необходимо знать, в том числе сведения о режиме имитации для политик автоматической маркировки, см. в статье Автоматическое применение метки конфиденциальности к содержимому.

Автоматическая маркировка на стороне клиента и автоматическая маркировка на стороне службы

- При автоматической маркировке документов и сообщений электронной почты, используемых Word, Excel, PowerPoint и Outlook, используется автоматическая маркировка на стороне клиента. Пользователи видят метку, автоматически применяемую в своих приложениях Office, или вы можете порекомендовать соответствующую метку пользователю.

- При автоматической маркировке документов, хранящихся на всех сайтах SharePoint или OneDrive, и всех электронных писем, отправленных с помощью Exchange Online, используется автоматическая маркировка на стороне службы. Взаимодействие с пользователем отсутствует. Вы можете помечать в большом масштабе файлы, неактивные в OneDrive и SharePoint, а также все отправленные и полученные сообщения электронной почты.

Если вы создали метки и политики конфиденциальности по умолчанию, они включают автоматическую маркировку на стороне клиента и автоматическую маркировку на стороне службы для обнаружения кредитных карта номеров и персональных данных. Эти параметры по умолчанию упрощают тестирование функций автоматической маркировки.

Вы можете изменить или создать собственные параметры автоматической маркировки. Эта функция помогает определить данные организации, которым требуется определенная метка конфиденциальности для применения действий защиты, таких как шифрование.

Обнаружение конфиденциальной информации и защита ее от несанкционированного доступа или утечки

✅ Использование политик защиты от потери данных (DLP) для защиты от непреднамеренного общего доступа

Защита от потери данных Microsoft Purview (DLP) помогает организациям защищать конфиденциальную информацию, помогая защититься от несанкционированного общего доступа или утечки. Цель заключается в динамической защите конфиденциальной информации, такой как финансовые данные, номера социального страхования и медицинские записи, от чрезмерного использования.

Вы можете создать политики защиты от потери данных для защиты конфиденциальной информации в следующих расположениях:

- Службы Microsoft 365, такие как Teams, Exchange, SharePoint и учетные записи OneDrive

- Приложения Office, такие как Word, Excel и PowerPoint

- конечные точки Windows 10, Windows 11 и macOS (три последние выпущенные версии)

- Облачные приложения сторонних разработчиков

- Локальные общие папки и локальные ресурсы SharePoint

- Fabric и Power BI

Когда политики защиты от потери данных находят эти данные, они могут действовать и предотвращать отображение данных в результатах Microsoft 365 Copilot. Это также может помочь предотвратить суммирование элементов, к которым применены определенные метки конфиденциальности.

Дополнительные сведения см. в статьях

- Создание и развертывание политик защиты от потери данных

- Сведения о расположении политики Microsoft 365 Copilot

С помощью политик защиты от потери данных вы можете использовать обучаемые классификаторы, типы конфиденциальной информации, метки конфиденциальности и метки хранения для идентификации конфиденциальной информации в организации.

В этом разделе описан процесс создания политики защиты от потери данных. Политики защиты от потери данных — это мощный инструмент. Убедитесь, что вы:

- Изучите данные, которые вы защищаете, и цели, которые вы хотите достичь.

- Уделите время разработке политики перед ее реализацией. Вы хотите избежать непреднамеренных проблем. Не рекомендуется создавать политику, а затем настраивать ее только с помощью проб и ошибок.

- Поработайте над предотвращением потери данных. Прежде чем приступить к разработке политики. Этот шаг поможет вам понять основные понятия и средства, используемые для создания политик защиты от потери данных и управления ими.

1. Откройте портал Microsoft Purview

- Войдите на портал Microsoft Purview в качестве одного из администраторов, перечисленных в разделе Создание и развертывание политик защиты от потери данных — Разрешения.

- Выберите Решения для>защиты от потери данных.

2. Создание политик защиты от потери данных

Для Exchange Online, SharePoint Online и OneDrive можно использовать защиту от потери данных для идентификации, мониторинга и автоматической защиты конфиденциальной информации в сообщениях электронной почты и файлах, включая файлы, хранящиеся в репозиториях файлов Microsoft Teams.

- Инструкции см. в разделах Разработка политики защиты от потери данных и Создание и развертывание политик защиты от потери данных.

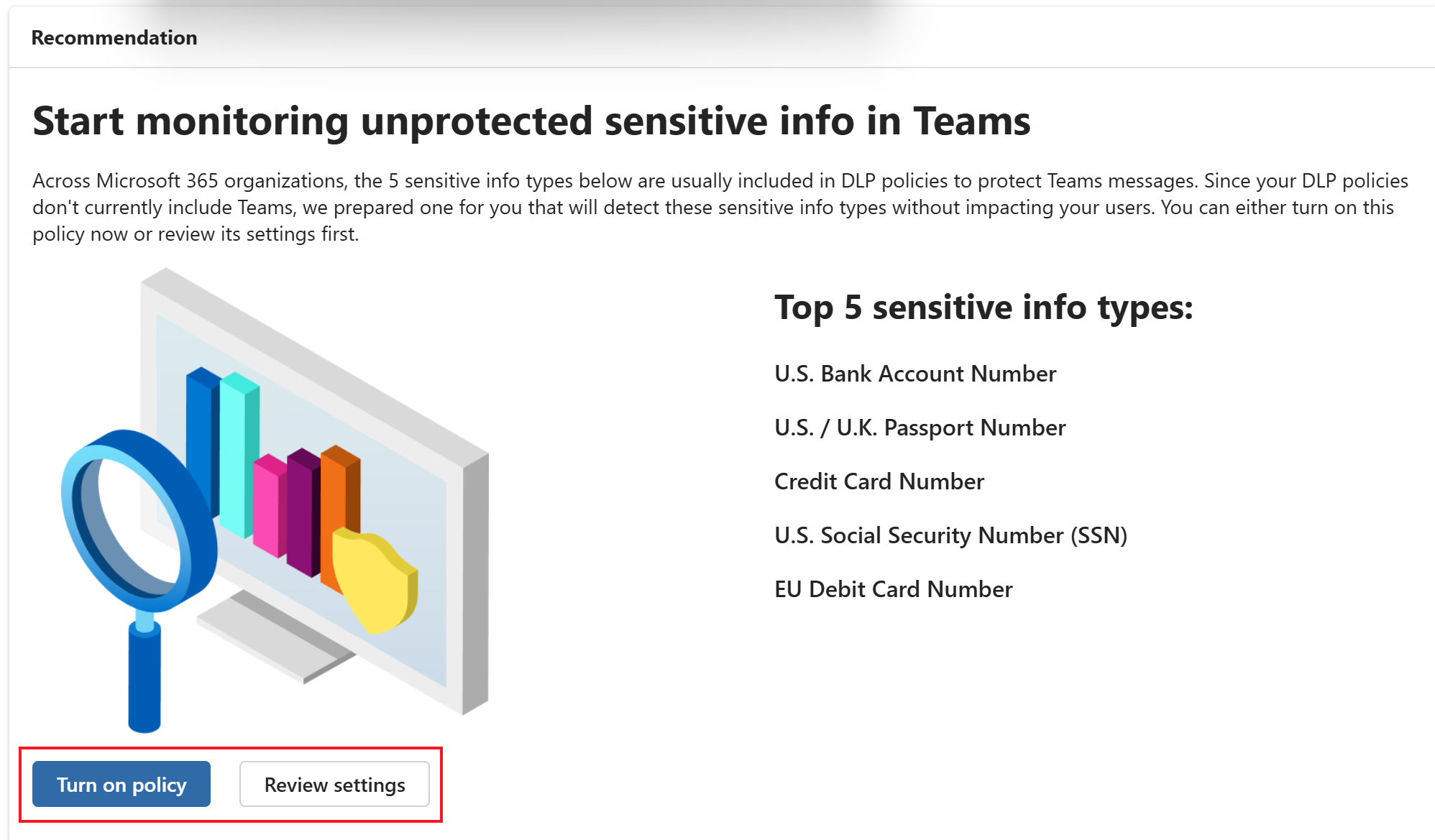

3. Создание политики защиты от потери данных для Teams

По умолчанию Purview включает некоторые политики для Teams, которые можно включить. Эти политики — это быстрый способ приступить к защите информации в Teams.

Эти политики могут определять, когда конфиденциальные сведения, такие как номера банковских счетов или номера паспортов, передаются в сообщениях Teams. Затем можно создать советы по политике для обучения пользователей или добавить действия, управляющие общим доступом.

В разделе Защита от потери данных выберите Обзор.

Прокрутите вниз, чтобы увидеть следующие политики:

- Начало мониторинга незащищенных конфиденциальных сведений в Teams

- Автоматическая настройка политик защиты от потери данных в Teams для защиты файлов, к которым предоставлен общий доступ в сообщениях группы

Вы можете включить эти политики, а также просмотреть параметры в политике:

Дополнительные сведения об использовании политик защиты от потери данных для защиты информации в Teams см. в следующих разделах:

- Сведения о политике защиты от потери данных по умолчанию для Microsoft Teams

- Защита от потери данных и Microsoft Teams

4. Создание политики защиты от потери данных конечной точки для устройств с Windows и macOS

Защита от потери данных конечных точек (защита от потери данных в конечной точке) расширяет возможности мониторинга и защиты от потери данных на конфиденциальных устройствах, физически хранящихся на устройствах Windows 10/11 и macOS (три последних выпущенных основных версии).

Защита от потери данных может отслеживать и предпринимать защитные действия для действий пользователей, например:

- Копирование на съемные USB-устройства

- Копирование в общую сетевую папку

- Отправка в домен облачной службы с ограниченным доступом или доступ из не разрешенного браузера

Эти действия являются лишь некоторыми из действий, которые могут отслеживать и защищать DLP. Полный список см. в статье Сведения о защите от потери данных конечных точек.

Дополнительные сведения о предварительных требованиях и шагах по созданию политики защиты от потери данных в конечной точке см. в следующих разделах:

- Начало работы с функцией защиты от потери данных в конечной точке

- Общие сведения о подключении устройств Windows к Microsoft 365

- Общие сведения о подключении устройств macOS к Microsoft 365.

Примечание.

Если вы используете службу управления мобильными устройствами (MDM) для управления устройствами и защиты ваших устройств, например Microsoft Intune, продолжайте использовать поставщик MDM. Политики защиты от потери данных конечной точки ориентированы на предотвращение потери данных с помощью данных Microsoft 365. MDM фокусируется на управлении устройствами. Вы используете их одновременно.

5. Создание адаптивной защиты

Адаптивная защита интегрирует сведения из управления внутренними рисками с защитой от потери данных. Когда внутренний риск определяет пользователя, который занимается рискованным поведением, ему динамически назначается уровень инсайдерского риска, например Повышенный.

Адаптивная защита может автоматически создавать политики защиты от потери данных , которые помогают защитить организацию от рискованного поведения, связанного с уровнем внутренних рисков. По мере изменения уровня внутренних рисков для пользователей можно также настраивать политики защиты от потери данных, применяемые к пользователям.

Включите адаптивную защиту:

Войдите на портал Microsoft Purview в качестве одного из администраторов, перечисленных в разделе Адаптивная защита — разрешения.

Выберите Решения>Для управления внутренними рисками>адаптивная защита.

На панели мониторинга выберите Быстрая настройка.

Адаптивная защита. Быстрая настройка — это самый простой и быстрый способ приступить к работе с адаптивной защитой. Он автоматически создает и динамически назначает политики внутренних рисков, политики защиты от потери данных и политику условного доступа.

При достижении уровня риска политики автоматически настраиваются в соответствии с новым уровнем риска.

Вы также можете создать настраиваемую политику вместо использования быстрой настройки. При создании настраиваемой политики необходимо также создать политики защиты от потери данных и условного доступа.

Дополнительные сведения см. в статье Политики адаптивной защиты.

6. Тестирование и мониторинг политик

Для политик защиты от потери данных можно:

Протестируйте политики в режиме имитации. Режим имитации позволяет увидеть эффект отдельной политики без применения политики. Используйте его для поиска элементов, соответствующих вашей политике.

Отслеживайте политики с помощью оповещений и встроенных отчетов, включая рискованные действия пользователей за пределами политик защиты от потери данных.

Дополнительные сведения см. в статьях

После включения адаптивной защиты и настройки политик вы можете получить следующее:

- Метрики политики

- Пользователи с назначенным уровнем риска

- Политики, которые в настоящее время область для пользователя

Дополнительные сведения см. в статьях

Удаление содержимого, который вам не нужен

✅ Использование управления жизненным циклом данных для автоматического хранения или удаления данных

Управление жизненным циклом данных использует политики хранения и при необходимости метки хранения. Они обычно используются для хранения содержимого по соображениям соответствия требованиям, а также могут автоматически удалять устаревшие сведения.

Например, в вашей организации могут быть нормативные требования, требующие хранения содержимого в течение определенного периода времени. Кроме того, у вас может быть содержимое, которое вы хотите удалить, так как оно старое, устаревшее или больше не нужно.

Если у вас есть устаревшие данные в организации, создайте и используйте политики хранения. Эти политики помогают Copilot возвращать более точные сведения из документов и сообщений электронной почты.

Политики хранения также могут сохранять запросы и ответы Copilot на соответствие требованиям, даже если пользователи удаляют свои действия Copilot. Дополнительные сведения см. в статье Сведения о хранении приложений Copilot & ИИ.

Параметры в политике хранения применяются на уровне контейнера, например на сайте SharePoint или почтовом ящике Exchange. Данные в этом контейнере автоматически наследуют эти параметры.

Если вам нужны исключения для отдельных сообщений электронной почты или документов, используйте метки хранения. Например, у вас есть политика хранения для удаления данных в OneDrive, если данные старше одного года. Но пользователи могут применять метки хранения к определенным документам, чтобы не довести эти документы от автоматического удаления.

Чтобы создать политики хранения, войдите на портал Microsoft Purview в качестве администратора соответствия требованиям.

Дополнительные сведения о разрешениях см. в разделе Управление жизненным циклом данных — разрешения.

Выберите Решения> Политикихраненияполитик>управления жизненным циклом> данных.

Выберите Новая политика хранения и следуйте инструкциям. Дополнительные сведения см. в статье Создание и настройка политик хранения.

При необходимости создайте и примените метки хранения.

Для создания меток можно использовать управление жизненным циклом данных или Управление записями Microsoft Purview. Управление записями включает в себя дополнительные параметры конфигурации, например процесс проверки ликвидации. Проверка ликвидации полезна, если требуется подтверждение вручную перед автоматическим удалением элементов.

Используйте управление жизненным циклом данных для политик хранения, которые управляют автоматическим хранением и удалением рабочих нагрузок Microsoft 365 & Microsoft 365 Copilot взаимодействия, а также метки хранения для любых исключений.

- В разделе Управление жизненным циклом данных выберите Метки> храненияСоздать метку.

Следуйте инструкциям по настройке и, если вам нужна дополнительная помощь, см. статью Создание меток хранения для управления жизненным циклом данных.

После создания меток хранения можно применить метки к документам и сообщениям электронной почты:

Если вы применили метки хранения, отслеживайте их, чтобы узнать, как они используются.

Войдите на портал Microsoft Purview в качестве одного из администраторов, перечисленных по адресу:

Используйте обозреватель содержимого для получения сведений об элементах с помощью меток хранения.

Открыть содержимое Обозреватель можно несколькими способами:

- Защита от> потери данныхИсследователи

- Управление записями>Исследователи

- Защита> информацииИсследователи

Используйте обозреватель действий , чтобы получить историческое представление о действиях в содержимом с метками хранения. Существуют различные фильтры, которые можно использовать.

Открыть обозреватель действий можно несколькими способами:

- Управление жизненным циклом> данныхИсследователи

- Управление записями>Исследователи

- Защита от> потери данныхИсследователи

- Защита> информацииИсследователи

Дополнительные сведения см. в статьях

- Сведения о политиках и метках хранения

- Общие параметры для политик хранения и политик меток хранения

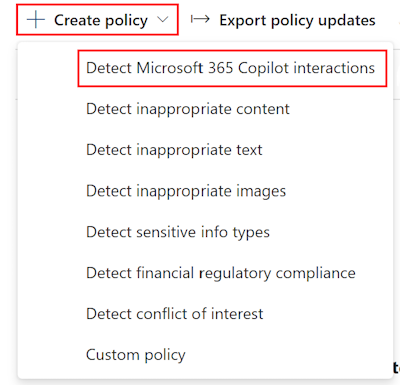

Обнаружение конфиденциальных данных и несоответствующего содержимого в взаимодействиях Copilot

✅ Создание политик соответствия требованиям к обмену данными для мониторинга взаимодействия с Microsoft 365 Copilot

Соответствие требованиям к обмену данными может обнаруживать, записывать и реагировать на потенциально неподходящие сообщения в вашей организации. Неприемлемое содержимое включает конфиденциальную или конфиденциальную информацию, оскорбительный или угрожающий язык, а также общий доступ к содержимому для взрослых.

Соответствие требованиям к обмену данными содержит некоторые предопределенные политики, которые помогут вам приступить к работе. Рекомендуется использовать эти стандартные шаблоны. Вы также можете создавать собственные настраиваемые политики.

Эти политики отслеживают и оценивают запросы и ответы с помощью Copilot.

Войдите на портал Microsoft Purview в качестве одного из администраторов, перечисленных в разделе Соответствие требованиям к обмену данными — разрешения.

Выберите Общиесведения осоответствии требованиям к обмену>данными решений>.

Если перечислены некоторые необходимые действия, выполните их. Дополнительные сведения об этих шагах см. в статье Настройка и создание политики соответствия требованиям к обмену данными.

Для стандартных политик выберите Создать политику>Обнаружение Microsoft 365 Copilot взаимодействий:

Эта политика Copilot поможет вам приступить к работе. Существуют также и другие предопределенные шаблоны, которые можно использовать. Вы также можете в любое время создать собственные настраиваемые политики.

Дополнительные сведения см. в статьях

Мониторинг политик. Регулярно просматривайте отчеты о политике и журналы аудита, чтобы увидеть соответствие политик & разрешенным элементам, включая действия пользователей.

Дополнительные сведения см. в статье Использование отчетов о соответствии требованиям к обмену данными и аудитов.

Дополнительные сведения см. в статьях

- Сведения о соответствии требованиям к обмену данными

- Начало работы с соответствием требованиям к обмену данными

- Создание политик соответствия требованиям к обмену данными

Просмотр и анализ запросов и ответов Copilot

✅ Использование Управление состоянием безопасности данных (DSPM) для ИИ или обнаружения электронных данных для анализа запросов и ответов пользователей Copilot

Когда пользователи вводит запрос и получают ответ от Copilot, вы можете просматривать и искать эти взаимодействия. В частности, эти функции помогут вам:

- Найдите конфиденциальную информацию или неприемлемое содержимое, включенное в действия Copilot.

- Реагирование на инцидент утечки данных, когда конфиденциальная или вредоносная информация освобождается через действия, связанные с Copilot.

- С помощью обнаружения электронных данных можно удалить конфиденциальную информацию или неприемлемое содержимое, включенное в действия Copilot.

Существует два способа проверки и анализа запросов и ответов Copilot: Управление состоянием безопасности данных для ИИ и обнаружение электронных данных.

Управление состоянием безопасности данных (DSPM) для ИИ (ранее — Центр ИИ) — это центральное расположение на портале Microsoft Purview, которое активно отслеживает использование ИИ. Он включает обнаружение электронных данных, и его можно использовать для анализа и просмотра запросов и ответов Copilot.

- Войдите на портал Microsoft Purview в качестве администратора в одной из групп, перечисленных в разделе Управление состоянием безопасности данных для ИИ — Разрешения.

- Выберите Решения>DSPM для обозревателя действий ИИ>.

- Выберите существующее действие в списке. Например, если есть действие Типы конфиденциальной информации , выберите его.

- Выберите Просмотреть связанное действие взаимодействия с ИИ. В разделе Сведения о взаимодействии вы увидите приложение, а запрос & ответ. Вы также можете экспортировать действие.

Дополнительные сведения см. в статьях

Доступные вам технические ресурсы и ресурсы по развертыванию

Организации с минимальным количеством лицензий Copilot имеют право на совместную инвестицию Майкрософт в развертывание и внедрение через соответствующих партнеров Майкрософт.

Дополнительные сведения см. в Microsoft 365 Copilot каталоге партнеров.

Соответствующие клиенты могут запросить техническую помощь и помощь по развертыванию у Microsoft FastTrack. FastTrack предоставляет рекомендации и ресурсы, которые помогут вам спланировать, развернуть и внедрить Microsoft 365.

Дополнительные сведения см. в статье FastTrack для Microsoft 365.