Como funciona a força da autenticação de Acesso Condicional

Este tópico explica como a força da autenticação de Acesso Condicional pode restringir quais métodos de autenticação têm permissão para acessar um recurso.

Como funciona a força da autenticação com a política de métodos de autenticação

Há duas políticas que determinam quais métodos de autenticação podem ser usados para acessar recursos. Se um usuário estiver habilitado para um método de autenticação em qualquer política, ele poderá entrar com esse método.

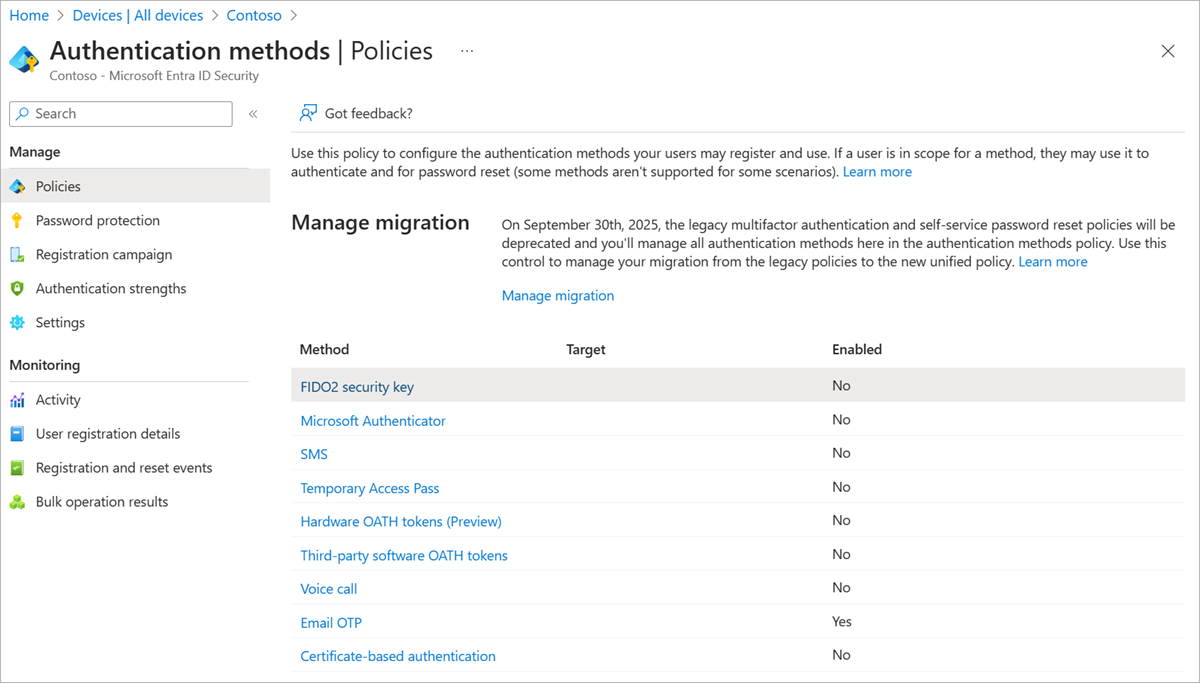

Métodos>de autenticação de segurança>As políticas são uma maneira mais moderna de gerenciar métodos de autenticação para usuários e grupos específicos. Você pode especificar usuários e grupos para métodos diferentes. Você também pode configurar parâmetros para controlar como um método pode ser usado.

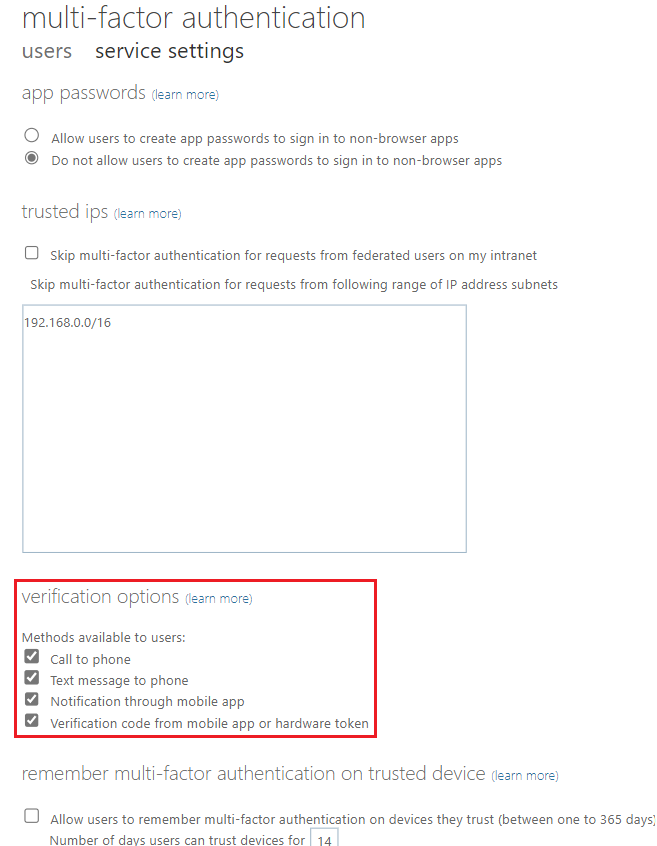

Autenticação>multifator de segurança>As configurações adicionais de autenticação multifator baseadas em nuvem são uma maneira herdada de controlar os métodos de autenticação multifator para todos os usuários no locatário.

Os usuários podem se registrar para os métodos de autenticação para os quais estão habilitados. Um administrador também pode configurar o dispositivo de um usuário com um método, como autenticação baseada em certificado.

Como uma política de força de autenticação é avaliada durante o login

A política de Acesso Condicional de força de autenticação define quais métodos podem ser usados. O Microsoft Entra ID verifica a política durante o início de sessão para determinar o acesso do utilizador ao recurso. Por exemplo, um administrador configura uma política de Acesso Condicional com uma força de autenticação personalizada que requer uma chave de acesso (chave de segurança FIDO2) ou Senha + mensagem de texto. O usuário acessa um recurso protegido por esta política.

Durante a entrada, todas as configurações são verificadas para determinar quais métodos são permitidos, quais métodos são registrados e quais métodos são exigidos pela política de Acesso Condicional. Para entrar, o método deve ser permitido, registrado pelo usuário (antes ou como parte da solicitação de acesso) e satisfazer a força de autenticação.

Como várias políticas de força de autenticação de Acesso Condicional são avaliadas

Em geral, quando várias políticas de Acesso Condicional se aplicam a uma entrada, todas as condições de todas as políticas devem ser atendidas. Na mesma linha, quando várias políticas de força de autenticação de Acesso Condicional se aplicam ao login, o usuário deve satisfazer todas as condições de força de autenticação. Por exemplo, se duas políticas de força de autenticação diferentes exigirem chave de acesso (FIDO2), o usuário poderá usar uma chave de segurança FIDO2 para satisfazer ambas as políticas. Se as duas políticas de força de autenticação tiverem conjuntos diferentes de métodos, o usuário deverá usar vários métodos para satisfazer ambas as políticas.

Como várias políticas de força de autenticação de Acesso Condicional são avaliadas para registrar informações de segurança

Para o modo de interrupção de registro de informações de segurança, a avaliação da força de autenticação é tratada de forma diferente – os pontos fortes de autenticação que visam a ação do usuário de Registrar informações de segurança são preferidos sobre outras políticas de força de autenticação que visam Todos os recursos (anteriormente "Todos os aplicativos na nuvem"). Todos os outros controles de concessão (como Exigir que o dispositivo seja marcado como compatível) de outras políticas de Acesso Condicional no escopo da entrada serão aplicados como de costume.

Por exemplo, vamos supor que a Contoso gostaria de exigir que seus usuários sempre entrem com um método de autenticação multifator e de um dispositivo compatível. A Contoso também deseja permitir que novos funcionários registrem esses métodos de MFA usando um Passe de Acesso Temporário (TAP). A TAP não pode ser usada em nenhum outro recurso. Para atingir esse objetivo, o administrador pode seguir as seguintes etapas:

- Crie uma força de autenticação personalizada chamada Bootstrap e recuperação que inclua a combinação de autenticação do Passe de Acesso Temporário, ela também pode incluir qualquer um dos métodos MFA.

- Crie uma força de autenticação personalizada chamada MFA para entrada que inclua todos os métodos de MFA permitidos, sem Passe de Acesso Temporário.

- Crie uma política de Acesso Condicional direcionada a Todos os recursos (anteriormente "Todos os aplicativos na nuvem") e exija MFA para a força da autenticação de entrada E Exigir controles de concessão de dispositivo compatíveis.

- Crie uma política de Acesso Condicional direcionada à ação do usuário Registrar informações de segurança e exija a força de autenticação de Bootstrap e recuperação .

Como resultado, os usuários em um dispositivo compatível poderiam usar um Temporary Access Pass para registrar qualquer método MFA e, em seguida, usar o método recém-registrado para autenticar outros recursos, como o Outlook.

Nota

Se várias políticas de Acesso Condicional tiverem como alvo a ação Registrar informações de segurança do usuário e cada uma delas aplicar uma força de autenticação, o usuário deverá satisfazer todas essas forças de autenticação para entrar.

Alguns métodos sem senha e resistentes a phishing não podem ser registrados no modo de interrupção. Para obter mais informações, consulte Registrar métodos de autenticação sem senha.

Experiência de utilizador

Os seguintes fatores determinam se o usuário obtém acesso ao recurso:

- Qual método de autenticação foi usado anteriormente?

- Que métodos estão disponíveis para a força de autenticação?

- Quais métodos são permitidos para entrada do usuário na política de métodos de autenticação?

- O utilizador está registado para algum método disponível?

Quando um usuário acessa um recurso protegido por uma política de Acesso Condicional de força de autenticação, a ID do Microsoft Entra avalia se os métodos usados anteriormente satisfazem a força de autenticação. Se um método satisfatório foi usado, o Microsoft Entra ID concede acesso ao recurso. Por exemplo, digamos que um usuário entre com senha + mensagem de texto. Eles acessam um recurso protegido pela força de autenticação MFA. Nesse caso, o usuário pode acessar o recurso sem outro prompt de autenticação.

Vamos supor que eles acessem em seguida um recurso protegido pela força de autenticação MFA resistente a phishing. Neste ponto, eles serão solicitados a fornecer um método de autenticação resistente a phishing, como o Windows Hello for Business.

Se o usuário não tiver se registrado para nenhum método que satisfaça a força de autenticação, ele será redirecionado para o registro combinado.

Os usuários são obrigados a registrar apenas um método de autenticação que satisfaça o requisito de força de autenticação.

Se a força da autenticação não incluir um método que o usuário possa registrar e usar, o usuário será impedido de entrar no recurso.

Registrar métodos de autenticação sem senha

Os seguintes métodos de autenticação não podem ser registrados como parte do modo de interrupção de registro combinado. Verifique se os usuários estão registrados para esses métodos antes de aplicar uma política de Acesso Condicional que pode exigir que eles sejam usados para entrar. Se um usuário não estiver registrado para esses métodos, ele não poderá acessar o recurso até que o método necessário seja registrado.

| Método | Requisitos de registo |

|---|---|

| Microsoft Authenticator (início de sessão por telefone) | Pode ser registado a partir da aplicação Authenticator. |

| Chave de acesso (FIDO2) | Pode ser registrado usando o modo gerenciado de registro combinado e imposto por forças de autenticação usando o modo de assistente de registro combinado |

| Autenticação baseada em certificado | Requer configuração de administrador; não pode ser registado pelo utilizador. |

| Windows Hello para empresas | Pode ser registrado na OOBE (Windows out of Box Experience) ou no menu Configurações do Windows. |

Experiência do usuário federada

Para domínios federados, o MFA pode ser imposto pelo Acesso Condicional do Microsoft Entra ou pelo provedor de federação local definindo o federatedIdpMfaBehavior. Se a configuração federatedIdpMfaBehavior estiver definida como enforceMfaByFederatedIdp, o usuário deverá autenticar em seu IdP federado e só poderá satisfazer a combinação Multifator Federado do requisito de força de autenticação. Para obter mais informações sobre as configurações de federação, consulte Planejar suporte para MFA.

Se um usuário de um domínio federado tiver configurações de autenticação multifator no escopo da Distribuição em estágios, o usuário poderá concluir a autenticação multifator na nuvem e satisfazer qualquer um dos fatores únicos federados + algo que você tem combinações. Para obter mais informações sobre a distribuição em estágios, consulte Habilitar distribuição em estágios.