Visão geral da autenticação baseada em certificado do Microsoft Entra

A autenticação baseada em certificado (CBA) do Microsoft Entra permite que os clientes permitam ou exijam que os usuários se autentiquem diretamente com certificados X.509 em sua ID do Microsoft Entra para aplicativos e entrada no navegador. Esse recurso permite que os clientes adotem uma autenticação resistente a phishing e se autentiquem com um certificado X.509 em sua PKI (infraestrutura de chave pública).

O que é o Microsoft Entra CBA?

Antes do suporte gerenciado na nuvem para CBA para Microsoft Entra ID, os clientes tinham que implementar a autenticação baseada em certificado federado, que requer a implantação dos Serviços de Federação do Ative Directory (AD FS) para poder autenticar usando certificados X.509 no Microsoft Entra ID. Com a autenticação baseada em certificado do Microsoft Entra, os clientes podem autenticar-se diretamente no Microsoft Entra ID e eliminar a necessidade de AD FS federado, com ambientes de cliente simplificados e redução de custos.

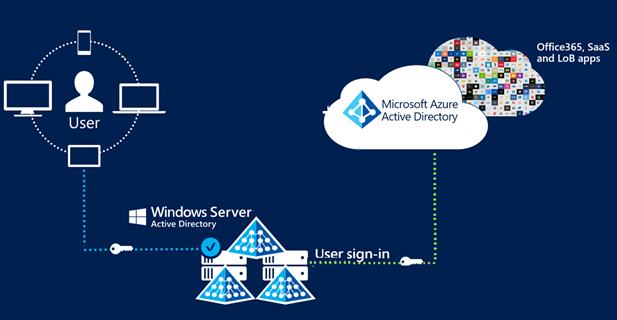

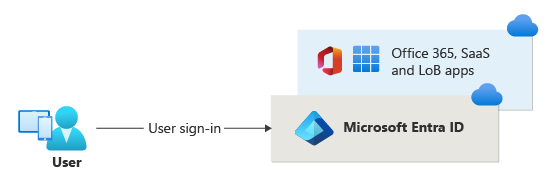

As imagens a seguir mostram como o Microsoft Entra CBA simplifica o ambiente do cliente eliminando o AD FS federado.

Autenticação baseada em certificado com AD FS federado

Autenticação baseada em certificado do Microsoft Entra

Principais benefícios de usar o Microsoft Entra CBA

| Benefícios | Description |

|---|---|

| Experiência de utilizador excecional | - Os usuários que precisam de autenticação baseada em certificado agora podem autenticar diretamente no Microsoft Entra ID e não precisam investir em AD FS federado. - A interface do usuário do portal permite que os usuários configurem facilmente como mapear campos de certificado para um atributo de objeto de usuário para procurar o usuário no locatário (associações de nome de usuário de certificado) - Interface do usuário do portal para configurar políticas de autenticação para ajudar a determinar quais certificados são de fator único versus multifator. |

| Fácil de implantar e administrar | - Microsoft Entra CBA é um recurso gratuito, e você não precisa de nenhuma edição paga do Microsoft Entra ID para usá-lo. - Não há necessidade de implantações locais complexas ou configuração de rede. - Autenticar diretamente no Microsoft Entra ID. |

| Proteger | - As senhas locais não precisam ser armazenadas na nuvem de forma alguma. - Protege suas contas de usuário trabalhando perfeitamente com as políticas de Acesso Condicional do Microsoft Entra, incluindo autenticação multifator resistente a phishing (MFA requer edição licenciada) e bloqueio de autenticação herdada. - Suporte de autenticação forte, onde os usuários podem definir políticas de autenticação através dos campos de certificado, como emissor ou política OID (identificadores de objeto), para determinar quais certificados se qualificam como fator único versus multifator. - O recurso funciona perfeitamente com recursos de Acesso Condicional e capacidade de força de autenticação para impor MFA para ajudar a proteger seus usuários. |

Cenários suportados

Os seguintes cenários são suportados:

- Login do usuário em aplicativos baseados em navegador da Web em todas as plataformas.

- O utilizador inicia sessão em aplicações móveis do Office em plataformas iOS/Android, bem como em aplicações nativas do Office no Windows, incluindo Outlook, OneDrive e assim por diante.

- Login do usuário em navegadores nativos móveis.

- Suporte para regras de autenticação granular para autenticação multifator usando o emissor do certificado Assunto e OIDs de política.

- Configurando associações de conta de certificado para usuário usando qualquer um dos campos de certificado:

- Nome alternativo da entidade (SAN) PrincipalName e SAN RFC822Name

- Identificador de chave de assunto (SKI) e SHA1PublicKey

- Emissor + Assunto, Assunto e Emissor + Número de Série

- Configurando associações de conta de certificado para usuário usando qualquer um dos atributos de objeto de usuário:

- Nome Principal do Utilizador

- onPremisesUserPrincipalName

- CertificateUserIds

Cenários não suportados

Os seguintes cenários não são suportados:

- Não há suporte para dicas de Autoridade de Certificação, portanto, a lista de certificados que aparece para os usuários na interface do usuário do seletor de certificados não tem escopo.

- Apenas um ponto de distribuição de CRL (CDP) para uma autoridade de certificação confiável é suportado.

- A CDP pode ser apenas URLs HTTP. Não suportamos URLs OCSP (Online Certificate Status Protocol) ou LDAP (Lightweight Directory Access Protocol).

- A senha como método de autenticação não pode ser desabilitada e a opção de entrar usando uma senha é exibida mesmo com o método Microsoft Entra CBA disponível para o usuário.

Limitação conhecida com certificados do Windows Hello for Business

- Embora o Windows Hello For Business (WHFB) possa ser usado para autenticação multifator no Microsoft Entra ID, o WHFB não é suportado para MFA recente. Os clientes podem optar por registrar certificados para seus usuários usando o par de chaves WHFB. Quando configurados corretamente, esses certificados WHFB podem ser usados para autenticação multifator no Microsoft Entra ID. Os certificados WHFB são compatíveis com a autenticação baseada em certificados (CBA) do Microsoft Entra nos navegadores Microsoft Edge e Chrome; no entanto, no momento, os certificados WHFB não são compatíveis com o Microsoft Entra CBA em cenários que não sejam navegadores (como aplicativos do Office 365). A solução alternativa é usar a opção "Entrar no Windows Hello ou chave de segurança" para entrar (quando disponível), pois essa opção não usa certificados para autenticação e evita o problema com o Microsoft Entra CBA; no entanto, essa opção pode não estar disponível em alguns aplicativos mais antigos.

Fora do âmbito de aplicação

Os seguintes cenários estão fora do escopo do Microsoft Entra CBA:

- Infraestrutura de chave pública para criação de certificados de cliente. Os clientes precisam configurar sua própria infraestrutura de chave pública (PKI) e provisionar certificados para seus usuários e dispositivos.

Próximos passos

- Aprofundamento técnico para Microsoft Entra CBA

- Como configurar o Microsoft Entra CBA

- Microsoft Entra CBA em dispositivos iOS

- Microsoft Entra CBA em dispositivos Android

- início de sessão no Windows com cartão inteligente usando o Microsoft Entra CBA

- IDs de usuário do certificado

- Como migrar usuários federados

- FAQ