Força da autenticação do Acesso Condicional

A força da autenticação é um controle de Acesso Condicional que especifica quais combinações de métodos de autenticação podem ser usadas para acessar um recurso. Os usuários podem satisfazer os requisitos de resistência autenticando-se com qualquer uma das combinações permitidas.

Por exemplo, uma força de autenticação pode exigir que apenas métodos de autenticação resistentes a phishing sejam usados para acessar um recurso confidencial. Para acessar um recurso não confidencial, os administradores podem criar outra força de autenticação que permita combinações menos seguras de autenticação multifator (MFA), como senha + mensagem de texto.

A força da autenticação é baseada na política de métodos de autenticação, onde os administradores podem definir o escopo de métodos de autenticação para usuários e grupos específicos a serem usados em aplicativos federados do Microsoft Entra ID. A força da autenticação permite um maior controle sobre o uso desses métodos com base em cenários específicos, como acesso a recursos confidenciais, risco do usuário, localização e muito mais.

Cenários para pontos fortes de autenticação

Os pontos fortes da autenticação podem ajudar os clientes a lidar com estes cenários:

- Exigir métodos de autenticação específicos para acessar um recurso confidencial.

- Exigir um método de autenticação específico quando um usuário executa uma ação confidencial dentro de um aplicativo (em combinação com o contexto de autenticação de Acesso Condicional).

- Exigir que os usuários usem um método de autenticação específico quando acessarem aplicativos confidenciais fora da rede corporativa.

- Exija métodos de autenticação mais seguros para usuários de alto risco.

- Exigir métodos de autenticação específicos de usuários convidados que acessam um locatário de recurso (em combinação com configurações entre locatários).

Pontos fortes da autenticação

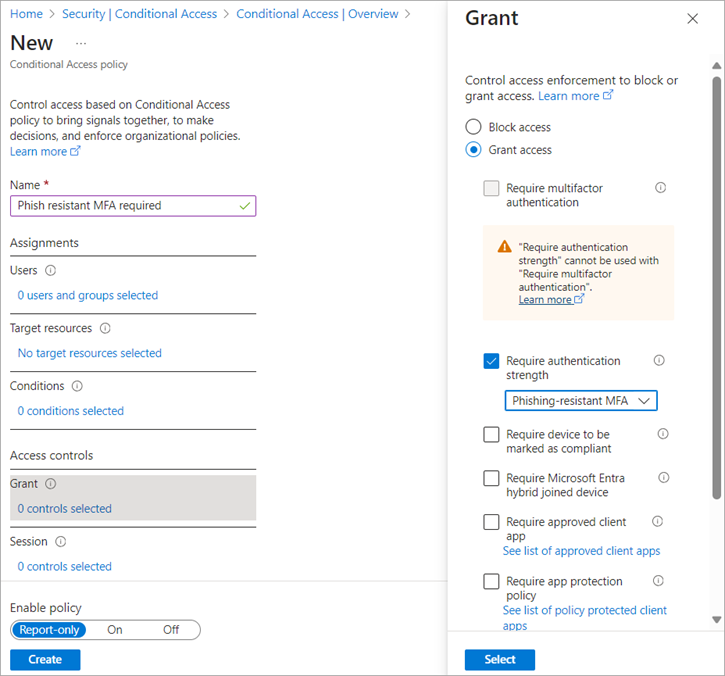

Os administradores podem especificar uma força de autenticação para acessar um recurso criando uma política de Acesso Condicional com o controle de força de autenticação Exigir. Eles podem escolher entre três pontos fortes de autenticação integrados: força de autenticação multifator, força de MFA sem senha e força de MFA resistente a phishing. Eles também podem criar uma força de autenticação personalizada com base nas combinações de métodos de autenticação que desejam permitir.

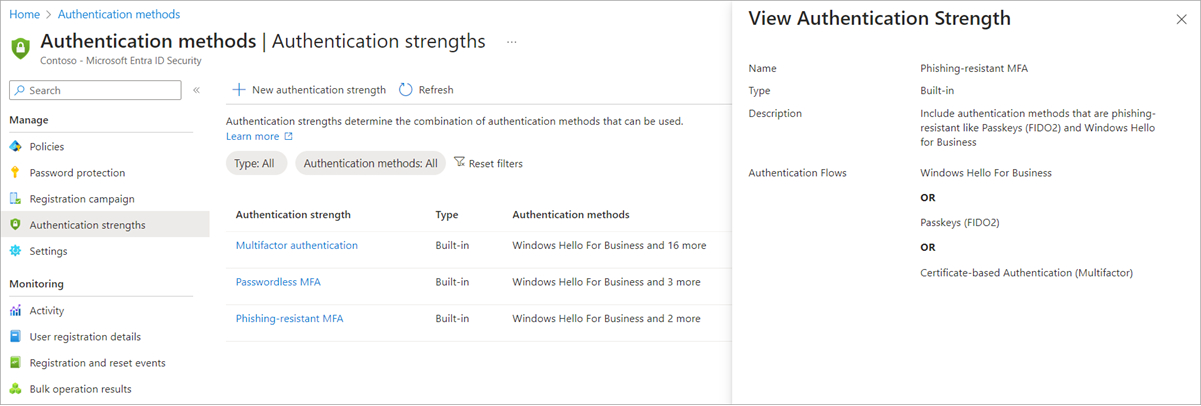

Pontos fortes de autenticação incorporados

Os pontos fortes de autenticação internos são combinações de métodos de autenticação predefinidos pela Microsoft. Os pontos fortes de autenticação incorporados estão sempre disponíveis e não podem ser modificados. A Microsoft atualizará os pontos fortes da autenticação interna quando novos métodos estiverem disponíveis.

Por exemplo, a força de MFA resistente a phishing integrada permite as seguintes combinações:

Windows Hello para empresas

Ou

Chave de segurança FIDO2

Ou

Autenticação baseada em certificado Microsoft Entra (Multifactor)

As combinações de métodos de autenticação para cada força de autenticação interna estão listadas na tabela a seguir. Essas combinações incluem métodos que precisam ser registrados pelos usuários e habilitados na política de métodos de autenticação ou na política de configurações de MFA herdadas.

- Força MFA - o mesmo conjunto de combinações que podem ser usadas para satisfazer a configuração Exigir autenticação multifator.

- Força de MFA sem senha - inclui métodos de autenticação que satisfazem a MFA, mas não exigem uma senha.

- Força MFA resistente a phishing - inclui métodos que exigem uma interação entre o método de autenticação e a superfície de entrada.

| Combinação de métodos de autenticação | Força do MFA | Força do MFA sem senha | Força do MFA resistente a phishing |

|---|---|---|---|

| Chave de segurança FIDO2 | ✅ | ✅ | ✅ |

| Windows Hello para empresas | ✅ | ✅ | ✅ |

| Autenticação baseada em certificado (Multifator) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (Entrada por telefone) | ✅ | ✅ | |

| Passe de acesso temporário (uso único E multiuso) | ✅ | ||

| Palavra-passe + algo que tem1 | ✅ | ||

| Fator único federado + algo que você tem1 | ✅ | ||

| Multifator Federado | ✅ | ||

| Autenticação baseada em certificado (fator único) | |||

| Login por SMS | |||

| Palavra-passe | |||

| Fator único federado |

1 Algo que você tem refere-se a um dos seguintes métodos: mensagem de texto, voz, notificação push, token OATH de software ou token OATH de hardware.

A seguinte chamada de API pode ser usada para listar definições de todos os pontos fortes de autenticação internos:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

Os Administradores de Acesso Condicional também podem criar pontos fortes de autenticação personalizados para atender exatamente aos seus requisitos de acesso. Para obter mais informações, consulte Pontos fortes de autenticação de Acesso Condicional personalizado.

Limitações

As políticas de Acesso Condicional só são avaliadas após a autenticação inicial - Como resultado, a força da autenticação não restringe a autenticação inicial de um usuário. Suponha que você esteja usando a força MFA resistente a phishing integrada. Um usuário ainda pode digitar sua senha, mas é necessário entrar com um método resistente a phishing, como a chave de segurança FIDO2, antes de poder continuar.

Exigir autenticação multifator e Exigir força de autenticação não podem ser usados juntos na mesma política de Acesso Condicional - Esses dois controles de concessão de Acesso Condicional não podem ser usados juntos porque a autenticação Multifator de força de autenticação interna é equivalente ao controle de concessão de autenticação multifator.

Métodos de autenticação que atualmente não são suportados pela força da autenticação - O método de autenticação de passagem única (Convidado) de Email não está incluído nas combinações disponíveis.

Windows Hello for Business – Se o usuário entrou com o Windows Hello for Business como método de autenticação principal, ele pode ser usado para satisfazer um requisito de força de autenticação que inclui o Windows Hello for Business. No entanto, se o usuário entrou com outro método, como senha, como método de autenticação principal e a força da autenticação requer o Windows Hello for Business, ele não será solicitado a entrar com o Windows Hello for Business. O usuário precisa reiniciar a sessão, escolher Opções de entrada e selecionar um método exigido pela força de autenticação.

Problemas conhecidos

Força de autenticação e frequência de entrada - Quando um recurso requer uma força de autenticação e uma frequência de entrada, os usuários podem satisfazer ambos os requisitos em dois momentos diferentes.

Por exemplo, digamos que um recurso exija uma chave de acesso (FIDO2) para a força da autenticação e uma frequência de entrada de 1 hora. Há 24 horas, um usuário entrou com chave de acesso (FIDO2) para acessar o recurso.

Quando o usuário desbloqueia seu dispositivo Windows usando o Windows Hello for Business, ele pode acessar o recurso novamente. O início de sessão de ontem satisfaz o requisito de força de autenticação e o desbloqueio do dispositivo de hoje satisfaz o requisito de frequência de início de sessão.

Representação dupla da lâmina de força de autenticação - As credenciais da plataforma, como o Windows Hello for Business e a Credencial da plataforma para macOS , são representadas na força da autenticação no Windows Hello For Business. Para configurar uma força de autenticação personalizada que permita o uso da Credencial de Plataforma para macOS, use o Windows Hello For Business.

FAQ

Devo usar a força da autenticação ou a política de métodos de autenticação?

A força da autenticação é baseada na política de métodos de autenticação. A política de métodos de autenticação ajuda a definir o escopo e configurar métodos de autenticação a serem usados no Microsoft Entra ID por usuários e grupos específicos. A força da autenticação permite outra restrição de métodos para cenários específicos, como acesso a recursos confidenciais, risco do usuário, localização e muito mais.

Por exemplo, o administrador da Contoso deseja permitir que seus usuários usem o Microsoft Authenticator com notificações por push ou modo de autenticação sem senha. O administrador vai para as configurações do Microsoft Authenticator na política de métodos de autenticação, define o escopo da política para os usuários relevantes e define o modo de autenticação como Qualquer.

Em seguida, para o recurso mais confidencial da Contoso, o administrador deseja restringir o acesso apenas a métodos de autenticação sem senha. O administrador cria uma nova política de Acesso Condicional, usando a força MFA sem senha interna.

Como resultado, os usuários na Contoso podem acessar a maioria dos recursos no locatário usando senha + notificação por push do Microsoft Authenticator OU somente usando o Microsoft Authenticator (entrada por telefone). No entanto, quando os usuários no locatário acessam o aplicativo confidencial, eles devem usar o Microsoft Authenticator (entrada por telefone).

Pré-requisitos

- Microsoft Entra ID P1 - Seu locatário precisa ter a licença do Microsoft Entra ID P1 para usar o Acesso Condicional. Se necessário, você pode ativar uma avaliação gratuita.