Migrar da federação para a autenticação na cloud

Neste artigo, aprenderá a implementar a autenticação de utilizador na nuvem com sincronização de hash de senha (PHS) do Microsoft Entra ou autenticação direta (PTA). Embora apresentemos o caso de uso para mudar dos Serviços de Federação do Active Directory (AD FS) para métodos de autenticação na nuvem, a orientação também se aplica substancialmente a outros sistemas no local.

Antes de continuar, sugerimos que reveja o nosso guia sobre como escolher o método de autenticação certo e comparar os métodos mais adequados para a sua organização.

Recomendamos o uso do PHS para autenticação na nuvem.

Distribuição faseada

A distribuição em estágios é uma ótima maneira de testar seletivamente grupos de usuários com recursos de autenticação na nuvem, como autenticação multifator Microsoft Entra, Acesso Condicional, Proteção de ID do Microsoft Entra para credenciais vazadas, Governança de Identidade e outros, antes de cortar seus domínios.

Consulte o plano de implementação de distribuição em estágios para entender os cenários suportados e os cenários não suportados. Recomendamos o uso da distribuição em estágios para testar antes de cortar domínios.

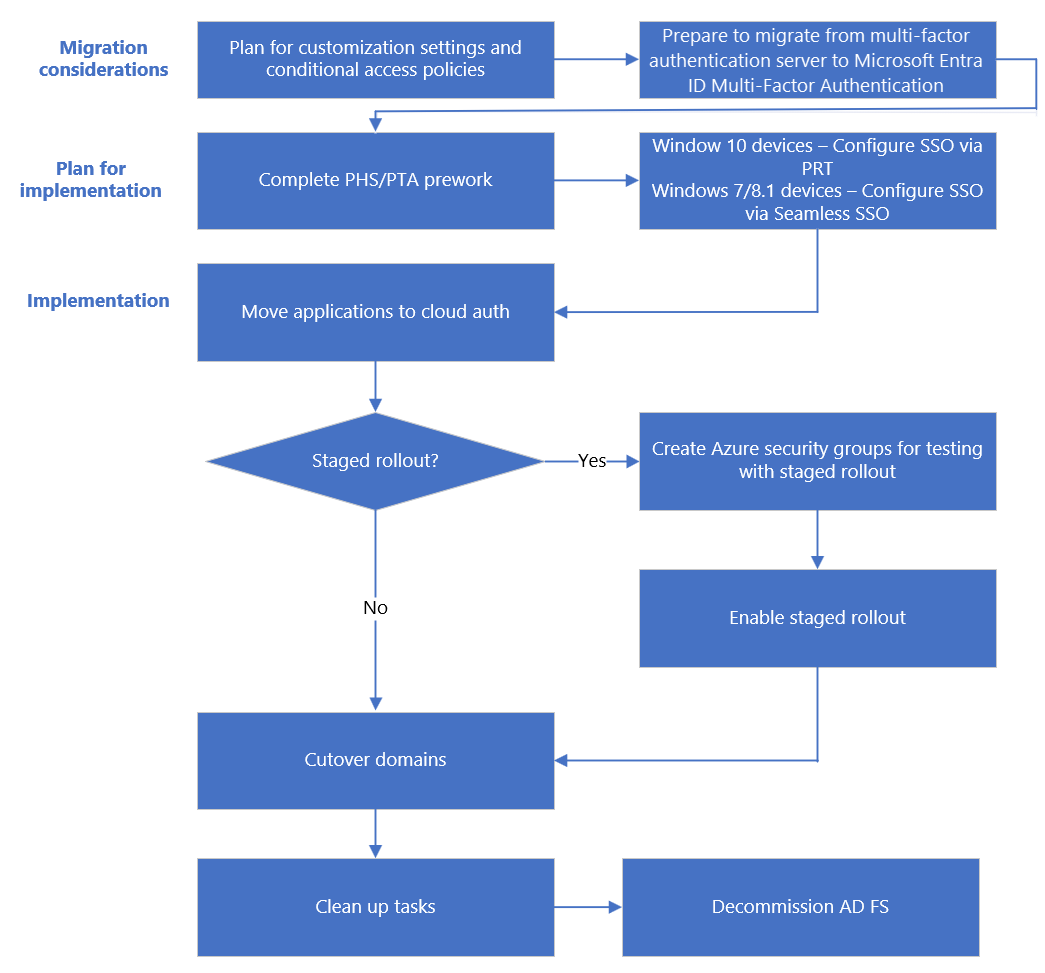

Fluxo do processo de migração

Pré-requisitos

Antes de começar a migração, verifique se você atende a esses pré-requisitos.

Funções necessárias

Para a distribuição em estágios, você precisa ser um Administrador de Identidade Híbrida em seu locatário.

Configurar o servidor Microsoft Entra Connect

Instale o Microsoft Entra Connect (Microsoft Entra Connect) ou atualize para a versão mais recente. Quando configura o servidor Microsoft Entra Connect, reduz o tempo necessário para migrar do AD FS para os métodos de autenticação na nuvem de algo que potencialmente levaria horas para apenas minutos.

Documentar as configurações de federação atuais

Para localizar suas configurações de federação atuais, execute Get-MgDomainFederationConfiguration.

Get-MgDomainFederationConfiguration -DomainID yourdomain.com

Verifique todas as configurações que possam ter sido personalizadas para o design da federação e a documentação de implantação. Especificamente, procure personalizações em PreferredAuthenticationProtocol, federatedIdpMfaBehavior, SupportsMfa (se federatedIdpMfaBehavior não estiver definido) e PromptLoginBehavior.

Fazer backup das configurações de federação

Embora essa implantação não altere nenhuma outra terceira parte confiável em seu farm do AD FS, você pode fazer backup de suas configurações:

Use a Ferramenta de Restauração Rápida do Microsoft AD FS para restaurar um grupo existente ou criar um novo grupo.

Exporte a confiança de terceira parte da Microsoft 365 Identity Platform e quaisquer regras de declaração personalizadas associadas que adicionou usando o seguinte exemplo do PowerShell:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

Planear o projeto

Quando os projetos de tecnologia falham, geralmente é devido a expectativas incompatíveis sobre impacto, resultados e responsabilidades. Para evitar essas armadilhas, certifique-se de que você está envolvendo as partes interessadas certas e que os papéis das partes interessadas no projeto são bem compreendidos.

Planejar comunicações

Depois de migrar para a autenticação na nuvem, a experiência de início de sessão do utilizador para aceder ao Microsoft 365 e a outros recursos autenticados através do Microsoft Entra ID é alterada. Os utilizadores que estão fora da rede vêem apenas a página de início de sessão do Microsoft Entra.

Comunique-se proativamente com seus usuários como a experiência deles muda, quando ela muda e como obter suporte se eles tiverem problemas.

Planejar a janela de manutenção

Os clientes de autenticação modernos (Office 2016 e Office 2013, aplicativos iOS e Android) usam um token de atualização válido para obter novos tokens de acesso para acesso contínuo a recursos em vez de retornar ao AD FS. Esses clientes são imunes a quaisquer solicitações de senha resultantes do processo de conversão de domínio. Os clientes continuam a funcionar sem configuração extra.

Nota

Quando você migra da autenticação federada para a nuvem, o processo para converter o domínio de federado para gerenciado pode levar até 60 minutos. Durante esse processo, os usuários podem não ser solicitados a fornecer credenciais para novos logins no centro de administração do Microsoft Entra ou em outros aplicativos baseados em navegador protegidos com a ID do Microsoft Entra. Recomendamos que inclua este atraso na janela de manutenção.

Plano de reversão

Gorjeta

Considere planejar a transferência de domínios fora do horário comercial em caso de requisitos de reversão.

Para planear a reversão, utilize as configurações atuais documentadas da federação e consulte a documentação de design e implementação da federação.

O processo de reversão deve incluir a conversão de domínios gerenciados em domínios federados usando o cmdlet New-MgDomainFederationConfiguration . Se necessário, configure regras de declarações extras.

Migration considerations (Considerações sobre a migração)

Aqui estão as principais considerações sobre migração.

Planejar configurações de personalizações

O arquivo onload.js não pode ser duplicado no Microsoft Entra ID. Se sua instância do AD FS for altamente personalizada e depender de configurações de personalização específicas no arquivo onload.js, verifique se a ID do Microsoft Entra pode atender aos seus requisitos de personalização atuais e planeje de acordo. Comunique estas alterações futuras aos seus utilizadores.

Experiência de início de sessão

Não é possível personalizar a experiência de início de sessão do Microsoft Entra. Não importa como seus usuários entraram anteriormente, você precisa de um nome de domínio totalmente qualificado, como UPN (Nome Principal do Usuário) ou email para entrar no Microsoft Entra ID.

Marca da organização

Você pode personalizar a página de entrada do Microsoft Entra. Algumas alterações visuais do AD FS em páginas de entrada devem ser esperadas após a conversão.

Nota

A identidade visual da organização não está disponível em licenças gratuitas do Microsoft Entra ID, a menos que você tenha uma licença do Microsoft 365.

Planejar políticas de Acesso Condicional

Avalie se está atualmente a utilizar o Acesso Condicional para autenticação ou se utiliza políticas de controlo de acesso no AD FS.

Considere substituir as políticas de controle de acesso do AD FS pelas políticas equivalentes de Acesso Condicional do Microsoft Entra e pelas Regras de Acesso para Cliente do Exchange Online. Você pode usar a ID do Microsoft Entra ou grupos locais para Acesso Condicional.

Desativar autenticação herdada - Devido ao maior risco associado aos protocolos de autenticação herdados, crie uma política de Acesso Condicional para bloquear a autenticação herdada.

Planear suporte para MFA

Para domínios federados, a MFA pode ser imposta pelo Acesso Condicional do Microsoft Entra ou pelo provedor de federação local. Você pode habilitar a proteção para impedir a anulação da autenticação multifator do Microsoft Entra, configurando a definição de segurança federatedIdpMfaBehavior. Habilite a proteção para um domínio federado em seu locatário do Microsoft Entra. Certifique-se de que a autenticação multifator do Microsoft Entra é sempre executada quando um usuário federado acessa um aplicativo que é regido por uma política de Acesso Condicional que requer MFA. Isso inclui executar a autenticação multifator do Microsoft Entra mesmo quando o provedor de identidade federada emitiu declarações de token federado de que o MFA local foi executado. Aplicar a autenticação multifator do Microsoft Entra em todas as ocasiões garante que um agente mal-intencionado não possa contornar a autenticação multifator do Microsoft Entra, fingindo que o provedor de identidade já realizou a MFA. Isso é altamente recomendado, a menos que execute a MFA para seus utilizadores federados através de um fornecedor terceirizado de MFA.

A tabela a seguir explica o comportamento de cada opção. Para obter mais informações, consulte federatedIdpMfaBehavior.

| valor | Descrição |

|---|---|

| acceptIfMfaDoneByFederatedIdp | O Microsoft Entra ID aceita a MFA realizada pelo provedor de identidade federada. Se o provedor de identidade federada não executou MFA, o Microsoft Entra ID executa o MFA. |

| enforceMfaByFederatedIdp | O Microsoft Entra ID aceita MFA que o provedor de identidade federada executa. Se o provedor de identidade federada não tiver executado MFA, ele redirecionará a solicitação para o provedor de identidade federada para executar MFA. |

| rejectMfaByFederatedIdp | Microsoft Entra ID executa sempre MFA e rejeita MFA realizado por um provedor de identidade federada. |

A configuração federatedIdpMfaBehavior é uma versão evoluída da propriedade SupportsMfado cmdlet Set-MsolDomainFederationSettings MSOnline v1 PowerShell.

Para domínios que já definiram a propriedade SupportsMfa , estas regras determinam como federatedIdpMfaBehavior e SupportsMfa funcionam juntos:

- Não há suporte para alternar entre federatedIdpMfaBehavior e SupportsMfa .

- Depois que a propriedade federatedIdpMfaBehavior é definida, a ID do Microsoft Entra ignora a configuração SupportsMfa .

- Se a propriedade federatedIdpMfaBehavior nunca estiver definida, o Microsoft Entra ID continuará a respeitar a configuração SupportsMfa.

- Se nem federatedIdpMfaBehavior nem SupportsMfa estiverem definidos, o Microsoft Entra ID assume como padrão o

acceptIfMfaDoneByFederatedIdpcomportamento.

Você pode verificar o status da proteção executando Get-MgDomainFederationConfiguration:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Plano de execução

Esta seção inclui trabalho preparatório antes de mudar o seu método de início de sessão e converter os domínios.

Criar grupos necessários para distribuição em estágios

Se você não estiver usando a distribuição em estágios, ignore esta etapa.

Crie grupos para distribuição em estágios e também para políticas de Acesso Condicional, se decidir adicioná-los.

Recomendamos que utilize um grupo gerido no Microsoft Entra ID, também conhecido como um grupo unicamente na nuvem. Você pode usar grupos de segurança do Microsoft Entra ou Grupos do Microsoft 365 para mover usuários para MFA e para políticas de Acesso Condicional. Para obter mais informações, consulte a criação de um grupo de segurança do Microsoft Entra e esta visão geral do Microsoft 365 Groups para administradores.

Os membros de um grupo são automaticamente habilitados para distribuição em estágios. Não há suporte para grupos de associação aninhados e dinâmicos para implementação faseada.

Trabalho Prévio para SSO

A versão do SSO que você usa depende do sistema operacional do dispositivo e do estado de ingresso.

Para Windows 10, Windows Server 2016 e versões posteriores, recomendamos o uso de SSO via PRT (Primary Refresh Token) com dispositivos associados ao Microsoft Entra, dispositivos associados híbridos do Microsoft Entra e dispositivos registrados do Microsoft Entra.

Para dispositivos macOS e iOS, recomendamos o uso do SSO por meio do plug-in Microsoft Enterprise SSO para dispositivos Apple. Esta funcionalidade requer que os seus dispositivos Apple sejam geridos por um MDM. Se você usa o Intune como seu MDM, siga o guia de implantação do plug-in Microsoft Enterprise SSO para Apple Intune. Se você usar outro MDM, siga o guia de implantação do Jamf Pro / MDM genérico.

Para os dispositivos Windows 7 e 8.1, recomendamos o uso de SSO contínuo com associação ao domínio para registar o computador no Microsoft Entra ID. Você não precisa sincronizar essas contas como faz para dispositivos Windows 10. No entanto, você deve concluir esse pré-trabalho para SSO contínuo usando o PowerShell.

Preparativos para PHS e PTA

Dependendo da escolha do método de entrada, conclua o pré-trabalho para PHS ou para PTA.

Implementar a sua solução

Finalmente, você alterna o método de entrada para PHS ou PTA, conforme planejado, e converte os domínios de federação para autenticação na nuvem.

Usando a distribuição em estágios

Se você estiver usando a distribuição em estágios, siga as etapas nos links abaixo:

Habilite a distribuição em estágios de um recurso específico em seu locatário.

Quando o teste estiver concluído, converta domínios de federados para serem gerenciados.

Sem usar a distribuição em estágios

Você tem duas opções para habilitar essa alteração:

Opção A: Mude usando o Microsoft Entra Connect.

Disponível se você configurou inicialmente seu ambiente federado de ping do AD FS usando o Microsoft Entra Connect.

Opção B: Alternar usando o Microsoft Entra Connect e o PowerShell

Disponível se você não configurou inicialmente seus domínios federados usando o Microsoft Entra Connect ou se estiver usando serviços de federação de terceiros.

Para escolher uma dessas opções, você deve saber quais são suas configurações atuais.

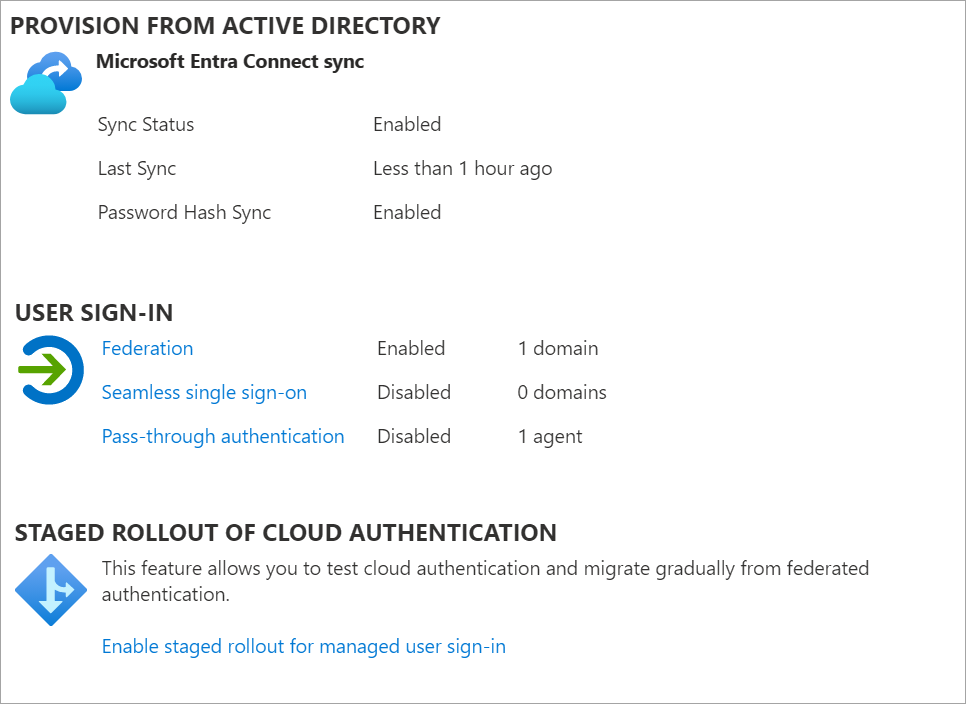

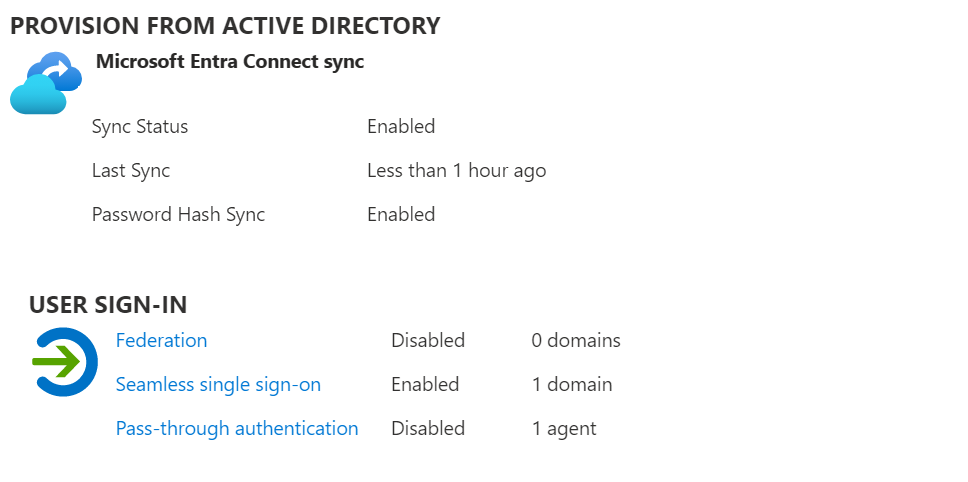

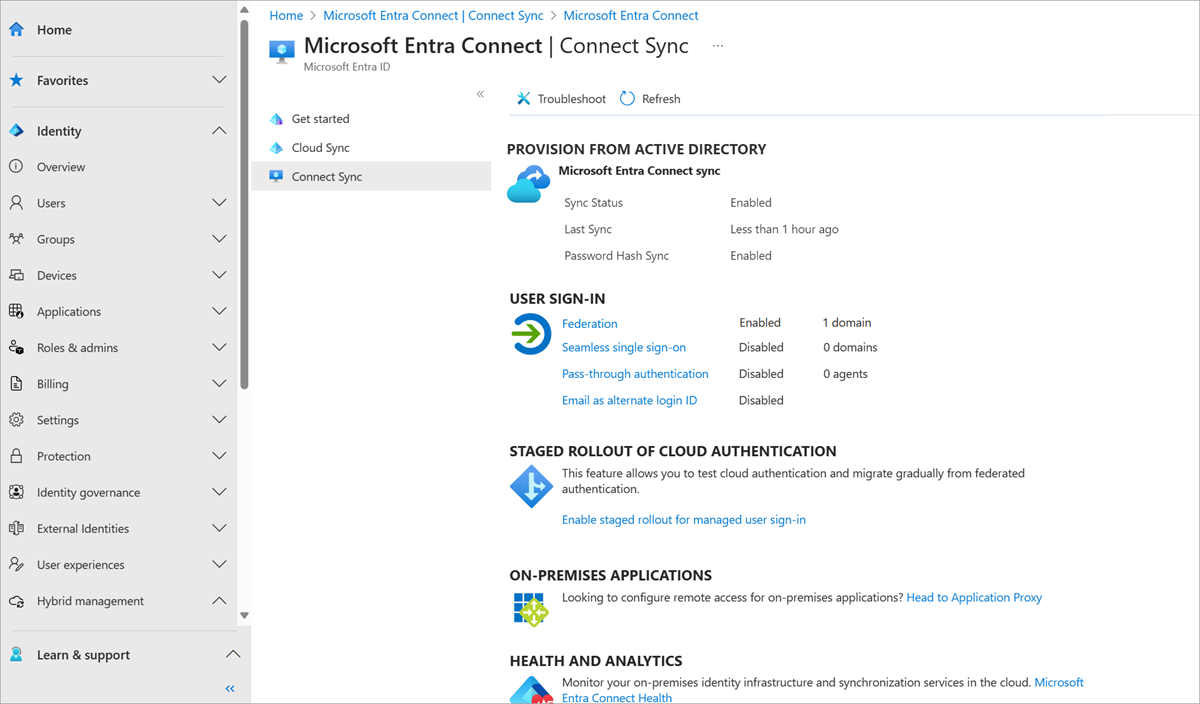

Verificar as configurações atuais do Microsoft Entra Connect

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador Híbrido.

- Navegue até Identity>Hybrid management>Microsoft Entra Connect>Cloud sync.

- Verifique as configurações de USER SIGN_IN, como mostrado no diagrama:

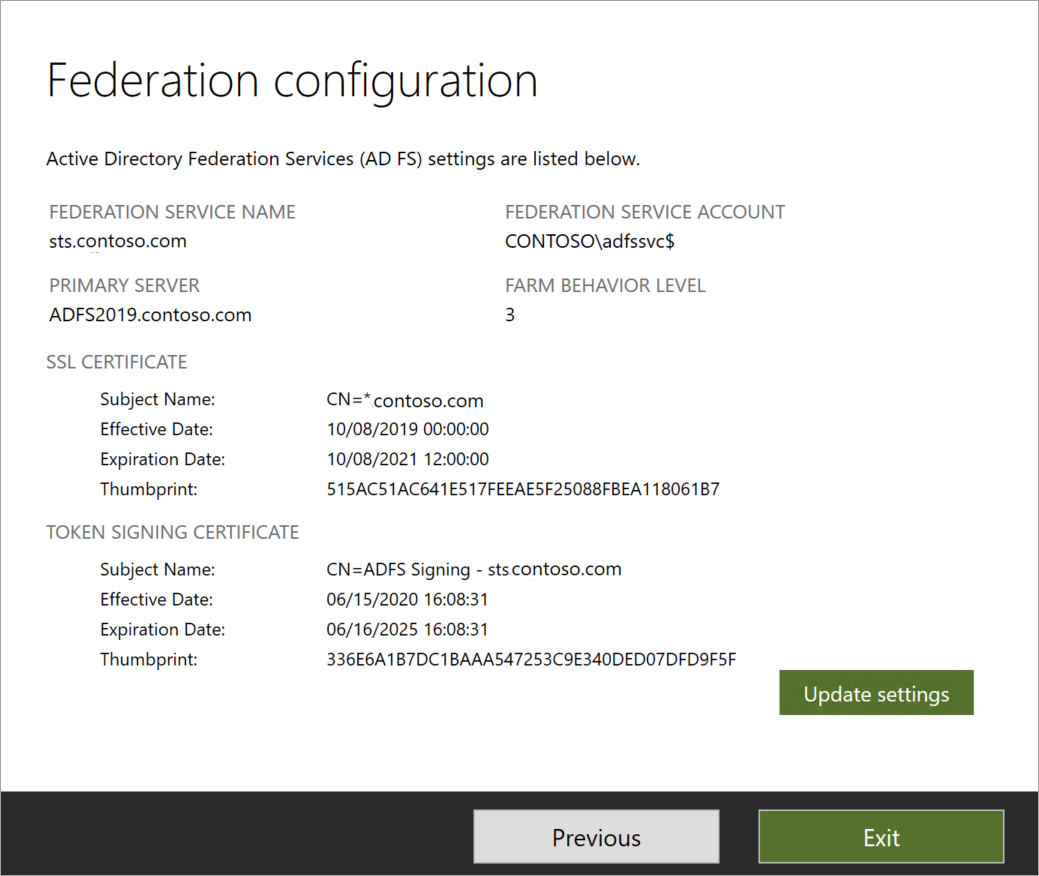

Para verificar como a federação foi configurada:

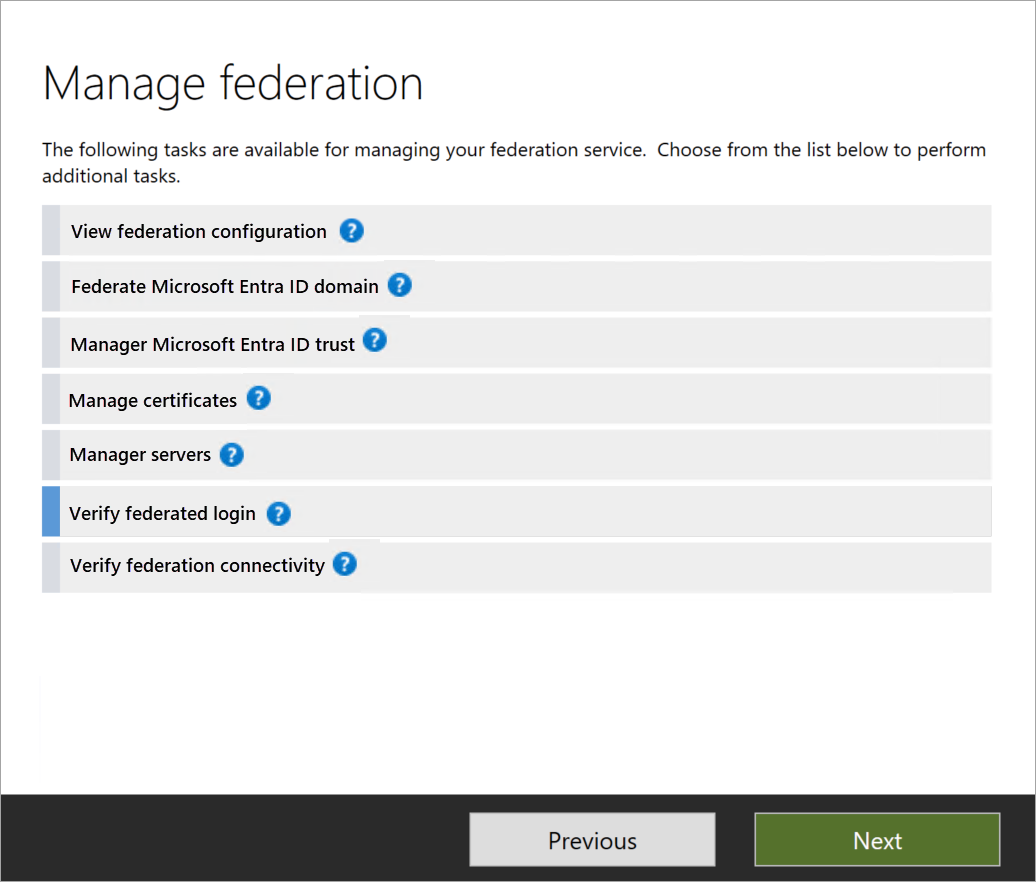

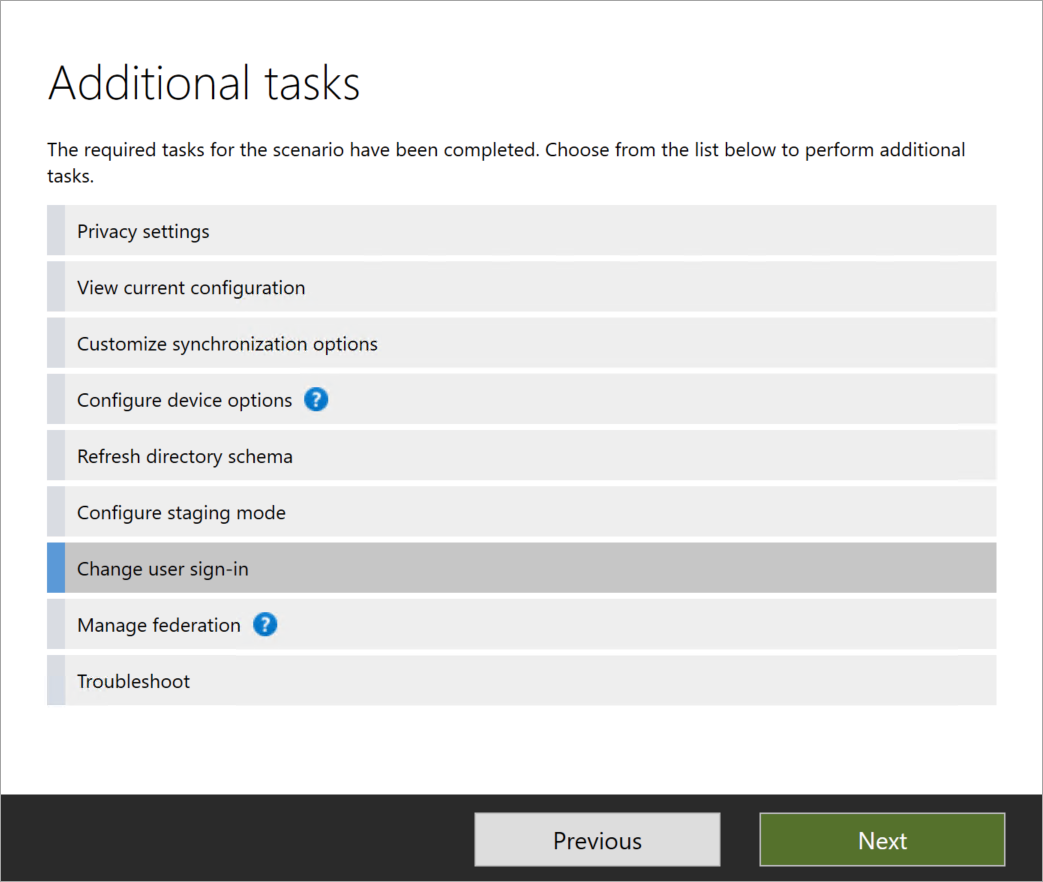

No servidor Microsoft Entra Connect, abra o Microsoft Entra Connect e selecione Configurar.

Em Tarefas Adicionais > Gerir Federação, selecione Ver configuração de federação.

Se a configuração do AD FS aparecer nesta seção, você poderá presumir com segurança que o AD FS foi originalmente configurado usando o Microsoft Entra Connect. Veja a imagem abaixo como exemplo-

Se o AD FS não estiver listado nas configurações atuais, você deverá converter manualmente seus domínios de identidade federada para identidade gerenciada usando o PowerShell.

Opção A

Alternar da federação para o novo método de entrada usando o Microsoft Entra Connect

No servidor Microsoft Entra Connect, abra o Microsoft Entra Connect e selecione Configurar.

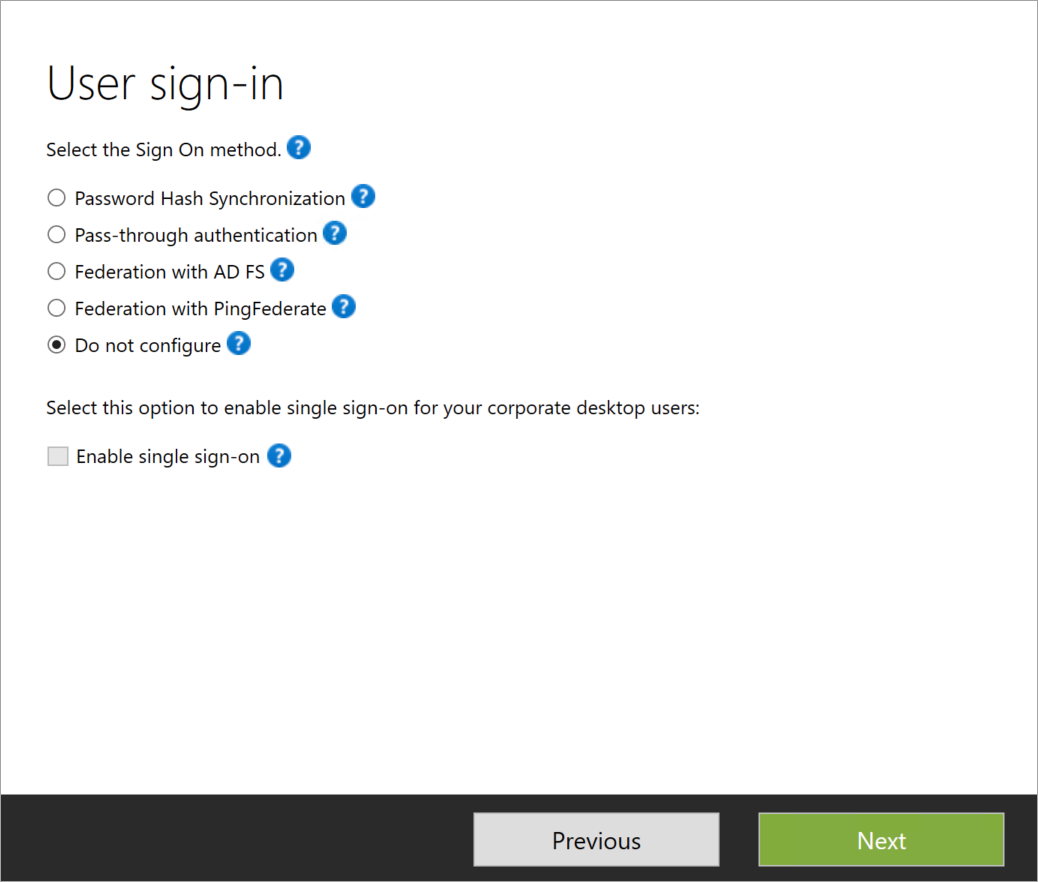

Na página Tarefas adicionais, selecione Alterar início de sessão do utilizador e, em seguida, selecione Seguinte.

Na página Ligar ao ID do Microsoft Entra, introduza as credenciais da sua conta de Administrador Global.

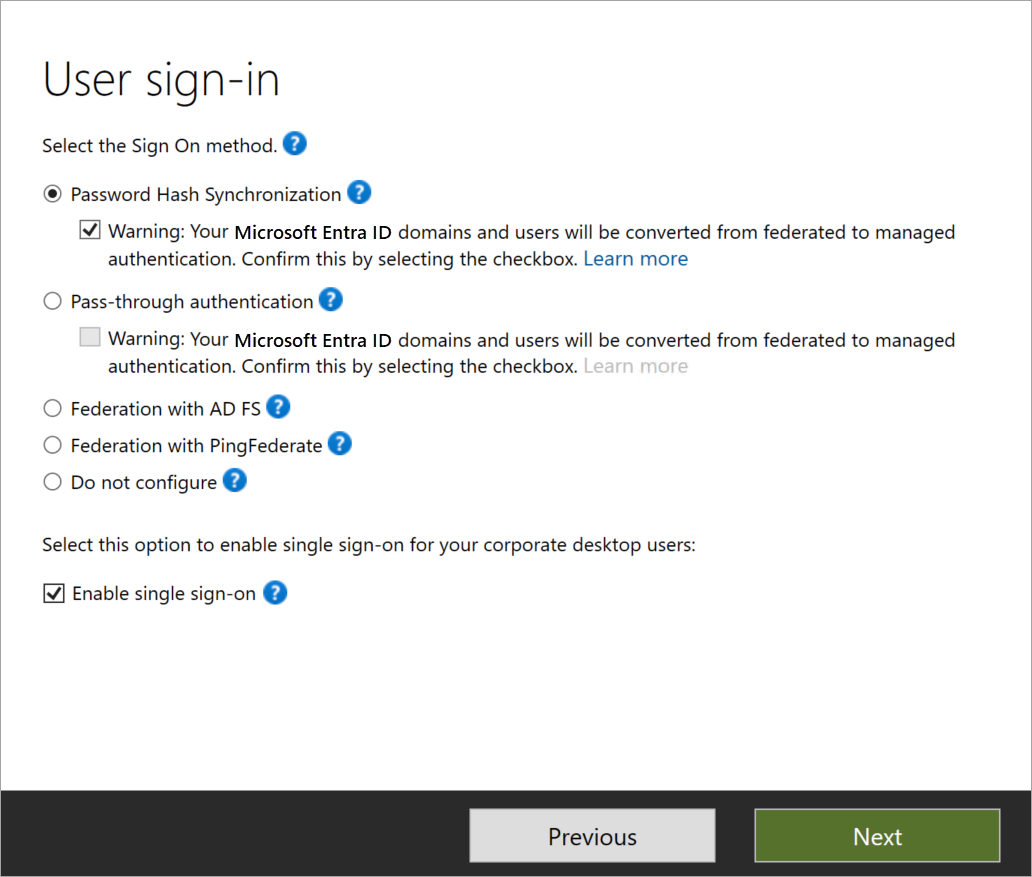

Na página de início de sessão do utilizador:

Se selecionar o botão de opção Autenticação pass-through, e se o SSO for necessário para dispositivos Windows 7 e 8.1, marque Ativar logon único e selecione Avançar.

Se selecionar a opção Sincronização de hash de senha, certifique-se de marcar a caixa de seleção Não converter contas de usuário. A opção está obsoleta. Se o SSO for necessário para dispositivos Windows 7 e 8.1, marque Habilitar logon único e selecione Avançar.

Saiba mais: Habilite o SSO contínuo usando o PowerShell.

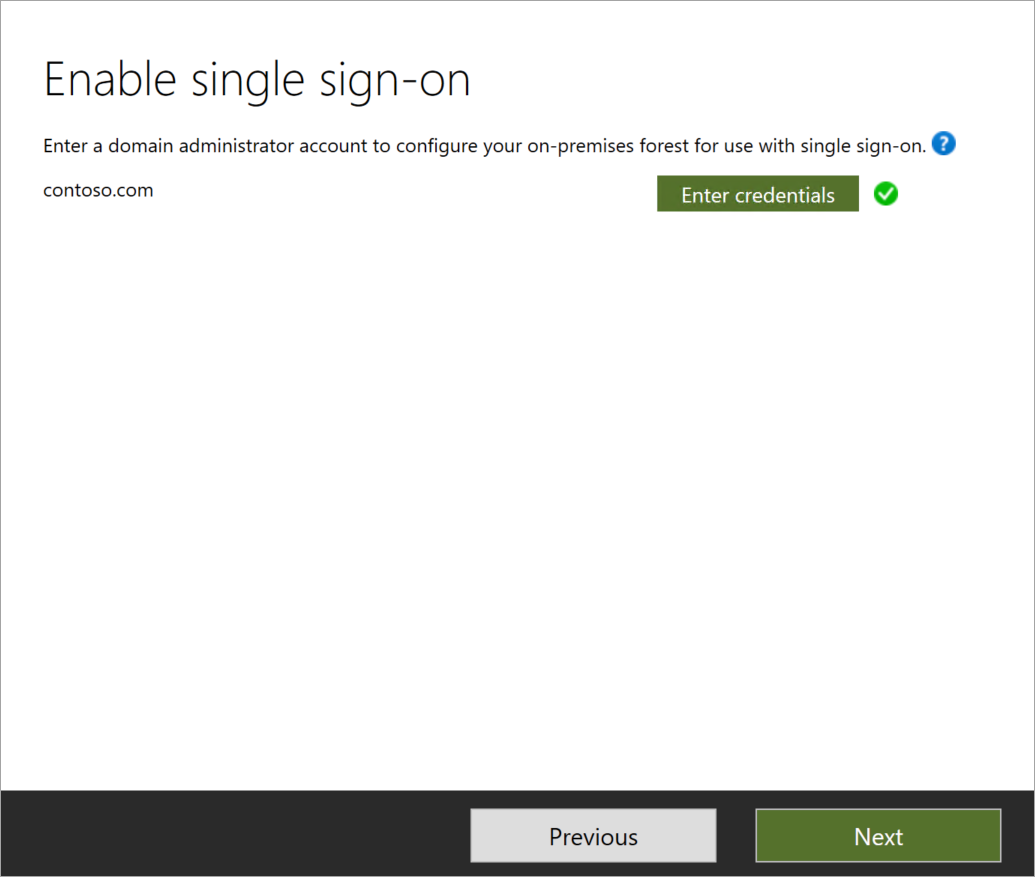

Na página Ativar início de sessão único, introduza as credenciais de uma conta de Administrador de Domínio e, em seguida, selecione Seguinte.

As credenciais da conta de Administrador de Domínio são necessárias para habilitar o SSO contínuo. O processo conclui as seguintes ações, que exigem essas permissões elevadas:

- Uma conta de computador chamada AZUREADSSO (que representa o Microsoft Entra ID) é criada em sua instância local do Ative Directory.

- A chave de desencriptação Kerberos da conta de computador é partilhada com segurança com o Microsoft Entra ID.

- Dois SPNs (nomes principais de serviço) Kerberos são criados para representar duas URLs usadas durante a entrada do Microsoft Entra.

As credenciais de administrador de domínio não são armazenadas no Microsoft Entra Connect ou no Microsoft Entra ID e são descartadas quando o processo é concluído com êxito. Eles são usados para ativar esse recurso.

Saiba mais: Aprofundamento técnico do SSO Transparente.

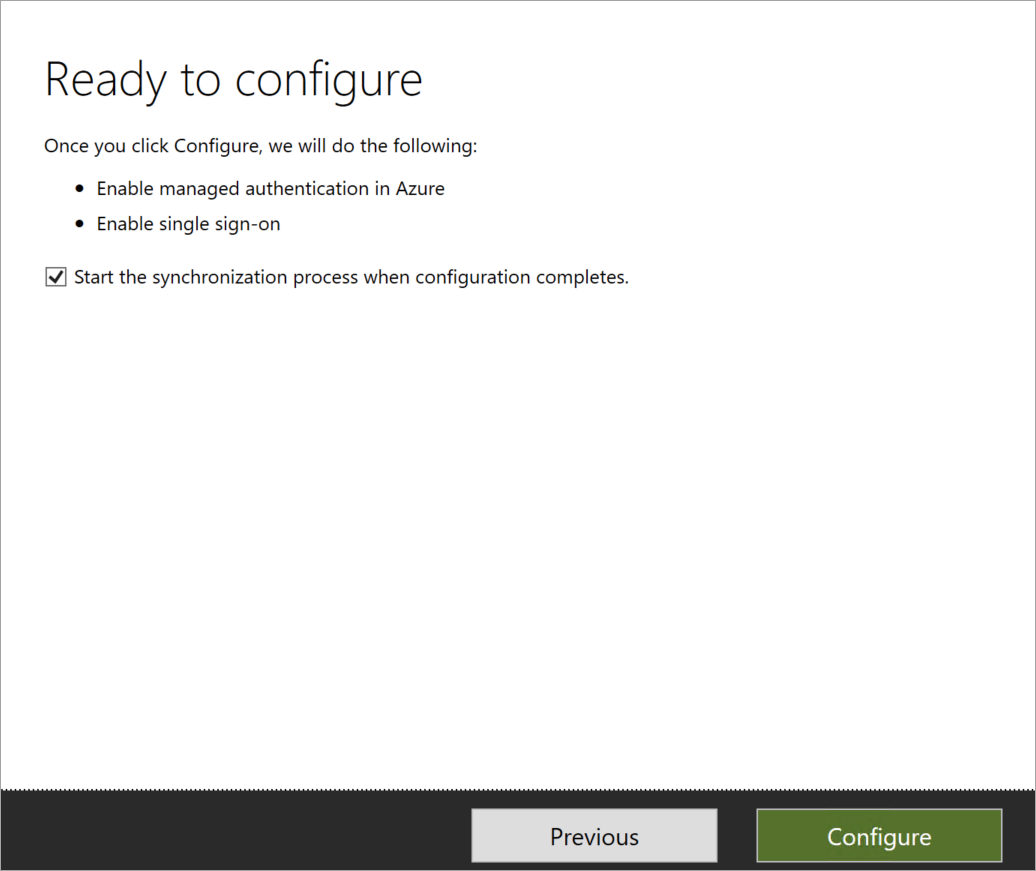

Na página Pronto para configurar, verifique se a caixa de seleção Iniciar o processo de sincronização quando a configuração for concluída está marcada. Em seguida, selecione Configurar.

Importante

Neste ponto, todos os seus domínios federados mudam para autenticação gerenciada. O método de entrada de usuário selecionado é o novo método de autenticação.

No centro de administração do Microsoft Entra, selecione ID do Microsoft Entra e, em seguida, selecione Microsoft Entra Connect.

Verifique estas configurações:

- A federação está definida como Desativada.

- O logon único contínuo está definido como Habilitado.

- A Sincronização de Hash de Senha está definida como Habilitada.

Caso esteja mudando para PTA, siga as próximas etapas.

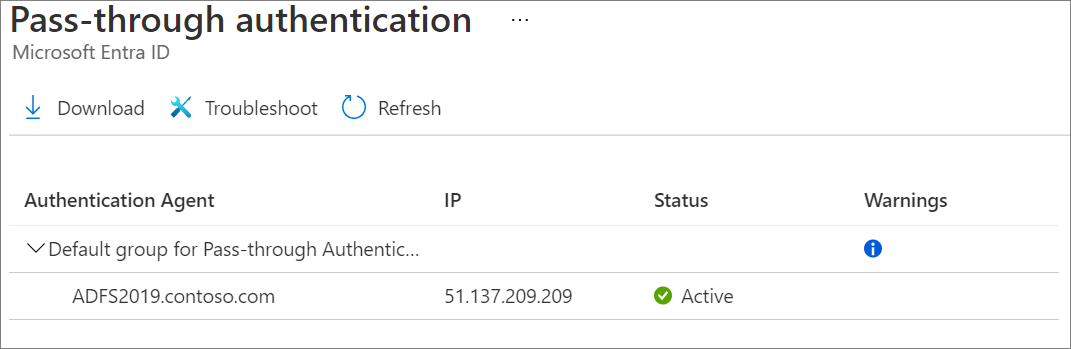

Implantar mais agentes de autenticação para PTA

Nota

O PTA requer a implantação de agentes leves no servidor Microsoft Entra Connect e no computador local que executa o servidor Windows. Para reduzir a latência, instale os agentes o mais próximo possível dos controladores de domínio do Ative Directory.

Para a maioria dos clientes, dois ou três agentes de autenticação são suficientes para fornecer alta disponibilidade e a capacidade necessária. Um inquilino pode ter um máximo de 12 agentes registados. O primeiro agente é sempre instalado no próprio servidor Microsoft Entra Connect. Para saber mais sobre as limitações do agente e as opções de implantação do agente, consulte Autenticação de passagem do Microsoft Entra: limitações atuais.

Selecione Autenticação de passagem.

Na página Autenticação de passagem, selecione o botão Download.

Na página Download agent, selecione Aceitar termos e download.f

Mais agentes de autenticação começam a ser baixados. Instale o agente de autenticação secundário em um servidor associado a um domínio.

Execute a instalação do agente de autenticação. Durante a instalação, você deve inserir as credenciais de uma conta de Administrador Global.

Quando o agente de autenticação estiver instalado, você poderá retornar à página de integridade do PTA para verificar o status de mais agentes.

Opção B

Alternar da federação para o novo método de entrada usando o Microsoft Entra Connect e o PowerShell

Disponível se você não configurou inicialmente seus domínios federados usando o Microsoft Entra Connect ou se estiver usando serviços de federação de terceiros.

No seu servidor Microsoft Entra Connect, siga os passos 1 a 5 na Opção A. Observe que na página de entrada do usuário, a opção Não configurar está pré-selecionada.

No centro de administração do Microsoft Entra, selecione Microsoft Entra ID e, em seguida, selecione Microsoft Entra Connect.

Verifique estas configurações:

A federação está definida como Ativada.

O logon único contínuo está definido como Desativado.

A Sincronização de Hash de Senha está definida como Habilitada.

No caso apenas de PTA, siga estas etapas para instalar mais servidores de agente PTA.

No centro de administração do Microsoft Entra, selecione Microsoft Entra ID, e em seguida, selecione Microsoft Entra Connect.

Selecione autenticação de passagem direta. Verifique se o status é Ativo.

Se o agente de autenticação não estiver ativo, conclua estas etapas de solução de problemas antes de continuar com o processo de conversão de domínio na próxima etapa. Você corre o risco de causar uma interrupção de autenticação se converter os seus domínios antes de validar que os seus agentes PTA foram instalados com sucesso e que o estado deles é Ativo no centro de administração do Microsoft Entra.

Implante mais agentes de autenticação.

Converter domínios de federados para gerenciados

Neste ponto, a autenticação federada ainda está ativa e operacional para seus domínios. Para continuar com a implantação, você deve converter cada domínio de identidade federada em identidade gerenciada.

Importante

Você não precisa converter todos os domínios ao mesmo tempo. Você pode optar por começar com um domínio de teste em seu locatário de produção ou começar com seu domínio que tenha o menor número de usuários.

Conclua a conversão usando o SDK do Microsoft Graph PowerShell:

No PowerShell, entre na ID do Microsoft Entra usando uma conta de Administrador Global.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Para converter o primeiro domínio, execute o seguinte comando:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"No centro de administração do Microsoft Entra, selecione Microsoft Entra ID > Microsoft Entra Connect.

Verifique se o domínio foi convertido para gerenciado executando o comando abaixo. O tipo de autenticação deve ser definido como gerenciado.

Get-MgDomain -DomainId yourdomain.com

Para garantir que o Microsoft Entra Connect reconheça a autenticação de passagem como habilitada após a conversão do seu domínio em autenticação gerenciada, atualize as configurações do método de entrada no Microsoft Entra Connect para refletir as alterações. Consulte a documentação de autenticação de passagem do Microsoft Entra para obter detalhes adicionais.

Conclua a migração

Conclua as tarefas a seguir para verificar o método de inscrição e concluir o processo de conversão.

Testar o novo método de início de sessão

Quando o locatário usava a identidade federada, os usuários eram redirecionados da página de entrada do Microsoft Entra para o ambiente do AD FS. Agora que o locatário está configurado para usar o novo método de entrada em vez da autenticação federada, os usuários não são redirecionados para o AD FS.

Em vez disso, os usuários entram diretamente na página de entrada do Microsoft Entra.

Siga as etapas neste link - Valide o início de sessão com PHS/PTA e SSO sem interrupções (quando necessário)

Remover um utilizador da distribuição em fases

Se você utilizou a distribuição em estágios, lembre-se de desativar os recursos de distribuição em estágios assim que concluir a transição.

Para desativar o recurso de distribuição em estágios, deslize o controle de volta para Desativado.

Sincronizar atualizações do Nome Principal do Utilizador (UserPrincipalName)

Historicamente, as atualizações para o atributo UserPrincipalName , que usa o serviço de sincronização do ambiente local, são bloqueadas, a menos que ambas as condições sejam verdadeiras:

- O usuário está em um domínio de identidade gerenciado (não federado).

- O usuário não recebeu uma licença.

Para saber como verificar ou ativar esta funcionalidade, consulte Sincronizar atualizações userPrincipalName.

Gerencie sua implementação

Atualize a chave de desencriptação Kerberos SSO transparente

Recomendamos que rode a chave de descriptografia Kerberos pelo menos a cada 30 dias para se alinhar com a maneira como os membros do domínio Active Directory enviam alterações de senha. Não há nenhum dispositivo associado anexado ao objeto de conta de computador AZUREADSSO, portanto, você deve executar a substituição manualmente.

Consulte a FAQ Como faço para alterar a chave de descriptografia Kerberos da conta de computador AZUREADSSO?.

Monitorização e Registo

Monitore os servidores que executam os agentes de autenticação para manter a disponibilidade da solução. Além dos contadores de desempenho gerais do servidor, os agentes de autenticação expõem objetos de desempenho que podem ajudá-lo a entender as estatísticas e os erros de autenticação.

Os agentes de autenticação registam operações nos registos de eventos do Windows localizados em Registos de Aplicação e Serviço. Também pode ativar o registo para resolução de problemas.

Para confirmar as várias ações executadas na distribuição em estágios, poderá auditar eventos para PHS, PTA ou SSO contínuo.

Resolver problemas

Sua equipe de suporte deve entender como solucionar quaisquer problemas de autenticação que surjam durante ou após a mudança de federação para gerenciado. Use a documentação de solução de problemas a seguir para ajudar sua equipe de suporte a se familiarizar com as etapas comuns de solução de problemas e as ações apropriadas que podem ajudar a isolar e resolver o problema.

Descomissionar a infraestrutura do AD FS

Migrar a autenticação de aplicativos do AD FS para o ID do Microsoft Entra

A migração requer a avaliação de como o aplicativo está configurado no local e, em seguida, o mapeamento dessa configuração para o Microsoft Entra ID.

Se você planeja continuar usando o AD FS com aplicativos SaaS & locais usando protocolos SAML/WS-FED ou OAuth, usará o AD FS e o ID do Microsoft Entra depois de converter os domínios para autenticação do usuário. Nesse caso, você pode proteger seus aplicativos e recursos locais com Secure Hybrid Access (SHA) por meio do proxy de aplicativo Microsoft Entra ou uma das integrações de parceiros do Microsoft Entra ID. Usar o Proxy de Aplicativo ou um de nossos parceiros pode fornecer acesso remoto seguro aos seus aplicativos locais. Os utilizadores beneficiam ao ligarem-se facilmente às suas aplicações a partir de qualquer dispositivo após uma autenticação única. Para obter mais informações, consulte Habilitar logon único para um aplicativo corporativo com um serviço de token de segurança de terceira parte confiável.

Você pode mover aplicativos SaaS que estão atualmente federados com ADFS para o Microsoft Entra ID. Reconfigure para autenticar com o Microsoft Entra ID, quer através de um conector interno da Azure App Gallery, quer registando a aplicação no Microsoft Entra ID.

Para obter mais informações, consulte Movendo a autenticação de aplicativos dos Serviços de Federação do Ative Directory para o Microsoft Entra ID.

Remover a confiança da parte confiável

Se tiver o Microsoft Entra Connect Health, pode monitorizar a utilização a partir do centro de administração do Microsoft Entra. Caso o uso não mostre nenhum novo requisito de autenticação e verifique que todos os utilizadores e clientes estão a autenticar-se com êxito através da ID do Microsoft Entra, é seguro remover a confiança do terceiro confiável do Microsoft 365.

Se você não usar o AD FS para outros fins (ou seja, para outras relações de confiança de terceira parte confiável), poderá encerrar o AD FS neste momento.

Remover o AD FS

Para obter uma lista completa das etapas a serem executadas para remover completamente o AD FS do ambiente, siga o guia de descomissionamento dos Serviços de Federação do Ative Directory (AD FS).