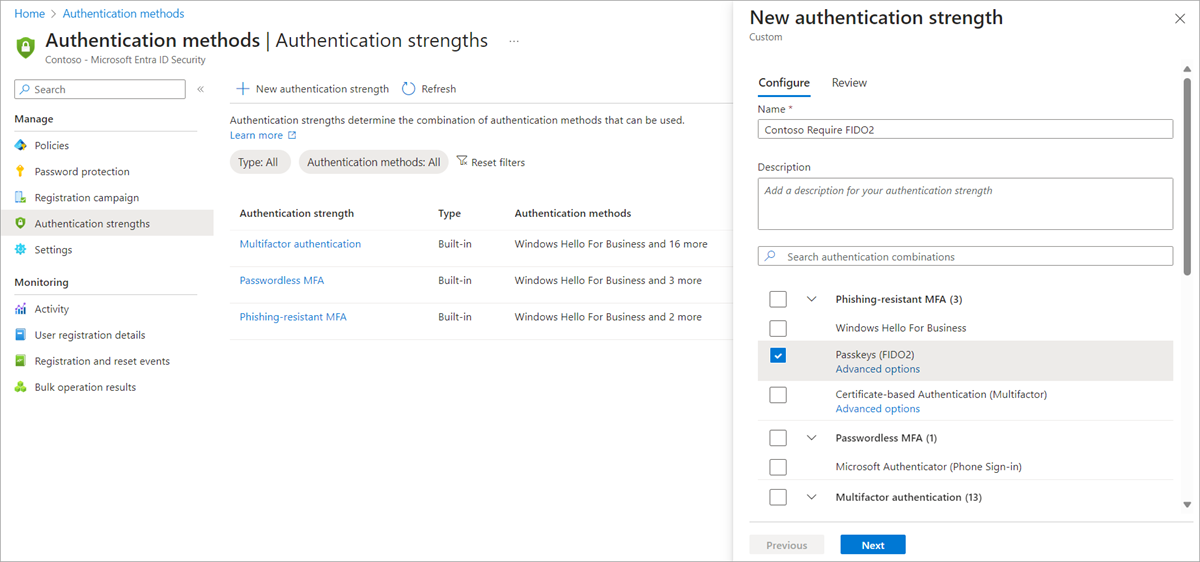

Pontos fortes da autenticação de Acesso Condicional Personalizado

Os administradores também podem criar até 15 de seus próprios pontos fortes de autenticação personalizados para atender exatamente às suas necessidades. Uma força de autenticação personalizada pode conter qualquer uma das combinações suportadas na tabela anterior.

Entre no centro de administração do Microsoft Entra como administrador.

Navegue até Proteção>Métodos>de autenticação Pontos fortes da autenticação.

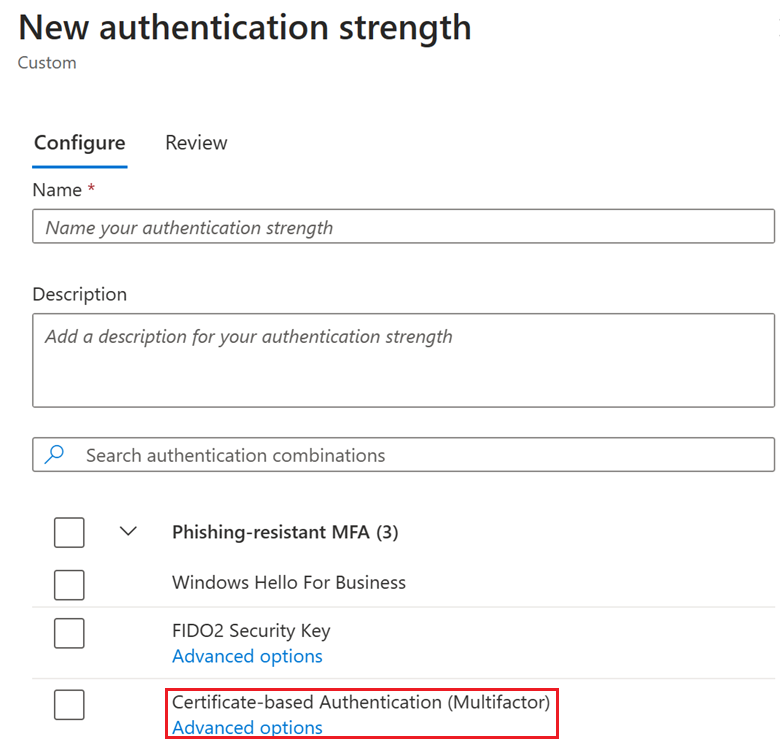

Selecione Nova força de autenticação.

Forneça um Nome descritivo para sua nova força de autenticação.

Opcionalmente, forneça uma Descrição.

Selecione qualquer um dos métodos disponíveis que deseja permitir.

Escolha Avançar e revise a configuração da política.

Atualizar e excluir pontos fortes de autenticação personalizados

Você pode editar uma força de autenticação personalizada. Se for referenciado por uma política de Acesso Condicional, não poderá ser eliminado e terá de confirmar qualquer edição. Para verificar se uma força de autenticação é referenciada por uma política de Acesso Condicional, clique na coluna Políticas de Acesso Condicional.

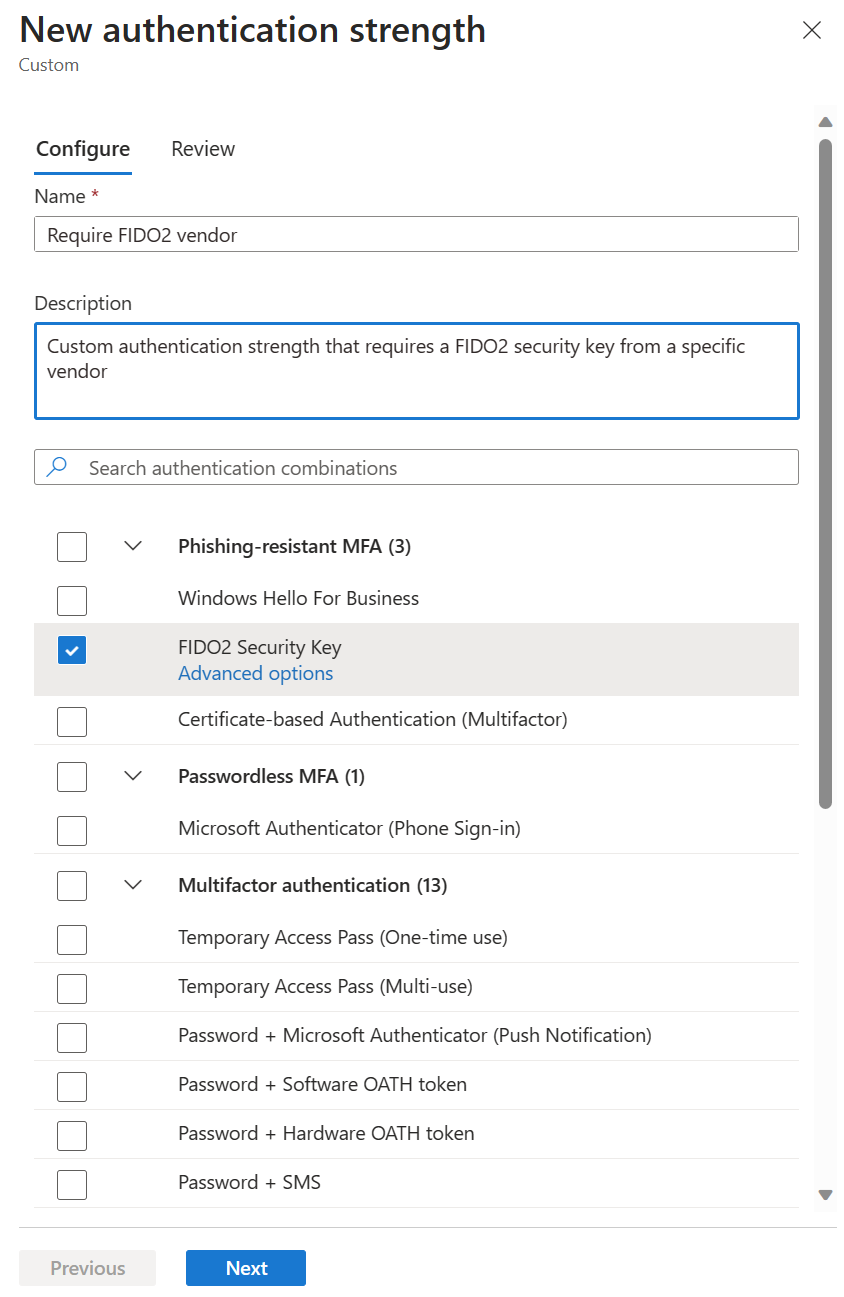

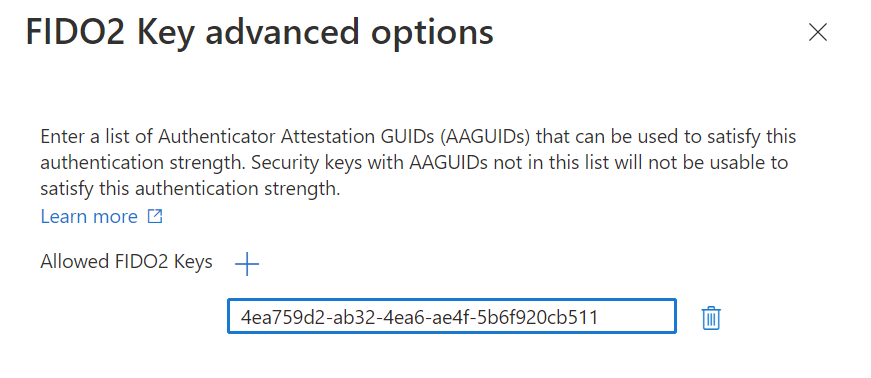

Opções avançadas da chave de segurança FIDO2

Você pode restringir o uso de chaves de segurança FIDO2 com base em seus GUIDs de Atestado de Autenticador (AAGUIDs). Esse recurso permite que os administradores exijam uma chave de segurança FIDO2 de um fabricante específico para acessar o recurso. Para exigir uma chave de segurança FIDO2 específica, primeiro crie uma força de autenticação personalizada. Em seguida, selecione Chave de Segurança FIDO2 e clique em Opções avançadas.

Ao lado de Chaves FIDO2 permitidas, clique em , copie o valor AAGUID e clique em +Salvar.

Opções avançadas de autenticação baseada em certificado

Na política de métodos de autenticação, você pode configurar se os certificados estão vinculados no sistema a níveis de proteção de autenticação de fator único ou multifator, com base no emissor do certificado ou no OID da política. Você também pode exigir certificados de autenticação de fator único ou multifator para recursos específicos, com base na política de força de autenticação de Acesso Condicional.

Usando opções avançadas de força de autenticação, você pode exigir um emissor de certificado específico ou um OID de política para restringir ainda mais as entradas em um aplicativo.

Por exemplo, a Contoso emite cartões inteligentes para funcionários com três tipos diferentes de certificados multifator. Um certificado destina-se a autorizações confidenciais, outro a autorizações secretas e um terceiro a autorizações ultrassecretas. Cada um é distinguido pelas propriedades do certificado, como política OID ou emissor. A Contoso deseja garantir que apenas os usuários com o certificado multifator apropriado possam acessar os dados de cada classificação.

As próximas seções mostram como configurar opções avançadas para CBA usando o centro de administração do Microsoft Entra e o Microsoft Graph.

Centro de administração do Microsoft Entra

Entre no centro de administração do Microsoft Entra como administrador.

Navegue até Proteção>Métodos>de autenticação Pontos fortes da autenticação.

Selecione Nova força de autenticação.

Forneça um Nome descritivo para sua nova força de autenticação.

Opcionalmente, forneça uma Descrição.

Abaixo de Autenticação baseada em certificado (fator único ou multifator), clique em Opções avançadas.

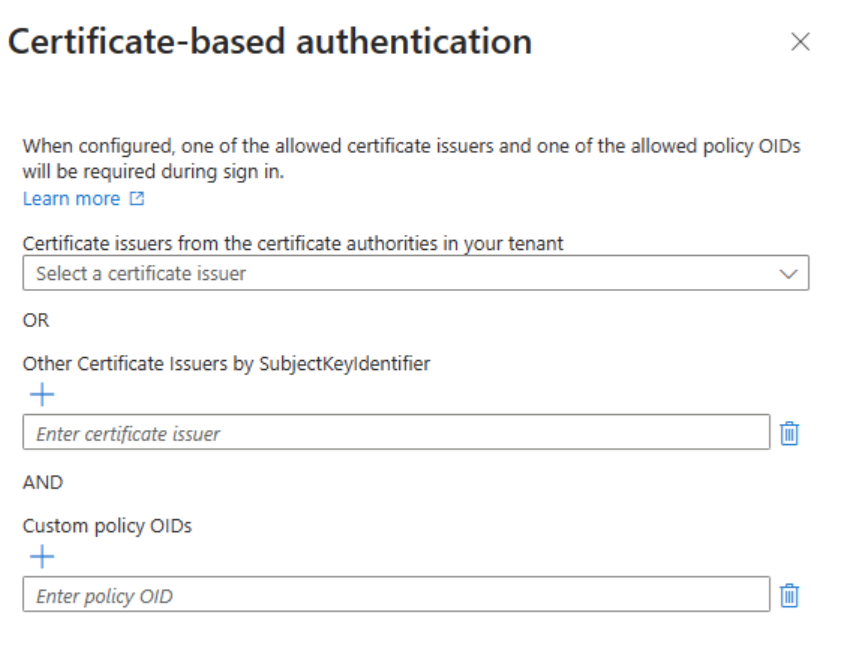

Você pode selecionar emissores de certificados no menu suspenso, digitar os emissores de certificados e digitar os OIDs de política permitidos. O menu suspenso lista todas as autoridades de certificação do locatário, independentemente de serem de fator único ou multifator.

- Se o emissor de certificado permitido E o OID de política permitida estiverem configurados, haverá uma relação E. O usuário tem que usar um certificado que satisfaça ambas as condições.

- Entre a lista Emissor de certificado permitido e a lista OID de política permitida, há uma relação OR. O usuário tem que usar um certificado que satisfez um dos emissores ou OIDs de política.

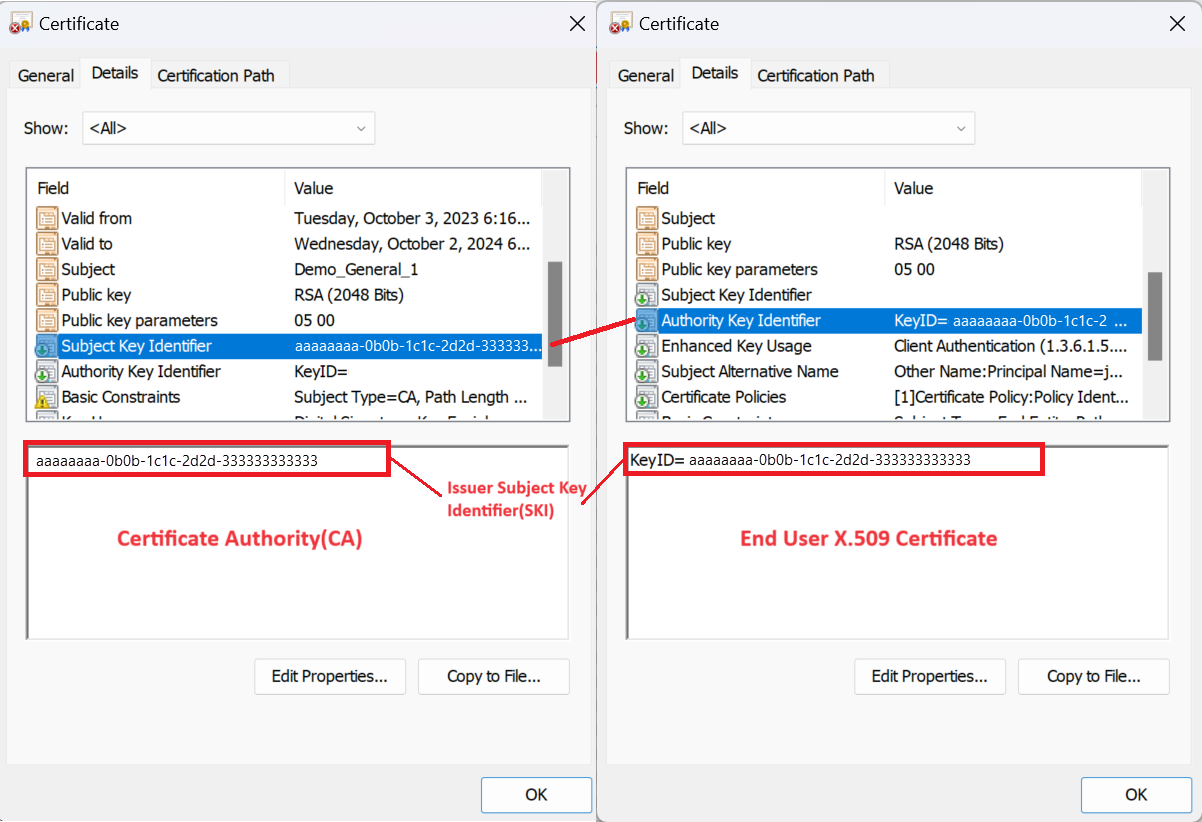

- Use Outro emissor de certificado por SubjectkeyIdentifier se o certificado que você gostaria de usar não for carregado para as autoridades de certificação em seu locatário. Essa configuração pode ser usada para cenários de usuário externo, se o usuário estiver autenticando em seu locatário doméstico.

Clique em Avançar para revisar a configuração e, em seguida, clique em Criar.

Microsoft Graph

Para criar uma nova política de força de autenticação de Acesso Condicional com combinação de certificadosConfiguration:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Para adicionar uma nova combinaçãoConfiguração a uma política existente:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Limitações

Opções avançadas da chave de segurança FIDO2

- Opções avançadas da chave de segurança FIDO2 - As opções avançadas não são suportadas para utilizadores externos com um inquilino doméstico localizado numa nuvem Microsoft diferente do inquilino do recurso.

Opções avançadas de autenticação baseada em certificado

Apenas um certificado pode ser usado em cada sessão do navegador. Depois de entrar com um certificado, ele é armazenado em cache no navegador durante a sessão. Você não será solicitado a escolher outro certificado se ele não atender aos requisitos de força de autenticação. Você precisa sair e entrar novamente para reiniciar a sessão. Em seguida, escolha o certificado relevante.

As autoridades de certificação e os certificados de usuário devem estar em conformidade com o padrão X.509 v3. Especificamente, para impor restrições de CBA SKI do emissor, os certificados precisam de AKIs válidos:

Nota

Se o certificado não estiver em conformidade, a autenticação do usuário poderá ser bem-sucedida, mas não satisfazer as restrições issuerSki para a política de força de autenticação.

Durante o login, os primeiros 5 OIDs de política do certificado de usuário final são considerados e comparados com os OIDs de política configurados na política de força de autenticação. Se o certificado de usuário final tiver mais de 5 OIDs de política, os primeiros 5 OIDs de política em ordem lexical que correspondem aos requisitos de força de autenticação serão levados em consideração.

Para usuários B2B, vamos pegar um exemplo em que a Contoso convidou usuários da Fabrikam para seu locatário. Nesse caso, a Contoso é o locatário do recurso e a Fabrikam é o locatário doméstico.

- Quando a configuração de acesso entre locatários está Desativado (a Contoso não aceita MFA que foi executada pelo locatário doméstico) - Não há suporte para o uso de autenticação baseada em certificado no locatário de recurso.

- Quando a configuração de acesso entre locatários está Ativada, a Fabrikam e a Contoso estão na mesma nuvem da Microsoft – ou seja, os locatários da Fabrikam e da Contoso estão na nuvem comercial do Azure ou na nuvem do Azure para o governo dos EUA. Além disso, a Contoso confia na MFA que foi executada no locatário doméstico. Neste caso:

- O acesso a um recurso específico pode ser restrito usando os OIDs de política ou o "outro emissor de certificado por SubjectkeyIdentifier" na política de força de autenticação personalizada.

- O acesso a recursos específicos pode ser restrito usando a configuração "Outro emissor de certificado por SubjectkeyIdentifier" na política de força de autenticação personalizada.

- Quando a configuração de acesso entre locatários está Ativada, a Fabrikam e a Contoso não estão na mesma nuvem da Microsoft – por exemplo, o locatário da Fabrikam está na nuvem comercial do Azure e o locatário da Contoso está na nuvem do Azure para o Governo dos EUA – o acesso a recursos específicos não pode ser restrito usando a ID do emissor ou os OIDs de política na política de força de autenticação personalizada.

Solução de problemas de opções avançadas de força de autenticação

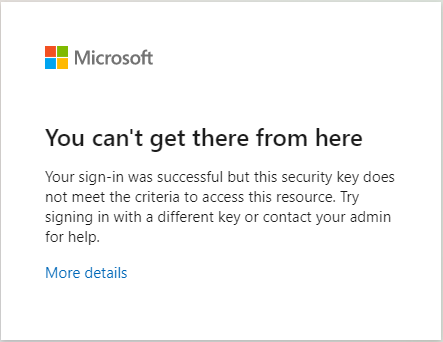

Os usuários não podem usar sua chave de segurança FIDO2 para entrar

Um Administrador de Acesso Condicional pode restringir o acesso a chaves de segurança específicas. Quando um usuário tenta entrar usando uma chave que não pode usar, esta mensagem Você não pode chegar lá a partir daqui aparece. O utilizador tem de reiniciar a sessão e iniciar sessão com uma chave de segurança FIDO2 diferente.

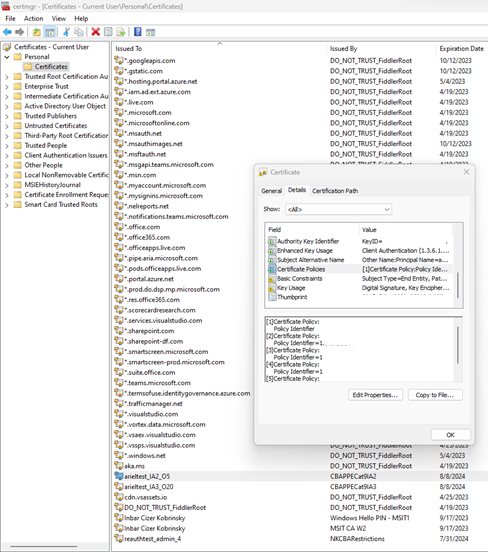

Como verificar OIDs de política de certificado e emissor

Você pode confirmar se as propriedades do certificado pessoal correspondem à configuração nas opções avançadas de força de autenticação.

No dispositivo do utilizador, inicie sessão como Administrador. Clique em Executar, digite certmgr.msce pressione Enter. Para verificar os OIDs de política, clique em Pessoal, clique com o botão direito do mouse no certificado e clique em Detalhes.