Planowanie nowych scenariuszy zapewniania ładu dla partnerów biznesowych i użytkowników zewnętrznych

Omówienie: omówienie scenariuszy partnerów biznesowych i użytkowników zewnętrznych

Zazwyczaj wszystkie procesy biznesowe, w pewnym momencie, wymagają współpracy z partnerami, wykonawcami lub dostawcami. Aby ułatwić tę pracę, partnerzy biznesowi i użytkownicy zewnętrzni mogą potrzebować dostępu do organizacji. Planowanie biznesowe w odniesieniu do partnerów, dostawców i użytkowników zewnętrznych obejmuje projektowanie i implementowanie rozwiązań technologicznych, które umożliwiają efektywną współpracę, integrację i dopasowanie celów między organizacją a partnerami.

Firma Microsoft definiuje następującą osobę na podstawie ich relacji z twoją organizacją.

- Siła robocza. Twoi pracownicy pełnoetatowi, pracownicy w niepełnym wymiarze godzin lub wykonawcy w twojej organizacji.

- Partnerzy biznesowi. Organizacje, które mają relacje biznesowe z przedsiębiorstwem. Organizacje te mogą obejmować dostawców, dostawców, konsultantów i sojusze strategiczne, które współpracują z przedsiębiorstwem w celu osiągnięcia wzajemnych celów.

- Użytkownik zewnętrzny. Użytkownicy spoza organizacji, tacy jak partnerzy biznesowi i konsumenci.

Przykłady procesów biznesowych i partnerów biznesowych i scenariuszy użytkownika zewnętrznego

Scenariusze dla gości lub scenariusze dostępu zewnętrznego to konkretne przypadki użycia, w których partnerzy biznesowi lub użytkownicy zewnętrzni wchodzą w interakcję z zasobami organizacji i muszą być reprezentowani w jednym z tenantów Microsoft Entra organizacji. Te scenariusze rozciągają się niemal na każdy aspekt procesów biznesowych.

Należy wziąć pod uwagę każdy z następujących procesów biznesowych oraz przykłady sposobu, w jaki wchodzi w grę planowanie i interakcja partnerów. Poniższa tabela zawiera podział tych procesów i przykładowych scenariuszy obejmujących partnerów biznesowych i użytkowników zewnętrznych.

| Proces biznesowy | Definicja | Przykład partnera biznesowego i użytkownika zewnętrznego |

|---|---|---|

| Zarządzanie procesami biznesowymi | Systematyczne podejście do ulepszania przepływów pracy i operacji organizacji. | Firma zajmująca się usługami finansowymi, która współpracuje z agencją oceniającą kredyt w celu usprawnienia procesu zatwierdzania pożyczek. |

| Zintegrowane planowanie biznesowe | Całościowe podejście, które jest zgodne ze strategicznymi celami, planami operacyjnymi i prognozami finansowymi organizacji w celu utworzenia spójnych, ujednoliconych ram podejmowania decyzji. | Firma detaliczna dzieli prognozy sprzedaży i poziomy zapasów z dostawcami za pośrednictwem zintegrowanej platformy planowania. |

| Zarządzanie relacjami z klientami | Strategiczne podejście i system do zarządzania interakcjami organizacji z klientami. | Firma motoryzacyjna koordynująca, wspierająca i optymalizując interakcje z dealerami. |

| Orkiestracja łańcucha dostaw | Skoordynowane zarządzanie wszystkimi procesami łańcucha dostaw w celu zapewnienia wydajności, widoczności i elastyczności we wszystkich etapach— od zamówień na dostawy. | Każda firma, która ma łańcuch dostaw i musi koordynować pracę z dostawcami i dostawcami. |

| Cykl życia konta partnera biznesowego | Kompleksowa procedura zarządzania relacjami i interakcjami między organizacją a jej zewnętrznymi partnerami biznesowymi. | firma technologiczna, która współpracuje z dostawcą oprogramowania w celu ulepszenia swoich ofert produktów. |

| Współpraca B2B z innymi organizacjami | Strategiczne partnerstwo między co najmniej dwoma firmami w celu osiągnięcia wspólnych celów poprzez wspólne zasoby, informacje i wysiłki. | Lokalna kawiarnia, która współpracuje z piekarnią, aby wzbogacić ofertę obu firm. |

Zrozumienie scenariusza pomaga w projektowaniu odpowiednich mechanizmów kontroli dostępu i zapewnieniu bezproblemowej współpracy z osobami zewnętrznymi.

Obszary nowego scenariusza zapewniania ładu dla partnerów biznesowych i użytkowników zewnętrznych

Nowy partner biznesowy i rozwiązanie użytkownika zewnętrznego zwykle obejmują następujące obszary. Są to:

- Rozpoznaj swoje wymagania biznesowe — zidentyfikuj bieżący cykl życia i procesy zarządzania dla tożsamości zewnętrznych. To ćwiczenie ułatwi określenie odpowiednich scenariuszy, możliwości i zakresu.

- Określanie stanu zabezpieczeń — ocenianie potrzeb organizacji w zakresie zabezpieczeń i współpracy według scenariusza.

- Wdrażanie partnerów biznesowych i użytkowników zewnętrznych — wdrażanie, w odniesieniu do tożsamości gościa lub tożsamości zewnętrznych, to proces integracji tych tożsamości w systemach organizacji.

- Odłączanie partnerów biznesowych i użytkowników zewnętrznych — odłączanie w odniesieniu do tożsamości gościa lub tożsamości zewnętrznych jest procesem lub procesem usuwania tych tożsamości z systemów organizacji.

Wymagania dotyczące licencji

Użycie niektórych z wymienionych poniżej funkcji wymaga licencji Microsoft Entra ID Governance lub Microsoft Entra Suite. Aby znaleźć odpowiednią licencję dla swoich wymagań, zobacz Podstawy licencjonowania zarządzania tożsamością Microsoft Entra

Następny krok

Odkrycie: identyfikacja bieżących procesów cyklu życia i zarządzania dla partnerów biznesowych i użytkowników zewnętrznych

Zidentyfikuj bieżący cykl życia i procedury zarządzania dla zewnętrznych tożsamości. To ćwiczenie ułatwi określenie odpowiednich scenariuszy, możliwości i zakresu.

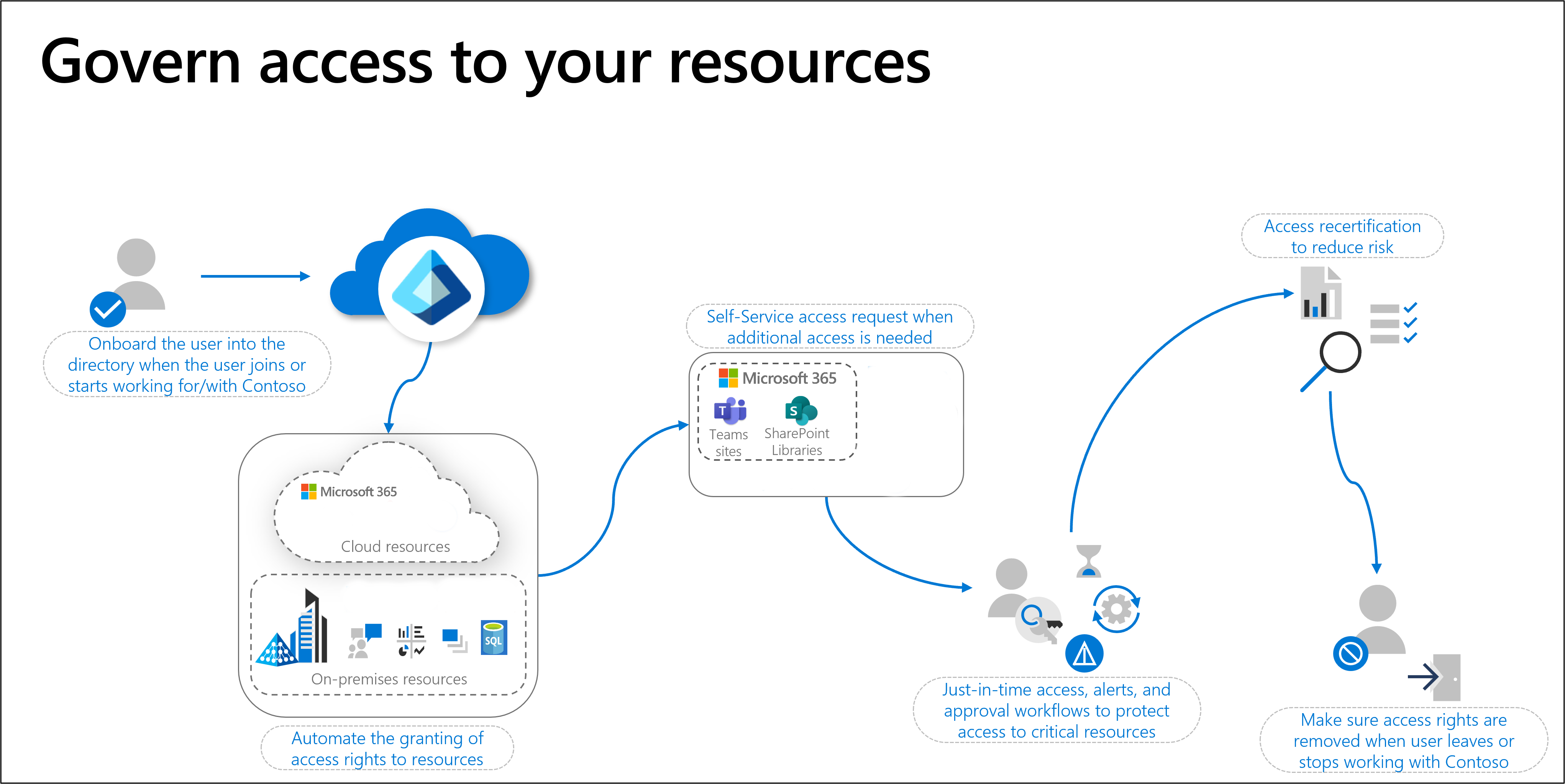

Zapoznaj się z Zarządzaniem cyklem życia pracownika i gościa za pomocą Microsoft Entra ID Governance, koncentrując się na tożsamościach zewnętrznych. Procesy omówione w tym miejscu są również potrzebne dla użytkowników-gości, dostawców i innych użytkowników zewnętrznych, aby umożliwić im współpracę lub dostęp do zasobów. W tym dokumencie opisano akcje, które można wykonać w celu odnalezienia procesów zapewniania ładu.

Ponieważ scenariusz nadzoru dla partnerów biznesowych i użytkowników zewnętrznych korzysta z zarządzania upoważnieniami, należy również przejrzeć typowe scenariusze zarządzania upoważnieniami. Zapewni to typowe scenariusze zarządzania upoważnieniami na podstawie roli użytkownika. Należy je wziąć pod uwagę podczas planowania rozwiązania.

Poniższa tabela zawiera również wskazówki dotyczące dodatkowych obszarów, które należy wziąć pod uwagę podczas oceniania bieżącego stanu.

| Proces | opis |

|---|---|

| Określanie, kto inicjuje współpracę zewnętrzną | Ogólnie rzecz biorąc, użytkownicy poszukujący współpracy zewnętrznej wiedzą, z jakich aplikacji korzystać i kiedy kończy się dostęp. W związku z tym określ użytkowników z delegowanymi uprawnieniami do zapraszania użytkowników zewnętrznych, tworzenia pakietów dostępu i wykonywania przeglądów dostępu. |

| Wyliczanie partnerów biznesowych i użytkowników zewnętrznych | Użytkownicy zewnętrzni mogą być użytkownikami Microsoft Entra B2B z poświadczeniami zarządzanymi przez partnera lub zewnętrznymi użytkownikami z poświadczeniami przyznawanymi lokalnie. Zazwyczaj ci użytkownicy są typem użytkownika-gościa. |

| Odnajdywanie domen poczty e-mail i właściwości nazwy firmy | Możesz określić organizacje zewnętrzne z nazwami domen adresów e-mail użytkowników zewnętrznych. |

| Korzystanie z listy dozwolonych, listy blokowanych i zarządzania uprawnieniami | Użyj listy dopuszczonych lub listy blokowanych, aby umożliwić swojej organizacji współpracę z innymi organizacjami lub je zablokować na poziomie dzierżawcy. |

| Określanie dostępu użytkowników zewnętrznych | Za pomocą spisu użytkowników zewnętrznych i organizacji określ dostęp do udzielenia użytkownikom. |

| Wyliczanie uprawnień aplikacji | Zbadaj dostęp do poufnych aplikacji, aby uzyskać świadomość na temat dostępu zewnętrznego. |

| Wykrywanie udostępniania nieformalnego | Jeśli plany poczty e-mail i sieci są włączone, możesz zbadać udostępnianie zawartości za pośrednictwem poczty e-mail lub nieautoryzowanych aplikacji SaaS (Software as a Service). |

Aby uzyskać więcej informacji, zobacz Odnajdywanie bieżącego stanu współpracy zewnętrznej w organizacji

Przykład — identyfikowanie bieżących procesów cyklu życia i zarządzania

Jesteś administratorem IT w tętniącej życiem firmie technologicznej, Contoso i często stoisz przed wyzwaniem efektywnego i bezpiecznego dołączania użytkowników zewnętrznych firm, takich jak konsultantów, dostawców i partnerów. Bieżący proces dołączania jest fragmentowany i niespójny, co prowadzi do luk w zabezpieczeniach i nieefektywności. Aby rozwiązać ten problem, rozpoczniesz fazę odnajdywania, aby zidentyfikować kluczowe wymagania i zrozumieć, jak można wykorzystać firmę Microsoft Entra.

Niektóre z kluczowych wymagań obejmują:

- Różnorodne potrzeby związane z wdrażaniem gości, z różnymi działami wymagającymi różnych poziomów dostępu.

- Zapewnienie, że użytkownicy-goście mają najmniejsze uprawnienia niezbędne do wykonywania swoich zadań, ma krytyczne znaczenie i wymaga niezawodnych zasad dostępu warunkowego i uwierzytelniania wieloskładnikowego w celu ochrony poufnych danych.

- Bezproblemowy i przyjazny dla użytkownika proces dołączania zarówno dla Ciebie jako administratora IT, jak i dla użytkowników zewnętrznych. Użytkownicy zewnętrzni powinni mieć możliwość szybkiego i łatwego dostępu do potrzebnych zasobów bez niepotrzebnych opóźnień.

- Integracja z istniejącymi narzędziami do współpracy, takimi jak Microsoft Teams i SharePoint, wraz z opcją rejestracji samoobsługowej (SSSU)

- Możliwość zarządzania gośćmi przez regularne monitorowanie aktywności użytkownika-gościa, ustawianie wygaśnięcia dostępu i okresowych przeglądów dostępu zapewnia, że dostęp gościa pozostaje odpowiedni w czasie. Aby uzyskać więcej informacji, zobacz Zarządzanie cyklem życia pracownika i gościa za pomocą Microsoft Entra ID Governance i Odkryj bieżący stan współpracy zewnętrznej w organizacji

Mając na uwadze te kluczowe wymagania, należy wziąć pod uwagę dwie kwestie:

- dołączanie użytkowników zewnętrznych do środowiska tenantowego

- uzyskiwanie dostępu użytkowników zewnętrznych do zasobów

Istnieją różne opcje w zależności od przypadku biznesowego. Przyjrzyjmy się szczegółowo dołączaniu użytkowników zewnętrznych i dostępnych opcji.

Następny krok

Postawa bezpieczeństwa: Określanie postawy bezpieczeństwa dla partnerów biznesowych i użytkowników zewnętrznych

Rozważając zarządzanie dostępem zewnętrznym, należy ocenić potrzeby organizacji w zakresie zabezpieczeń i współpracy w oparciu o scenariusz. Możesz zacząć od poziomu kontroli, jaką zespół IT ma nad codzienną współpracą użytkowników końcowych. Organizacje w wysoce regulowanych branżach mogą wymagać większej kontroli nad zespołem IT.

Na przykład:

- Wykonawcy obrony mogą mieć wymóg pozytywnego identyfikowania i dokumentowania użytkowników zewnętrznych, ich dostępu i usuwania dostępu.

- Agencje konsultingowe mogą korzystać z niektórych funkcji, aby umożliwić użytkownikom końcowym określenie użytkowników zewnętrznych, z którymi współpracują.

- Wykonawca w banku może wymagać większej kontroli niż wykonawca w firmie zajmującej się oprogramowaniem

Uwaga

Wysoki stopień kontroli nad współpracą może prowadzić do wyższych budżetów IT, zmniejszonej wydajności i opóźnionych wyników biznesowych. Gdy oficjalne kanały współpracy są postrzegane jako uciążliwe, użytkownicy końcowi mają tendencję do unikania oficjalnych kanałów. Przykładem jest wysyłanie niezabezpieczonych dokumentów pocztą e-mail przez użytkowników końcowych.

Planowanie oparte na scenariuszach

Zespoły IT mogą delegować dostęp partnerów, aby umożliwić pracownikom współpracę z partnerami. To delegowanie może wystąpić przy zachowaniu wystarczającego bezpieczeństwa, aby chronić własność intelektualną.

Skompiluj i oceń scenariusze organizacji, aby ułatwić ocenę dostępu pracowników i partnerów biznesowych do zasobów. Instytucje finansowe mogą mieć standardy zgodności, które ograniczają dostęp pracowników do zasobów, takich jak informacje o koncie. Z drugiej strony te same instytucje mogą umożliwić delegowany dostęp partnerów do projektów, takich jak kampanie marketingowe.

Diagram równowagi w dostępie do samoobsługi partnera zarządzanym przez zespół IT.

Zagadnienia dotyczące scenariusza

Użyj poniższej listy, aby mierzyć poziom kontroli dostępu.

- Wrażliwość na informacje i związane z nim ryzyko narażenia

- Dostęp partnera do informacji o innych użytkownikach końcowych

- Koszt naruszenia zabezpieczeń a obciążenie związane ze scentralizowaną kontrolą i tarciem użytkowników końcowych

Organizacje mogą zacząć od kontroli o wysokim poziomie zarządzania w celu spełnienia celów zgodności, a następnie delegować pewną kontrolę do użytkowników końcowych w czasie. W organizacji mogą istnieć równoczesne modele zarządzania dostępem.

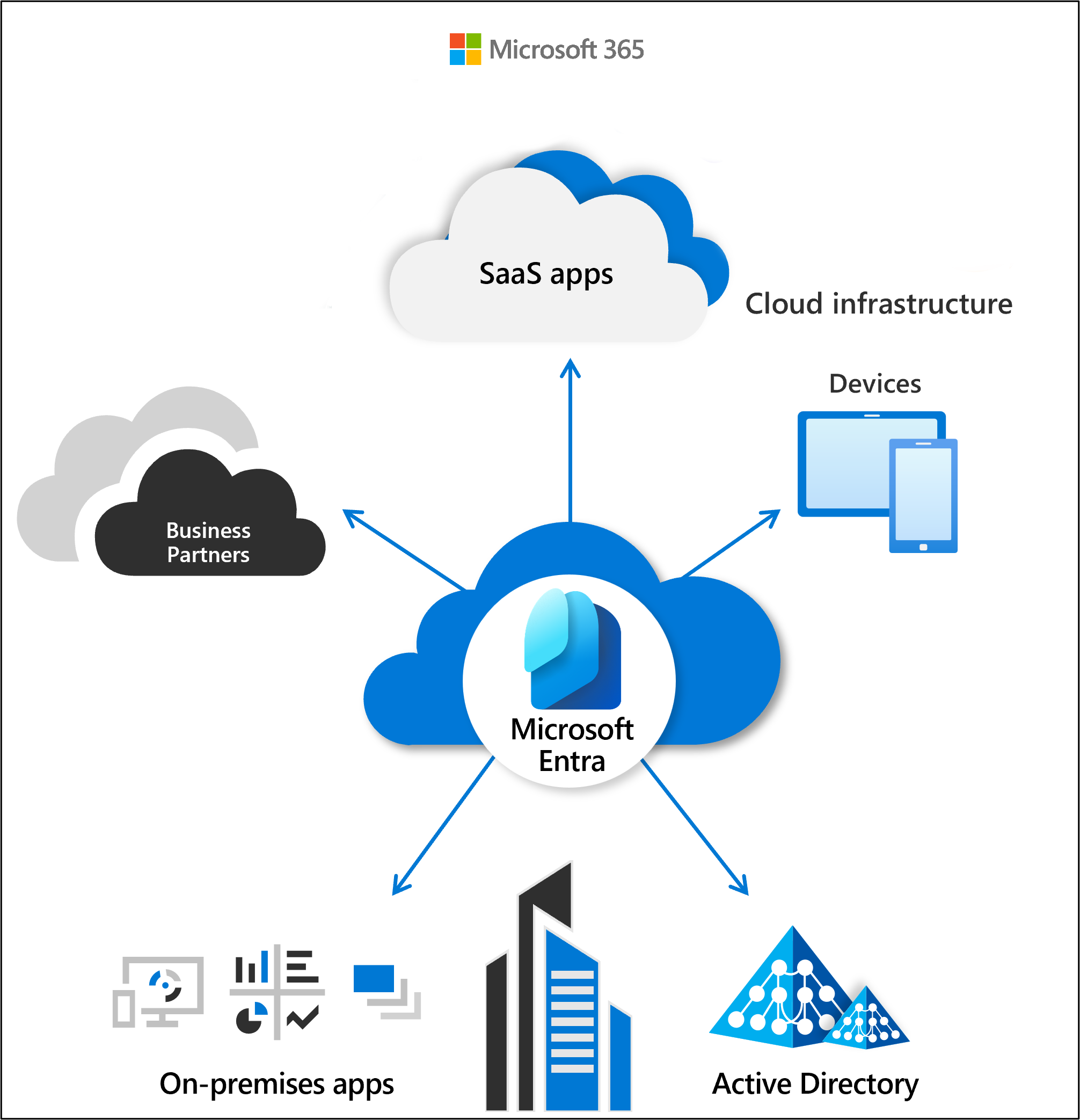

Zagadnienia dotyczące architektury

Odpowiedni projekt architektury zabezpieczeń jest istotnym elementem zapewniającym bezpieczny scenariusz partnera biznesowego i użytkownika zewnętrznego. Podczas tworzenia planu zabezpieczeń należy zapoznać się z różnymi typami zalecanych architektur. Zalecane architektury korzystające z usługi Microsoft Identity Governance to:

- Zagadnienia dotyczące architektury zorientowanej na współpracę i pracowników — umożliwiają pracownikom współpracę z partnerami biznesowymi z organizacji zewnętrznych.

- Izolowany dostęp dla partnerów biznesowych — odizolowanie użytkowników zewnętrznych od zasobów organizacji

Sugerowana dokumentacja

Na koniec zapoznaj się z następującą dokumentacją. Zapoznanie się z tą dokumentacją umożliwi opracowanie i utworzenie planu zabezpieczeń, który może być używany z partnerami biznesowymi i scenariuszami użytkowników zewnętrznych.

- Architektury wdrażania Microsoft Entra External ID z Microsoft Entra

- Zabezpieczanie współpracy zewnętrznej

- Zaplanuj wdrożenie współpracy B2B w Microsoft Entra.

Następny krok

Dołączanie: dołączanie partnerów biznesowych i użytkowników zewnętrznych

Dołączanie partnerów biznesowych i użytkowników zewnętrznych jest krytycznym aspektem zarządzania tożsamościami i dostępem, co pomaga zachować bezpieczeństwo, zgodność i wydajność operacyjną w organizacji. Wdrażanie partnerów biznesowych oraz użytkowników zewnętrznych można podzielić na następujące etapy:

- Opracuj proces dołączania, aby dodać partnerów zewnętrznych.

- Opracuj proces dołączania, aby dodać użytkowników zewnętrznych do systemów.

Proces wdrażania dla partnerów handlowych

Poniższe elementy to ogólna lista kroków, które należy wziąć pod uwagę podczas dołączania partnerów biznesowych z organizacji.

- Określ datę rozpoczęcia pracy z partnerem biznesowym.

- Powiadom wszystkie odpowiednie działy o określonej godzinie i dacie rozpoczęcia.

- Koordynowanie inicjowania dostępu partnera biznesowego do wszystkich systemów (portali, narzędzi, interfejsów API)

- Powiązane konta partnerów są dodawane, a role oraz przydziały zatwierdzane.

Proces wdrażania użytkowników spoza organizacji

Poniższe elementy to ogólna lista kroków, które należy wziąć pod uwagę podczas dołączania użytkowników zewnętrznych z organizacji.

- Określ datę rozpoczęcia.

- Powiadamianie IT o dodawaniu indywidualnego dostępu użytkowników do systemów. Można to zautomatyzować, używając pakietu dostępu i inicjując żądanie samodzielnie.

- Zarejestruj kroki wprowadzania.

- Uzyskaj ostateczne zatwierdzenia od działu HR, IT oraz wszelkich innych odpowiednich działów, aby zapewnić, że wszystkie aspekty wdrożenia są zakończone.

Zarządzanie uprawnieniami w celu ułatwienia procesu wdrażania

Zarządzanie uprawnieniami korzysta z katalogów, pakietów dostępu i zasad w celu:

- Kontrolowanie, kto może uzyskać dostęp do zasobów

- Automatyczne przyznawanie użytkownikom dostępu

- Usuwanie dostępu użytkownika

- Deleguj nie-administratorom możliwość tworzenia pakietów dostępu.

- Wybierz połączone organizacje, których użytkownicy mogą żądać dostępu.

Aby uzyskać więcej informacji, zobacz Co to jest zarządzanie upoważnieniami?

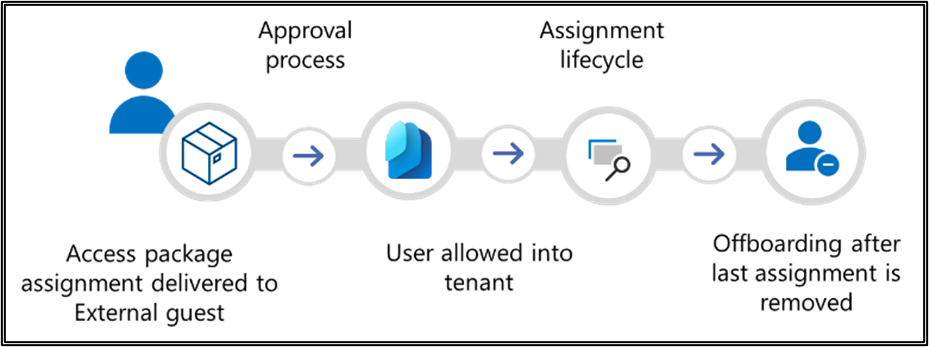

Wykaz, pakiety dostępu i zasady

W obszarze Zarządzanie upoważnieniami pakiet dostępu może mieć wiele zasad, a każda zasada określa, jak użytkownicy uzyskują przypisanie do pakietu dostępu i jak długo. Zarządzanie upoważnieniami można skonfigurować w celu dołączenia partnerów biznesowych i użytkowników zewnętrznych, dodając ich prawa dostępu oraz konta do dzierżawcy.

Typowy pakiet dostępu może obejmować następujące elementy:

- Dodano dostęp do wszystkich zasobów skojarzonych z pakietem

- Użytkownik jest dodawany do dowolnej wymaganej grupy

- Konto jest dodawane do katalogu użytkowników-gościa

- Używanie dzienników inspekcji pod kątem zgodności

- Powiadomienia są wysyłane z potwierdzeniem pomyślnego dołączenia

Wykaz jest kontenerem zasobów i pakietów dostępu. Wykaz można utworzyć, gdy chcesz grupować powiązane zasoby i uzyskiwać dostęp do pakietów. Możesz na przykład utworzyć wykaz partnerów biznesowych dla organizacji zajmujących się inną organizacją, taką jak Contoso. W tym wykazie można tworzyć pakiety dostępu. Pakiet dostępu umożliwia jednorazową konfigurację zasobów i zasad, które automatycznie zarządzają dostępem przez okres życia pakietu dostępu. Te pakiety dostępu można dostosować do różnych użytkowników zewnętrznych i partnerów w firmie Contoso oraz dla całej organizacji firmy Contoso. Na przykład możesz mieć pakiet dostępu dla dostawców firmy Contoso i jeden dla wykonawców firmy Contoso i jeden dla organizacji Contoso. Aby uzyskać więcej informacji, zobacz Tworzenie wykazu zasobów i zarządzanie nim w zarządzaniu upoważnieniami

Pakiet dostępu umożliwia jednorazową konfigurację zasobów i zasad, które automatycznie zarządzają dostępem przez okres życia pakietu dostępu. Wszystkie pakiety dostępu muszą znajdować się w kontenerze nazywanym wykazem. Pakiet dostępu może służyć do przypisywania dostępu do ról wielu zasobów, które znajdują się w wykazie. Wszelkie pakiety dostępu muszą zawierać co najmniej jedną zasadę, aby mogli do nich zostać przypisani użytkownicy. Aby uzyskać więcej informacji, zobacz Tworzenie pakietu dostępu w zarządzaniu upoważnieniami

Zasady określają, kto może zażądać pakietu dostępu wraz z ustawieniami zatwierdzania i cyklu życia lub jak dostęp jest przypisywany automatycznie.

Aby uzyskać więcej informacji, zobacz Dołączanie użytkowników zewnętrznych za pomocą zarządzania upoważnieniami

Zapewnienie dostępu wprowadzającego dla partnerów biznesowych i użytkowników zewnętrznych

Za pomocą zarządzania upoważnieniami można zdefiniować zasady, które umożliwiają użytkownikom z organizacji możliwość samoobsługi pakietu dostępu. Te zasady obejmują, czy wymagane jest zatwierdzenie, czy przeglądy dostępu są wymagane, oraz data wygaśnięcia dostępu.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem dla użytkowników zewnętrznych w zarządzaniu upoważnieniami

Aby zapoznać się z konkretnym przykładem, zobacz Samouczek — dołączanie użytkowników zewnętrznych do identyfikatora Entra firmy Microsoft za pośrednictwem procesu zatwierdzania

Wykorzystaj procesy cyklu życia do wspierania zadań związanych z wdrażaniem

Przepływy pracy cyklu życia to funkcja zarządzania tożsamością, która umożliwia organizacjom zarządzanie użytkownikami Microsoft Entra przez automatyzację tych trzech podstawowych procesów cyklu życia.

- Osoba dołączająca: Kiedy osoba wchodzi w zakres potrzeby dostępu. Przykładem jest nowy pracownik dołączany do firmy lub organizacji.

- Mover: Kiedy dana osoba przechodzi pomiędzy granicami w organizacji. Ten ruch może wymagać większej liczby dostępu lub autoryzacji. Przykładem jest użytkownik, który był w marketingu i jest teraz członkiem organizacji sprzedaży.

- Leaver: Gdy osoba opuszcza obszar w którym potrzebuje dostępu. Ten ruch może wymagać usunięcia dostępu. Przykłady to pracownik, który odchodzi na emeryturę, lub pracownik, który został zwolniony.

Przepływy pracy zawierają określone procesy, które są automatycznie uruchamiane w trakcie przechodzenia użytkowników przez ich cykl życia. Przepływy pracy składają się z zadań i warunków wykonywania.

Wiele zadań, które umożliwią partnerom biznesowym i użytkownikom zewnętrznym zacząć korzystać z usług, można zautomatyzować przy użyciu przepływów pracy cyklu życia. Aby uzyskać więcej informacji, zobacz Co to są procesy cyklu życia?

Aby uzyskać więcej informacji na temat automatyzowania tych i dodatkowych zadań, zobacz Automatyzacja zadań związanych z onboardingiem pracowników i gości

Iterowanie dodatkowych zasobów poprzez bezpośrednie przypisanie

Teraz mogą istnieć dodatkowe wymagania, które muszą być przypisane do użytkowników-gości. Można to zrobić za pomocą pakietów programu Access i zarządzania upoważnieniami.

Na przykład może istnieć pakiet dostępu przypisany do zwykłych użytkowników i chcesz przypisać podobny pakiet do użytkowników-gości. Zarządzanie upoważnieniami umożliwia przypisanie użytkowników-gości do tych pakietów dostępu. Zobacz Wyświetlanie, dodawanie i usuwanie przypisań dla pakietu dostępu w zarządzaniu upoważnieniami

Możesz zdecydować się na utworzenie nowego pakietu, a nie dotknięcie istniejącego pakietu i przypisanie użytkowników-gości do tego pakietu. Aby uzyskać więcej informacji, zobacz:

- Tworzenie pakietu dostępu

- Konfigurowanie zasad automatycznego przypisywania dla pakietu dostępu w zarządzaniu upoważnieniami

- Zmienianie ustawień cyklu życia pakietu dostępu w zarządzaniu upoważnieniami

W poniższych sekcjach przedstawiono przykłady różnych sposobów dołączania użytkowników-gości

Przykład — aprowizowanie użytkownika przy użyciu zarządzania upoważnieniami

Jako administrator IT zidentyfikowałeś projekt, który wymaga zaangażowania zewnętrznych konsultantów z firmy Fabrikam do współpracy. Ważne jest, aby posiadać zautomatyzowane zarządzanie dostępem, procesy zatwierdzania oraz zarządzanie cyklem życia. Korzystając z zarządzania upoważnieniami firmy Microsoft Entra, tworzysz pakiet dostępu, który umożliwia łączenie wielu zasobów (takich jak grupy, aplikacje i witryny programu SharePoint), obejmują przepływy pracy zatwierdzania, które zapewniają przeglądanie i zatwierdzanie żądań dostępu przez odpowiednie osoby przed udzieleniem dostępu i ustawieniem okresu dla dostępu.

Wysyłasz zaproszenia do konsultantów, którzy otrzymują wiadomości e-mail z linkami umożliwiającymi zaakceptowanie pakietu dostępu. John, jeden z konsultantów, podąża za linkiem, weryfikuje swoją tożsamość i uzyskuje dostęp do niezbędnych zasobów w ciągu kilku minut. Proces dołączania jest gładki i bezpieczny, co pozwala konsultantom natychmiast rozpocząć współpracę. Projekt rozpoczyna się bez opóźnień, zapewniając produktywne partnerstwo między firmą Contoso i firmą Fabrikam.

Aby uzyskać więcej informacji, zobacz:

- Dołączanie użytkowników zewnętrznych z zarządzaniem upoważnieniami

- Konfigurowanie zasad automatycznego przypisywania dla pakietu dostępu w zarządzaniu upoważnieniami

- Samouczek — dołączanie użytkowników zewnętrznych do identyfikatora Entra firmy Microsoft za pomocą procesu zatwierdzania

- Scenariusz wdrażania Microsoft Entra — wdrażanie pracowników i gości, tożsamość i zarządzanie cyklem życia dostępu we wszystkich aplikacjach

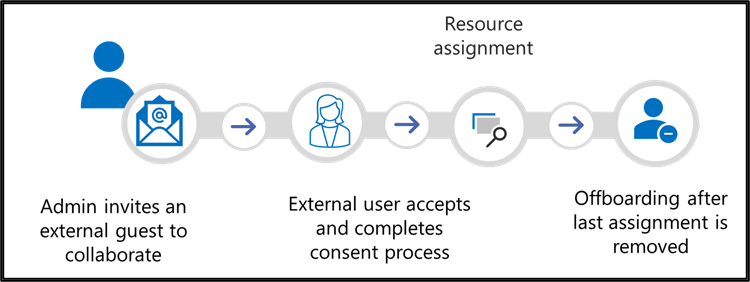

Przykład — współpraca oparta na użytkownikach końcowych

W przypadku innego projektu menedżer zespołu projektowego poprosił Cię jako administratora IT o dodanie Johna Doe'a z rozwiązań globalnych do współpracy. Głównym celem jest zaproszenie użytkownika do dołączenia do katalogu i współpracy. Zapraszasz użytkownika zewnętrznego Johna jako użytkownika-gościa przy użyciu jego poczty e-mail. Zaproszenie e-mail jest proste i elastyczne i umożliwia zapraszanie użytkowników z różnych domen i dostawców tożsamości, w tym tożsamości społecznościowych, takich jak Gmail lub Konta Microsoft. Jan używa własnych poświadczeń do bezpiecznego logowania, eliminując konieczność konserwacji haseł lub zarządzania cyklem życia konta, co upraszcza proces wdrażania.

Aby uzyskać więcej informacji, zobacz Dodawanie użytkowników współpracy B2B w centrum administracyjnym firmy Microsoft Entra i Konfigurowanie ustawień współpracy zewnętrznej

Przykład — iterowanie dodatkowych zasobów za pomocą bezpośredniego przypisania

Teraz jako administrator IT musisz pominąć żądania dostępu i bezpośrednio przypisać określonych użytkowników do pakietu dostępu, udzielając zespołowi zewnętrznemu natychmiastowego dostępu. W pakiecie dostępu utworzysz pierwsze zasady przypisywania pakietów dostępu. Przejrzyj zasady pakietu dostępu, aby potwierdzić, że zezwala on użytkownikom zewnętrznym na bezpośrednie dodawanie.

Po wszystkim Emma przeszła do zakładki zadań. Wprowadziła adresy e-mail członków zespołu zewnętrznego, upewniając się, że były poprawnie wymienione. Po ostatnim przeglądzie kliknęła przycisk „Przypisz”.

Niemal natychmiast partnerzy zewnętrzni otrzymali zaproszenia. Dołączyli do katalogu bezproblemowo i uzyskali dostęp do niezbędnych zasobów bez żadnych opóźnień. Ta efektywna konfiguracja pozwoliła obu zespołom od razu rozpocząć pracę zespołową, wspierając produktywne i innowacyjne środowisko. Aby uzyskać więcej informacji, zobacz:

- Tworzenie pakietu dostępu

- Konfigurowanie zasad automatycznego przypisywania dla pakietu dostępu w zarządzaniu upoważnieniami

- Zmienianie ustawień cyklu życia pakietu dostępu w zarządzaniu upoważnieniami

Następny krok

Odłączanie: efektywne odłączanie partnerów biznesowych i użytkowników zewnętrznych.

Odłączanie partnerów biznesowych i użytkowników zewnętrznych jest krytycznym aspektem zarządzania tożsamościami i dostępem, pomagając utrzymać bezpieczeństwo, zgodność i wydajność operacyjną w organizacji. Odłączanie partnerów biznesowych i użytkowników zewnętrznych można podzielić na następujące elementy:

- Opracowywanie procesu odłączania w celu usunięcia partnerów zewnętrznych.

- Opracuj proces odłączania, aby usunąć użytkowników zewnętrznych z systemów.

Proces offboardingu partnerów biznesowych

Poniższe elementy to ogólna lista kroków, które należy wziąć pod uwagę podczas odłączania partnerów biznesowych z organizacji.

- Określ datę zakończenia pracy z partnerem biznesowym.

- Powiadom wszystkie odpowiednie działy o określonej godzinie zakończenia i dacie.

- Koordynowanie kończenia dostępu partnera biznesowego do wszystkich systemów (portale, narzędzia, interfejsy API)

- Połączone konta partnerów są usuwane, a role i zadania są odwoływane.

- Przejrzyj dane udostępnione partnerowi i ustal, czy jakiekolwiek dane powinny być przechowywane lub bezpiecznie usuwane.

- Zbieranie wszelkich zastrzeżonych lub poufnych danych z systemów partnera

- Sprawdź, czy usunięcie danych jest wykonywane, aby zapewnić zgodność.

Proces odłączania użytkowników zewnętrznych

Poniższe elementy to ogólna lista kroków, które należy wziąć pod uwagę podczas odłączania użytkowników zewnętrznych z organizacji.

- Określ datę zakończenia.

- Zapewnienie ukończenia wszystkich oczekujących zadań i projektów.

- Powiadamianie IT o usunięciu indywidualnego dostępu użytkowników z systemów. Można to zautomatyzować za pomocą pakietu dostępu

- Upewnij się, że wszystkie dane w posiadaniu użytkownika zewnętrznego zostały przeniesione lub zwrócone.

- Upewnij się, że wszystkie konta specyficzne dla użytkownika zewnętrznego są wyłączone bez wpływu na innych użytkowników z tej samej organizacji.

- Zarejestruj podjęte kroki odłączania.

- Uzyskaj ostateczne zatwierdzenia od działu kadr, IT i innych właściwych działów, aby upewnić się, że wszystkie aspekty procesu wyjścia z pracy zostały ukończone.

Korzystaj z zarządzania uprawnieniami, by ułatwić proces offboardingu

W obszarze Zarządzanie upoważnieniami pakiet dostępu może mieć wiele zasad, a każda zasada określa, jak użytkownicy uzyskują przypisanie do pakietu dostępu i jak długo. Zarządzanie upoważnieniami można skonfigurować tak, aby automatycznie odłączać użytkownika-gościa po wygaśnięciu ostatniego przypisania pakietu dostępu, usuwając prawa dostępu i konto użytkownika-gościa z dzierżawy.

Po wygaśnięciu pakietu dostępu proces odłączania powinien obejmować następujące elementy:

- Dostęp do wszystkich zasobów skojarzonych z wygasłym pakietem zostanie odwołany

- Użytkownik jest usuwany z dowolnej grupy, do której należy

- Konto zostało usunięte z katalogu użytkownika-gościa

- Używanie dzienników inspekcji pod kątem zgodności

- Powiadomienia są wysyłane z potwierdzeniem pomyślnego odłączenia

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem dla użytkowników zewnętrznych w zarządzaniu upoważnieniami

Użyj procesów cyklu życia, aby ułatwić zadania związane z opuszczaniem firmy.

Przepływy pracy dotyczące cyklu życia to funkcja w zakresie zarządzania tożsamościami, która umożliwia organizacjom automatyzację podstawowych procesów cyklu życia użytkowników Microsoft Entra.

Przepływy pracy zawierają określone procesy, które są automatycznie uruchamiane w trakcie przechodzenia użytkowników przez ich cykl życia. Przepływy pracy składają się z zadań i warunków wykonywania.

Aby uzyskać więcej informacji, zobacz Automatyzowanie zadań odłączania pracowników po ostatnim dniu pracy z centrum administracyjnym firmy Microsoft Entra

Przykład — odłączanie kont gości

Jan jest gościem, którego pakiet dostępu wygasł. Następnie system odwołuje dostęp Johna do wszystkich zasobów połączonych z tym pakietem. Jan jest usuwany z każdej grupy, której jest częścią. Po wygaśnięciu ostatniego aktywnego pakietu konto Johna zostanie usunięte z katalogu użytkownika-gościa.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem użytkowników i gości za pomocą przeglądów dostępu oraz Automatyzacja zadań związanych z zakończeniem współpracy po ostatnim dniu pracy w centrum administracyjnym Microsoft Entra.