Tożsamość zewnętrzna Microsoft Entra architektury wdrażania w usłudze Microsoft Entra

Przedsiębiorstwa mogą używać firmy Microsoft Entra do włączania wielu przypadków użycia dla pracowników, partnerów i konsumentów, potencjalnie w połączeniu. W tym artykule zalecamy najlepsze rozwiązania oparte na wzorcach w celu bezpiecznego wdrażania identyfikatora Entra firmy Microsoft i następujących architektur wdrażania tożsamości zewnętrznych w firmie Microsoft Entra. Dołączamy informacje o każdej architekturze i linki do zasobów.

- Architektura zorientowana na współpracę i pracowników

- Izolowany dostęp dla partnerów biznesowych

- Architektura zorientowana na konsumentów

- Kombinacje architektury

Definiujemy następującą osobę na podstawie ich relacji z Twoją organizacją.

- Pracowników. Twoi pracownicy pełnoetatowi, pracownicy w niepełnym wymiarze godzin lub wykonawcy w twojej organizacji.

- Partnerzy biznesowi. Organizacje, które mają relacje biznesowe z przedsiębiorstwem. Organizacje te mogą obejmować dostawców, dostawców, konsultantów i sojusze strategiczne, które współpracują z przedsiębiorstwem w celu osiągnięcia wzajemnych celów.

- Konsumentów. Osoby takie jak klienci, którym masz relację biznesową i którzy uzyskują dostęp do aplikacji w celu zakupu lub korzystania z produktów i usług.

- Użytkownik zewnętrzny. Użytkownicy spoza organizacji, tacy jak partnerzy biznesowi i konsumenci.

W tym artykule opisano następujące zagadnienia dotyczące każdej architektury.

- Cykl życia konta. Możliwość definiowania reguł biznesowych do dołączania i odłączania kont użytkowników w środowisku.

- Zewnętrzni dostawcy tożsamości. Możliwość obsługi użytkowników zewnętrznych z organizacji przy użyciu własnego dostawcy tożsamości (na przykład innej dzierżawy firmy Microsoft Entra, dostawcy federacyjnego SAML) lub dostawców tożsamości społecznościowych. Odnosi się również do możliwości tworzenia kont w dzierżawie dla użytkowników, którzy nie mają żadnego dostawcy tożsamości.

- Zarządzanie poświadczeniami. Opcje zarządzania poświadczeniami dla użytkowników, takich jak hasła dla użytkowników, którzy nie mają dostawców tożsamości, lub dodatkowe czynniki uwierzytelniania.

- Współpraca ad hoc. Kontrolki zezwalania lub odmowy użytkownikom w środowisku (pracownicy lub inni użytkownicy zewnętrzni) użytkownikom zewnętrznym na dokumentach, raportach i podobnej zawartości utworzonej przez użytkownika.

- Przypisanie zasobów oparte na rolach. Możliwość udzielania użytkownikom zewnętrznym dostępu do zasobów, takich jak przypisania aplikacji, członkostwa w grupach lub członkostwa w witrynie programu SharePoint na podstawie wstępnie zdefiniowanego zestawu uprawnień, hermetyzowanego w roli.

- Zarządzanie ryzykiem. Ocenianie zagrożeń związanych z zabezpieczeniami, operacjami i zgodnością oraz zarządzanie nimi w przypadku włączenia dostępu do użytkowników zewnętrznych.

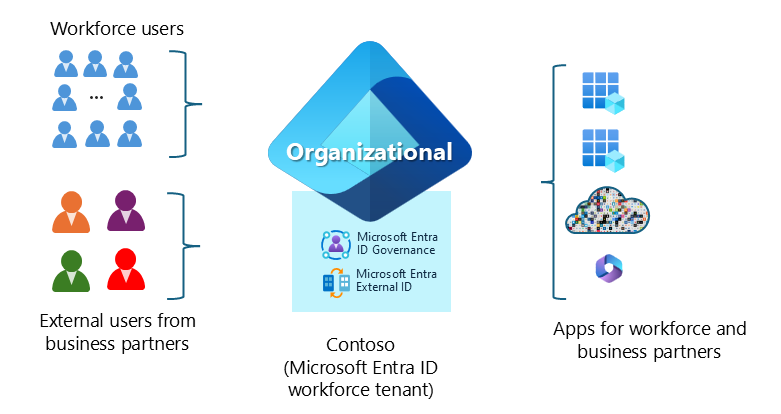

Architektura zorientowana na współpracę i pracowników

Architektura zorientowana na współpracę pracowników umożliwia pracownikom współpracę z partnerami biznesowymi z organizacji zewnętrznych. Obejmuje ona mechanizmy kontroli chroniące przed nieautoryzowanym dostępem do aplikacji.

Typowe scenariusze obejmują pracowników inicjujących współpracę ad hoc, zapraszając partnerów biznesowych do udostępniania zawartości przy użyciu narzędzi zwiększających produktywność, takich jak SharePoint, Power BI, Microsoft Teams lub aplikacje biznesowe. Użytkownicy-goście mogą pochodzić z organizacji zewnętrznych, które mają własnego dostawcę tożsamości. Na przykład inna dzierżawa identyfikatora Entra firmy Microsoft lub federacyjny dostawca tożsamości języka SAML (Security Assertion Markup Language).

W architekturze zorientowanej na współpracę dzierżawa konfiguracji pracowników entra ID firmy Microsoft używa usługi Microsoft Entra Identity Governance i Tożsamość zewnętrzna Microsoft Entra do definiowania zasad w celu udzielenia dostępu do aplikacji i zasobów dla przedsiębiorstw. Te zasady obejmują cykl życia konta i dostępu oraz mechanizmy kontroli zabezpieczeń.

Zasoby implementacji architektury zorientowanej na współpracę i pracowników

- Planowanie wdrożenia współpracy firmy Microsoft Entra B2B opisuje rozwiązania dotyczące ładu, aby zmniejszyć zagrożenia bezpieczeństwa, spełnić cele zgodności i zapewnić odpowiedni dostęp.

- Zarządzanie cyklem życia pracowników za pomocą Zarządzanie tożsamością Microsoft Entra wyjaśnia, w jaki sposób zarządzanie tożsamościami może pomóc organizacjom w zrównoważeniu produktywności i bezpieczeństwa.

- Zarządzanie dostępem dla użytkowników zewnętrznych w zarządzaniu upoważnieniami opisuje ustawienia zarządzania dostępem użytkowników zewnętrznych.

Zagadnienia dotyczące architektury zorientowanej na współpracę i pracowników

Cykl życia konta

Użytkownicy mogą zapraszać partnerów biznesowych do dzierżawy w scenariuszach współpracy ad hoc. Zdefiniuj niestandardowe procesy do śledzenia i odłączania zaproszonych użytkowników zewnętrznych. Zarządzanie dostępem gościa za pomocą przeglądów dostępu opisuje sposób zapewniania użytkownikom-gościom odpowiedniego dostępu.

Partnerzy biznesowi mogą być również dołączani za pośrednictwem pakietów dostępu do zarządzania upoważnieniami z wbudowanymi mechanizmami kontroli, takimi jak przepływy pracy zatwierdzania. Konta użytkowników dołączone do usługi Zarządzanie upoważnieniami mają wbudowany cykl życia śledzenia i odłączania po utracie dostępu do pakietów dostępu.

Administratorzy mogą również włączyć samoobsługowe przepływy logowania/rejestracji dla określonych aplikacji. Organizacje muszą definiować niestandardowe procesy do śledzenia i odłączania użytkowników zewnętrznych dołączonych w ten sposób przy użyciu funkcji, takich jak przeglądy dostępu lub wywołania programu Microsoft Graph.

Zewnętrzni dostawcy tożsamości

Architektura zorientowana na współpracę pracowników obsługuje partnerów biznesowych z organizacji, które mają firmę Microsoft Entra lub dostawcę tożsamości SAML/WS-Federation.

Partnerzy biznesowi, którzy mają adresy e-mail organizacji, ale nie mają dostawców tożsamości, mogą uzyskiwać dostęp do dzierżawy przy użyciu jednorazowego kodu dostępu poczty e-mail.

W razie potrzeby możesz skonfigurować dzierżawę do dołączania partnerów biznesowych z kontami Microsoft, Google lub dostawcami tożsamości społecznościowych facebooka.

Administratorzy mają szczegółowe mechanizmy kontroli nad dostawcami tożsamości.

Zarządzanie poświadczeniami

Jeśli chcesz, aby użytkownicy partnerów biznesowych wykonali uwierzytelnianie wieloskładnikowe, możesz zaufać oświadczenia metody uwierzytelniania usługi MFA z określonej organizacji partnera biznesowego. W przeciwnym razie wymuś te konta użytkowników, aby zarejestrować dodatkowe metody uwierzytelniania dla uwierzytelniania wieloskładnikowego w usłudze Microsoft Entra ID.

Firma Microsoft zaleca wymuszanie uwierzytelniania wieloskładnikowego dla użytkowników zewnętrznych. Uwierzytelnianie i dostęp warunkowy dla użytkowników B2B opisuje sposób tworzenia zasad dostępu warunkowego przeznaczonych dla gości.

Współpraca ad hoc

Ta architektura jest zoptymalizowana pod kątem użytkowników pracujących w celu interakcji z partnerami biznesowymi przy użyciu usług współpracy firmy Microsoft, takich jak Microsoft 365, Microsoft Teams i Power BI.

Przypisanie zasobów oparte na rolach

Udzielanie dostępu partnerom biznesowym za pomocą pakietów dostępu do zarządzania upoważnieniami, które mają wbudowane mechanizmy kontroli, takie jak ograniczone czasowo przypisywanie roli aplikacji i rozdzielenie obowiązków dla określonych organizacji zewnętrznych.

Zarządzanie ryzykiem

Ustal, czy partnerzy biznesowi w dzierżawie organizacji mają wpływ na zakres zgodności z odpowiednimi przepisami. Zaimplementuj odpowiednie mechanizmy kontroli technicznej w zakresie zapobiegania i wykrywania.

Po dołączeniu partnerzy biznesowi mogą mieć dostęp do aplikacji i zasobów w środowiskach, które mają szerokie zestawy uprawnień. Aby wyeliminować niezamierzone narażenie, zaimplementuj mechanizmy kontroli zapobiegania i wykrywania. Spójne stosowanie odpowiednich uprawnień do wszystkich zasobów i aplikacji środowiska.

Istnieje wiele metod, które mogą służyć do zmniejszenia ryzyka, w zależności od wyniku analizy ryzyka:

- Aby zapobiec złośliwym lub przypadkowym próbom wyliczania i podobnych technik rekonesansu, ogranicz dostęp gościa do właściwości i członkostwa w ich własnych obiektach katalogu.

- Ogranicz, kto może zapraszać gości w dzierżawie. Co najmniej nie zezwalaj gościom na zapraszanie innych gości.

- Stosowanie kontrolek specyficznych dla aplikacji w celu ograniczenia współpracy, takiej jak Microsoft Purview Information Barriers.

- Zaimplementuj podejście listy dozwolonych do zakresu dozwolonych organizacji na potrzeby współpracy zewnętrznej z funkcjami, takimi jak ustawienia dostępu między dzierżawami i lista dozwolonych domen. Przejście do zarządzanej współpracy z firmą Microsoft Entra B2B opisuje sposób zabezpieczania dostępu zewnętrznego do zasobów.

Inne uwagi

Możliwości używane przez tożsamości zewnętrzne mogą być dodawane do miesięcznych opłat w zależności od ich aktywności. Model rozliczeń dla Tożsamość zewnętrzna Microsoft Entra oparty na miesięcznych aktywnych użytkownikach może mieć wpływ na decyzję o wdrożeniu funkcji tożsamości zewnętrznej.

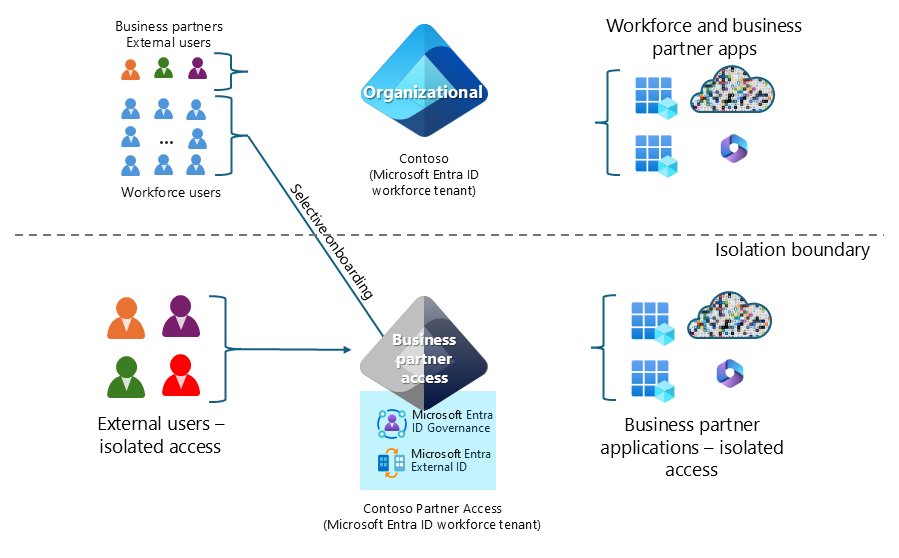

Izolowany dostęp dla partnerów biznesowych

Architekturę zorientowaną na pracowników można rozszerzyć, gdy użytkownicy zewnętrzni muszą być odizolowani od dzierżawy organizacji, tak aby istniała wyraźna granica dostępu i widoczności między zasobami przeznaczonymi dla użytkowników wewnętrznych lub zewnętrznych. Umożliwia to selektywne dołączanie kont użytkowników pracowników z dzierżawy pracowników do współistnienia z kontami użytkowników zewnętrznych, jeśli pracownicy muszą również zarządzać aplikacjami dostępnymi na zewnątrz lub uzyskiwać do tego dostęp.

W tej architekturze utworzysz dodatkową dzierżawę skonfigurowaną przez pracowników usługi Microsoft Entra ID jako granicę. Hostuje aplikacje i zasoby, odizolowane od dzierżawy organizacji, dostępne dla użytkowników zewnętrznych w celu spełnienia wymagań dotyczących zabezpieczeń, zgodności i podobnych wymagań. Można skonfigurować przypisanie dostępu strukturalnego na podstawie wstępnie zdefiniowanych ról biznesowych. Synchronizację między dzierżawami można użyć do dołączenia użytkowników pracowników z dzierżawy firmowej do dodatkowej dzierżawy.

Na poniższym diagramie przedstawiono przykład tej architektury. Firma Contoso uruchamia nowe joint venture, w którym użytkownicy zewnętrzni i ograniczony podzestaw użytkowników firmy Contoso uzyskują dostęp do aplikacji joint venture.

Zarządzanie łańcuchem dostaw to przykład tej architektury, w której udzielasz dostępu użytkownikom zewnętrznym od różnych dostawców i podzbioru selektywnie dołączanych pracowników do łańcucha dostaw aplikacji i zasobów.

W obu przykładach dodatkowa dzierżawa dostępu partnera zapewnia izolację zasobów, zasady zabezpieczeń i role zarządzania.

Skonfiguruj usługę Microsoft Entra Identity Governance i Tożsamość zewnętrzna Microsoft Entra w dodatkowej dzierżawie z bardziej rygorystycznymi mechanizmami kontroli, takimi jak:

- Ograniczanie profilów użytkowników-gości

- Zezwalaj na listę organizacji i aplikacji na potrzeby współpracy

- Definiowanie cyklu życia konta gościa, przypisywania zasobów limitu czasu, planowanie okresowych przeglądów dostępu

- Stosowanie bardziej rygorystycznych zestawów zaświadczania w ramach dołączania użytkowników zewnętrznych

Możesz rozszerzyć tę architekturę z dzierżawami współpracy, aby utworzyć wiele granic izolacji na podstawie wymagań biznesowych (na przykład izolować według regionu, na partnera, na jurysdykcję zgodności).

Izolowany dostęp dla zasobów implementacji partnerów biznesowych

- Planowanie wdrożenia współpracy firmy Microsoft Entra B2B opisuje rozwiązania dotyczące ładu, aby zmniejszyć zagrożenia bezpieczeństwa, spełnić cele zgodności i zapewnić odpowiedni dostęp.

- Co to jest synchronizacja między dzierżawami w identyfikatorze Entra firmy Microsoft opisuje sposób automatycznego tworzenia, aktualizowania i usuwania użytkowników współpracy firmy Microsoft Entra B2B w różnych dzierżawach.

- Zarządzanie cyklem życia pracowników za pomocą Zarządzanie tożsamością Microsoft Entra wyjaśnia, w jaki sposób zarządzanie tożsamościami może pomóc organizacjom w zrównoważeniu produktywności i bezpieczeństwa.

- Zarządzanie dostępem dla użytkowników zewnętrznych w zarządzaniu upoważnieniami opisuje ustawienia zarządzania dostępem użytkowników zewnętrznych.

Zagadnienia dotyczące izolowanego dostępu dla partnerów biznesowych

Cykl życia konta

Dołączanie użytkowników pracujących w zakresie dołączanych do dodatkowych dzierżaw za pośrednictwem synchronizacji między dzierżawami. Można je zsynchronizować w celu zsynchronizowania ich, aby mieć typ użytkownika członkowskiego z mapowaniami atrybutów zgodnymi z typem użytkownika w dzierżawie organizacyjnej.

Partnerzy biznesowi mogą być dołączani za pośrednictwem pakietów dostępu do zarządzania upoważnieniami z wbudowanymi mechanizmami kontroli, takimi jak przepływy pracy zatwierdzania. Konta użytkowników dołączone do usługi Zarządzanie upoważnieniami mają wbudowany cykl życia śledzenia i odłączania po utracie dostępu do zasobów na zasady pakietu dostępu.

Chociaż ta architektura nie jest zoptymalizowana pod kątem współpracy ad hoc użytkowników pracowników w dodatkowej dzierżawie, partnerzy biznesowi mogą być zapraszani przez członków. Organizacje muszą definiować niestandardowe procesy do śledzenia i odłączania użytkowników zewnętrznych dołączonych w ten sposób przy użyciu funkcji, takich jak przeglądy dostępu lub wywołania do programu Microsoft Graph.

Administratorzy mogą również włączyć przepływy logowania samoobsługowego/rejestracji dla określonych aplikacji. Organizacje muszą zdefiniować niestandardowe procesy do śledzenia i odłączania użytkowników zewnętrznych dołączonych w ten sposób przy użyciu funkcji, takich jak przeglądy dostępu lub wywołania do programu Microsoft Graph.

Zewnętrzni dostawcy tożsamości

Ta architektura obsługuje partnerów biznesowych z organizacji, które mają firmę Microsoft Entra lub dostawcę tożsamości SAML/WS-Federation.

Partnerzy biznesowi, którzy mają adresy e-mail organizacji, ale nie mają dostawców tożsamości, mogą uzyskiwać dostęp do dzierżawy przy użyciu jednorazowego kodu dostępu poczty e-mail.

Partnerzy biznesowi mogą dołączać do kont Microsoft, Google lub dostawców tożsamości społecznościowych facebooka.

Zarządzanie poświadczeniami

Jeśli wymagasz od użytkowników wykonania uwierzytelniania wieloskładnikowego, możesz zaufać oświadczenia metody uwierzytelniania wieloskładnikowego pochodzącemu z określonej organizacji partnera biznesowego. W przypadku użytkowników, którzy nie konfigurują się jako zaufanych kont lub nie mają dostawcy tożsamości, mogą zarejestrować inne metody uwierzytelniania na potrzeby uwierzytelniania wieloskładnikowego (MFA).

Administratorzy mogą ufać metodom uwierzytelniania wieloskładnikowego i stanom urządzeń dla pracowników pochodzących z dzierżawy firmowej.

Administratorzy mogą ufać metodom uwierzytelniania wieloskładnikowego partnera biznesowego z określonych organizacji.

Utwórz zasady dostępu warunkowego przeznaczone dla gości w celu wymuszania uwierzytelniania wieloskładnikowego dla użytkowników zewnętrznych. Uwierzytelnianie i dostęp warunkowy dla użytkowników B2B opisuje przepływ uwierzytelniania dla użytkowników zewnętrznych, którzy uzyskują dostęp do zasobów w organizacji.

Współpraca ad hoc

Współpraca ad hoc, którą pracownicy inicjują, jest możliwa w tej architekturze. Nie jest to jednak zoptymalizowane z powodu problemów z użytkownikiem podczas przełączania dzierżaw. Zamiast tego należy użyć przypisania zasobów opartego na rolach, aby udzielić dostępu do repozytoriów zawartości utworzonych przez użytkownika (takich jak witryny programu SharePoint) na podstawie ról biznesowych.

Przypisanie zasobów oparte na rolach

Udzielanie dostępu partnerom biznesowym przy użyciu pakietów dostępu do zarządzania upoważnieniami, które mają wbudowane mechanizmy kontroli. Przykładowe kontrolki obejmują ograniczone czasowo przypisywanie ról zasobów i rozdzielenie obowiązków dla określonych organizacji zewnętrznych.

Zarządzanie ryzykiem

Ta architektura ogranicza ryzyko uzyskania przez partnerów biznesowych nieautoryzowanego dostępu (celowo lub złośliwie) do zasobów w dzierżawie firmowej z powodu oddzielnej granicy zabezpieczeń zapewnianej przez dodatkowe dzierżawy. Posiadanie oddzielnej dzierżawy, która pomaga zawierać odpowiedni zakres regulacji w dzierżawie firmowej.

Zaimplementuj podejście listy dozwolonych do zakresu dozwolonych organizacji na potrzeby współpracy zewnętrznej z funkcjami, takimi jak ustawienia dostępu między dzierżawami i lista dozwolonych domen. Przejście do zarządzanej współpracy z firmą Microsoft Entra B2B opisuje sposób zabezpieczania dostępu zewnętrznego do zasobów.

Aby zapobiec złośliwym lub przypadkowym próbom wyliczania i podobnych technik rekonesansu, ogranicz dostęp gościa do właściwości i członkostwa w ich własnych obiektach katalogu.

Po dołączeniu partnerzy biznesowi mogą mieć dostęp do aplikacji i zasobów w środowisku, które mają szeroki zestaw uprawnień. Aby wyeliminować niezamierzone narażenie, zaimplementuj mechanizmy kontroli zapobiegania i wykrywania. Spójne stosowanie odpowiednich uprawnień do wszystkich zasobów i aplikacji środowiska.

Inne

Dodatkowe dzierżawy w środowisku zwiększają nakłady pracy operacyjnej i ogólną złożoność.

Staraj się tworzyć jak najmniej dzierżaw, aby spełnić potrzeby biznesowe. Planowanie dla organizacji wielodostępnych na platformie Microsoft 365 , jeśli masz pracowników reprezentowanych jako goście w dodatkowych dzierżawach, które są oddzielone od dzierżawy organizacyjnej.

Możliwości używane przez tożsamości zewnętrzne mogą być dodawane do miesięcznych opłat w zależności od ich aktywności. Model rozliczeń dla Tożsamość zewnętrzna Microsoft Entra zawiera szczegółowe informacje.

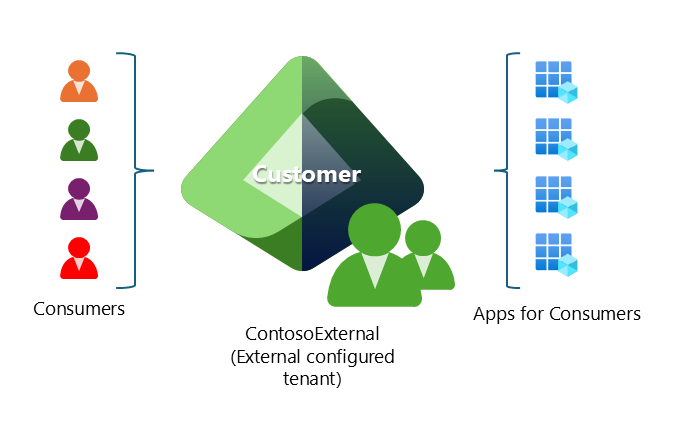

Architektura zorientowana na konsumentów

Architektura zorientowana na konsumentów najlepiej nadaje się do obsługi aplikacji poszczególnym konsumentom, gdzie mogą być potrzebne następujące składniki:

- Wysoce dostosowane znakowanie na stronach uwierzytelniania, w tym uwierzytelnianie oparte na interfejsie API dla aplikacji natywnych i niestandardowych domen systemu nazw domen (DNS).

- Bazy użytkowników o dużym rozmiarze (potencjalnie ponad milion użytkowników).

- Obsługa rejestracji samoobsługowej przy użyciu lokalnej poczty e-mail i hasła lub federacji z dostawcami tożsamości społecznościowych, takimi jak Konto Microsoft, Facebook i Google.

W architekturze zorientowanej na konsumentów zewnętrzna skonfigurowana dzierżawa udostępnia usługi tożsamości aplikacjom i zasobom używanym przez użytkowników aplikacji.

Na poniższym diagramie przedstawiono przykład architektury zorientowanej na konsumentów.

Zasoby implementacji architektury zorientowanej na konsumentów

- Zabezpieczanie aplikacji przy użyciu identyfikatora zewnętrznego w dzierżawie zewnętrznej opisuje, w jaki sposób rozwiązanie do zarządzania tożsamościami klientów i dostępem (CIAM) firmy Microsoft pomaga udostępniać aplikacje konsumentom i klientom biznesowym. Zalety funkcji platformy obejmują zwiększone zabezpieczenia, zgodność i skalowalność.

- W tym projekcie z przewodnikiem — utwórz przykładową aplikację, aby ocenić, Tożsamość zewnętrzna Microsoft Entra na potrzeby bezproblemowego i bezpiecznego rejestrowania użytkowników, dowiedz się, jak Tożsamość zewnętrzna Microsoft Entra może zapewnić bezpieczne, bezproblemowe środowiska logowania dla użytkowników i klientów biznesowych. Zapoznaj się z tworzeniem dzierżawy, rejestracją aplikacji, dostosowywaniem przepływu i zabezpieczeniami konta.

Zagadnienia dotyczące architektury zorientowanej na konsumentów

Cykl życia konta

Obsługa głębokiego dostosowywania środowisk rejestracji i logowania użytkowników, takich jak niestandardowe domeny adresów URL, uwierzytelnianie natywne dla aplikacji mobilnych i logika niestandardowa dla kolekcji atrybutów.

Dołączanie kont konsumentów przy użyciu zaproszeń.

Środowiska odłączania wymagają tworzenia niestandardowych aplikacji.

Zewnętrzni dostawcy tożsamości

Użytkownicy samoobsługowego rejestrowania konta lokalnego przy użyciu lokalnej poczty e-mail i hasła.

Konsumenci, którzy mają prawidłowy adres e-mail, mogą używać jednorazowego kodu dostępu poczty e-mail.

Użytkownicy uwierzytelniają się przy użyciu logowań Google i Facebook.

Zarządzanie poświadczeniami

Użytkownicy z kontami lokalnymi mogą używać haseł.

Wszystkie konta konsumentów mogą rejestrować dodatkowe metody uwierzytelniania, takie jak weryfikacja poczty e-mail, na potrzeby uwierzytelniania wieloskładnikowego.

Współpraca ad hoc

Architektura zorientowana na konsumentów nie jest zoptymalizowana pod kątem współpracy ad hoc. Nie obsługuje platformy Microsoft 365.

Aplikacje wymagają dostosowanej logiki, aby oferować możliwości współpracy, takie jak znajdowanie/wybieranie użytkowników i przepływy pracy skoncentrowane na zawartości w celu udostępniania/zarządzania dostępem.

Przypisanie zasobów oparte na rolach

Aplikacje mogą obsługiwać role aplikacji lub grupy. Użycie kontroli dostępu opartej na rolach dla aplikacji opisuje sposób, w jaki Tożsamość zewnętrzna Microsoft Entra umożliwia definiowanie ról aplikacji dla aplikacji i przypisywanie tych ról do użytkowników i grup.

Użyj niestandardowej logiki lub przepływów pracy, aby przypisać użytkowników do ról lub grup.

Zarządzanie ryzykiem

Użytkownicy mogą tylko wyświetlać własne profile użytkowników i zarządzać nimi.

Aplikacje muszą opracowywać logikę niestandardową, aby umożliwić użytkownikom interakcję ze sobą.

Inne

W przypadku zasobów platformy Azure obsługujących infrastrukturę aplikacji, takich jak usługa Azure Web Apps, hostuj w subskrypcji platformy Azure, którą łączysz z dzierżawą pracowników.

Kombinacje architektury

Zagregowany zestaw wymagań organizacji może nie pasować tylko do jednej architektury. Może być konieczne użycie wielu architektur lub wdrożenie wielu wystąpień architektur opisanych w tym artykule.

Na przykład duża firma konsultingowa może wdrożyć następujące architektury:

- Architektura zorientowana na współpracę pracowników i współpracowników zewnętrznych, takich jak agencje marketingowe i konsultantów.

- Izolowany dostęp dla partnerów biznesowych dla projektów, takich jak wspólne przedsięwzięcia wymagające dostępu do wiedzy i izolacji, w których każde wspólne przedsięwzięcie musi mieć oddzielną granicę.

W innym przykładzie duży sprzedawca detaliczny może wdrożyć następujące architektury:

- Architektura zorientowana na współpracę pracowników i współpracowników zewnętrznych, takich jak agencje marketingowe i konsultantów.

- Architektura zorientowana na konsumentów umożliwiająca programy lojalnościowe, handel elektroniczny i podobne możliwości skoncentrowane na konsumentach. Sprzedawcy detaliczni, którzy mają wiele marek lub pracują w różnych regionach, mogą potrzebować oddzielnych wystąpień architektury.

Następne kroki

Aby uzyskać dodatkowe wskazówki, zapoznaj się z planami wdrażania firmy Microsoft Entra.