Scenariusz wdrażania firmy Microsoft Entra — pracownicy i dołączanie gości, tożsamość i zarządzanie cyklem życia dostępu we wszystkich aplikacjach

Scenariusze wdrażania firmy Microsoft Entra zawierają szczegółowe wskazówki dotyczące łączenia i testowania tych produktów Microsoft Entra Suite:

- Ochrona tożsamości Microsoft Entra

- Zarządzanie tożsamością Microsoft Entra

- Zweryfikowany identyfikator Microsoft Entra (możliwości premium)

- Dostęp do Internetu Microsoft Entra

- Dostęp Prywatny Microsoft Entra

W tych przewodnikach opisano scenariusze pokazujące wartość pakietu Microsoft Entra Suite i sposób współpracy jej możliwości.

- Wprowadzenie do scenariuszy wdrażania firmy Microsoft Entra

- Scenariusz wdrażania firmy Microsoft Entra — modernizowanie dostępu zdalnego do aplikacji lokalnych przy użyciu uwierzytelniania wieloskładnikowego na aplikację

- Scenariusz wdrażania firmy Microsoft Entra — zabezpieczanie dostępu do Internetu na podstawie potrzeb biznesowych

Omówienie scenariusza

W tym przewodniku opisano sposób konfigurowania produktów Microsoft Entra Suite na potrzeby scenariusza, w którym fikcyjna organizacja Contoso chce zatrudnić nowych pracowników zdalnych i zapewnić im bezpieczny i bezproblemowy dostęp do niezbędnych aplikacji i zasobów. Chcą zapraszać i współpracować z użytkownikami zewnętrznymi (takimi jak partnerzy, dostawcy lub klienci) i zapewnić im dostęp do odpowiednich aplikacji i zasobów.

Firma Contoso używa Zweryfikowany identyfikator Microsoft Entra do wystawiania i weryfikowania cyfrowych dowodów tożsamości i stanu nowych pracowników zdalnych (na podstawie danych dotyczących zasobów ludzkich) i użytkowników zewnętrznych (na podstawie zaproszeń e-mail). Portfele cyfrowe przechowują dowód tożsamości i stan, aby umożliwić dostęp do aplikacji i zasobów. Jako dodatkowa miara zabezpieczeń firma Contoso może zweryfikować tożsamość za pomocą funkcji rozpoznawania twarzy Check na podstawie obrazu przechowywanego przez poświadczenia.

Używają Zarządzanie tożsamością Microsoft Entra do tworzenia i udzielania pakietów dostępu dla pracowników i użytkowników zewnętrznych na podstawie weryfikowalnych poświadczeń.

- Pracownicy bazują na pakietach dostępu w funkcjach i działach zadań. Pakiety dostępu obejmują aplikacje w chmurze i lokalne oraz zasoby, do których pracownicy potrzebują dostępu.

- W przypadku współpracowników zewnętrznych bazują pakiety dostępu na zaproszenie w celu zdefiniowania ról i uprawnień użytkowników zewnętrznych. Pakiety dostępu obejmują tylko aplikacje i zasoby, do których użytkownicy zewnętrzni potrzebują dostępu.

Pracownicy i użytkownicy zewnętrzni mogą żądać pakietów dostępu za pośrednictwem portalu samoobsługowego, w którym dostarczają dowody cyfrowe jako weryfikację tożsamości. W przypadku logowania jednokrotnego i uwierzytelniania wieloskładnikowego konta pracowników i użytkowników zewnętrznych firmy Microsoft Entra zapewniają dostęp do aplikacji i zasobów, które obejmują ich pakiety dostępu. Firma Contoso weryfikuje poświadczenia i udziela pakietów dostępu bez konieczności ręcznego zatwierdzania ani aprowizacji.

Firma Contoso używa Ochrona tożsamości Microsoft Entra i dostępu warunkowego do monitorowania i ochrony kont przed ryzykownym logowaniem i zachowaniem użytkownika. Wymuszają one odpowiednie mechanizmy kontroli dostępu na podstawie lokalizacji, urządzenia i poziomu ryzyka.

Konfigurowanie wymagań wstępnych

Aby pomyślnie wdrożyć i przetestować rozwiązanie, skonfiguruj wymagania wstępne opisane w tej sekcji.

Konfigurowanie Zweryfikowany identyfikator Microsoft Entra

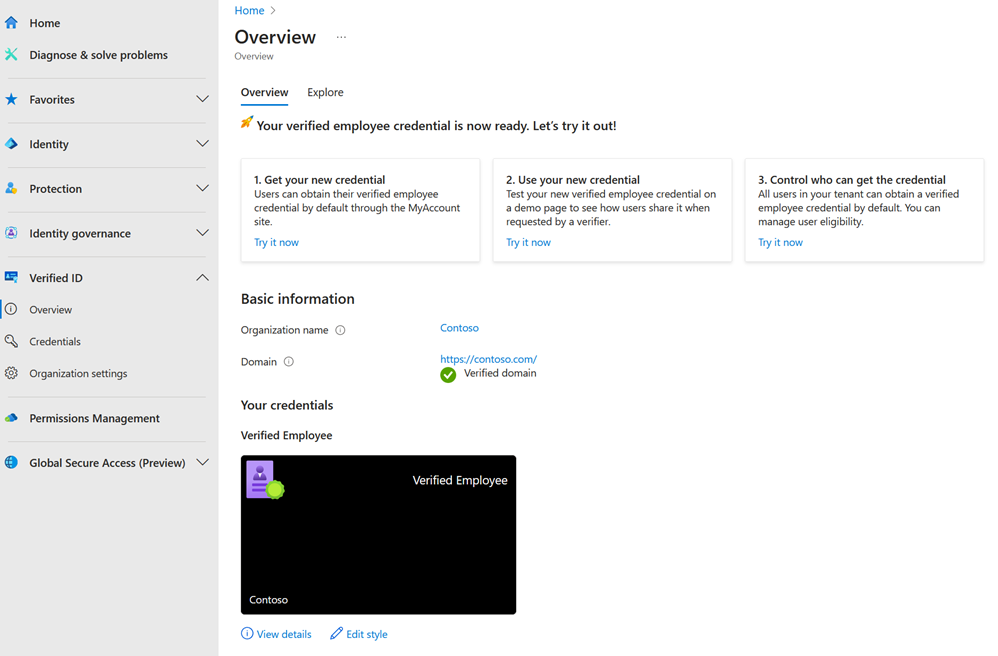

W tym scenariuszu wykonaj następujące kroki wymagań wstępnych, aby skonfigurować Zweryfikowany identyfikator Microsoft Entra przy użyciu szybkiej konfiguracji (wersja zapoznawcza):

Zarejestruj domenę niestandardową (wymaganą do szybkiej konfiguracji), wykonując kroki opisane w artykule Dodawanie domeny niestandardowej.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

- Wybierz pozycję Zweryfikowany identyfikator.

- Wybierz pozycję Konfiguracja.

- Wybierz Rozpocznij.

Jeśli masz wiele domen zarejestrowanych w dzierżawie firmy Microsoft Entra, wybierz tę, której chcesz użyć dla zweryfikowanego identyfikatora.

Po zakończeniu procesu instalacji zobaczysz domyślne poświadczenia miejsca pracy dostępne do edycji i zaoferowania pracownikom dzierżawy na stronie Moje konto .

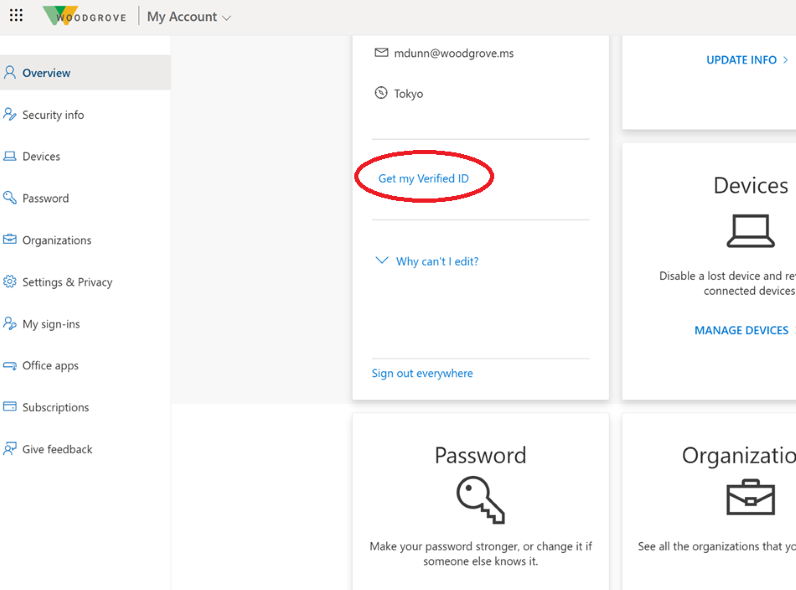

Zaloguj się do konta Moje konto użytkownika testowego przy użyciu poświadczeń usługi Microsoft Entra. Wybierz pozycję Pobierz mój zweryfikowany identyfikator , aby wydać zweryfikowane poświadczenia miejsca pracy.

Dodawanie zaufanej organizacji zewnętrznej (B2B)

Wykonaj następujące kroki wymagań wstępnych, aby dodać zaufaną organizację zewnętrzną (B2B) dla scenariusza.

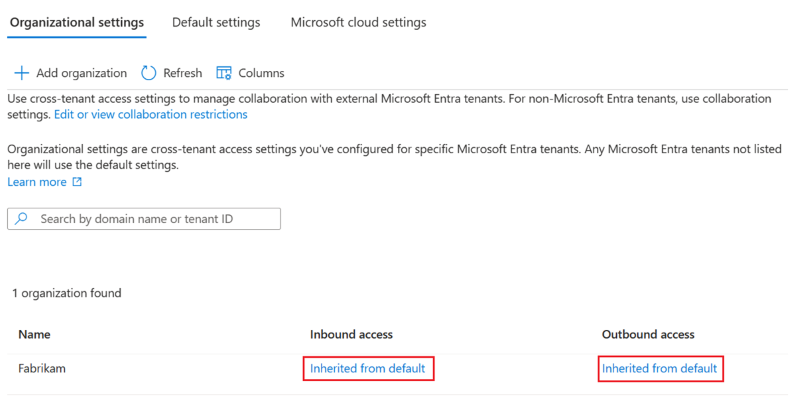

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zabezpieczeń.

Przejdź do pozycji Identity External Identities Cross-tenant access settings (Tożsamości zewnętrzne tożsamości między dzierżawami) settings (Ustawienia> dostępu między dzierżawami).> Wybierz pozycję Ustawienia organizacyjne.

Wybierz pozycję Dodaj organizację.

Wprowadź pełną nazwę domeny organizacji (lub identyfikator dzierżawy).

Wybierz organizację w wynikach wyszukiwania. Wybierz Dodaj.

Potwierdź nową organizację (która dziedziczy ustawienia dostępu z ustawień domyślnych) w ustawieniach organizacyjnych.

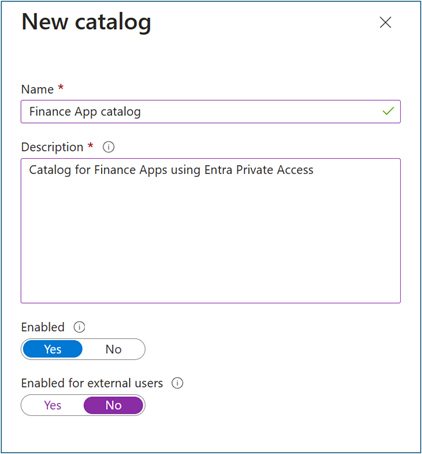

Tworzenie wykazu

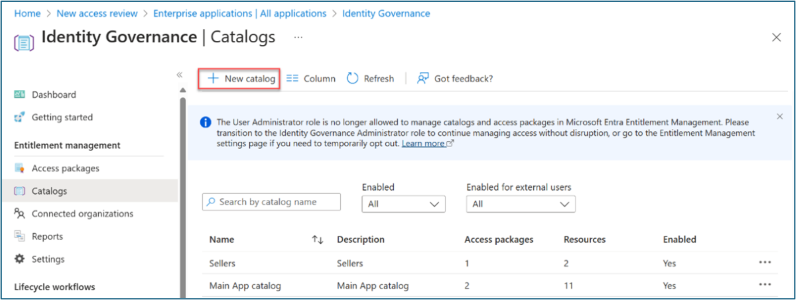

Wykonaj następujące kroki, aby utworzyć wykaz zarządzania upoważnieniami dla scenariusza.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do katalogu zarządzania upoważnieniami do zarządzania tożsamościami>>.

Wybierz pozycję +Nowy wykaz.

Wprowadź unikatową nazwę i opis katalogu . Żądania widzą te informacje w szczegółach pakietu dostępu.

Aby utworzyć pakiety dostępu w tym wykazie tylko dla użytkowników wewnętrznych, wybierz pozycję Włączone dla użytkowników>zewnętrznych Nie.

W katalogu otwórz katalog, do którego chcesz dodać zasoby. Wybierz pozycję Zasoby>+Dodaj zasoby.

Wybierz pozycję Typ, a następnie pozycję Grupy i zespoły, aplikacje lub witryny programu SharePoint.

Wybierz co najmniej jeden zasób typu, który chcesz dodać do wykazu. Wybierz Dodaj.

Tworzenie pakietów dostępu

Aby pomyślnie wdrożyć i przetestować rozwiązanie, skonfiguruj pakiety dostępu opisane w tej sekcji.

Pakiet dostępu dla użytkowników zdalnych (wewnętrznych)

Wykonaj następujące kroki, aby utworzyć pakiet dostępu w zarządzaniu upoważnieniami przy użyciu zweryfikowanego identyfikatora dla użytkowników zdalnych (wewnętrznych).

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do pakietu dostępu do zarządzania upoważnieniami do zarządzania>tożsamościami>.

Wybierz pozycję Nowy pakiet dostępu.

W obszarze Podstawy nadaj pakietowi dostępu nazwę (taką jak Aplikacje finansowe dla użytkowników zdalnych). Określ wcześniej utworzony wykaz.

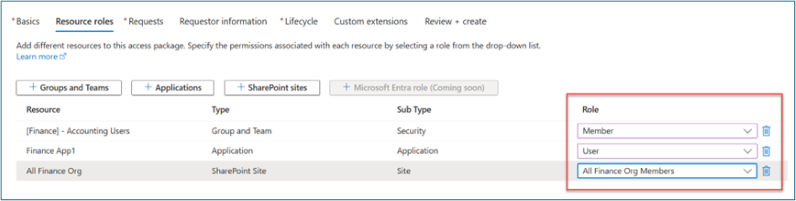

W obszarze Role zasobów wybierz typ zasobu (na przykład: Grupy i zespoły, aplikacje, witryny programu SharePoint). Wybierz co najmniej jeden zasób.

W obszarze Rola wybierz rolę, do której mają być przypisani użytkownicy dla każdego zasobu.

W obszarze Żądania wybierz pozycję Dla użytkowników w katalogu.

W obszarze Wybierz użytkowników i grupy wybierz pozycję Dla użytkowników w katalogu. Wybierz pozycję + Dodaj użytkowników i grupy. Wybierz istniejącą grupę upoważnianą do żądania pakietu dostępu.

Przewiń do pozycji Wymagane zweryfikowane identyfikatory.

Wybierz pozycję + Dodaj wystawcę. Wybierz wystawcę z sieci Zweryfikowany identyfikator Microsoft Entra. Upewnij się, że wybrano wystawcę z istniejącej zweryfikowanej tożsamości w portfelu gościa.

Opcjonalnie: W obszarze Zatwierdzenie określ, czy użytkownicy wymagają zatwierdzenia, gdy żądają pakietu dostępu.

Opcjonalnie: W obszarze Informacje o żądaniu wybierz pozycję Pytania. Wprowadź pytanie (nazywane ciągiem wyświetlania), które chcesz zadać żądającemu. Aby dodać opcje lokalizacji, wybierz pozycję Dodaj lokalizację.

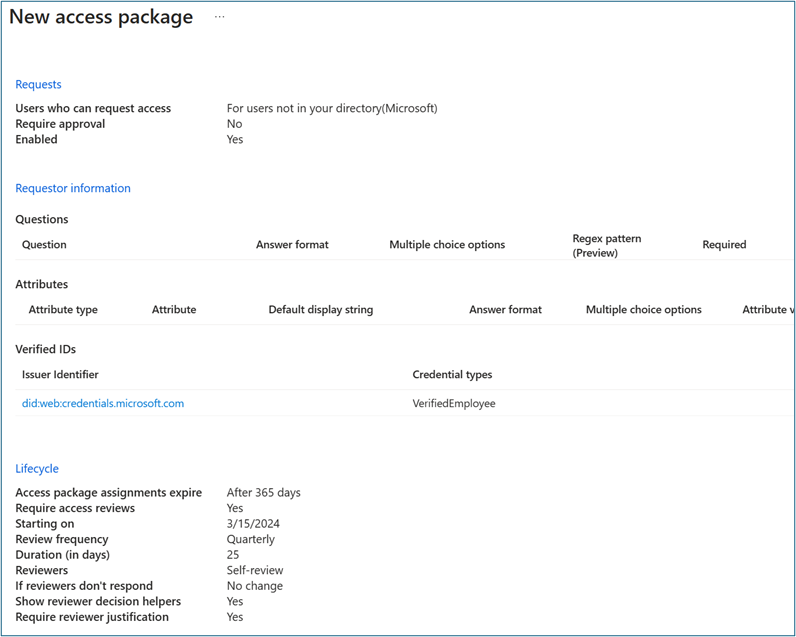

W polu Cykl życia określ, kiedy wygasa przypisanie użytkownika do pakietu dostępu. Określ, czy użytkownicy mogą rozszerzać swoje przypisania. W obszarze Wygaśnięcie ustaw wartość Wygasanie przypisań pakietów programu Access na Data, Liczba dni, Liczba godzin lub Nigdy.

W obszarze Przeglądy dostępu wybierz pozycję Tak.

W obszarze Rozpoczęcie wybierz bieżącą datę. Ustaw wartość Częstotliwość przeglądania na kwartalny. Ustaw wartość trwania (w dniach) na 21.

Pakiet dostępu dla gości (B2B)

Wykonaj następujące kroki, aby utworzyć pakiet dostępu w zarządzaniu upoważnieniami przy użyciu zweryfikowanego identyfikatora dla gości (B2B).

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do pakietu dostępu do zarządzania upoważnieniami do zarządzania>tożsamościami>.

Wybierz pozycję Nowy pakiet dostępu.

W obszarze Podstawy nadaj pakietowi dostępu nazwę (taką jak Aplikacje finansowe dla użytkowników zdalnych). Określ wcześniej utworzony wykaz.

W obszarze Role zasobów wybierz typ zasobu (na przykład: Grupy i zespoły, aplikacje, witryny programu SharePoint). Wybierz co najmniej jeden zasób.

W obszarze Rola wybierz rolę, do której mają być przypisani użytkownicy dla każdego zasobu.

W obszarze Żądania wybierz pozycję Dla użytkowników, którzy nie znajdują się w katalogu.

Wybierz pozycję Określone połączone organizacje. Aby wybrać z listy połączonych organizacji, które zostały wcześniej dodane, wybierz pozycję Dodaj katalog.

Wprowadź nazwę lub nazwę domeny, aby wyszukać wcześniej połączoną organizację.

Przewiń do pozycji Wymagane zweryfikowane identyfikatory.

Wybierz pozycję + Dodaj wystawcę. Wybierz wystawcę z sieci Zweryfikowany identyfikator Microsoft Entra. Upewnij się, że wybrano wystawcę z istniejącej zweryfikowanej tożsamości w portfelu gościa.

Opcjonalnie: W obszarze Zatwierdzenie określ, czy użytkownicy wymagają zatwierdzenia, gdy żądają pakietu dostępu.

Opcjonalnie: W obszarze Informacje o żądaniu wybierz pozycję Pytania. Wprowadź pytanie (nazywane ciągiem wyświetlania), które chcesz zadać żądającemu. Aby dodać opcje lokalizacji, wybierz pozycję Dodaj lokalizację.

W polu Cykl życia określ, kiedy wygasa przypisanie użytkownika do pakietu dostępu. Określ, czy użytkownicy mogą rozszerzać swoje przypisania. W obszarze Wygaśnięcie ustaw wartość Wygasanie przypisań pakietów programu Access na Data, Liczba dni, Liczba godzin lub Nigdy.

W obszarze Przeglądy dostępu wybierz pozycję Tak.

W obszarze Rozpoczęcie wybierz bieżącą datę. Ustaw wartość Częstotliwość przeglądania na kwartalny. Ustaw wartość trwania (w dniach) na 21.

Wybierz pozycję Konkretni recenzenci. Wybierz pozycję Samodzielna recenzja.

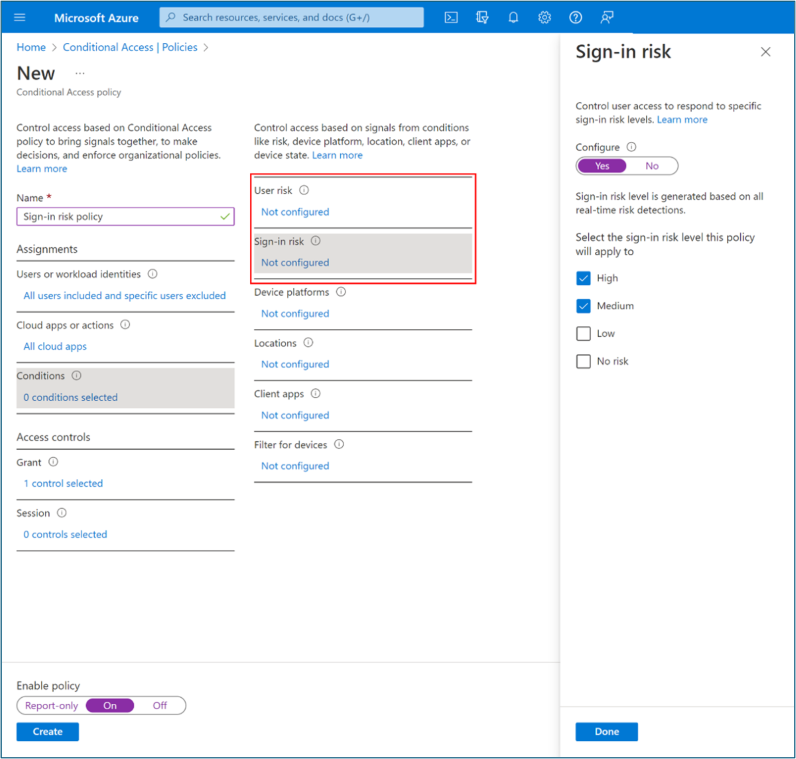

Tworzenie zasad dostępu warunkowego opartego na ryzyku logowania

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator dostępu warunkowego.

Przejdź do strony Ochrona>zasad dostępu>warunkowego.

Wybierz pozycję Nowe zasady.

Wprowadź nazwę zasad, taką jak Ochrona aplikacji dla zdalnych użytkowników logowania wysokiego ryzyka.

W obszarze Przypisania wybierz pozycję Użytkownicy.

- W polu Uwzględnij wybierz zdalną grupę użytkowników lub wybierz wszystkich użytkowników.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy. Wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- Wybierz pozycję Gotowe.

W obszarze Aplikacje w chmurze lub akcje>Dołącz wybierz aplikacje, które mają być przeznaczone dla tych zasad.

W obszarze Warunki>Ryzyko logowania ustaw wartość Konfiguruj na Tak. W obszarze Wybierz poziom ryzyka logowania, do których będą stosowane te zasady, wybierz pozycję Wysoki i Średni.

- Wybierz pozycję Gotowe.

W obszarze Kontrola>dostępu udziel.

- Wybierz pozycję Udziel dostępu>Wymagaj uwierzytelniania wieloskładnikowego.

W obszarze Sesja wybierz pozycję Częstotliwość logowania. Wybierz pozycję Za każdym razem.

Potwierdź ustawienia. Wybierz pozycję Włącz zasady.

Żądanie pakietu dostępu

Po skonfigurowaniu pakietu dostępu przy użyciu wymagania zweryfikowanego identyfikatora użytkownicy końcowi, którzy znajdują się w zakresie zasad, mogą żądać dostępu w portalu Mój dostęp . Osoby zatwierdzające przeglądają żądania zatwierdzenia, ale widzą oświadczenia zweryfikowanych poświadczeń obecnych przez osoby żądające.

Jako użytkownik zdalny lub gość zaloguj się do

myaccess.microsoft.comusługi .Wyszukaj utworzony wcześniej pakiet dostępu (np . Aplikacje finansowe dla użytkowników zdalnych). Możesz przeglądać wymienione pakiety lub używać paska wyszukiwania. Wybierz pozycję Żądanie.

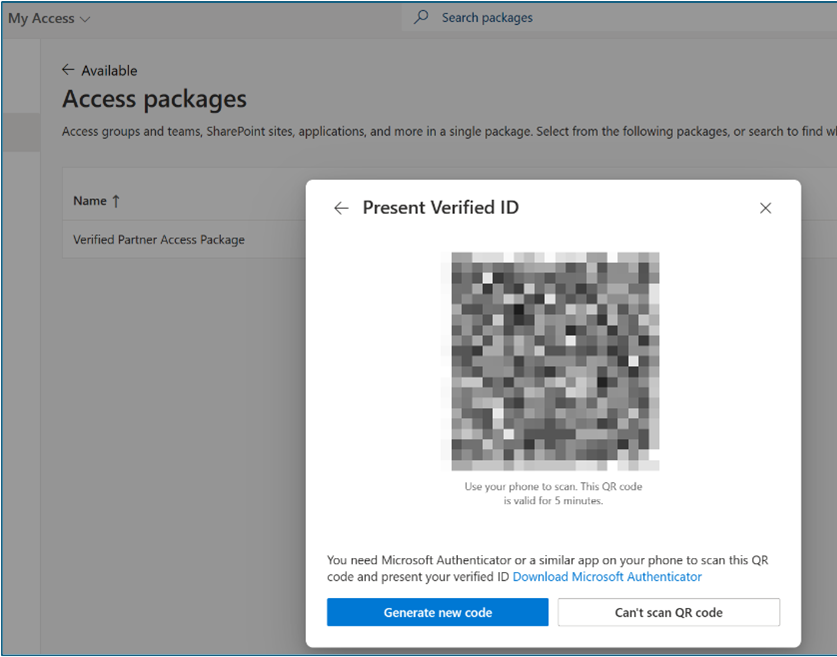

System wyświetla baner informacyjny z komunikatem, takim jak Aby zażądać dostępu do tego pakietu dostępu, musisz przedstawić poświadczenia weryfikowalne. Wybierz pozycję Request Access. Aby uruchomić aplikację Microsoft Authenticator, przeskanuj kod QR za pomocą telefonu. Udostępnij swoje poświadczenia.

Po udostępnieniu poświadczeń przejdź do przepływu pracy zatwierdzania.

Opcjonalnie: postępuj zgodnie z instrukcjami symulowania wykrywania ryzyka w Ochrona tożsamości Microsoft Entra. Może być konieczne wielokrotne wypróbowanie, aby zwiększyć ryzyko użytkownika do średniej lub wysokiej.

Spróbuj uzyskać dostęp do aplikacji utworzonej wcześniej dla scenariusza, aby potwierdzić zablokowany dostęp. Może być konieczne odczekanie do jednej godziny na wymuszanie bloków.

Użyj dzienników logowania, aby zweryfikować zablokowany dostęp za pomocą utworzonych wcześniej zasad dostępu warunkowego. Otwórz dzienniki logowania nieinterakcyjnego z poziomu klienta dostępu do sieci ZTNA — aplikacja prywatna . Wyświetl dzienniki z nazwy aplikacji dostępu prywatnego utworzonej wcześniej jako nazwa zasobu.