Planowanie zarządzania tożsamościami klientów i dostępem

Dotyczy: Najemcy wewnętrzni

Najemcy wewnętrzni  Najemcy zewnętrzni (dowiedz się więcej)

Najemcy zewnętrzni (dowiedz się więcej)

Microsoft Entra External ID to konfigurowalne i rozszerzalne rozwiązanie umożliwiające integrację zarządzania tożsamością i dostępem klientów (CIAM) do Twojej aplikacji. Ponieważ jest zbudowana na platformie Microsoft Entra, możesz korzystać ze spójności w zakresie integracji aplikacji, zarządzania dzierżawcami i operacji w scenariuszach dla pracowników i klientów. Podczas projektowania konfiguracji ważne jest, aby zrozumieć składniki dzierżawy zewnętrznej oraz funkcje Microsoft Entra, które są dostępne w ramach scenariuszy klienta.

Ten artykuł zawiera ogólną strukturę integrowania aplikacji i konfigurowania identyfikatora zewnętrznego. Opisuje ona możliwości dostępne w dzierżawie zewnętrznej i przedstawia ważne zagadnienia dotyczące planowania dla każdego kroku integracji.

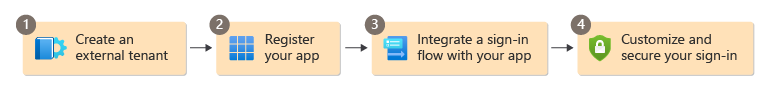

Dodanie bezpiecznego logowania do aplikacji i skonfigurowanie tożsamości klienta i zarządzania dostępem obejmuje cztery główne kroki:

W tym artykule opisano każdy z tych kroków i opisano ważne zagadnienia dotyczące planowania. W poniższej tabeli wybierz krok, aby uzyskać szczegółowe informacje i zagadnienia dotyczące planowania, lub przejdź bezpośrednio do przewodników z instrukcjami.

| Krok | Przewodniki z instrukcjami |

|---|---|

| Krok 1: Utwórz dzierżawcę zewnętrznego | • Utwórz zewnętrzną dzierżawę |

| Krok 2. Rejestrowanie aplikacji | • Rejestrowanie aplikacji |

| Krok 3. Integrowanie przepływu logowania z aplikacją | • Tworzenie przepływu użytkownika |

| Krok 4. Dostosowywanie i zabezpieczanie logowania | • Dostosowanie marki • Dodawanie dostawców tożsamości • Zbieranie atrybutów podczas rejestracji • Dodawanie atrybutów do tokenu • Dodawanie uwierzytelniania wieloskładnikowego (MFA) |

Krok 1. Utwórz zewnętrznego dzierżawcę

Zewnętrzny dzierżawca to pierwszy zasób, który należy utworzyć, aby rozpocząć pracę z Microsoft Entra External ID. Twój zewnętrzny tenant to miejsce, gdzie rejestrujesz swoją aplikację. Zawiera również repozytorium, w którym można zarządzać tożsamościami klientów i dostępem, oddzielonym od dzierżawy zasobów kadrowych.

Podczas tworzenia dzierżawy zewnętrznej można ustawić poprawną lokalizację geograficzną i nazwę domeny. Jeśli obecnie używasz usługi Azure AD B2C, nowi pracownicy i zewnętrzny model dzierżawy nie mają wpływu na istniejące dzierżawy usługi Azure AD B2C.

Konta użytkowników w środowisku dzierżawcy zewnętrznym

Katalog w dzierżawie zewnętrznej zawiera konta administratorów i konta użytkowników klientów. Możesz tworzyć konta administratora dla dzierżawy zewnętrznej i zarządzać nimi. Konta klientów są zwykle tworzone za pomocą rejestracji samoobsługowej, ale można tworzyć konta lokalne klientów i zarządzać nimi.

Konta klientów mają domyślny zestaw uprawnień. Klienci nie mogą uzyskiwać dostępu do informacji o innych użytkownikach w dzierżawie zewnętrznej. Domyślnie klienci nie mogą uzyskiwać dostępu do informacji o innych użytkownikach, grupach ani urządzeniach.

Jak utworzyć zewnętrznego najemcę

Utwórz zewnętrznego tenanta w centrum administracyjnym Microsoft Entra.

Jeśli nie masz jeszcze dzierżawcy Microsoft Entra i chcesz wypróbować External ID, zalecamy użycie funkcji rozpoczynania pracy, aby rozpocząć bezpłatną wersję próbną.

Jeśli używasz programu Visual Studio Code, możesz również użyć rozszerzenia Microsoft Entra External ID dla Visual Studio Code, aby utworzyć dzierżawcę zewnętrznego bezpośrednio w Visual Studio Code (dowiedz się więcej).

Krok 2. Rejestrowanie aplikacji

Aby aplikacje mogły korzystać z zewnętrznego identyfikatora, należy je zarejestrować u zewnętrznego dzierżawcy. Identyfikator Entra firmy Microsoft wykonuje zarządzanie tożsamościami i dostępem tylko dla zarejestrowanych aplikacji. Zarejestrowanie aplikacji ustanawia relację zaufania i umożliwia integrację aplikacji z identyfikatorem zewnętrznym.

Następnie, aby ukończyć relację zaufania między identyfikatorem Entra firmy Microsoft i aplikacją, zaktualizuj kod źródłowy aplikacji przy użyciu wartości przypisanych podczas rejestracji aplikacji, takich jak identyfikator aplikacji (klienta), poddomena katalogu (dzierżawy) i klucz tajny klienta.

Udostępniamy przykładowe przewodniki kodu i szczegółowe przewodniki integracji dla kilku typów i języków aplikacji. W zależności od rodzaju aplikacji, którą chcesz zarejestrować, możesz znaleźć wskazówki na naszej stronie z przykładami według typu aplikacji i języka.

Jak zarejestrować aplikację

Znajdź wskazówki dotyczące aplikacji, którą chcesz zarejestrować, na naszej stronie z przykładami według typu aplikacji i języka.

Jeśli nie mamy przewodnika specyficznego dla Twojej platformy lub języka, zapoznaj się z ogólnymi instrukcjami dotyczącymi rejestrowania aplikacji w dzierżawie zewnętrznej.

Krok 3. Integrowanie przepływu logowania z aplikacją

Po skonfigurowaniu dzierżawy zewnętrznej i zarejestrowaniu aplikacji utwórz scenariusz rejestracji i logowania użytkownika. Następnie zintegruj aplikację z przepływem użytkownika, aby każda osoba, która uzyskuje do niej dostęp, przechodzi przez utworzone środowisko rejestracji i logowania.

Aby zintegrować aplikację z przepływem użytkowników, należy dodać aplikację do właściwości przepływu użytkowników i zaktualizować kod aplikacji przy użyciu informacji o dzierżawcy oraz punktu końcowego autoryzacji.

Przepływ uwierzytelniania

Gdy klient próbuje zalogować się do aplikacji, aplikacja wysyła żądanie autoryzacji do punktu końcowego podanego podczas skojarzenia aplikacji z przepływem użytkownika. Przepływ użytkownika definiuje i kontroluje środowisko logowania klienta.

Jeśli użytkownik loguje się po raz pierwszy, zostanie wyświetlony interfejs rejestracji. Wprowadzają informacje na podstawie wbudowanych lub niestandardowych atrybutów użytkownika, które wybrałeś do zebrania.

Po zakończeniu tworzenia konta identyfikator Entra firmy Microsoft generuje token i przekierowuje klienta do aplikacji. Dla klienta tworzone jest konto w katalogu.

Przepływ rejestracji i logowania użytkownika

Podczas planowania procesu rejestracji i logowania określ swoje wymagania:

Liczba przepływów użytkowników. Każda aplikacja może mieć tylko jeden przepływ rejestracji i logowania użytkownika. Jeśli masz kilka aplikacji, możesz użyć jednego przepływu użytkownika dla wszystkich z nich. Jeśli chcesz uzyskać inne doświadczenie dla każdej aplikacji, możesz utworzyć wiele scenariuszy użytkownika. Maksymalna wartość to 10 przepływów użytkownika dla zewnętrznego najemcy.

Dostosowywanie znakowania i języka firmy. Mimo że w kroku 4 opisano konfigurowanie dostosowywania znakowania i języka firmy, można je skonfigurować w dowolnym momencie, przed lub po zintegrowaniu aplikacji z przepływem użytkownika. Jeśli skonfigurujesz branding firmowy przed utworzeniem przepływu użytkownika, strony logowania odzwierciedlają ten branding. W przeciwnym razie strony logowania odzwierciedlają domyślny, neutralny branding.

Atrybuty do zbierania. W ustawieniach przepływu użytkownika możesz wybrać spośród zestawu wbudowanych atrybutów użytkownika, które chcesz zbierać od klientów. Klient wprowadza informacje na stronie rejestracji, które są przechowywane wraz z profilem w Twoim katalogu. Jeśli chcesz zebrać więcej informacji, możesz zdefiniować atrybuty niestandardowe i dodać je do przepływu użytkownika.

Zgoda na warunki i postanowienia. Możesz użyć niestandardowych atrybutów użytkownika, aby monitować użytkowników o zaakceptowanie warunków i postanowień. Możesz na przykład dodać pola wyboru do formularza rejestracji i dołączyć linki do warunków użytkowania i zasad ochrony prywatności.

Wymagania dotyczące roszczeń tokenów. Jeśli aplikacja wymaga określonych atrybutów użytkownika, możesz dołączyć je do tokenu wysłanego do aplikacji.

dostawcy tożsamości. Możesz skonfigurować dostawców tożsamości społecznościowych, takich jak Google, Facebook, Apple lub niestandardowego dostawcę tożsamości skonfigurowanego jako OpenID Connect (OIDC). Następnie możesz dodać je do przepływu użytkownika jako opcje logowania

Jak zintegrować przepływ użytkownika z aplikacją

Jeśli chcesz zbierać informacje od klientów poza wbudowanymi atrybutami użytkownika, zdefiniuj atrybuty niestandardowe, aby były dostępne podczas konfigurowania przepływu użytkownika.

Dodaj aplikację do przepływu użytkownika.

Krok 4. Dostosowywanie i zabezpieczanie logowania

Podczas planowania konfigurowania znakowania firmowego, dostosowań języka i rozszerzeń niestandardowych należy wziąć pod uwagę następujące kwestie:

Znakowanie firmowe. Po utworzeniu nowej dzierżawy zewnętrznej możesz dostosować wygląd aplikacji internetowych dla klientów, którzy logują się lub tworzą nowe konto, aby dostosować doświadczenie użytkownika końcowego. W usłudze Microsoft Entra ID domyślne znakowanie firmy Microsoft jest wyświetlane na stronach logowania przed dostosowaniem wszystkich ustawień. To oznakowanie reprezentuje globalny wygląd i styl, które mają zastosowanie we wszystkich logowaniach do dzierżawcy. Dowiedz się więcej na temat dostosowywania wyglądu i działania logowania.

Rozszerzanie roszczeń tokenu uwierzytelniania Identyfikator zewnętrzny został zaprojektowany pod kątem elastyczności. Możesz użyć niestandardowego rozszerzenia uwierzytelniania, aby dodać oświadczenia z systemów zewnętrznych do tokenu aplikacji tuż przed wystawieniem tokenu do aplikacji. Dowiedz się więcej na temat dodawania własnej logiki biznesowej z niestandardowymi rozszerzeniami uwierzytelniania.

Uwierzytelnianie wieloskładnikowe (MFA) Możesz również włączyć zabezpieczenia dostępu do aplikacji, wymuszając uwierzytelnianie wieloskładnikowe, co dodaje krytyczną drugą warstwę zabezpieczeń do logowania użytkowników, wymagając weryfikacji za pośrednictwem jednorazowego kodu dostępu poczty e-mail. Dowiedz się więcej o dostępnych metodach uwierzytelniania wieloskładnikowego.

Uwierzytelnianie natywne. Uwierzytelnianie natywne umożliwia hostowanie interfejsu użytkownika w aplikacji klienckiej zamiast delegowania uwierzytelniania do przeglądarek. Dowiedz się więcej o uwierzytelnianiu natywnym w identyfikatorze zewnętrznym.

Zabezpieczenia i nadzór. Dowiedz się więcej o funkcjach zabezpieczeń i zarządzania dostępnych w dzierżawie zewnętrznej, takich jak Microsoft Entra ID Protection.

Jak dostosować i zabezpieczyć logowanie

- Dostosowywanie oznakowania

- Dodawanie dostawców tożsamości

- Zbieranie atrybutów podczas rejestracji

- Dodawanie atrybutów do tokenu

- Dodawanie uwierzytelniania wieloskładnikowego

- Używanie niestandardowej domeny adresu URL

Następne kroki

- Rozpocznij bezpłatną wersję próbną lub utwórz zewnętrzną dzierżawę.

- Znajdź przykłady i wskazówki dotyczące integrowania aplikacji.

- Zobacz także Microsoft Entra External ID Developer Center, aby uzyskać najnowszą zawartość i zasoby dla deweloperów.