Dodawanie programu OpenID Connect jako zewnętrznego dostawcy tożsamości (wersja zapoznawcza)

Dotyczy:  Użytkownicy Workforce

Użytkownicy Workforce  Użytkownicy zewnętrzni (dowiedzieć się więcej)

Użytkownicy zewnętrzni (dowiedzieć się więcej)

Konfigurując federację przy użyciu niestandardowego dostawcy tożsamości OpenID Connect (OIDC), możesz zezwolić użytkownikom na tworzenie kont i logowanie się do aplikacji przy użyciu istniejących kont od dostawcy federacyjnego zewnętrznego. Ta federacja OIDC umożliwia uwierzytelnianie z różnymi dostawcami, którzy są zgodni z protokołem OpenID Connect.

Po dodaniu dostawcy tożsamości OIDC do opcji logowania się w przepływie użytkownika, użytkownicy mogą się zarejestrować i zalogować do zarejestrowanych aplikacji zdefiniowanych w tym przepływie użytkownika. Mogą to zrobić przy użyciu swoich poświadczeń od dostawcy tożsamości OIDC. (Dowiedz się więcej na temat metod uwierzytelniania i dostawców tożsamości dla klientów.)

Warunki wstępne

- Zewnętrzny najemca .

- Aplikacja zarejestrowana jako w dzierżawie.

- Przepływ rejestracji i logowania użytkownika.

Skonfiguruj dostawcę tożsamości OpenID Connect

Aby móc federować użytkowników z dostawcą tożsamości, należy najpierw przygotować dostawcę tożsamości do akceptowania żądań federacji z dzierżawy identyfikatora Entra firmy Microsoft. W tym celu należy uzupełnić identyfikatory przekierowania URI i zarejestrować się u dostawcy tożsamości, aby zostać rozpoznanym.

Przed przejściem do następnego kroku wypełnij identyfikatory URI przekierowania w następujący sposób:

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

Włącz logowanie i rejestrację przez dostawcę tożsamości

Aby włączyć logowanie i rejestrowanie użytkowników przy użyciu konta w dostawcy tożsamości, musisz zarejestrować identyfikator Entra firmy Microsoft jako aplikację u dostawcy tożsamości. Ten krok umożliwia dostawcy tożsamości rozpoznanie identyfikatora Entra firmy Microsoft i wystawianie tokenów w celu federacji. Zarejestruj aplikację, używając swoich skonfigurowanych URI przekierowania. Zapisz szczegóły konfiguracji dostawcy tożsamości, aby skonfigurować federację w dzierżawie usługi Microsoft Entra External ID.

Ustawienia federacji

Aby skonfigurować federację openID connect z dostawcą tożsamości w usłudze Microsoft Entra External ID, musisz mieć następujące ustawienia:

- dobrze znany punkt końcowy

- URI wystawcy

- identyfikator klienta

- Metoda uwierzytelniania klienta

- klucz tajny klienta

- Zakres

- typ odpowiedzi

- mapowanie roszczeń (opcjonalnie)

- Subskrybuj

- Nazwa

- Imię

- Nazwisko

- Email_zweryfikowany

- Numer telefonu

- Numer_telefonu_zweryfikowany

- Adres ulicy

- Miejscowość

- Region

- Kod pocztowy

- Kraj

Konfigurowanie nowego dostawcy tożsamości OpenID Connect w centrum administracyjnym

Po skonfigurowaniu dostawcy tożsamości w tym kroku skonfigurujesz nową federację openID connect w centrum administracyjnym firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego Microsoft Entra co najmniej administratora zewnętrznego dostawcy tożsamości.

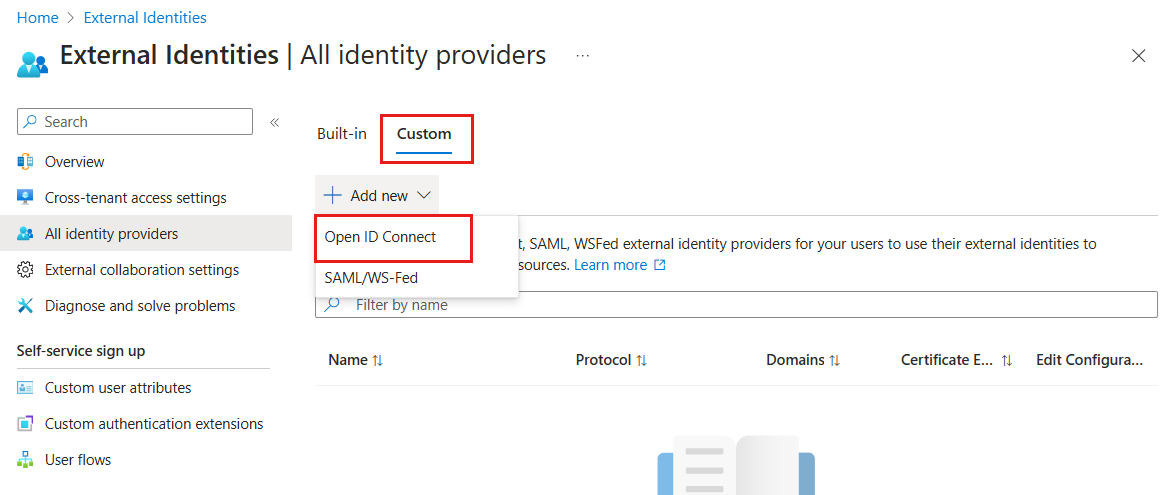

Przejdź do Tożsamość>Tożsamości zewnętrzne>Wszyscy dostawcy tożsamości.

Wybierz kartę Niestandardowe, a następnie wybierz pozycję Dodaj nowy>Open ID Connect.

Wprowadź następujące szczegóły dla dostawcy tożsamości:

Nazwa wyświetlana: Nazwa dostawcy tożsamości, która będzie wyświetlana użytkownikom podczas logowania i rejestracji. Na przykład zaloguj się przy użyciu nazwy dostawcy tożsamości lub utwórz konto przy użyciu nazwy dostawcy tożsamości.

dobrze znany punktu końcowego (znanego również jako identyfikator URI metadanych) to identyfikator URI odnajdywania OIDC, który uzyskać informacje o konfiguracji dostawcy tożsamości. Odpowiedź, która ma zostać pobrana z dobrze znanej lokalizacji, to dokument JSON, w tym lokalizacje punktów końcowych protokołu OAuth 2.0. Należy pamiętać, że dokument metadanych powinien zawierać co najmniej następujące właściwości:

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supportedijwks_uri. Aby uzyskać więcej informacji, zobacz specyfikacje odnajdywania OpenID Connect .identyfikator URI wystawcy OpenID: jednostka dostawcy tożsamości, która wystawia tokeny dostępu dla aplikacji. Jeśli na przykład użyjesz narzędzia OpenID Connect do sfederowania zusługi Azure AD B2C, identyfikator URI wystawcy może zostać pobrany z identyfikatora URI odnajdywania z tagiem "wystawca" i będzie wyglądać następująco:

https://login.b2clogin.com/{tenant}/v2.0/. Identyfikator URI wystawcy to adres URL z uwzględnieniem wielkości liter przy użyciu schematu https, który zawiera schemat, host i opcjonalnie, składniki numeru portu i ścieżki oraz brak składników zapytań ani fragmentów.

Notatka

Konfigurowanie innych dzierżaw Microsoft Entra jako zewnętrznego dostawcy tożsamości nie jest obecnie obsługiwane. W związku z tym domena

microsoftonline.comw identyfikatorze URI wystawcy nie jest akceptowana.- Identyfikator klienta i klucz tajny klienta to identyfikatory wykorzystywane przez dostawcę tożsamości do identyfikacji zarejestrowanej usługi aplikacji. W przypadku wybrania uwierzytelniania przy użyciu client_secret, należy podać tajny klucz klienta. W przypadku wybrania private_key_jwt klucz prywatny musi być podany w metadanych dostawcy OpenID (punktu końcowego .well-known), które można pobrać za pomocą właściwości jwks_uri.

-

Uwierzytelnianie klienta jest typem metody uwierzytelniania klienta używanej do uwierzytelniania u dostawcy tożsamości przy użyciu punktu końcowego tokenu. Obsługiwane są metody uwierzytelniania

client_secret_post,client_secret_jwtiprivate_key_jwt.

Notatka

Ze względu na możliwe problemy z zabezpieczeniami metoda uwierzytelniania klienta client_secret_basic nie jest obsługiwana.

-

Zakres określa informacje i uprawnienia, które chcesz uzyskać od dostawcy tożsamości, na przykład

openid profile. Żądania OpenID Connect muszą zawierać wartośćopenidw zakresie, aby otrzymać token identyfikatora od dostawcy tożsamości. Inne zakresy można dołączać rozdzielając spacjami. Zapoznaj się z dokumentacją OpenID Connect, aby zobaczyć, jakie inne zakresy mogą być dostępne, takie jakprofile,emailitp. -

Typ odpowiedzi opisuje, jakiego rodzaju informacje są zwracane w początkowym wywołaniu do

authorization_endpointtwojego dostawcy tożsamości. Obecnie obsługiwany jest tylko typ odpowiedzicode.id_tokenitokennie są obecnie obsługiwane.

Możesz wybrać Dalej: Mapowanie oświadczeń, aby skonfigurować mapowanie oświadczeń lub Przejrzyj i stwórz w celu dodania dostawcy tożsamości.

Notatka

Firma Microsoft zaleca, aby nie używać niejawnego przepływu udzielania lub przepływu ROPC . W związku z tym konfiguracja zewnętrznego dostawcy tożsamości OpenID connect nie obsługuje tych przepływów. Zalecanym sposobem obsługi spAs jest przepływ kodu autoryzacji OAuth 2.0 (z PKCE) który jest obsługiwany przez konfigurację federacji OIDC.

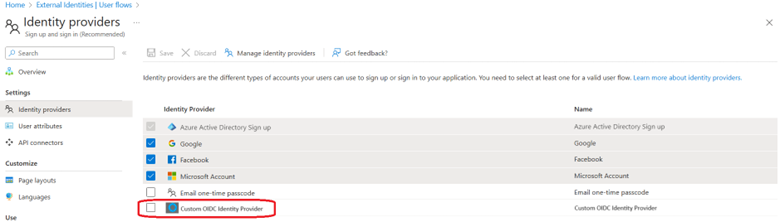

Dodaj dostawcę tożsamości OIDC do przepływu użytkownika

Na tym etapie dostawca tożsamości OIDC został skonfigurowany w identyfikatorze Entra firmy Microsoft, ale nie jest jeszcze dostępny na żadnej ze stron logowania. Aby dodać dostawcę tożsamości OIDC do przepływu użytkownika:

W dzierżawie zewnętrznej przejdź do Identity>External Identities>Przepływy użytkownika.

Wybierz scenariusz użytkownika, w którym chcesz dodać dostawcę tożsamości OIDC.

W ustawieniach wybierz Dostawcy tożsamości.

W obszarze Inni Dostawcy Tożsamości, wybierz dostawcę tożsamości typu OIDC.

Wybierz pozycję Zapisz.