Dostawcy tożsamości dla zewnętrznych najemców

Dotyczy:  Najemcy organizacji

Najemcy organizacji  Najemcy zewnętrzni (dowiedz się więcej)

Najemcy zewnętrzni (dowiedz się więcej)

Napiwek

Ten artykuł dotyczy identyfikatora zewnętrznego w kontekście najemców zewnętrznych. Aby uzyskać informacje o dzierżawcach pracowników, zapoznaj się z dostawcami tożsamości dla zewnętrznego ID w kontekście dzierżawców pracowniczych.

Dzięki Microsoft Entra External ID możesz tworzyć bezpieczne, spersonalizowane środowiska logowania dla aplikacji skierowanych do klientów indywidualnych i biznesowych. W dzierżawie zewnętrznej istnieje kilka sposobów na rejestrację użytkowników w aplikacji. Mogą utworzyć konto przy użyciu poczty e-mail i hasła lub jednorazowego kodu dostępu. Jeśli włączysz logowanie za pomocą Facebooka, Google, Apple lub niestandardowego dostawcy tożsamości OIDC albo SAML/WS-Fed, użytkownicy będą mogli logować się przy użyciu swoich poświadczeń zapisanych w zewnętrznym dostawcy tożsamości. Obiekt użytkownika jest tworzony dla nich w katalogu przy użyciu informacji o tożsamości zebranych podczas rejestracji.

W tym artykule opisano dostawców usług tożsamości, dostępnych do głównego uwierzytelniania przy rejestracji i logowaniu do aplikacji w zewnętrznych dzierżawcach. Możesz również zwiększyć bezpieczeństwo, wymuszając zasady uwierzytelniania wieloskładnikowego (MFA), które wymagają drugiej formy weryfikacji za każdym razem, gdy użytkownik loguje się (dowiedz się więcej).

Logowanie za pomocą poczty e-mail i hasła

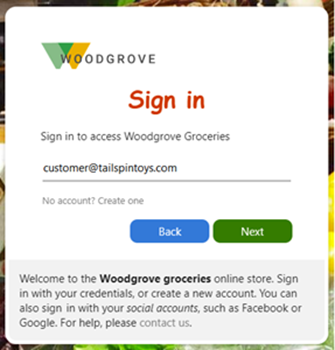

Domyślna subskrypcja e-mail jest włączona w ustawieniach Twojego lokalnego dostawcy tożsamości konta. Dzięki opcji poczty e-mail użytkownicy mogą zarejestrować się i zalogować się przy użyciu swojego adresu e-mail i hasła.

rejestracji: użytkownicy są proszeni o podanie adresu e-mail, który jest weryfikowany podczas rejestracji przy użyciu jednorazowego kodu weryfikacyjnego. Następnie użytkownik wprowadza wszelkie inne informacje żądane na stronie rejestracji, na przykład nazwa wyświetlana, imię i nazwisko. Następnie wybierają pozycję Kontynuuj, aby utworzyć konto.

logowania: po zarejestrowaniu się i utworzeniu konta użytkownik może się zalogować, wprowadzając swój adres e-mail i hasło.

Resetowanie hasła: jeśli włączysz logowanie za pomocą poczty e-mail i hasła, na stronie hasła pojawi się link resetowania hasła. Jeśli użytkownik zapomni hasła, wybranie tego linku spowoduje wysłanie jednorazowego kodu dostępu na adres e-mail. Po weryfikacji użytkownik może wybrać nowe hasło.

Podczas tworzenia przepływu rejestracji i logowania użytkownika adres e-mail z hasłem jest opcją domyślną.

Poczta e-mail z jednorazowym logowaniem za pomocą kodu dostępu

Wiadomość e-mail z jednorazowym kodem dostępu jest opcją w ustawieniach lokalnych dostawcy identyfikacji konta. W przypadku tej opcji użytkownik loguje się przy użyciu tymczasowego kodu dostępu zamiast przechowywanego hasła za każdym razem, gdy się zaloguje.

Rejestracja: Użytkownicy mogą zarejestrować się przy użyciu swojego adresu e-mail i poprosić o kod tymczasowy, który jest wysyłany na ich adres e-mail. Wprowadza ten kod i kontynuuje logowanie.

pl-PL: logowania: po zarejestrowaniu się użytkownika i utworzeniu konta, za każdym razem, gdy się zalogują, wprowadzą swój adres e-mail i otrzymają tymczasowy kod dostępu.

Możesz również skonfigurować opcje wyświetlania, ukrywania lub dostosowywania linku samoobsługowego resetowania hasła na stronie logowania (dowiedz się więcej).

Podczas tworzenia przepływu rejestracji i logowania użytkownika, jednorazowy kod przesyłany e-mailem jest jedną z opcji konta lokalnego.

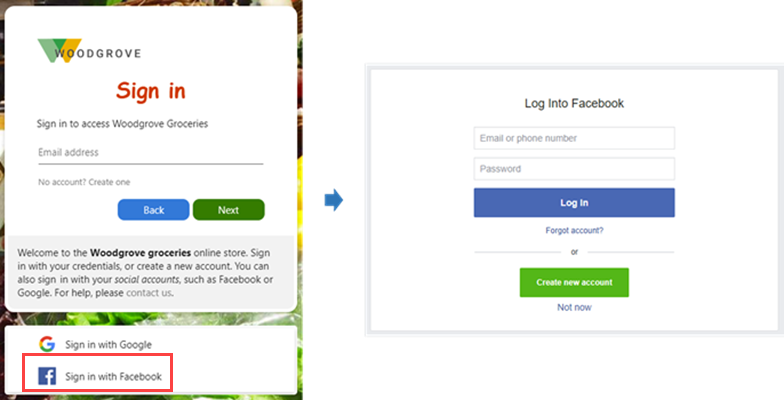

Dostawcy tożsamości społecznościowych: Facebook, Google i Apple

Aby uzyskać optymalne środowisko logowania, sfederuj się z dostawcami tożsamości społecznościowych, gdy jest to możliwe, aby umożliwić użytkownikom bezproblemowe tworzenie konta i logowanie. W dzierżawie zewnętrznej możesz zezwolić użytkownikowi na zarejestrowanie się i zalogowanie się przy użyciu własnego konta Facebook, Google lub Apple.

Po włączeniu dostawców tożsamości społecznościowych użytkownicy mogą wybierać opcje dostawców tożsamości społecznościowych udostępniane na stronie rejestracji. Aby skonfigurować dostawców tożsamości społecznościowych w zewnętrznej dzierżawie, należy u dostawcy tożsamości utworzyć aplikację i skonfigurować dane uwierzytelniające. Uzyskujesz identyfikator klienta lub aplikacji, klucz tajny klienta lub aplikacji albo certyfikat, którego można następnie użyć do skonfigurowania dzierżawy zewnętrznej.

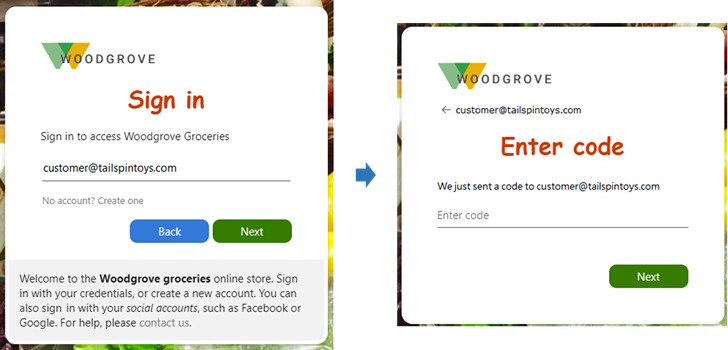

Logowanie google

Konfigurując federację z firmą Google, możesz zezwolić użytkownikom na logowanie się do aplikacji przy użyciu własnych kont Gmail. Po dodaniu Google jako jednej z opcji logowania Twojej aplikacji, na stronie logowania użytkownicy mogą zalogować się do Microsoft Entra External ID przy użyciu konta Google.

Na poniższych zrzutach ekranu pokazano logowanie przy użyciu środowiska Google. Na stronie logowania użytkownicy wybierają pozycję Zaloguj się przy użyciu usługi Google. W tym momencie użytkownik jest przekierowywany do dostawcy tożsamości Google w celu ukończenia logowania.

Dowiedz się, jak dodać Google jako dostawcę tożsamości.

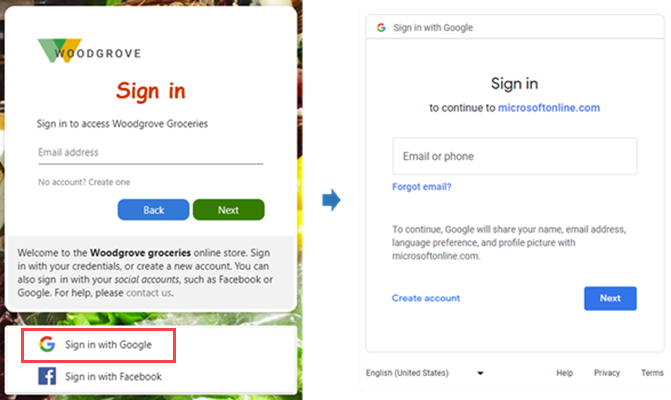

Logowanie do serwisu Facebook

Konfigurując federację z serwisem Facebook, możesz zezwolić użytkownikom na logowanie się do aplikacji przy użyciu własnych kont w serwisie Facebook. Po dodaniu serwisu Facebook jako jednej z opcji logowania aplikacji, na stronie logowania użytkownicy mogą zalogować się do Microsoft Entra Eksternalny ID przy użyciu konta w serwisie Facebook.

Na poniższych zrzutach ekranu przedstawiono logowanie się przy użyciu serwisu Facebook. Na stronie logowania użytkownicy wybierają pozycję Zaloguj się przy użyciu serwisu Facebook. Następnie użytkownik zostanie przekierowany do dostawcy tożsamości serwisu Facebook w celu ukończenia logowania.

Dowiedz się, jak dodać Facebook jako dostawcę tożsamości.

Logowanie Apple (wersja zapoznawcza)

Konfigurując federację z firmą Apple, możesz zezwolić użytkownikom na logowanie się do aplikacji przy użyciu własnych kont Firmy Apple. Po dodaniu obsługi logowania za pomocą konta Apple jako jednej z opcji w aplikacji, na stronie logowania użytkownicy mogą logować się do Microsoft Entra External ID przy użyciu konta Apple.

Na poniższych zrzutach ekranu przedstawiono logowanie przy użyciu środowiska firmy Apple. Na stronie logowania użytkownicy wybierają pozycję Zaloguj się z Apple. Następnie użytkownik jest przekierowywany do dostawcy tożsamości firmy Apple w celu ukończenia logowania. Dowiedz się, jak dodać firmę Apple jako dostawcę tożsamości.

Niestandardowi dostawcy tożsamości SAML/WS-Fed (wersja zapoznawcza)

Możesz skonfigurować dostawcę tożsamości SAML lub WS-Fed, aby umożliwić użytkownikom rejestrację i logowanie się do aplikacji przy użyciu własnego konta u dostawcy tożsamości. Użytkownik może się zarejestrować lub zalogować, wybierając opcję Zarejestruj się przy użyciu lub Zaloguj się przy użyciu. Są one przekierowywane do dostawcy tożsamości, a następnie wracane do firmy Microsoft Entra po pomyślnym zalogowaniu. W przypadku dzierżaw zewnętrznych adres e-mail logowania użytkownika nie musi być zgodny ze wstępnie zdefiniowanymi domenami skonfigurowanymi podczas federacji SAML. W związku z tym aktualizacja konfiguracji federacji przez dodanie, zmianę lub usunięcie domen nie wpłynie na środowisko dla istniejących użytkowników.

Użytkownik, który wprowadza adres e-mail na stronie logowania, która pasuje do wstępnie zdefiniowanej domeny w dowolnej z zewnętrznych dostawców tożsamości, zostanie przekierowany do uwierzytelniania za pomocą tego dostawcy tożsamości. Jeśli nie mają konta, może zostać wyświetlony monit o podanie dodatkowych szczegółów, a konto zostanie utworzone.

Aby uzyskać więcej informacji, zobacz SAML/WS-Fed dostawców tożsamości. Aby uzyskać szczegółowe instrukcje konfiguracji, zobacz Dodawanie federacji z dostawcami tożsamości SAML/WS-Fed.

Uwaga

Federacja SAML/WS-Fed jest ogólnie dostępna dla najemców zasobów ludzkich.

Niestandardowy dostawca tożsamości OIDC

Możesz skonfigurować niestandardowego dostawcę tożsamości OpenID Connect (OIDC), aby umożliwić użytkownikom rejestrowanie się i logowanie do aplikacji przy użyciu poświadczeń w zewnętrznym dostawcy tożsamości. Możesz również sfederować procesy logowania i rejestracji z tenantem Azure AD B2C przy użyciu protokołu OIDC.

Dowiedz się, jak skonfigurować dostawcę tożsamości OIDC według własnych potrzeb.

Aktualizowanie metod logowania

W dowolnym momencie możesz zaktualizować opcje logowania dla aplikacji. Możesz na przykład dodać dostawców tożsamości społecznościowych lub zmienić metodę logowania konta lokalnego.

Zmiana metod logowania wpływa tylko na nowych użytkowników. Istniejący użytkownicy nadal logują się przy użyciu oryginalnej metody. Załóżmy na przykład, że zaczynasz od metody logowania za pomocą e-maila i hasła, a następnie zmieniasz na e-mail z jednorazowym kodem dostępu. Nowi użytkownicy logują się przy użyciu jednorazowego kodu dostępu, ale wszyscy użytkownicy, którzy już zarejestrowali się przy użyciu poczty e-mail i hasła, nadal będą monitowani o podanie swojego adresu e-mail i hasła.

Interfejsy API programu Microsoft Graph

Następujące operacje interfejsu API Microsoft Graph są obsługiwane do zarządzania dostawcami tożsamości i metodami uwierzytelniania w Microsoft Entra External ID:

- Aby zidentyfikować obsługiwanych dostawców tożsamości i metody uwierzytelniania, należy wywołać interfejs API List availableProviderTypes .

- Aby zidentyfikować dostawców tożsamości i metody uwierzytelniania, które zostały już skonfigurowane i włączone w dzierżawie, wywołaj List identityProviders API.

- Aby włączyć obsługiwanego dostawcę tożsamości lub metodę uwierzytelniania, należy wywołać interfejs API Create identityProvider .