Samouczek: zbieranie analizy zagrożeń i tworzenia łańcuchów infrastruktury

W tym samouczku przedstawiono sposób przeprowadzania kilku typów wyszukiwań wskaźników oraz zbierania analizy zagrożeń i przeciwników przy użyciu Microsoft Defender Threat Intelligence (Defender TI) w portalu Microsoft Defender.

Wymagania wstępne

Tożsamość Microsoft Entra lub osobiste konto Microsoft. Logowanie się lub tworzenie konta

Licencja usługi Defender TI Premium.

Uwaga

Użytkownicy bez licencji Usługi Defender TI Premium nadal mogą uzyskać dostęp do naszej bezpłatnej oferty usługi Defender TI.

Zrzeczenie się

Usługa Defender TI może obejmować obserwacje na żywo, obserwacje w czasie rzeczywistym i wskaźniki zagrożeń, w tym złośliwą infrastrukturę i narzędzia atakujące zagrożenia. Wyszukiwanie wszystkich adresów IP i domen w usłudze Defender TI jest bezpieczne do wyszukiwania. Firma Microsoft udostępnia zasoby online (na przykład adresy IP, nazwy domen), które są uważane za rzeczywiste zagrożenia stwarzające wyraźne i obecne niebezpieczeństwo. Prosimy o użycie ich najlepszej oceny i zminimalizowanie niepotrzebnego ryzyka podczas interakcji ze złośliwymi systemami podczas wykonywania poniższego samouczka. Firma Microsoft minimalizuje ryzyko, odróżniając złośliwe adresy IP, hosty i domeny.

Przed rozpoczęciem

Jak wcześniej stwierdza zastrzeżenie, podejrzane i złośliwe wskaźniki są definiowane dla Twojego bezpieczeństwa. Usuń wszystkie nawiasy z adresów IP, domen i hostów podczas wyszukiwania w usłudze Defender TI. Nie przeszukuj tych wskaźników bezpośrednio w przeglądarce.

Przeprowadzanie wyszukiwania wskaźników i zbieranie analizy zagrożeń i przeciwników

Ten samouczek umożliwia wykonanie szeregu kroków w celu utworzenia łańcucha infrastruktury ze sobą wskaźników naruszenia zabezpieczeń (IOC) związanych z naruszeniem biblioteki Magecart oraz zebrania analizy zagrożeń i przeciwników po drodze.

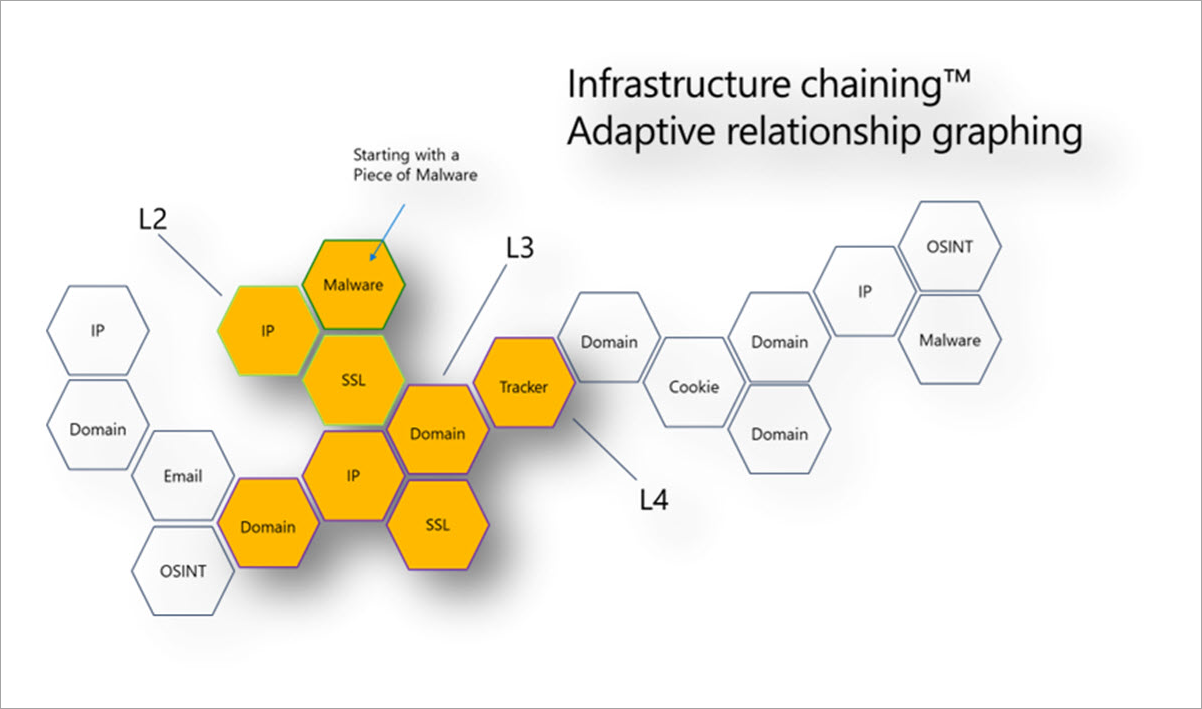

Łańcuch infrastruktury wykorzystuje wysoce połączony charakter Internetu, aby rozszerzyć jeden MKOl na wiele w oparciu o nakładające się szczegóły lub wspólne cechy. Tworzenie łańcuchów infrastruktury umożliwia wykrywaniu zagrożeń lub reagowaniom na zdarzenia profilowanie obecności cyfrowej osoby atakującej i szybkie obracanie się między tymi zestawami danych w celu utworzenia kontekstu wokół zdarzenia lub badania. Łańcuchy infrastruktury umożliwiają również bardziej efektywne klasyfikowanie, alerty i akcje w organizacji.

Odpowiednie osoby: Analityk analizy zagrożeń, łowca zagrożeń, osoba reagująca na zdarzenia, analityk operacji zabezpieczeń

Tło naruszenia magecart

Firma Microsoft profiluje i śledzi działania Magecart, syndykatu grup cyberprzestępców, który stoi za setkami naruszeń platform handlu detalicznego online. Magecart wprowadza skrypty, które kradną poufne dane, które konsumenci wprowadzają do formularzy płatności online, na stronach internetowych handlu elektronicznego bezpośrednio lub za pośrednictwem swoich dostawców, których bezpieczeństwo zostało naruszone.

Już w październiku 2018 roku Magecart przeniknął do internetowej witryny myPillow, mypillow[.]w celu kradzieży informacji o płatności przez wstrzyknięcie skryptu do sklepu internetowego. Skrypt był hostowany w domenie typosquatted mypiltow[.]com.

Naruszenie MyPillow było atakiem dwuetapowym, a pierwszy skimmer był aktywny tylko przez krótki czas, zanim został zidentyfikowany jako nielegalny i usunięty. Jednak osoby atakujące nadal miały dostęp do sieci MyPillow i 26 października 2018 r. firma Microsoft zauważyła, że zarejestrowała nową domenę , livechatinc[.]organizacji.

Aktorzy Magecart zazwyczaj rejestrują domenę, która wygląda jak najbardziej podobna do legalnej. W związku z tym, jeśli analityk przyjrzy się kodowi JavaScript, może przegapić wprowadzony skrypt Magecarta, który przechwytuje informacje o płatności kartą kredytową i wypycha je do własnej infrastruktury Magecart. Jednak użytkownicy wirtualni firmy Microsoft przechwytują model obiektów dokumentu (DOM) i znajdują wszystkie dynamiczne linki i zmiany wprowadzone przez język JavaScript z przeszukiwań na zapleczu. Możemy wykryć to działanie i wskazać fałszywą domenę, która hostowała wstrzyknięty skrypt w magazynie internetowym MyPillow.

Zbieranie analizy zagrożeń związanych z naruszeniem zabezpieczeń magecart

Wykonaj następujące kroki na stronie eksploratora intela w portalu usługi Defender, aby tworzyć łańcuchy infrastruktury w aplikacji mypillow[.]com.

Uzyskaj dostęp do portalu usługi Defender i ukończ proces uwierzytelniania firmy Microsoft. Dowiedz się więcej o portalu usługi Defender

Przejdź doeksploratora intelaanalizy> zagrożeń.

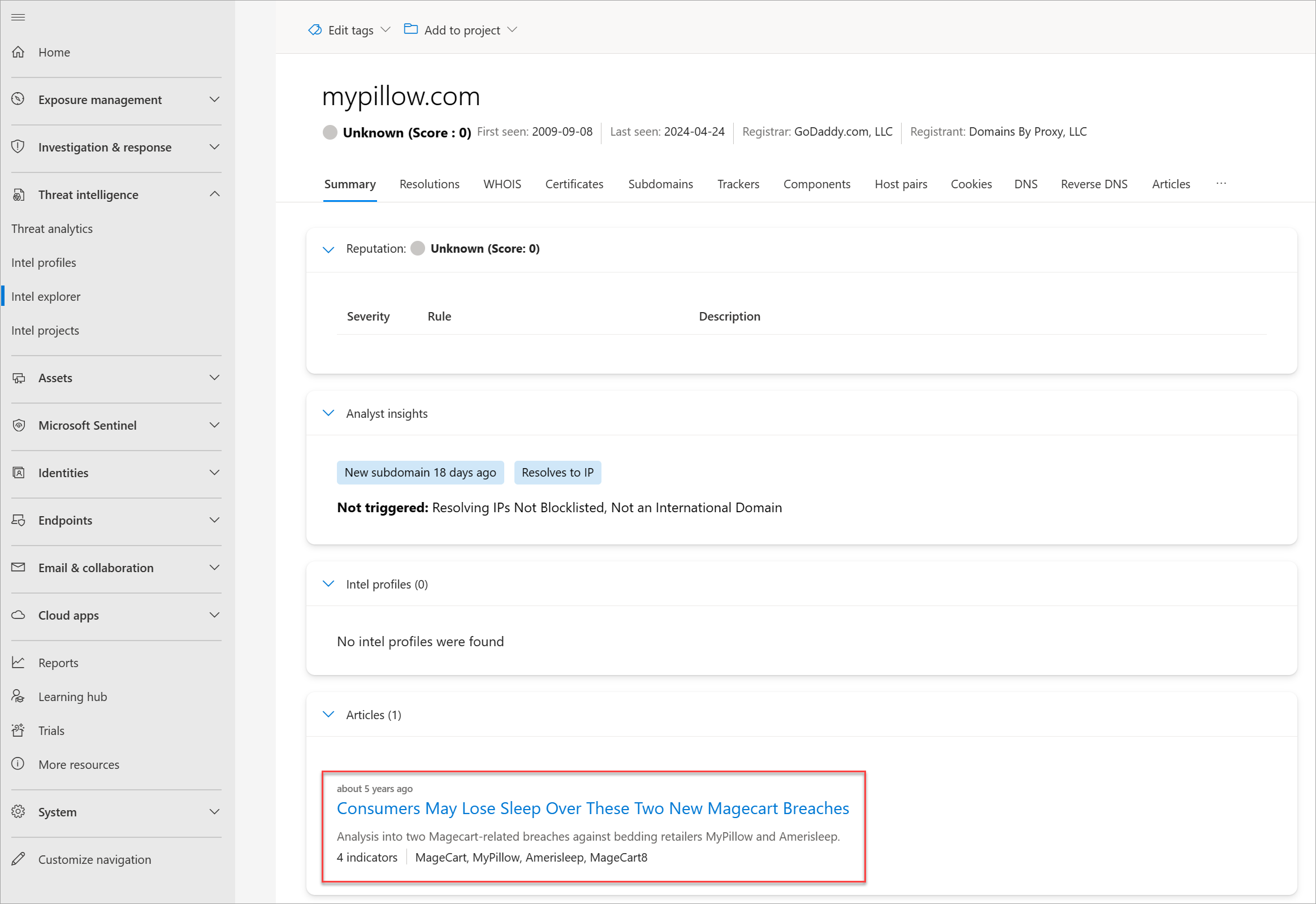

Wyszukaj mypillow[.]na pasku wyszukiwania eksploratora Intel . Powinien zostać wyświetlony artykuł Consumers May Lose Sleep Over These Two Magecart Breaches associated with this domain (Konsumenci mogą utracić sen w związku z tymi dwoma naruszeniami biblioteki Magecart skojarzonymi z tą domeną).

Wybierz artykuł. Powinny być dostępne następujące informacje na temat tej powiązanej kampanii:

- Ten artykuł został opublikowany 20 marca 2019 r.

- Zawiera szczegółowe informacje na temat tego, jak grupa aktorów zagrożeń Magecart naruszyła platformę MyPillow w październiku 2018 r.

Wybierz kartę Wskaźniki publiczne w artykule. Powinna ona zawierać listę następujących operacji We/Wy:

- amerisleep.github[.]Io

- cmytuok[.]Do góry

- livechatinc[.]Org

- mypiltow[.]Com

Wstecz do paska wyszukiwania eksploratora intela, wybierz pozycję Wszystkie na liście rozwijanej i wyślij zapytanie do mypillow[.]com ponownie.

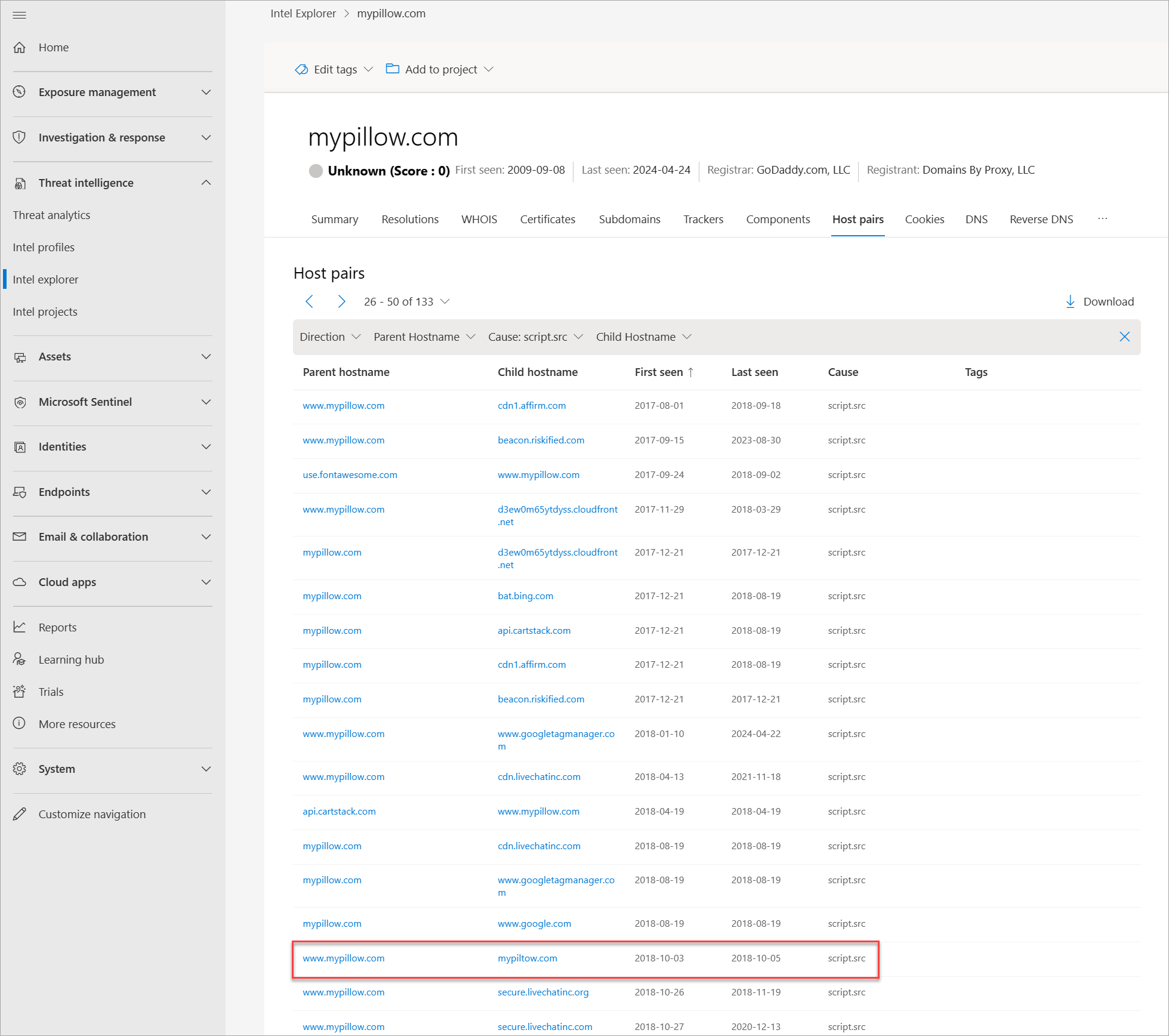

Wybierz kartę Pary hostów w wynikach wyszukiwania. Pary hostów ujawniają połączenia między witrynami internetowymi, których tradycyjne źródła danych, takie jak pasywny system nazw domen (pDNS) i WHOIS, nie byłyby wyświetlane. Umożliwiają one również sprawdzenie, gdzie są używane zasoby i na odwrót.

Posortuj pary hostów według pierwszej widocznej wartości i przefiltruj według pliku script.src jako przyczynę. Prześlij stronę do momentu znalezienia relacji pary hostów, które miały miejsce w październiku 2018 r. Zwróć uwagę, że mypillow[.]com ściąga zawartość z domeny typosquatted, mypiltow[.]com w dniach 3–5 października 2018 r. za pomocą skryptu.

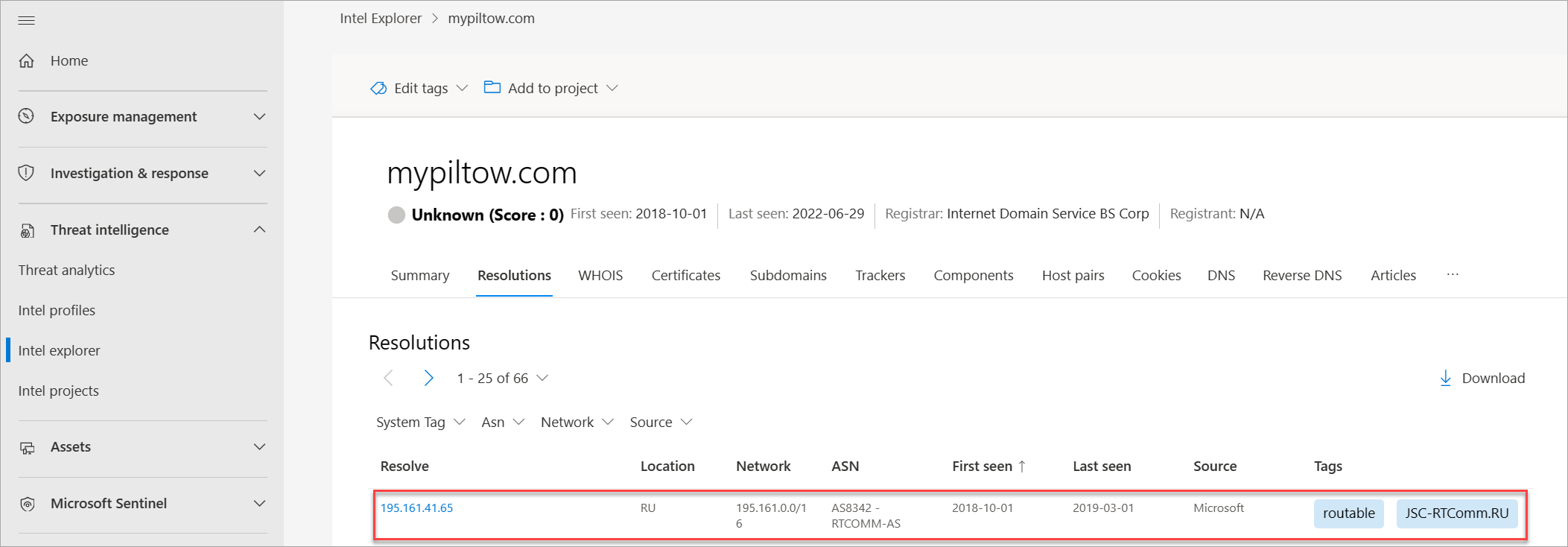

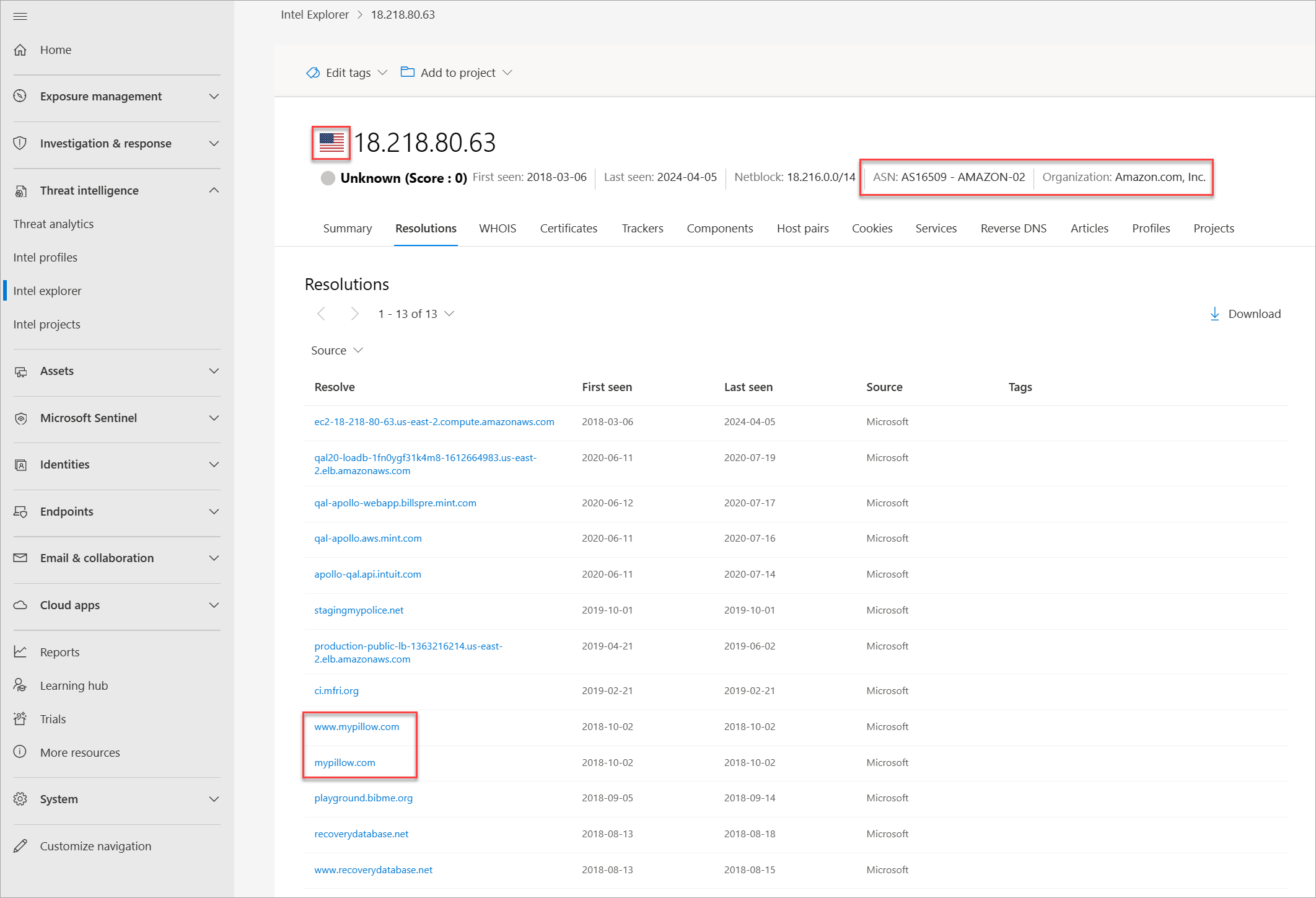

Wybierz kartę Rozwiązania i wyłącz adres IP mypiltow[.]w październiku 2018 r.

Powtórz ten krok dla aplikacji mypillow[.]com. W październiku 2018 r. należy zauważyć następujące różnice między adresami IP obu domen:

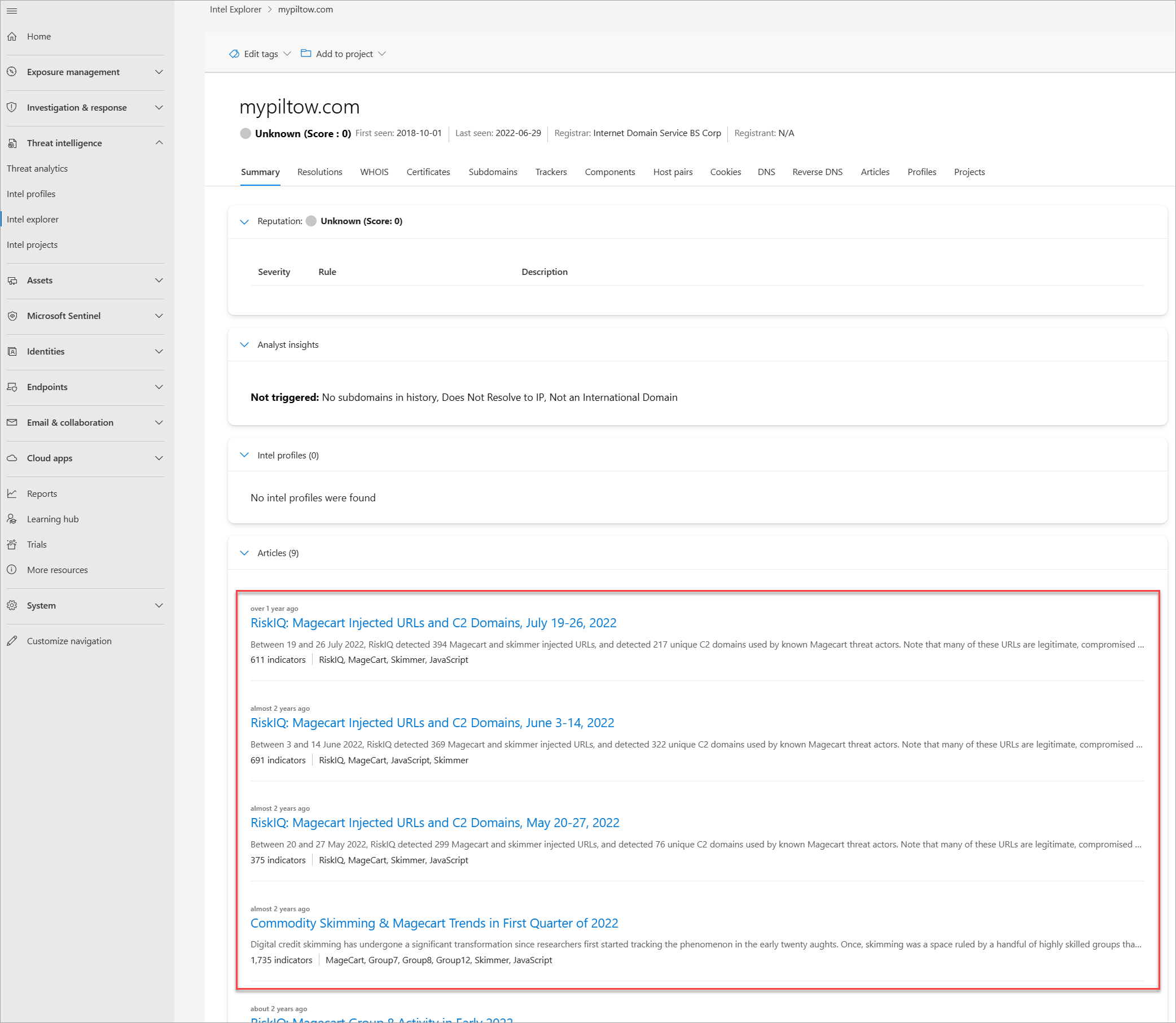

Wybierz kartę Podsumowanie i przewiń w dół do sekcji Artykuły . Powinny zostać wyświetlone następujące opublikowane artykuły dotyczące aplikacji mypiltow[.]com:

- RiskIQ: Magecart Injected URLLs and C2 Domains, 3–14 czerwca 2022 r.

- RiskIQ: Wprowadzone adresy URL magecart i domeny C2, 20-27 maja 2022 r.

- Commodity Skimming & Magecart Trends w pierwszym kwartale 2022 r.

- RiskIQ: Działalność Grupy Magecart 8 na początku 2022 r.

- Magecart Group 8 Real Estate: Hosting Patterns Associated with the Skimming Group

- Zestaw Inter Skimming Używany w atakach homoglyph

- Magecart Group 8 łączy się w NutriBullet.com dodawanie do ich rosnącej listy ofiar

Przejrzyj każdy z tych artykułów i zanotuj dodatkowe informacje, takie jak elementy docelowe; taktyka, techniki i procedury (TSP); i inne IOCs — można znaleźć informacje o grupie aktorów zagrożeń Magecart.

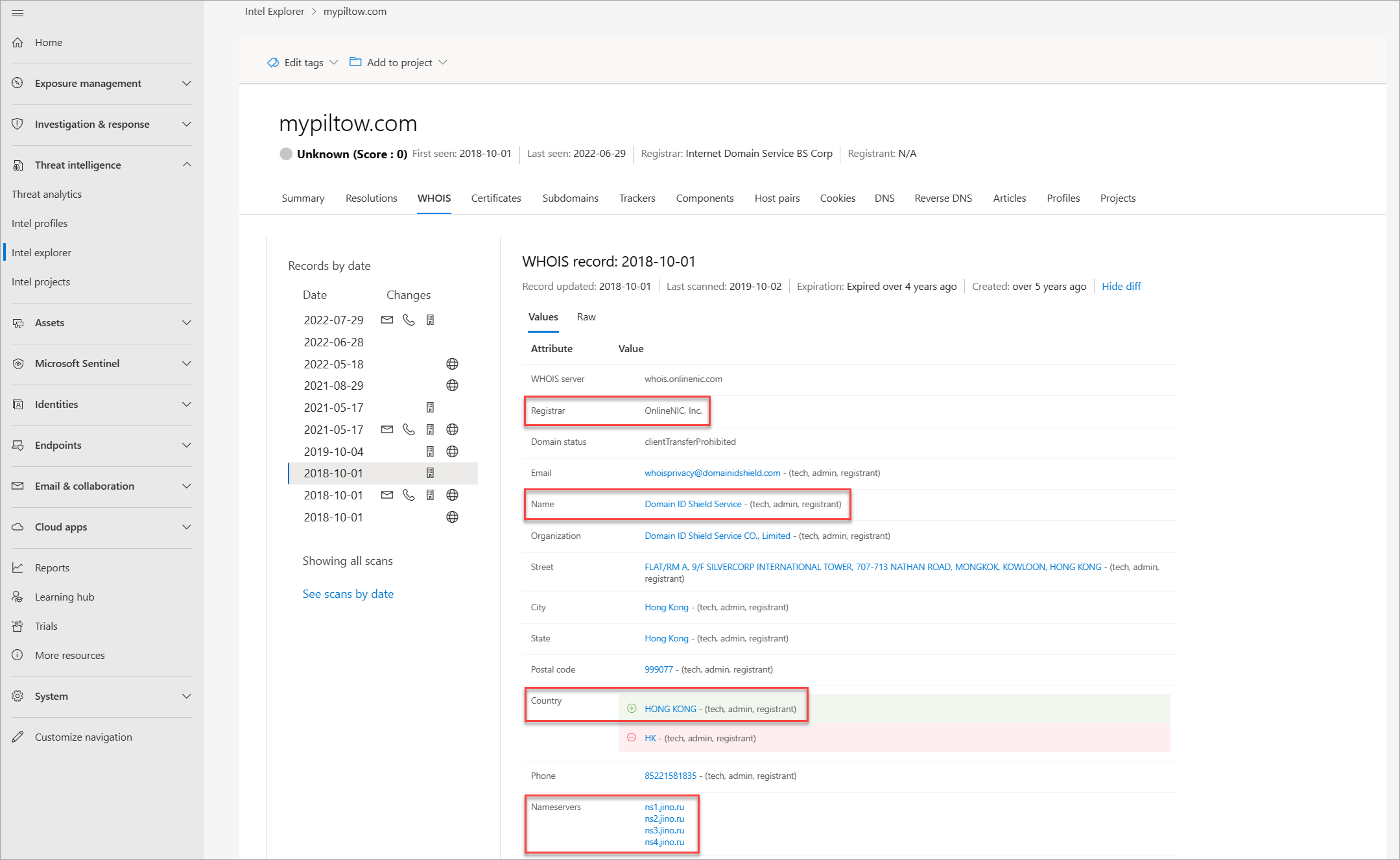

Wybierz kartę WHOIS i porównaj informacje whois między mypillow[.]com i mypiltow[.]com. Zanotuj następujące szczegóły:

Rekord WHOIS aplikacji mypillow[.]com od października 2011 wskazuje, że My Pillow Inc wyraźnie posiada domenę.

Rekord WHOIS aplikacji mypiltow[.]com od października 2018 wskazuje, że domena została zarejestrowana w Hong Kong SAR i jest chroniona przez domenę ID Shield Service CO.

Rejestrator mypiltow[.]com jest OnlineNIC, Inc.

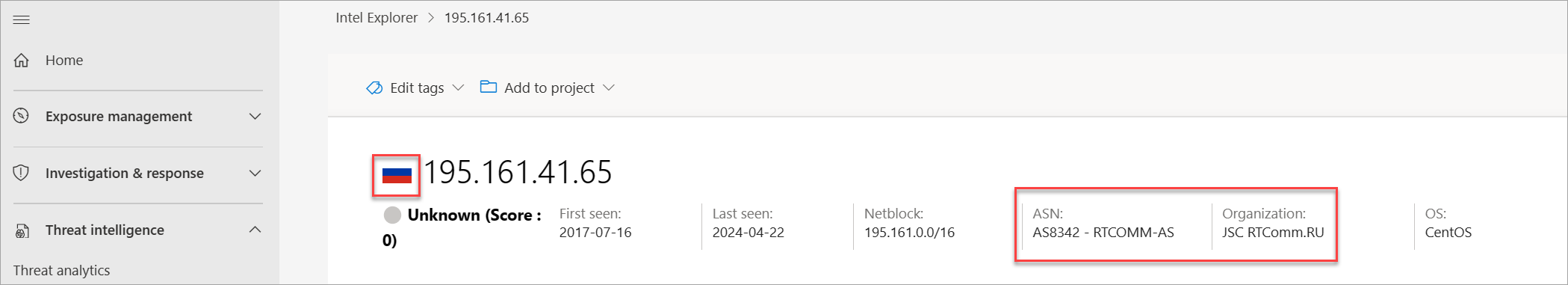

Biorąc pod uwagę rekordy adresów i szczegóły WHOIS analizowane do tej pory, analityk powinien uznać za dziwne, że chińska usługa ochrony prywatności chroni przede wszystkim rosyjski adres IP dla firmy z siedzibą w USA.

Wróć do paska wyszukiwania eksploratora intela i wyszukaj ciąg livechatinc[.]organizacji. Artykuł Magecart Group 8 Blends into NutriBullet.com Adding To Their Growing List of Victims powinien teraz pojawić się w wynikach wyszukiwania.

Wybierz artykuł. Powinny być dostępne następujące informacje na temat tej powiązanej kampanii:

- Artykuł został opublikowany 18 marca 2020 r.

- Artykuł wskazuje, że Nutribullet, Amerisleep i MODUŁ.LICZBY-CBN również padły ofiarą grupy aktorów zagrożeń Magecart.

Wybierz kartę Wskaźniki publiczne . Powinna ona zawierać listę następujących operacji We/Wy:

- Adresy URL: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domeny: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]Com

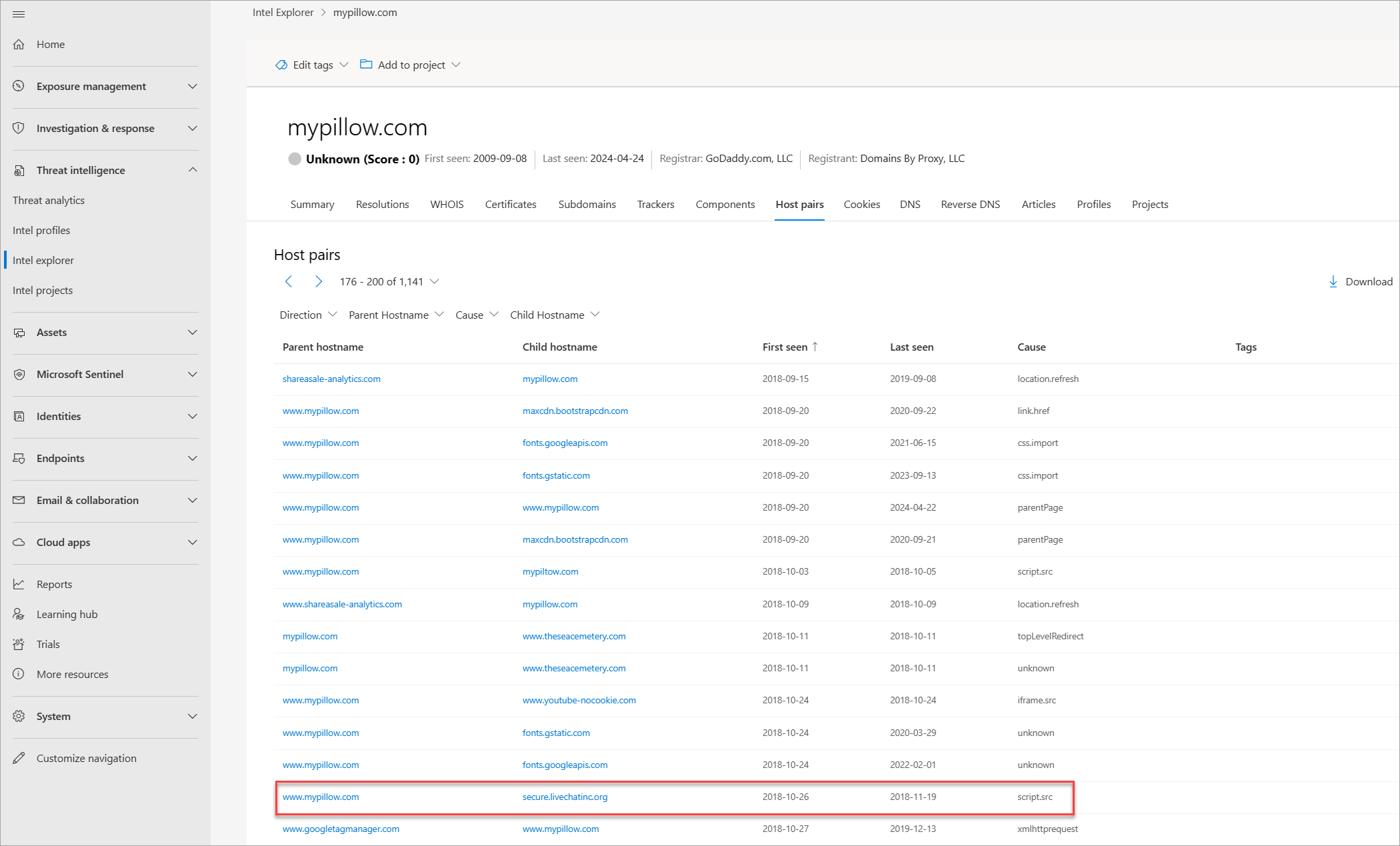

Wróć do paska wyszukiwania Eksploratora Intel i wyszukaj ciąg mypillow[.]com. Następnie przejdź do karty Pary hostów, posortuj pary hostów według po raz pierwszy widoczny i poszukaj relacji pary hostów, które wystąpiły w październiku 2018 r.

Zwróć uwagę, jak www.mypillow[.]po raz pierwszy zaobserwowano dotarcie do secure.livechatinc[.]org w dniu 26 października 2018 r., ponieważ żądanie GET skryptu zostało zaobserwowane z www.mypillow[.]com do secure.livechatinc[.]organizacji. Związek ten trwał do 19 listopada 2018 r.

Ponadto secure.livechatinc[.]org wyciągnął rękę do www.mypillow[.]com , aby uzyskać dostęp do serwera tego ostatniego (xmlhttprequest).

Przejrzyj mypillow[.]relacje par hostów com dalej. Zwróć uwagę na to, jak mypillow[.]Com ma relacje pary hostów z następującymi domenami, co jest podobne do nazwy domeny secure.livechatinc[.]org:

- cdn.livechatinc[.]Com

- secure.livechatinc[.]Com

- api.livechatinc[.]Com

Przyczyny relacji obejmują:

- script.src

- iframe.src

- nieznany

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat to usługa czatu pomocy technicznej na żywo, którą sprzedawcy internetowi mogą dodawać do swoich witryn internetowych jako zasób partnerski. Korzysta z niej kilka platform handlu elektronicznego, w tym MyPillow. Ta fałszywa domena jest interesująca, ponieważ oficjalna witryna Livechat jest w rzeczywistości livechatinc[.]com. W związku z tym w tym przypadku aktor zagrożeń użył typosquat domeny najwyższego poziomu, aby ukryć fakt, że umieścił drugiego skimmera na stronie internetowej MyPillow.

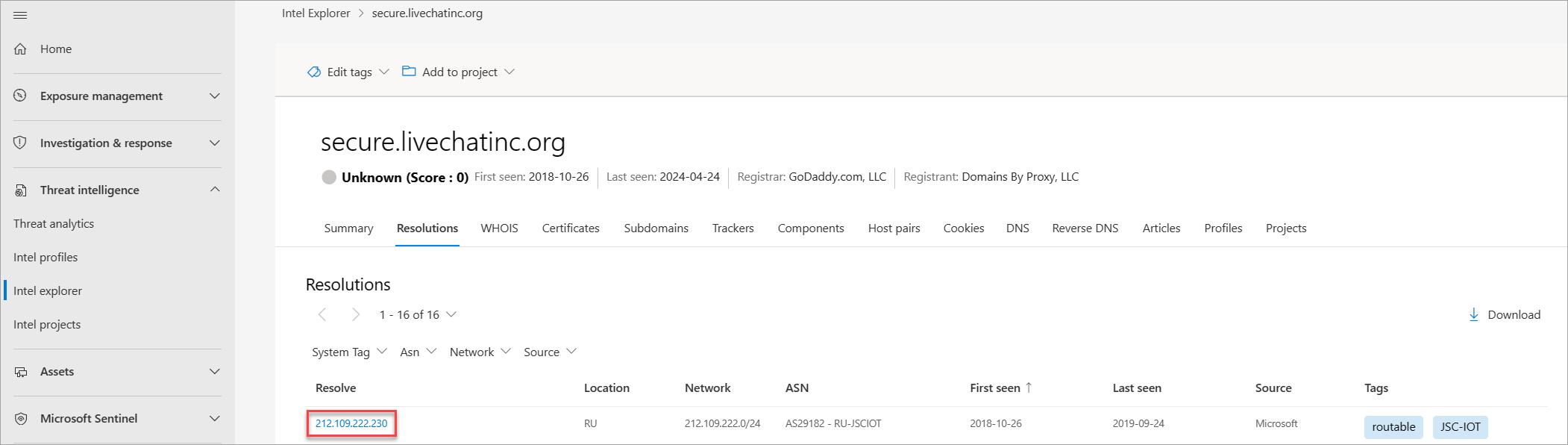

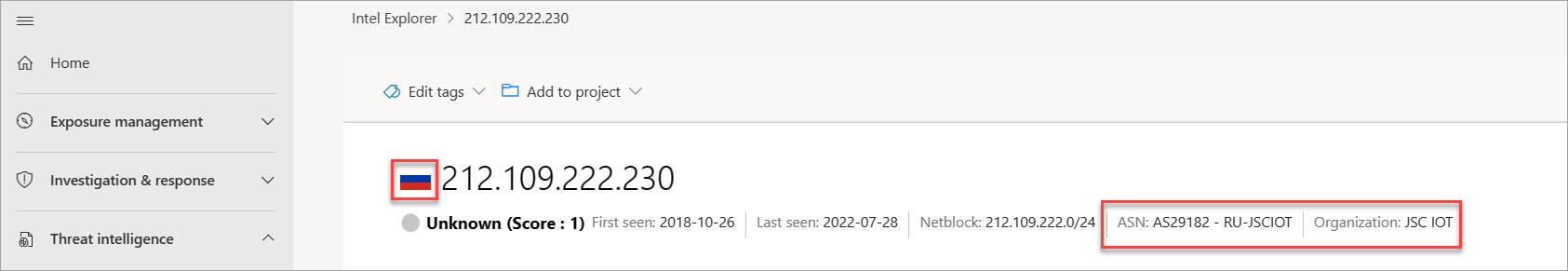

Wstecz i znajdź relację pary hostów za pomocą pliku secure.livechatinc[.]i odwłaszczać tę nazwę hosta. Karta Rozwiązania powinna wskazywać, że ten host został rozpoznany jako 212.109.222[.]230 w październiku 2018 r.

Zwróć uwagę, że ten adres IP jest również hostowany w Rosji, a organizacja ASN to JSC IOT.

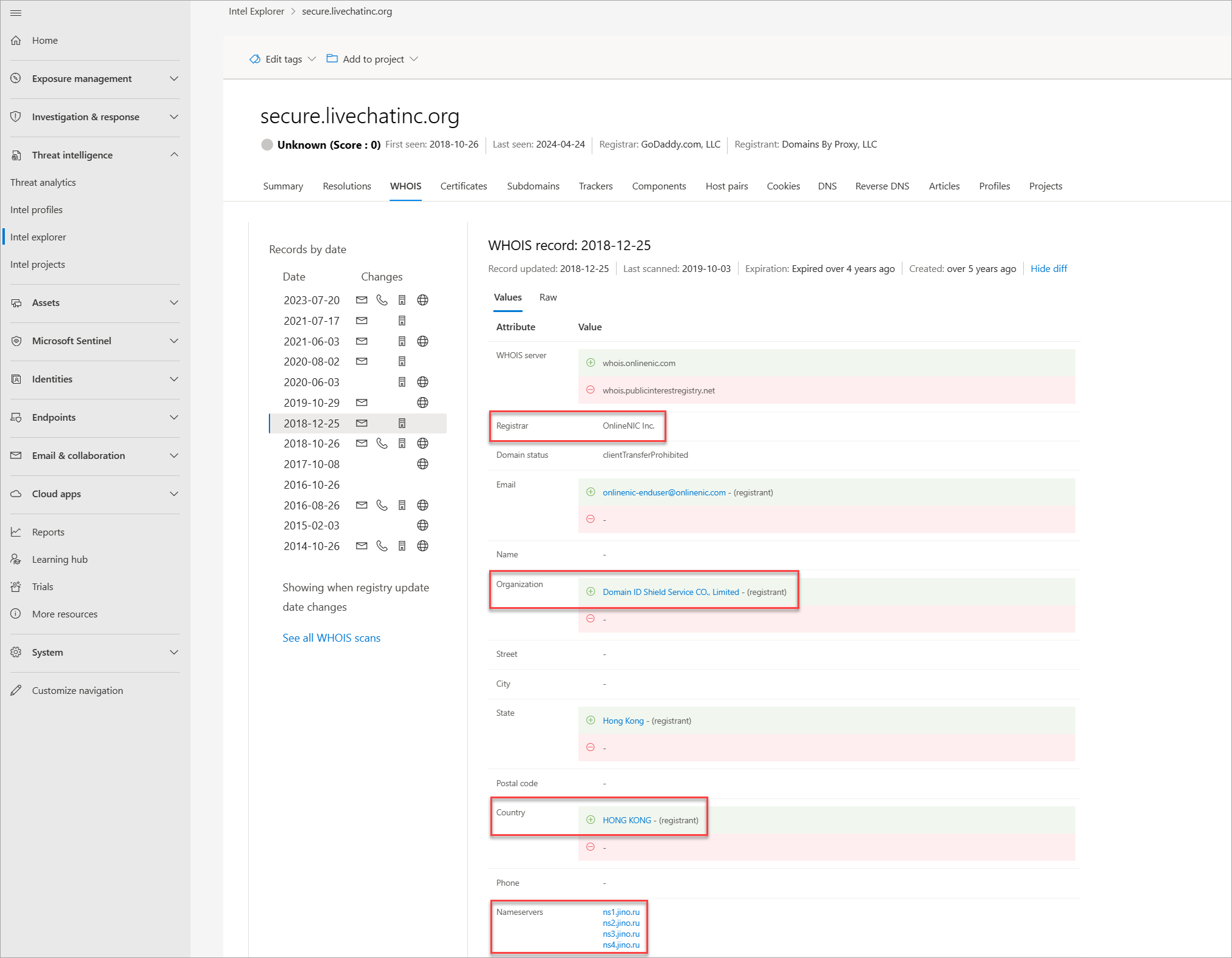

Wróć do paska wyszukiwania Eksploratora Intel i wyszukaj plik secure.livechatinc[.]organizacji. Następnie przejdź do karty WHOIS i wybierz rekord z 25 grudnia 2018 r.

Rejestratorem używanym dla tego rekordu jest OnlineNIC Inc., który jest tym samym, który jest używany do rejestrowania mypiltow[.]podczas tej samej kampanii. Na podstawie rekordu z 25 grudnia 2018 r. zwróć uwagę, że domena korzystała również z tej samej chińskiej usługi ochrony prywatności, usługi Osłona identyfikatora domeny, co mypiltow[.]com.

W rekordzie z grudnia użyto następujących serwerów nazw, które były takie same jak w rekordzie mypiltow z 1 października 2018 r. [.]Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

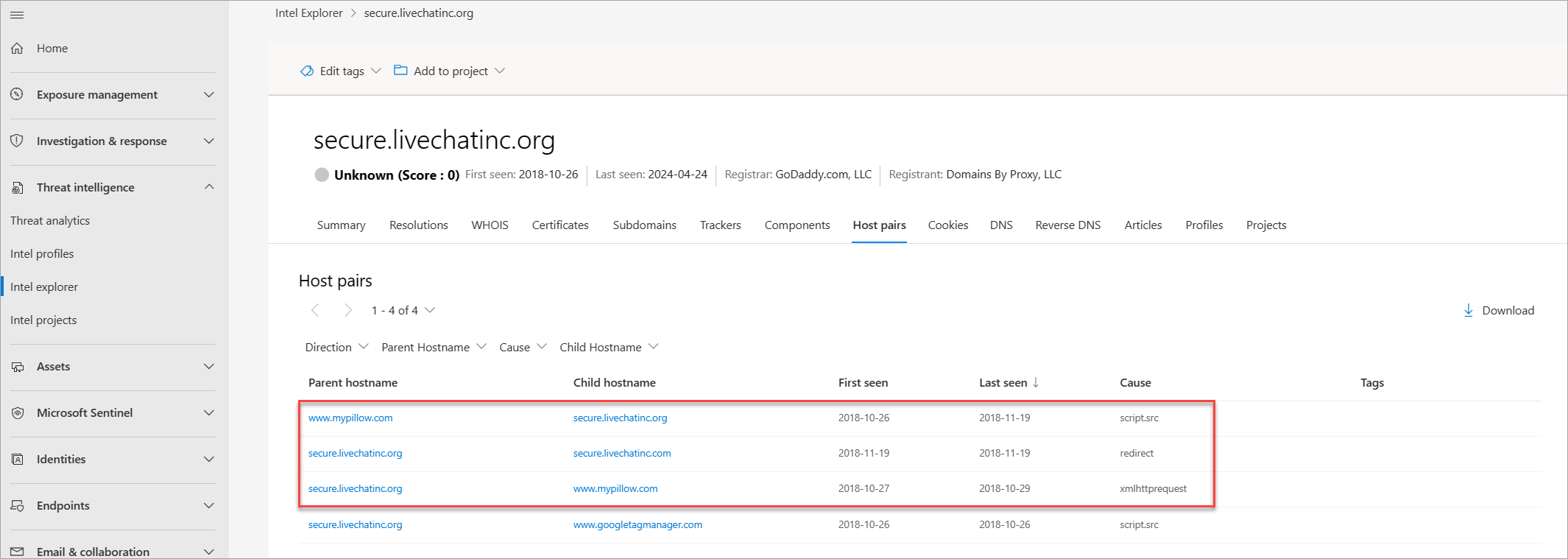

Wybierz kartę Pary hostów . Od października do listopada 2018 r. powinny zostać wyświetlone następujące relacje pary hostów:

- secure.livechatinc[.]organizacja przekierowała użytkowników do secure.livechatinc.com 19 listopada 2022 r. To przekierowanie jest bardziej niż prawdopodobne techniką zaciemniania w celu uniknięcia wykrycia.

- www.mypillow[.]com ściągał skrypt hostowany na secure.livechatinc[.]org (fałszywa witryna LiveChat) od 26 października 2018 r. do 19 listopada 2022 r. W tym przedziale czasu www.mypillow[.]zakupy użytkowników com zostały potencjalnie naruszone.

- secure.livechatinc[.]organizacja żądała danych (xmlhttprequest) z serwera www.mypillow[.]com, która hostuje prawdziwą witrynę internetową MyPillow, od 27 do 29 października 2018.

Czyszczenie zasobów

W tej sekcji nie ma zasobów do oczyszczenia.