Zasady kwarantanny

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

W Exchange Online Protection (EOP) i Ochrona usługi Office 365 w usłudze Microsoft Defender zasady kwarantanny umożliwiają administratorom definiowanie środowiska użytkownika dla komunikatów poddanych kwarantannie:

- Co użytkownicy mogą robić dla własnych komunikatów poddanych kwarantannie (wiadomości, w których są adresatami) w zależności od tego, dlaczego wiadomość została poddana kwarantannie.

- Niezależnie od tego, czy użytkownicy otrzymują okresowe (co cztery godziny, codziennie lub co tydzień) powiadomienia o komunikatach poddanych kwarantannie za pośrednictwem powiadomień o kwarantannie.

Tradycyjnie użytkownicy mają dozwolone lub odrzucone poziomy interakcyjności z komunikatami kwarantanny w zależności od tego, dlaczego komunikat został poddany kwarantannie. Na przykład użytkownicy mogą wyświetlać i zwalniać komunikaty, które zostały poddane kwarantannie jako spam lub zbiorcze, ale nie mogą wyświetlać ani wydawać komunikatów, które zostały poddane kwarantannie jako wyłudzanie informacji o wysokim poziomie zaufania lub złośliwe oprogramowanie.

Domyślne zasady kwarantanny wymuszają te historyczne możliwości użytkownika i są automatycznie przypisywane w obsługiwanych funkcjach ochrony , które poddają komunikaty kwarantannie.

Aby uzyskać szczegółowe informacje na temat elementów zasad kwarantanny, domyślnych zasad kwarantanny i poszczególnych uprawnień, zobacz sekcję Dodatek na końcu tego artykułu.

Jeśli nie podobaJą Ci się domyślne możliwości użytkownika dla komunikatów poddanych kwarantannie dla określonej funkcji (w tym braku powiadomień o kwarantannie), możesz utworzyć i użyć niestandardowych zasad kwarantanny zgodnie z opisem w tym artykule.

Zasady kwarantanny można tworzyć i przypisywać w portalu Microsoft Defender lub w programie PowerShell (Exchange Online programu PowerShell dla organizacji platformy Microsoft 365 z Exchange Online skrzynkami pocztowymi; autonomicznym programem PowerShell EOP w organizacjach EOP bez Exchange Online skrzynek pocztowych).

Co należy wiedzieć przed rozpoczęciem?

W usłudze Microsoft 365 obsługiwanej przez firmę 21Vianet w Chinach kwarantanna nie jest obecnie dostępna w portalu Microsoft Defender. Kwarantanna jest dostępna tylko w klasycznym centrum administracyjnym programu Exchange (klasycznym eac).

Otwórz portal Microsoft Defender pod adresem https://security.microsoft.com. Aby przejść bezpośrednio do strony Zasady kwarantanny , użyj polecenia https://security.microsoft.com/quarantinePolicies.

Aby nawiązać połączenie z programem Exchange Online programu PowerShell, zobacz Łączenie z programem PowerShell Exchange Online. Aby nawiązać połączenie z autonomicznym programem PowerShell EOP, zobacz Connect to Exchange Online Protection PowerShell (Nawiązywanie połączenia z programem PowerShell).

Jeśli zmienisz zasady kwarantanny przypisane do obsługiwanej funkcji ochrony, zmiana wpłynie na komunikat poddany kwarantannie po wprowadzeniu zmiany. Ustawienia nowego przypisania zasad kwarantanny nie mają wpływu na komunikaty, które zostały poddane kwarantannie przed dokonaniem zmiany.

Czas przechowywania wiadomości, które zostały poddane kwarantannie przez ochronę przed spamem i ochroną przed wyłudzaniem informacji, jest kontrolowany przez kwarantannę Zachowaj spam przez tę liczbę dni (QuarantineRetentionPeriod) w zasadach ochrony przed spamem. Aby uzyskać więcej informacji, zobacz tabelę w obszarze Przechowywanie kwarantanny.

Aby można było wykonać procedury opisane w tym artykule, musisz mieć przypisane uprawnienia. Masz następujące możliwości:

Microsoft Defender XDR ujednolicona kontrola dostępu oparta na rolach (RBAC) (jeśli Email & współpracy>Ochrona usługi Office 365 w usłudze Defender uprawnienia to

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell: autoryzacji i ustawień/ustawień zabezpieczeń/podstawowych ustawień zabezpieczeń (zarządzanie) lub operacji zabezpieczeń/danych zabezpieczeń/Email & kwarantanny współpracy (zarządzanie).

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell: autoryzacji i ustawień/ustawień zabezpieczeń/podstawowych ustawień zabezpieczeń (zarządzanie) lub operacji zabezpieczeń/danych zabezpieczeń/Email & kwarantanny współpracy (zarządzanie).Email & uprawnienia do współpracy w portalu Microsoft Defender: członkostwo w grupach ról Administrator kwarantanny, Administrator zabezpieczeń lub Zarządzanie organizacją.

uprawnienia Microsoft Entra: członkostwo w rolach administratora* globalnego lub administratora zabezpieczeń zapewnia użytkownikom wymagane uprawnienia i uprawnienia do innych funkcji w usłudze Microsoft 365.

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Wszystkie akcje podejmowane przez administratorów lub użytkowników w komunikatach poddanych kwarantannie są poddawane inspekcji. Aby uzyskać więcej informacji na temat zdarzeń kwarantanny poddanej inspekcji, zobacz Schemat kwarantanny w interfejsie API zarządzania Office 365.

Krok 1. Tworzenie zasad kwarantanny w portalu Microsoft Defender

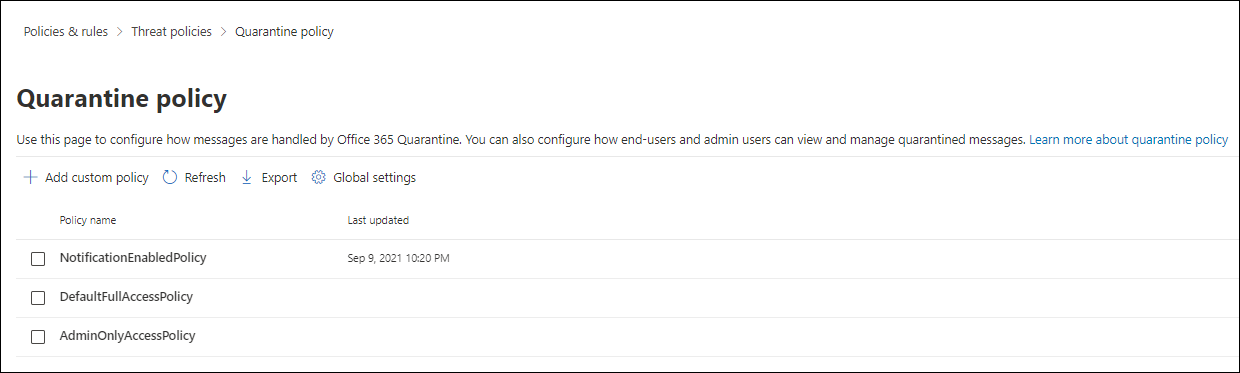

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do obszaru Zasady współpracy> Email && Zasadyzasadkwarantannyzasad>> zagrożeń w sekcji Reguły. Aby przejść bezpośrednio do strony zasad kwarantanny , użyj polecenia https://security.microsoft.com/quarantinePolicies.

Na stronie Zasady kwarantanny wybierz pozycję

Dodaj zasady niestandardowe , aby uruchomić kreatora nowych zasad kwarantanny.

Dodaj zasady niestandardowe , aby uruchomić kreatora nowych zasad kwarantanny.Na stronie Nazwa zasad wprowadź krótką, ale unikatową nazwę w polu Nazwa zasad . Nazwę zasad można wybrać na listach rozwijanych w nadchodzących krokach.

Po zakończeniu na stronie Nazwa zasad wybierz pozycję Dalej.

Na stronie Dostęp do wiadomości adresata wybierz jedną z następujących wartości:

Ograniczony dostęp: poszczególne uprawnienia uwzględnione w tej grupie uprawnień są opisane w sekcji Dodatek . Zasadniczo użytkownicy mogą wykonywać wszystkie czynności w przypadku komunikatów poddanych kwarantannie, z wyjątkiem zwolnienia ich z kwarantanny bez zgody administratora.

Ustaw określony dostęp (zaawansowane): użyj tej wartości, aby określić uprawnienia niestandardowe. Skonfiguruj następujące wyświetlane ustawienia:

-

Wybierz preferencję akcji wydania: wybierz jedną z następujących wartości z listy rozwijanej:

- Puste: użytkownicy nie mogą zwalniać ani żądać wydania swoich komunikatów z kwarantanny. Jest to wartość domyślna.

- Zezwalaj adresatom na żądanie zwolnienia komunikatu z kwarantanny

- Zezwalaj adresatom na zwolnienie komunikatu z kwarantanny

-

Wybierz dodatkowe akcje, które adresaci mogą wykonać w przypadku komunikatów poddanych kwarantannie: wybierz niektóre, wszystkie lub żadną z następujących wartości:

- Usuń

- Wersja zapoznawcza

- Blokuj nadawcę

- Zezwalaj nadawcy

-

Wybierz preferencję akcji wydania: wybierz jedną z następujących wartości z listy rozwijanej:

Te uprawnienia i ich wpływ na komunikaty poddane kwarantannie i powiadomienia o kwarantannie zostały opisane w sekcji Szczegóły uprawnień zasad kwarantanny w dalszej części tego artykułu.

Po zakończeniu na stronie dostępu do wiadomości adresata wybierz pozycję Dalej.

Na stronie Powiadomienie o kwarantannie wybierz pozycję Włącz , aby włączyć powiadomienia o kwarantannie, a następnie wybierz jedną z następujących wartości:

- Dołączanie komunikatów poddanych kwarantannie z zablokowanych adresów nadawcy

- Nie dołączaj komunikatów poddanych kwarantannie z zablokowanych adresów nadawcy

Porada

Jeśli włączysz powiadomienia o kwarantannie dla opcji Brak uprawnień dostępu (na stronie Dostęp do wiadomości adresatawybrano opcję Ustaw określony dostęp (zaawansowane)>Wybierz preferencję> akcji wydania pustą), użytkownicy będą mogli wyświetlać swoje komunikaty w kwarantannie, ale jedyną dostępną akcją dla komunikatów jest

Wyświetl nagłówki komunikatów.

Wyświetl nagłówki komunikatów.Po zakończeniu na stronie Powiadomienia o kwarantannie wybierz pozycję Dalej.

Na stronie Przeglądanie zasad możesz przejrzeć wybrane opcje. Wybierz pozycję Edytuj w każdej sekcji, aby zmodyfikować ustawienia w sekcji. Możesz też wybrać pozycję Wstecz lub określoną stronę w kreatorze.

Po zakończeniu na stronie Przeglądanie zasad wybierz pozycję Prześlij, a następnie wybierz pozycję Gotowe na stronie potwierdzenia.

Na wyświetlonej stronie potwierdzenia możesz użyć linków, aby przejrzeć wiadomości poddane kwarantannie lub przejść do strony Zasady ochrony przed spamem w portalu usługi Defender.

Po zakończeniu pracy na stronie wybierz pozycję Gotowe.

Po powrocie na stronę Zasad kwarantanny utworzone zasady są teraz wyświetlane. Możesz przystąpić do przypisywania zasad kwarantanny do obsługiwanej funkcji zabezpieczeń zgodnie z opisem w sekcji Krok 2 .

Tworzenie zasad kwarantanny w programie PowerShell

Porada

Uprawnienie PermissionToAllowSender w zasadach kwarantanny w programie PowerShell nie jest używane.

Jeśli wolisz używać programu PowerShell do tworzenia zasad kwarantanny, połącz się z programem Exchange Online programu PowerShell lub autonomicznym Exchange Online Protection programu PowerShell i użyj następującej składni:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

Parametr ESNEnabled z wartością

$truewłącza powiadomienia o kwarantannie. Powiadomienia kwarantanny są domyślnie wyłączone (wartość domyślna to$false).Parametr EndUserQuarantinePermissionsValue używa wartości dziesiętnej, która jest konwertowana z wartości binarnej. Wartość binarna odpowiada dostępnym uprawnieniom kwarantanny użytkownika końcowego w określonej kolejności. Dla każdego uprawnienia wartość 1 jest równa True, a wartość 0 równa False.

Wymagana kolejność i wartości dla każdego indywidualnego uprawnienia są opisane w poniższej tabeli:

Uprawnienie Wartość dziesiętna Wartość binarna PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ Wartość 0 dla tego uprawnienia nie ukrywa akcji Wyświetl nagłówek komunikatu

w kwarantannie. Jeśli komunikat jest widoczny dla użytkownika w kwarantannie, akcja jest zawsze dostępna dla komunikatu.

w kwarantannie. Jeśli komunikat jest widoczny dla użytkownika w kwarantannie, akcja jest zawsze dostępna dla komunikatu.² To uprawnienie nie jest używane (wartość 0 lub 1 nic nie robi).

³ Nie ustawiaj obu tych wartości uprawnień na 1. Ustaw jedną wartość na 1, a drugą na 0 lub ustaw obie wartości na 0.

W przypadku ograniczonych uprawnień dostępu wymagane wartości to:

Uprawnienie Ograniczony dostęp PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Wartość binarna 00101011 Wartość dziesiętna do użycia 43 Jeśli parametr ESNEnabled zostanie ustawiony na wartość

$true, gdy wartość parametru EndUserQuarantinePermissionsValue wynosi 0 (Brak dostępu , w którym wszystkie uprawnienia są wyłączone), adresaci mogą zobaczyć swoje komunikaty w kwarantannie, ale jedyną dostępną akcją dla komunikatów jest wyświetlenie nagłówków komunikatów.

wyświetlenie nagłówków komunikatów.

Ten przykład tworzy nowe zasady kwarantanny o nazwie LimitedAccess z włączonymi powiadomieniami o kwarantannie, które przypisują uprawnienia ograniczony dostęp zgodnie z opisem w poprzedniej tabeli.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

W przypadku uprawnień niestandardowych użyj poprzedniej tabeli, aby uzyskać wartość binarną odpowiadającą żądanym uprawnieniom. Przekonwertuj wartość binarną na wartość dziesiętną i użyj wartości dziesiętnej dla parametru EndUserQuarantinePermissionsValue .

Porada

Użyj równoważnej wartości dziesiętnej dla elementu EndUserQuarantinePermissionsValue. Nie używaj nieprzetworzonej wartości binarnej.

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-QuarantinePolicy.

Krok 2. Przypisywanie zasad kwarantanny do obsługiwanych funkcji

W obsługiwanych funkcjach ochrony, które poddają wiadomości e-mail kwarantannie, przypisane zasady kwarantanny określają, co użytkownicy mogą zrobić w celu kwarantanny komunikatów i czy powiadomienia o kwarantannie są włączone. Funkcje ochrony, które poddają komunikaty kwarantanny i czy obsługują zasady kwarantanny, opisano w poniższej tabeli:

| Funkcja | Obsługiwane zasady kwarantanny? |

|---|---|

| Werdykty w zasadach ochrony przed spamem | |

| Spam (SpamAction) | Tak (SpamQuarantineTag) |

| Spam o wysokim poziomie ufności (HighConfidenceSpamAction) | Tak (HighConfidenceSpamQuarantineTag) |

| Wyłudzanie informacji (PhishSpamAction) | Tak (PhishQuarantineTag) |

| Wyłudzanie informacji o wysokim poziomie zaufania (HighConfidencePhishAction) | Tak (HighConfidencePhishQuarantineTag) |

| Zbiorczo (BulkSpamAction) | Tak (BulkQuarantineTag) |

| Werdykty w zasadach ochrony przed wyłudzaniem informacji | |

| Fałszowanie (AuthenticationFailAction) | Tak (SpoofQuarantineTag) |

| Personifikacja użytkownika (TargetedUserProtectionAction) | Tak (TargetedUserQuarantineTag) |

| Personifikacja domeny (TargetedDomainProtectionAction) | Tak (TargetedDomainQuarantineTag) |

| Personifikacja analizy skrzynki pocztowej (MailboxIntelligenceProtectionAction) | Tak (MailboxIntelligenceQuarantineTag) |

| Zasady ochrony przed złośliwym oprogramowaniem | Tak (QuarantineTag) |

| Ochrona bezpiecznych załączników | |

| Email komunikaty z załącznikami, które zostały poddane kwarantannie jako złośliwe oprogramowanie za pomocą zasad bezpiecznych załączników (Włącz i akcja) | Tak (QuarantineTag) |

| Pliki poddane kwarantannie jako złośliwe oprogramowanie przez bezpieczne załączniki dla programów SharePoint, OneDrive i Microsoft Teams | Nie |

| Reguły przepływu poczty programu Exchange (nazywane również regułami transportu) z akcją: "Dostarczanie wiadomości do hostowanej kwarantanny" (Kwarantanna) | Nie |

Domyślne zasady kwarantanny, które są używane przez każdą funkcję ochrony, są opisane w powiązanych tabelach w obszarze Zalecane ustawienia dotyczące EOP i zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender.

Domyślne zasady kwarantanny, wstępnie ustawione grupy uprawnień i uprawnienia są opisane w sekcji Dodatek na końcu tego artykułu.

W dalszej części tego kroku wyjaśniono, jak przypisać zasady kwarantanny dla obsługiwanych werdyktów filtrów.

Przypisywanie zasad kwarantanny w obsługiwanych zasadach w portalu Microsoft Defender

Uwaga

Użytkownicy nie mogą wydawać własnych komunikatów, które zostały poddane kwarantannie jako złośliwe oprogramowanie przez zasady ochrony przed złośliwym oprogramowaniem lub bezpiecznymi załącznikami, ani wyłudzać informacji z dużą pewnością przez zasady ochrony przed spamem, niezależnie od sposobu konfigurowania zasad kwarantanny. Jeśli zasady zezwalają użytkownikom na wydawanie własnych komunikatów objętych kwarantanną, zamiast tego użytkownicy mogą zażądać wydania złośliwego oprogramowania poddanego kwarantannie lub wiadomości wyłudzających informacje o wysokim poziomie zaufania.

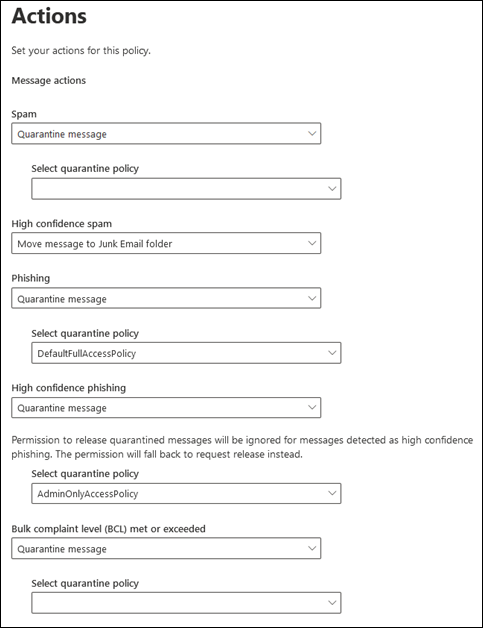

Zasady ochrony przed spamem

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do obszaru Zasady współpracy> Email && reguły>Zasady> zagrożeń— ochrona przed spamem w sekcji Zasady. Aby przejść bezpośrednio do strony Zasady ochrony przed spamem , użyj polecenia https://security.microsoft.com/antispam.

Na stronie Zasady ochrony przed spamem użyj jednej z następujących metod:

- Wybierz istniejące przychodzące zasady ochrony przed spamem, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy. W wyświetlonym okienku szczegółów zasad przejdź do sekcji Akcje , a następnie wybierz pozycję Edytuj akcje.

- Wybierz pozycję

Utwórz zasady, wybierz pozycję Przychodzące z listy rozwijanej, aby uruchomić nowego kreatora zasad ochrony przed spamem, a następnie przejdź do strony Akcje .

Utwórz zasady, wybierz pozycję Przychodzące z listy rozwijanej, aby uruchomić nowego kreatora zasad ochrony przed spamem, a następnie przejdź do strony Akcje .

Na stronie Akcje lub wysuwanym każdy werdykt z wybraną akcją komunikatu kwarantanny zawiera również pole Wyboru zasad kwarantanny , aby wybrać zasady kwarantanny.

Podczas tworzenia zasad ochrony przed spamem w przypadku zmiany akcji werdyktu filtrowania spamu na komunikat kwarantanny pole Wyboru zasad kwarantanny jest domyślnie puste. Pusta wartość oznacza, że są używane domyślne zasady kwarantanny dla tego werdyktu. Podczas późniejszego wyświetlania lub edytowania ustawień zasad ochrony przed spamem wyświetlana jest nazwa zasad kwarantanny. Domyślne zasady kwarantanny są wymienione w tabeli obsługiwanych funkcji.

Pełne instrukcje dotyczące tworzenia i modyfikowania zasad ochrony przed spamem opisano w temacie Konfigurowanie zasad ochrony przed spamem w usłudze EOP.

Zasady ochrony przed spamem w programie PowerShell

Jeśli wolisz używać programu PowerShell do przypisywania zasad kwarantanny w zasadach ochrony przed spamem, połącz się z programem Exchange Online programu PowerShell lub Exchange Online Protection programu PowerShell i użyj następującej składni:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Zasady kwarantanny mają znaczenie tylko wtedy, gdy komunikaty są poddawane kwarantannie. Wartość domyślna parametru HighConfidencePhishAction to Kwarantanna , więc nie trzeba używać tego parametru *Action podczas tworzenia nowych zasad filtru spamu w programie PowerShell. Domyślnie wszystkie inne *Parametry akcji w nowych zasadach filtru spamu nie są ustawione na wartość Kwarantanna.

Aby wyświetlić ważne wartości parametrów w istniejących zasadach ochrony przed spamem, uruchom następujące polecenie:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagJeśli utworzysz zasady ochrony przed spamem bez określania zasad kwarantanny dla werdyktu filtrowania spamu, zastosowano domyślne zasady kwarantanny dla tego werdyktu. Aby uzyskać informacje o domyślnych wartościach akcji i zalecanych wartościach akcji dla standardowych i ścisłych, zobacz Ustawienia zasad ochrony przed spamem w usłudze EOP.

Określ inne zasady kwarantanny, aby włączyć powiadomienia o kwarantannie lub zmienić domyślne możliwości użytkowników końcowych w komunikatach poddanych kwarantannie dla danego werdyktu filtrowania spamu.

Użytkownicy nie mogą wydawać własnych komunikatów, które zostały poddane kwarantannie jako wyłudzanie informacji o wysokim poziomie zaufania, niezależnie od sposobu konfigurowania zasad kwarantanny. Jeśli zasady zezwalają użytkownikom na wydawanie własnych komunikatów objętych kwarantanną, użytkownicy mogą zamiast tego zażądać wydania wiadomości wyłudzających informacje o wysokim poziomie zaufania w kwarantannie.

W programie PowerShell nowe zasady ochrony przed spamem w programie PowerShell wymagają zasad filtrowania spamu przy użyciu polecenia cmdlet New-HostedContentFilterPolicy (ustawienia) i wyłącznej reguły filtru spamu przy użyciu polecenia cmdlet New-HostedContentFilterRule (filtry adresatów). Aby uzyskać instrukcje, zobacz Tworzenie zasad ochrony przed spamem za pomocą programu PowerShell.

Ten przykład tworzy nowe zasady filtru spamu o nazwie Dział badań z następującymi ustawieniami:

- Akcja dla wszystkich werdyktów filtrowania spamu jest ustawiona na Kwarantanna.

- Domyślne zasady kwarantanny o nazwie AdminOnlyAccessPolicy, które przypisują opcję Brak uprawnień dostępu , zastępują domyślne używane zasady kwarantanny (komunikaty wyłudzania informacji o wysokim poziomie zaufania są domyślnie poddawane kwarantannie, a zasady kwarantanny AdminOnlyAccessPolicy są domyślnie używane).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-HostedContentFilterPolicy.

Ten przykład modyfikuje istniejące zasady filtrowania spamu o nazwie Human Resources. Akcja werdyktu dotyczącego kwarantanny spamu jest ustawiona na Kwarantanna, a niestandardowe zasady kwarantanny o nazwie ContosoNoAccess są przypisywane.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-HostedContentFilterPolicy.

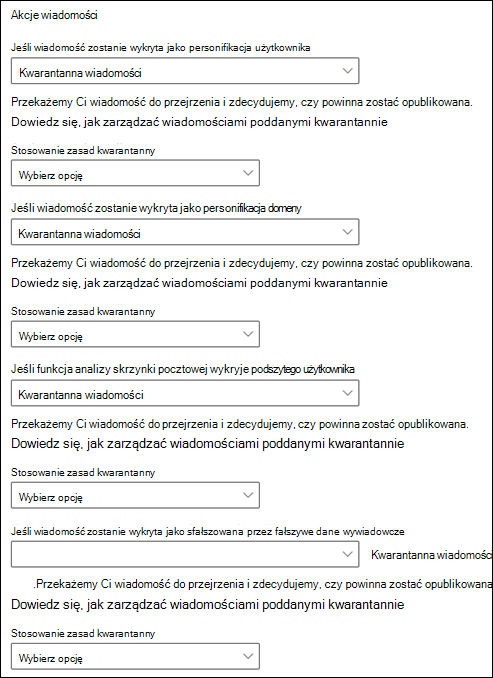

Zasady ochrony przed wyłudzaniem informacji

Analiza fałszowania jest dostępna w ramach operacji EOP i Ochrona usługi Office 365 w usłudze Defender. Ochrona przed personifikacją użytkowników, ochrona przed personifikacją domeny i ochrona przed inteligencją skrzynki pocztowej są dostępne tylko w Ochrona usługi Office 365 w usłudze Defender. Aby uzyskać więcej informacji, zobacz Zasady ochrony przed wyłudzaniem informacji na platformie Microsoft 365.

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do obszaru Zasady współpracy> Email && reguły>Zasady> zagrożeń— ochrona przed wyłudzaniem informacji w sekcji Zasady. Aby przejść bezpośrednio do strony Anty-phishing , użyj polecenia https://security.microsoft.com/antiphishing.

Na stronie Ochrona przed wyłudzaniem informacji użyj jednej z następujących metod:

- Wybierz istniejące zasady ochrony przed wyłudzaniem informacji, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy. W wyświetlonym menu wysuwowym szczegółów zasad wybierz link Edytuj w odpowiedniej sekcji, zgodnie z opisem w następnych krokach.

- Wybierz pozycję

Utwórz , aby uruchomić nowego kreatora zasad ochrony przed wyłudzaniem informacji. Odpowiednie strony zostały opisane w następnych krokach.

Utwórz , aby uruchomić nowego kreatora zasad ochrony przed wyłudzaniem informacji. Odpowiednie strony zostały opisane w następnych krokach.

Na stronie & ochrony przed wyłudzaniem informacji lub wysuwem sprawdź, czy następujące ustawienia są włączone i skonfigurowane zgodnie z wymaganiami:

- Włączono ochronę użytkowników: określ użytkowników.

- Włączone domeny do ochrony: wybierz pozycję Dołącz domeny, których jestem właścicielem i/lub Dołącz domeny niestandardowe , i określ domeny.

- Włączanie analizy skrzynki pocztowej

- Włączanie analizy w celu ochrony przed personifikacją

- Włączanie analizy fałszowania

Na stronie Akcje lub wysuwanym każdy werdykt zawierający akcję Kwarantanna komunikatu zawiera również pole Zastosuj zasady kwarantanny , aby wybrać zasady kwarantanny.

Jeśli podczas tworzenia zasad ochrony przed wyłudzaniem informacji nie wybierzesz zasad kwarantanny, zostaną użyte domyślne zasady kwarantanny. Gdy później wyświetlisz lub zmodyfikujesz ustawienia zasad ochrony przed wyłudzaniem informacji, zostanie wyświetlona nazwa zasad kwarantanny. Domyślne zasady kwarantanny są wymienione w tabeli obsługiwanych funkcji.

Pełne instrukcje dotyczące tworzenia i modyfikowania zasad ochrony przed wyłudzaniem informacji są dostępne w następujących artykułach:

- Konfigurowanie zasad ochrony przed wyłudzaniem informacji w usłudze EOP

- Konfigurowanie zasad ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender

Zasady ochrony przed wyłudzaniem informacji w programie PowerShell

Jeśli wolisz używać programu PowerShell do przypisywania zasad kwarantanny w zasadach ochrony przed wyłudzaniem informacji, połącz się z programem Exchange Online programu PowerShell lub Exchange Online Protection programu PowerShell i użyj następującej składni:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Zasady kwarantanny mają znaczenie tylko wtedy, gdy komunikaty są poddawane kwarantannie. W zasadach anty-phish komunikaty są poddawane kwarantannie, gdy wartość parametru Włącz* dla funkcji jest $true , a odpowiadająca mu wartość parametru *\Action to Kwarantanna. Wartość domyślna parametrów EnableMailboxIntelligence i EnableSpoofIntelligence jest $true, więc nie trzeba ich używać podczas tworzenia nowych zasad anty-phish w programie PowerShell. Domyślnie żadne parametry *\Action nie mają wartości Kwarantanna.

Aby wyświetlić ważne wartości parametrów w istniejących zasadach anty-phish, uruchom następujące polecenie:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagAby uzyskać informacje o domyślnych i zalecanych wartościach akcji dla konfiguracji standardowych i ścisłych, zobacz Ustawienia zasad ochrony przed wyłudzaniem informacji i Ustawienia personifikacji w zasadach ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Jeśli utworzysz nowe zasady ochrony przed wyłudzaniem informacji bez określania zasad kwarantanny dla akcji chroniącej przed wyłudzaniem informacji, używane są domyślne zasady kwarantanny dla tej akcji. Domyślne zasady kwarantanny dla każdej akcji chroniącej przed wyłudzaniem informacji są wyświetlane w ustawieniach zasad ochrony przed wyłudzaniem informacji EOP i ustawieniach zasad ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Określ inne zasady kwarantanny tylko wtedy, gdy chcesz zmienić domyślne możliwości użytkowników końcowych w komunikatach poddanych kwarantannie dla tej konkretnej akcji chroniącej przed wyłudzaniem informacji.

Nowe zasady ochrony przed wyłudzaniem informacji w programie PowerShell wymagają zasad anty-phish przy użyciu polecenia cmdlet New-AntiPhishPolicy (ustawienia) i wyłącznej reguły anty-phish przy użyciu polecenia cmdlet New-AntiPhishRule (filtry adresatów). Aby uzyskać instrukcje, zobacz następujące artykuły:

W tym przykładzie utworzono nowe zasady anty-phish o nazwie Dział badań z następującymi ustawieniami:

- Akcja dla wszystkich werdyktów filtrowania spamu jest ustawiona na Kwarantanna.

- Domyślne zasady kwarantanny o nazwie AdminOnlyAccessPolicy, które przypisują brak uprawnień dostępu , zastępują domyślne używane zasady kwarantanny.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-AntiPhishPolicy.

Ten przykład modyfikuje istniejące zasady anty-phish o nazwie Human Resources. Akcja dla komunikatów wykrytych przez personifikację użytkownika i personifikację domeny jest ustawiona na Kwarantanna, a niestandardowe zasady kwarantanny o nazwie ContosoNoAccess są przypisywane.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-AntiPhishPolicy.

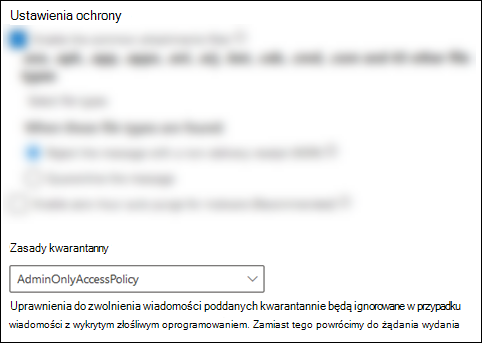

Zasady ochrony przed złośliwym oprogramowaniem

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do obszaru Zasady współpracy> Email && reguły>Zasady> zagrożeńChroniące przed złośliwym oprogramowaniem w sekcji Zasady. Aby przejść bezpośrednio do strony Ochrona przed złośliwym oprogramowaniem , użyj polecenia https://security.microsoft.com/antimalwarev2.

Na stronie Ochrona przed złośliwym oprogramowaniem użyj jednej z następujących metod:

- Wybierz istniejące zasady ochrony przed złośliwym oprogramowaniem, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy. W wyświetlonym wysuwu szczegółów zasad przejdź do sekcji Ustawienia ochrony , a następnie wybierz pozycję Edytuj ustawienia ochrony.

- Wybierz pozycję

Utwórz , aby uruchomić nowy kreator zasad ochrony przed złośliwym oprogramowaniem i przejść do strony Ustawienia ochrony .

Utwórz , aby uruchomić nowy kreator zasad ochrony przed złośliwym oprogramowaniem i przejść do strony Ustawienia ochrony .

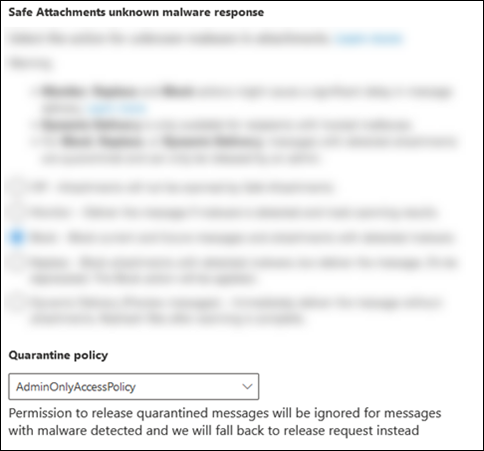

Na stronie Ustawienia ochrony lub wysuwanym wyświetl lub wybierz zasady kwarantanny w polu Zasady kwarantanny .

Powiadomienia o kwarantannie są wyłączone w zasadach o nazwie AdminOnlyAccessPolicy. Aby powiadomić adresatów, którzy mają komunikaty poddane kwarantannie jako złośliwe oprogramowanie, utwórz lub użyj istniejących zasad kwarantanny, w których są włączone powiadomienia o kwarantannie. Aby uzyskać instrukcje, zobacz Tworzenie zasad kwarantanny w portalu Microsoft Defender.

Użytkownicy nie mogą wydawać własnych komunikatów, które zostały poddane kwarantannie jako złośliwe oprogramowanie przez zasady ochrony przed złośliwym oprogramowaniem, niezależnie od sposobu konfigurowania zasad kwarantanny. Jeśli zasady zezwalają użytkownikom na wydawanie własnych komunikatów objętych kwarantanną, zamiast tego użytkownicy mogą zażądać wydania komunikatów o złośliwym oprogramowaniu poddanych kwarantannie.

Pełne instrukcje dotyczące tworzenia i modyfikowania zasad ochrony przed złośliwym oprogramowaniem są dostępne w temacie Konfigurowanie zasad ochrony przed złośliwym oprogramowaniem.

Zasady ochrony przed złośliwym oprogramowaniem w programie PowerShell

Jeśli wolisz używać programu PowerShell do przypisywania zasad kwarantanny w zasadach ochrony przed złośliwym oprogramowaniem, połącz się z programem Exchange Online programu PowerShell lub Exchange Online Protection programu PowerShell i użyj następującej składni:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Podczas tworzenia nowych zasad ochrony przed złośliwym oprogramowaniem bez użycia parametru QuarantineTag są używane domyślne zasady kwarantanny o nazwie AdminOnlyAccessPolicy.

Użytkownicy nie mogą wydawać własnych komunikatów, które zostały poddane kwarantannie jako złośliwe oprogramowanie, niezależnie od sposobu konfigurowania zasad kwarantanny. Jeśli zasady zezwalają użytkownikom na wydawanie własnych komunikatów objętych kwarantanną, zamiast tego użytkownicy mogą zażądać wydania komunikatów o złośliwym oprogramowaniu poddanych kwarantannie.

Aby wyświetlić ważne wartości parametrów w istniejących zasadach anty-phish, uruchom następujące polecenie:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagNowe zasady ochrony przed złośliwym oprogramowaniem w programie PowerShell wymagają zasad filtrowania złośliwego oprogramowania przy użyciu polecenia cmdlet New-MalwareFilterPolicy (ustawienia) i wyłącznej reguły filtru złośliwego oprogramowania przy użyciu polecenia cmdlet New-MalwareFilterRule (filtry adresatów). Aby uzyskać instrukcje, zobacz Konfigurowanie zasad ochrony przed złośliwym oprogramowaniem za pomocą Exchange Online programu PowerShell lub autonomicznego programu PowerShell EOP.

W tym przykładzie tworzone są zasady filtrowania złośliwego oprogramowania o nazwie Dział badań, które używają niestandardowych zasad kwarantanny o nazwie ContosoNoAccess, które przypisują do komunikatów z kwarantanną brak uprawnień dostępu .

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-MalwareFilterPolicy.

W tym przykładzie modyfikuje istniejące zasady filtrowania złośliwego oprogramowania o nazwie Human Resources w celu używania niestandardowych zasad kwarantanny o nazwie ContosoNoAccess, które przypisują komunikatom z kwarantanną brak uprawnień dostępu .

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-MalwareFilterPolicy.

Zasady bezpiecznych załączników w Ochrona usługi Office 365 w usłudze Defender

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do obszaru Zasady współpracy> Email && reguły> Bezpiecznezałączniki zasad >zagrożeńw sekcji Zasady. Aby przejść bezpośrednio do strony Bezpieczne załączniki , użyj polecenia https://security.microsoft.com/safeattachmentv2.

Na stronie Bezpieczne załączniki użyj jednej z następujących metod:

- Wybierz istniejące zasady Bezpieczne załączniki, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy. W wyświetlonym wysuwu szczegółów zasad wybierz link Edytuj ustawienia w sekcji Ustawienia .

- Wybierz pozycję

Utwórz , aby uruchomić nowy kreator zasad bezpiecznych załączników i przejść do strony Ustawienia .

Utwórz , aby uruchomić nowy kreator zasad bezpiecznych załączników i przejść do strony Ustawienia .

Na stronie Ustawienia lub wysuwanym wyświetl lub wybierz zasady kwarantanny w polu Zasady kwarantanny .

Użytkownicy nie mogą wydawać własnych komunikatów, które zostały poddane kwarantannie jako złośliwe oprogramowanie przez zasady bezpiecznych załączników, niezależnie od sposobu konfigurowania zasad kwarantanny. Jeśli zasady zezwalają użytkownikom na wydawanie własnych komunikatów objętych kwarantanną, zamiast tego użytkownicy mogą zażądać wydania komunikatów o złośliwym oprogramowaniu poddanych kwarantannie.

Pełne instrukcje dotyczące tworzenia i modyfikowania zasad bezpiecznych załączników opisano w temacie Konfigurowanie zasad bezpiecznych załączników w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Zasady bezpiecznych załączników w programie PowerShell

Jeśli wolisz używać programu PowerShell do przypisywania zasad kwarantanny w zasadach bezpiecznych załączników, połącz się z programem Exchange Online programu PowerShell lub Exchange Online Protection programu PowerShell i użyj następującej składni:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Wartości parametru Akcja Blokuj lub DynamicDelivery mogą powodować komunikaty poddane kwarantannie (wartość Zezwalaj nie powoduje kwarantanny komunikatów). Wartość parametru Action (Akcja ) ma znaczenie tylko wtedy, gdy wartość parametru Enable to

$true.Podczas tworzenia nowych zasad bezpiecznych załączników bez użycia parametru QuarantineTag domyślne zasady kwarantanny o nazwie AdminOnlyAccessPolicy są używane do wykrywania złośliwego oprogramowania przez bezpieczne załączniki.

Użytkownicy nie mogą wydawać własnych komunikatów, które zostały poddane kwarantannie jako złośliwe oprogramowanie, niezależnie od sposobu konfigurowania zasad kwarantanny. Jeśli zasady zezwalają użytkownikom na wydawanie własnych komunikatów objętych kwarantanną, zamiast tego użytkownicy mogą zażądać wydania komunikatów o złośliwym oprogramowaniu poddanych kwarantannie.

Aby wyświetlić ważne wartości parametrów, uruchom następujące polecenie:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagNowe zasady bezpiecznych załączników w programie PowerShell wymagają zasad bezpiecznego załącznika przy użyciu polecenia cmdlet New-SafeAttachmentPolicy (ustawienia) i wyłącznej reguły bezpiecznego załącznika przy użyciu polecenia cmdlet New-SafeAttachmentRule (filtry adresatów). Aby uzyskać instrukcje, zobacz Konfigurowanie zasad bezpiecznych załączników za pomocą Exchange Online programu PowerShell.

W tym przykładzie tworzone są zasady bezpiecznego załącznika o nazwie Dział badań, które blokują wykryte komunikaty i używają niestandardowych zasad kwarantanny o nazwie ContosoNoAccess, które przypisują komunikatom z kwarantanną brak uprawnień dostępu .

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-MalwareFilterPolicy.

Ten przykład modyfikuje istniejące zasady bezpiecznego załącznika o nazwie Human Resources w celu używania niestandardowych zasad kwarantanny o nazwie ContosoNoAccess, które przypisują brak uprawnień dostępu .

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-MalwareFilterPolicy.

Konfigurowanie ustawień powiadomień o kwarantannie globalnej w portalu Microsoft Defender

Globalne ustawienia zasad kwarantanny umożliwiają dostosowywanie powiadomień kwarantanny wysyłanych do adresatów komunikatów objętych kwarantanną, jeśli powiadomienia o kwarantannie są włączone w zasadach kwarantanny. Aby uzyskać więcej informacji na temat powiadomień o kwarantannie, zobacz Powiadomienia o kwarantannie.

Dostosowywanie powiadomień o kwarantannie dla różnych języków

Treść wiadomości powiadomień o kwarantannie jest już zlokalizowana na podstawie ustawienia języka skrzynki pocztowej odbiorcy w chmurze.

Procedury przedstawione w tej sekcji umożliwiają dostosowanie wartości nazwy wyświetlanej nadawcy, tematu i zastrzeżenia , które są używane w powiadomieniach o kwarantannie na podstawie ustawień językowych skrzynki pocztowej adresata w chmurze:

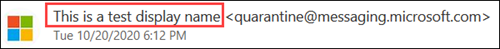

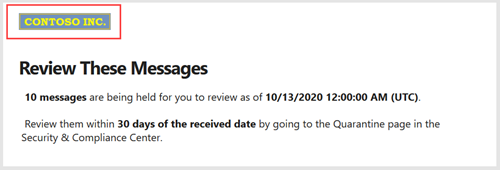

Nazwa wyświetlana nadawcy, jak pokazano na poniższym zrzucie ekranu:

Pole Temat komunikatów powiadomień o kwarantannie.

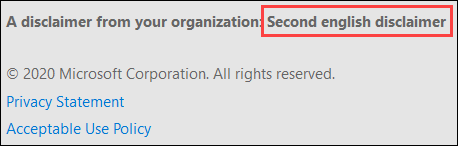

Tekst zastrzeżenia dodany do dolnej części powiadomień o kwarantannie (maksymalnie 200 znaków). Zlokalizowany tekst A disclaimer from your organization: is always included first (Zrzeczenie się odpowiedzialności w organizacji): jest zawsze uwzględniany jako pierwszy, a następnie tekst określony jako wyświetlany na poniższym zrzucie ekranu:

Porada

Powiadomienia kwarantanny nie są zlokalizowane dla lokalnych skrzynek pocztowych.

Niestandardowe powiadomienie o kwarantannie dla określonego języka jest wyświetlane użytkownikom tylko wtedy, gdy ich język skrzynki pocztowej jest zgodny z językiem powiadomienia o kwarantannie niestandardowej.

Wartość English_USA dotyczy tylko klientów z językiem angielskim w Stanach Zjednoczonych. Wartość English_Great Wielkiej Brytanii dotyczy wszystkich innych klientów angielskich (Wielka Brytania, Kanada, Australia itp.).

Dostępne są języki norweskie i norweskie (Nynorsk ). Norweski (Bokmål) nie jest dostępny.

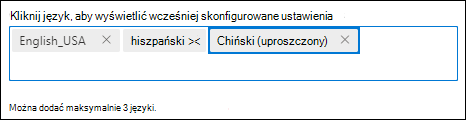

Aby utworzyć dostosowane powiadomienia o kwarantannie dla maksymalnie trzech języków, wykonaj następujące kroki:

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do Email & zasad współpracy>& reguł> zasadkwarantannyzasad> zagrożeń w sekcji Reguły. Aby przejść bezpośrednio do strony Zasady kwarantanny , użyj polecenia https://security.microsoft.com/quarantinePolicies.

Na stronie Zasady kwarantanny wybierz pozycję

Ustawienia globalne.

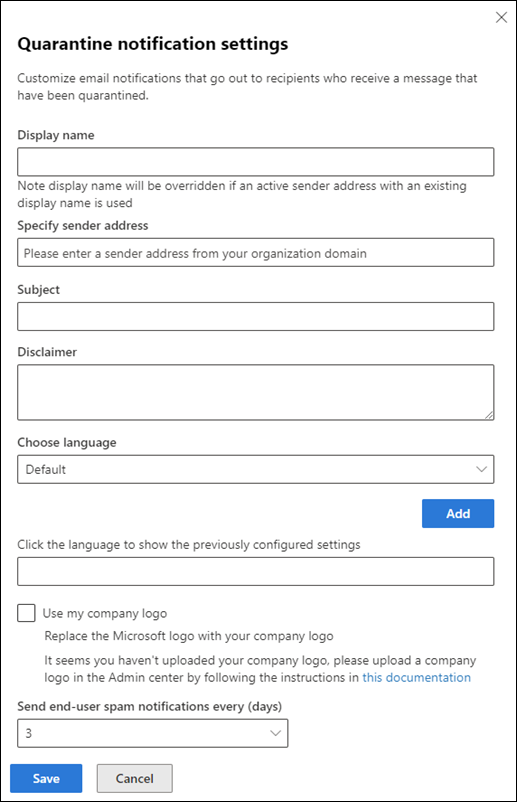

Ustawienia globalne.W wyświetlonym wysuwaniu ustawień powiadomień kwarantanny wykonaj następujące czynności:

Wybierz język w polu Wybierz język . Wartość domyślna to English_USA.

Mimo że to pole nie jest pierwszym ustawieniem, należy je najpierw skonfigurować. Jeśli wprowadzisz wartości w polach Nazwa wyświetlana nadawcy, Temat lub Zastrzeżenie przed wybraniem języka, te wartości znikną.

Po wybraniu języka wprowadź wartości dla nazwy wyświetlanej nadawcy, tematu i zastrzeżenia. Wartości muszą być unikatowe dla każdego języka. Jeśli spróbujesz ponownie użyć wartości w innym języku, po wybraniu pozycji Zapisz zostanie wyświetlony błąd.

Wybierz przycisk Dodaj w pobliżu pola Wybierz język .

Po wybraniu pozycji Dodaj skonfigurowane ustawienia języka zostaną wyświetlone w polu Kliknij język, aby wyświetlić wcześniej skonfigurowane ustawienia . Aby ponownie załadować ustawienia, kliknij nazwę języka. Aby usunąć język, wybierz pozycję

.

.Powtórz poprzednie kroki, aby utworzyć maksymalnie trzy dostosowane powiadomienia o kwarantannie na podstawie języka adresata.

Po zakończeniu wysuwanego powiadomienia o kwarantannie wybierz pozycję Zapisz.

Aby uzyskać informacje o określ adres nadawcy

Dostosowywanie wszystkich powiadomień o kwarantannie

Nawet jeśli nie dostosujesz powiadomień o kwarantannie dla różnych języków, ustawienia są dostępne w wysuwanych powiadomieniach kwarantanny , aby dostosować wszystkie powiadomienia o kwarantannie. Możesz też skonfigurować ustawienia przed, w trakcie lub po dostosowaniu powiadomień o kwarantannie dla różnych języków (te ustawienia dotyczą wszystkich języków):

Określ adres nadawcy: wybierz istniejącego użytkownika dla adresu e-mail nadawcy powiadomień o kwarantannie. Domyślnym nadawcą jest

quarantine@messaging.microsoft.com.Użyj logo mojej firmy: wybierz tę opcję, aby zastąpić domyślne logo firmy Microsoft używane w górnej części powiadomień o kwarantannie. Przed wykonaniem tego kroku należy postępować zgodnie z instrukcjami w temacie Dostosowywanie motywu platformy Microsoft 365 dla organizacji w celu przekazania logo niestandardowego.

Porada

Logo PNG lub JPEG są najbardziej zgodne w powiadomieniach o kwarantannie we wszystkich wersjach programu Outlook. Aby uzyskać najlepszą zgodność z logo SVG w powiadomieniach o kwarantannie, użyj linku adresu URL do logo SVG, zamiast bezpośrednio przekazywać plik SVG podczas dostosowywania motywu platformy Microsoft 365.

Niestandardowe logo w powiadomieniu o kwarantannie jest wyświetlane na poniższym zrzucie ekranu:

Wysyłaj powiadomienia o spamie użytkowników końcowych co (dni): wybierz częstotliwość powiadomień o kwarantannie. Możesz wybrać pozycję W ciągu 4 godzin, Codziennie lub Co tydzień.

Porada

Jeśli wybierzesz opcję co cztery godziny, a komunikat zostanie poddany kwarantannie tuż po ostatnim wygenerowaniu powiadomienia, odbiorca otrzyma powiadomienie o kwarantannie nieco ponad cztery godziny później.

Po zakończeniu w wysuwanym powiadomieniu kwarantanny wybierz pozycję Zapisz.

Konfigurowanie globalnych ustawień powiadomień o kwarantannie przy użyciu programu PowerShell

Jeśli wolisz użyć programu PowerShell do skonfigurowania globalnych ustawień powiadomień kwarantanny, połącz się z programem Exchange Online programu PowerShell lub Exchange Online Protection programu PowerShell i użyj następującej składni:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Można określić maksymalnie 3 dostępne języki. Wartość Domyślna to en-US. Wartość angielski to wszystko inne (en-GB, en-CA, en-AU itp.).

- Dla każdego języka należy określić unikatowe wartości MultiLanguageCustomDisclaimer, ESNCustomSubject i MultiLanguageSenderName .

- Jeśli którakolwiek z wartości tekstowych zawiera cudzysłów, musisz uciec od cudzysłowu z dodatkowym cudzysłowem. Na przykład zmień wartość

d'assistancenad''assistance.

W tym przykładzie skonfigurowano następujące ustawienia:

- Dostosowane powiadomienia o kwarantannie dla języka angielskiego i hiszpańskiego w Stanach Zjednoczonych.

- Adres e-mail nadawcy powiadomienia o kwarantannie jest ustawiony na

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-QuarantinePolicy.

Wyświetlanie zasad kwarantanny w portalu Microsoft Defender

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do Email & zasad współpracy>& reguł> zasadkwarantannyzasad> zagrożeń w sekcji Reguły. Aby przejść bezpośrednio do strony Zasady kwarantanny , użyj polecenia https://security.microsoft.com/quarantinePolicies.

Na stronie Zasady kwarantanny jest wyświetlana lista zasad według nazwy zasad i Data/ godzina ostatniej aktualizacji .

Aby wyświetlić ustawienia domyślnych lub niestandardowych zasad kwarantanny, wybierz zasady, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy. Szczegóły są dostępne w wyświetlonym wysuwie.

Aby wyświetlić ustawienia globalne, wybierz pozycję Ustawienia globalne

Wyświetlanie zasad kwarantanny w programie PowerShell

Jeśli wolisz używać programu PowerShell do wyświetlania zasad kwarantanny, wykonaj dowolne z następujących kroków:

Aby wyświetlić listę podsumowań wszystkich zasad domyślnych lub niestandardowych, uruchom następujące polecenie:

Get-QuarantinePolicy | Format-Table NameAby wyświetlić ustawienia domyślnych lub niestandardowych zasad kwarantanny, zastąp element <QuarantinePolicyName> nazwą zasad kwarantanny i uruchom następujące polecenie:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Aby wyświetlić ustawienia globalne powiadomień o kwarantannie, uruchom następujące polecenie:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Get-HostedContentFilterPolicy.

Modyfikowanie zasad kwarantanny w portalu Microsoft Defender

Nie można modyfikować domyślnych zasad kwarantanny o nazwie AdminOnlyAccessPolicy, DefaultFullAccessPolicy lub DefaultFullAccessWithNotificationPolicy.

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do Email & zasad współpracy>& reguł> zasadkwarantannyzasad> zagrożeń w sekcji Reguły. Aby przejść bezpośrednio do strony Zasady kwarantanny , użyj polecenia https://security.microsoft.com/quarantinePolicies.

Na stronie Zasady kwarantanny wybierz zasady, klikając pole wyboru obok nazwy.

Wybierz wyświetloną akcję Edytuj

zasady.

zasady.

Zostanie otwarty kreator zasad z ustawieniami i wartościami wybranych zasad kwarantanny. Kroki są praktycznie takie same, jak opisano w sekcji Tworzenie zasad kwarantanny w portalu Microsoft Defender. Główna różnica polega na tym, że nie można zmienić nazwy istniejących zasad.

Modyfikowanie zasad kwarantanny w programie PowerShell

Jeśli wolisz użyć programu PowerShell do zmodyfikowania niestandardowych zasad kwarantanny, zastąp <element QuarantinePolicyName> nazwą zasad kwarantanny i użyj następującej składni:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

Dostępne ustawienia są takie same, jak opisano w przypadku tworzenia zasad kwarantanny we wcześniejszej części tego artykułu.

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-QuarantinePolicy.

Usuwanie zasad kwarantanny w portalu Microsoft Defender

Uwaga

Nie usuwaj zasad kwarantanny, dopóki nie sprawdzisz, czy nie są używane. Na przykład uruchom następujące polecenie w programie PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagJeśli zasady kwarantanny są używane, przed jej usunięciem zastąp przypisane zasady kwarantanny , aby uniknąć potencjalnych zakłóceń w powiadomieniach o kwarantannie.

Nie można usunąć domyślnych zasad kwarantanny o nazwie AdminOnlyAccessPolicy, DefaultFullAccessPolicy lub DefaultFullAccessWithNotificationPolicy.

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do Email & zasad współpracy>& reguł> zasadkwarantannyzasad> zagrożeń w sekcji Reguły. Aby przejść bezpośrednio do strony Zasady kwarantanny , użyj polecenia https://security.microsoft.com/quarantinePolicies.

Na stronie Zasady kwarantanny wybierz zasady, klikając pole wyboru obok nazwy.

Wybierz wyświetloną akcję

Usuń zasady .

Usuń zasady .W oknie dialogowym potwierdzenia wybierz pozycję Usuń zasady .

Usuwanie zasad kwarantanny w programie PowerShell

Jeśli wolisz użyć programu PowerShell do usunięcia niestandardowych zasad kwarantanny, zastąp element <QuarantinePolicyName> nazwą zasad kwarantanny i uruchom następujące polecenie:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Remove-QuarantinePolicy.

Alerty systemowe dotyczące żądań wydania kwarantanny

Domyślnie domyślne zasady alertów o nazwie Użytkownik zażądał wydania komunikatu poddanego kwarantannie automatycznie generują alert informacyjny i wysyłają powiadomienie do zarządzania organizacją (administrator globalny) za każdym razem, gdy użytkownik zażąda wydania komunikatu poddanego kwarantannie:

Administratorzy mogą dostosować adresatów powiadomień e-mail lub utworzyć niestandardowe zasady alertów, aby uzyskać więcej opcji.

Aby uzyskać więcej informacji na temat zasad alertów, zobacz Zasady alertów w portalu Microsoft Defender.

Dodatek

Anatomia zasad kwarantanny

Zasady kwarantanny zawierają uprawnienia połączone w wstępnie ustawione grupy uprawnień. Wstępnie ustawione grupy uprawnień to:

- Brak dostępu

- Ograniczony dostęp

- Pełny dostęp

Zgodnie z wcześniejszym opisem domyślne zasady kwarantanny wymuszają historyczne możliwości użytkowników w komunikatach poddanych kwarantannie i są automatycznie przypisywane do akcji w obsługiwanych funkcjach ochrony , które poddają komunikaty kwarantannie.

Domyślne zasady kwarantanny to:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (w niektórych organizacjach)

Zasady kwarantanny kontrolują również, czy użytkownicy otrzymują powiadomienia o kwarantannie dotyczące komunikatów, które zostały poddane kwarantannie, a nie dostarczane do nich. Powiadomienia kwarantanny wykonują dwie czynności:

- Poinformuj użytkownika, że komunikat znajduje się w kwarantannie.

- Zezwalaj użytkownikom na wyświetlanie komunikatu poddanej kwarantannie i wykonywanie akcji z powiadomienia o kwarantannie. Uprawnienia kontrolują, co użytkownik może zrobić w powiadomieniu o kwarantannie zgodnie z opisem w sekcji Szczegóły uprawnień zasad kwarantanny .

Relacja między uprawnieniami, grupami uprawnień i domyślnymi zasadami kwarantanny jest opisana w następujących tabelach:

| Uprawnienie | Brak dostępu | Ograniczony dostęp | Pełny dostęp |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Zezwalaj nadawcy (PermissionToAllowSender) | ✔ | ✔ | |

| Blokuj nadawcę (PermissionToBlockSender) | |||

| Usuń (PermissionToDelete) | ✔ | ✔ | |

| Wersja zapoznawcza (PermissionToPreview)² | ✔ | ✔ | |

| Zezwalaj adresatom na wydanie komunikatu z kwarantanny (PermissionToRelease)³ | ✔ | ||

| Zezwalaj adresatom na żądanie zwolnienia komunikatu z kwarantanny (PermissionToRequestRelease) | ✔ |

| Domyślne zasady kwarantanny | Używana grupa uprawnień | Powiadomienia o kwarantannie są włączone? |

|---|---|---|

| AdminOnlyAccessPolicy | Brak dostępu | Nie |

| DefaultFullAccessPolicy | Pełny dostęp | Nie |

| DefaultFullAccessWithNotificationPolicy⁴ | Pełny dostęp | Tak |

| NotificationEnabledPolicy⁵ | Pełny dostęp | Tak |

¹ To uprawnienie nie jest dostępne w portalu usługi Defender. Wyłączenie uprawnień w programie PowerShell nie ma wpływu na dostępność akcji Wyświetl nagłówek komunikatu![]() w komunikatach poddanych kwarantannie. Jeśli komunikat jest widoczny dla użytkownika w kwarantannie, wyświetl nagłówek komunikatu jest zawsze dostępny dla komunikatu.

w komunikatach poddanych kwarantannie. Jeśli komunikat jest widoczny dla użytkownika w kwarantannie, wyświetl nagłówek komunikatu jest zawsze dostępny dla komunikatu.

² Uprawnienie wersji zapoznawczej nie ma związku z akcją Przeglądanie komunikatu dostępną w powiadomieniach o kwarantannie.

³ Zezwalanie adresatom na wydanie wiadomości z kwarantanny nie jest honorowane w przypadku wiadomości, które zostały poddane kwarantannie jako złośliwe oprogramowanie przez zasady ochrony przed złośliwym oprogramowaniem lub zasady bezpiecznych załączników, lub jako wyłudzanie informacji z dużą pewnością przez zasady ochrony przed spamem.

⁴ Te zasady są używane w wstępnie ustawionych zasadach zabezpieczeń , aby włączyć powiadomienia o kwarantannie zamiast zasad o nazwie DefaultFullAccessPolicy, gdzie powiadomienia są wyłączone.

⁵ Twoja organizacja może nie mieć zasad o nazwie NotificationEnabledPolicy zgodnie z opisem w następnej sekcji.

Uprawnienia pełnego dostępu i powiadomienia o kwarantannie

Domyślne zasady kwarantanny o nazwie DefaultFullAccessPolicy duplikują historyczne uprawnienia dla mniej szkodliwych komunikatów poddanych kwarantannie, ale powiadomienia kwarantanny nie są włączone w zasadach kwarantanny. Jeśli domyślnie jest używana funkcja DefaultFullAccessPolicy, jest ona opisana w tabelach funkcji w obszarze Zalecane ustawienia dotyczące EOP i zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender.

Aby nadać organizacjom uprawnienia defaultFullAccessPolicy z włączonymi powiadomieniami o kwarantannie, selektywnie uwzględniliśmy domyślne zasady o nazwie NotificationEnabledPolicy na podstawie następujących kryteriów:

Organizacja istniała przed wprowadzeniem zasad kwarantanny (lipiec-sierpień 2021 r.).

i

Ustawienie Włącz powiadomienia o spamie użytkowników końcowych zostało włączone w co najmniej jednej polityce ochrony przed spamem. Przed wprowadzeniem zasad kwarantanny to ustawienie określało, czy użytkownicy otrzymywali powiadomienia o komunikatach objętych kwarantanną.

Nowsze organizacje lub starsze organizacje, które nigdy nie włączały powiadomień o spamie użytkowników końcowych, nie mają zasad o nazwie NotificationEnabledPolicy.

Aby przyznać użytkownikom uprawnienia pełnego dostępui powiadomienia o kwarantannie, organizacje, które nie mają zasad NotificationEnabledPolicy, mają następujące opcje:

- Użyj domyślnych zasad o nazwie DefaultFullAccessWithNotificationPolicy.

- Tworzenie i używanie niestandardowych zasad kwarantanny z włączonymi uprawnieniami pełnego dostępu i powiadomieniami o kwarantannie.

Szczegóły uprawnień zasad kwarantanny

W poniższych sekcjach opisano skutki wstępnie ustawionych grup uprawnień i poszczególnych uprawnień dla użytkowników w komunikatach objętych kwarantanną i powiadomieniach o kwarantannie.

Uwaga

Jak wyjaśniono wcześniej, powiadomienia o kwarantannie są włączone tylko w domyślnych zasadach o nazwie DefaultFullAccessWithNotificationPolicy lub (jeśli twoja organizacja jest wystarczająco stara) NotificationEnabledPolicy.

Wstępnie ustawione grupy uprawnień

Poszczególne uprawnienia uwzględnione w wstępnie ustawionych grupach uprawnień są opisane w sekcji Anatomia zasad kwarantanny .

Brak dostępu

Wpływ brak uprawnień dostępu (dostęp tylko administrator) na możliwości użytkownika zależy od stanu powiadomień kwarantanny w zasadach kwarantanny:

Powiadomienia o kwarantannie zostały wyłączone:

- Na stronie Kwarantanna: komunikaty poddane kwarantannie nie są widoczne dla użytkowników.

- W powiadomieniach o kwarantannie: użytkownicy nie otrzymują powiadomień o kwarantannie dla komunikatów.

Powiadomienia o kwarantannie są włączone:

-

Na stronie Kwarantanna: komunikaty poddane kwarantannie są widoczne dla użytkowników, ale jedyną dostępną akcją jest

wyświetlenie nagłówków komunikatów.

wyświetlenie nagłówków komunikatów. - W powiadomieniach o kwarantannie: użytkownicy otrzymują powiadomienia o kwarantannie, ale jedyną dostępną akcją jest przejrzyj komunikat.

-

Na stronie Kwarantanna: komunikaty poddane kwarantannie są widoczne dla użytkowników, ale jedyną dostępną akcją jest

Ograniczony dostęp

Jeśli zasady kwarantanny przypisują ograniczone uprawnienia dostępu , użytkownicy otrzymają następujące możliwości:

Na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie: Dostępne są następujące akcje:

-

Żądanie wydania (różnica w stosunku do uprawnień pełnego dostępu )

Żądanie wydania (różnica w stosunku do uprawnień pełnego dostępu ) -

Usunąć

Usunąć -

Komunikat w wersji zapoznawczej

Komunikat w wersji zapoznawczej -

Wyświetlanie nagłówków komunikatów

Wyświetlanie nagłówków komunikatów -

Zezwalaj nadawcy

Zezwalaj nadawcy

-

W powiadomieniach o kwarantannie: Dostępne są następujące akcje:

- Przejrzyj komunikat

- Żądanie wydania (różnica w stosunku do uprawnień pełnego dostępu )

Pełny dostęp

Jeśli zasady kwarantanny przypisują uprawnienia pełnego dostępu (wszystkie dostępne uprawnienia), użytkownicy otrzymają następujące możliwości:

Na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie: Dostępne są następujące akcje:

-

Wydanie (różnica w stosunku do ograniczonych uprawnień dostępu )

Wydanie (różnica w stosunku do ograniczonych uprawnień dostępu ) -

Usunąć

Usunąć -

Komunikat w wersji zapoznawczej

Komunikat w wersji zapoznawczej -

Wyświetlanie nagłówków komunikatów

Wyświetlanie nagłówków komunikatów -

Zezwalaj nadawcy

Zezwalaj nadawcy

-

W powiadomieniach o kwarantannie: Dostępne są następujące akcje:

- Przejrzyj komunikat

- Wydanie (różnica w stosunku do ograniczonych uprawnień dostępu )

Uprawnienia indywidualne

Zezwalaj na uprawnienie nadawcy

Uprawnienie Zezwalaj nadawcy (PermissionToAllowSender) umożliwia użytkownikom dodawanie nadawcy wiadomości do listy Bezpieczni nadawcy w skrzynce pocztowej.

Jeśli uprawnienie Zezwalaj nadawcy jest włączone:

![]()

-

Opcja Zezwalaj nadawcy jest dostępna na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.

Opcja Zezwalaj nadawcy jest dostępna na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.

Jeśli uprawnienie Zezwalaj nadawcy jest wyłączone, użytkownicy nie mogą zezwolić nadawcom na kwarantannę (akcja nie jest dostępna).

Aby uzyskać więcej informacji na temat listy Bezpiecznych nadawców, zobacz Dodawanie adresatów moich wiadomości e-mail do listy bezpiecznych nadawców i konfigurowanie kolekcji listy bezpiecznej w skrzynce pocztowej przy użyciu Exchange Online programu PowerShell.

Blokuj uprawnienie nadawcy

Uprawnienie blokuj nadawcę (PermissionToBlockSender) umożliwia użytkownikom dodawanie nadawcy wiadomości do listy zablokowanych nadawców w skrzynce pocztowej.

Jeśli uprawnienie Blokuj nadawcę jest włączone:

Nadawca bloku jest dostępny na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.

Nadawca bloku jest dostępny na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.Zablokowany nadawca jest dostępny w powiadomieniach o kwarantannie.

Aby to uprawnienie działało poprawnie w powiadomieniach o kwarantannie, użytkownicy muszą być włączeni dla zdalnego programu PowerShell. Aby uzyskać instrukcje, zobacz Włączanie lub wyłączanie dostępu do Exchange Online programu PowerShell.

Jeśli uprawnienie Blokuj nadawcę jest wyłączone, użytkownicy nie mogą blokować nadawców przed kwarantanną ani powiadomieniami o kwarantannie (akcja nie jest dostępna).

Aby uzyskać więcej informacji na temat listy Zablokowanych nadawców, zobacz Blokuj wiadomości od kogoś i Użyj Exchange Online programu PowerShell do skonfigurowania kolekcji listy bezpiecznej w skrzynce pocztowej.

Porada

Organizacja nadal może odbierać wiadomości e-mail od zablokowanej nadawcy. Komunikaty od nadawcy są dostarczane do folderów Email wiadomości-śmieci użytkownika lub do kwarantanny w zależności od pierwszeństwa zasad zgodnie z opisem w temacie Użytkownik zezwala i blokuje. Aby usunąć wiadomości od nadawcy po przyjeździe, użyj reguł przepływu poczty (znanych również jako reguły transportu), aby zablokować wiadomość.

Uprawnienie do usuwania

Uprawnienie Usuń (PermissionToDelete) umożliwia użytkownikom usuwanie własnych komunikatów z kwarantanny (wiadomości, w których są adresatami).

Jeśli uprawnienie Usuń jest włączone:

-

Usuwanie jest dostępne na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.

Usuwanie jest dostępne na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie. - Nie ma wpływu na powiadomienia o kwarantannie. Usunięcie komunikatu poddanej kwarantannie z powiadomienia o kwarantannie nie jest możliwe.

Jeśli uprawnienie Usuń jest wyłączone, użytkownicy nie mogą usuwać własnych komunikatów z kwarantanny (akcja nie jest dostępna).

Porada

Administratorzy mogą dowiedzieć się, kto usunął komunikat poddany kwarantannie, wyszukując dziennik inspekcji administratora. Aby uzyskać instrukcje, zobacz Znajdowanie, kto usunął komunikat poddany kwarantannie. Administratorzy mogą użyć śledzenia komunikatów , aby dowiedzieć się, co się stało z wydaną wiadomością, jeśli oryginalny adresat nie może jej znaleźć.

Uprawnienie podglądu

Uprawnienie podglądu (PermissionToPreview) umożliwia użytkownikom wyświetlanie podglądu komunikatów w kwarantannie.

Jeśli uprawnienie podglądu jest włączone:

-

Komunikat w wersji zapoznawczej jest dostępny na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.

Komunikat w wersji zapoznawczej jest dostępny na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie. - Nie ma wpływu na powiadomienia o kwarantannie. Podgląd komunikatu poddanej kwarantannie z powiadomienia o kwarantannie nie jest możliwy. Akcja Przejrzyj komunikat w powiadomieniach o kwarantannie przenosi użytkowników do wysuwanego szczegółów komunikatu w kwarantannie, gdzie mogą wyświetlić podgląd komunikatu.

Jeśli uprawnienie Podgląd jest wyłączone, użytkownicy nie mogą wyświetlić podglądu własnych komunikatów w kwarantannie (akcja nie jest dostępna).

Zezwalaj adresatom na wydanie komunikatu z uprawnienia kwarantanny

Uwaga

Jak wyjaśniono wcześniej, to uprawnienie nie jest honorowane w przypadku wiadomości, które zostały poddane kwarantannie jako złośliwe oprogramowanie przez zasady ochrony przed złośliwym oprogramowaniem lub bezpiecznymi załącznikami, ani jako wyłudzanie informacji z dużą pewnością przez zasady ochrony przed spamem. Jeśli zasady kwarantanny dają użytkownikom to uprawnienie, użytkownicy mogą zamiast tego zażądać wydania złośliwego oprogramowania poddanej kwarantannie lub wiadomości wyłudzających informacje o wysokim poziomie zaufania.

Pozycja Zezwalaj adresatom na wydanie komunikatu z uprawnienia kwarantanny (PermissionToRelease) umożliwia użytkownikom wydawanie własnych komunikatów poddanych kwarantannie bez zgody administratora.

Jeśli włączono uprawnienie Zezwalaj adresatom na zwolnienie komunikatu z kwarantanny :

-

Wersja jest dostępna na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.

Wersja jest dostępna na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie. - Wersja jest dostępna w powiadomieniach o kwarantannie.

Jeśli uprawnienie Zezwalaj adresatom na zwolnienie komunikatu z kwarantanny jest wyłączone, użytkownicy nie mogą zwolnić własnych komunikatów z kwarantanny ani powiadomień o kwarantannie (akcja nie jest dostępna).

Zezwalaj adresatom na żądanie zwolnienia wiadomości z uprawnienia kwarantanny

Pozycja Zezwalaj adresatom na żądanie zwolnienia komunikatu z uprawnienia kwarantanny (PermissionToRequestRelease) umożliwia użytkownikom żądanie wydania komunikatów poddanych kwarantannie. Komunikaty są wydawane dopiero po zatwierdzeniu żądania przez administratora.

Jeśli włączono uprawnienie Zezwalaj adresatom na żądanie zwolnienia wiadomości z kwarantanny :

-

Wersja żądania jest dostępna na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie.

Wersja żądania jest dostępna na stronie Kwarantanna i w szczegółach komunikatu w kwarantannie. - Wersja żądania jest dostępna w powiadomieniach o kwarantannie.

Jeśli uprawnienie Zezwalaj adresatom na żądanie zwolnienia wiadomości z kwarantanny jest wyłączone, użytkownicy nie mogą żądać wydania własnych komunikatów z kwarantanny lub powiadomień kwarantanny (akcja nie jest dostępna).