Wprowadzenie do usługi Microsoft Defender dla usługi Office 365

W nowych organizacjach platformy Microsoft 365 z usługą Ochrona usługi Office 365 w usłudze Microsoft Defender (dołączoną lub jako subskrypcję dodatku) w tym artykule opisano kroki konfiguracji, które należy wykonać w Exchange Online Protection (EOP) i Ochrona usługi Office 365 w usłudze Defender w najwcześniejszych dniach organizacji.

Mimo że twoja organizacja platformy Microsoft 365 zapewnia domyślny poziom ochrony od momentu jej utworzenia (lub dodania do niej Ochrona usługi Office 365 w usłudze Defender), kroki opisane w tym artykule zapewniają praktyczny plan, aby uwolnić możliwości pełnej ochrony funkcji EOP i Ochrona usługi Office 365 w usłudze Defender. Po wykonaniu tych kroków możesz również użyć tego artykułu, aby pokazać kierownictwu, że maksymalizujesz swoją inwestycję w platformę Microsoft 365.

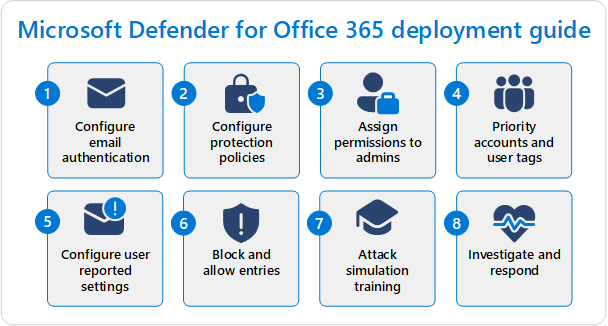

Kroki konfigurowania operacji EOP i Ochrona usługi Office 365 w usłudze Defender opisano na poniższym diagramie:

Porada

Jako towarzysz tego artykułu zapoznaj się z naszym przewodnikiem po konfiguracji Ochrona usługi Office 365 w usłudze Microsoft Defender, aby zapoznać się z najlepszymi rozwiązaniami i chronić przed zagrożeniami dotyczącymi poczty e-mail, linków i współpracy. Funkcje obejmują bezpieczne linki, bezpieczne załączniki i inne. Aby dostosować środowisko oparte na środowisku, możesz uzyskać dostęp do przewodnika Ochrona usługi Office 365 w usłudze Microsoft Defender automatycznej konfiguracji w Centrum administracyjne platformy Microsoft 365.

Wymagania

Email funkcje ochrony przed zagrożeniami są zawarte we wszystkich subskrypcjach platformy Microsoft 365 ze skrzynkami pocztowymi w chmurze za pośrednictwem EOP. Ochrona usługi Office 365 w usłudze Defender obejmuje dodatkowe funkcje ochrony. Aby uzyskać szczegółowe porównania dotyczące funkcji EOP, Ochrona usługi Office 365 w usłudze Defender dla planu 1 i planu Ochrona usługi Office 365 w usłudze Defender 2, zobacz Ochrona usługi Office 365 w usłudze Microsoft Defender omówienie.

Role i uprawnienia

Aby skonfigurować funkcje EOP i Ochrona usługi Office 365 w usłudze Defender, potrzebne są uprawnienia. W poniższej tabeli wymieniono uprawnienia wymagane do wykonania kroków opisanych w tym artykule (wystarczy jedno— nie potrzebujesz ich wszystkich).

| Rola lub grupa ról | Dowiedz się więcej |

|---|---|

| Administrator globalny w Microsoft Entra* | Microsoft Entra role wbudowane |

| Zarządzanie organizacją w grupach ról współpracy Email & | Grupy ról w Ochrona usługi Office 365 w usłudze Microsoft Defender |

| Administrator zabezpieczeń w Microsoft Entra | Microsoft Entra role wbudowane |

| Administrator zabezpieczeń w grupach ról współpracy Email & | Email & uprawnienia do współpracy w Ochrona usługi Office 365 w usłudze Microsoft Defender |

| zarządzanie organizacją Exchange Online | Uprawnienia w Exchange Online |

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Krok 1. Konfigurowanie uwierzytelniania poczty e-mail dla domen platformy Microsoft 365

Podsumowanie: Skonfiguruj rekordySPF, DKIM i DMARC (w tej kolejności) dla wszystkich niestandardowych domen platformy Microsoft 365 (w tym parkowanych domen i domen podrzędnych). W razie potrzeby skonfiguruj wszystkie zaufane uszczelniacze ARC.

Szczegóły:

Email uwierzytelniania (znanego również jako weryfikacja poczty e-mail) to grupa standardów w celu sprawdzenia, czy wiadomości e-mail są uzasadnione, niezmienione i pochodzą z oczekiwanych źródeł domeny poczty e-mail nadawcy. Aby uzyskać więcej informacji, zobacz uwierzytelnianie Email w ramach EOP.

Przyjmiemy założenie, że używasz co najmniej jednej domeny niestandardowej w usłudze Microsoft 365 na potrzeby poczty e-mail (na przykład contoso.com), więc musisz utworzyć określone rekordy DNS uwierzytelniania poczty e-mail dla każdej domeny niestandardowej używanej do obsługi poczty e-mail.

Utwórz następujące rekordy DNS uwierzytelniania poczty e-mail u rejestratora DNS lub usługi hostingu DNS dla każdej domeny niestandardowej używanej do obsługi poczty e-mail w usłudze Microsoft 365:

Struktura zasad nadawcy (SPF): rekord SPF TXT identyfikuje prawidłowe źródła wiadomości e-mail od nadawców w domenie. Aby uzyskać instrukcje, zobacz Konfigurowanie SPF, aby zapobiec fałszowaniu.

DomainKeys Identified Mail (DKIM): DKIM podpisuje komunikaty wychodzące i przechowuje podpis w nagłówku wiadomości, który przetrwa przekazywanie wiadomości. Aby uzyskać instrukcje, zobacz Używanie modułu DKIM do weryfikowania wychodzących wiadomości e-mail wysyłanych z domeny niestandardowej.

Uwierzytelnianie komunikatów oparte na domenie, raportowanie i zgodność (DMARC): funkcja DMARC pomaga docelowym serwerom poczty e-mail zdecydować, co zrobić z komunikatami z domeny niestandardowej, które nie sprawdzają SPF i DKIM. Pamiętaj, aby uwzględnić zasady DMARC (

p=rejectlubp=quarantine) i miejsca docelowe raportów DMARC (raporty agregujące i kryminalistyczne) w rekordach DMARC. Aby uzyskać instrukcje, zobacz Używanie funkcji DMARC do weryfikowania poczty e-mail.Uwierzytelniony łańcuch odebranych odebranych (ARC): jeśli używasz usług innych firm, które modyfikują przychodzące komunikaty przesyłane przed dostarczeniem do platformy Microsoft 365, możesz zidentyfikować usługi jako zaufane uszczelniacze ARC (jeśli je obsługują), aby zmodyfikowane komunikaty nie kończyły się automatycznie niepowodzeniem kontroli uwierzytelniania poczty e-mail w usłudze Microsoft 365. Aby uzyskać instrukcje, zobacz Konfigurowanie zaufanych uszczelniaczy ARC.

Jeśli używasz domeny *.onmicrosoft.com dla poczty e-mail (znanej również jako adres routingu usługi Microsoft Online Email lub domena MOERA), nie masz prawie tyle do zrobienia:

- SPF: Rekord SPF jest już skonfigurowany dla domeny *.onmicrosoft.com.

- DKIM: Podpisywanie DKIM jest już skonfigurowane dla poczty wychodzącej przy użyciu domeny *.onmicrosoft.com, ale można ją również ręcznie dostosować.

- DMARC: Należy ręcznie skonfigurować rekord DMARC dla domeny *.onmicrosoft.com zgodnie z opisem tutaj.

Krok 2. Konfigurowanie zasad ochrony

Podsumowanie: Włącz i użyj standardowych i/lub ścisłych wstępnie ustawionych zasad zabezpieczeń dla wszystkich adresatów. Lub jeśli firma musi dyktować, zamiast tego utwórz i użyj niestandardowych zasad ochrony, ale okresowo sprawdzaj je przy użyciu analizatora konfiguracji.

Szczegóły:

Jak można sobie wyobrazić, w ramach EOP i Ochrona usługi Office 365 w usłudze Defender dostępnych jest wiele zasad ochrony. Istnieją trzy podstawowe typy zasad ochrony:

Zasady domyślne: te zasady istnieją od momentu utworzenia organizacji. Mają one zastosowanie do wszystkich adresatów w organizacji, nie można wyłączyć zasad i nie można modyfikować, do kogo mają zastosowanie zasady. Można jednak modyfikować ustawienia zabezpieczeń w zasadach, podobnie jak zasady niestandardowe. Ustawienia w zasadach domyślnych są opisane w tabelach w obszarze Zalecane ustawienia dotyczące EOP i zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender.

Wstępnie ustawione zasady zabezpieczeń: wstępnie ustawione zabezpieczenia to profile, które zawierają większość dostępnych zasad ochrony w ramach EOP i Ochrona usługi Office 365 w usłudze Defender z ustawieniami dostosowanymi do określonych poziomów ochrony. Wstępnie ustawione zasady zabezpieczeń to:

- Ścisłe wstępnie ustawione zasady zabezpieczeń.

- Standardowe wstępnie ustawione zasady zabezpieczeń.

- Wbudowana ochrona.

Standardowe i ścisłe wstępnie ustawione zasady zabezpieczeń są domyślnie wyłączone, dopóki nie zostaną włączone. Należy określić warunki i wyjątki adresatów (użytkowników, członków grupy, domen lub wszystkich adresatów) dla funkcji ochrony EOP i funkcji ochrony Ochrona usługi Office 365 w usłudze Defender w ramach standardowych i rygorystycznych wstępnie ustawionych zasad zabezpieczeń.

Wbudowana ochrona w Ochrona usługi Office 365 w usłudze Defender jest domyślnie włączona w celu zapewnienia podstawowej ochrony bezpiecznych załączników i bezpiecznych łączy dla wszystkich adresatów. Możesz określić wyjątki adresatów, aby zidentyfikować użytkowników, którzy nie uzyskują ochrony.

W przypadku standardowych i ścisłych wstępnie ustawionych zasad zabezpieczeń w organizacjach Ochrona usługi Office 365 w usłudze Defender należy skonfigurować wpisy i opcjonalne wyjątki dotyczące ochrony przed personifikacją użytkowników i domen. Wszystkie inne ustawienia są zablokowane w zalecanych standardowych i ścisłych wartościach (z których wiele jest tych samych). Wartości Standardowa i Ścisła można zobaczyć w tabelach w obszarze Zalecane ustawienia dotyczące EOP i zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender, a różnice między standardem a ścisłym można znaleźć tutaj.

W miarę dodawania nowych funkcji ochrony do EOP i Ochrona usługi Office 365 w usłudze Defender oraz w miarę zmiany poziomu zabezpieczeń ustawienia w wstępnie ustawionych zasad zabezpieczeń są automatycznie aktualizowane do naszych zalecanych ustawień.

Zasady niestandardowe: w przypadku większości dostępnych zasad ochrony można utworzyć dowolną liczbę zasad niestandardowych. Zasady można stosować do użytkowników przy użyciu warunków adresatów i wyjątków (użytkowników, członków grupy lub domen) i można dostosować ustawienia.

Poprzednie informacje i zasady ochrony, które są zaangażowane, zostały podsumowane w poniższej tabeli:

| Zasady domyślne | Wstępnie ustawione zasady zabezpieczeń | Zasady niestandardowe | |

|---|---|---|---|

| Zasady ochrony EOP: | |||

| Ochrona przed złośliwym oprogramowaniem | ✔ | ✔ | ✔ |

| Ochrona przed spamem | ✔ | ✔ | ✔ |

| Ochrona przed wyłudzaniem informacji (ochrona przed fałszowaniem) | ✔ | ✔ | ✔ |

| Spam wychodzący | ✔ | ✔ | |

| Filtrowanie połączeń | ✔¹ | ||

| zasady Ochrona usługi Office 365 w usłudze Defender: | |||

| Ochrona przed wyłudzaniem informacji (ochrona przed fałszowaniem) oraz: | ✔² | ✔² | ✔ |

| Bezpieczne linki | ³ | ✔ | ✔ |

| Bezpieczne załączniki | ³ | ✔ | ✔ |

| Zachowanie ogólne | |||

| Domyślnie włączona ochrona? | ✔ | ⁴ | |

| Czy skonfigurować warunki/wyjątki w celu ochrony? | ✔⁵ | ✔ | |

| Czy dostosować ustawienia zabezpieczeń? | ✔ | ⁶ | ✔ |

| Ustawienia ochrony są automatycznie aktualizowane? | ✔ |

¹ Brak wpisów domyślnych na liście dozwolonych adresów IP lub na liście zablokowanych adresów IP, więc domyślne zasady filtru połączeń nie robią nic, chyba że dostosujesz ustawienia.

² Nie ma żadnych wpisów ani opcjonalnych wyjątków dotyczących personifikacji użytkownika lub ochrony przed personifikacją domeny w Ochrona usługi Office 365 w usłudze Defender do momentu ich skonfigurowania.

³ Chociaż w Ochrona usługi Office 365 w usłudze Defender nie ma domyślnych zasad bezpiecznych załączników ani bezpiecznych łączy, wbudowana ochrona zapewnia podstawową ochronę bezpiecznych załączników i bezpiecznych łączy, która jest zawsze włączona.

⁴ Wbudowana ochrona (ochrona bezpiecznych załączników i bezpiecznych łączy w Ochrona usługi Office 365 w usłudze Defender) to jedyne wstępnie ustawione zasady zabezpieczeń, które są domyślnie włączone.

⁵ W przypadku standardowych i ścisłych wstępnie ustawionych zasad zabezpieczeń można skonfigurować oddzielne warunki adresatów i opcjonalne wyjątki dotyczące EOP i ochrony Ochrona usługi Office 365 w usłudze Defender. W przypadku wbudowanej ochrony w Ochrona usługi Office 365 w usłudze Defender można skonfigurować tylko wyjątki adresatów z ochrony.

⁶ Jedynymi dostosowywalnymi ustawieniami zabezpieczeń w wstępnie ustawionych zasad zabezpieczeń są wpisy i opcjonalne wyjątki dotyczące ochrony przed personifikacją użytkowników i ochrony przed personifikacją domeny w standardowych i ścisłych zasadach zabezpieczeń wstępnie ustawionych w Ochrona usługi Office 365 w usłudze Defender.

Kolejność pierwszeństwa dla zasad ochrony

Sposób stosowania zasad ochrony jest ważną kwestią podczas podejmowania decyzji o sposobie konfigurowania ustawień zabezpieczeń dla użytkowników. Ważne kwestie, o których należy pamiętać, to:

- Funkcje ochrony mają niekonfigurowalną kolejność przetwarzania. Na przykład komunikaty przychodzące są zawsze oceniane pod kątem złośliwego oprogramowania przed spamem.

- Zasady ochrony określonej funkcji (antyspamowe, chroniące przed złośliwym oprogramowaniem, chroniące przed wyłudzaniem informacji itp.) są stosowane w określonej kolejności pierwszeństwa (więcej na temat kolejności pierwszeństwa później).

- Jeśli użytkownik jest celowo lub przypadkowo uwzględniony w wielu zasadach określonej funkcji, pierwsze zasady ochrony dla tej funkcji, w której użytkownik jest zdefiniowany (w oparciu o kolejność pierwszeństwa), określają, co dzieje się z elementem (komunikatem, plikiem, adresem URL itp.).

- Gdy te pierwsze zasady ochrony zostaną zastosowane do określonego elementu dla użytkownika, przetwarzanie zasad dla tej funkcji zostanie zatrzymane. Dla tego użytkownika i określonego elementu nie są oceniane żadne zasady ochrony tej funkcji.

Kolejność pierwszeństwa została szczegółowo wyjaśniona w sekcji Kolejność pierwszeństwa dla wstępnie ustawionych zasad zabezpieczeń i innych zasad, ale w tym miejscu przedstawiono krótkie podsumowanie:

- Zasady ochrony w wstępnie ustawionych zasadach zabezpieczeń:

- Ścisłe wstępnie ustawione zasady zabezpieczeń.

- Standardowe wstępnie ustawione zasady zabezpieczeń.

- Niestandardowe zasady ochrony określonej funkcji (na przykład zasady ochrony przed złośliwym oprogramowaniem). Każda zasada niestandardowa ma wartość priorytetu, która określa kolejność stosowania zasad w odniesieniu do innych zasad ochrony tej samej funkcji:

- Zasady niestandardowe z wartością priorytetu 0.

- Zasady niestandardowe o wartości priorytetu 1.

- I tak dalej.

- Domyślne zasady ochrony określonej funkcji (na przykład ochrony przed złośliwym oprogramowaniem) lub wbudowanej ochrony w Ochrona usługi Office 365 w usłudze Defender (bezpieczne linki i bezpieczne załączniki).

Zapoznaj się z poprzednią tabelą, aby zobaczyć, jak określone zasady ochrony są reprezentowane w kolejności pierwszeństwa. Na przykład zasady ochrony przed złośliwym oprogramowaniem są obecne na każdym poziomie. Zasady wychodzącego spamu są dostępne na niestandardowych zasadach i domyślnych poziomach zasad. Zasady filtrowania połączeń są dostępne tylko na domyślnym poziomie zasad.

Aby uniknąć pomyłek i niezamierzonego stosowania zasad, skorzystaj z następujących wytycznych:

- Użyj jednoznacznych grup lub list adresatów na każdym poziomie. Na przykład użyj różnych grup lub list adresatów dla standardowych i rygorystycznych wstępnie ustawionych zasad zabezpieczeń.

- Skonfiguruj wyjątki na każdym poziomie zgodnie z wymaganiami. Na przykład skonfiguruj adresatów, którzy potrzebują zasad niestandardowych, jako wyjątków od standardowych i ścisłych wstępnie ustawionych zasad zabezpieczeń.

- Pozostali adresaci, którzy nie są identyfikowane na wyższych poziomach, otrzymują domyślne zasady lub wbudowaną ochronę w Ochrona usługi Office 365 w usłudze Defender (bezpieczne linki i bezpieczne załączniki).

Korzystając z tych informacji, możesz zdecydować o najlepszym sposobie wdrożenia zasad ochrony w organizacji.

Określanie strategii zasad ochrony

Teraz, gdy wiesz już o różnych typach zasad ochrony i sposobie ich stosowania, możesz zdecydować, w jaki sposób chcesz używać EOP i Ochrona usługi Office 365 w usłudze Defender w celu ochrony użytkowników w organizacji. Twoja decyzja nieuchronnie mieści się w następującym spektrum:

- Użyj tylko wstępnie ustawionych zasad zabezpieczeń w warstwie Standardowa.

- Użyj standardowych i rygorystycznych wstępnie ustawionych zasad zabezpieczeń.

- Użyj wstępnie ustawionych zasad zabezpieczeń i zasad niestandardowych.

- Używaj tylko zasad niestandardowych.

Pamiętaj, że zasady domyślne (i wbudowana ochrona w Ochrona usługi Office 365 w usłudze Defender) automatycznie chronią wszystkich adresatów w organizacji (każdy, kto nie jest zdefiniowany w zasadach zabezpieczeń standardowych lub ścisłych lub zasadach niestandardowych). Więc nawet jeśli nic nie zrobisz, wszyscy adresaci w organizacji otrzymają domyślne zabezpieczenia zgodnie z opisem w artykule Zalecane ustawienia dotyczące EOP i Ochrona usługi Office 365 w usłudze Microsoft Defender zabezpieczeń.

Ważne jest również, aby uświadomić sobie, że nie jesteś zablokowany w początkowej decyzji na zawsze. Informacje zawarte w zalecanych tabelach ustawień i tabeli porównawczej dla standardowych i ścisłych powinny umożliwić podjęcie świadomej decyzji. Jeśli jednak zmieniają się potrzeby, wyniki lub okoliczności, nie jest trudno później przełączyć się na inną strategię.

Bez atrakcyjnej potrzeby biznesowej, która wskazuje inaczej, zalecamy rozpoczęcie od standardowych wstępnie ustawionych zasad zabezpieczeń dla wszystkich użytkowników w organizacji. Wstępnie ustawione zasady zabezpieczeń są konfigurowane z ustawieniami na podstawie lat obserwacji w centrach danych platformy Microsoft 365 i powinny być właściwym wyborem dla większości organizacji. Zasady są automatycznie aktualizowane w celu dopasowania ich do zagrożeń w środowisku zabezpieczeń.

W ustawieniach wstępnych zasad zabezpieczeń możesz wybrać opcję Wszyscy adresaci , aby łatwo zastosować ochronę do wszystkich adresatów w organizacji.

Jeśli chcesz uwzględnić niektórych użytkowników w ścisłych zasadach zabezpieczeń wstępnie ustawionych i pozostałych użytkowników w standardowych zasadach zabezpieczeń wstępnie ustawionych, pamiętaj, aby uwzględnić kolejność pierwszeństwa zgodnie z opisem we wcześniejszej części tego artykułu przy użyciu następujących metod:

Użyj jednoznacznych grup lub list adresatów w poszczególnych wstępnie ustawionych zasadach zabezpieczeń.

lub

Skonfiguruj adresatów, którzy powinni pobrać ustawienia wstępnie ustawionych zasad zabezpieczeń w warstwie Standardowa jako wyjątki w zasadach zabezpieczeń ścisłych ustawień wstępnych.

Należy pamiętać, że następujące konfiguracje funkcji ochrony nie mają wpływu na wstępnie ustawione zasady zabezpieczeń (można użyć wstępnie ustawionych zasad zabezpieczeń, a także niezależnie skonfigurować te ustawienia ochrony):

- Zasady spamu wychodzącego (niestandardowe i domyślne)

- Domyślne zasady filtru połączeń (lista dozwolonych adresów IP i lista zablokowanych adresów IP)

- Globalne włączanie bezpiecznych załączników dla programów SharePoint, OneDrive i Microsoft Teams

- Globalnie włącz i skonfiguruj bezpieczne dokumenty (dostępne i znaczące tylko w przypadku licencji, które nie są uwzględnione w Ochrona usługi Office 365 w usłudze Defender (na przykład Microsoft 365 A5 lub Zabezpieczenia platformy Microsoft 365 E5))

Aby włączyć i skonfigurować wstępnie skonfigurowane zasady zabezpieczeń, zobacz Temat Preset security policies in EOP and Ochrona usługi Office 365 w usłudze Microsoft Defender (Wstępnie skonfigurowane zasady zabezpieczeń w usłudze EOP i Ochrona usługi Office 365 w usłudze Microsoft Defender).

Decyzja o użyciu zasad niestandardowych zamiast lub oprócz wstępnie ustawionych zasad zabezpieczeń ostatecznie sprowadza się do następujących wymagań biznesowych:

- Użytkownicy wymagają ustawień zabezpieczeń , które różnią się od ustawień niemodyfikowalnych w wstępnie ustawionych zasadach zabezpieczeń (śmieci a kwarantanna lub odwrotnie, brak wskazówek dotyczących bezpieczeństwa, powiadamianie adresatów niestandardowych itp.).

- Użytkownicy wymagają ustawień, które nie są skonfigurowane w wstępnie skonfigurowanych zasadach zabezpieczeń (na przykład blokowanie poczty e-mail z określonych krajów lub w określonych językach w zasadach ochrony przed spamem).

- Użytkownicy potrzebują środowiska kwarantanny , które różni się od ustawień niemodyfikowalnych w wstępnie ustawionych zasadach zabezpieczeń. Zasady kwarantanny definiują, co użytkownicy mogą zrobić z komunikatami poddanymi kwarantannie na podstawie przyczyny kwarantanny wiadomości oraz tego, czy adresaci są powiadamiani o wiadomościach objętych kwarantanną. Domyślne środowisko kwarantanny użytkownika końcowego jest podsumowane w tabeli tutaj , a zasady kwarantanny używane w standardowych i ścisłych zasadach zabezpieczeń wstępnie ustawionych są opisane w tabelach tutaj.

Informacje w temacie Zalecane ustawienia dotyczące EOP i zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender umożliwiają porównanie dostępnych ustawień zasad niestandardowych lub zasad domyślnych z ustawieniami skonfigurowanymi w zasadach zabezpieczeń standardowych i ścisłych.

Wytyczne dotyczące projektowania wielu zasad niestandardowych dla określonej funkcji (na przykład zasad ochrony przed złośliwym oprogramowaniem) obejmują:

- Użytkownicy w zasadach niestandardowych nie mogą być uwzględniane w standardowych lub ścisłych zasadach zabezpieczeń wstępnie ustawionych ze względu na kolejność pierwszeństwa.

- Przypisz mniejszą liczbę użytkowników do zasad o wyższym priorytecie i większą liczbę użytkowników do zasad o niższym priorytecie.

- Skonfiguruj zasady o wyższym priorytecie, aby miały bardziej rygorystyczne lub bardziej wyspecjalizowane ustawienia niż zasady o niższym priorytecie (w tym zasady domyślne).

Jeśli zdecydujesz się na korzystanie z zasad niestandardowych, użyj analizatora konfiguracji , aby okresowo porównywać ustawienia w zasadach z zalecanymi ustawieniami w standardowych i ścisłych zasadach zabezpieczeń.

Krok 3. Przypisywanie uprawnień administratorom

Podsumowanie: Przypisz rolę administratora zabezpieczeń w Microsoft Entra innym administratorom, specjalistom i pracownikom działu pomocy technicznej, aby mogli wykonywać zadania w ramach EOP i Ochrona usługi Office 365 w usłudze Defender.

Szczegóły:

Prawdopodobnie używasz już konta początkowego użytego do zarejestrowania się na platformie Microsoft 365 w celu wykonania wszystkich czynności opisanych w tym przewodniku wdrażania. To konto jest administratorem wszędzie na platformie Microsoft 365 (w szczególności jest członkiem roli administratora globalnego w Microsoft Entra) i umożliwia wykonywanie prawie wszystkich czynności. Wymagane uprawnienia zostały opisane wcześniej w tym artykule w temacie Role i uprawnienia.

Jednak celem tego kroku jest skonfigurowanie innych administratorów, aby ułatwić zarządzanie funkcjami EOP i Ochrona usługi Office 365 w usłudze Defender w przyszłości. To, czego nie chcesz, to wiele osób z uprawnieniami administratora globalnego, które jej nie potrzebują. Czy na przykład naprawdę muszą usuwać/tworzyć konta lub tworzyć innych użytkowników administratorów globalnych? Koncepcja najniższych uprawnień (przypisywanie tylko wymaganych uprawnień do wykonania zadania i nic więcej) jest dobrym rozwiązaniem.

Jeśli chodzi o przypisywanie uprawnień do zadań w ramach EOP i Ochrona usługi Office 365 w usłudze Defender, dostępne są następujące opcje:

- uprawnienia Microsoft Entra: te uprawnienia mają zastosowanie do wszystkich obciążeń w usłudze Microsoft 365 (Exchange Online, SharePoint Online, Microsoft Teams itp.).

- uprawnienia Exchange Online: większość zadań w ramach EOP i Ochrona usługi Office 365 w usłudze Defender jest dostępna przy użyciu uprawnień Exchange Online. Przypisywanie uprawnień tylko w Exchange Online uniemożliwia dostęp administracyjny w innych obciążeniach platformy Microsoft 365.

- Email & uprawnienia do współpracy w portalu Microsoft Defender: administrowanie niektórymi funkcjami zabezpieczeń w ramach EOP i Ochrona usługi Office 365 w usłudze Defender jest dostępne z uprawnieniami do współpracy Email &. Przykład:

Dla uproszczenia zalecamy używanie roli administratora zabezpieczeń w Microsoft Entra dla innych osób, które muszą skonfigurować ustawienia w ramach EOP i Ochrona usługi Office 365 w usłudze Defender.

Aby uzyskać instrukcje, zobacz Przypisywanie ról Microsoft Entra użytkownikom i Zarządzanie dostępem do Microsoft Defender XDR za pomocą Microsoft Entra ról globalnych.

Krok 4. Priorytetowe konta i tagi użytkowników

Podsumowanie: Identyfikowanie i oznaczanie odpowiednich użytkowników w organizacji jako kont priorytetowych w celu łatwiejszej identyfikacji w raportach i badaniach oraz otrzymywania priorytetowej ochrony konta w Ochrona usługi Office 365 w usłudze Defender. Rozważ utworzenie i zastosowanie niestandardowych tagów użytkowników w planie Ochrona usługi Office 365 w usłudze Defender 2.

Szczegóły:

W Ochrona usługi Office 365 w usłudze Defender konta o priorytecie umożliwiają tagowanie maksymalnie 250 użytkowników o wysokiej wartości w celu ułatwienia identyfikacji w raportach i badaniach. Te konta priorytetowe otrzymują również dodatkowe heurystyki, które nie przynoszą korzyści zwykłym pracownikom. Aby uzyskać więcej informacji, zobacz Zarządzanie kontami priorytetów i monitorowanie ich oraz Konfigurowanie i przeglądanie ochrony konta priorytetowego w Ochrona usługi Office 365 w usłudze Microsoft Defender.

W Ochrona usługi Office 365 w usłudze Defender planie 2 masz również dostęp do tworzenia i stosowania niestandardowych tagów użytkowników w celu łatwego identyfikowania określonych grup użytkowników w raportach i badaniach. Aby uzyskać więcej informacji, zobacz Tagi użytkowników w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Zidentyfikuj odpowiednich użytkowników do tagowania jako konta priorytetowe i zdecyduj, czy chcesz utworzyć i zastosować niestandardowe tagi użytkowników.

Krok 5. Przeglądanie i konfigurowanie ustawień komunikatów zgłoszonych przez użytkownika

Podsumowanie: Wdróż dodatki Komunikat raportu lub Raport wyłudzający informacje lub obsługiwane narzędzie innej firmy , aby użytkownicy mogli zgłaszać wyniki fałszywie dodatnie i fałszywie ujemne w programie Outlook, dzięki czemu te zgłoszone komunikaty są dostępne dla administratorów na karcie Zgłaszane przez użytkownika na stronie Przesyłanie w portalu usługi Defender. Skonfiguruj organizację, aby zgłoszone komunikaty trafiały do określonej skrzynki pocztowej raportowania do firmy Microsoft lub obu tych elementów.

Szczegóły:

Możliwość zgłaszania przez użytkowników dobrych komunikatów oznaczonych jako złe (fałszywie dodatnie) lub złe komunikaty dozwolone (fałszywie ujemne) jest ważna do monitorowania i dostosowywania ustawień ochrony w ramach EOP i Ochrona usługi Office 365 w usłudze Defender.

Ważne części raportowania komunikatów użytkowników to:

Jak użytkownicy zgłaszają komunikaty?: Upewnij się, że klienci używają jednej z następujących metod, aby zgłoszone komunikaty były wyświetlane na karcie Zgłaszane przez użytkownika na stronie Przesłane w portalu usługi Defender pod adresem https://security.microsoft.com/reportsubmission?viewid=user:

Wbudowany przycisk Raport w Outlook w sieci Web (wcześniej znany jako Outlook Web App lub OWA).

Dodatki Microsoft Report Message lub Report Phishing dla programu Outlook i Outlook w sieci Web.

Narzędzia do raportowania innych firm korzystające z obsługiwanego formatu przesyłania komunikatów.

Dokąd trafiają komunikaty zgłaszane przez użytkownika?: Dostępne są następujące opcje:

- Do wyznaczonej skrzynki pocztowej raportowania i do firmy Microsoft (jest to wartość domyślna).

- Tylko do wyznaczonej skrzynki pocztowej raportowania.

- Tylko do firmy Microsoft.

Domyślną skrzynką pocztową używaną do zbierania wiadomości zgłoszonych przez użytkownika jest skrzynka pocztowa administratora globalnego (początkowe konto w organizacji). Jeśli chcesz, aby wiadomości zgłaszane przez użytkownika przechodzić do skrzynki pocztowej raportowania w organizacji, należy utworzyć i skonfigurować ekskluzywną skrzynkę pocztową do użycia.

Zależy od Ciebie, czy chcesz, aby wiadomości zgłaszane przez użytkownika również trafiały do firmy Microsoft w celu analizy (wyłącznie lub wraz z dostarczeniem do wyznaczonej skrzynki pocztowej raportowania).

Jeśli chcesz, aby wiadomości zgłaszane przez użytkownika trafiały tylko do wyznaczonej skrzynki pocztowej raportowania, administratorzy powinni ręcznie przesyłać do firmy Microsoft komunikaty zgłaszane przez użytkowników w celu analizy na karcie Zgłoszone przez użytkownika na stronie Przesłane w portalu usługi Defender pod adresem https://security.microsoft.com/reportsubmission?viewid=user.

Przesyłanie komunikatów zgłoszonych przez użytkownika do firmy Microsoft jest ważne, aby umożliwić naszym filtrom naukę i ulepszanie.

Aby uzyskać pełne informacje o ustawieniach komunikatów zgłoszonych przez użytkownika, zobacz Ustawienia zgłaszane przez użytkownika.

Krok 6. Blokowanie i zezwalanie na wpisy

Podsumowanie: Zapoznaj się z procedurami blokowania i zezwalania na komunikaty, pliki i adresy URL w Ochrona usługi Office 365 w usłudze Defender.

Szczegóły:

Musisz zapoznać się ze sposobem blokowania i (tymczasowo) zezwalania na wysyłanie komunikatów, pliki i adresy URL w następujących lokalizacjach w portalu usługi Defender:

- Lista dozwolonych/zablokowanych dzierżaw w witrynie https://security.microsoft.com/tenantAllowBlockList.

- Strona Przesłane pod adresem https://security.microsoft.com/reportsubmission.

- Strona Spoof intelligence insight (Analiza analizy fałszowania ) pod adresem https://security.microsoft.com/spoofintelligence.

Ogólnie rzecz biorąc, łatwiej jest tworzyć bloki niż zezwalać, ponieważ niepotrzebne wpisy zezwalają na udostępnianie organizacji złośliwych wiadomości e-mail, które zostałyby przefiltrowane przez system.

Blokuj:

Wpisy blokowe dla domen i adresów e-mail, plików i adresów URL można tworzyć na odpowiednich kartach na liście dozwolonych/zablokowanych dzierżaw oraz przesyłając elementy do firmy Microsoft w celu analizy ze strony Przesyłanie . Po przesłaniu elementu do firmy Microsoft odpowiednie wpisy blokowe są również tworzone na liście dozwolonych/zablokowanych dzierżaw.

Porada

Użytkownicy w organizacji nie mogą również wysyłać wiadomości e-mail do domen ani adresów e-mail określonych w wpisach blokowych na liście dozwolonych/zablokowanych dzierżaw.

Komunikaty zablokowane przez analizę fałszowania są wyświetlane na stronie Spoof intelligence (Fałszowanie inteligencji ). Jeśli zmienisz wpis zezwalania na wpis blokowy, nadawca stanie się ręcznym wpisem bloku na karcie Spoofed senders (Spoofed senders ) na liście dozwolonych/zablokowanych dzierżawców. Można również proaktywnie tworzyć wpisy blokowe dla nie napotkanych jeszcze sfałszowanych nadawców na karcie Sfałszowane nadawcy .

Zezwalaj:

Nie można tworzyć wpisów dozwolonych dla domen i adresów e-mail, plików i adresów URL bezpośrednio na odpowiednich kartach na liście dozwolonych/zablokowanych dzierżaw. Zamiast tego użyjesz strony Przesłane , aby zgłosić ten element firmie Microsoft. Podczas raportowania elementu do firmy Microsoft możesz wybrać opcję zezwalania na ten element, co powoduje utworzenie odpowiedniego tymczasowego wpisu dozwolonego na liście Zezwalanie/blokowanie dzierżawy.

Komunikaty dozwolone przez fałszowanie inteligencji są wyświetlane na stronie Spoof intelligence (Fałszowanie inteligencji ). Jeśli zmienisz wpis bloku na wpis zezwalający, nadawca stanie się ręcznym wpisem dozwolonym na karcie Spoofed senders (Spoofed senders ) na liście dozwolonych/zablokowanych dzierżawców. Można również proaktywnie tworzyć wpisy zezwalania dla niesłusznych nadawców, które nie zostały jeszcze napotkane na karcie Fałszowani nadawcy .

Aby uzyskać szczegółowe informacje, zobacz następujące artykuły:

- Zezwalanie na pocztę e-mail lub blokowanie jej przy użyciu listy dozwolonych/zablokowanych dzierżaw

- Zezwalanie na pliki lub blokuj je przy użyciu listy dozwolonych/zablokowanych dzierżaw

- Zezwalaj na adresy URL lub blokuj je przy użyciu listy dozwolonych/zablokowanych dzierżaw

- Strona Przesłane umożliwia przesyłanie do firmy Microsoft wiadomości e-mail z podejrzeniem spamu, phish, adresów URL, legalnych wiadomości e-mail i załączników wiadomości e-mail

- Zastępowanie werdyktu analizy fałszowania

Krok 7. Uruchamianie symulacji wyłudzania informacji przy użyciu Szkolenie z symulacji ataków

W Ochrona usługi Office 365 w usłudze Defender planie 2 Szkolenie z symulacji ataków umożliwia wysyłanie symulowanych wiadomości wyłudzających informacje do użytkowników i przypisywanie szkoleń na podstawie ich reakcji. Dostępne są następujące opcje:

- Pojedyncze symulacje korzystające z wbudowanych lub niestandardowych ładunków.

- Automatyzacje symulacji zaczerpnięte z rzeczywistych ataków wyłudzania informacji przy użyciu wielu ładunków i zautomatyzowanego planowania.

- Kampanie szkoleniowe , w których nie trzeba uruchamiać kampanii i czekać, aż użytkownicy klikną linki lub pobierzą załączniki w symulowanych komunikatach wyłudzania informacji przed przypisaniem szkoleń.

Aby uzyskać więcej informacji, zobacz Wprowadzenie do Szkolenie z symulacji ataków.

Krok 8. Badanie i reagowanie

Po zakończeniu początkowej konfiguracji skorzystaj z informacji zawartych w przewodniku po operacjach zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender, aby monitorować i badać zagrożenia w organizacji.