Overgang naar beheerde samenwerking met Microsoft Entra B2B-samenwerking

Informatie over samenwerking helpt externe toegang tot uw resources te beveiligen. Gebruik de informatie in dit artikel om externe samenwerking te verplaatsen naar Microsoft Entra B2B-samenwerking.

- Zie het overzicht van B2B-samenwerking

- Meer informatie over: Externe identiteiten in Microsoft Entra-id

Voordat u begint

Dit artikel is nummer 5 in een reeks van 10 artikelen. We raden u aan de artikelen op volgorde te bekijken. Ga naar de sectie Volgende stappen om de hele reeks weer te geven.

Samenwerking beheren

U kunt de organisaties beperken waarmee uw gebruikers samenwerken (inkomend en uitgaand) en met wie in uw organisatie gasten kunnen uitnodigen. De meeste organisaties stellen bedrijfseenheden in staat om samenwerking te bepalen en goedkeuring en toezicht te delegeren. Organisaties in overheid, onderwijs en financiën maken bijvoorbeeld vaak geen open samenwerking mogelijk. U kunt Microsoft Entra-functies gebruiken om samenwerking te beheren.

Als u de toegang tot uw tenant wilt beheren, implementeert u een of meer van de volgende oplossingen:

- Instellingen voor externe samenwerking : de e-maildomeinen beperken waarnaar uitnodigingen worden verzonden

- Instellingen voor toegang tot meerdere tenants: toegang tot toepassingen beheren door gasten per gebruiker, groep of tenant (inkomend). Externe Microsoft Entra-tenant- en toepassingstoegang beheren voor gebruikers (uitgaand).

- Verbinding maken ed organisaties : bepalen welke organisaties toegangspakketten kunnen aanvragen in Rechtenbeheer

Samenwerkingspartners bepalen

Documenteer de organisaties met wie u samenwerkt en de domeinen van gebruikers van de organisatie, indien nodig. Domeinbeperkingen kunnen onpraktisch zijn. Eén samenwerkingspartner kan meerdere domeinen hebben en een partner kan domeinen toevoegen. Een partner met meerdere bedrijfseenheden, met afzonderlijke domeinen, kan bijvoorbeeld meer domeinen toevoegen wanneer ze synchronisatie configureren.

Als uw gebruikers Microsoft Entra B2B gebruiken, kunt u de externe Microsoft Entra-tenants ontdekken waarmee ze samenwerken, met de aanmeldingslogboeken, PowerShell of een werkmap. Meer informatie:

U kunt toekomstige samenwerking inschakelen met:

- Externe organisaties - meest inclusief

- Externe organisaties, maar niet geweigerde organisaties

- Specifieke externe organisaties - meest beperkend

Notitie

Als uw samenwerkingsinstellingen zeer beperkend zijn, kunnen uw gebruikers buiten het samenwerkingsframework gaan. U wordt aangeraden een brede samenwerking in te schakelen die uw beveiligingsvereisten toestaan.

Limieten voor één domein kunnen geautoriseerde samenwerking voorkomen met organisaties die andere, niet-gerelateerde domeinen hebben. Het eerste contactpunt met Contoso kan bijvoorbeeld een amerikaanse werknemer zijn met e-mail met een .com domein. Als u echter alleen het .com domein toestaat, kunt u Canadese werknemers weglaten die het .ca domein hebben.

U kunt specifieke samenwerkingspartners toestaan voor een subset van gebruikers. Een universiteit kan bijvoorbeeld beperken dat studentenaccounts toegang hebben tot externe tenants, maar kunnen faculteiten toestaan om samen te werken met externe organisaties.

Allowlist en blocklist met instellingen voor externe samenwerking

U kunt een acceptatielijst of een blokkeringslijst gebruiken voor organisaties. U kunt een acceptatielijst of een bloklijst gebruiken, niet beide.

- Allowlist : beperk samenwerking tot een lijst met domeinen. Andere domeinen staan op de blokkeringslijst.

- Blocklist : samenwerking met domeinen toestaan die niet op de blokkeringslijst staan

Meer informatie: Uitnodigingen voor B2B-gebruikers van specifieke organisaties toestaan of blokkeren

Belangrijk

Allowlists en blocklists zijn niet van toepassing op gebruikers in uw directory. Ze zijn standaard niet van toepassing op OneDrive voor Bedrijven- en SharePoint-acceptatielijst of -bloklijsten. Deze lijsten zijn afzonderlijk. U kunt sharePoint-OneDrive B2B-integratie echter inschakelen.

Sommige organisaties hebben een blokkeringslijst met ongeldige actordomeinen van een beheerde beveiligingsprovider. Als de organisatie bijvoorbeeld zaken doet met Contoso en een .com domein gebruikt, kan een niet-gerelateerde organisatie het .org domein gebruiken en een phishing-aanval uitvoeren.

Instellingen voor toegang tussen tenants

U kunt binnenkomende en uitgaande toegang beheren met behulp van toegangsinstellingen voor meerdere tenants. Daarnaast kunt u meervoudige verificatie, een compatibel apparaat en haajd-claims (Hybrid Joined Device) van Microsoft Entra vertrouwen van externe Microsoft Entra-tenants. Wanneer u een organisatiebeleid configureert, is dit van toepassing op de Microsoft Entra-tenant en is dit van toepassing op gebruikers in die tenant, ongeacht het domeinachtervoegsel.

U kunt samenwerking tussen Microsoft-clouds inschakelen, zoals Microsoft Azure beheerd door 21Vianet of Azure Government. Bepaal of uw samenwerkingspartners zich in een andere Microsoft Cloud bevinden.

Meer informatie:

- Microsoft Azure beheerd door 21Vianet

- Ontwikkelaarshandleiding voor Azure Government

- Configureer Microsoft Cloud-instellingen voor B2B-samenwerking (preview).

U kunt binnenkomende toegang tot specifieke tenants (allowlist) toestaan en het standaardbeleid instellen om de toegang te blokkeren. Maak vervolgens organisatiebeleid dat toegang toestaat per gebruiker, groep of toepassing.

U kunt de toegang tot tenants (bloklijst) blokkeren. Stel het standaardbeleid in op Toestaan en maak vervolgens organisatiebeleid dat de toegang tot sommige tenants blokkeert.

Notitie

Instellingen voor toegang tussen tenants, binnenkomende toegang verhindert niet dat gebruikers uitnodigingen verzenden en voorkomen dat ze worden ingewisseld. De toepassingstoegang wordt echter wel bepaald en of er een token wordt uitgegeven aan de gastgebruiker. Als de gast een uitnodiging kan inwisselen, blokkeert beleid de toegang tot toepassingen.

Als u de toegang van gebruikers van externe organisaties wilt beheren, configureert u beleid voor uitgaande toegang op dezelfde manier als binnenkomende toegang: allowlist en blocklist. Standaard- en organisatiespecifieke beleidsregels configureren.

Meer informatie: Instellingen voor toegang tussen tenants configureren voor B2B-samenwerking

Notitie

Toegangsinstellingen voor meerdere tenants zijn van toepassing op Microsoft Entra-tenants. Als u de toegang wilt beheren voor partners die geen Microsoft Entra ID gebruiken, gebruikt u instellingen voor externe samenwerking.

Rechtenbeheer en verbonden organisaties

Gebruik rechtenbeheer om automatische governance van de gastlevenscyclus te garanderen. Maak toegangspakketten en publiceer ze naar externe gebruikers of naar verbonden organisaties, die ondersteuning bieden voor Microsoft Entra-tenants en andere domeinen. Wanneer u een toegangspakket maakt, beperkt u de toegang tot verbonden organisaties.

Meer informatie: Wat is rechtenbeheer?

Externe gebruikerstoegang beheren

Als u wilt beginnen met samenwerken, nodigt u een partner uit of stelt u deze in staat om toegang te krijgen tot resources. Gebruikers krijgen toegang door:

- Uitnodigingsinwisseling voor Microsoft Entra B2B-samenwerking

- Selfserviceregistratie

- Toegang tot een toegangspakket aanvragen in rechtenbeheer

Wanneer u Microsoft Entra B2B inschakelt, kunt u gastgebruikers uitnodigen met koppelingen en e-mailuitnodigingen. Registratie via selfservice en het publiceren van toegangspakketten naar de portal Mijn toegang vereisen meer configuratie.

Notitie

Selfserviceregistratie dwingt geen acceptatielijst of bloklijst af in instellingen voor externe samenwerking. Gebruik in plaats daarvan instellingen voor toegang tussen tenants. U kunt acceptatielijsten en bloklijsten integreren met selfserviceregistratie met behulp van aangepaste API-connectors. Zie een API-connector toevoegen aan een gebruikersstroom.

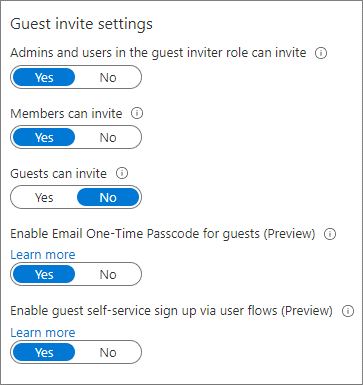

Uitnodigingen voor gastgebruikers

Bepalen wie gastgebruikers kan uitnodigen voor toegang tot resources.

- Meest beperkend: alleen beheerders en gebruikers met de rol Gastuitnodiging toestaan

- Zie instellingen voor externe samenwerking configureren

- Als de beveiligingsvereisten zijn toegestaan, staat u alle Member UserType toe om gasten uit te nodigen

- Bepalen of Guest UserType gasten kan uitnodigen

Gast is het standaardgebruikersaccount van Microsoft Entra B2B

Externe gebruikersgegevens

Gebruik Microsoft Entra-rechtenbeheer om vragen te configureren die externe gebruikers beantwoorden. De vragen lijken goedkeurders te helpen bij het nemen van een beslissing. U kunt sets vragen configureren voor elk beleid voor toegangspakketten, zodat goedkeurders relevante informatie hebben voor toegang die ze goedkeuren. Vraag bijvoorbeeld leveranciers om het contractnummer van de leverancier.

Meer informatie: Informatie-instellingen voor goedkeuring en aanvrager wijzigen voor een toegangspakket in rechtenbeheer

Als u een selfserviceportal gebruikt, gebruikt u API-connectors om gebruikerskenmerken te verzamelen tijdens de registratie. Gebruik de kenmerken om toegang toe te wijzen. U kunt de aangepaste kenmerken maken in de Azure Portal en deze gebruiken in uw selfservicegebruikersstromen voor registratie. Lees en schrijf deze kenmerken met behulp van de Microsoft Graph API.

Meer informatie:

- API-connectors gebruiken om selfserviceregistratie aan te passen en uit te breiden

- Azure AD B2C beheren met Microsoft Graph

Problemen met het inwisselen van uitnodigingen voor Microsoft Entra-gebruikers oplossen

Uitgenodigde gastgebruikers van een samenwerkingspartner kunnen problemen hebben met het inwisselen van een uitnodiging. Zie de volgende lijst voor oplossingen.

- Gebruikersdomein staat niet op een acceptatielijst

- De beperkingen van de thuistenant van de partner verhinderen externe samenwerking

- De gebruiker bevindt zich niet in de Microsoft Entra-tenant van de partner. Gebruikers op contoso.com bevinden zich bijvoorbeeld in Active Directory.

- Ze kunnen uitnodigingen inwisselen met het eenmalige wachtwoord voor e-mail (OTP)

- Zie, uitnodiging voor microsoft Entra B2B-samenwerking inwisselen

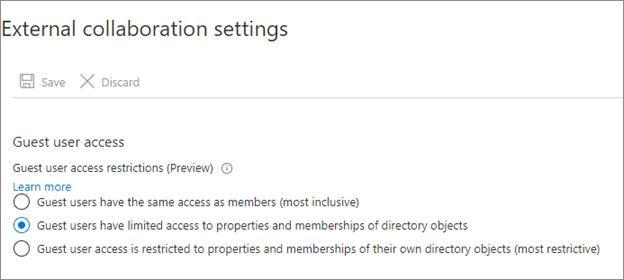

Externe gebruikerstoegang

Over het algemeen zijn er resources die u kunt delen met externe gebruikers en sommige niet. U kunt bepalen waartoe externe gebruikers toegang hebben.

Meer informatie: Externe toegang beheren met Rechtenbeheer

Gastgebruikers zien standaard informatie en kenmerken over tenantleden en andere partners, waaronder groepslidmaatschappen. Overweeg om de toegang van externe gebruikers tot deze informatie te beperken.

We raden de volgende beperkingen voor gastgebruikers aan:

- Gasttoegang beperken tot browsegroepen en andere eigenschappen in de map

- Externe samenwerkingsinstellingen gebruiken om te voorkomen dat gasten groepen lezen waarvan ze geen lid zijn

- Toegang tot apps voor alleen werknemers blokkeren

- Een beleid voor voorwaardelijke toegang maken om de toegang tot geïntegreerde Microsoft Entra-toepassingen voor niet-gastgebruikers te blokkeren

- Toegang tot Azure Portal blokkeren

- U kunt de benodigde uitzonderingen maken

- Maak beleid voor voorwaardelijke toegang met alle gast- en externe gebruikers. Implementeer een beleid om de toegang te blokkeren.

Meer informatie: Voorwaardelijke toegang: Cloud-apps, acties en verificatiecontext

Gebruikers verwijderen die geen toegang nodig hebben

Stel een proces in om gebruikers te controleren en te verwijderen die geen toegang nodig hebben. Neem externe gebruikers in uw tenant op als gasten en gebruikers met lidaccounts.

Meer informatie: Gebruik Microsoft Entra ID-governance om externe gebruikers te controleren en te verwijderen die geen toegang meer hebben tot resources

Sommige organisaties voegen externe gebruikers toe als leden (leveranciers, partners en contractanten). Een kenmerk of gebruikersnaam toewijzen:

- Leveranciers - v-alias@contoso.com

- Partners - p-alias@contoso.com

- Contractanten - c-alias@contoso.com

Evalueer externe gebruikers met lidaccounts om de toegang te bepalen. Mogelijk hebt u gastgebruikers niet uitgenodigd via rechtenbeheer of Microsoft Entra B2B.

Ga als volgt te werk om deze gebruikers te vinden:

- Gebruik Microsoft Entra ID-governance om externe gebruikers te controleren en te verwijderen die geen toegang meer hebben tot resources

- Een PowerShell-voorbeeldscript gebruiken voor access-reviews-samples/ExternalIdentityUse/

Huidige externe gebruikers overstappen op Microsoft Entra B2B

Als u Microsoft Entra B2B niet gebruikt, hebt u waarschijnlijk niet-werknemersgebruikers in uw tenant. We raden u aan deze accounts over te zetten naar externe Microsoft Entra B2B-gebruikersaccounts en vervolgens hun UserType te wijzigen in Guest. Gebruik Microsoft Entra ID en Microsoft 365 om externe gebruikers af te handelen.

Opnemen of uitsluiten:

- Gastgebruikers in beleid voor voorwaardelijke toegang

- Gastgebruikers in toegangspakketten en toegangsbeoordelingen

- Externe toegang tot Microsoft Teams, SharePoint en andere bronnen

U kunt deze interne gebruikers overschakelen terwijl u de huidige toegang, UPN (User Principal Name) en groepslidmaatschappen behoudt.

Meer informatie: Externe gebruikers uitnodigen voor B2B-samenwerking

Samenwerkingsmethoden buiten gebruik stellen

Als u de overgang naar beheerde samenwerking wilt voltooien, moet u ongewenste samenwerkingsmethoden buiten gebruik stellen. Uit bedrijf nemen is gebaseerd op het controleniveau dat moet worden uitgeoefend op samenwerking en het beveiligingspostuur. Kijk, Bepaal uw beveiligingspostuur voor externe toegang.

Uitnodiging voor Microsoft Teams

Standaard staat Teams externe toegang toe. De organisatie kan communiceren met externe domeinen. Gebruik het Teams-beheercentrum om domeinen voor Teams te beperken of toe te staan.

Delen via SharePoint en OneDrive

Als u deelt via SharePoint en OneDrive, worden gebruikers niet toegevoegd aan het rechtenbeheerproces.

- Externe toegang tot Microsoft Teams, SharePoint en OneDrive voor Bedrijven beveiligen

- OneDrive-gebruik blokkeren vanuit Office

Gemailde documenten en vertrouwelijkheidslabels

Gebruikers verzenden per e-mail documenten naar externe gebruikers. U kunt vertrouwelijkheidslabels gebruiken om de toegang tot documenten te beperken en te versleutelen.

Zie meer informatie over vertrouwelijkheidslabels.

Niet-ingerichte samenwerkingshulpprogramma's

Sommige gebruikers gebruiken waarschijnlijk Google Docs, Dropbox, Slack of Zoom. U kunt het gebruik van deze hulpprogramma's blokkeren vanuit een bedrijfsnetwerk, op firewallniveau en met Mobile Application Management voor apparaten die door de organisatie worden beheerd. Deze actie blokkeert echter voorwaardelijke instanties en blokkeert geen toegang vanaf niet-beheerde apparaten. Blokkeer hulpprogramma's die u niet wilt en maak beleidsregels voor geen niet-opgegeven gebruik.

Zie voor meer informatie over het beheren van toepassingen:

Volgende stappen

Gebruik de volgende reeks artikelen voor meer informatie over het beveiligen van externe toegang tot resources. U wordt aangeraden de vermelde bestelling te volgen.

Uw beveiligingspostuur bepalen voor externe toegang met Microsoft Entra-id

De huidige status van externe samenwerking in uw organisatie ontdekken

Een beveiligingsplan maken voor externe toegang tot resources

Externe toegang beveiligen met groepen in Microsoft Entra ID en Microsoft 365

Overgang naar beheerde samenwerking met Microsoft Entra B2B-samenwerking (u bent hier)

Externe toegang tot resources beheren met beleid voor voorwaardelijke toegang

Externe toegang tot resources in Microsoft Entra-id beheren met vertrouwelijkheidslabels

Lokale gastaccounts converteren naar Microsoft Entra B2B-gastaccounts