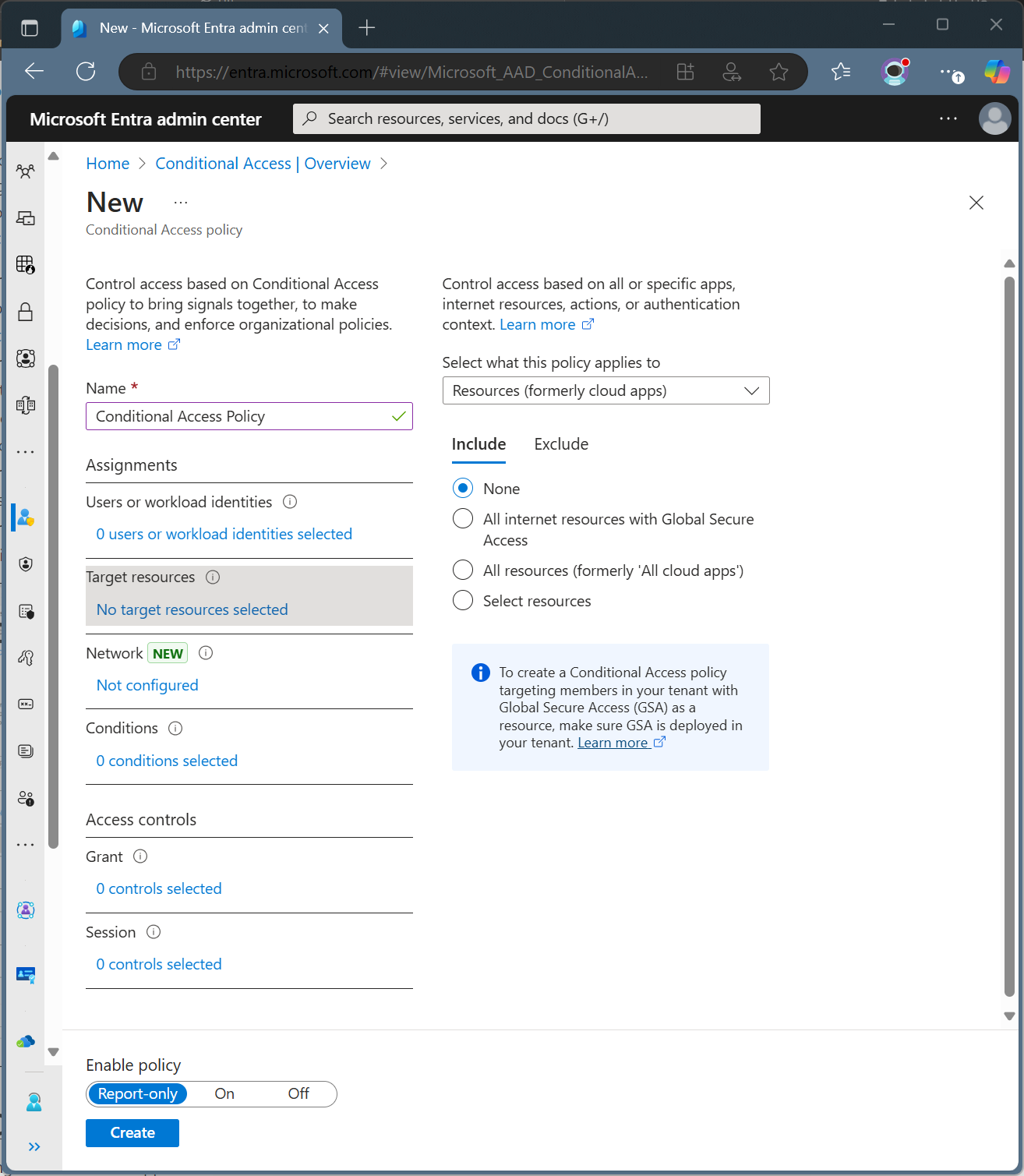

Voorwaardelijke toegang: doelbronnen

Doelresources (voorheen Cloud-apps, acties en verificatiecontext) zijn belangrijke signalen in een beleid voor voorwaardelijke toegang. Met beleid voor voorwaardelijke toegang kunnen beheerders besturingselementen toewijzen aan specifieke toepassingen, services, acties of verificatiecontext.

- Beheerders kunnen kiezen uit de lijst met toepassingen of services met ingebouwde Microsoft-toepassingen en alle geïntegreerde Microsoft Entra-toepassingen, waaronder galerie, niet-galerie en toepassingen die zijn gepubliceerd via toepassingsproxy.

- Beheerders kunnen ervoor kiezen om beleid te definiëren dat niet is gebaseerd op een cloudtoepassing, maar op een gebruikersactie , zoals Beveiligingsgegevens registreren of apparaten registreren of toevoegen, waardoor voorwaardelijke toegang besturingselementen rond deze acties kan afdwingen.

- Beheerders kunnen profielen voor het doorsturen van verkeer vanuit Global Secure Access richten voor verbeterde functionaliteit.

- Beheerders kunnen een verificatiecontext gebruiken om een extra beveiligingslaag in toepassingen te bieden.

Microsoft-cloudtoepassingen

Veel van de bestaande Microsoft-cloudtoepassingen zijn opgenomen in de lijst met toepassingen waaruit u kunt kiezen.

Beheerders kunnen beleid voor voorwaardelijke toegang toewijzen aan deze Microsoft-cloudtoepassingen. Sommige apps zoals Office 365- en Windows Azure Service Management-API bevatten meerdere gerelateerde onderliggende apps of services.

Belangrijk

Toepassingen die beschikbaar zijn voor voorwaardelijke toegang, doorlopen een onboarding- en validatieproces. Deze toepassingen bevatten niet alle Microsoft-apps. Veel toepassingen zijn back-endservices die niet bedoeld zijn om beleid rechtstreeks op deze toepassingen toe te passen. Als u op zoek bent naar een toepassing die ontbreekt, kunt u contact opnemen met het specifieke toepassingsteam of een aanvraag indienen op UserVoice.

Office 365

Microsoft 365 biedt cloudservices voor productiviteit en samenwerking, zoals Exchange, SharePoint en Microsoft Teams. Microsoft 365-cloudservices zijn diep geïntegreerd om soepele samenwerkingservaringen te garanderen. Deze integratie kan verwarring veroorzaken bij het maken van beleidsregels, omdat sommige apps zoals Microsoft Teams afhankelijk zijn van andere toepassingen, zoals SharePoint of Exchange.

De Office 365-suite maakt het mogelijk om u op al deze services tegelijk te richten. U wordt aangeraden de nieuwe Office 365-suite te gebruiken in plaats van afzonderlijke cloud-apps, om problemen met serviceafhankelijkheden te voorkomen.

Als u zich richt op deze groep toepassingen, kunt u problemen voorkomen die kunnen optreden vanwege inconsistent beleid en afhankelijkheden. Bijvoorbeeld: de Exchange Online-app is gekoppeld aan traditionele Exchange Online-gegevens, zoals e-mail, agenda en contactgegevens. Gerelateerde metagegevens kunnen worden weergegeven via verschillende resources, zoals zoeken. Om ervoor te zorgen dat alle metagegevens zoals bedoeld worden beveiligd, moeten beheerders beleidsregels toewijzen aan de Office 365-app.

Beheerders kunnen de volledige Office 365-suite of specifieke Office 365-cloud-apps uitsluiten van het beleid voor voorwaardelijke toegang.

Een volledige lijst met alle services die zijn opgenomen, vindt u in het artikel Apps die zijn opgenomen in Office 365-app-suite met voorwaardelijke toegang.

Windows Azure Service Management-API

Wanneer u zich richt op de Windows Azure Service Management API-toepassing, wordt beleid afgedwongen voor tokens die zijn uitgegeven aan een set services die nauw zijn gekoppeld aan het portal. Deze groepering omvat de toepassings-id's van:

- Azure Resource Manager

- Azure Portal, dat ook betrekking heeft op het Microsoft Entra-beheercentrum

- Azure Data Lake

- Application Insights-API

- Log Analytics-API

Omdat het beleid wordt toegepast op de Azure-beheerportal en API, kunnen services of clients met een Azure API-serviceafhankelijkheid indirect worden beïnvloed. Voorbeeld:

- Azure-CLI

- Azure Data Factory-portal

- Azure DevOps

- Azure Event Hubs

- Azure PowerShell

- Azure Service Bus

- Azure SQL Database

- Azure Synapse

- Klassieke implementatiemodel-API's

- Microsoft 365-beheercentrum

- Microsoft IoT Central

- SQL Managed Instance

- Beheerdersportal voor Visual Studio-abonnementen

Notitie

De Windows Azure Service Management API-toepassing is van toepassing op Azure PowerShell, waarmee de Azure Resource Manager-API wordt aangeroepen. Het is niet van toepassing op Microsoft Graph PowerShell-, waarmee de Microsoft Graph API-wordt aangeroepen.

Bekijk Voorwaardelijke toegang: MFA vereisen voor Azure-beheer voor meer informatie over het instellen van een voorbeeldbeleid voor Windows Azure Service Management-API.

Tip

Voor Azure Government moet u zich richten op de Azure Government Cloud Management API-toepassing.

Microsoft-beheerportal

Wanneer een beleid voor voorwaardelijke toegang gericht is op de Microsoft-beheerportal cloud-app wordt het beleid afgedwongen voor tokens die zijn uitgegeven aan toepassings-id's van de volgende Microsoft-beheerportals:

- Azure Portal

- Exchange-beheercentrum

- Microsoft 365-beheercentrum

- Microsoft 365 Defender-portal

- Microsoft Entra-beheercentrum

- Microsoft Intune-beheercentrum

- Microsoft Purview-nalevingsportal

- Microsoft Teams-beheercentrum

We voegen voortdurend meer beheerportals toe aan de lijst.

Notitie

De Microsoft Admin Portals-app is alleen van toepassing op interactieve aanmeldingen op de vermelde beheerportals. Aanmeldingen bij de onderliggende resources of services, zoals Microsoft Graph of Azure Resource Manager-API's, vallen niet onder deze toepassing. Deze resources worden beveiligd door de Windows Azure Service Management API-app . Dankzij deze groepering kunnen klanten overstappen op het MFA-acceptatietraject voor beheerders zonder dat dit van invloed is op automatisering die afhankelijk is van API's en PowerShell. Wanneer u klaar bent, raadt Microsoft aan een -beleid te gebruiken waarvoor beheerders MFA altijd voor uitgebreide beveiliging.

Andere toepassingen

Beheerders kunnen in Microsoft Entra geregistreerde toepassingen toevoegen aan het beleid voor voorwaardelijke toegang. Deze toepassingen kunnen het volgende omvatten:

- Toepassingen die zijn gepubliceerd via de toepassingsproxy van Microsoft Entra

- Toepassingen die vanuit de galerie zijn toegevoegd

- Aangepaste toepassingen die niet in de galerie staan

- Verouderde toepassingen die zijn gepubliceerd via controllers en netwerken voor app-levering

- Toepassingen die gebruikmaken van eenmalige aanmelding op basis van een wachtwoord

Notitie

Omdat het beleid voor voorwaardelijke toegang de vereisten voor toegang tot een service instelt, kunt u dit niet toepassen op een clienttoepassing (openbaar/systeemeigen). Met andere woorden, het beleid wordt niet rechtstreeks ingesteld op een clienttoepassing (openbaar/systeemeigen), maar wordt toegepast wanneer een client een service aanroept. Een beleidsset in de SharePoint-service is bijvoorbeeld van toepassing op alle clients die SharePoint aanroepen. Een beleid dat is ingesteld op Exchange is van toepassing op de poging om toegang te krijgen tot e-mail met de Outlook-client. Daarom zijn clienttoepassingen (openbaar/systeemeigen) niet beschikbaar voor selectie in de app-kiezer en is voorwaardelijke toegang niet beschikbaar in de toepassingsinstellingen voor de clienttoepassing (openbaar/systeemeigen) die is geregistreerd in uw tenant.

Sommige toepassingen worden helemaal niet weergegeven in de kiezer. De enige manier om deze toepassingen op te nemen in een beleid voor voorwaardelijke toegang is door alle resources (voorheen 'Alle cloud-apps') op te nemen.

Informatie over voorwaardelijke toegang voor verschillende clienttypen

Voorwaardelijke toegang is van toepassing op resources niet op clients, behalve wanneer de client een vertrouwelijke client is die een id-token aanvraagt.

- Publieke client

- Openbare clients zijn clients die lokaal worden uitgevoerd op apparaten zoals Microsoft Outlook op het bureaublad of mobiele apps zoals Microsoft Teams.

- Beleidsregels voor voorwaardelijke toegang zijn niet van toepassing op de openbare client zelf, maar zijn van toepassing voor de resources die door de openbare clients zijn aangevraagd.

- Vertrouwelijke cliënt

- Voorwaardelijke toegang is van toepassing op de resources die door de client zijn aangevraagd en de vertrouwelijke client zelf als er een id-token wordt aangevraagd.

- Bijvoorbeeld: Als Outlook Web een token aanvraagt voor bereiken

Mail.ReadenFiles.Read, worden beleidsregels voor voorwaardelijke toegang toegepast voor Exchange en SharePoint. Als Outlook Web bovendien een id-token aanvraagt, past voorwaardelijke toegang ook het beleid voor Outlook Web toe.

Als u aanmeldingslogboeken wilt weergeven voor deze clienttypen vanuit het Microsoft Entra-beheercentrum:

- Meld je aan bij het Microsoft Entra-beheercentrum ten minste als een Rapportenlezer.

- Blader naar Identity>Monitoring & health>Sign-in logs.

- Voeg een filter toe voor clientreferentietype.

- Pas het filter aan om een specifieke set logboeken weer te geven op basis van de clientreferenties die in de aanmelding worden gebruikt.

Zie het artikel Openbare client en vertrouwelijke clienttoepassingenvoor meer informatie.

Alle resources

Het toepassen van een beleid voor voorwaardelijke toegang op Alle resources (voorheen 'Alle cloud-apps') zonder dat er app-uitsluitingen zijn, resulteert erin dat het beleid wordt afgedwongen bij alle tokenaanvragen van websites en diensten, waaronder profielen voor het doorsturen van verkeer van Global Secure Access. Deze optie omvat toepassingen die niet afzonderlijk zijn gericht op beleid voor voorwaardelijke toegang, zoals Windows Azure Active Directory (00000002-00000-0000-c000-0000000000000).

Belangrijk

Microsoft raadt aan een basislijnbeleid voor meervoudige verificatie te maken dat is gericht op alle gebruikers en alle resources (zonder app-uitsluitingen), zoals uitgelegd in Meervoudige verificatie vereisen voor alle gebruikers.

Gedrag voor voorwaardelijke toegang wanneer een beleid voor alle resources een app-uitsluiting heeft

Als een app wordt uitgesloten van het beleid, zijn bepaalde scopes met lage rechten eveneens uitgesloten van handhaving van het beleid, om te voorkomen dat gebruikers per ongeluk de toegang wordt ontzegd. Deze scopes maken oproepen naar de onderliggende Graph API, zoals Windows Azure Active Directory (00000002-0000-0000-c000-000000000000) en Microsoft Graph (00000003-0000-0000-c000-000000000000), mogelijk voor toegang tot gebruikersprofiel- en groepslidmaatschapsinformatie die vaak door applicaties wordt gebruikt als onderdeel van authenticatie. Bijvoorbeeld: wanneer Outlook een token voor Exchange aanvraagt, wordt ook gevraagd om het User.Read bereik om de basisaccountgegevens van de huidige gebruiker weer te geven.

De meeste apps hebben een vergelijkbare afhankelijkheid. Daarom worden deze bereiken met lage bevoegdheden automatisch uitgesloten wanneer er een app-uitsluiting is in een Alle resources beleid. Deze uitsluitingen met beperkte bevoegdheden staan geen toegang tot gegevens toe buiten basisgebruikersprofiel en groepsinformatie. De uitgesloten toepassingsgebieden worden als volgt opgesomd, toestemming is nog steeds vereist voor apps om deze machtigingen te gebruiken.

- Systeemeigen clients en single-page toepassingen (SPA's) hebben toegang tot de volgende scopes met lage bevoegdheden:

- Azure AD Graph:

email,offline_access,openid,profile,User.Read - Microsoft Graph:

email,offline_access,openid,profile,User.Read,People.Read

- Azure AD Graph:

- Vertrouwelijke clients hebben toegang tot de volgende bereiken met beperkte bevoegdheden, als ze zijn uitgesloten van een Alle resources beleid:

- Azure AD Graph:

email,offline_access,openid,profile,User.Read,User.Read.All,User.ReadBasic.All - Microsoft Graph:

email,offline_access,openid,profile,User.Read,User.Read.All,User.ReadBasic.All,People.Read,People.Read.All,GroupMember.Read.All,Member.Read.Hidden

- Azure AD Graph:

Voor meer informatie over de vermelde bereiken, zie Microsoft Graph-machtigingenreferentie en scopes en machtigingen in het Microsoft-identiteitsplatform.

Mapgegevens beveiligen

Als het aanbevolen MFA-beleid volgens de basislijn zonder app-uitsluitingen niet kan worden geconfigureerd vanwege zakelijke redenen en het beveiligingsbeleid van uw organisatie deze bereiken met lage bevoegdheden moet bevatten, is het alternatief om een afzonderlijk beleid voor voorwaardelijke toegang te maken dat is gericht op Windows Azure Active Directory (00000002-0000-0000-00000000000). Windows Azure Active Directory (ook wel Azure AD Graph genoemd) is een resource die gegevens vertegenwoordigt die zijn opgeslagen in de directory, zoals gebruikers, groepen en toepassingen. De Windows Azure Active Directory-resource is opgenomen in Alle resources, maar kunnen afzonderlijk worden gericht op beleid voor voorwaardelijke toegang met behulp van de volgende stappen:

- Meld u aan bij het Microsoft Entra-beheercentrum als administrator voor kenmerkdefinities en administrator voor kenmerktoewijzingen.

- Blader naar Protection>Aangepaste beveiligingskenmerken.

- Maak een nieuwe kenmerkset en kenmerkdefinitie. Zie Aangepaste beveiligingskenmerkdefinities toevoegen of deactiveren in Microsoft Entra IDvoor meer informatie.

- Blader naar Identiteitstoepassingen>>Enterprise-toepassingen.

- Verwijder het toepassingstype filter en zoek naar toepassings-id die begint met 00000002-0000-0000-c000-0000000000000.

- Selecteer Windows Azure Active Directory>Aangepaste beveiligingskenmerken>Toewijzing toevoegen.

- Selecteer de kenmerkset en kenmerkwaarde die u wilt gebruiken in het beleid.

- Blader naar Protection>Conditional Access>Policies.

- Een bestaand beleid maken of wijzigen.

- Selecteer onder Doelresources>Resources (voorheen cloud-apps)>opnemen >Resources selecteren>Filterbewerken.

- Pas het filter aan om de kenmerkenset en definitie van eerder op te nemen.

- Het beleid opslaan

Alle internetbronnen met Global Secure Access

Met de optie Alle internetbronnen met globale beveiligde toegang kunnen beheerders zich richten op het profiel voor het doorsturen van internetverkeer vanuit Microsoft Entra-internettoegang.

Met deze profielen in Global Secure Access kunnen beheerders definiëren en bepalen hoe verkeer wordt gerouteerd via Microsoft Entra-internettoegang en Microsoft Entra-privétoegang. Profielen voor het doorsturen van verkeer kunnen worden toegewezen aan apparaten en externe netwerken. Zie het artikel Beleid voor voorwaardelijke toegang toepassen op het Microsoft 365-verkeersprofiel voor een voorbeeld van hoe u beleid voor voorwaardelijke toegang toepast op deze verkeersprofielen.

Zie het artikel Global Secure Access Traffic Forwarding-profielen voor meer informatie over deze profielen.

Gebruikersacties

Gebruikersacties zijn taken die een gebruiker uitvoert. Op dit moment ondersteunt voorwaardelijke toegang twee gebruikersacties:

- Beveiligingsgegevens registreren: met deze gebruikersactie kan beleid voor voorwaardelijke toegang worden afgedwongen wanneer gebruikers die zijn ingeschakeld voor gecombineerde registratie hun beveiligingsgegevens proberen te registreren. Meer informatie vindt u in het artikel Gecombineerde registratie van beveiligingsgegevens.

Notitie

Wanneer beheerders een beleid toepassen dat is gericht op gebruikersacties voor het registreren van beveiligingsgegevens, moet de MSA-gebruiker, als het gebruikersaccount een gast is van persoonlijke Microsoft-account (MSA), met behulp van het besturingselement Meervoudige verificatie vereisen, de MSA-gebruiker verplicht beveiligingsgegevens bij de organisatie te registreren. Als de gastgebruiker afkomstig is van een andere provider, zoals Google, wordt de toegang geblokkeerd.

-

Apparaten registreren of eraan deelnemen: met deze gebruikersactie kunnen beheerders beleid voor voorwaardelijke toegang afdwingen wanneer gebruikers apparaten registreren of toevoegen aan Microsoft Entra-id. Het biedt granulariteit bij het configureren van meervoudige verificatie voor het registreren of samenvoegen van apparaten in plaats van een tenantbreed beleid dat momenteel bestaat. Er zijn drie belangrijke overwegingen met deze gebruikersactie:

-

Require multifactor authenticationis het enige toegangsbeheer dat beschikbaar is met deze gebruikersactie. Alle het andere beheer is uitgeschakeld. Deze beperking voorkomt conflicten met besturingselementen voor toegang die afhankelijk zijn van Microsoft Entra-apparaatregistratie of die niet van toepassing zijn op Microsoft Entra-apparaatregistratie. -

Client apps,Filters for devicesenDevice statevoorwaarden zijn niet beschikbaar voor deze gebruikersactie omdat ze afhankelijk zijn van Microsoft Entra-apparaatregistratie om beleid voor voorwaardelijke toegang af te dwingen.

-

Waarschuwing

Wanneer een beleid voor voorwaardelijke toegang is geconfigureerd met de actie Apparaten registreren of toevoegen aan apparaten, moet u Instellingen voor apparaatinstellingen>>op > Anders worden beleidsregels voor voorwaardelijke toegang met deze gebruikersactie niet correct afgedwongen. Meer informatie over deze apparaatinstelling vindt u in Apparaatinstellingen configureren.

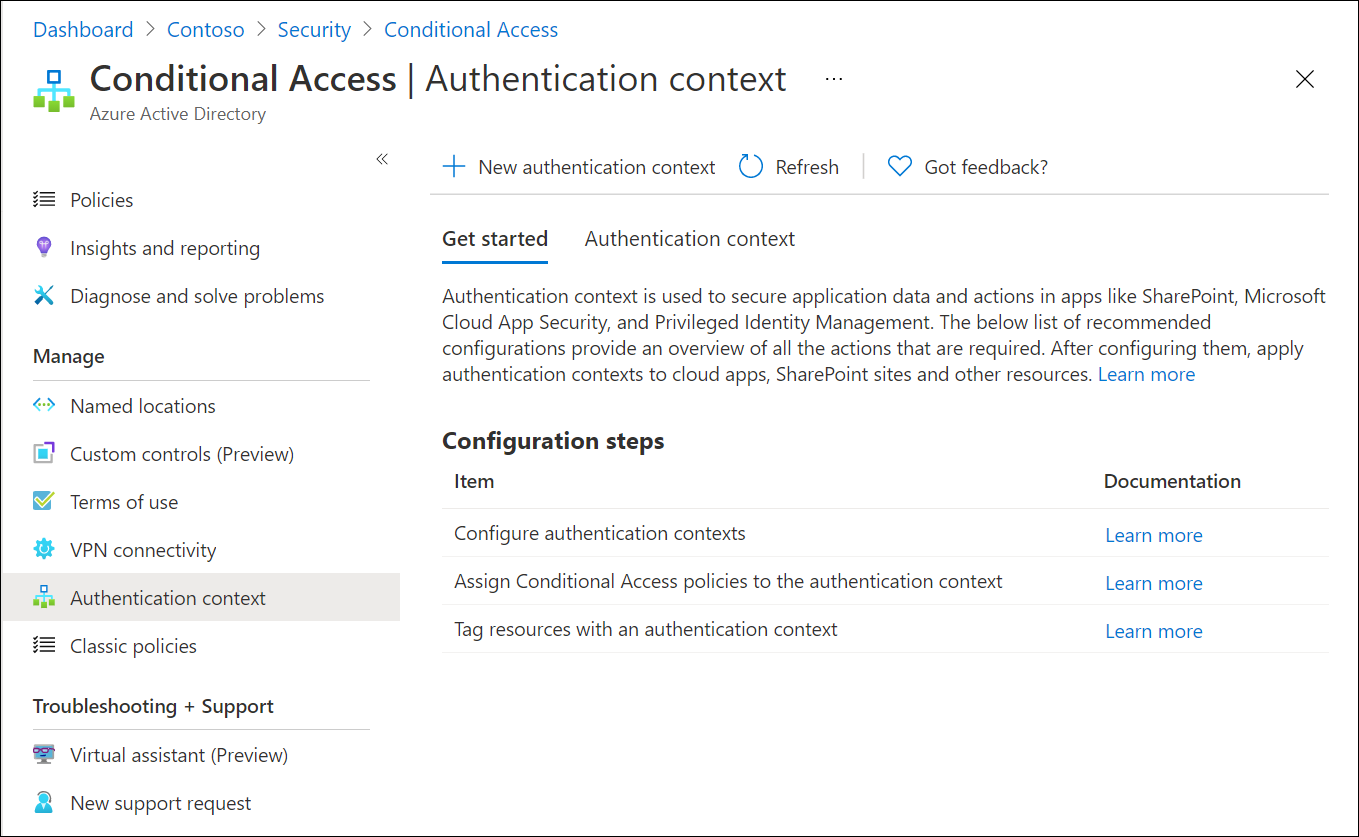

Verificatiecontext

Een verificatiecontext kan worden gebruikt om gegevens en acties in toepassingen verder te beveiligen. Deze toepassingen kunnen uw eigen aangepaste toepassingen zijn, aangepaste LOB-toepassingen (Line-Of-Business), toepassingen zoals SharePoint of toepassingen die worden beveiligd door Microsoft Defender voor Cloud-apps.

Een organisatie kan bijvoorbeeld bestanden bewaren op SharePoint-sites, zoals het lunchmenu of hun geheime BBQ-sausrecept. Iedereen heeft mogelijk toegang tot de lunchmenusite, maar gebruikers die toegang hebben tot de geheime BBQ sauce-receptsite, moeten mogelijk toegang hebben vanaf een beheerd apparaat en akkoord gaan met specifieke gebruiksvoorwaarden.

Verificatiecontext werkt met gebruikers of workloadidentiteiten, maar niet in hetzelfde beleid voor voorwaardelijke toegang.

Verificatiecontexten configureren

Verificatiecontexten worden beheerd onder> De beveiligingscontext voor verificatie van voorwaardelijke toegang.>

Maak nieuwe verificatiecontextdefinities door Nieuwe verificatiecontext te selecteren. Organisaties zijn beperkt tot een totaal van 99 verificatiecontextdefinities c1-c99. Configureer de volgende kenmerken:

- Weergavenaam is de naam die wordt gebruikt voor het identificeren van de verificatiecontext in Microsoft Entra-id en voor toepassingen die verificatiecontexten gebruiken. We raden namen aan die kunnen worden gebruikt voor resources, zoals vertrouwde apparaten, om het aantal benodigde verificatiecontexten te verminderen. Als u een beperkte set hebt, beperkt u het aantal omleidingen en biedt u een betere volledige gebruikerservaring.

- Beschrijving bevat meer informatie over het beleid, dat door beheerders wordt gebruikt en die verificatiecontexten toepassen op resources.

- Wanneer het selectievakje Publiceren naar apps is ingeschakeld, wordt de verificatiecontext aan apps geadverteerd en worden deze beschikbaar gemaakt om te worden toegewezen. Als de verificatiecontext niet beschikbaar is voor downstream-resources, is deze niet beschikbaar.

- Id is alleen-lezen en wordt gebruikt in tokens en apps voor aanvraagspecifieke verificatiecontextdefinities. Hier wordt vermeld voor het oplossen van problemen en gebruiksvoorbeelden voor ontwikkeling.

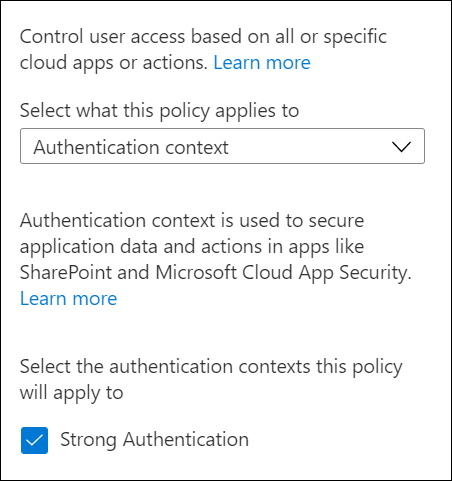

Toevoegen aan beleid voor voorwaardelijke toegang

Beheerders kunnen gepubliceerde verificatiecontexten selecteren in hun beleid voor voorwaardelijke toegang onder Toewijzingen>Cloud-apps of acties en verificatiecontext selecteren in het menu Selecteren waarop dit beleid van toepassing is.

Een verificatiecontext verwijderen

Wanneer u een verificatiecontext verwijdert, moet u ervoor zorgen dat er nog steeds toepassingen worden gebruikt. Anders wordt de toegang tot app-gegevens niet meer beveiligd. U kunt deze vereiste bevestigen door aanmeldingslogboeken te controleren voor gevallen waarin het beleid voor voorwaardelijke toegang voor de verificatiecontext wordt toegepast.

Als u een verificatiecontext wilt verwijderen, moet er geen beleid voor voorwaardelijke toegang zijn toegewezen en mag deze niet worden gepubliceerd naar apps. Deze vereiste helpt voorkomen dat een verificatiecontext die nog steeds wordt gebruikt, per ongeluk wordt verwijderd.

Resources taggen met verificatiecontexten

Zie de volgende artikelen voor meer informatie over het gebruik van een verificatiecontext in toepassingen.

- Vertrouwelijkheidslabels gebruiken om inhoud in Microsoft Teams, Microsoft 365-groepen en SharePoint-sites te beveiligen

- Microsoft Defender voor Cloud-apps

- Aangepaste toepassingen