Datasett

Microsoft sentraliserer en rekke datasett i Microsoft Defender trusselinformasjon (Defender TI), noe som gjør det enklere for Microsofts kunder og fellesskap å utføre infrastrukturanalyser. Microsofts hovedfokus er å gi så mye data som mulig om Internett-infrastruktur for å støtte ulike sikkerhetsbrukstilfeller.

Microsoft samler inn, analyserer og indekserer Internett-data for å hjelpe deg:

- Oppdage og svare på trusler

- Prioriter hendelser

- Proaktivt identifisere infrastruktur knyttet til aktørgrupper rettet mot organisasjonen

Microsoft samler inn Internett-data gjennom sitt passive DOMAIN Name System (PDNS)-sensornettverk, globalt proxy-nettverk av virtuelle brukere, portskanninger og andre kilder for skadelig programvare og lagt til DNS-data.

Disse Internett-dataene er kategorisert i to forskjellige grupper: tradisjonell og avansert. Tradisjonelle datasett inkluderer:

Avanserte datasett inkluderer:

Avanserte datasett samles inn fra å observere Document Object Model (DOM) for kravlesøkte nettsider. I tillegg blir komponenter og sporinger også observert fra gjenkjenningsregler som utløses basert på bannersvar fra portskanninger eller TLS-sertifikatdetaljer.

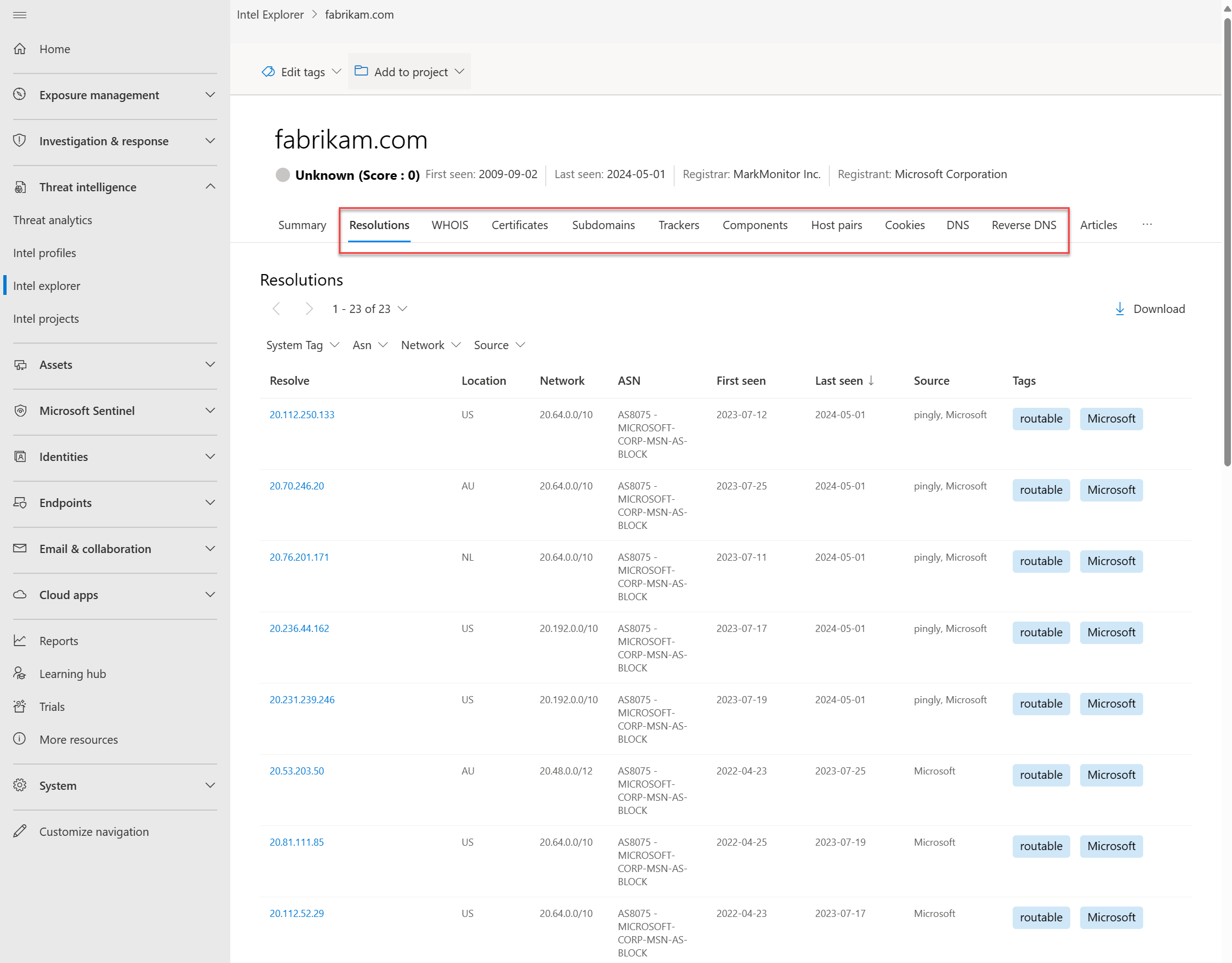

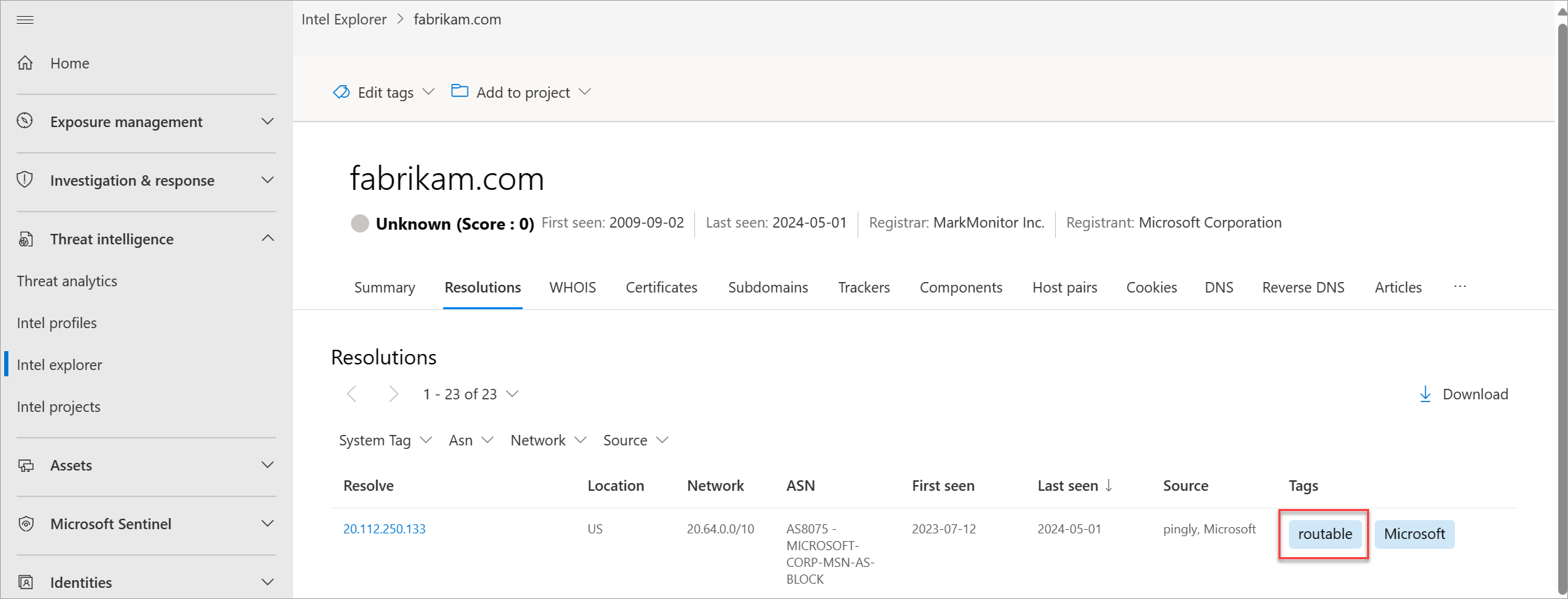

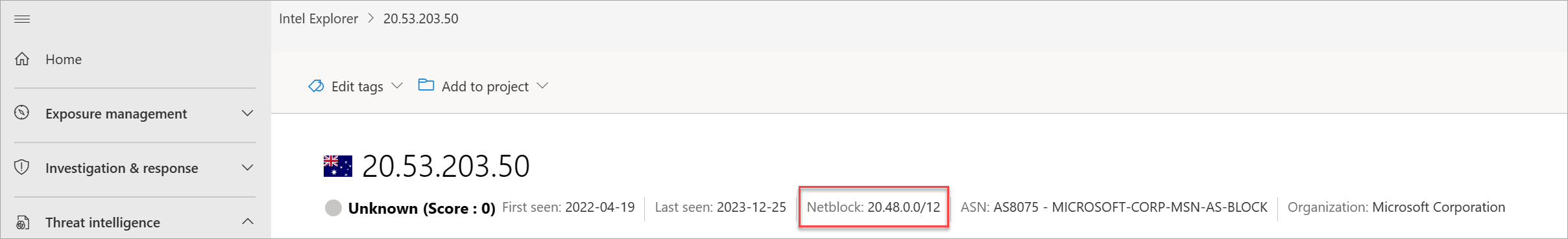

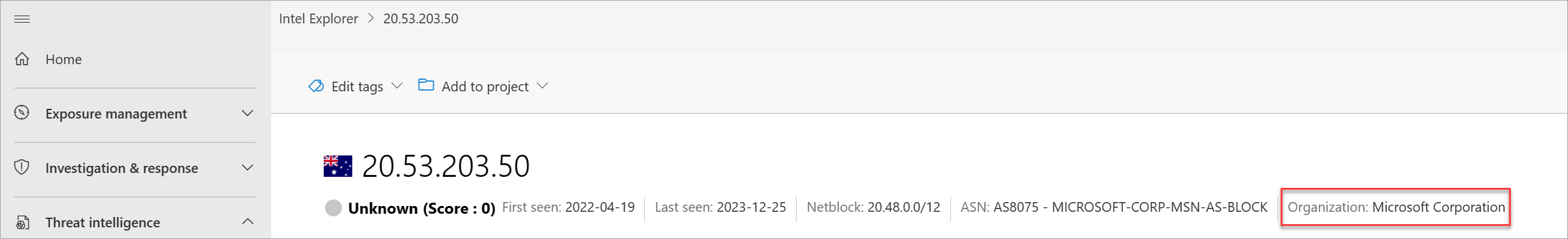

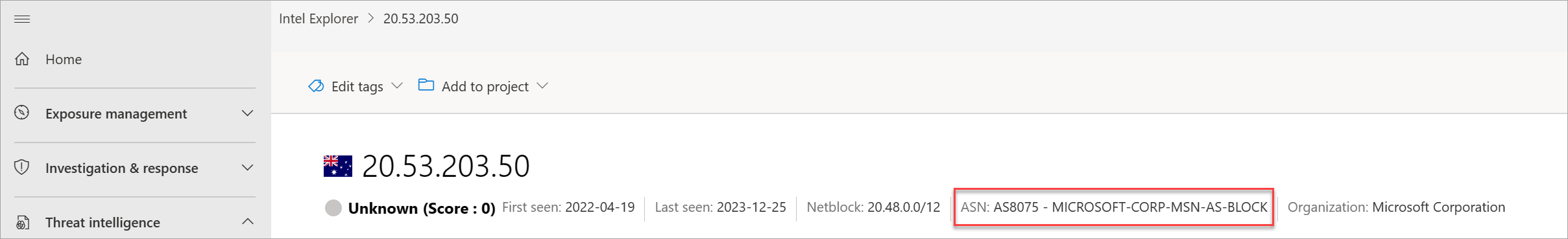

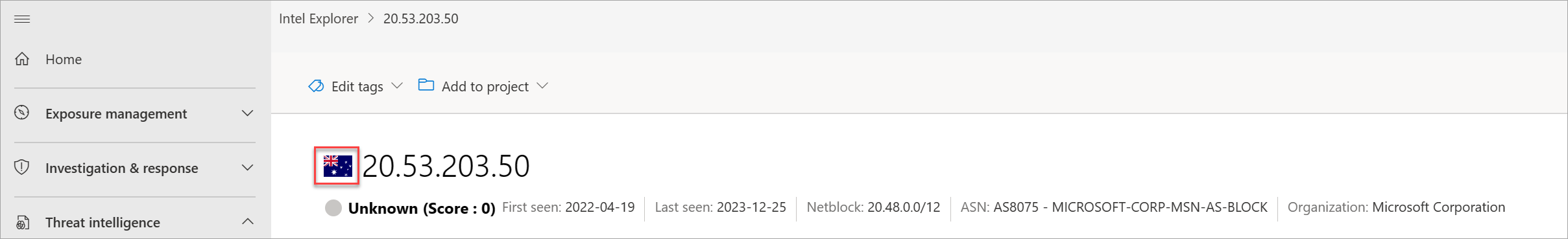

Oppløsninger

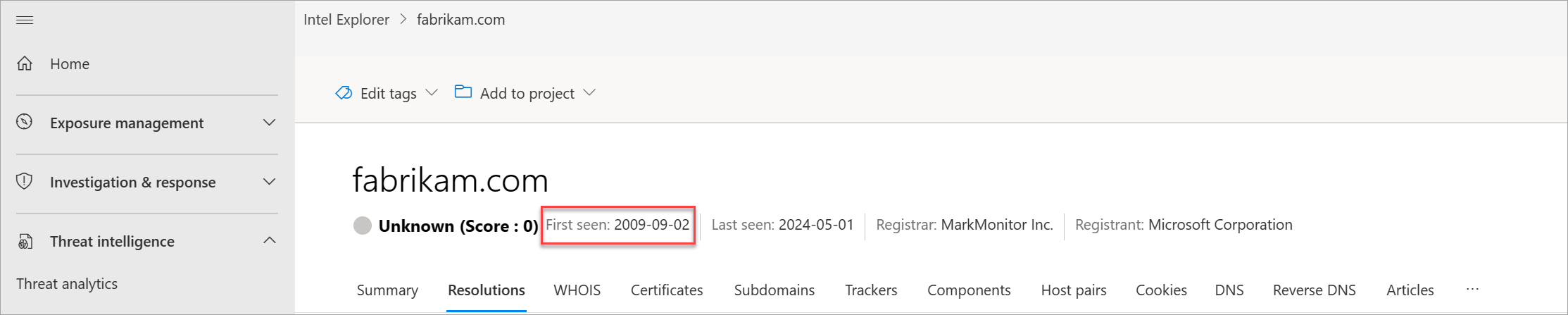

PDNS er et postsystem som lagrer DNS-oppløsningsdata for en gitt plassering, post og tidsramme. Med dette historiske oppløsningsdatasettet kan du vise hvilke domener som er løst til en IP-adresse og omvendt. Dette datasettet gir tidsbasert korrelasjon basert på domenet eller IP-overlappingen.

PDNS kan muliggjøre identifisering av tidligere ukjent eller nylig stand-up trussel aktør infrastruktur. Proaktivt tillegg av indikatorer til blokklister kan kutte kommunikasjonsbaner før kampanjer finner sted. En postoppløsningsdata er tilgjengelig i Løsninger-fanen, som er plassert på Intel Explorer-siden i Microsoft Defender-portalen. Flere typer DNS-poster er tilgjengelige i DNS-fanen .

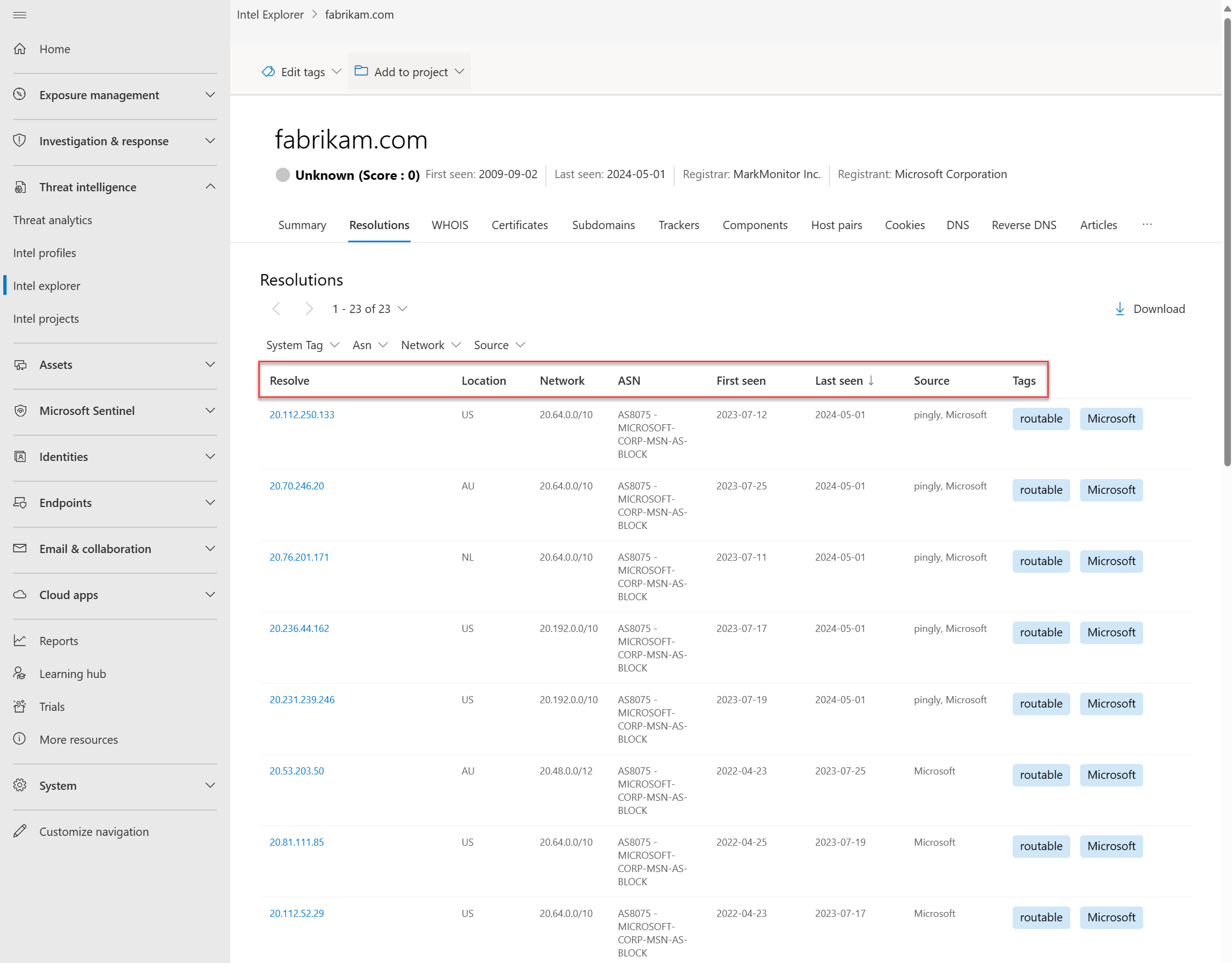

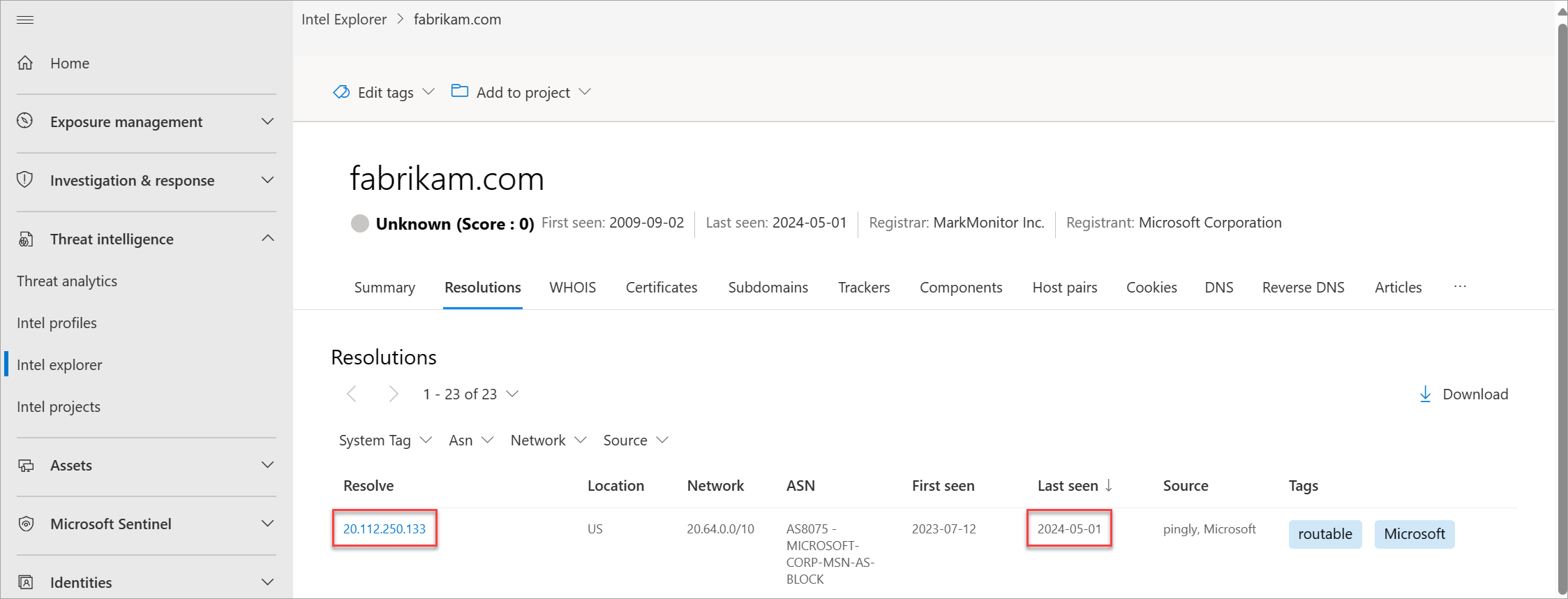

Våre PDNS-løsningsdata inkluderer følgende informasjon:

- Løs: Navnet på den løsende enheten (enten en IP-adresse eller et domene)

- Plassering: Plasseringen IP-adressen driftes i

- Nettverk: NetBlock eller delnett som er knyttet til IP-adressen

- ASN: Det autonome systemnummeret (ASN) og organisasjonsnavnet

- Først sett: Et tidsstempel for datoen da Microsoft først observerte denne oppløsningen

- Sist sett: Et tidsstempel for datoen da Microsoft sist observerte denne løsningen

- Kilde: Kilden som aktiverte gjenkjenning av relasjonen.

- Merker: Eventuelle koder som brukes på denne artefakten i Defender TI (Mer informasjon)

Spørsmål som dette datasettet kan bidra til å svare på:

Domener:

Når observerte Defender TI først domeneløsningen til en IP-adresse?

Når så Defender TI forrige gang domenet aktivt løste til en IP-adresse?

Hvilken IP-adresse eller adresser løses domenet for øyeblikket til?

IP-adresser:

Kan IP-adressen rutes?

Hvilket delnett er IP-adressedelen av?

Er det en eier tilknyttet delnettet?

Hvilken AS er IP-adressedelen av?

Finnes det geolokasjon?

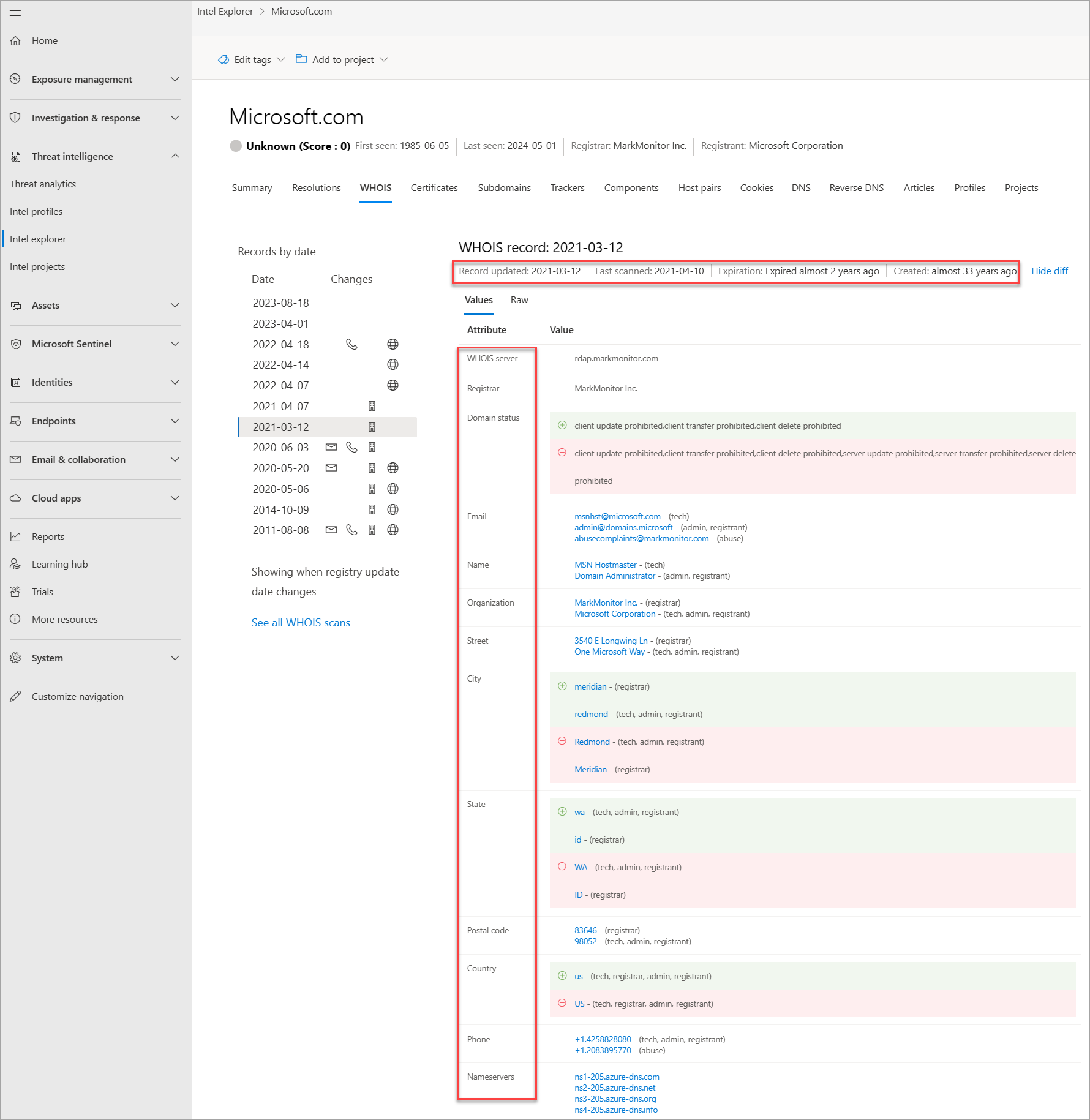

WHOIS

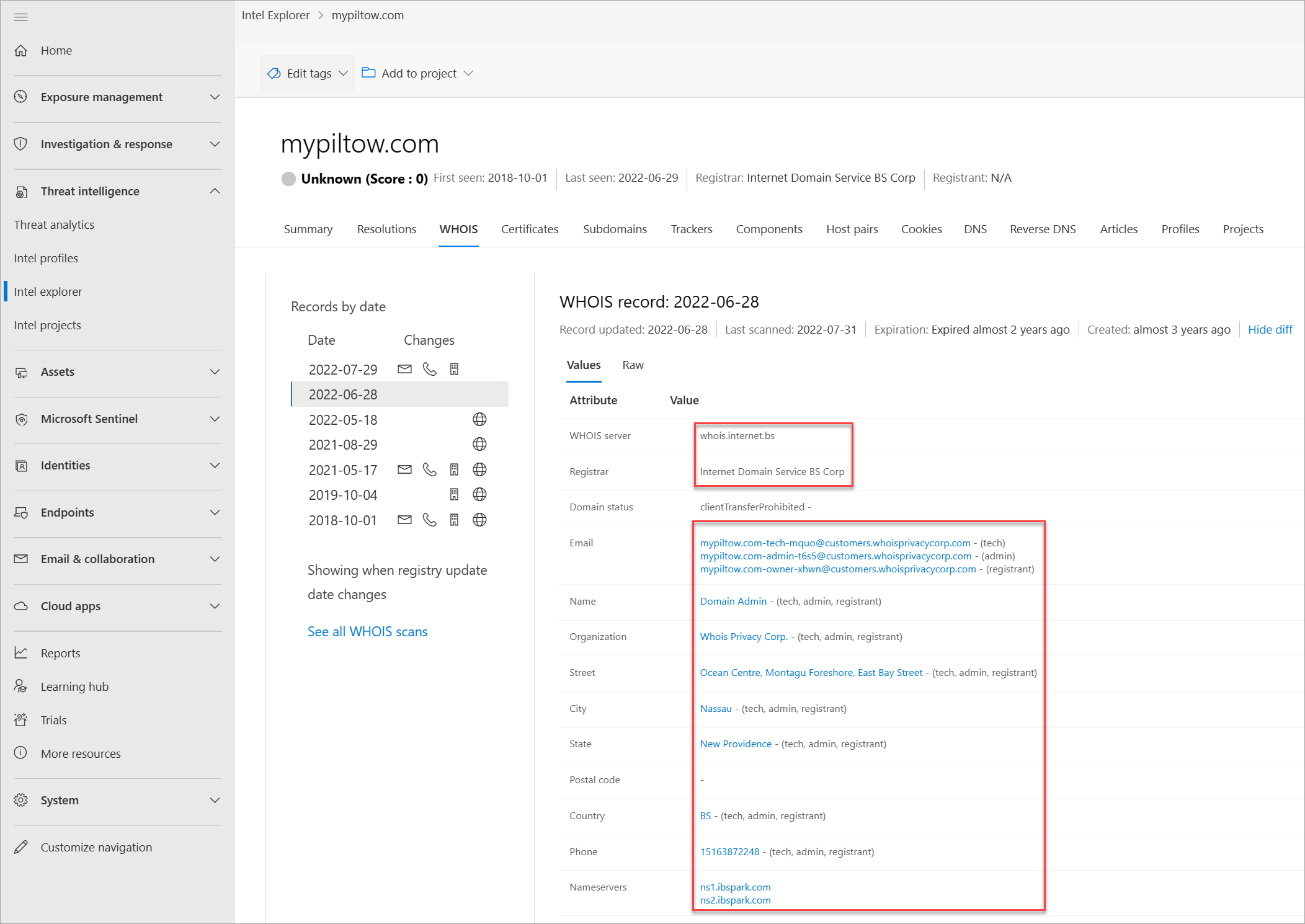

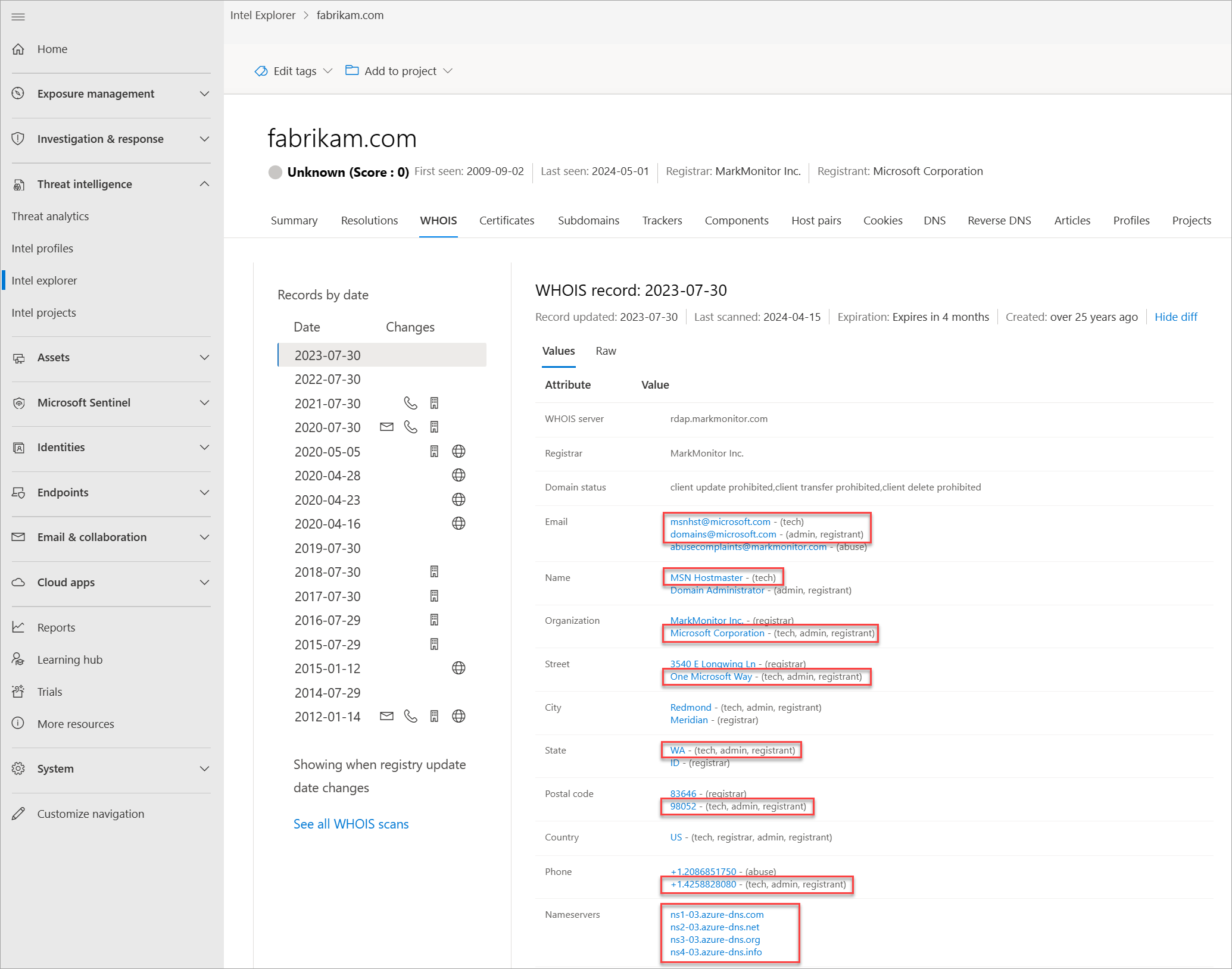

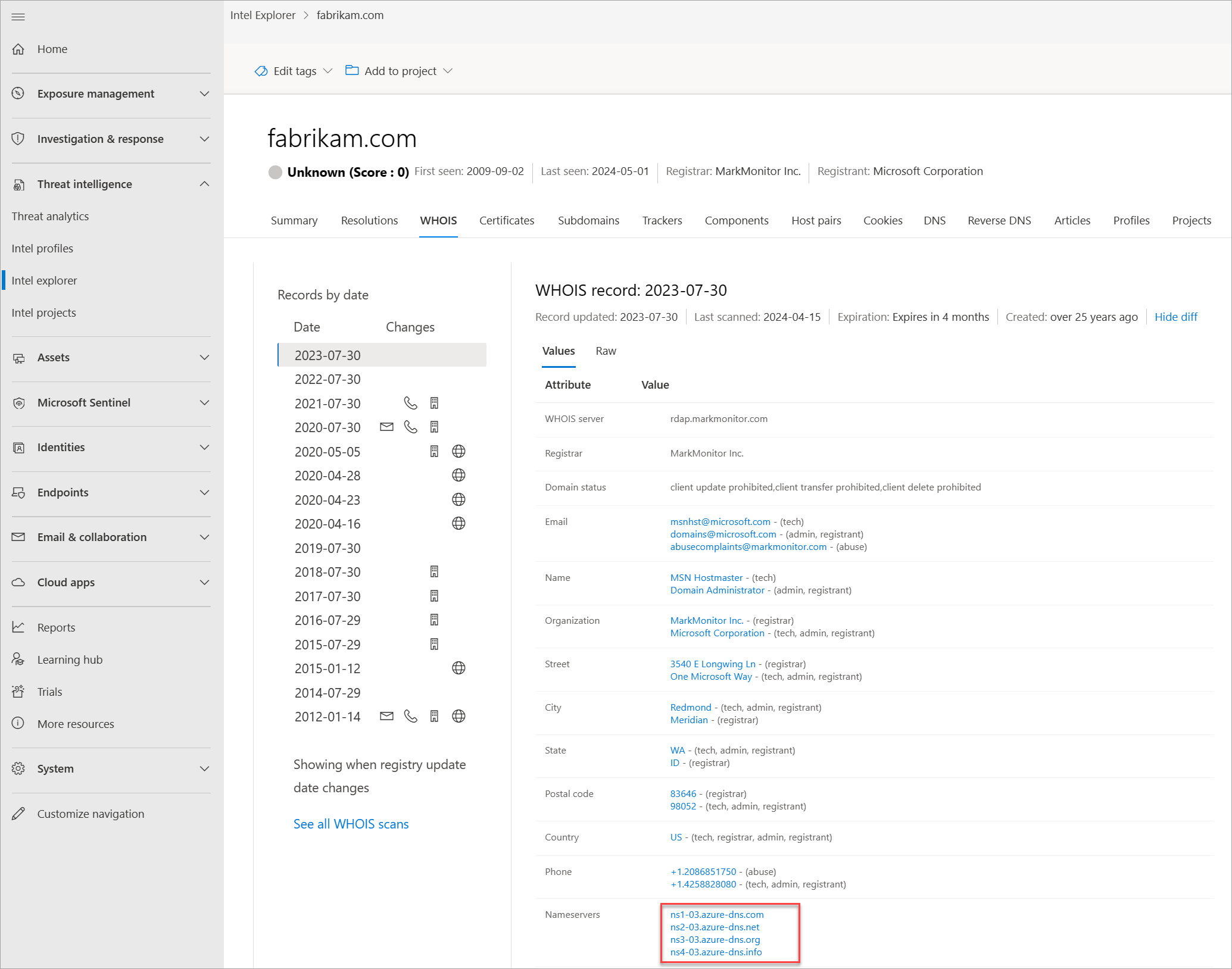

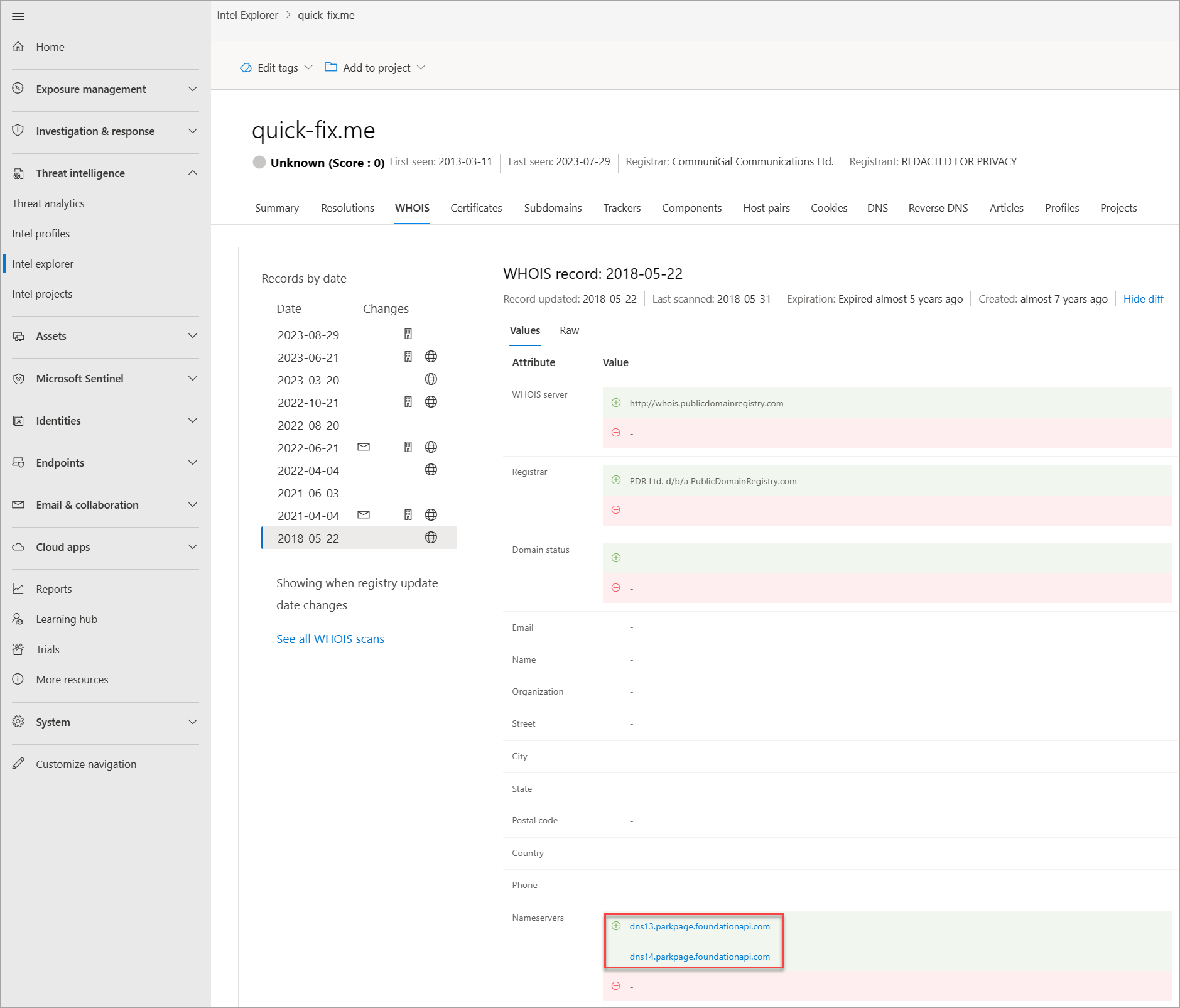

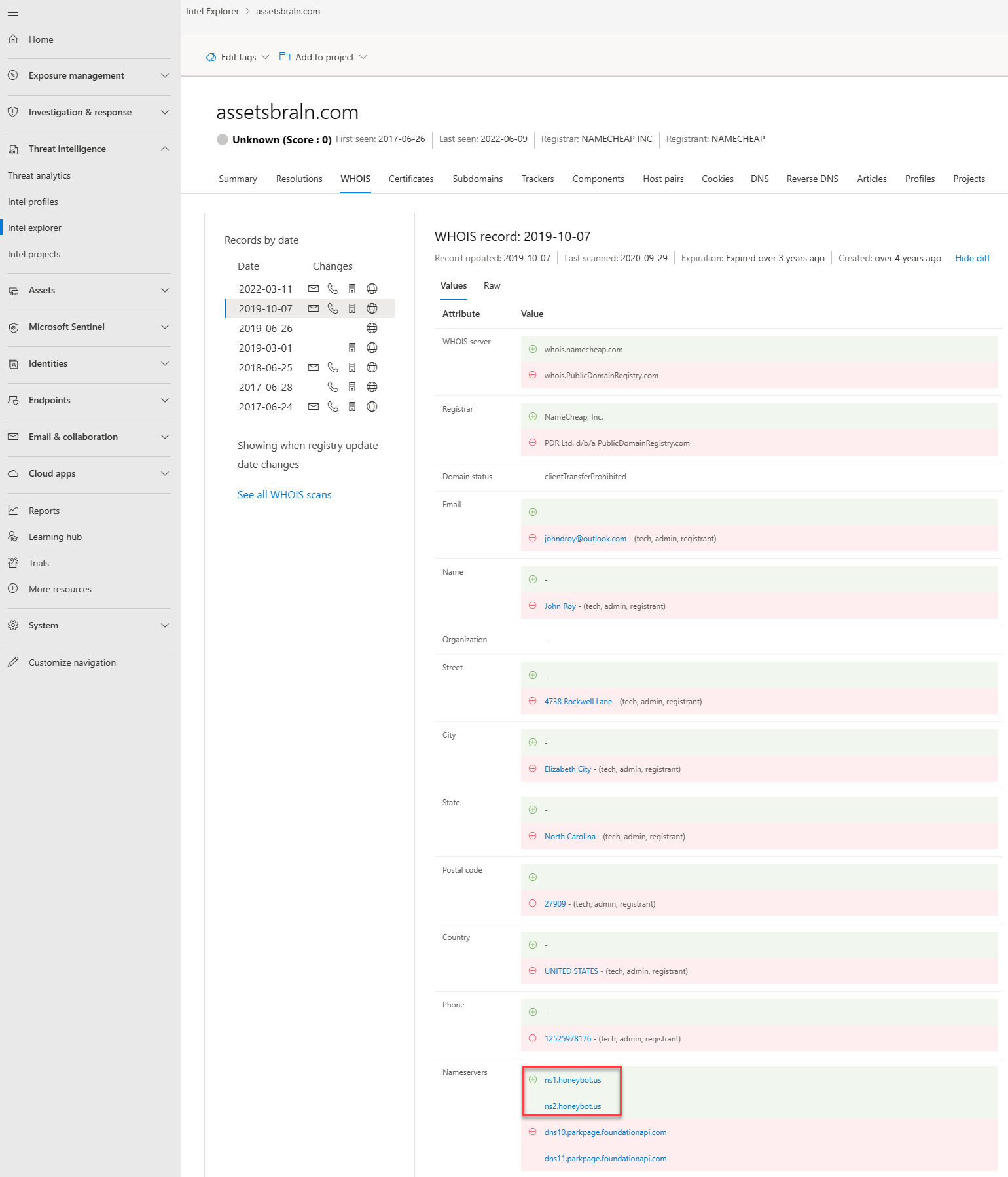

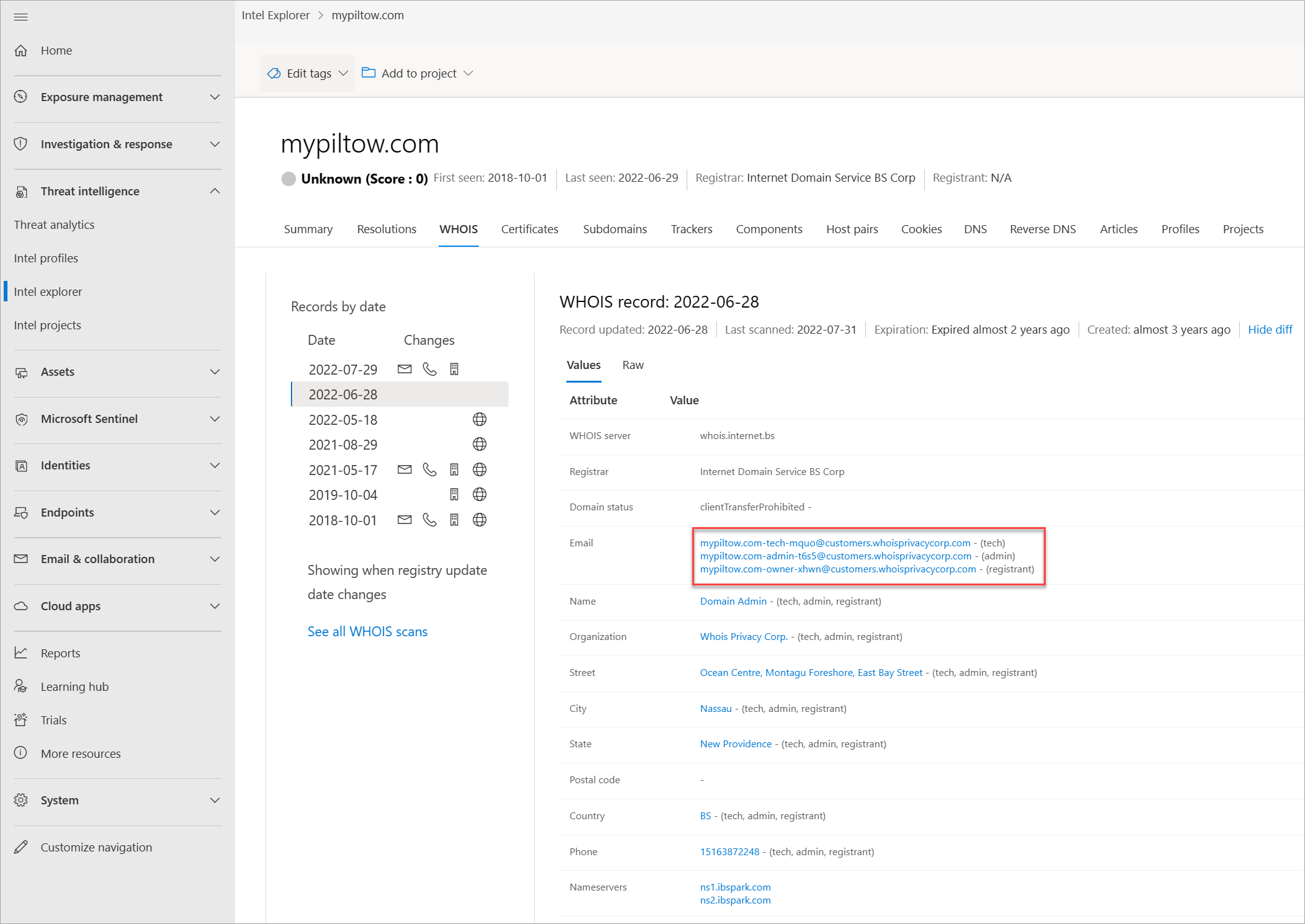

Tusenvis av ganger om dagen, blir domener kjøpt og/eller overført mellom enkeltpersoner og organisasjoner. Prosessen er enkel, tar bare noen få minutter, og kan være så lav som $ 7, avhengig av registratorleverandøren. Utover betalingsdetaljer må man oppgi tilleggsinformasjon om seg selv. Noe av denne informasjonen lagres som en del av en WHOIS-post som domenet er konfigurert for. Denne handlingen vil bli ansett som en offentlig domeneregistrering. Det finnes imidlertid private domeneregistreringstjenester, der man kan skjule sine personlige opplysninger fra domenets WHOIS-post. I slike situasjoner er domeneeierens informasjon trygg og erstattet av registratorens informasjon. Flere skuespillergrupper utfører private domeneregistreringer for å gjøre det vanskeligere for analytikere å finne andre domener de eier. Defender TI tilbyr ulike datasett for å finne aktørers delte infrastruktur når WHOIS-poster ikke gir kundeemner.

WHOIS er en protokoll som lar alle spørre etter informasjon om et domene, en IP-adresse eller et delnett. En av de vanligste funksjonene for WHOIS i trusselinfrastrukturundersøkelser er å identifisere eller koble ulike enheter basert på unike data som deles i WHOIS-poster. Hvis du har kjøpt et domene selv, har du kanskje lagt merke til at innholdet som ble forespurt fra registratorene, aldri er bekreftet. Faktisk kunne du ha satt noe i posten (og mange mennesker gjør), som deretter ville bli vist til verden.

Hver WHOIS-post har flere forskjellige inndelinger, som alle kan inneholde forskjellig informasjon. Inndelinger som vanligvis blir funnet, omfatter registrator, registrant, administrator og teknisk, og hver av dem tilsvarer potensielt en annen kontakt for oppføringen. Disse dataene dupliseres på tvers av inndelinger i de fleste tilfeller, men det kan være noen små avvik, spesielt hvis en aktør har gjort en feil. Når du viser WHOIS-informasjon i Defender TI, ser du en komprimert post som deduplicates eventuelle data og noter hvilken del av posten den kom fra. Vi fant ut at denne prosessen gjør analytikerarbeidsflyten raskere og unngår eventuell oversing av data. WHOIS-informasjonen til Defender TI drives av WhoisIQ-databasen™.

WHOIS-dataene våre inneholder følgende informasjon:

- Posten er oppdatert: Et tidsstempel som angir dagen da en WHOIS-post sist ble oppdatert

- Sist skannet: Datoen da Defender TI-systemet sist skannet posten

- Utløp: Utløpsdatoen for registreringen, hvis tilgjengelig

- Opprettet: Alderen på gjeldende WHOIS-post

- WHOIS-server: Serveren som er konfigurert av en akkreditert ICANN-registrator for å hente oppdatert informasjon om domener som er registrert i den

- Registrar: Registratortjenesten som brukes til å registrere artefakten

- Domenestatus: Gjeldende status for domenet. et aktivt domene er direkte på Internett

- E-post: Alle e-postadresser som finnes i WHOIS-posten, og kontakttypen hver av dem er knyttet til (for eksempel administrator eller teknologi)

- Navn: Navnet på alle kontaktene i oppføringen, og hvilken type kontakt hver av dem er knyttet til

- Organisasjon: Navnet på alle organisasjoner i oppføringen, og hvilken type kontakt hver av dem er knyttet til

- Gate: Alle gateadresser som er knyttet til oppføringen, og typen tilsvarende kontakt

- By: Alle byer som er oppført i en adresse som er knyttet til oppføringen, og typen tilsvarende kontakt

- Tilstand: Alle delstater som er oppført i en adresse som er knyttet til oppføringen, og typen tilsvarende kontakt

- Postnummer: Alle postnumre som er oppført i en adresse som er knyttet til oppføringen, og typen tilsvarende kontakt

- Land: Alle land eller områder som er oppført i en adresse som er knyttet til oppføringen, og typen tilsvarende kontakt

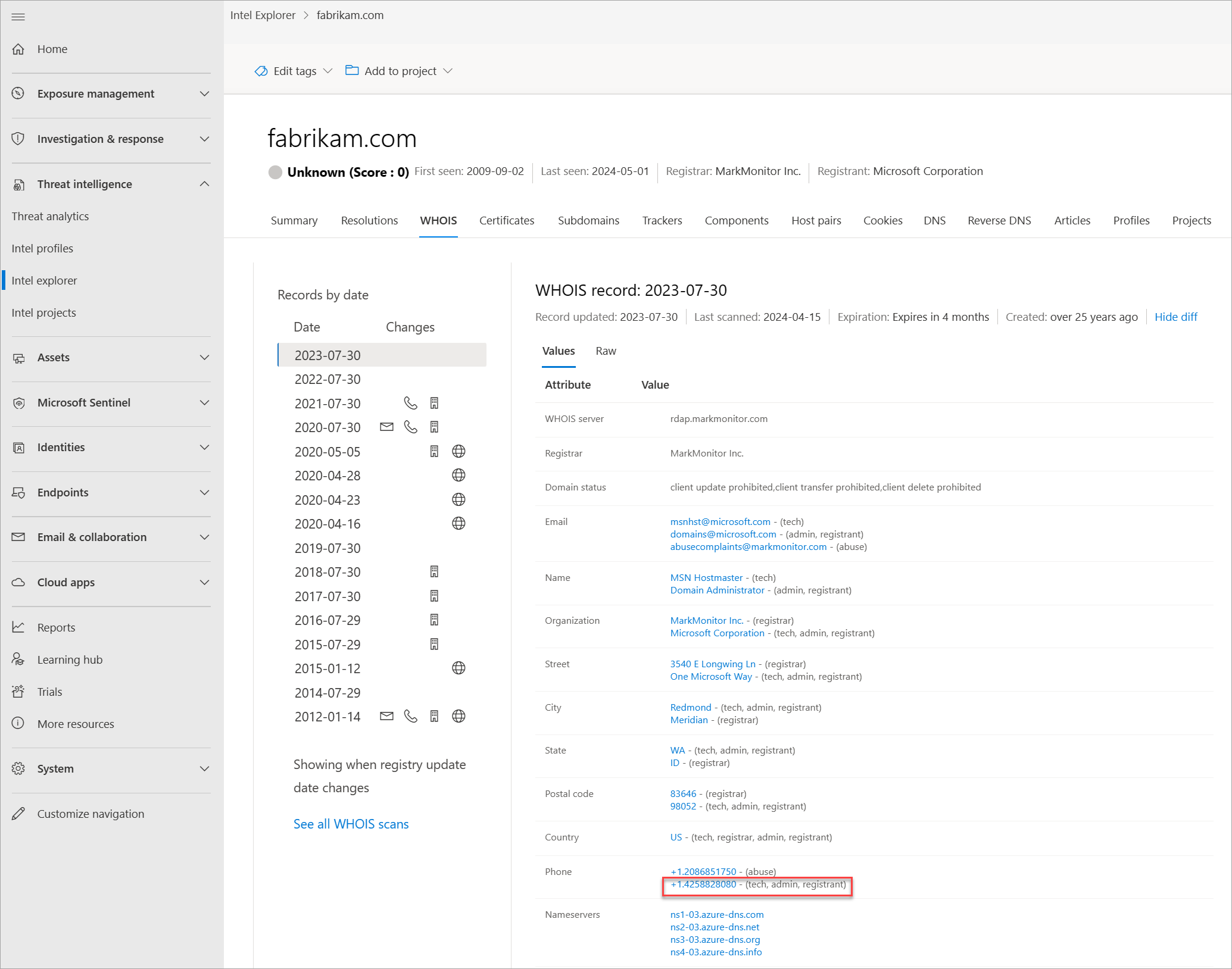

- Telefon: Alle telefonnumre som er oppført i oppføringen, og typen tilsvarende kontakt

- Navneservere: Alle navneservere som er knyttet til den registrerte enheten

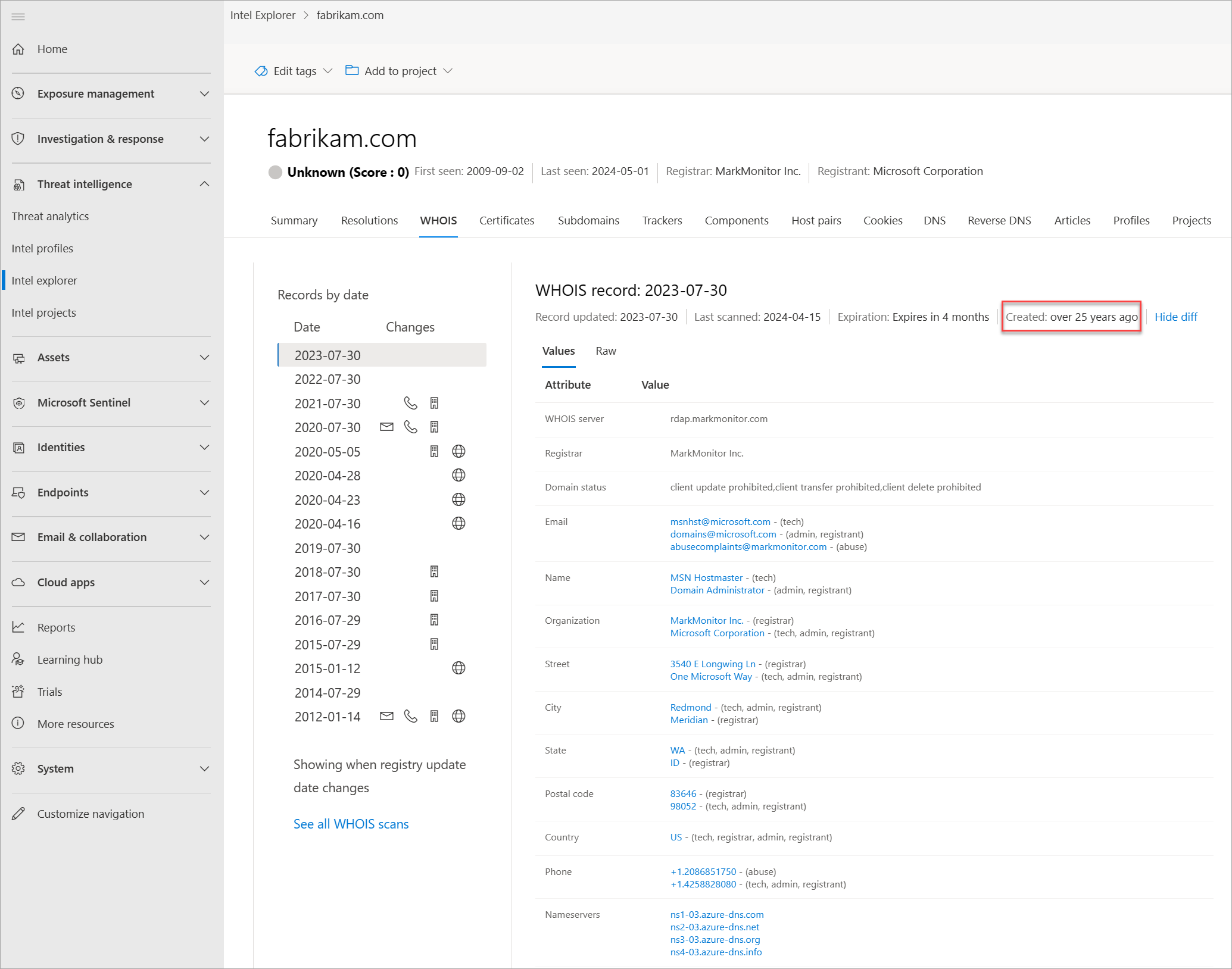

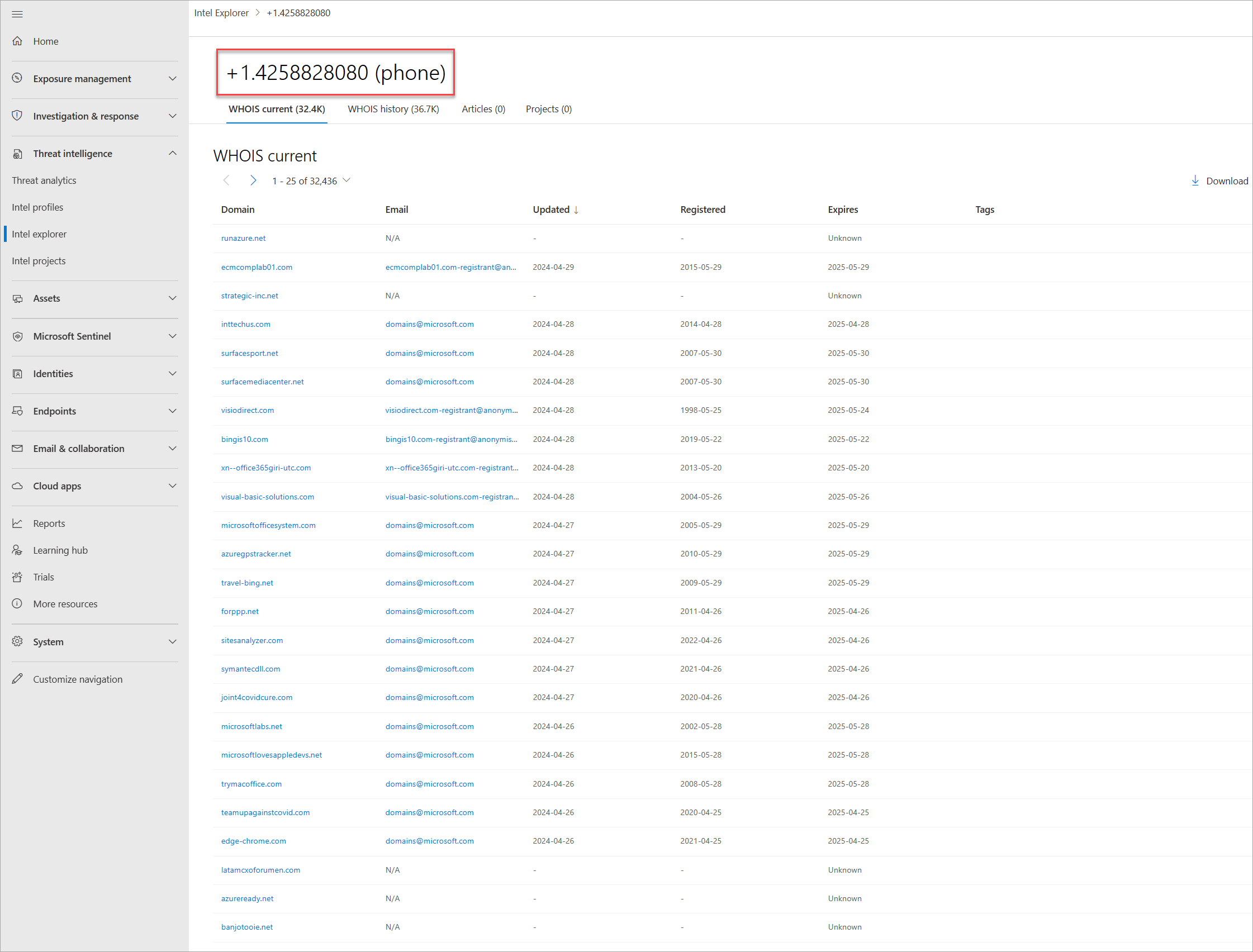

Gjeldende WHOIS-oppslag

Defender TIs nåværende WHOIS-repositorium uthever alle domener i Microsofts WHOIS-samling som for øyeblikket er registrert og knyttet til WHOIS-attributtet av interesse. Disse dataene uthever domenets registrerings- og utløpsdato, sammen med e-postadressen som brukes til å registrere domenet. Disse dataene vises i WHOIS-søkefanen på plattformen.

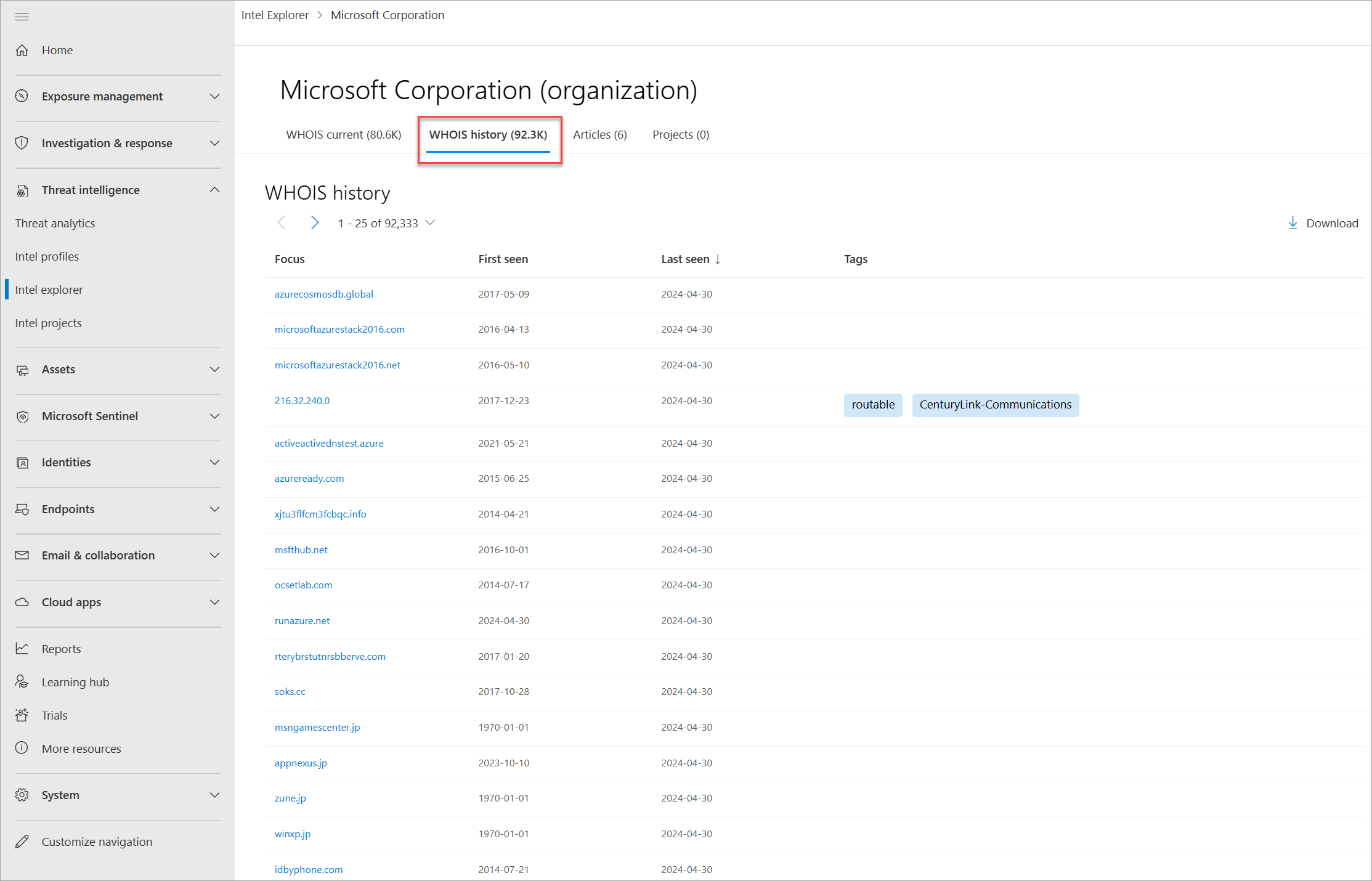

Historiske WHOIS-oppslag

Defender TIs WHOIS-loggrepositorium gir brukere tilgang til alle kjente historiske domenetilknytninger til WHOIS-attributter basert på systemets observasjoner. Dette datasettet uthever alle domener som er knyttet til et attributt som en bruker pivoterer fra å vise første gang og sist gang vi observerte tilknytningen mellom domenet og attributtet som ble forespurt. Disse dataene vises i en egen fane ved siden av gjeldende WHOIS-fane .

Spørsmål som dette datasettet kan bidra til å svare på:

Hvor gammelt er domenet?

Ser informasjonen ut til å være personvernbeskyttet?

Ser noen av dataene ut til å være unike?

Hvilke navneservere brukes?

Er dette domenet et synkehulldomene?

Er dette domenet et parkert domene?

Er dette domenet et honeypot-domene?

Er det noen historie?

Finnes det falske e-postmeldinger om personvernbeskyttelse?

Er det noen falske navn i WHOIS-posten?

Identifiseres andre relaterte IOCer fra å søke mot potensielt delte WHOIS-verdier på tvers av domener?

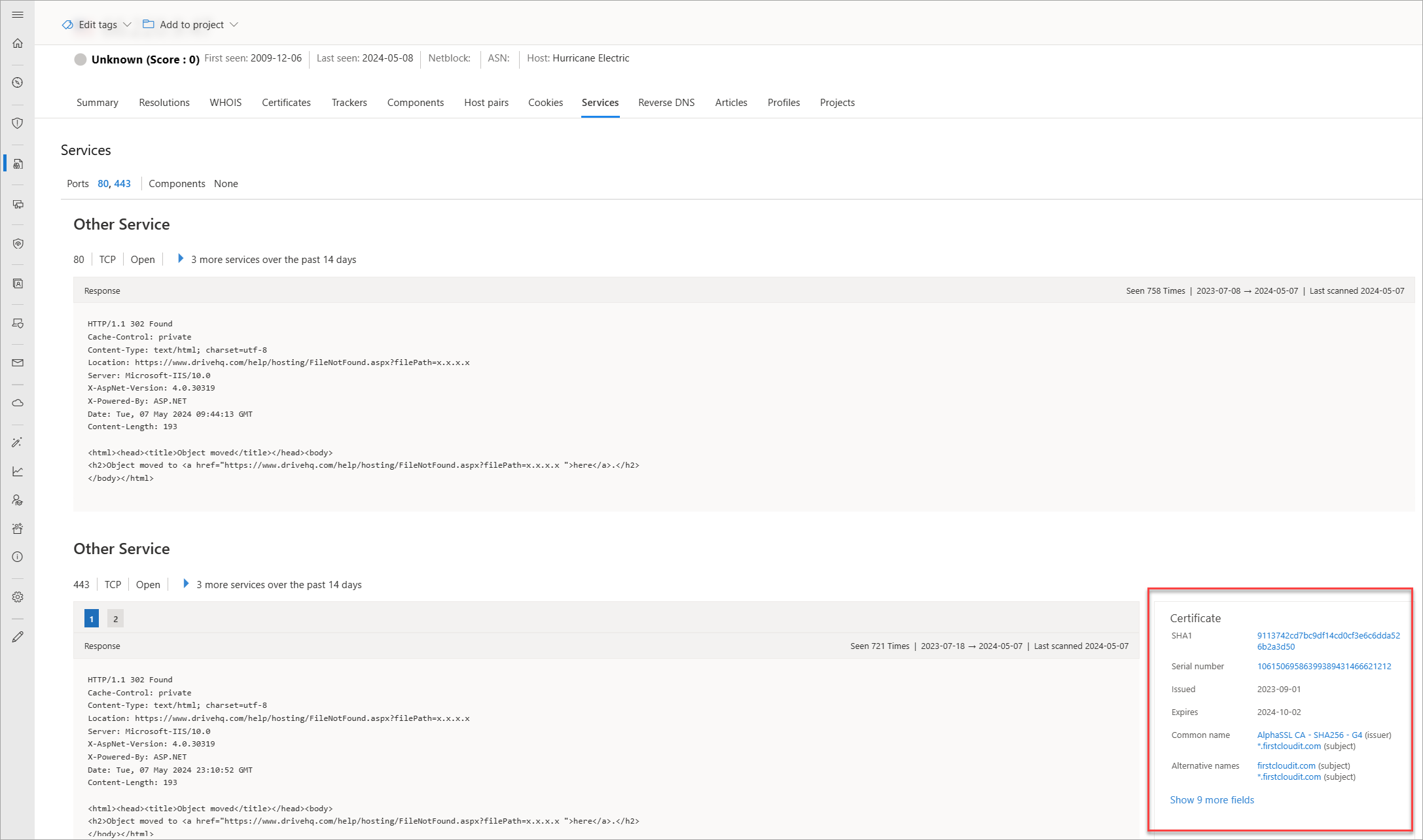

Sertifikater

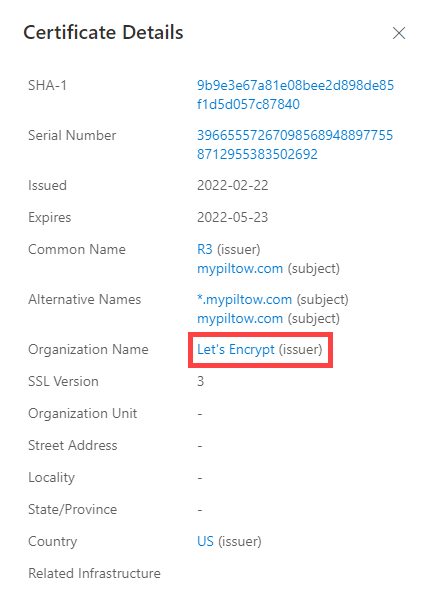

I tillegg til å sikre dataene dine, er TLS-sertifikater en fantastisk måte for brukere å koble til ulik nettverksinfrastruktur på. Moderne skanneteknikker lar oss utføre dataforespørsler mot hver node på Internett i løpet av noen timer. Vi kan med andre ord knytte et sertifikat til en IP-adresse som er vert for det enkelt og regelmessig.

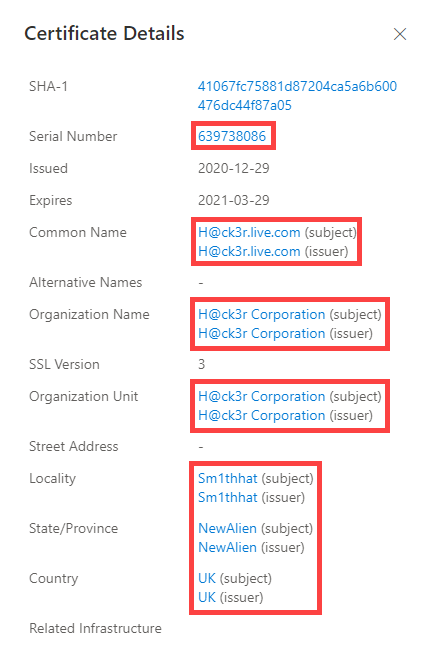

I likhet med en WHOIS-post krever TLS-sertifikater at brukeren oppgir informasjon for å generere det endelige produktet. I tillegg til domenet inkluderer TLS-sertifikatet hvem sertifikatet opprettes for (med mindre det er selvsignert). Brukeren kan gjøre opp tilleggsinformasjonen. Der Microsofts brukere ser mest verdi fra TLS-sertifikater, er ikke nødvendigvis de unike dataene noen kan bruke ved generering av sertifikatet, men hvor det driftes.

Hvis du vil ha tilgang til et TLS-sertifikat, må det knyttes til en nettserver og eksponeres via en bestemt port (oftest 443). Ved hjelp av masseskanninger på Internett ukentlig er det mulig å skanne alle IP-adresser og få ethvert sertifikat som driftes for å bygge et historisk repositorium av sertifikatdata. Hvis du har en database med IP-adresser til TLS-sertifikattilordninger, kan du identifisere overlappinger i infrastrukturen.

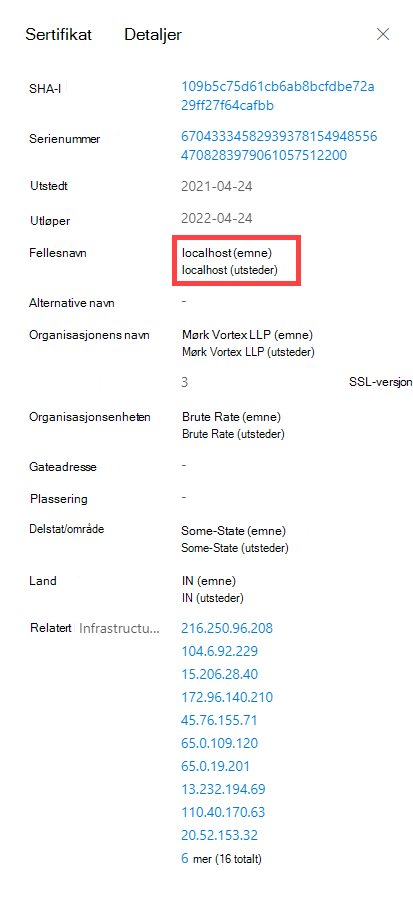

Hvis du vil illustrere dette konseptet ytterligere, kan du forestille deg at en aktør konfigurerer en server med et selvsignert TLS-sertifikat. Etter flere dager blir forsvarere kloke i infrastrukturen og blokkerer nettserveren som er vert for skadelig innhold. I stedet for å ødelegge alt det harde arbeidet, kopierer skuespilleren bare alt innholdet (inkludert TLS-sertifikatet) og plasserer dem på en ny server. Som bruker kan du nå opprette en tilkobling ved hjelp av sertifikatets unike SHA-1-verdi og si at begge nettserverne (én blokkert, én ukjent) er tilkoblet på en eller annen måte.

Det som gjør TLS-sertifikater mer verdifulle, er at de er i stand til å gjøre tilkoblinger som passive DNS- eller WHOIS-data kan gå glipp av. Dette betyr flere måter å koordinere potensiell skadelig infrastruktur på og identifisere potensielle driftssikkerhetsfeil for aktører. Defender TI har samlet inn over 30 millioner sertifikater siden 2013 og gir deg verktøyene til å gjøre korrelasjoner på sertifikatinnhold og -logg.

TLS-sertifikater er filer som digitalt binder en kryptografisk nøkkel til et sett med brukeroppgitte detaljer. Defender TI bruker skanneteknikker på Internett til å samle inn TLS-sertifikattilknytninger fra IP-adresser på ulike porter. Disse sertifikatene lagres i en lokal database og tillater oss å opprette en tidslinje for hvor et gitt TLS-sertifikat ble vist på Internett.

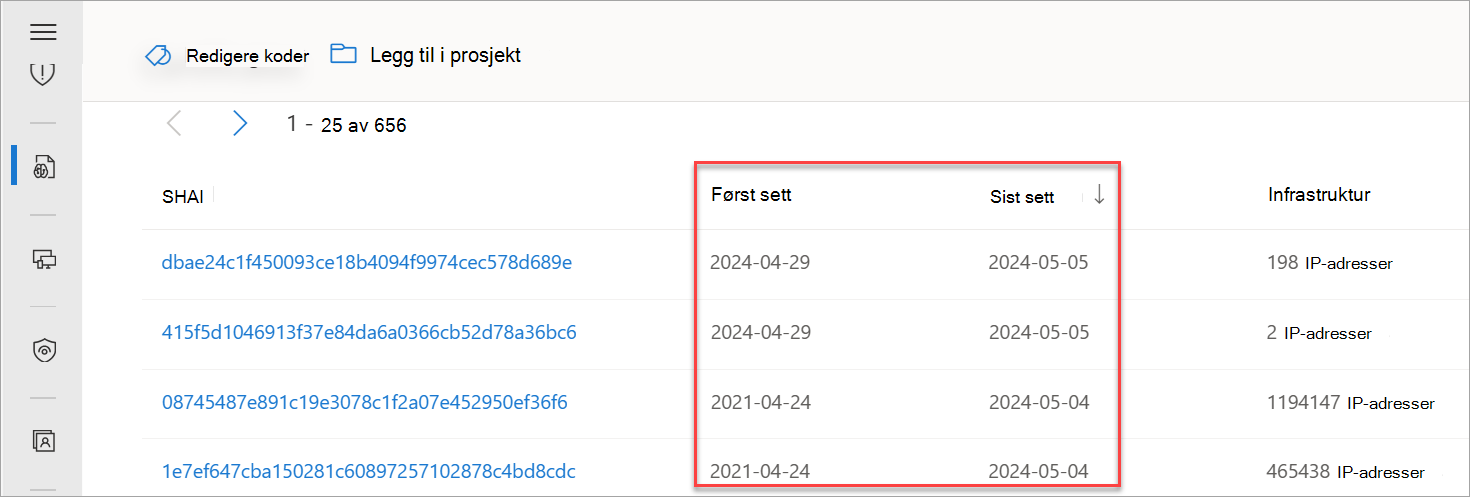

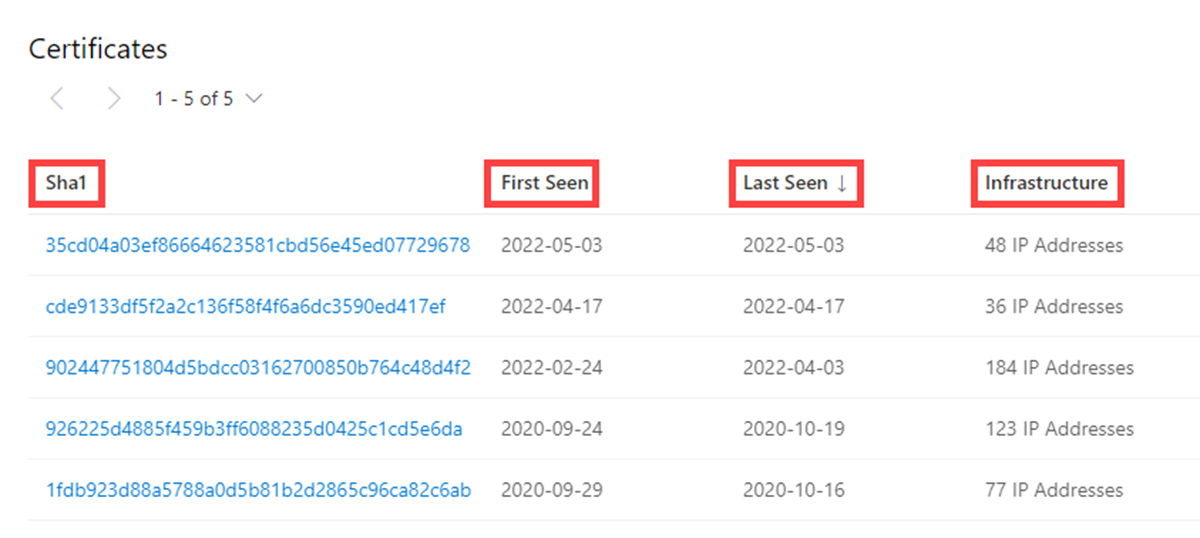

Våre sertifikatdata inneholder følgende informasjon:

- Sha1: SHA-1-algoritme-hash-koden for et TLS-sertifikataktiva

- Først sett: Et tidsstempel som viser datoen da vi først observerte dette sertifikatet på en artefakt

- Sist sett: Et tidsstempel som viser datoen da vi sist observerte dette sertifikatet på en artefakt

- Infrastruktur: All relatert infrastruktur som er knyttet til sertifikatet

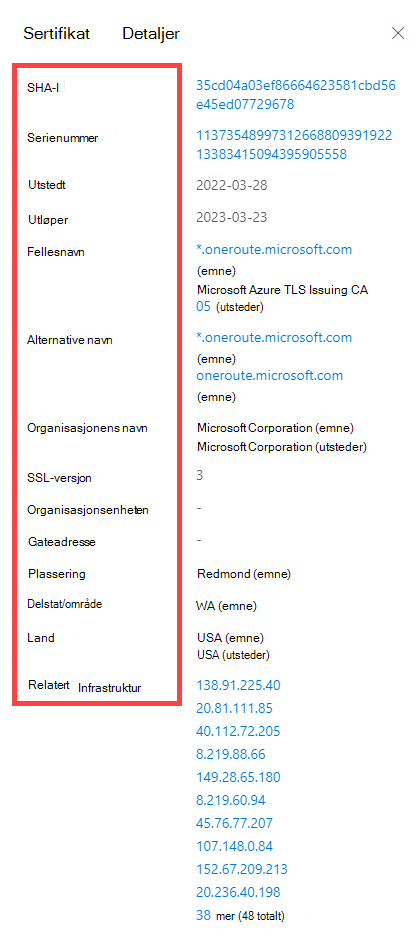

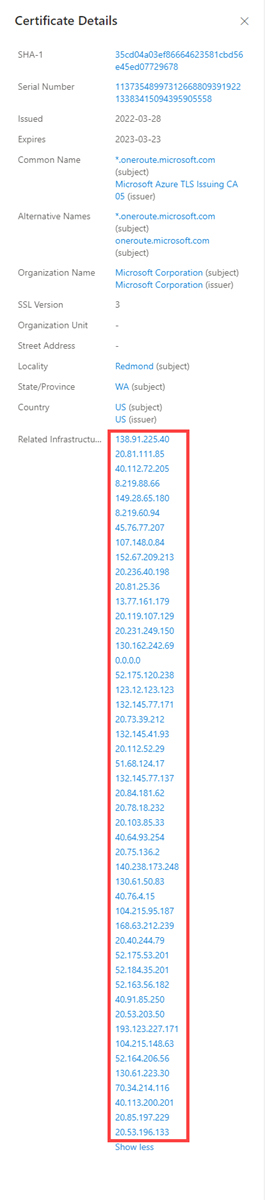

Når du utvider en SHA-1-hash, ser du følgende detaljer:

- Serienummer: Serienummeret som er knyttet til et TLS-sertifikat

- Utstedt: Datoen et sertifikat ble utstedt

- Utløper: Datoen et sertifikat utløper

- Felles navn på emne: Emnets felles navn for tilknyttede TLS-sertifikater

- Felles navn for utsteder: Det vanlige navnet på utstederen for tilknyttede TLS-sertifikater

- Alternativt navn for emne: Eventuelle alternative vanlige navn for sertifikatet

- Alternativt navn på utsteder: Eventuelle andre navn på utstederen

- Navn på emneorganisasjon: Organisasjonen som er koblet til TLS-sertifikatregistreringen

- Navn på utstederorganisasjon: Navnet på organisasjonen som organiserte utstedelsen av et sertifikat

- SSL-versjon: Versjonen av SSL/TLS som sertifikatet ble registrert med

- Emneorganisasjonsenhet: Valgfrie metadata som angir avdelingen i en organisasjon som er ansvarlig for sertifikatet

- Organisasjonsenhet for utsteder: Tilleggsinformasjon om organisasjonen som utsteder sertifikatet

- Gateadresse for emne: Gateadressen der organisasjonen er plassert

- Gateadresse for utsteder: Gateadressen der utstederorganisasjonen befinner seg

- Emnelokalitet: Byen der organisasjonen befinner seg

- Utstederlokalitet: By der utstederorganisasjonen befinner seg

- Emnestat/provins: Delstaten eller provinsen der organisasjonen befinner seg

- Utsteders delstat/provins: Delstaten eller provinsen der utstederorganisasjonen befinner seg

- Emneland: Landet eller området der organisasjonen befinner seg

- Utstederland: Landet eller området der utstederorganisasjonen befinner seg

- Relatert infrastruktur: All relatert infrastruktur som er knyttet til sertifikatet

Spørsmål som dette datasettet kan bidra til å svare på:

Hvilken annen infrastruktur har dette sertifikatet blitt observert knyttet til?

Finnes det noen unike datapunkter i sertifikatet som vil fungere som gode pivotpunkter?

Er sertifikatet selvsignert?

Er sertifikatet fra en gratisleverandør?

Over hvilken tidsramme har sertifikatet blitt observert i bruk?

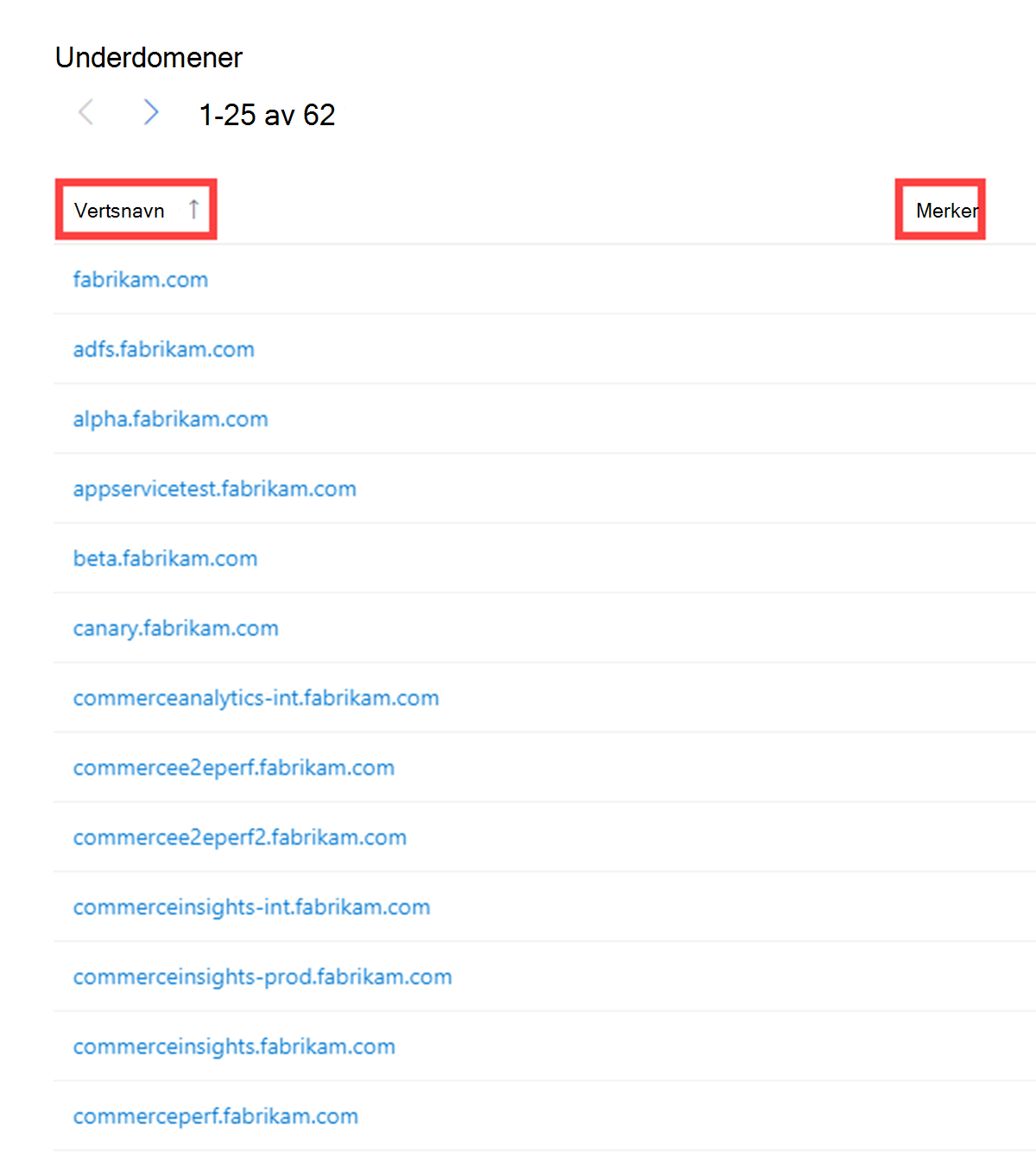

Underdomener

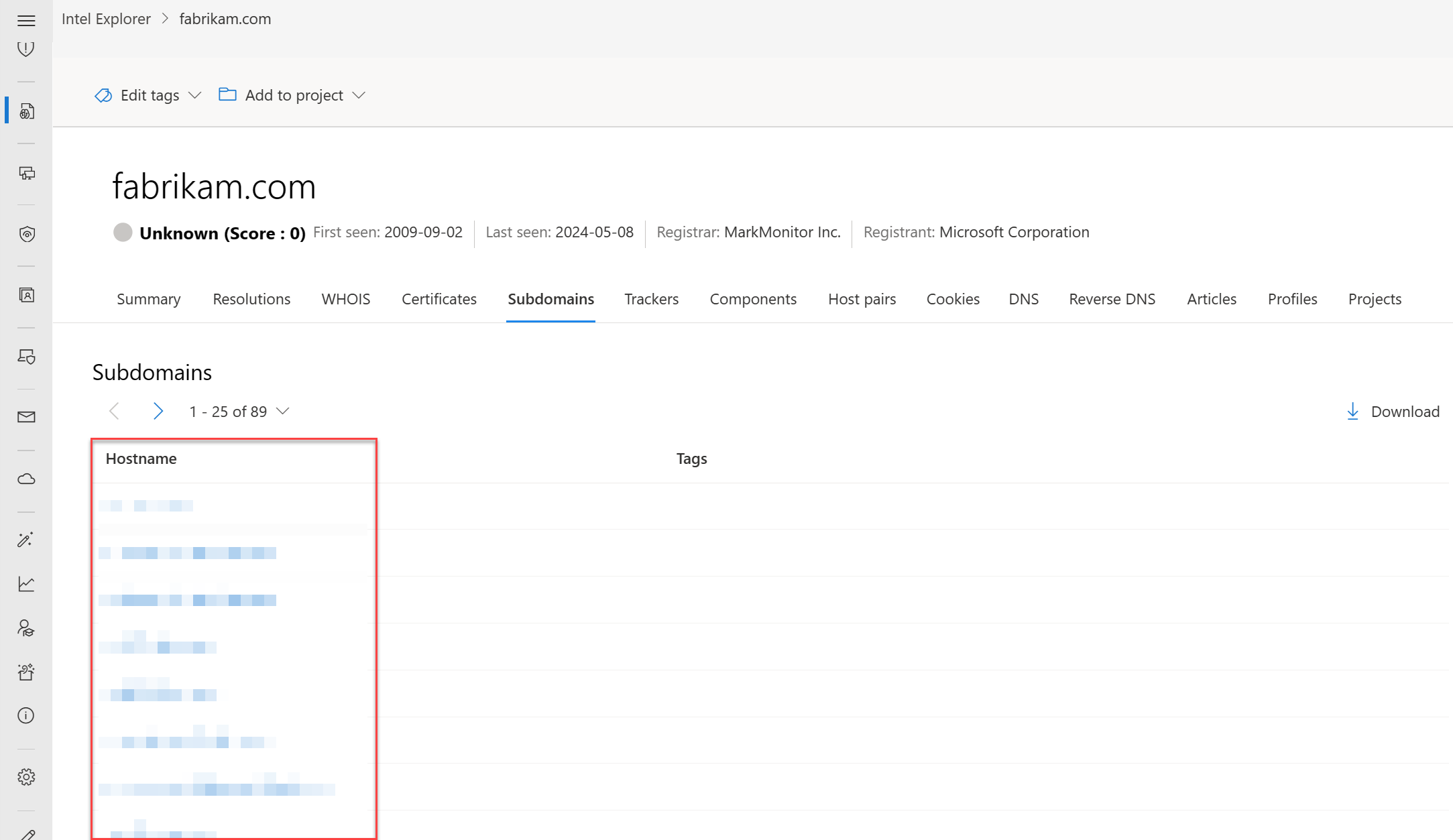

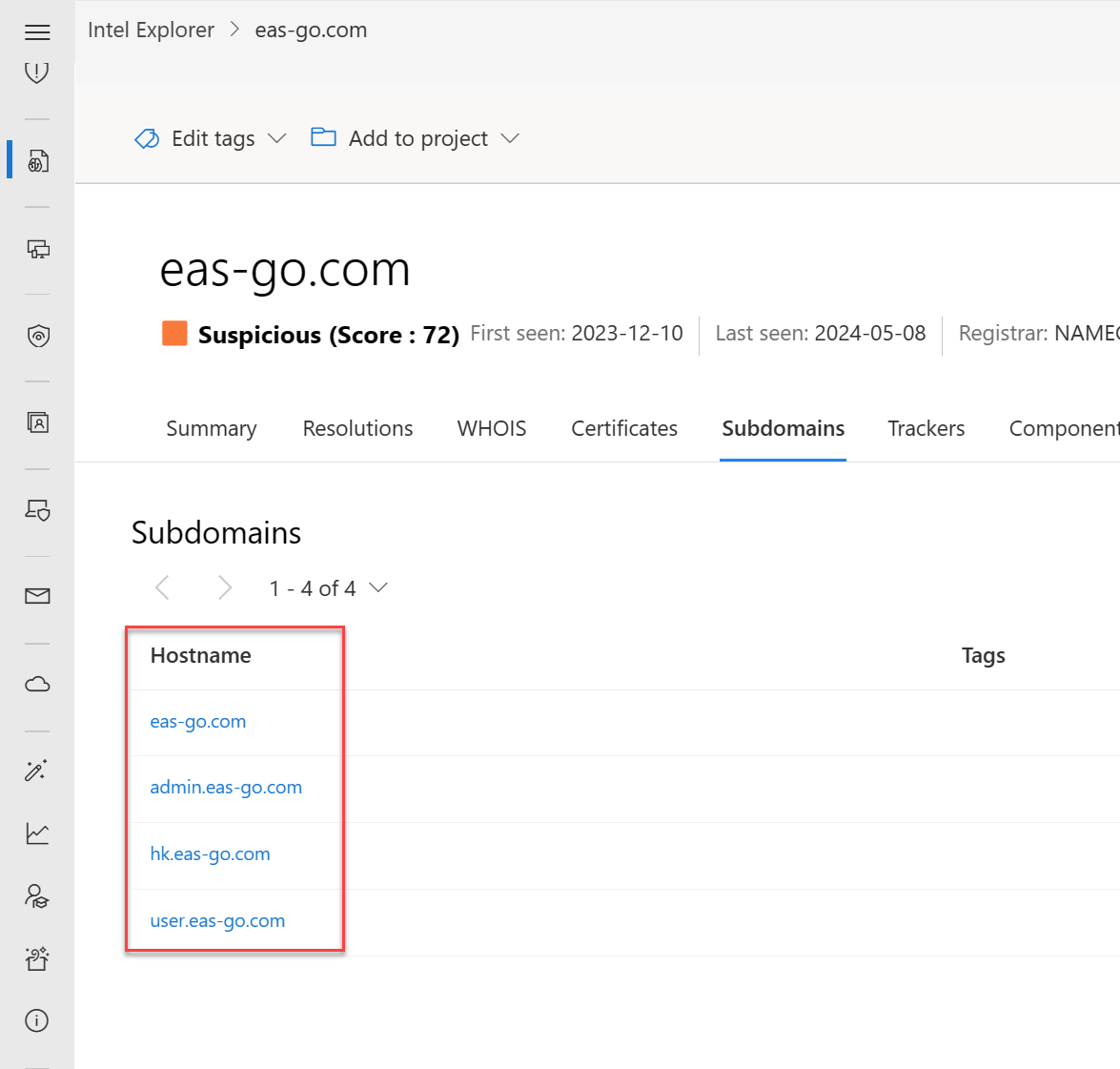

Et underdomene er et Internett-domene som er en del av et primært domene. Underdomener kalles også verter. Som et eksempel learn.microsoft.com er et underdomene for microsoft.com. For hvert underdomene kan det være et nytt sett med IP-adresser som domenet løser til, noe som kan være gode datakilder for å finne relatert infrastruktur.

Våre underdomenedata inneholder følgende informasjon:

- Vertsnavn: Underdomenet som er knyttet til domenet som ble søkt i

- Merker: Eventuelle koder som brukes på denne artefakten i Defender TI

Spørsmål som dette datasettet kan bidra til å svare på:

Er det flere underdomener knyttet til domenet på høyere nivå?

Er noen av underdomenene knyttet til ondsinnet aktivitet?

Hvis jeg eier dette domenet, ser noen av underdomenene ukjente ut?

Finnes det et mønster for de oppførte underdomenene som er knyttet til andre ondsinnede domener?

Viser pivotering av hvert underdomene nytt IP-adresseområde som ikke tidligere var knyttet til målet?

Hvilken annen ikke-relatert infrastruktur finner jeg som ikke samsvarer med rotdomenet?

Bane

Sporinger er unike koder eller verdier som finnes på nettsider og brukes ofte til å spore brukersamhandling. Disse kodene kan brukes til å koordinere en ulik gruppe nettsteder med en sentral enhet. Trusselaktører kopierer ofte kildekoden til offerets nettsted de ønsker å representere for en phishing-kampanje. De tar sjelden tid til å fjerne disse ID-ene, noe som kan tillate brukere å identifisere disse falske nettstedene ved hjelp av Defender TIs Trackers-datasett . Aktører kan også distribuere sporings-ID-er for å se hvor vellykkede angrepskampanjene deres er. Denne aktiviteten ligner på hvordan markedsførere bruker seo-ID-er, for eksempel en Google Analytics-sporings-ID, for å spore suksessen til markedsføringskampanjen.

Sporingsdatasettet vårt inkluderer ID-er fra leverandører som Google, Yandex, Mixpanel, New Relic og Clicky, og fortsetter å vokse. Den inneholder følgende informasjon:

- Vertsnavn: Vertsnavnet som er vert for infrastrukturen der sporingen ble oppdaget

- Først sett: Et tidsstempel for datoen da Microsoft først observerte denne sporingen på artefakten

- Sist sett: Et tidsstempel for datoen da Microsoft sist observerte denne sporingen på artefakten

- Type: Typen sporing som ble oppdaget (for eksempel GoogleAnalyticsID eller JarmHash)

- Verdi: Identifikasjonsverdien for sporingen

- Merker: Eventuelle koder som brukes på denne artefakten i Defender TI

![]()

Spørsmål som dette datasettet kan bidra til å svare på:

Finnes det andre ressurser som bruker de samme analyse-ID-ene?

Er disse ressursene knyttet til organisasjonen, eller forsøker de å gjennomføre et overtredelsesangrep?

Er det noen overlapping mellom sporinger – deles de med andre nettsteder?

Hva finnes sporingstypene på nettsiden?

Hva er tiden for sporinger?

Hva er endringsfrekvensen for sporingsverdier – kommer de, går eller forblir de?

Er det noen sporinger som kobler til nettsted kloning programvare (for eksempel MarkOfTheWeb eller HTTrack)?

Er det noen sporinger som kobler til skadelig kommando og kontroll (C2) server malware (for eksempel JARM)?

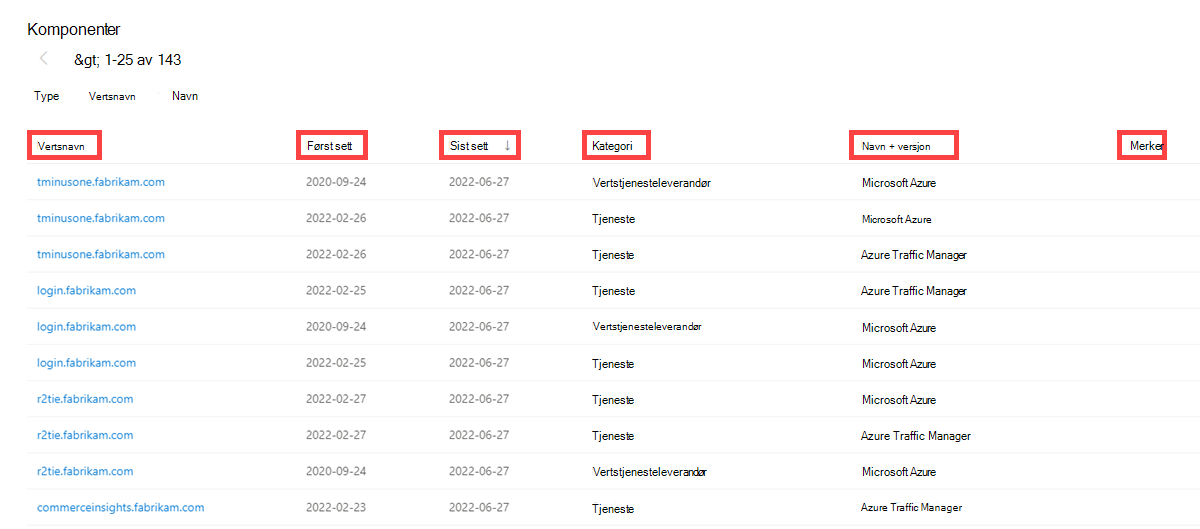

Komponenter

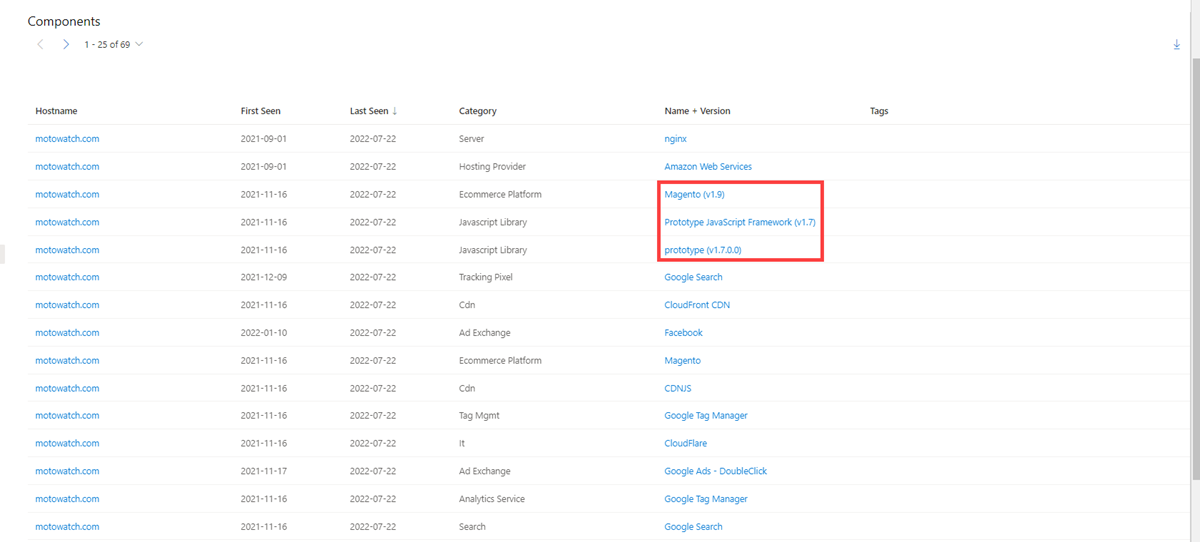

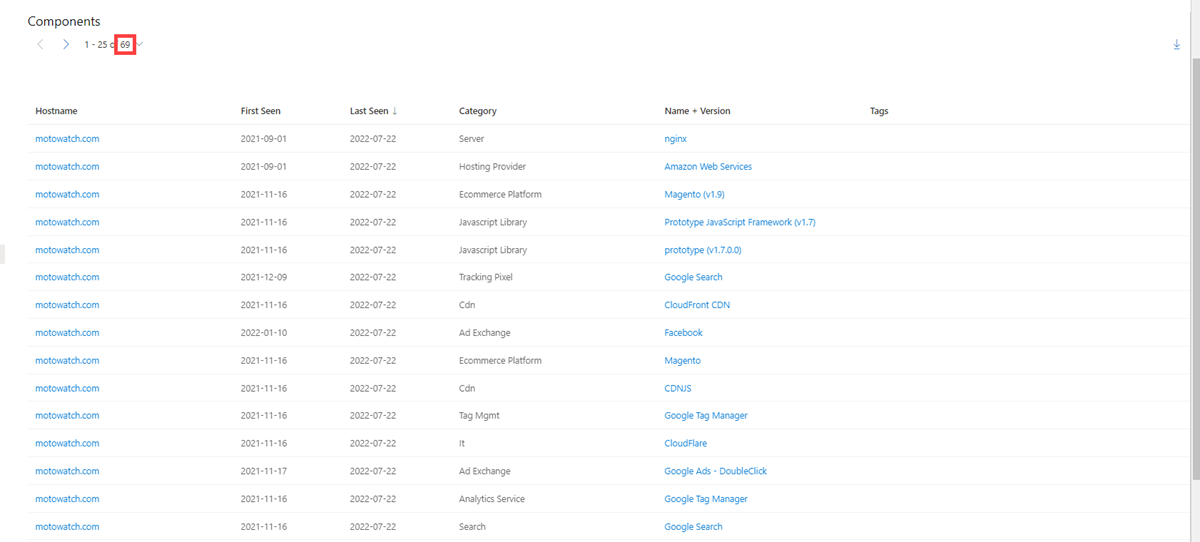

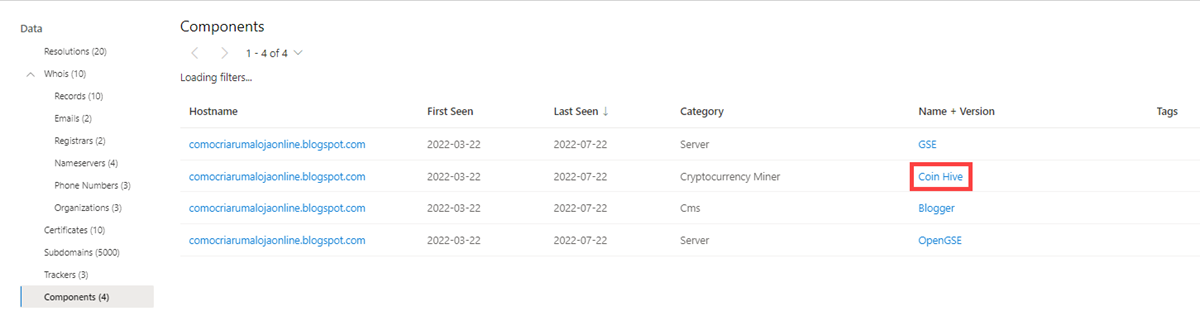

Nettkomponenter er detaljer som beskriver en nettside eller serverinfrastruktur hentet fra Microsoft som utfører et kravlesøk eller en skanning på nettet. Disse komponentene lar deg forstå sammensetningen av en nettside eller teknologien og tjenestene som driver en bestemt del av infrastrukturen. Pivotering på unike komponenter kan finne aktørers infrastruktur eller andre kompromitterte nettsteder. Du kan også forstå om et nettsted kan være sårbart for et bestemt angrep eller kompromiss basert på teknologiene det kjører.

Komponentdataene våre inneholder følgende informasjon:

- Vertsnavn: Vertsnavnet som er vert for infrastrukturen der komponenten ble oppdaget

- Først sett: Et tidsstempel for datoen da Microsoft først observerte denne komponenten på artefakten

- Sist sett: Et tidsstempel for datoen da Microsoft sist observerte denne komponenten på artefakten

- Kategori: Komponenttypen som ble oppdaget (for eksempel operativsystem, rammeverk, ekstern tilgang eller server)

- Navn + versjon: Komponentnavnet og versjonen som kjører på artefakten (for eksempel Microsoft IIS (v8.5))

- Koder: eventuelle koder som brukes på denne artefakten i Defender TI

Spørsmål som dette datasettet kan bidra til å svare på:

Hvilken sårbar infrastruktur bruker jeg?

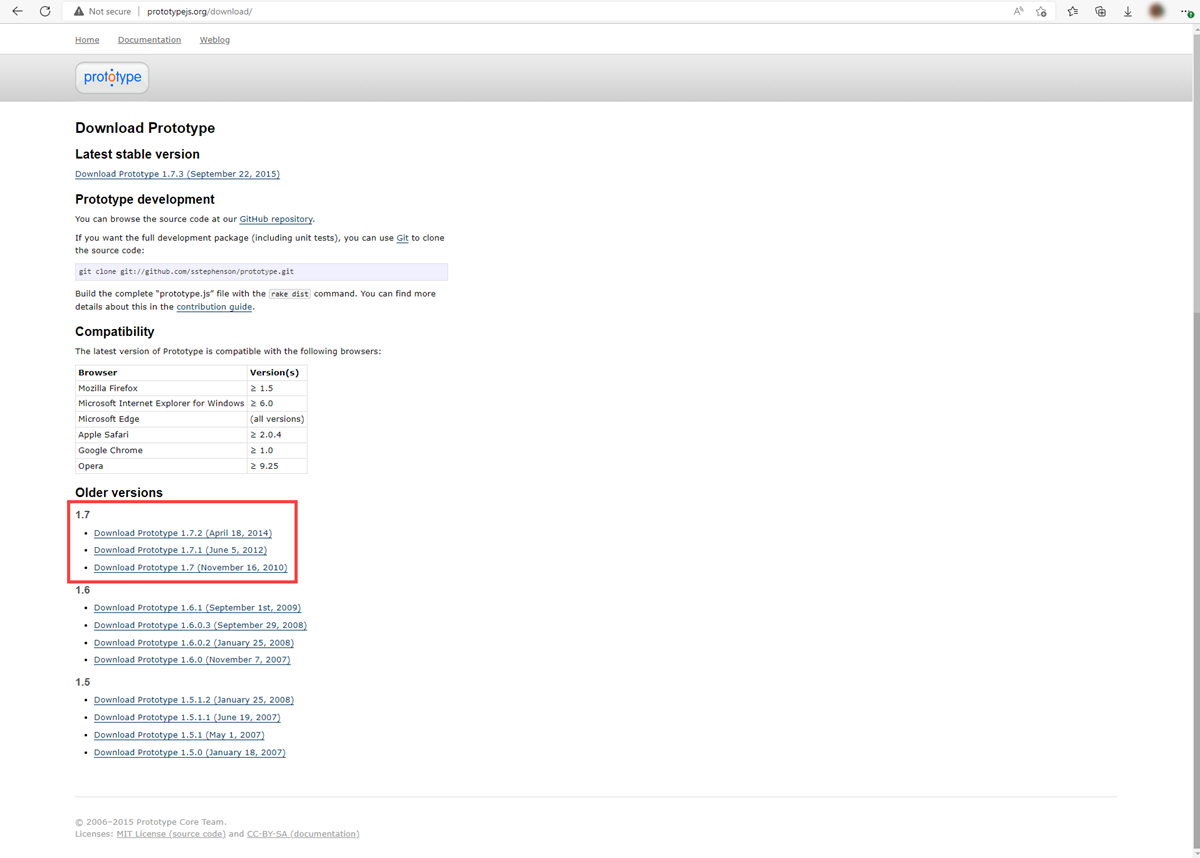

Magento v1.9 er så datert at Microsoft ikke finner pålitelig dokumentasjon for den bestemte versjonen.

Hvilke unike nettkomponenter bruker trusselaktøren som kan spore dem til andre domener?

Er noen komponenter merket som skadelige?

Hvor mange nettkomponenter ble identifisert?

Er det noen unike eller merkelige teknologier som ikke ofte ses?

Finnes det noen falske versjoner av bestemte teknologier?

Hva er hyppigheten av endringer i nettkomponenter – ofte eller sjeldent gjort?

Er det noen mistenkelige biblioteker som er kjent for å bli misbrukt?

Er det noen teknologier med sårbarheter knyttet til dem?

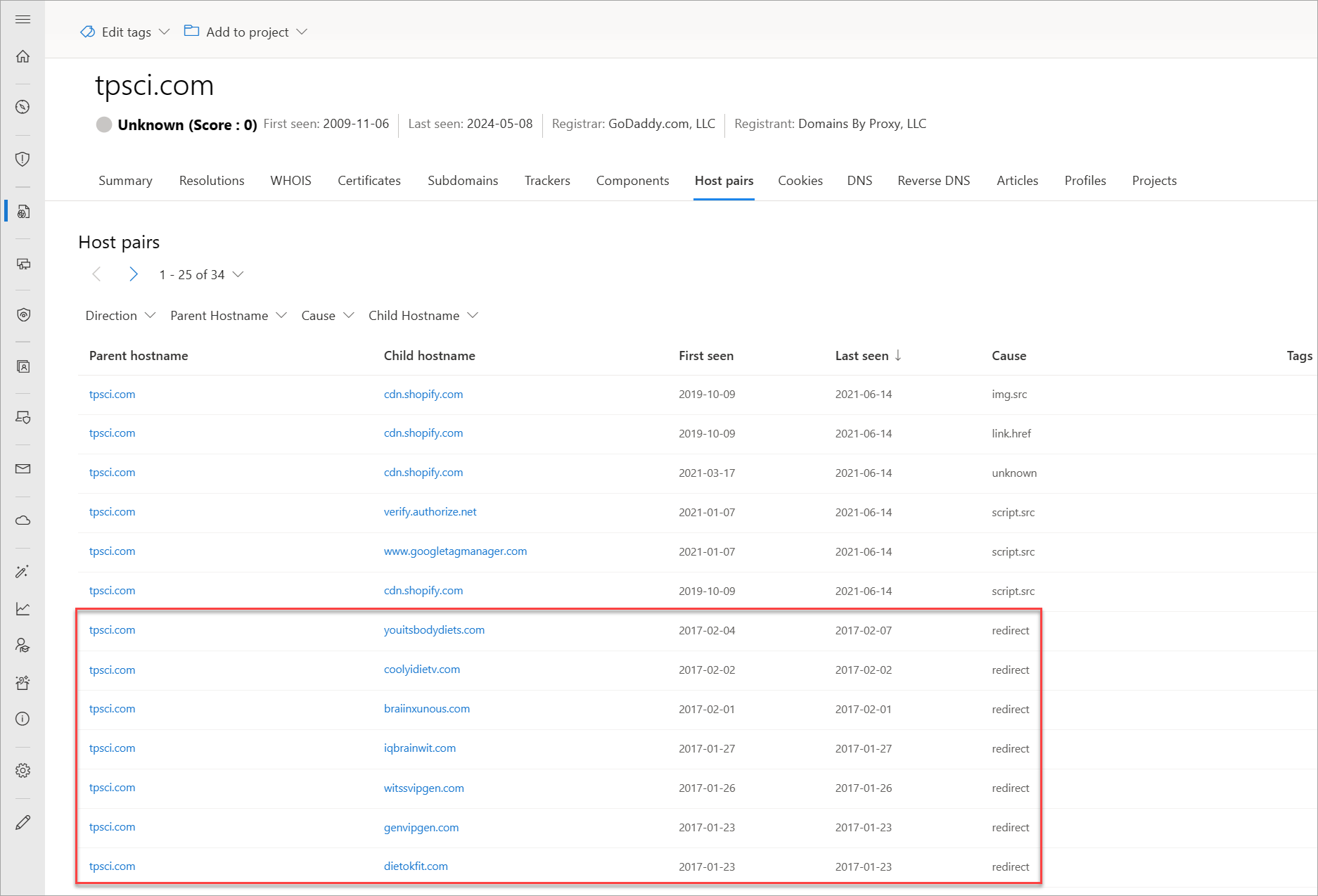

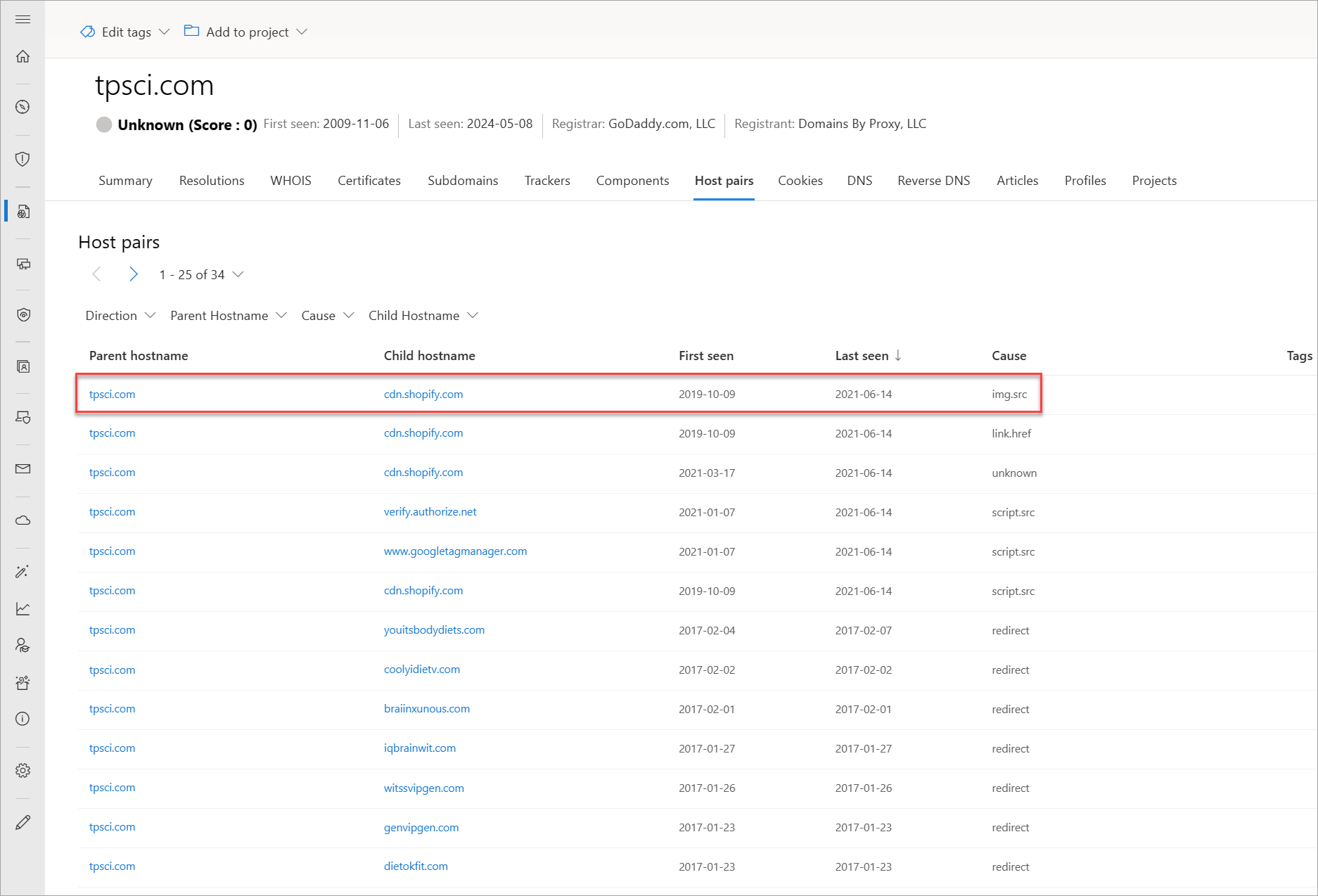

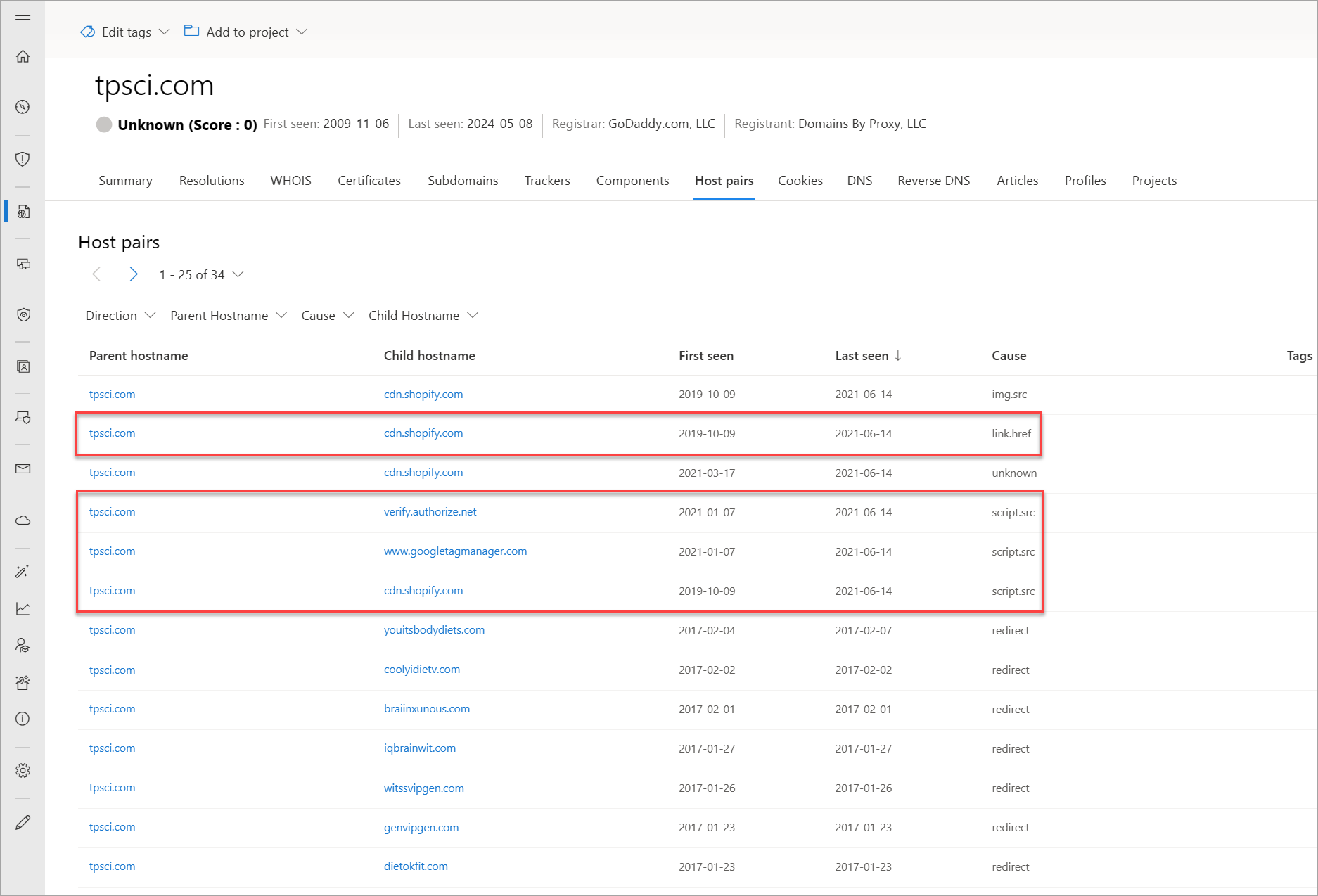

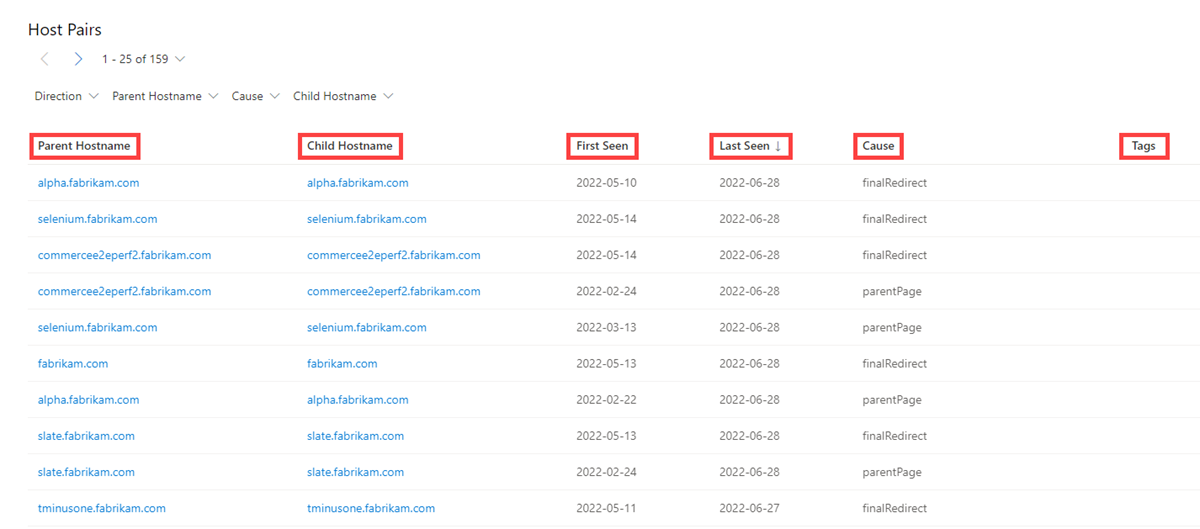

Vertspar

Vertspar er to deler av infrastrukturen (en overordnet og et underordnet) som deler en tilkobling som er observert fra en virtuell brukers nettsøk. Tilkoblingen kan variere fra en omadressering på øverste nivå (HTTP 302) til noe mer komplekst, for eksempel en kildereferanse for iFrame eller skript.

Våre vertspardata inneholder følgende informasjon:

- Overordnet vertsnavn: Verten som refererer til et aktivum eller «tar kontakt» til den underordnede verten

- Underordnet vertsnavn: Verten som kalles på av den overordnede verten

- Først sett: Et tidsstempel for datoen da Microsoft først observerte en relasjon med verten

- Sist sett: Et tidsstempel for datoen da Microsoft sist observerte en relasjon med verten

-

Årsak: Tilkoblingstypen mellom overordnet og underordnet vertsnavn. potensielle årsaker inkluderer:

- script.src

- link.href

- omdirigere

- img.src

- ukjent

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Merker: Eventuelle koder som brukes på denne artefakten i Defender TI

Spørsmål som dette datasettet kan bidra til å svare på:

Har noen av de tilkoblede artefaktene blitt blokklistet?

Har noen av de tilkoblede artefaktene blitt merket (for eksempel phishing, APT, ondsinnet, mistenkelig, spesifikk trusselaktør)?

Omdirigerer denne verten brukere til skadelig innhold?

Trekker ressurser inn CSS eller bilder for å sette opp overtredelsesangrep?

Er ressurser trekke i et skript eller referere til en link.href å sette opp en Magecart eller skimming angrep?

Hvor omdirigeres brukere fra/til?

Hvilken type omadressering finner sted?

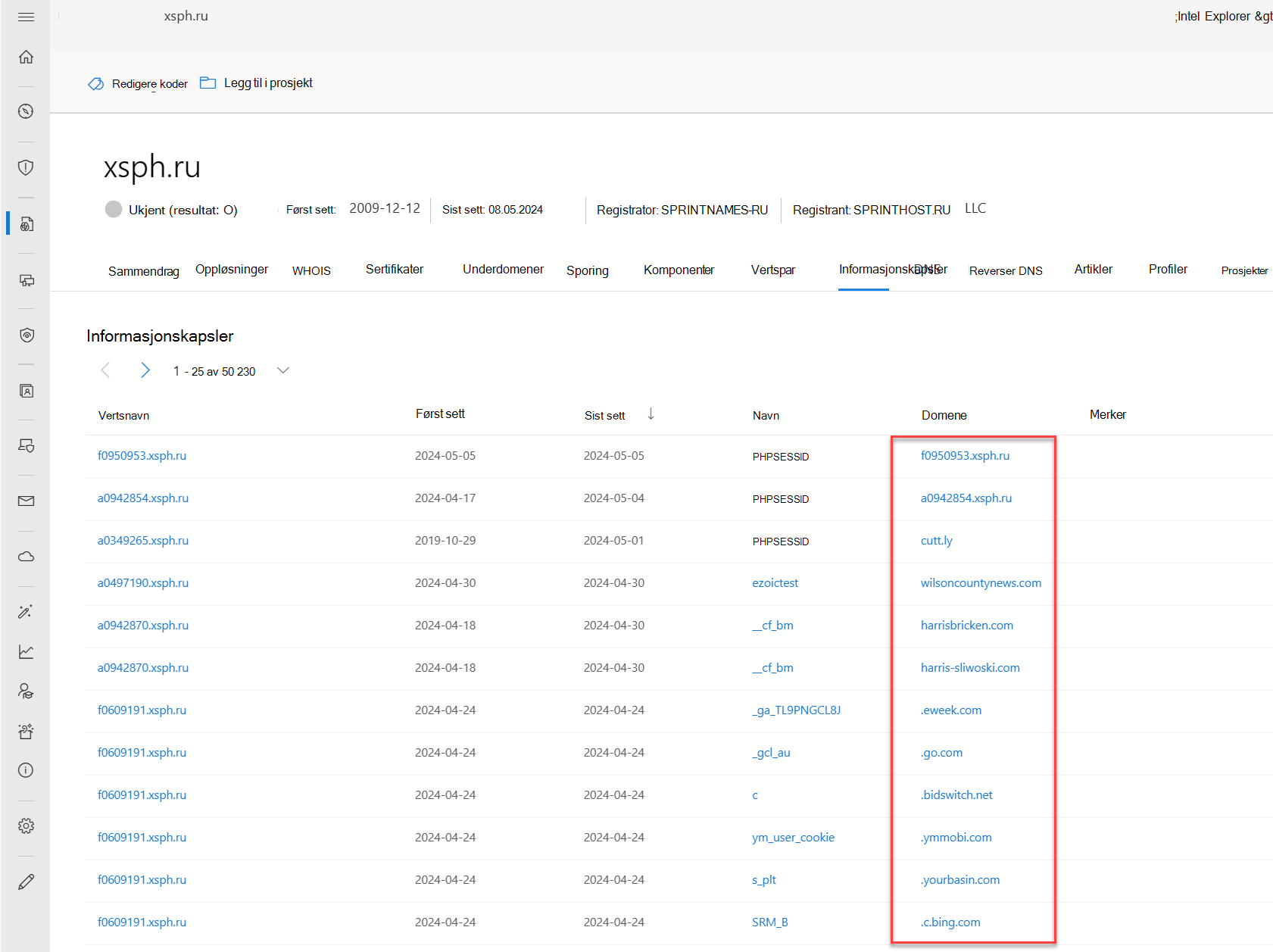

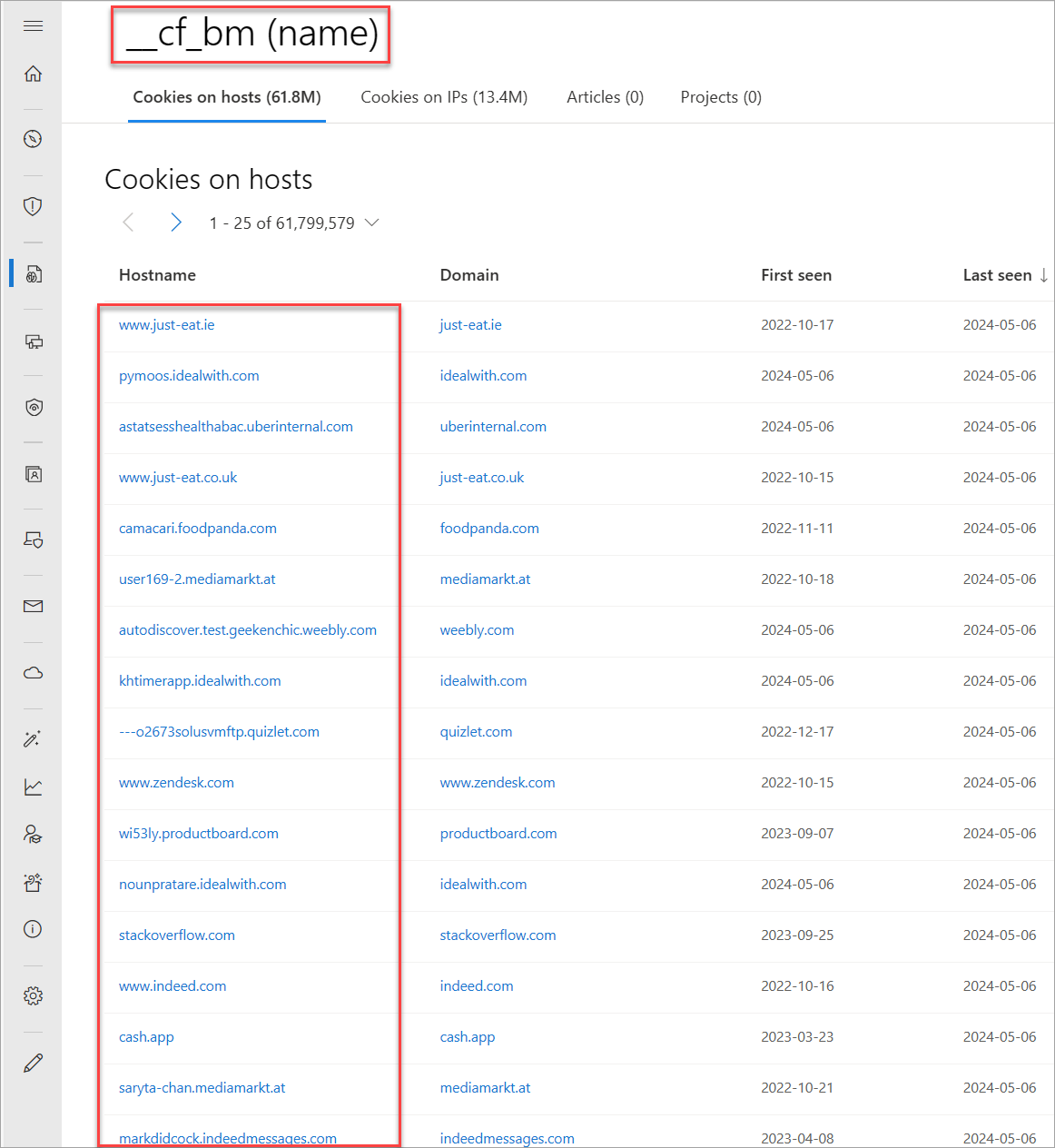

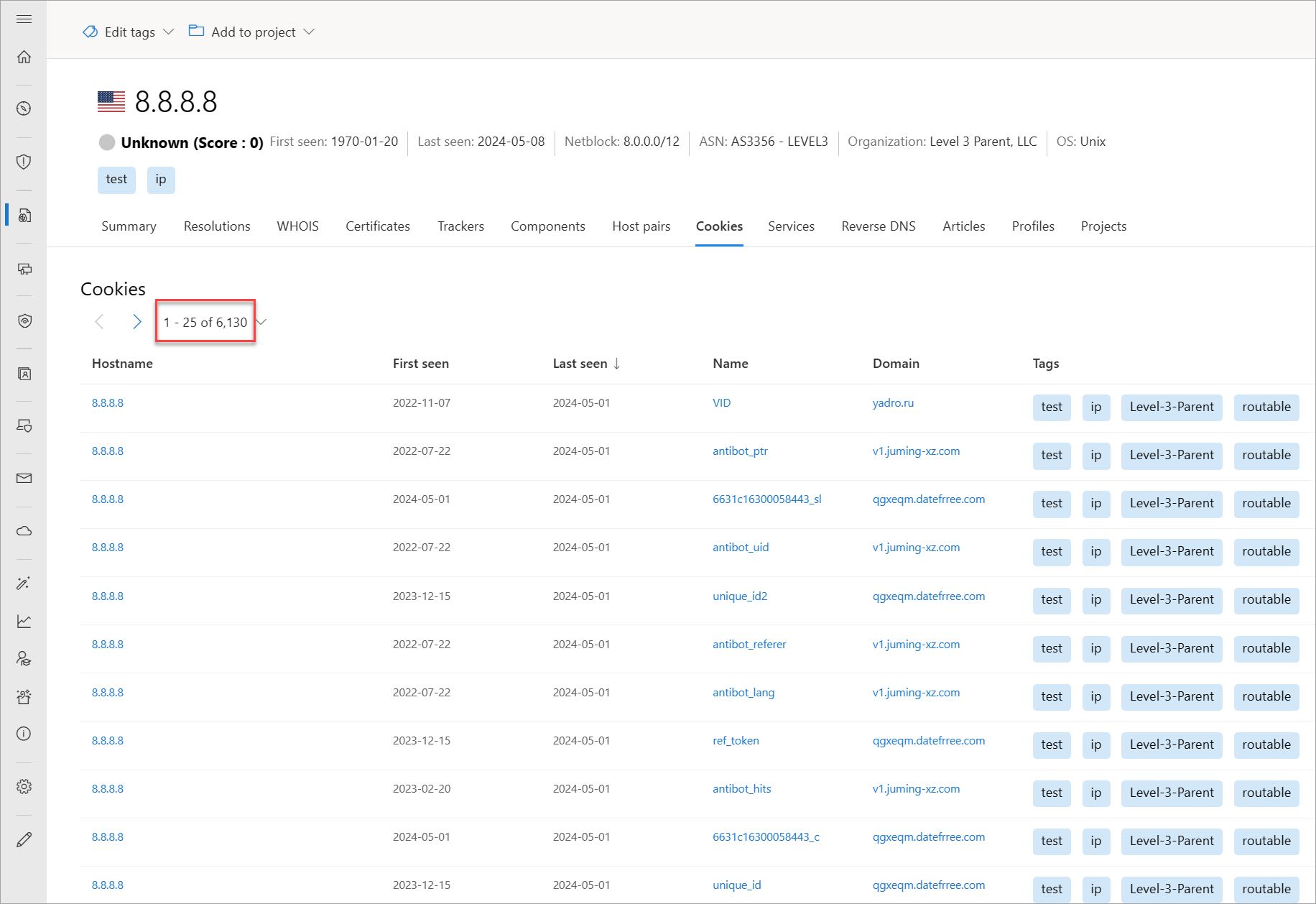

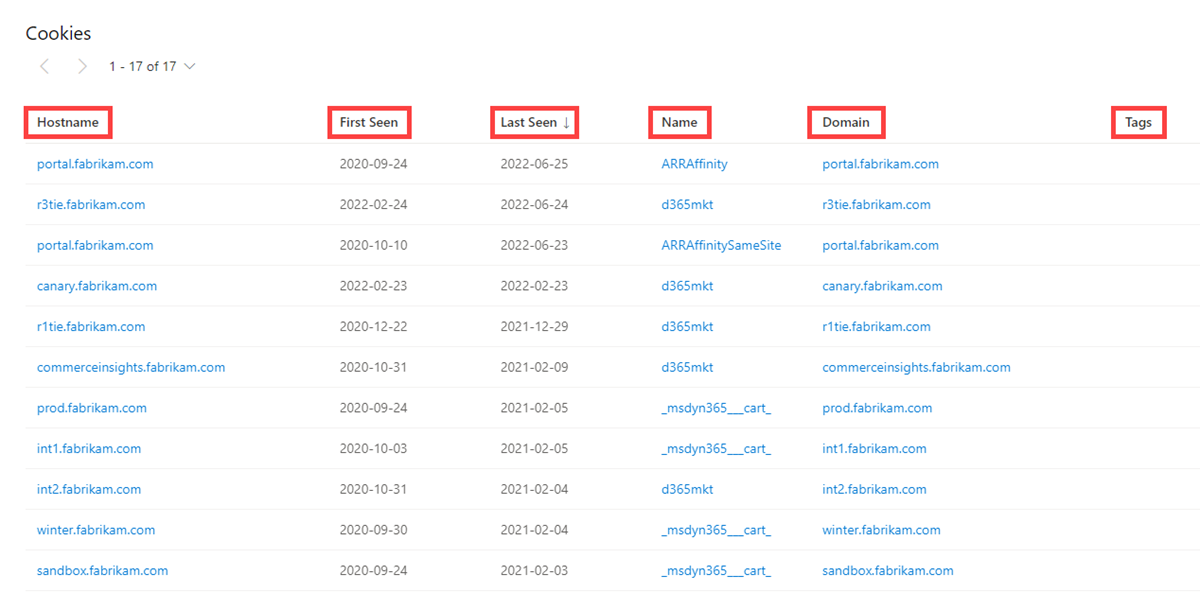

Informasjonskapsler

Informasjonskapsler er små datadeler som sendes fra en server til en klient når brukeren surfer på Internett. Disse verdiene inneholder noen ganger en tilstand for programmet eller små biter med sporingsdata. Defender TI fremhever og indekserer informasjonskapselnavn som ble observert når du kravlesøker et nettsted, og lar deg se nærmere på overalt hvor vi har observert spesifikke informasjonskapselnavn på tvers av kravlesøk og datainnsamling. Ondsinnede aktører bruker også informasjonskapsler for å holde oversikt over infiserte ofre eller lagre data de kan bruke senere.

Informasjonskapseldataene våre inneholder følgende informasjon:

- Vertsnavn: Vertsinfrastrukturen som er knyttet til informasjonskapselen

- Først sett: Et tidsstempel for datoen Da Microsoft først observerte denne informasjonskapselen på artefakten

- Sist sett: Et tidsstempel for datoen da Microsoft sist observerte denne informasjonskapselen på artefakten

- Navn: Navnet på informasjonskapselen (for eksempel JSESSIONID eller SEARCH_NAMESITE).

- Domene: Domenet som er knyttet til informasjonskapselen

- Tags: Eventuelle koder som brukes på denne artefakten i Defender TI

Spørsmål som dette datasettet kan bidra til å svare på:

Hvilke andre nettsteder utsteder de samme informasjonskapslene?

Hvilke andre nettsteder sporer de samme informasjonskapslene?

Samsvarer informasjonskapseldomenet med spørringen min?

Hvor mange informasjonskapsler er knyttet til artefakten?

Finnes det unike informasjonskapselnavn eller domener?

Hva er tidsperiodene knyttet til informasjonskapsler?

Hva er hyppigheten av nylig observerte informasjonskapsler eller endringer knyttet til informasjonskapsler?

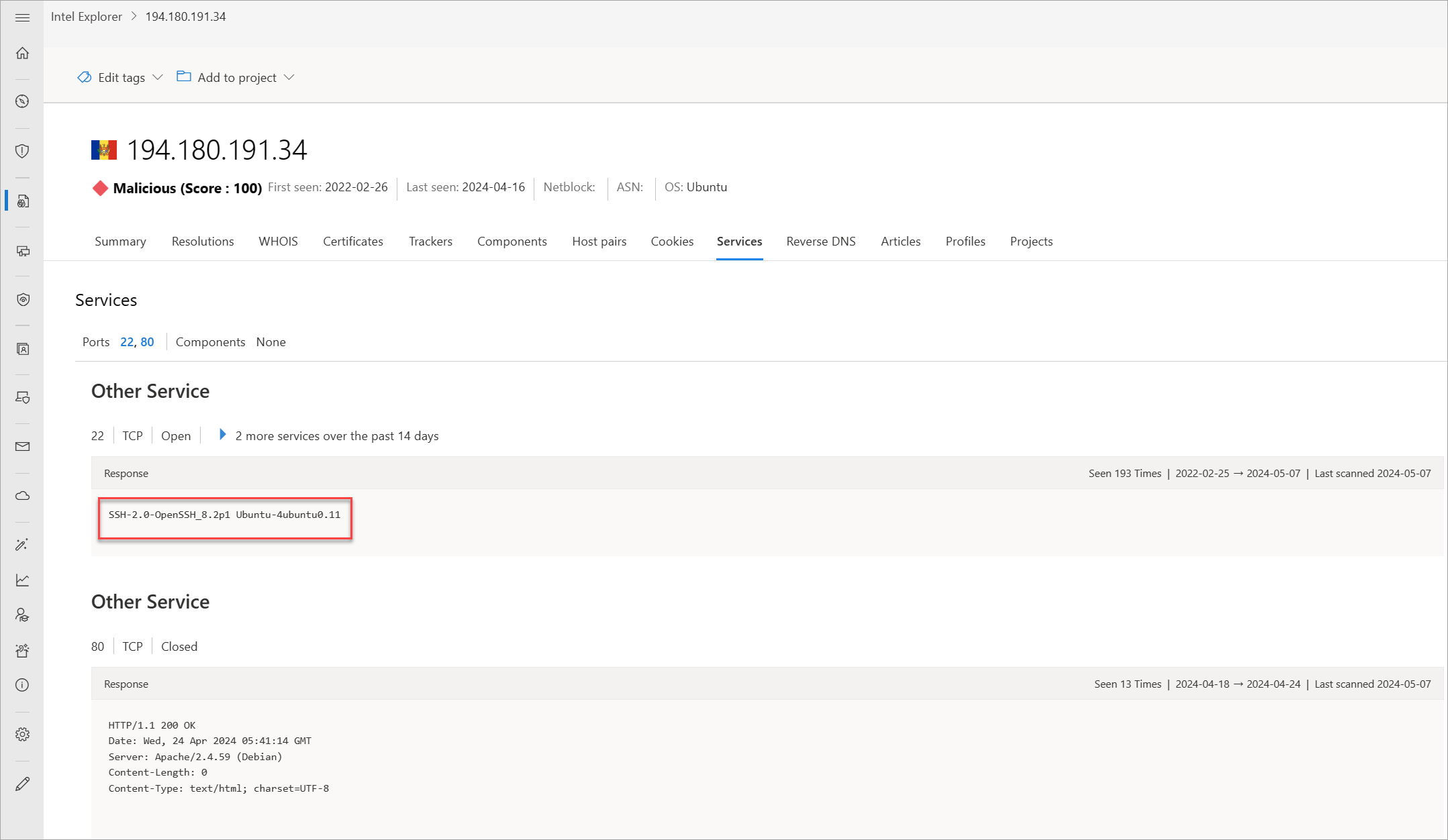

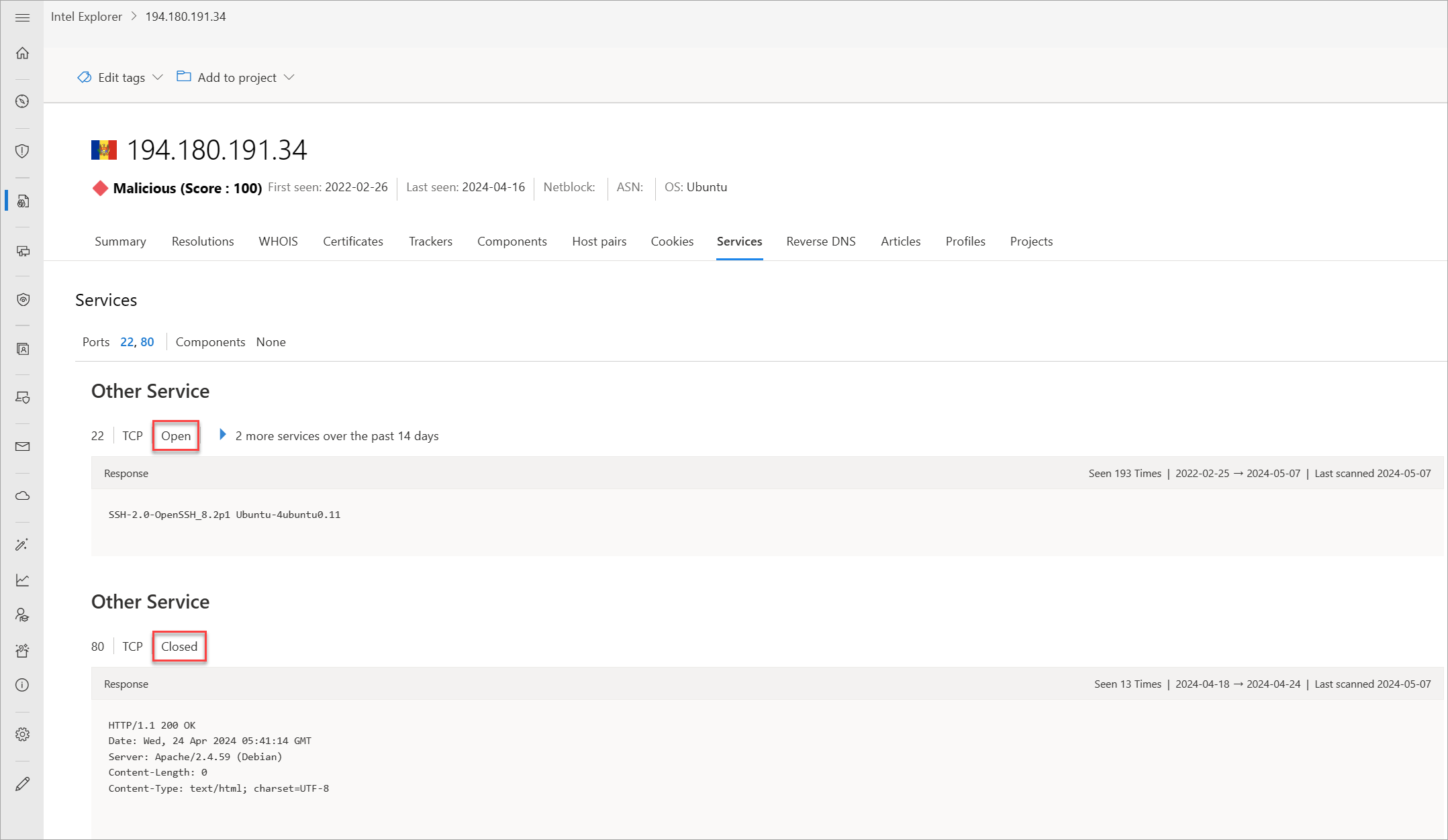

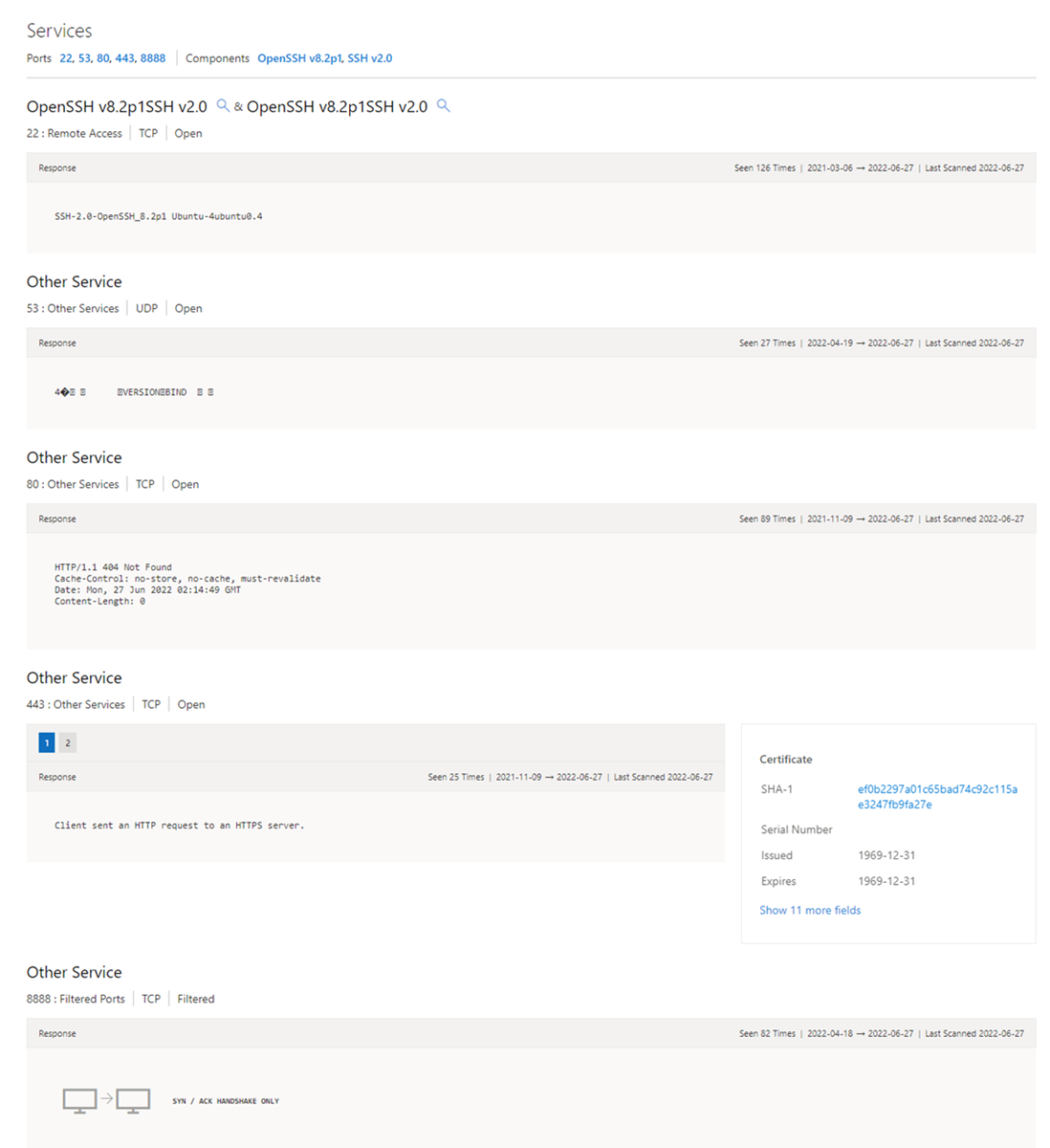

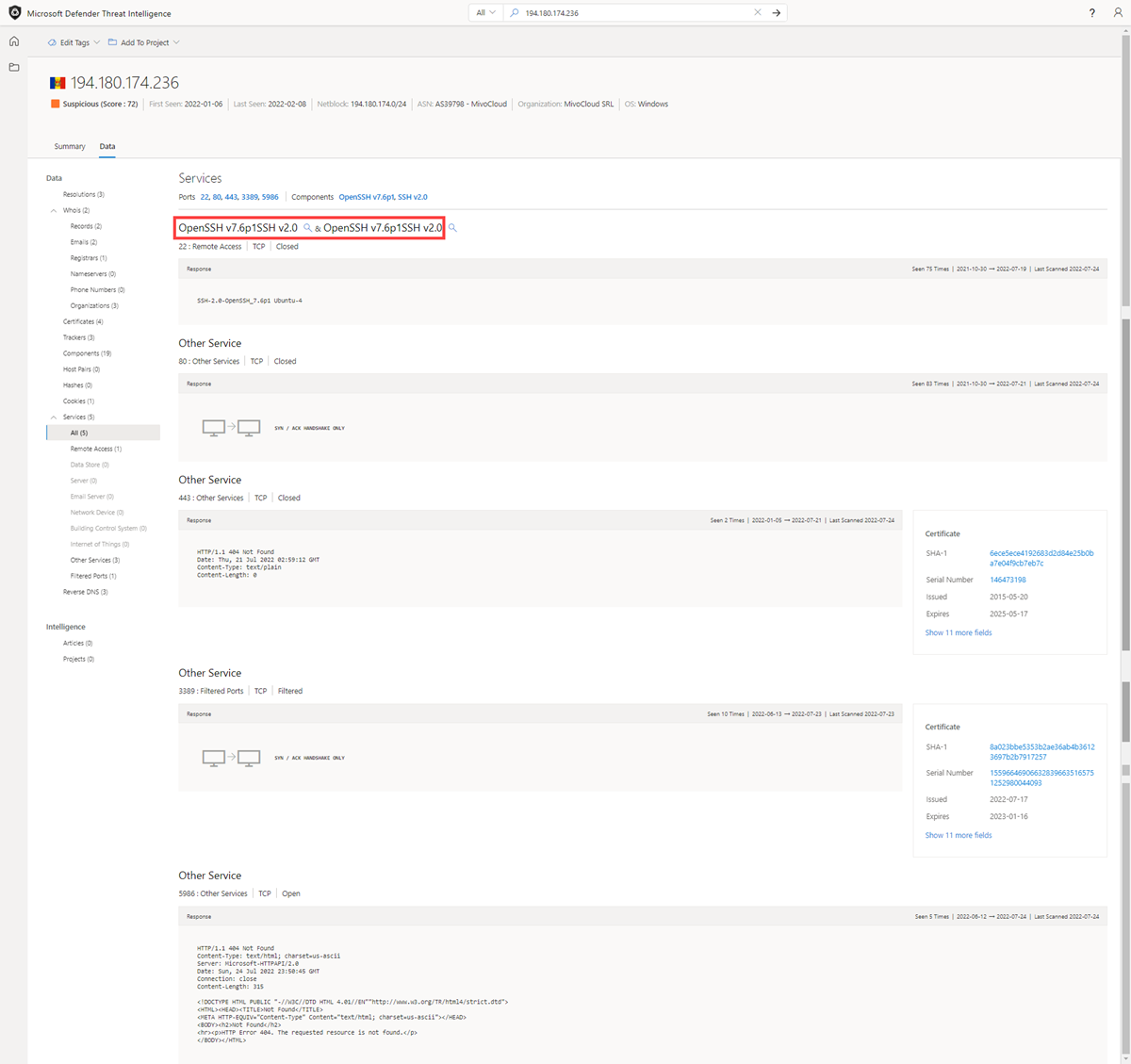

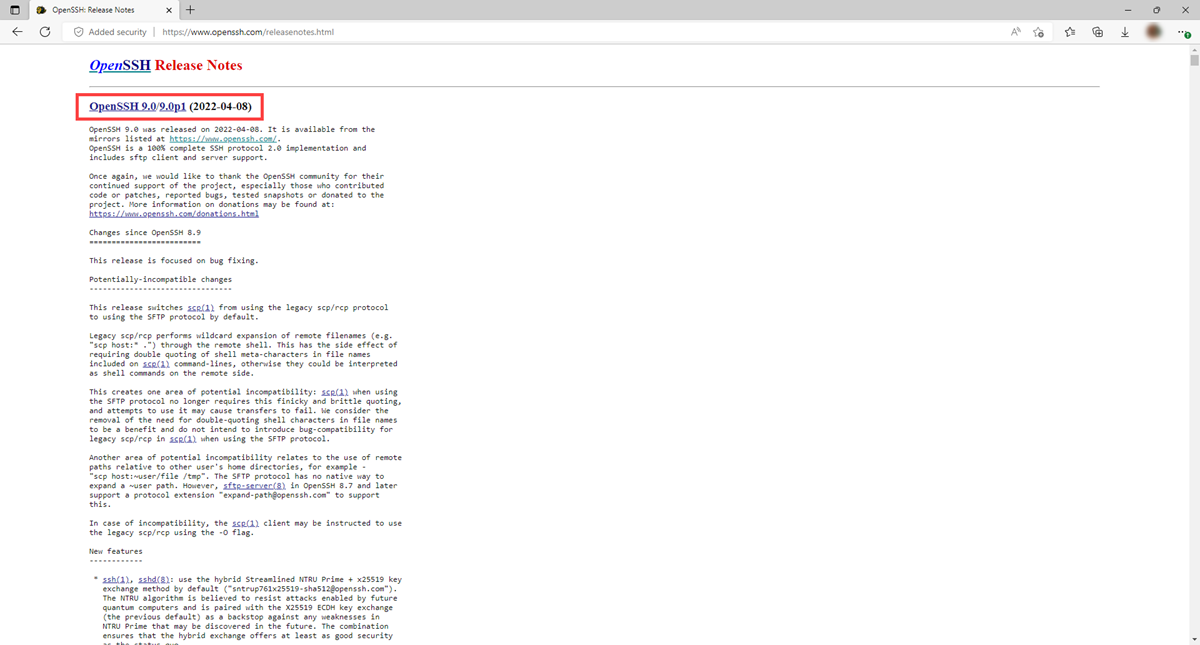

Tjenester

Tjenestenavn og portnumre brukes til å skille de ulike tjenestene som kjører over transportprotokoller som TCP, UDP, DCCP og SCTP. Portnumre kan foreslå programtypen som kjører på en bestemt port. Programmer eller tjenester kan imidlertid endres til å bruke en annen port for å obfuscate eller skjule programmet eller tjenesten på en IP-adresse. Når du vet om port- og topptekst-/bannerinformasjonen, kan du identifisere den sanne applikasjonen/tjenesten og kombinasjonen av porter som brukes. Defender TI viser 14 dagers logg i Tjenester-fanen, og viser det siste bannersvaret som er knyttet til en port som er observert.

Tjenestedataene våre inneholder følgende informasjon:

- Åpne porter observert

- Portnumre

- Komponenter

- Antall ganger tjenesten ble observert

- Når porten sist ble skannet

- Protokolltilkobling

- Status for porten

- Åpen

- Filtrert

- Lukket

- Bannersvar

Spørsmål som dette datasettet kan bidra til å svare på:

Hvilke programmer kjører på en bestemt port for en gitt IP-adresse?

Hvilken versjon av programmer er i bruk?

Finnes det nylige endringer i den åpne, filtrerte eller lukkede statusen for en gitt port?

Var et sertifikat knyttet til tilkoblingen?

Er sårbare eller avskrevne teknologier i bruk på en gitt ressurs?

Eksponeres informasjon av en tjeneste som kjører, som kan brukes til skadelige formål?

Følges anbefalte fremgangsmåter for sikkerhet?

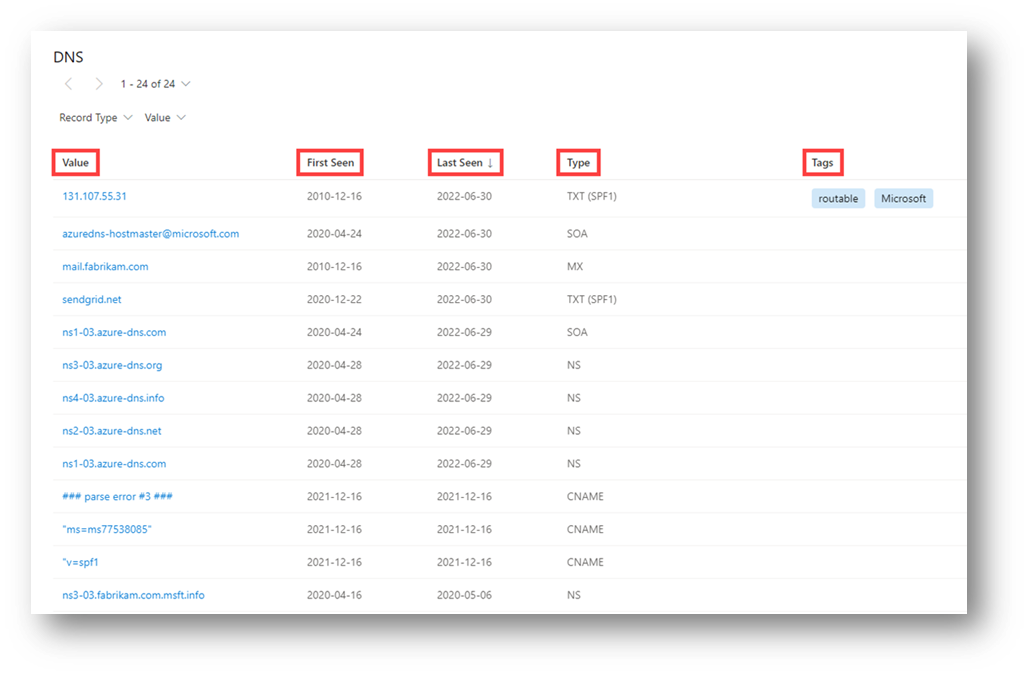

DNS

Microsoft har samlet inn DNS-poster gjennom årene, noe som gir deg innsikt i postutveksling (MX), navneserver (NS), tekst (TXT), oppstart av myndighetsposter (SOA), kanonisk navn (CNAME) og pekerposter (PTR). Gjennomgang av DNS-poster kan bidra til å identifisere delt infrastruktur som brukes av aktører på tvers av domenene de eier. Trusselaktører har for eksempel en tendens til å bruke samme navneservere til å segmentere infrastrukturen eller de samme e-postserverne for e-postutveksling for å administrere kommandoen og kontrollen.

DNS-dataene våre inneholder følgende informasjon:

- Verdi: DNS-posten som er knyttet til verten

- Først sett: Et tidsstempel for datoen da Microsoft først observerte denne posten på artefakten

- Sist sett: Et tidsstempel for datoen da Microsoft sist observerte denne posten på artefakten

-

Type: Typen infrastruktur som er knyttet til posten, mulige alternativer inkluderer:

- MX

- TXT

- NS

- CNAMES

- SOA

- Merker: Eventuelle koder som brukes på denne artefakten i Defender TI

Spørsmål som dette datasettet kan bidra til å svare på:

- Hvilke andre deler av infrastrukturen er direkte relatert til indikatoren jeg søker i?

- Hvordan har infrastrukturen endret seg over tid?

- Bruker domeneeieren tjenestene til et innholdsleveringsnettverk eller en merkebeskyttelsestjeneste?

- Hvilke andre teknologier kan den tilknyttede organisasjonen bruke i nettverket sitt?

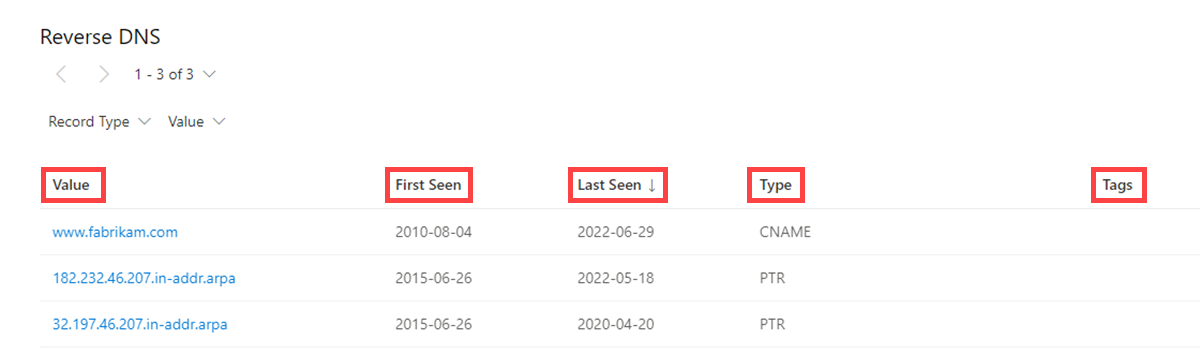

Reverser DNS

Mens et DNS-oppslag fremover spør IP-adressen til et bestemt vertsnavn, spør et omvendt DNS-oppslag et bestemt vertsnavn for en IP-adresse. Dette datasettet viser lignende resultater som DNS. Gjennomgang av DNS-poster kan bidra til å identifisere delt infrastruktur som brukes av aktører på tvers av domenene de eier. Aktørgrupper har for eksempel en tendens til å bruke samme navneservere til å segmentere infrastrukturen eller de samme e-postserverne for e-postutveksling for å administrere kommandoen og kontrollen.

Våre omvendte DNS-data inkluderer følgende informasjon:

- Verdi: Verdien for reverser DNS-posten

- Først sett: Et tidsstempel for datoen da Microsoft først observerte denne posten på artefakten

- Sist sett: Et tidsstempel for datoen da Microsoft først observerte denne posten på artefakten

-

Type: Typen infrastruktur som er knyttet til posten, mulige alternativer inkluderer:

- MX

- TXT

- NS

- CNAMES

- SOA

- Merker: Eventuelle koder som brukes på denne artefakten i Defender TI

Spørsmål som dette datasettet kan bidra til å svare på:

- Hvilke DNS-poster observerte denne verten?

- Hvordan har infrastrukturen som observerte denne verten endret seg over tid?