Søke og pivotere

Microsoft Defender trusselinformasjon (Defender TI) tilbyr en robust og fleksibel søkemotor for å effektivisere undersøkelsesprosessen. Defender TI er utformet slik at du kan dreie på tvers av ulike indikatorer fra ulike datakilder, noe som gjør det enklere enn noensinne å oppdage relasjoner mellom ulik infrastruktur.

Denne artikkelen hjelper deg med å forstå hvordan du utfører et søk og pivoterer på tvers av ulike datasett for å oppdage relasjoner mellom forskjellige artefakter.

Forutsetninger

En Microsoft Entra ID eller en personlig Microsoft-konto. Logg på eller opprett en konto

En premiumlisens på Defender TI.

Obs!

Brukere uten en premiumlisens på Defender TI har fortsatt tilgang til gratisversjonen av Defender TI.

Åpne Defender TI i Microsoft Defender-portalen

- Åpne Defender-portalen og gjennomfør Microsoft-autentiseringsprosessen. Finn ut mer om Defender-portalen

- Gå til IntelExplorer for trusselintelligens>.

Utføre trusselintelligenssøk og pivoter

Intel Explorer-søk i Defender TI er både enkelt og kraftig, utformet for å gi umiddelbar nøkkelinnsikt, samtidig som du kan samhandle direkte med datasettene som utgjør denne innsikten. Søkefeltet støtter ulike inndata. du kan søke etter bestemte artefakter og artikkel- eller prosjektnavn.

Søkeartefakttyper

IP-adresse: Søk 195.161.141[.]65 i søkefeltet i Intel Explorer. Denne handlingen resulterer i et IP-adressesøk.

Domene: Søk

fabrikam.comi søkefeltet i Intel Explorer. Denne handlingen resulterer i et domenesøk.Vert: Søk

canary.fabrikam.comi søkefeltet i Intel Explorer. Denne handlingen resulterer i et vertssøk.Nøkkelord: Søk etter apt29 i søkefeltet i Intel Explorer. Denne handlingen resulterer i et nøkkelordsøk. Nøkkelordsøk dekker alle typer nøkkelord, som kan omfatte blant annet en term eller e-postadresse, og de resulterer i tilknytninger til artikler, prosjekter og datasett.

Vanlige sikkerhetsproblemer og eksponeringer (CVE)-ID: Søk i CVE-2021-40444 i søkefeltet i Intel Explorer. Denne handlingen resulterer i et CVE ID-nøkkelordsøk.

Artikkel: Søk commodity skimming & Magecart trender i første kvartal 2022 i Intel explorer søkefeltet. Denne handlingen resulterer i et artikkelsøk.

Merkelapp: Velg Kode fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter i magecart. Denne handlingen resulterer i et kodesøk.

Obs!

Dette søket returnerer ikke artikler som deler denne kodeverdien.

Komponent: Velg Komponent fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter etter kobolt-angrep Denne handlingen resulterer i et komponentsøk.

Bane: Velg Sporinger fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter etter 07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926. Denne handlingen resulterer i et sporingssøk.

Obs!

Dette eksemplet er en JarmHash-sporingstype .

WHOIS-e-post: Velg WHOIS>E-post fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk domains@microsoft.comderetter . Denne handlingen resulterer i et WHOIS-e-postsøk.

WHOIS-navn: Velg WHOIS-navn> fra rullegardinmenyen i Søkefeltet i Intel Explorer, og søk deretter etter MSN Hostmaster. Denne handlingen resulterer i et WHOIS-navnesøk.

WHOIS-organisasjon: Velg WHOIS>Organization fra rullegardinmenyen i Søkefeltet i Intel Explorer, og søk deretter i Microsoft Corporation. Denne handlingen resulterer i et WHOIS-organisasjonssøk.

WHOIS-adresse: Velg WHOIS-adresse> fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter i One Microsoft Way. Denne handlingen resulterer i et WHOIS-adressesøk.

WHOIS-poststed: Velg WHOIS>City fra rullegardinmenyen i Søkefeltet i Intel Explorer, og søk deretter i Redmond. Denne handlingen resulterer i et WHOIS-bysøk.

WHOIS-tilstand: Velg WHOIS>State fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter etter WA. Denne handlingen resulterer i et whois-tilstandssøk.

WHOIS postnummer: VelgWHOIS-postnummer> fra rullegardinmenyen i Søkefeltet i Intel Explorer, og søk deretter i 98052. Denne handlingen resulterer i et WHOIS-postnummersøk.

WHOIS-land: Velg WHOIS>Country fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter i USA. Denne handlingen resulterer i et whois land/område-søk.

WHOIS-telefon: Velg WHOIS>Phone fra rullegardinmenyen i Søkefeltet i Intel Explorer, og søk deretter etter +1,4258828080. Denne handlingen resulterer i et WHOIS-telefonsøk.

WHOIS-navneserver: VelgWHOIS-navneserver> fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk

ns1-03.azure-dns.comderetter . Denne handlingen resulterer i et WHOIS-navneserversøk.Sertifikat SHA-1: Velg Certificate>SHA-1 fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter etter 35cd04a03ef86664623581cbd56e45ed07729678. Denne handlingen resulterer i et sha-1-søk for sertifikat.

Sertifikatserienummer: VelgSertifikatserienummer> fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter etter 1137354899731266880939192213383415094395905558. Denne handlingen resulterer i et sertifikat for serienummersøk.

Felles navn for sertifikatutsteder: Velg navnpåsertifikatutsteder> fra rullegardinmenyen i Søkefeltet i Intel Explorer, og søk deretter i Microsoft Azure TLS Issuing CA 05. Denne handlingen resulterer i et felles navnesøk for sertifikatutsteder.

Alternativt navn for sertifikatutsteder: Velgalternativt navn for sertifikatutsteder> fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter etter et alternativt navn for sertifikatutsteder. Denne handlingen resulterer i et alternativt navnesøk for sertifikatutsteder.

Felles navn for sertifikatemne: Velgfelles navn for sertifikatemne> fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk

*.oneroute.microsoft.comderetter . Denne handlingen resulterer i et felles navnesøk for sertifikatemnet.Alternativt navn for sertifikatemne: Velgalternativt navn for sertifikatemne> fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter .

oneroute.microsoft.comDenne handlingen resulterer i et alternativt navnesøk for sertifikatemne.Navn på informasjonskapsel: VelgNavn på informasjonskapsel> fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk deretter etter ARRAffinity. Denne handlingen resulterer i et søk etter informasjonskapselnavn.

Informasjonskapseldomene: Velg Cookie>Domain fra rullegardinmenyen i Intel Explorer-søkefeltet, og søk

portal.fabrikam.comderetter . Denne handlingen resulterer i et domenesøk for informasjonskapsel.

Pivots

For alle søkene som ble utført i de forrige trinnene, finnes det artefakter med hyperkoblinger som du kan pivotere for å oppdage ytterligere berikede resultater som er knyttet til disse indikatorene. Eksperimenter gjerne med pivoter på egen hånd.

Søkeresultater

Resultatene av et trusselintelligenssøk kan grupperes i følgende deler:

Viktige innsikter

Defender TI gir grunnleggende informasjon om artefakten øverst på søkeresultatsiden. Denne informasjonen kan omfatte ett av følgende, avhengig av artefakttypen.

- Land/område: Flagget ved siden av IP-adressen angir opprinnelsesland eller -område for artefakten, som kan bidra til å bestemme dens anerkjenthet eller sikkerhetsstilling. I det foregående eksempel-skjermbildet driftes IP-adressen på infrastruktur i USA.

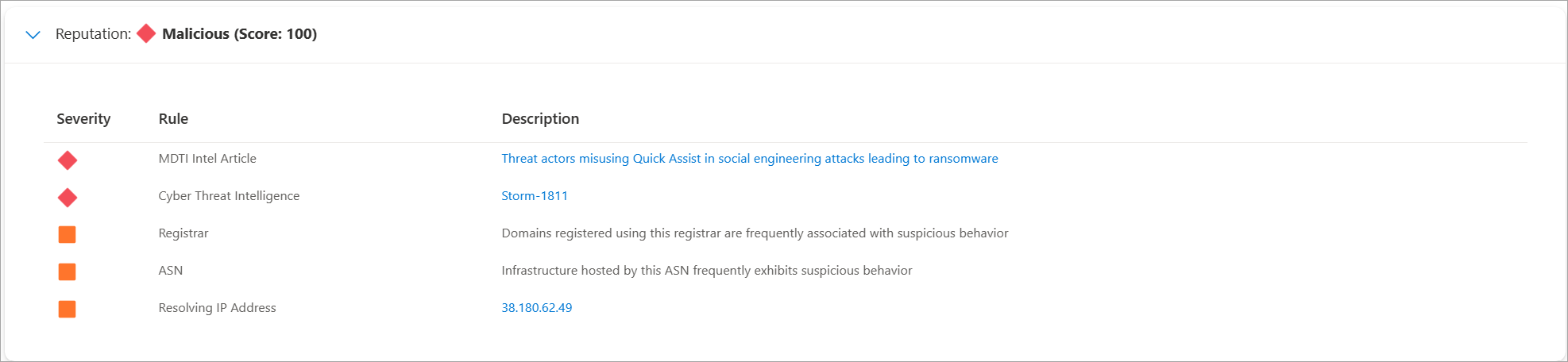

- Omdømme: I eksemplet er IP-adressen merket Malicious, som angir at Defender TI oppdaget tilkoblinger mellom denne artefakten og kjent motstanderinfrastruktur. Artefakter kan også merkes som Mistenkelig, Nøytral eller Ukjent.

- Først sett: Dette tidsstempelet angir når Defender TI først observerte artefakten. Det å forstå levetiden til en artefakt kan bidra til å bestemme dens anerkjenthet.

- Sist sett: Dette tidsstempelet angir når Defender TI sist observerte artefakten. Denne informasjonen bidrar til å avgjøre om artefakten fortsatt brukes aktivt.

- IP-blokk: IP-blokken som inneholder den forespurte IP-adresseartefakten.

- Registrar: Registratoren som er knyttet til WHOIS-posten for den forespurte domeneartefakten.

- Registranten: Navnet på registranten i WHOIS-dataene for en artefakt.

- ASN: Det autonome systemnummeret (ASN) som er knyttet til artefakten.

- OPERATIVSYSTEM: Operativsystemet som er knyttet til artefakten.

- Vert: Vertsleverandøren for artefakten. Noen vertsleverandører er mer anerkjente enn andre, så denne verdien kan bidra til å indikere gyldigheten til en artefakt.

Denne delen viser også eventuelle koder som brukes på artefakten eller prosjekter som inneholder den. Du kan også legge til en kode i artefakten eller legge den til i et prosjekt. Mer informasjon om bruk av koder

Sammendrag

Sammendrag-fanen viser viktige funn om en artefakt som Defender TI henter fra våre omfattende datasett for å hjelpe til med å starte en undersøkelse.

Omdømme: Defender TI gir rettighetsbeskyttede omdømmeresultater for alle verter, domener eller IP-adresser. Uansett om du validerer omdømmet til en kjent eller ukjent enhet, kan du raskt forstå eventuelle oppdagede bånd til skadelig eller mistenkelig infrastruktur.

Defender TI viser omdømmeresultater som en numerisk verdi mellom null og 100. En enhet med en poengsum

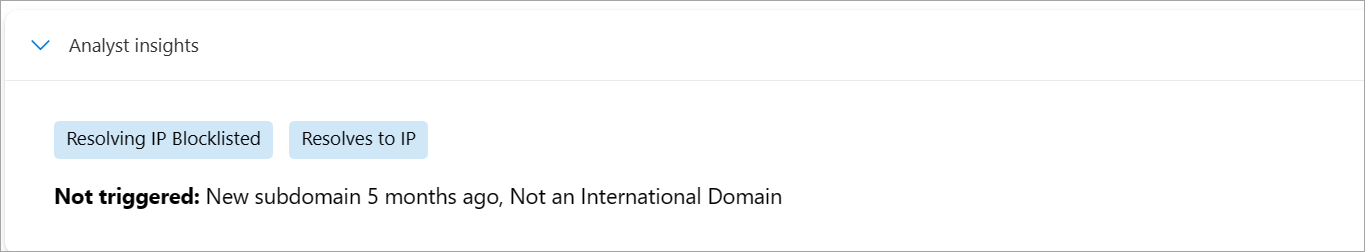

0som ikke har tilknytninger til mistenkelig aktivitet eller kjente indikatorer for kompromiss (IOCer), mens en poengsum100indikerer at enheten er skadelig. Defender TI inneholder også en liste over regler med tilsvarende beskrivelser og alvorsgrader. I eksemplet nedenfor gjelder fire regler med høy alvorlighetsgrad for domenet.Analytikerinnsikt: Denne delen gir rask innsikt om artefakten som kan bidra til å avgjøre neste trinn i en undersøkelse. Denne delen viser eventuelle innsikter som gjelder for artefakten. Den viser også innsikter som ikke gjelder for mer synlighet.

I skjermbildet nedenfor kan vi raskt fastslå at IP-adressen kan rutes, drifte en nettserver og ha en åpen port i løpet av de siste fem dagene. I tillegg viser Defender TI regler som ikke ble utløst, noe som kan være like nyttig når spark starter en undersøkelse.

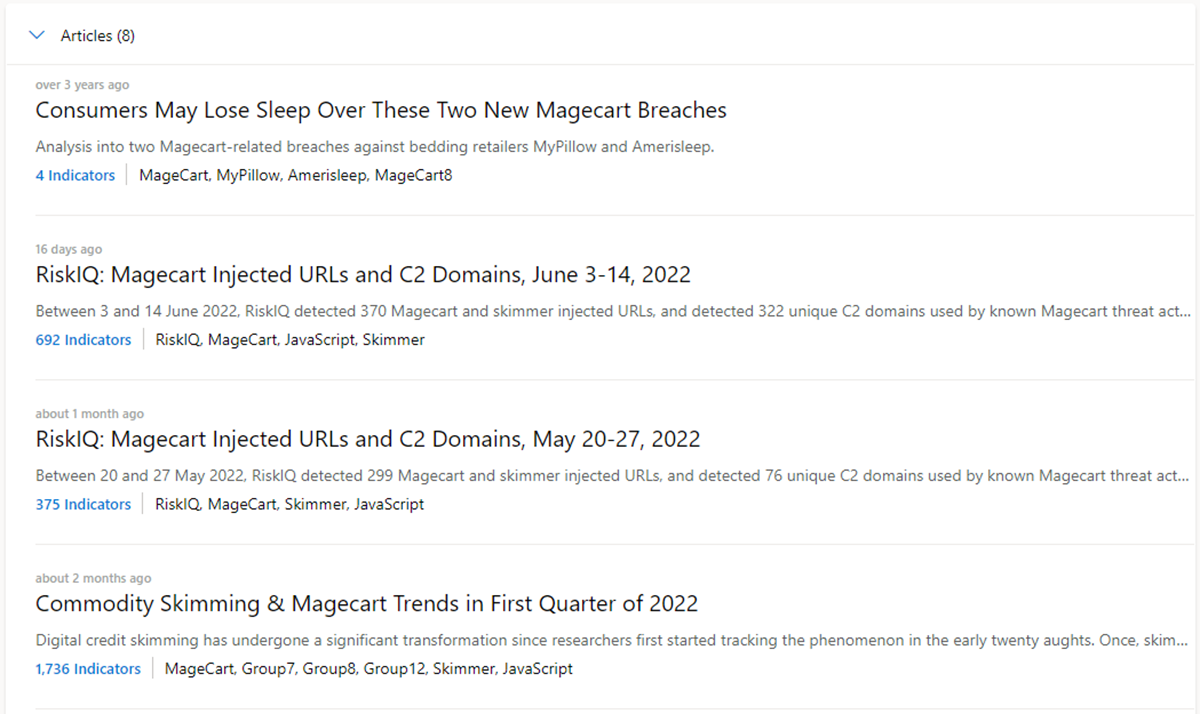

Artikler: Denne delen viser alle artikler som kan gi innsikt i hvordan du best kan undersøke og til slutt avvæpne den berørte artefakten. Forskere som studerer oppførselen til kjente trusselaktører og deres infrastruktur skriver disse artiklene, og viser viktige funn som kan hjelpe deg og andre med å redusere risikoen for organisasjonen.

I eksemplet nedenfor identifiseres den søkte IP-adressen som en IOC som er relatert til funnene i artikkelen.

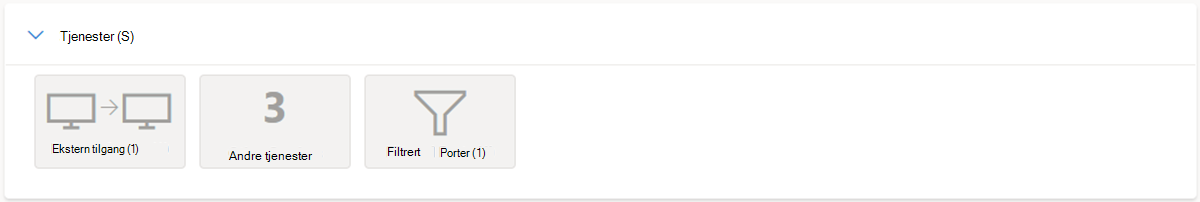

Tjenester: Denne delen viser alle registrerte tjenester som kjører på IP-adresseartefakten, noe som er nyttig når du prøver å forstå den tiltenkte bruken av enheten. Når du undersøker skadelig infrastruktur, kan denne informasjonen hjelpe deg med å fastslå egenskapene til en artefakt, slik at du proaktivt kan forsvare organisasjonen basert på denne informasjonen.

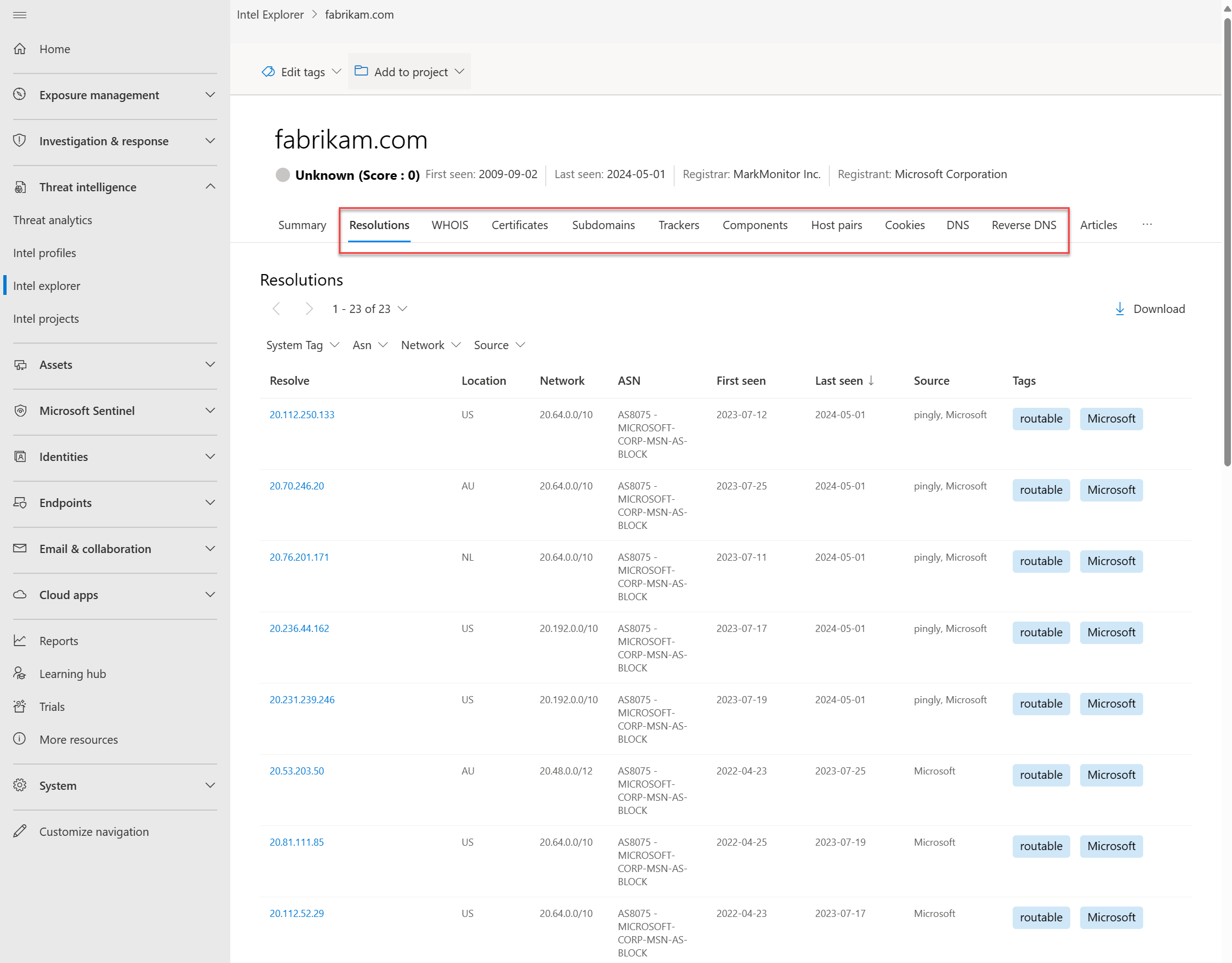

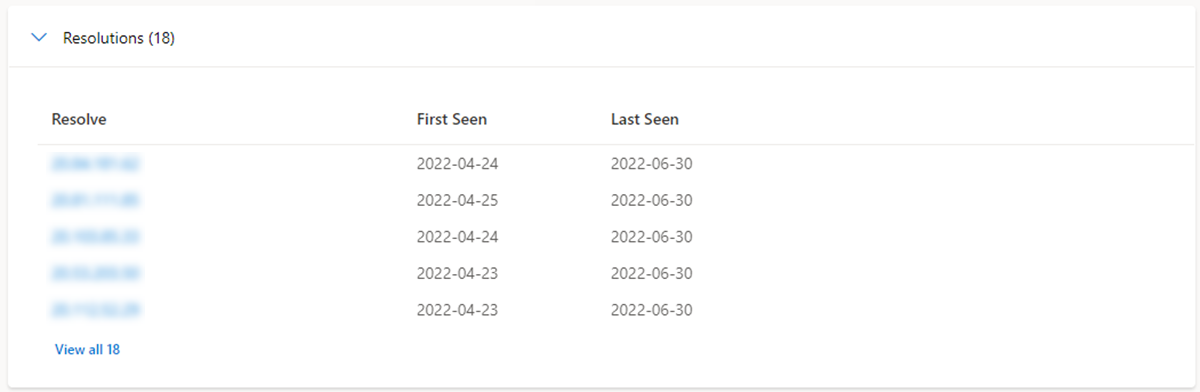

Oppløsninger: Oppløsninger er individuelle DNS-poster (Domain Name System) som fanges opp ved hjelp av passive sensorer distribuert over hele verden. Disse verdiene viser en logg over hvordan et domene eller en IP-adresse endrer infrastruktur over tid. De kan brukes til å oppdage annen infrastruktur og måle risiko basert på tilkoblingsnivåer. For hver oppløsning gir vi først sett og sist sett tidsstempler for å vise frem livssyklusen til oppløsningene.

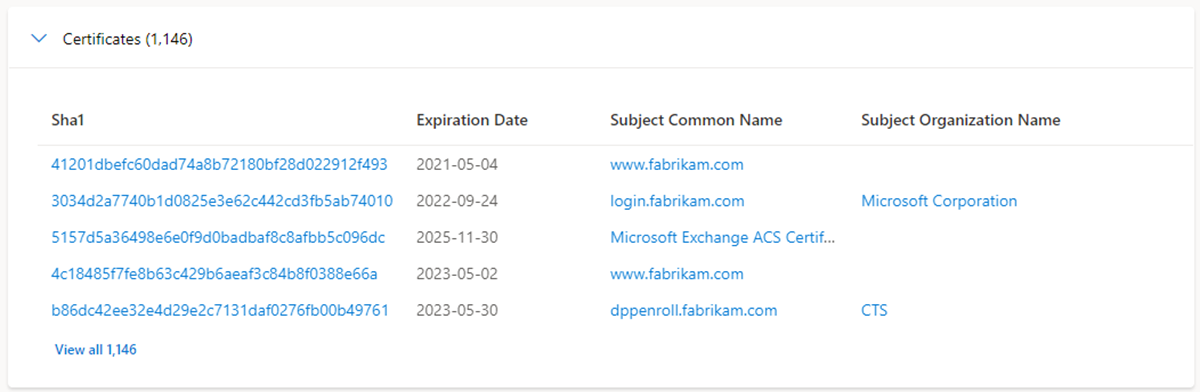

Sertifikater: I tillegg til å sikre dataene dine, er TLS-sertifikater en fantastisk måte for brukere å koble til ulik nettverksinfrastruktur på. TLS-sertifikater kan gjøre tilkoblinger som passive DNS- eller WHOIS-data kan gå glipp av. Dette betyr flere måter å koordinere potensiell skadelig infrastruktur på og identifisere potensielle driftssikkerhetsfeil for aktører. For hvert TLS-sertifikat angir vi sertifikatnavnet, utløpsdatoen, emnets felles navn og emneorganisasjonens navn.

Prosjekter: Med Defender TI kan du opprette prosjekter for å organisere indikatorer for interesse eller kompromisser fra en undersøkelse. Prosjekter opprettes også for å overvåke tilkoblingsartefakter for bedre synlighet. Prosjekter inneholder en liste over alle tilknyttede artefakter og en detaljert logg som beholder navnene, beskrivelsene, samarbeidspartnerne og overvåkingsprofilene.

Når du søker i en IP-adresse, et domene eller en vert, og hvis denne indikatoren er oppført i et prosjekt du har tilgang til, kan du velge Prosjekter-fanen og gå til prosjektdetaljene for mer kontekst om indikatoren før du ser gjennom de andre datasettene for mer informasjon.

Datasett

Datasett hjelper deg med å fordype deg i de konkrete forbindelsene som Defender TI har observert. Mens Sammendrag-fanen viser viktige funn for å gi umiddelbar kontekst om en artefakt, gjør de ulike datasettene, som vises som separate faner i søkeresultatene, det mulig å studere disse tilkoblingene mye mer detaljert.

Du kan velge hvilken som helst av de returnerte verdiene for å pivotere raskt på tvers av relaterte metadata og avdekke innsikt som du kan gå glipp av med tradisjonelle undersøkende metoder.

Følgende datasett er tilgjengelige i Defender TI:

- Oppløsninger

- WHOIS-informasjon

- TLS/SSL-sertifikater

- Bane

- Underdomener

- Komponenter

- Vertspar

- Informasjonskapsler

- Tjenester

- DNS

- Reverser DNS

Neste trinn

Hvis du vil ha mer informasjon, kan du se: