Opplæring: Innsamling av trusselintelligens og infrastrukturkjedering

Denne opplæringen veileder deg gjennom hvordan du utfører flere typer indikatorsøk og samler inn trussel- og motstanderintelligens ved hjelp av Microsoft Defender trusselinformasjon (Defender TI) i Microsoft Defender-portalen.

Forutsetninger

En Microsoft Entra ID eller en personlig Microsoft-konto. Logg på eller opprett en konto

En Defender TI Premium-lisens.

Obs!

Brukere uten en Defender TI Premium-lisens kan fortsatt få tilgang til vårt gratis Defender TI-tilbud.

Ansvarsfraskrivelse

Defender TI kan omfatte direktesendte observasjoner og trusselindikatorer i sanntid, inkludert skadelig infrastruktur og verktøy for motstandertrusler. Alle IP-adresser og domenesøk i Defender TI er trygge å søke i. Microsoft deler ressurser på nettet (for eksempel IP-adresser, domenenavn) som anses som reelle trusler som utgjør en klar og tilstedeværende fare. Vi ber om at du bruker deres beste vurdering og minimerer unødvendig risiko mens du samhandler med skadelige systemer når du utfører følgende opplæring. Microsoft minimerer risikoen ved å avlede skadelige IP-adresser, verter og domener.

Før du starter

Som ansvarsfraskrivelsen sier tidligere, mistenkelige og ondsinnede indikatorer er defanged for din sikkerhet. Fjern eventuelle hakeparenteser fra IP-adresser, domener og verter når du søker i Defender TI. Ikke søk i disse indikatorene direkte i nettleseren.

Utfør indikatorsøk og samle trussel og motstanderintelligens

Med denne opplæringen kan du utføre en rekke trinn for å samle indikatorer for kompromisser (IOCer) knyttet til magekartbrudd og samle trussel- og motstanderintelligens underveis.

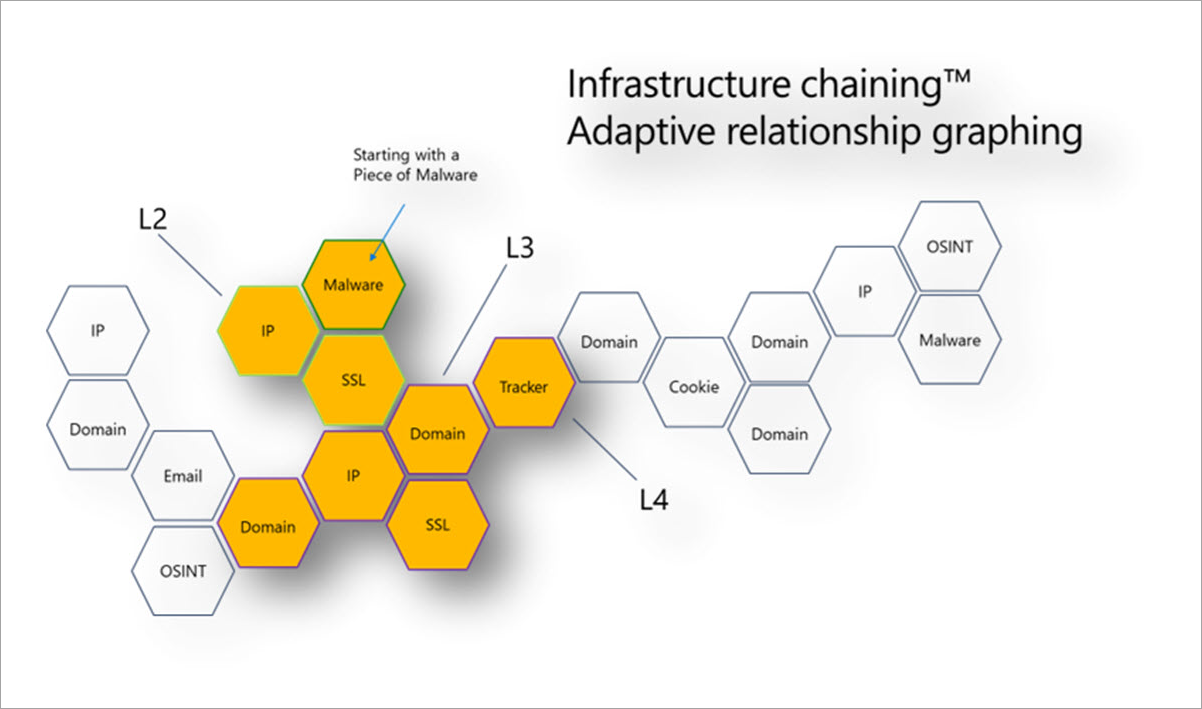

Infrastrukturkjedering bruker internettets svært tilkoblede natur til å utvide én IOC til mange basert på overlappende detaljer eller delte egenskaper. Ved å bygge infrastrukturkjeder kan trusseljegere eller hendelsesrespondere profilere en motstanders digitale tilstedeværelse og raskt dreie på tvers av disse datasettene for å skape kontekst rundt en hendelse eller etterforskning. Infrastrukturkjeder gir også mulighet for mer effektiv hendelsessortering, varsling og handling i en organisasjon.

Relevante personligheter: Trusseletterretningsanalytiker, trusseljeger, hendelsesrespondere, sikkerhetsoperasjonsanalytiker

Bakgrunn på Magecart-brudd

Microsoft har profilert og fulgt aktivitetene til Magecart, et syndikat av nettkriminelle grupper bak hundrevis av brudd på online detaljhandelplattformer. Magecart injiserer skript, som stjeler sensitive data forbrukerne inngå i online betalingsskjemaer, på e-handel nettsteder direkte eller gjennom sine kompromitterte leverandører.

Tilbake i oktober 2018 infiltrerte Magecart MyPillows nettsted, mypillow[.]com, for å stjele betalingsinformasjon ved å sette inn et skript i nettbutikken. Skriptet ble driftet på et skrivefeildomene mypiltow[.]com.

MyPillow-bruddet var et totrinns angrep, med den første skimmeren bare aktiv i en kort periode før den ble identifisert som ulovlig og fjernet. Men angriperne hadde fortsatt tilgang til MyPillows nettverk, og 26. oktober 2018 observerte Microsoft at de registrerte et nytt domene, livechatinc[.]organisasjon.

Magecart-aktører registrerer vanligvis et domene som ser så likt ut som mulig til det legitime. Hvis en analytiker ser på JavaScript-koden, kan de derfor gå glipp av Magecarts injiserte skript som fanger kredittkortbetalingsinformasjonen og sender den til Magecarts egen infrastruktur. Microsofts virtuelle brukere registrerer imidlertid dokumentobjektmodellen (DOM) og finner alle dynamiske koblinger og endringer som er gjort av JavaScript fra kravlesøkene på serverdel. Vi kan oppdage denne aktiviteten og finne det falske domenet som var vert for det injiserte skriptet i MyPillow-nettbutikken.

Innsamling av Magecart-trusselintelligens

Utfør følgende trinn på Intel Explorer-siden i Defender-portalen for å utføre infrastrukturkjeding på mypillow[.]com.

Åpne Defender-portalen og gjennomfør Microsoft-autentiseringsprosessen. Finn ut mer om Defender-portalen

Gå til IntelExplorer for trusselintelligens>.

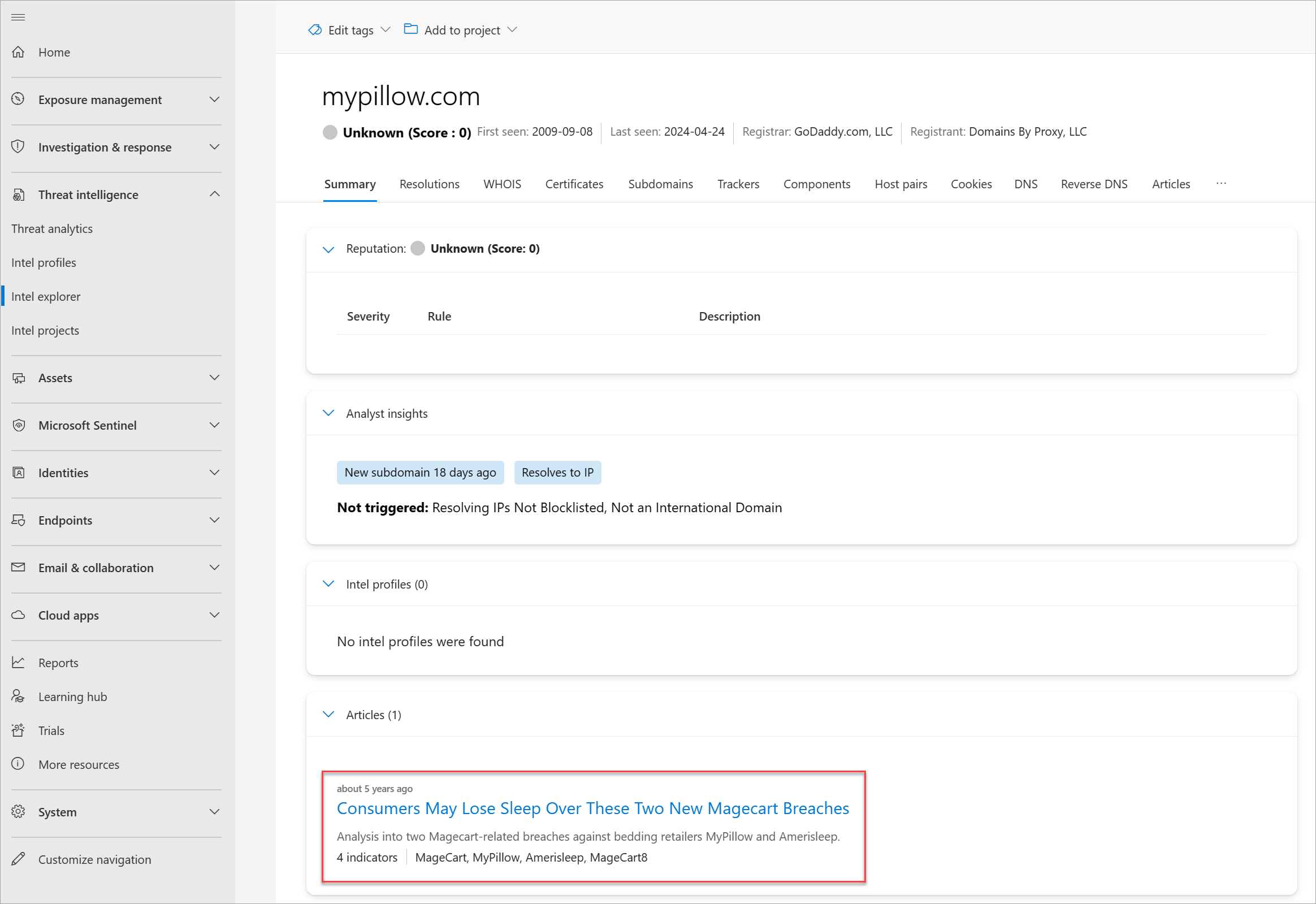

Søk i mypillow[.]com på søkefeltet i Intel Explorer . Du bør se artikkelen Forbrukere kan miste søvn over disse to Magecart-bruddene som er knyttet til dette domenet.

Velg artikkelen. Følgende informasjon skal være tilgjengelig om denne relaterte kampanjen:

- Denne artikkelen ble publisert 20.

- Det gir innsikt i hvordan Magecart trussel skuespillergruppen brøt MyPillow i oktober 2018.

Velg fanen Offentlige indikatorer i artikkelen. Den skal føre opp følgende IOCer:

- amerisleep.github[.]Io

- cmytuok[.]topp

- livechatinc[.]Org

- mypiltow[.]Com

Gå tilbake til søkefeltet i Intel Explorer , velg Alle i rullegardinlisten, og spør etter mypillow[.]com igjen.

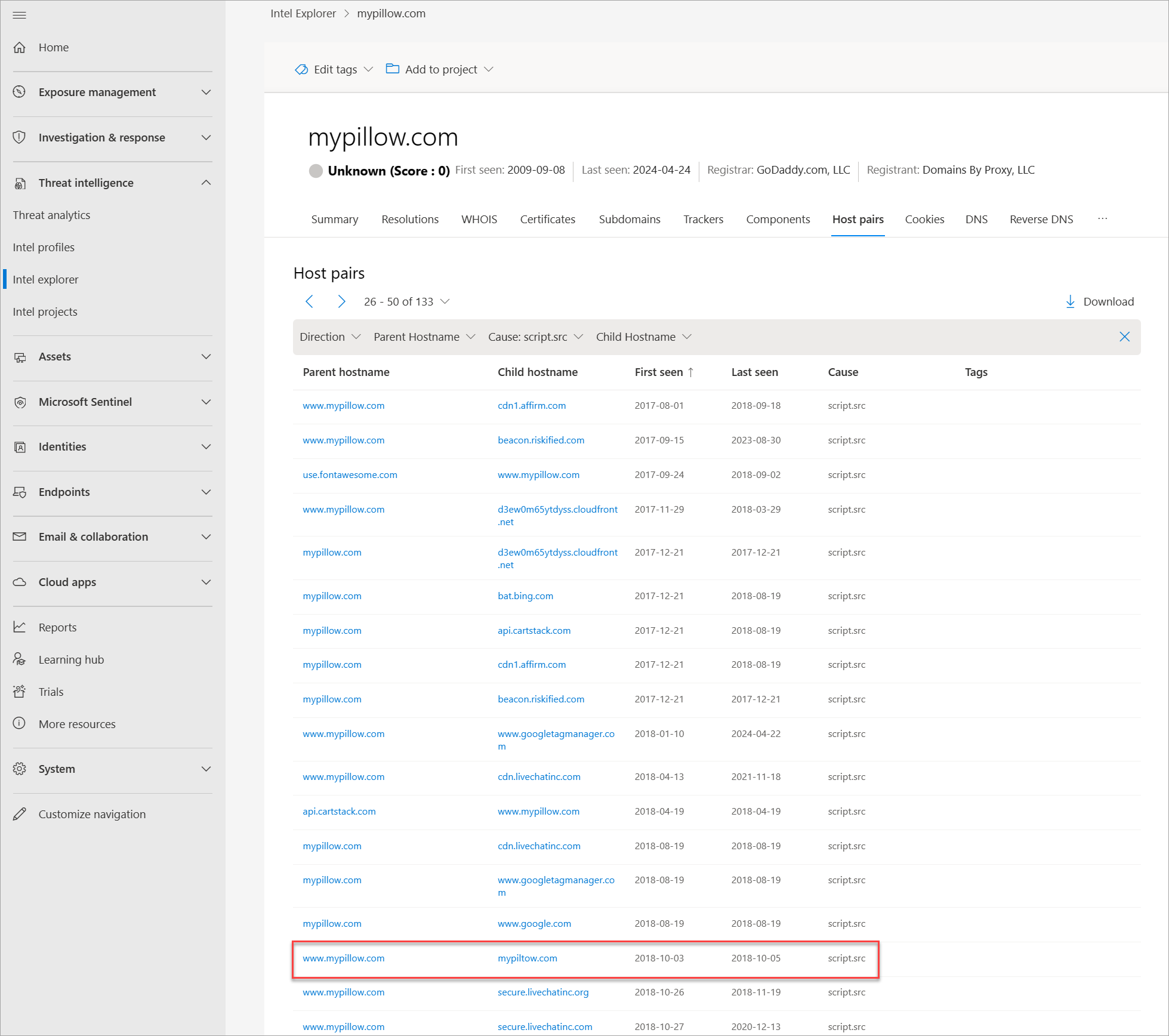

Velg fanen Vertspar i søkeresultatene. Vertspar avslører tilkoblinger mellom nettsteder som tradisjonelle datakilder, for eksempel passivt domenenavnsystem (pDNS) og WHOIS, ikke ville dukke opp. De lar deg også se hvor ressursene brukes, og omvendt.

Sorter vertsparene etter Først sett, og filtrer etter script.src som årsak. Bla over til du finner vertsparrelasjoner som fant sted i oktober 2018. Legg merke til at mypillow[.]com henter innhold fra det skrivebeskyttede domenet, mypiltow[.]com på oktober 3-5, 2018 gjennom et skript.

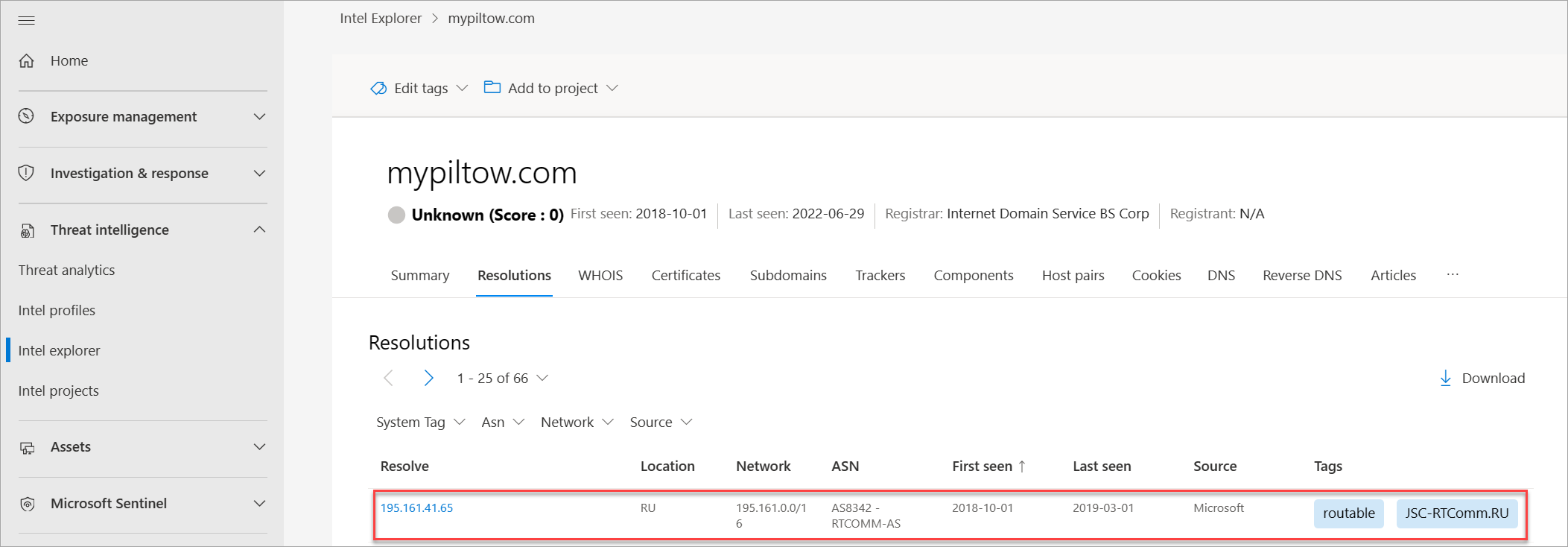

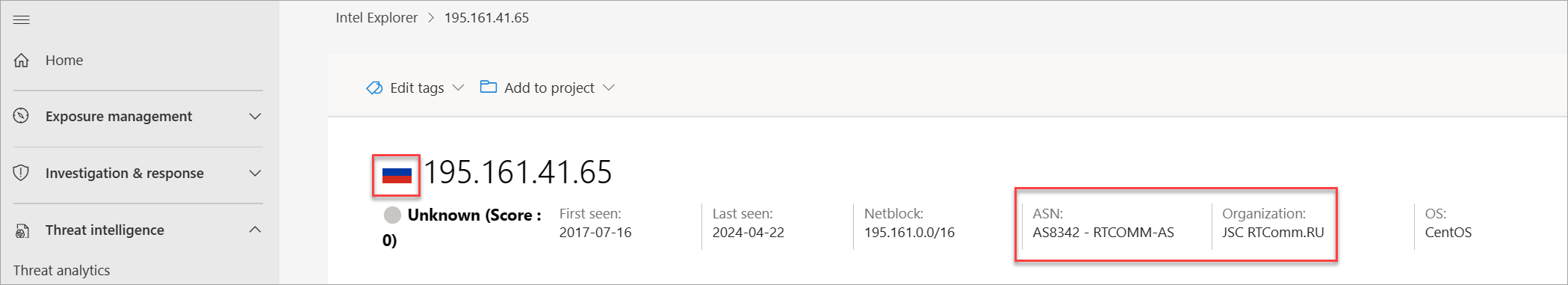

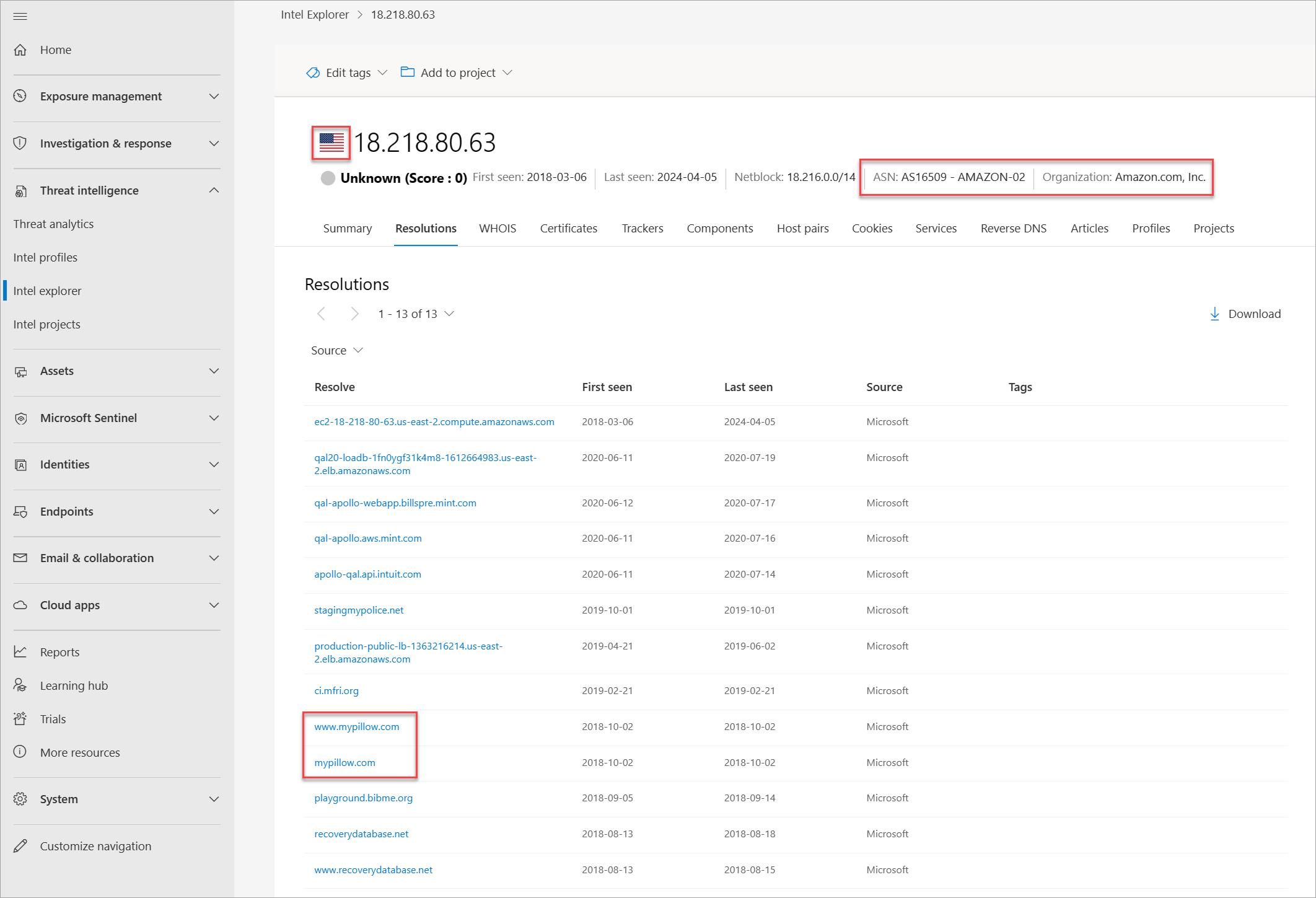

Velg Oppløsninger-fanen, og pivoter av IP-adressen som mypiltow[.]com løst til i oktober 2018.

Gjenta dette trinnet for mypillow[.]com. Du bør legge merke til følgende forskjeller mellom IP-adressene til de to domenene i oktober 2018:

Velg Sammendrag-fanen , og rull ned til Artikler-delen . Du skal kunne se følgende publiserte artikler relatert til mypiltow[.]com:

- RiskIQ: Magecart-injiserte nettadresser og C2-domener, 3.–14. juni 2022

- RiskIQ: Magecart injiserte nettadresser og C2-domener, 20.–27. mai 2022

- Commodity Skimming & Magecart Trender i første kvartal 2022

- RiskIQ: Magecart Gruppe 8 Aktivitet tidlig i 2022

- Magecart Gruppe 8 Eiendom: Hosting Mønstre Knyttet til Skimming Group

- Inter Skimming Kit Brukes i Homoglyph Angrep

- Magecart Gruppe 8 Blander seg inn i NutriBullet.com Legge til deres voksende liste over ofre

Se gjennom hver av disse artiklene, og noter deg tilleggsinformasjon, for eksempel mål, taktikk, teknikker og prosedyrer (TTP-er), og andre IOCer - du kan finne om Magecart trussel skuespiller gruppen.

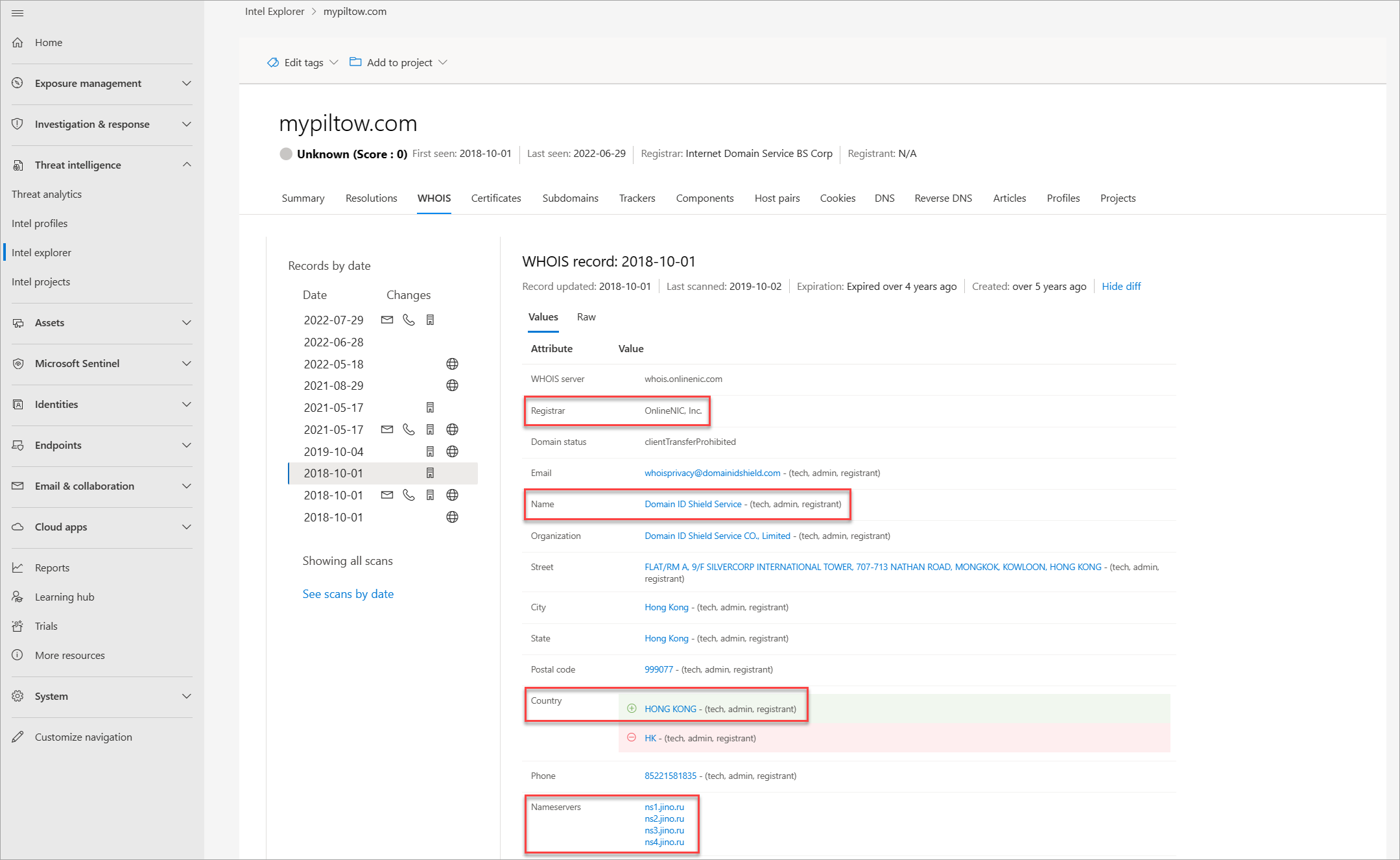

Velg WHOIS-fanen , og sammenlign WHOIS-informasjonen mellom mypillow[.]com og mypiltow[.]com. Noter deg følgende detaljer:

WHOIS-posten for mypillow[.]com fra oktober 2011 indikerer at My Pillow Inc. tydelig eier domenet.

WHOIS-posten for mypiltow[.]com fra oktober 2018 indikerer at domenet ble registrert i Hong Kong SAR og er personvernbeskyttet av Domain ID Shield Service CO.

Registratoren for mypiltow[.]com er OnlineNIC, Inc.

Gitt adressepostene og WHOIS-detaljene som er analysert så langt, bør en analytiker synes det er merkelig at en kinesisk personverntjeneste primært vokter en russisk IP-adresse for et USA-basert selskap.

Gå tilbake til søkefeltet i Intel Explorer , og søk i livechatinc[.]organisasjon. Artikkelen Magecart Group 8 blander seg inn i NutriBullet.com Legge til deres voksende liste over ofre skal nå vises i søkeresultatene.

Velg artikkelen. Følgende informasjon skal være tilgjengelig om denne relaterte kampanjen:

- Artikkelen ble publisert 18.

- Artikkelen indikerer at Nutribullet, Amerisleep og ABS-CBN også var ofre for Magecart trussel skuespillergruppen.

Velg Fellesindikatorer-fanen . Den skal føre opp følgende IOCer:

- URL-adresser: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domener: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]kobling, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]Com

Gå tilbake til søkefeltet i Intel Explorer og søk i mypillow[.]com. Deretter går du til Vertspar-fanen, sorterer vertsparene etter Først sett, og ser etter vertsparrelasjoner som oppstod i oktober 2018.

Legg merke til hvordan www.mypillow[.]com ble først observert når ut til secure.livechatinc[.]org den 26 oktober 2018, fordi et skript GET forespørsel ble observert fra www.mypillow[.]com for secure.livechatinc[.]organisasjon. Det forholdet varte til november 19, 2018.

I tillegg er secure.livechatinc[.]org kontaktet www.mypillow[.]com for å få tilgang til sistnevntes server (xmlhttprequest).

Se gjennom mypillow[.]coms vertsparrelasjoner videre. Legg merke til hvordan mypillow[.]com har vertsparrelasjoner med følgende domener, som ligner på domenenavnet secure.livechatinc[.]organisasjon:

- cdn.livechatinc[.]Com

- secure.livechatinc[.]Com

- api.livechatinc[.]Com

Relasjonsårsakene omfatter:

- script.src

- iframe.src

- ukjent

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat er en live support chat-tjeneste som nettbutikker kan legge til på sine nettsteder som en partner ressurs. Flere e-handel plattformer, inkludert MyPillow, bruke den. Dette falske domenet er interessant fordi Livechat offisielle nettstedet er faktisk livechatinc[.]com. Derfor, i dette tilfellet, trusselskuespilleren brukte en topp-nivå-domene skrivefeil for å skjule det faktum at de plasserte en andre skimmer på MyPillow nettstedet.

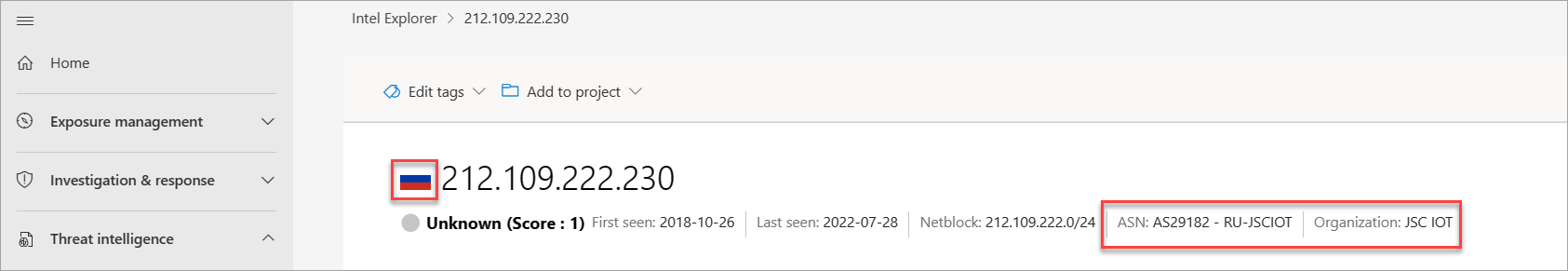

Gå tilbake og finn et vertsparrelasjon med secure.livechatinc[.]organisasjon og pivoter av dette vertsnavnet. Løsninger-fanen skal angi at denne verten ble løst til 212.109.222[.]230 i oktober 2018.

Legg merke til at denne IP-adressen også driftes i Russland, og ASN-organisasjonen er JSC IOT.

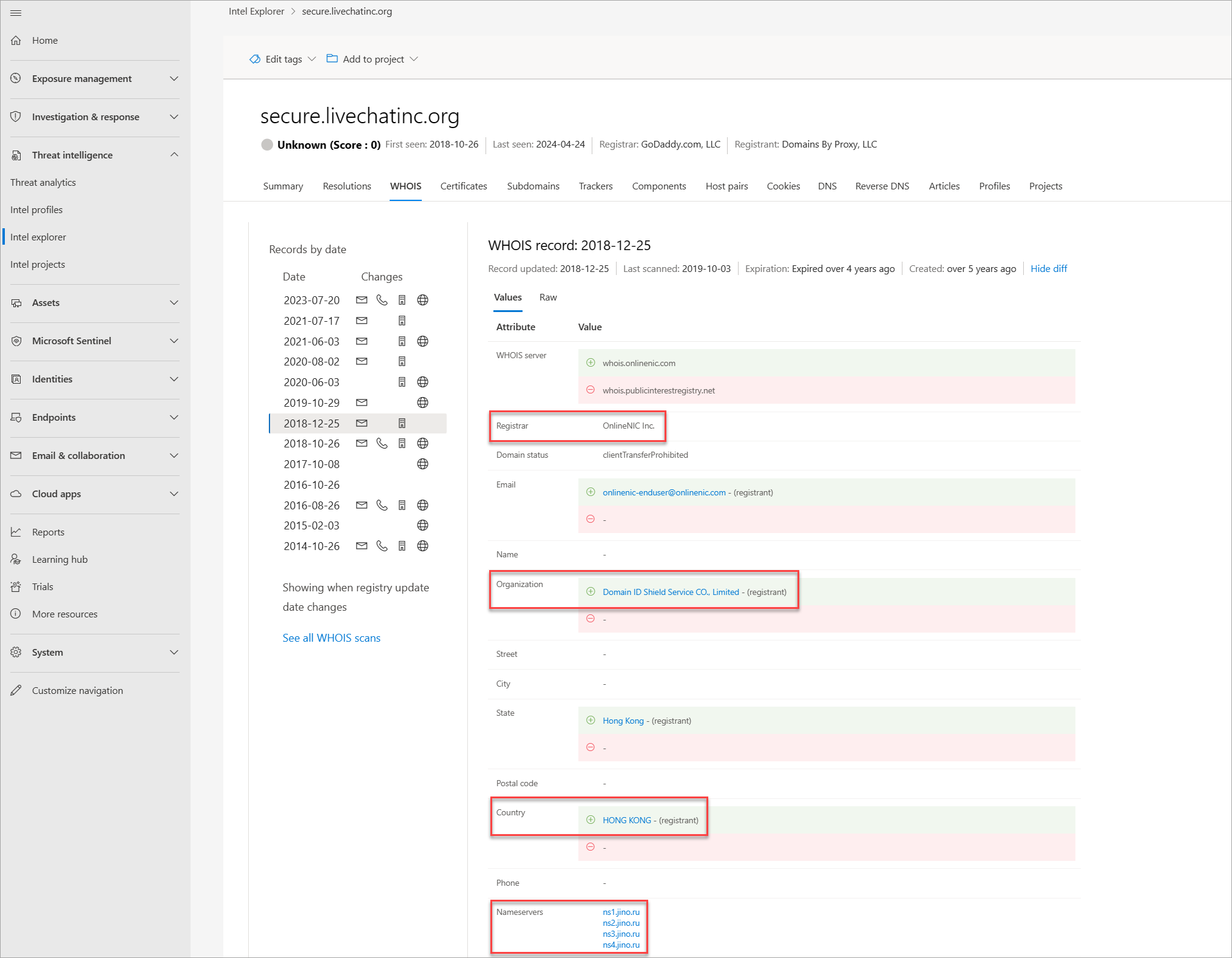

Gå tilbake til søkefeltet i Intel Explorer og søk secure.livechatinc[.]organisasjon. Deretter går du til WHOIS-fanen og velger posten fra 25. desember 2018.

Registratoren som brukes for denne posten, er OnlineNIC Inc., som er den samme som brukes til å registrere mypiltow[.]com under samme kampanje. Basert på posten fra desember 25, 2018, legg merke til at domenet også brukte den samme kinesiske personvernbeskyttelsestjenesten, Domain ID Shield Service, som mypiltow[.]com.

Desemberposten brukte følgende navneservere, som var de samme som ble brukt i posten 1. oktober 2018 for mypiltow[.]Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Velg fanen Vertspar . Du skal kunne se følgende vertsparrelasjoner fra oktober til november 2018:

- secure.livechatinc[.]organisasjonen omdirigerte brukere til secure.livechatinc.com 19. november 2022. Denne omdirigeringen er mer enn sannsynlig en obfuscation teknikk for å unngå deteksjon.

- www.mypillow[.]com var å trekke et skript vert på secure.livechatinc[.]org (det falske LiveChat-nettstedet) fra 26. oktober 2018 til og med 19. november 2022. I løpet av denne tidsrammen www.mypillow[.]coms brukerkjøp ble potensielt kompromittert.

- secure.livechatinc[.]organisasjonen ba om data (xmlhttprequest) fra serveren www.mypillow[.]com, som er vert for den virkelige MyPillow-nettsiden, fra 27 til 29 oktober 2018.

Rydd opp ressurser

Det finnes ingen ressurser å rydde opp i i denne delen.