Bruke koder

Microsoft Defender trusselinformasjon (Defender TI)-koder gir rask innsikt om en artefakt, enten avledet av systemet eller generert av andre brukere. Merker hjelpeanalytikere med å koble sammen prikkene mellom aktuelle hendelser og undersøkelser og deres historiske kontekst for forbedret analyse.

Defender TI tilbyr to typer koder: systemkoder og egendefinerte koder.

Forutsetninger

En Microsoft Entra ID eller en personlig Microsoft-konto. Logg på eller opprett en konto

En premiumlisens på Defender TI.

Obs!

Brukere uten en premiumlisens på Defender TI har fortsatt tilgang til gratisversjonen av Defender TI.

Systemkoder

Defender TI genererer systemkoder automatisk slik at du kan veilede analysen. Disse kodene krever ingen inndata eller innsats fra din side.

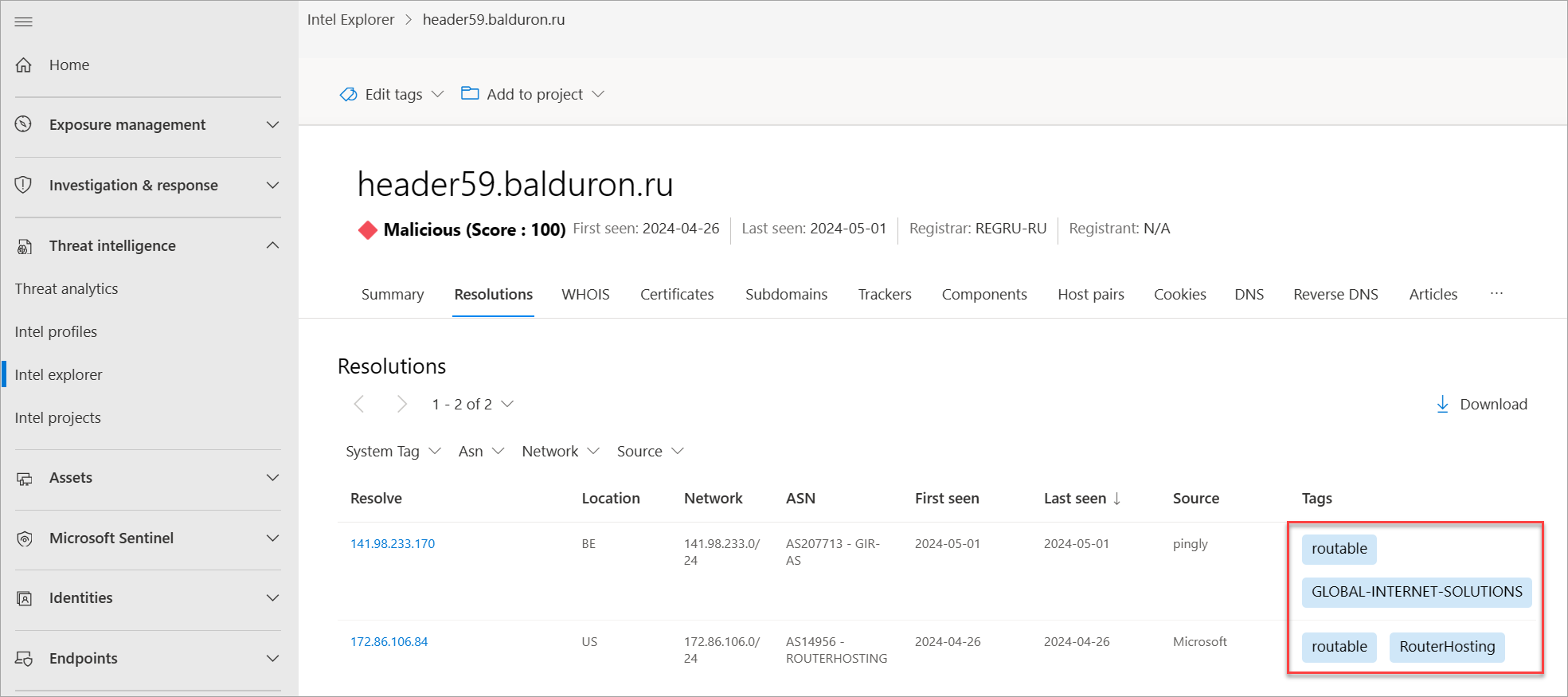

Systemkoder kan omfatte:

- Rutbar: Angir at artefakten er tilgjengelig.

- ASN: Henter en forkortet del av beskrivelsen av et IP-adresseaktivt systemnummer (ASN) til en kode for å gi analytikere kontekst til hvem IP-adressen tilhører.

- Dynamisk: Angir om en DNS-tjeneste (dynamic domain name system), for eksempel No-IP eller Change IP, eier domenet.

- Sinkhole: Angir at en IP-adresse er et forskningshull som brukes av sikkerhetsorganisasjoner til å undersøke angrepskampanjer. Derfor er ikke de tilknyttede domenene direkte koblet til hverandre.

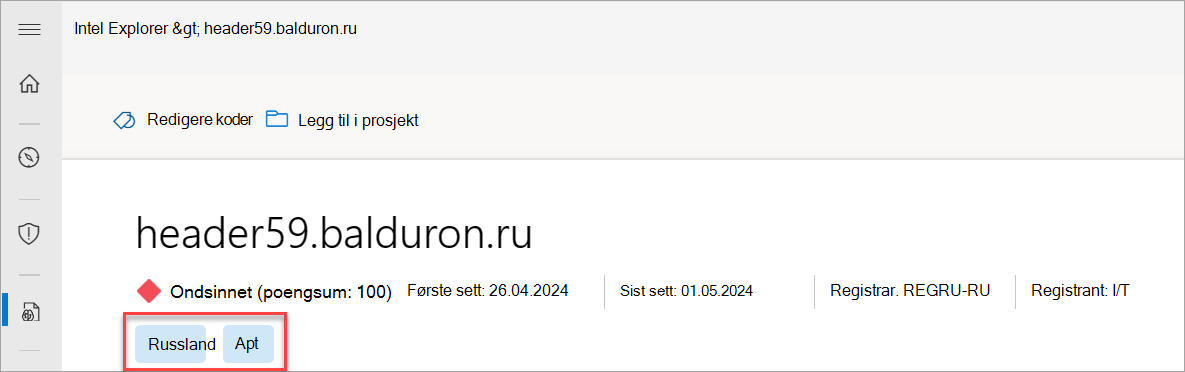

Egendefinerte koder

Egendefinerte koder gir kontekst til indikatorer for kompromisser (IOCer) og gjør analysen enda enklere ved å identifisere de domenene som er kjent dårlig fra offentlig rapportering eller som du kategoriserte som sådan. Du oppretter disse kodene manuelt basert på dine egne undersøkelser, og med disse kodene kan du dele viktig innsikt om en artefakt med andre Brukere av Defender TI Premium-lisenser i leieren.

Legge til, endre og fjerne egendefinerte koder

Du kan legge til dine egne egendefinerte koder i kodeklyngen ved å skrive dem inn i kodelinjen. Du og teammedlemmene, hvis organisasjonen er en Defender TI-kunde, kan vise disse kodene. Koder som er angitt i systemet, er private og deles ikke med det større fellesskapet.

Du kan også endre eller fjerne koder. Når du har lagt til en kode, kan du eller en annen betalt lisensbruker i organisasjonen endre eller fjerne den, noe som gir enkel samarbeid mellom sikkerhetsteamet.

Åpne Defender-portalen og gjennomfør Microsoft-autentiseringsprosessen. Finn ut mer om Defender-portalen

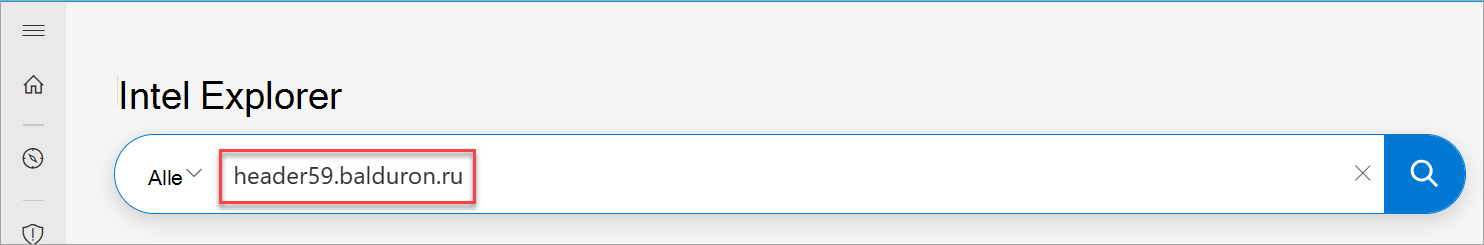

Gå til IntelExplorer for trusselintelligens>.

Søk i en indikator som du vil legge til koder for, i søkefeltet i Intel Explorer.

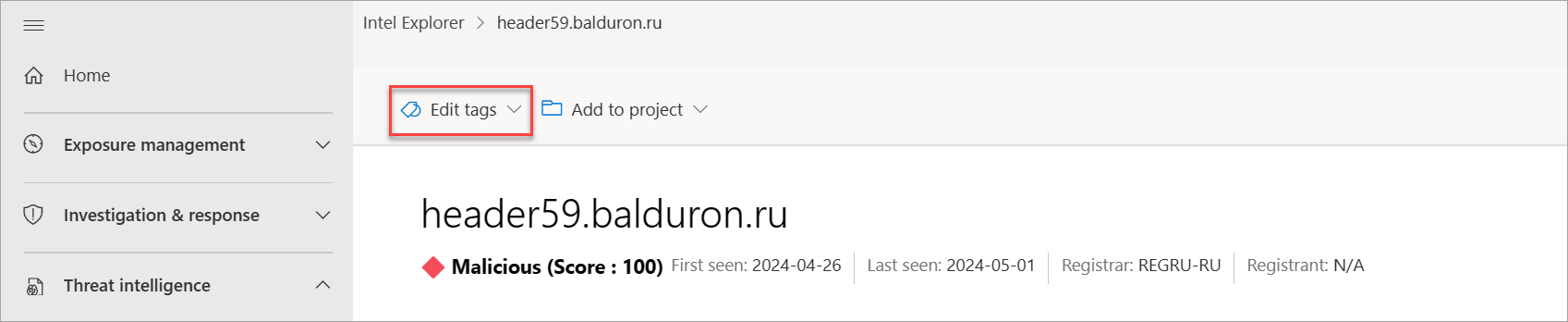

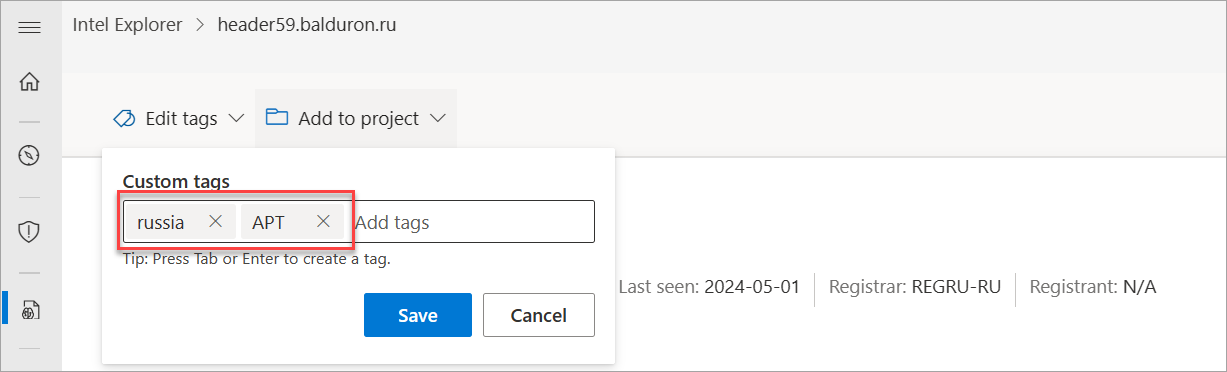

Velg Rediger koder øverst til venstre på siden.

Legg til merker du vil knytte til denne indikatoren, i popup-vinduet egendefinerte koder som vises. Hvis du vil legge til en ny indikator, trykker du tab-tasten for å legge til en ny indikator.

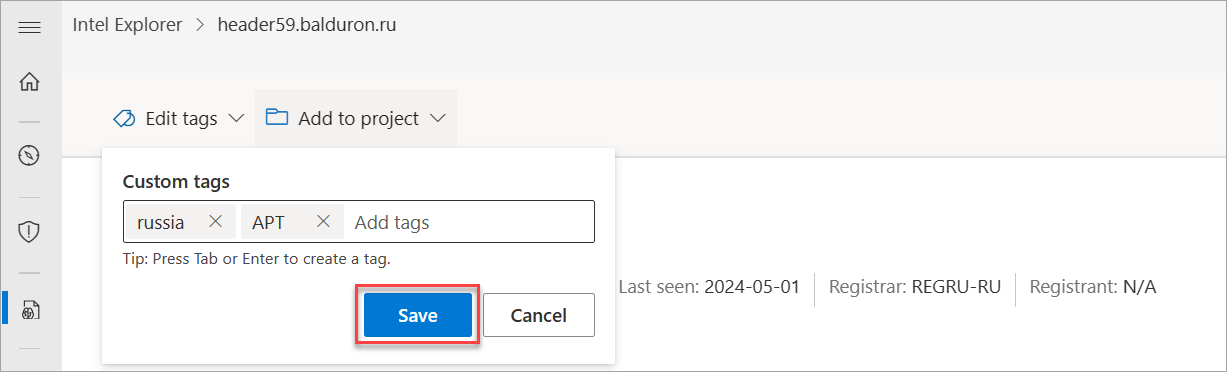

Velg Lagre når du er ferdig med å legge til alle kodene for å lagre endringene.

Gjenta trinn 3 for å redigere koder. Fjern en kode ved å velge X på slutten av den, og legg deretter til nye ved å gjenta trinn 4 til 6.

Lagre endringene.

Vise og søke etter egendefinerte koder

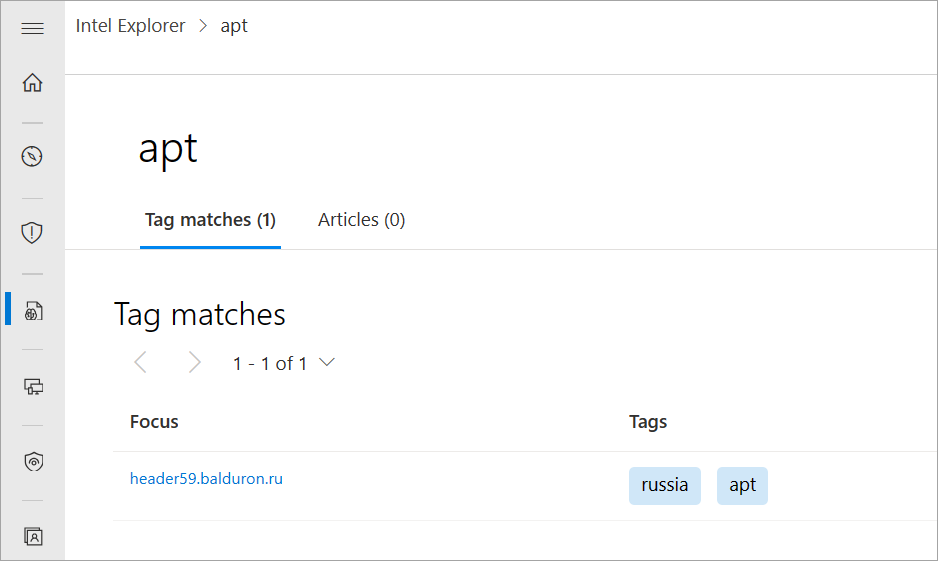

Du kan vise koder som du eller andre har lagt til i leieren etter at du har søkt etter en IP-adresse, et domene eller en vertsartefakt.

Åpne Defender-portalen og gjennomfør Microsoft-autentiseringsprosessen.

Gå til IntelExplorer for trusselintelligens>.

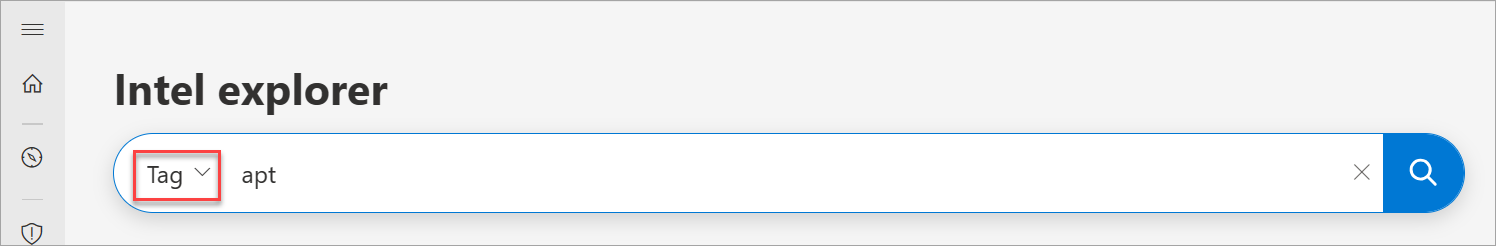

Velg kodesøketypen i rullegardinlisten for Intel Explorer-søkefeltet, og søk deretter etter merkeverdien for å identifisere alle andre indikatorer som deler den samme kodeverdien.

Vanlige arbeidsflyter for brukstilfeller for kode

La oss si at du undersøker en hendelse, og du finner ut at den er relatert til phishing. Du kan legge til phish som et merke i IOCene som er relatert til denne hendelsen. Senere kan hendelsesresponsen og trusseljaktteamet analysere disse IOCene ytterligere og samarbeide med sine kolleger innen trusselintelligens for å identifisere hvilken aktørgruppe som var ansvarlig for phishing-hendelsen. De kan deretter legge til en annen [actor name] kode til disse IOCene eller hvilken infrastruktur som ble brukt som koblet dem til andre relaterte IOCer, for eksempel et [SHA-1 hash] egendefinert merke.