Infrastrukturkjeding

Infrastrukturkjedering bruker relasjonene mellom svært tilkoblede datasett til å bygge ut en undersøkelse. Denne prosessen er kjernen i analyse av trusselinfrastruktur og gjør det mulig for organisasjoner å vise frem nye tilkoblinger, gruppere lignende angrepsaktivitet og underbygge antagelser under hendelsesrespons.

Forutsetninger

Se gjennom følgende Defender TI-artikler:

Alt du trenger er et utgangspunkt

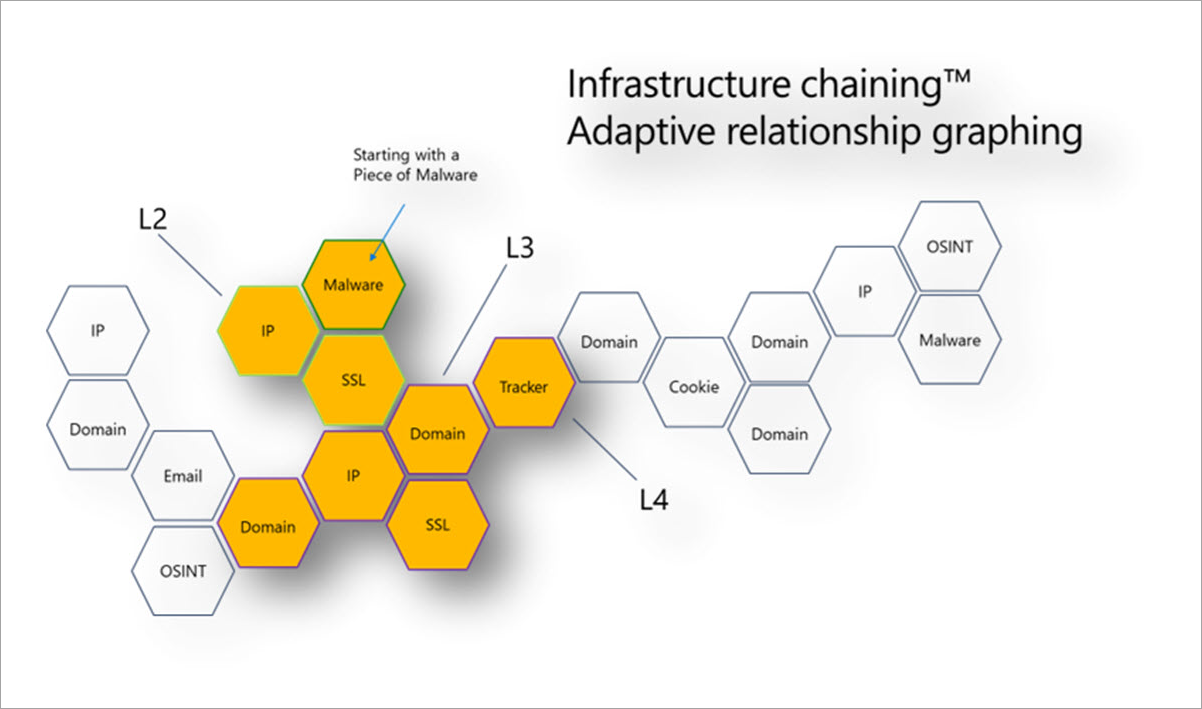

Vi ser at angrepskampanjer bruker en rekke obfuscation teknikker - fra enkel geofiltrering til komplekse taktikker som passiv OS fingeravtrykk. Disse teknikkene kan potensielt stoppe en punkt i tidsundersøkelse i sine spor. Det foregående bildet fremhever begrepet infrastrukturkjedering. Med vår funksjon for databerikelse kan vi starte med en del skadelig programvare som forsøker å koble til en IP-adresse (muligens en kommando og kontrollserver). Denne IP-adressen kan ha vært vert for et TLS-sertifikat som har et felles navn, for eksempel et domenenavn. Dette domenet kan være koblet til en side som inneholder en unik sporing i koden, for eksempel en NewRelicID eller en annen analytisk ID vi kanskje har observert andre steder. Eller kanskje domenet historisk sett har vært koblet til annen infrastruktur som kan belyse etterforskningen vår. Den viktigste takeaway er at ett datapunkt tatt ut av kontekst kanskje ikke er spesielt nyttig, men når vi observerer den naturlige forbindelsen til alle disse andre tekniske dataene, kan vi begynne å sy sammen en historie.

En motstanders perspektiv utenfor

En motstanders eksterne perspektiv gjør dem i stand til å dra nytte av din stadig voksende nett- og mobil tilstedeværelse som opererer utenfor brannmuren.

Når du nærmer deg og samhandler med nett- og mobilegenskaper som en ekte bruker, kan Microsofts kravlesøk-, skanne- og maskinlæringsteknologi avvæpne motstandernes unndragelsesteknikker ved å samle inn brukerøktsdata og oppdage phishing, skadelig programvare, useriøse apper, uønsket innhold og domenekrenkelse i stor skala. Denne tilnærmingen bidrar til å levere handlingsbaserte, hendelsesbaserte trusselvarsler og arbeidsflyter i form av trusselintelligens, systemkoder, analytikerinnsikt og omdømmeresultater knyttet til motstandernes infrastruktur.

Etter hvert som flere trusseldata blir tilgjengelige, kreves flere verktøy, utdanning og innsats for analytikere for å forstå datasettene og deres tilsvarende trusler. Microsoft Defender trusselinformasjon (Defender TI) forener dette arbeidet ved å gi én enkelt visning til flere datakilder.