Feilsøking av tilgangs- og øktkontroller for sluttbrukere

Denne artikkelen gir Microsoft Defender for Cloud Apps administratorer veiledning om hvordan de kan undersøke og løse vanlige problemer med tilgangs- og øktkontroll, slik sluttbrukerne opplever.

Kontroller minimumskrav

Før du begynner feilsøkingen, må du kontrollere at miljøet oppfyller følgende minimum generelle krav for tilgang og øktkontroller.

| Krav | Beskrivelse |

|---|---|

| Lisensiering | Kontroller at du har en gyldig lisens for Microsoft Defender for Cloud Apps. |

| Enkel Sign-On (SSO) | Apper må konfigureres med én av de støttede enkel påloggingsløsningene (SSO): – Microsoft Entra ID bruker SAML 2.0 eller OpenID Connect 2.0 – Ikke-Microsoft IdP ved hjelp av SAML 2.0 |

| Nettleserstøtte | Øktkontroller er tilgjengelige for nettleserbaserte økter på de nyeste versjonene av følgende nettlesere: – Microsoft Edge – Google Chrome - Mozilla Firefox – Apple Safari Beskyttelse i nettleseren for Microsoft Edge har også spesifikke krav, inkludert brukeren som er logget på med jobbprofilen sin. Hvis du vil ha mer informasjon, kan du se krav til beskyttelse i nettleseren. |

| Nedetid | Defender for Cloud Apps lar deg definere standard virkemåte som skal brukes hvis det oppstår et tjenesteavbrudd, for eksempel at en komponent ikke fungerer som den skal. Du kan for eksempel velge å herde (blokkere) eller omgå (tillate) brukere å utføre handlinger på potensielt sensitivt innhold når de normale policykontrollene ikke kan håndheves. Hvis du vil konfigurere standard virkemåte under systemstans, går du til Innstillinger> forbetinget tilgang-appkontroll>standard virkemåte>Tillat eller Blokker tilgang i Microsoft Defender XDR. |

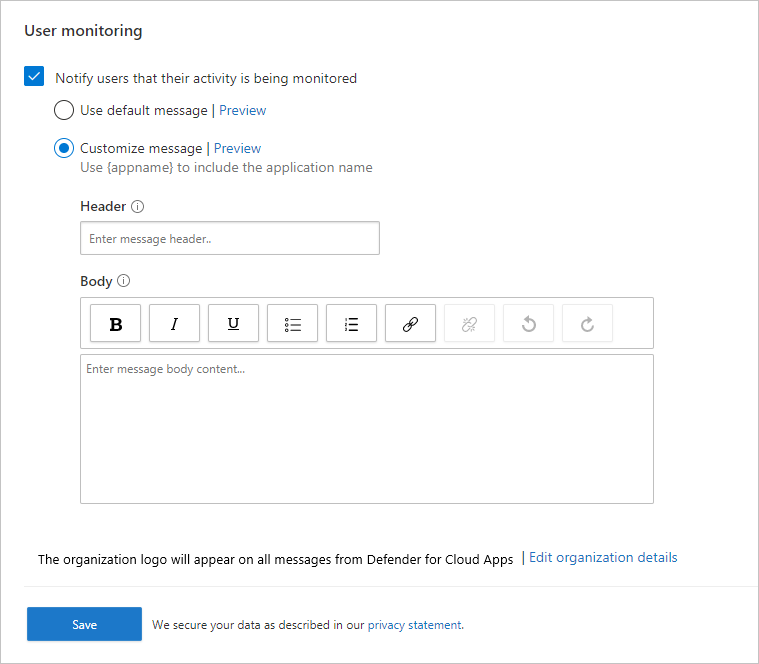

Brukerovervåkingssiden vises ikke

Når du ruter en bruker gjennom Defender for Cloud Apps, kan du varsle brukeren om at økten overvåkes. Brukerovervåkingssiden er aktivert som standard.

Denne delen beskriver feilsøkingstrinnene vi anbefaler at du utfører hvis brukerovervåkingssiden er aktivert, men ikke vises som forventet.

Anbefalte trinn

VelgInnstillinger-skyapper> i Microsoft Defender-portalen.

Velg Brukerovervåking under appkontroll for betinget tilgang. Denne siden viser brukerovervåkingsalternativene som er tilgjengelige i Defender for Cloud Apps. Eksempel:

Kontroller at alternativet Varsle brukere om at aktiviteten deres overvåkes , er valgt.

Velg om du vil bruke standardmeldingen eller angi en egendefinert melding:

Meldingstype Detaljer Standard Topptekst:

Tilgang til [Appnavn vises her] overvåkes

Brødtekst:

For forbedret sikkerhet gir organisasjonen tilgang til [Appnavn vises her] i skjermmodus. Access er bare tilgjengelig fra en nettleser.Skikk Topptekst:

Bruk denne boksen til å angi en egendefinert overskrift for å informere brukerne om at de overvåkes.

Brødtekst:

Bruk denne boksen til å legge til annen egendefinert informasjon for brukeren, for eksempel hvem brukeren skal kontakte med spørsmål, og støtter følgende inndata: ren tekst, rik tekst, hyperkoblinger.Velg Forhåndsvisning for å bekrefte brukerovervåkingssiden som vises før du åpner en app.

Velg Lagre.

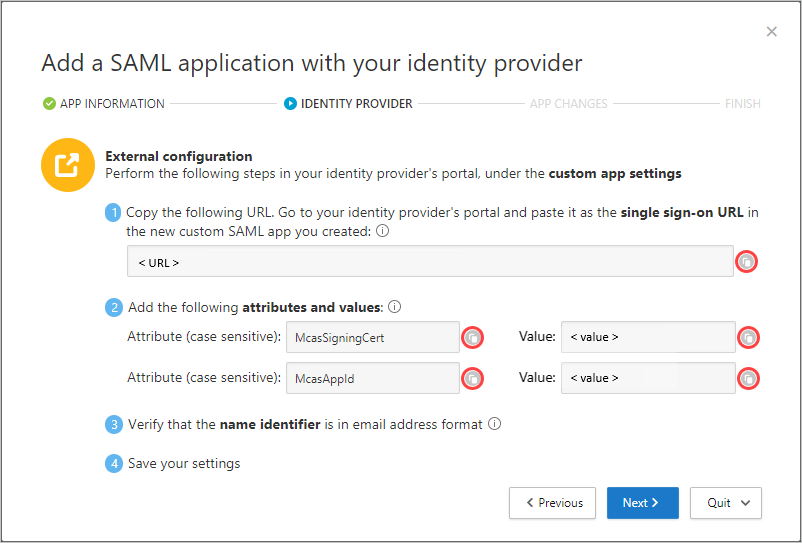

Får ikke tilgang til appen fra en ikke-Microsoft-identitetsleverandør

Hvis en sluttbruker får en generell feil etter å ha logget på en app fra en ikke-Microsoft-identitetsleverandør, må du validere konfigurasjonen for ikke-Microsoft IdP.

Anbefalte trinn

VelgInnstillinger-skyapper> i Microsoft Defender-portalen.

Velg appkontrollapper for betinget tilgang under Tilkoblede apper.

Velg de tre prikkene på slutten av raden i listen over apper, på raden der appen du ikke får tilgang til, velger de tre prikkene på slutten av raden, og deretter velger du Rediger app.

Valider at SAML-sertifikatet som ble lastet opp, er riktig.

Kontroller at gyldige URL-adresser for enkel pålogging er angitt i appkonfigurasjonen.

Valider at attributtene og verdiene i den egendefinerte appen gjenspeiles i innstillingene for identitetsleverandør.

Eksempel:

Hvis du fortsatt ikke får tilgang til appen, åpner du en støtteforespørsel.

Siden Noe gikk galt vises

Noen ganger under en utsatt økt kan det hende at siden Noe gikk galt vises. Dette kan skje når:

- En bruker logger på etter å ha vært inaktiv en stund

- Oppdatering av nettleseren og sideinnlastingen tar lengre tid enn forventet

- Ikke-Microsoft IdP-appen er ikke riktig konfigurert

Anbefalte trinn

Hvis sluttbrukeren prøver å få tilgang til en app som er konfigurert ved hjelp av en ikke-Microsoft IdP, kan du se Ikke få tilgang til appen fra en ikke-Microsoft IdP og appstatus: Fortsett installasjonen.

Hvis sluttbrukeren uventet nådde denne siden, gjør du følgende:

- Start nettleserøkten på nytt.

- Fjern logg, informasjonskapsler og hurtigbuffer fra nettleseren.

Utklippstavlehandlinger eller filkontroller blokkeres ikke

Muligheten til å blokkere utklippstavlehandlinger som klipp ut, kopier, lim inn og filkontroller, for eksempel nedlasting, opplasting og utskrift, er nødvendig for å forhindre datautfiltrering og infiltrasjonsscenarioer.

Denne muligheten gjør det mulig for bedrifter å balansere sikkerhet og produktivitet for sluttbrukere. Hvis du har problemer med disse funksjonene, bruker du følgende fremgangsmåte for å undersøke problemet.

Anbefalte trinn

Hvis økten blir utsatt, bruker du følgende fremgangsmåte for å bekrefte policyen:

Velg Aktivitetslogg under Skyapper i Microsoft Defender-portalen.

Bruk det avanserte filteret, velg Brukte-handlingen og angi verdien som er lik Blokkert.

Kontroller at det finnes blokkerte filaktiviteter:

Hvis det er en aktivitet, utvider du aktivitetsskuffen ved å klikke på aktiviteten.

Velg koblingen for samsvarende policyer på generelt-fanen for aktivitetsskuffen for å bekrefte at policyen du håndhevet, finnes.

Hvis du ikke ser policyen, kan du se Problemer når du oppretter tilgangs- og øktpolicyer.

Hvis du ser at Access er blokkert/tillatt på grunn av standard virkemåte, indikerer dette at systemet var nede, og standard virkemåte ble brukt.

Hvis du vil endre standard virkemåte, velger du Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg standard virkemåte under Appkontroll for betinget tilgang, og angi standard virkemåte til Tillat eller Blokker tilgang.

Gå til administrasjonsportalen for Microsoft 365 og overvåk varsler om systemstans.

Hvis du fremdeles ikke kan se blokkert aktivitet, åpner du en støtteforespørsel.

Nedlastinger beskyttes ikke

Nedlasting av sensitive data på en uadministrert enhet kan være nødvendig som sluttbruker. I disse scenariene kan du beskytte dokumenter med Microsoft Purview informasjonsbeskyttelse.

Hvis sluttbrukeren ikke kan kryptere dokumentet, følger du fremgangsmåten nedenfor for å undersøke problemet.

Anbefalte trinn

Velg Aktivitetslogg under Skyapper i Microsoft Defender-portalen.

Bruk det avanserte filteret, velg Brukte-handlingen og angi verdien som er lik Beskyttet.

Kontroller at det finnes blokkerte filaktiviteter:

Hvis det er en aktivitet, utvider du aktivitetsskuffen ved å klikke på aktiviteten

Velg koblingen for samsvarende policyer på generelt-fanen for aktivitetsskuffen for å bekrefte at policyen du håndhevet, finnes.

Hvis du ikke ser policyen, kan du se Problemer når du oppretter tilgangs- og øktpolicyer.

Hvis du ser at Access er blokkert/tillatt på grunn av standard virkemåte, indikerer dette at systemet var nede, og standard virkemåte ble brukt.

Hvis du vil endre standard virkemåte, velger du Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg standard virkemåte under Appkontroll for betinget tilgang, og angi standard virkemåte til Tillat eller Blokker tilgang.

Gå til instrumentbordet for Tjenestetilstand for Microsoft 365 og overvåk varsler om systemstans.

Hvis du beskytter filen med en følsomhetsetikett eller egendefinerte tillatelser, må du kontrollere at filtypen er én av følgende støttede filtyper i aktivitetsbeskrivelsen:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF hvis enhetlig merking er aktivert

Hvis filtypen ikke støttes, kan du i øktpolicyen velge Blokker nedlasting av filer som ikke støttes av opprinnelig beskyttelse, eller der opprinnelig beskyttelse mislykkes.

Hvis du fremdeles ikke kan se blokkert aktivitet, åpner du en støtteforespørsel.

Navigere til en bestemt nettadresse for en suffiksapp og lande på en generisk side

I noen scenarioer kan navigering til en kobling føre til at brukeren lander på appens hjemmeside i stedet for den fullstendige banen til koblingen.

Tips

Defender for Cloud Apps opprettholder en liste over apper som er kjent for å lide av konteksttap. Hvis du vil ha mer informasjon, kan du se Begrensninger for konteksttap.

Anbefalte trinn

Hvis du bruker en annen nettleser enn Microsoft Edge, og en bruker havner på appens hjemmeside i stedet for den fullstendige banen til koblingen, kan du løse problemet ved å legge .mcas.ms til den opprinnelige nettadressen.

Hvis for eksempel den opprinnelige nettadressen er:

https://www.github.com/organization/threads/threadnumber, endrer du den til https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge-brukere drar nytte av beskyttelse i nettleseren, blir ikke omdirigert til en omvendt proxy, og trenger ikke suffikset .mcas.ms som er lagt til. Åpne en støtteforespørsel for apper som opplever konteksttap.

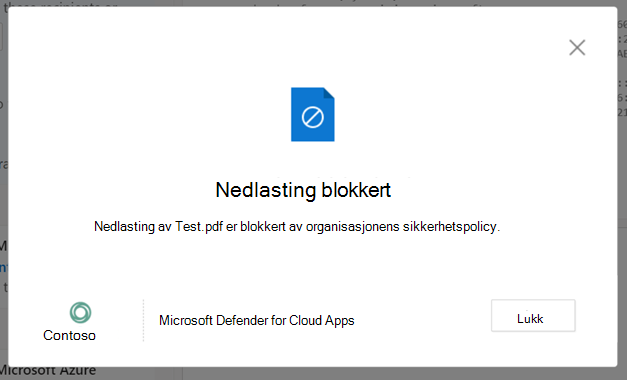

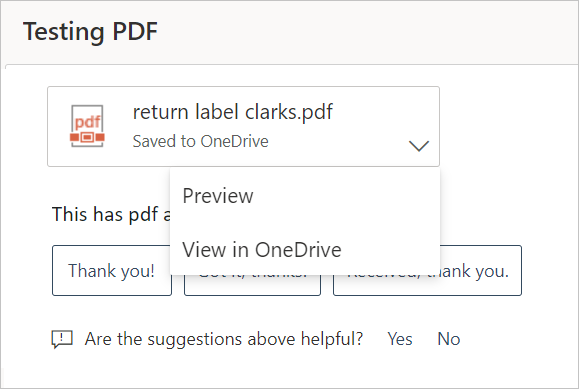

Blokkering av nedlastinger fører til at PDF-forhåndsvisninger blokkeres

Noen ganger, når du forhåndsviser eller skriver ut PDF-filer, starter apper en nedlasting av filen. Dette fører til at Defender for Cloud Apps griper inn for å sikre at nedlastingen er blokkert, og at dataene ikke lekkes fra miljøet ditt.

Hvis du for eksempel opprettet en øktpolicy for å blokkere nedlastinger for Outlook Web Access (OWA), kan forhåndsvisning eller utskrift av PDF-filer være blokkert, med en melding som dette:

En Exchange-administrator bør utføre følgende trinn for å tillate forhåndsvisningen:

Last ned Exchange Online PowerShell-modulen.

Koble til modulen. Hvis du vil ha mer informasjon, kan du se Koble til Exchange Online PowerShell.

Når du har koblet til Exchange Online PowerShell, bruker du cmdleten Set-OwaMailboxPolicy til å oppdatere parameterne i policyen:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseObs!

OwaMailboxPolicy-Default-policyen er standard OWA-policynavn i Exchange Online. Noen kunder kan ha distribuert flere eller opprettet en egendefinert OWA-policy med et annet navn. Hvis du har flere OWA-policyer, kan de brukes for bestemte brukere. Derfor må du også oppdatere dem for å få fullstendig dekning.

Når disse parameterne er angitt, kjører du en test på OWA med en PDF-fil og en øktpolicy konfigurert til å blokkere nedlastinger. Nedlastingsalternativet skal fjernes fra rullegardinlisten, og du kan forhåndsvise filen. Eksempel:

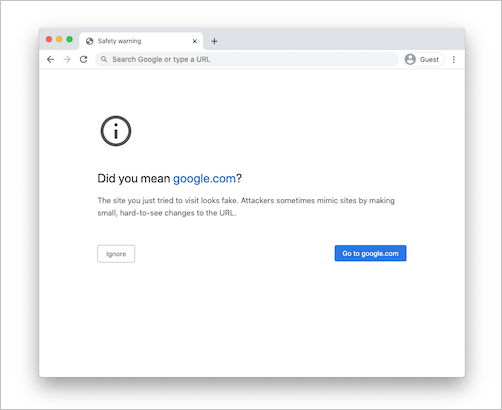

Lignende områdeadvarsel vises

Ondsinnede aktører kan lage nettadresser som ligner på nettadressene til andre nettsteder for å representere og lure brukere til å tro at de blar til et annet nettsted. Noen nettlesere prøver å oppdage denne virkemåten og advare brukere før de får tilgang til nettadressen eller blokkerer tilgangen.

I noen sjeldne tilfeller mottar brukere under øktkontroll en melding fra nettleseren som angir mistenkelig områdetilgang. Årsaken til dette er at nettleseren behandler det suffiksede domenet (for eksempel: .mcas.ms) som mistenkelig.

Denne meldingen vises bare for Chrome-brukere, siden Microsoft Edge-brukere drar nytte av beskyttelse i nettleseren, uten omvendt proxy-arkitektur. Eksempel:

Hvis du mottar en melding som dette, kan du kontakte Microsofts kundestøtte for å adressere den med den aktuelle nettleserleverandøren.

Flere vurderinger for feilsøking av apper

Når du feilsøker apper, er det noen flere ting du bør vurdere:

Øktkontroller støtter moderne nettlesere Defender for Cloud Apps øktkontroller inkluderer nå støtte for den nye Microsoft Edge-nettleseren basert på Chromium. Selv om vi fortsetter å støtte de nyeste versjonene av Internet Explorer og den eldre versjonen av Microsoft Edge, er støtten begrenset, og vi anbefaler at du bruker den nye Microsoft Edge-nettleseren.

Øktkontroller beskytter begrensninger Co-Auth merking under «beskytt»-handling støttes ikke av Defender for Cloud Apps øktkontroller. Hvis du vil ha mer informasjon, kan du se Aktivere samtidig redigering for filer som er kryptert med følsomhetsetiketter.