脅威に対する保護と XDR を実装する

ゼロ トラスト導入ガイダンスの一部として、この記事では、サイバー攻撃から組織を保護する方法と、結果として失われる可能性があるコストと評判について説明します。 この記事は、「侵害によるビジネス上の損害を防止または軽減する」ビジネス シナリオの一部であり、進行中のサイバー攻撃を検出して阻止し、侵害によるビジネス上の損害を最小限に抑えるために、脅威に対する保護および拡張検出と応答 (XDR) インフラストラクチャを作成する方法に焦点を当てます。

ゼロ トラストの侵害の想定の基本原則の要素の場合:

分析を使って可視化し、脅威の検出を推進し、防御を強化する

この記事で説明します。

影響範囲を最小限に抑えて、アクセスをセグメント化する

「セキュリティ侵害防止と復旧インフラストラクチャを実装する」の記事で説明されています。

エンド ツー エンドの暗号化を確認する

「セキュリティ侵害防止と復旧インフラストラクチャを実装する」の記事で説明されています。

この記事では、セキュリティ ポスチャの最新化が既に行われているものとします。

脅威に対する保護と XDR を実装するための導入サイクル

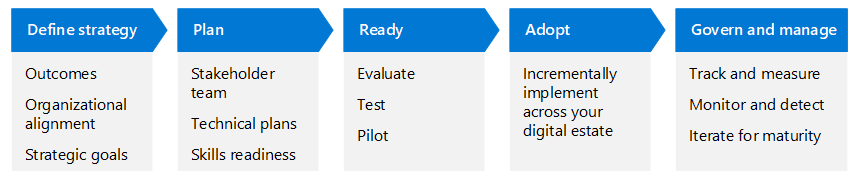

この記事で説明する、「侵害によるビジネス上の損害を防止または軽減する」ビジネス シナリオの脅威に対する保護と XDR 要素の実装では、Azure 向けクラウド導入フレームワークと同じライフサイクル フェーズ (戦略の定義、計画、準備、導入、ガバナンスと管理) を使いますが、ゼロ トラストに合わせて調整してあります。

次のテーブルは、この図解をわかりやすくしたバージョンです。

| 戦略の定義 | 計画 | 準備 | 採用 | 管理と運営 |

|---|---|---|---|---|

| 成果 組織の配置 戦略的目標 |

利害関係者チーム テクニカル プラン スキルの準備 |

評価 テスト パイロット |

デジタル資産全体で段階的に実装します | 追跡と測定 監視と検出 成熟を得るための処理 |

ゼロトラスト導入サイクルについては、ゼロトラスト導入フレームワーク概要で詳細を読むことができます。

"侵害によるビジネス上の損害を防止または軽減する" ビジネス シナリオについて詳しくは、以下をご覧ください。

戦略の定義フェーズ

戦略の定義フェーズは、取り組みを定義して形式化するために重要です。これにより、シナリオの "理由" が形式化されます。 このフェーズでは、ビジネス、IT、運用、戦略的な視点を通じてシナリオを理解します。 シナリオで成功を測定するための成果を定義し、セキュリティが段階的かつ反復的な旅であることを理解します。

この記事は、多くの組織に関連する動機と成果を提案します。 これらのアドバイスは、あなたのニーズに応じて、あなたの組織の戦略を策定するために使用されます。

脅威に対する保護と XDR の実装に対する動機

脅威に対する保護と XDR の実装に対する動機は単純ですが、どのような理由でこの作業を行うかは、組織のさまざまな部分によって異なります。 これらの動機の一部をまとめたものを、次のテーブルに示します。

| 面グラフ | 動機 |

|---|---|

| ビジネス ニーズ | 組織の通常の業務遂行能力に対する影響やその中断または身代金を要求されることを防ぎ、サイバー保険のコストを削減し、規制の違反金を防ぐため。 |

| IT ニーズ | セキュリティ オペレーション (SecOps) チームが、ビジネスにとって重要な資産をセキュリティで保護するための統合防御ツールセットを作成および保守するのを支援するため。 統合とレポートは資産のクラスやテクノロジをまたいで行われる必要があり、それによって予測可能なセキュリティの結果を提供するために必要な労力が削減される必要があります。 |

| 操作上のニーズ | リアルタイムでの攻撃のプロアクティブな検出と対応を通じて、ビジネス プロセスの運用を維持するため。 |

| 戦略的ニーズ | 攻撃による被害とコストを最小限に抑え、顧客やパートナーに対する組織の評判を維持します。 |

脅威に対する保護と XDR を実装した場合の結果

"決して信用せず常に検証する" というゼロ トラストの全体的な目標を適用することで、環境に重要な保護レイヤーが追加されます。 関係するすべてのチーム間で保護のバランスを適切に取れるよう、達成されるものと予想される結果を明確にすることが重要です。 次の表は、脅威に対する保護と XDR の実装の推奨される目標と結果です。

| 目標 | 成果 |

|---|---|

| ビジネス成果 | 脅威に対する保護により、ビジネスの中断、身代金の支払い、規制の違反金に関連するコストが最小限に抑えられます。 |

| ガバナンス | 脅威に対する保護と XDR のツールが展開され、変化するサイバーセキュリティ状況、発生する脅威、インシデント対応の自動化のために SecOps プロセスが更新されます。 |

| 組織の回復力 | セキュリティの侵害防止と復旧と、予防的な脅威に対する保護により、組織は攻撃から迅速に復旧し、その種類の将来の攻撃を防ぐことができます。 |

| セキュリティ | 脅威に対する保護が、全体的なセキュリティ要件とポリシーに統合されます。 |

計画フェーズ

採用計画は、ゼロトラスト戦略の原則を実行可能な計画に変換します。 共同するチームは導入計画を使用して、技術的な取り組みを指導しながら組織のビジネス戦略に合わせることができます。

ビジネス リーダーやチームと共に定義する動機と成果は、組織にとっての "理由" をサポートし、戦略上の中心的存在になります。 次に、目標を達成するための技術的計画が続きます。

脅威に対する保護と XDR を実装するための技術的な導入には、次のことが含まれます。

次のことを目的とした、Microsoft が提供する一連の XDR ツールの設定:

攻撃を検出して阻止ためのインシデント対応を実行します。

脅威を事前に検出します。

既知の攻撃を自動的に検出して対応します。

Microsoft Defender XDR と Microsoft Sentinel の統合。

インシデント対応と復旧のための SecOps のプロセスと手順の定義。

脅威に対する保護と XDR の実装には、次のようないくつかの関連アクティビティも含まれます。

- XDR ツールを使用した、ビジネス クリティカルとハニーポット両方のリソースの監視。これは、実際のリソースを攻撃できるようになる前に攻撃者をおびき寄せて、その存在を示すために、セキュリティ侵害の防止と復旧に関する記事で実装したものです。

- 最新の攻撃とその方法を認識するための SecOps チームの進化。

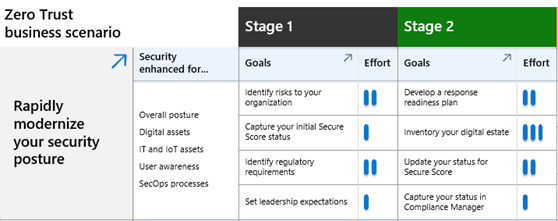

多くの組織は、これらの展開目標に対して四段階のアプローチを取ることができます。以下の表に要約されています。

| ステージ 1 | ステージ 2 | ステージ 3 | ステージ 4 |

|---|---|---|---|

| XDR ツールを有効にする: - Defender for Endpoint - Defender for Office 365 - Microsoft Entra ID 保護 - Defender for Identity - Defender for Cloud Apps Microsoft Defender XDR を使用して脅威の調査と対応を行う |

Defender for Cloud を有効にする SecOps の内部プロセスを定義する XDR ツールを使用してビジネス クリティカル リソースとハニーポット リソースを監視する |

Defender for IoT を有効にする Microsoft Sentinel ワークスペースを設計し、XDR シグナルを取り込む 脅威を事前に検出する |

組織内の規範として SecOps を発展させる 自動化を活用して SecOps アナリストの負担を軽くする |

このステージング アプローチが組織に対して有効な場合は、次のアイテムを使用できます。

このダウンロード可能な PowerPoint スライド デッキ。ビジネス リーダーやその他の利害関係者に向けて、これらのステージと目的内を進行する状況を表示および追跡します。 このビジネス シナリオのスライドを次に示します。

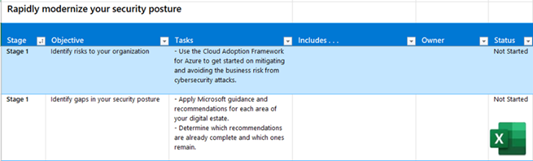

この Excel ブック。所有者を割り当て、これらのステージ、目的、タスクの進行状況を追跡します。 このビジネス シナリオのワークシートを次に示します。

組織を理解する

技術実装のためのこの推奨された段階的アプローチは、組織を理解する練習に文脈を与えるのに役立ちます。

すべてのビジネス シナリオに対するゼロ トラスト導入ライフサイクルでの基礎となるステップには、インベントリの取得と SecOps チームの現状の把握が含まれます。 このビジネス シナリオでは、次のことを行う必要があります。

- 現在の XDR ツール、その統合、インシデント対応のための自動化の使用を洗い出します。

- インシデント対応と復旧の手順とプロセスを検討します。

- ハニーポット リソースの展開を検討します。

- セキュリティ アナリストの準備状態と、追加のスキル トレーニングまたは開発が必要かどうかを判断します。

組織計画と整合性

脅威に対する保護と XDR の実装に関する技術的な作業は、脅威の検出と対応を担当する組織のセキュリティ チームが行います。その主なメンバーは、現在の脅威の状況を理解し、XDR ツールを使って攻撃を迅速に検出して対応できる、現場のセキュリティ アナリストです。

次のテーブルは、スポンサー プラン プログラムとプロジェクト管理階層を構築して結果を決定し、推進する際に推奨されるロールをまとめたものです。

| プログラムリーダーと技術オーナー | 責任 |

|---|---|

| CISO(最高情報セキュリティ責任者)、CIO(最高情報責任者)、またはデータセキュリティのディレクター。 | エグゼクティブスポンサー。 |

| データ セキュリティからのプログラム リーダー | 結果とチーム間の協力を推進する。 |

| セキュリティ アーキテクト | インシデント対応の戦略と実践、XDR ツールとインフラストラクチャ、SecOps チームの発展についてアドバイスします |

| SecOps リーダー | インシデント対応手順、XDR インフラストラクチャの構成、インシデント対応の自動化、SecOps の規範を組織に実装します |

| IT セキュリティ リーダー | ビジネス クリティカル リソースとハニーポット リソースに関するアドバイス、実装、管理を行います |

この採用コンテンツのためのPowerPoint資料デッキには、自分の組織にカスタマイズできる以下のスライドでのステークホルダー視点が含まれています。

技術的な計画とスキルの準備

技術的な作業に着手する前に、Microsoftは、機能の理解、それらがどのように連携して動作するか、およびこの作業に取り組むためのベストプラクティスを学ぶことを推奨します。

ゼロ トラストは侵害を想定しているため、侵害に備える必要があります。 NIST、ISO 27001、CIS、または MITRE に基づく侵害対応フレームワークを導入して、組織に対する侵害やサイバー攻撃の影響を減らします。

次の表では、セキュリティ チームがスキルを習得するのに役立つ Microsoft トレーニング リソースをいくつか示します。

| リソース | 説明 |

|---|---|

| モジュール: Microsoft Defender XDR を使用してインシデントを軽減する | Microsoft Defender XDR ポータルによって、Microsoft Defender XDR 製品ファミリからのインシデントとアラートの統合ビューがどのように提供されるのかを学習します。 |

| ラーニング パス: Microsoft Defender XDR を使って脅威を軽減する | Microsoft Defender XDR に組み込まれているオーケストレーションと自動化を使用して、複数のドメインにわたって脅威データを分析し、脅威を迅速に修復します。 |

| モジュール: 最新の運用プラクティスで信頼性を向上する: インシデント対応 | 効率的なインシデント対応と、それを実現する Azure ツールの基礎について説明します。 |

| モジュール: トレーニング: Microsoft Sentinel でのセキュリティ インシデント管理 | Microsoft Sentinel のイベントとエンティティについて学習し、インシデントを解決する方法を見つけ出します。 |

ステージ 1

ステージ 1 の展開目標には、主要な Microsoft XDR ツールの有効化と、インシデント対応のためにツールからのシグナルを 1 つのポータルに統合する Microsoft Defender XDR の使用が含まれます。

XDR ツールを有効にする

デバイス、ID、クラウドベースのアプリケーションに対する攻撃から組織を保護するための XDR ツールのコア スイートから始めます。

| リソース | 説明 |

|---|---|

| Microsoft Defender for Endpoint | ラップトップ、電話、タブレット、PC、アクセス ポイント、ルーター、ファイアウォールなどのデバイスに対する高度な脅威の企業ネットワークによる防止、検出、調査、対応を支援するエンタープライズ エンドポイント セキュリティ プラットフォーム。 |

| Defender for Office 365 | メール、リンク (URLS)、添付ファイル、コラボレーション ツールの脅威から保護する、Microsoft 365 または Office 365 サブスクリプションへのシームレスな統合。 |

| Microsoft Entra ID Protection | 組織が ID ベースのリスクを検出、調査、修復するのに役立ちます。 これらの ID ベースのリスクは、アクセスに関する決定を行うために Entra 条件付きアクセスなどのツールに渡したり、さらに調査や関連付けを行うためにセキュリティ情報イベント管理 (SIEM) ツールに送り返したりできます。 |

| Defender for Identity | オンプレミスの Active Directory とクラウド ID の両方からのシグナルを活用して、組織に対する高度な脅威をより適切に特定、検出、調査するのに役立ちます。 |

| Defender for Cloud Apps | SaaS アプリケーションの完全な保護を提供し、クラウド アプリ データの監視と保護に役立ちます。 |

Microsoft Defender XDR を使用して脅威の調査と対応を行う

主要な XDR ツールを有効にしたら、Microsoft Defender XDR とそのポータルを使って、アラートとインシデントの分析と、疑わしいサイバー攻撃に対するインシデント対応の実行を、始めることができます。

| リソース | 説明 |

|---|---|

| Microsoft 365 XDR をセキュリティ オペレーションに統合する | SecOps チームとの統合を慎重に計画して、Microsoft Defender XDR のツールの日常の操作とライフサイクル管理が最適になるようにします。 |

| Microsoft Defender XDR を使用したインシデント対応 | Microsoft Defender XDR を使ってアラートとインシデントを分析し、ベスト プラクティスを SecOps の手順とプロセスに組み込む方法。 |

| Microsoft Defender XDR を使用してインシデントを調査する | ネットワークに影響を与えるアラートを分析し、その意味を理解し、効果的な修復計画を立案できるように証拠を照合する方法。 |

| モジュール: Microsoft Defender XDR を使用してインシデントを軽減する | Microsoft Defender XDR ポータルによって、Microsoft Defender XDR 製品ファミリからのインシデントとアラートの統合ビューがどのように提供されるのかを学習します。 |

| ラーニング パス: Microsoft Defender XDR を使って脅威を軽減する | Microsoft Defender XDR に組み込まれているオーケストレーションと自動化を使用して、複数のドメインにわたって脅威データを分析し、脅威を迅速に修復します。 |

ステージ 2

このステージでは、Azure とオンプレミスのリソースに対して追加の XDR ツールを有効にし、Microsoft の脅威に対する保護と XDR サービス用の SecOps プロセスと手順を作成または更新し、ビジネス クリティカル リソースとハニーポット リソースを監視して侵害の早期にサイバー攻撃者を検出します。

Microsoft Defender for Cloud を有効にする

Microsoft Defender for Cloud は、クラウドネイティブ アプリケーション保護プラットフォーム (CNAPP) であり、さまざまなサイバー脅威や脆弱性からクラウドベースのアプリケーションを保護するように設計されています。 Azure、ハイブリッド クラウド、オンプレミスのワークロード保護とセキュリティには、Microsoft Defender for Cloud を使います。

| リソース | 説明 |

|---|---|

| Microsoft Defender for Cloud | ドキュメント セットで最初に参照します。 |

| Microsoft Defender for Cloud でのセキュリティ アラートとインシデント | Microsoft Defender for Cloud のセキュリティを使って、Azure、ハイブリッド クラウド、オンプレミスのワークロードに対するインシデント対応を実行します。 |

| モジュール: Microsoft Defender for Cloud を使用してセキュリティ アラートを修復する | Azure、ハイブリッド クラウド、オンプレミスのワークロードに対する脅威を追求し、リスクを修復する方法について学習します。 |

| ラーニング パス: Microsoft Defender for Cloud を使用して脅威を軽減する | Azure、ハイブリッド クラウド、オンプレミスのワークロードでの高度な脅威を検出、調査、対応する方法について学習します。 |

SecOps の内部プロセスを定義する

Microsoft XDR ツールを用意したら、SecOps のプロセスと手順にその使用を確実に統合します。

| リソース | 説明 |

|---|---|

| インシデント対応の概要 | 組織に対するアクティブな攻撃行動を事前に調査して修復します。 |

| インシデント対応の計画 | SecOps チームは、この記事をチェックリストとして使って、サイバーセキュリティ インシデントへの対応を準備します。 |

| 一般的な攻撃インシデント対応プレイブック | 悪意のあるユーザーが毎日使用する一般的な攻撃方法に関する詳細なガイダンスとして、これらの記事を使います。 |

| Microsoft 365 XDR をセキュリティ オペレーションに統合する | SecOps チームとの統合を慎重に計画して、Microsoft Defender XDR での日常の運用とライフサイクル管理ツールが最適になるようにします。 |

| サイバーセキュリティ チームの準備に役立つ 6 つの机上演習 | Center for Internet Security (CIS) によって提供されるこれらの演習を使って、SecOps チームを準備します。 |

XDR ツールを使用してビジネス クリティカル リソースとハニーポット リソースを監視する

展開したハニーポット リソースは、サイバー攻撃者のターゲットとして機能し、実際のターゲットに移動してビジネスに損害を与える前に、そのアクティビティを早期に検出するために使用できます。 脅威の検出と追求の一部として、ビジネス クリティカル リソースとハニーポット リソースの両方の監視に注目します。

| リソース | 説明 |

|---|---|

| Microsoft Defender XDR を使用したインシデント対応 | Microsoft Defender XDR とアラートを使って、ビジネス クリティカル リソースとハニーポット リソースに影響を与えるインシデントを特定します。 |

| Microsoft Defender for Cloud でのセキュリティ アラートとインシデント | Microsoft Defender for Cloud を使って、Azure、ハイブリッド クラウド、オンプレミスのワークロードなど、ビジネス クリティカル リソースとハニーポット リソースの高度な検出によってトリガーされるアラートを探します。 |

ステージ 3

このステージでは、Defender for IoT を有効にし、Microsoft Defender XDR と Microsoft Sentinel を統合した後、結合された脅威に対する保護と XDR インフラストラクチャを使って、脅威を事前に追求します。

Defender for IoT を有効にする

モノのインターネット (IoT) では、運用テクノロジ (OT) および IoT の両方のネットワークを使用する数十億台の接続デバイスがサポートされています。 IoT/OT デバイスとネットワークは、多くの場合、特殊なプロトコルを使って構築されており、運用上の課題がセキュリティより優先されることがあります。 Microsoft Defender for IoT は、IoT および OT デバイス、脆弱性、脅威の特定に特化して構築された統合セキュリティ ソリューションです。

| リソース | 説明 |

|---|---|

| IoT 用 Microsoft Defender | ドキュメント セットで最初に参照します。 |

| モジュール: Microsoft Defender for IoT の概要 | Defender for IoT のコンポーネントと機能、および OT と IoT デバイスのセキュリティ監視をサポートする方法について学習します。 |

| ラーニング パス: Microsoft Defender for IoT を使用して IoT ソリューション セキュリティを強化する | IoT ソリューションの各レベルで適用されるセキュリティに関する考慮事項と、セキュリティの問題に対処するように最初から構成できる Azure のサービスとツールについて学習します。 |

Microsoft Sentinel ワークスペースを設計し、XDR シグナルを取り込む

Microsoft Sentinel は、セキュリティ情報イベント管理(SIEM)とセキュリティ オーケストレーション、自動化、応答(SOAR)機能を備えたクラウドネイティブなソリューションです。 Microsoft Sentinel と Microsoft Defender XDR を組み合わせると、組織が最新のサイバー攻撃から防御するのに役立つ包括的なソリューションが提供されます。

| リソース | 説明 |

|---|---|

| ゼロ トラスト用に Microsoft Sentinel と Microsoft Defender XDR を実装する | ゼロ トラストの原則についても説明されているこのソリューション ドキュメントを最初にお読みください。 |

| モジュール: Microsoft Defender XDR を Microsoft Sentinel に接続する | Microsoft Defender XDR 用の Microsoft Sentinel コネクタによって提供される構成オプションとデータについて学習します。 |

| Microsoft Sentinel ワークスペースの設定 | Microsoft Sentinel ワークスペースを設計して実装する方法を学習します。 |

| Microsoft Sentinel でデータ ソースを取り込み、インシデント検出を構成する | Microsoft Sentinel ワークスペースへのデータ インジェスト用にデータ コネクタを構成する方法を学習します。 |

| モジュール: データ コネクタを使用して Microsoft Sentinel にデータを接続する | Microsoft Sentinel で使用できるデータ コネクタの概要を理解します。 |

脅威を事前に検出する

XDR と SIEM インフラストラクチャの準備ができたので、SecOps チームは、既に損害が起きている攻撃に事後対応するのではなく、主導権を握り、環境内で進行中の脅威を事前に追求できます。

| リソース | 説明 |

|---|---|

| Microsoft Defender XDR の高度なハンティングで脅威を事前に追求する | Microsoft Defender XDR での脅威ハンティングに関するドキュメント セットを最初にお読みください。 |

| Microsoft Sentinel を使用して脅威を追求する | Microsoft Sentinel での脅威ハンティングに関するドキュメント セットを最初にお読みください。 |

| モジュール: Microsoft Sentinel による脅威のハンティング | Microsoft Sentinel のクエリを使って脅威の動作を事前に特定する方法を学習します。 |

ステージ 4

このステージでは、SecOps を組織での規範として進化させ、Microsoft Defender XDR と Microsoft Sentinel の機能を使って、既知または以前の攻撃に対するインシデント対応を自動化します。

組織内の規範として SecOps を発展させる

高度なサイバーセキュリティ攻撃は、複数の複雑な悪意のあるイベント、属性、コンテキスト情報で構成されます。 これらのアクティビティの中から疑わしいと思われるものを特定して決定することは、困難な作業になる可能性があります。 業界に固有の既知の属性と異常なアクティビティに関する知識は、観察された動作が疑わしいと判断すべきときを知る上で基本となります。

インシデント対応と復旧の日常的なタスクを超えて SecOps チームと規範を発展させるには、スペシャリストまたは上級メンバーが、より大きな脅威の状況を理解し、その知識をチーム全体に広める必要があります。

| リソース | 説明 |

|---|---|

| Microsoft Defender XDR での脅威分析 | Microsoft Defender XDR ポータル (サインインが必要) の脅威分析ダッシュボードを使って、組織に最も関連性の高いレポートを作成します。 |

| Microsoft Defender 脅威インテリジェンス (Defender TI) | 脅威インフラストラクチャ分析を行い、脅威インテリジェンスを収集するときは、この組み込みプラットフォームを使って、トリアージ、インシデント対応、脅威ハンティング、脆弱性管理、サイバー脅威インテリジェンス アナリストのワークフローを合理化します。 |

| Microsoft セキュリティ ブログ | セキュリティ脅威についての最新情報、および Microsoft Defender XDR と Microsoft Sentinel の新機能と更新に関する情報を入手します。 |

自動化を活用して SecOps アナリストの負担を軽くする

Microsoft Defender XDR と Microsoft Sentinel の機能を使って、既知および予想されるインシデントを検出して復旧するためのインシデント対応を自動化し、予期しない攻撃や新しい攻撃方法に SecOps チームをより適切に注目させます。

| リソース | 説明 |

|---|---|

| Microsoft Defender XDR での自動調査と対応 | Microsoft Defender XDR のドキュメント セットを最初にお読みください。 |

| 自動調査と修復機能を構成する | デバイスに対する攻撃については、Microsoft Defender for Endpoint のドキュメント セットを最初にお読みください。 |

| Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する | Microsoft Sentinel でのプレイブックの使用に関するドキュメント セットを最初にお読みください。 |

クラウド導入計画

クラウド導入を成功させるためには、導入計画が不可欠である。 脅威に対する保護と XDR の実装に関する導入計画が成功するための重要な属性は次のとおりです。

- 戦略と計画が一致している: オンプレミスとクラウド インフラストラクチャ全体を対象とする脅威に対する保護と攻撃からの回復機能のテスト、パイロット、ロールアウトの計画を策定するときは、戦略と目標を見直して、計画がそれらと整合していることを確認します。 これには、攻撃の検出と対応および自動化の使用に関する目標の優先順位とターゲット マイルストーンが含まれます。

- 計画が反復的である: 計画のロールアウトを始めると、XDR 環境と使っているツールについて多くのことを学習します。 展開の各段階で、目標と比較した結果を再検討し、計画を微調整する。 たとえば、これには、初期の作業を再検討して手順とポリシーを微調整することが含まれる場合があります。

- SecOps スタッフのトレーニングは十分に計画されている: セキュリティ アーキテクトから現場のセキュリティ アナリストまでの全員が、脅威の保護、検出、軽減、回復の責任を適切に果たせるようにトレーニングを受けます。

Azureのクラウド導入フレームワークの詳細については、クラウド導入計画を参照してください。

準備段階

この記事に記載されているリソースを使って、計画の優先順位を決めます。 脅威に対する保護と XDR の実装作業は、多層ゼロ トラスト展開戦略における階層の 1 つを表します。

この記事で推奨されている段階的アプローチには、脅威に対する保護の作業を体系的な方法でデジタル資産全体に拡大することが含まれます。 このフェーズでは、計画のこれらの要素を見直して、すべての準備ができていることを確認します。

- SecOps チームに、Microsoft Defender XDR と Microsoft Sentinel に関してインシデント対応プロセスの変更が近々あることが通知されています

- SecOps チームが、ドキュメントとトレーニング リソースについて通知されています

- 脅威ハンティングの手順とガイドラインおよび自動化手法が、アナリストによって使用できる状態になっています

- ハニーポット リソースが配置されています

計画フェーズでは、現在の状態と理想の状態の間のギャップが示されました。 このフェーズを使って、XDR ツールとその使用を実装してテストします。 たとえば、SecOps チームのリーダーは次のことができます。

- Microsoft Defender XDR 用の XDR ツールを有効にして使用し、現在の攻撃に対するインシデント対応を実行します

- データ コネクタとワークスペースを使って、Microsoft Defender XDR と Microsoft Sentinel の統合を構成します

- SecOps チームの手順とプロセスを定義または調整します

- 脅威を事前に識別するための脅威ハンティングと、既知の攻撃を検出して復旧するための自動化を、調査してテストします

採用段階

Microsoft は、脅威に対する保護と XDR の実装に、連鎖的で反復的なアプローチをお勧めします。 これにより、戦略や方針を練り直しながら、結果の精度を高めることができる。 一つの段階が終わるまで次の段階に進むのを待つ必要はない。 各ステージの要素を反復的に実装すれば、いっそう効果的な結果が得られます。

導入フェーズの主な要素として、次のものが含まれる必要があります。

- Microsoft Defender XDR を、SecOps チームの継続的な日々のインシデント対応ワークフローの一部にします。

- Microsoft Sentinel と Microsoft Defender XDR の統合の機能を使用します。

- 既知の攻撃に対処するための自動化を実装し、SecOps チームが脅威ハンティングを自由に実行できるようにし、サイバー攻撃の新しい傾向について先見性を持って対応できるようにチームの規範を進化させします

フェーズのガバナンスと管理

脅威に対する保護と XDR インフラストラクチャを使って攻撃を検出する組織の能力のガバナンスは、反復的なプロセスです。 実装計画を慎重に作成し、それを SecOps チーム全体に展開することで、基盤が作成されます。 次のタスクを使うと、この基盤の初期ガバナンス計画の作成を始めるのに役立ちます。

| 目的 | タスク |

|---|---|

| 追跡と測定 | インシデント対応手順、脅威インテリジェンスの収集と配布、自動化のメンテナンスなど、重要なアクションと責任に対して所有者を割り当てます。 各アクションの期日とスケジュールを含む実行可能な計画を作成します。 |

| 監視と検出 | Microsoft Defender XDR と Microsoft Sentinel および一般的または以前の攻撃に対する自動化を使って、セキュリティの脅威を管理します。 |

| 成熟を得るための処理 | リスクとサイバー脅威の状況を継続的に再評価し、SecOps の手順、責任、ポリシー、優先順位を変更します。 |

次のステップ

このビジネス シナリオについて:

ゼロ トラスト導入フレームワークでのその他の記事:

- ゼロ トラスト採用フレームワークの概要

- セキュリティ態勢を迅速に最新化する

- リモートおよびハイブリッド作業の安全性を確保します

- 機密度の高いビジネス データを特定および保護する

- 規制およびコンプライアンス要件を満たす

進捗管理のリソース

どのゼロ トラスト ビジネス シナリオでも、以下の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」をご覧ください。