侵害によるビジネス上の損害を防止または軽減する

ゼロ トラスト導入ガイダンスの一部として、この記事では、サイバーセキュリティ侵害によるビジネス上の損害を防止または軽減するビジネス シナリオについて説明します。 このシナリオでは、次のような、ゼロ トラストの基本原則である侵害の想定に対処します。

- 影響範囲を最小限に抑えて、アクセスをセグメント化する

- エンド ツー エンドの暗号化を確認する

- 分析を使って可視化し、脅威の検出を推進し、防御を強化する

ハイブリッド IT インフラストラクチャ モデルでは、組織の資産とデータはオンプレミスとクラウドの両方に配置され、悪意のあるアクターはそれらを攻撃するためにさまざまな方法を採用できる可能性があります。 組織は、これらの攻撃を可能な限り防ぎ、侵害された場合は攻撃の被害を最小限に抑える必要があります。

従来の方法は、オンプレミスに対して境界ベースのセキュリティを確立することに重点を置くものであり、組織のプライベート ネットワーク境界内のすべてのユーザーが信頼されました。これは現在では適切でない方法です。 攻撃者がプライベート ネットワークにアクセスすると、攻撃者は適切なアクセス許可を所持してネットワーク内のデータ、アプリケーション、またはリソースにアクセスできます。 ユーザーの資格情報を盗み、セキュリティの脆弱性を利用し、マルウェアの感染を引き起こすことによって、ネットワークを侵害する可能性があります。 このような攻撃により、収益が失われ、サイバー保険料が高くなる可能性があります。これは、組織の財務の健全性と市場での評判に大きな悪影響を与える可能性があります。

フォレスターは 2021 年について次のように結論付けました。

- 過去 1 年間に組織の 3 分の 2 近くが侵害を受けました。侵害は、1 回につき平均 240 万ドルのコストがかかります。 - フォレスター、2021 年のエンタープライズ侵害の状態 (2022 年 4 月)。

クラウドでは、悪意のあるアクターは、プライベート ネットワーク境界を物理的に侵害する必要はありません。 クラウドベースのデジタル資産を世界中のどこからでも攻撃できます。

組織の正常性と評判を維持できるかどうかは、セキュリティ戦略にかかっています。 クラウドベースのエンタープライズ環境の普及とモバイル ワークフォースの増加に伴い、データ フットプリントは、企業ネットワークの従来の境界を越えて存在します。 次の表は、脅威に対する従来の保護と、ゼロ トラストを使用した最新の保護との主な違いをまとめたものです。

| プライベート ネットワーク制御による従来の脅威に対する保護 | ゼロ トラストによる最新の脅威に対する保護 |

|---|---|

| 従来の保護は、境界ベースのセキュリティに依存し、ここではプライベート ネットワーク内のすべてのユーザーが信頼されます。 境界ネットワークには、次のようなものがあります。 - ネットワーク セグメント化やセキュリティ境界が少なく、オープンでフラットなネットワーク。 - 最小限の脅威防止と静的トラフィック フィルター。 - 暗号化されていない内部トラフィック。 |

ゼロ トラスト モデルは、静的なネットワーク ベースの境界からネットワーク防御を移動して、ユーザー、デバイス、資産、リソースに重点を置きます。 侵害は可能であり、発生するものだと想定します。 セキュリティ リスクはネットワークの内外に存在する可能性があり、常に攻撃にさらされており、セキュリティ インシデントはいつでも発生する可能性があります。 包括的で最新の脅威に対する保護インフラストラクチャは、攻撃を適時に検出し、対応できます。 保護レイヤーを多層化することでセキュリティ インシデントの影響範囲の半径を最小限に抑え、それらのレイヤーが連動して損害の程度と拡散速度を低減します。 |

重大なインシデントの影響を軽減するには、次のすべてが不可欠です。

- 侵害のビジネス リスクの特定

- 侵害対応のためのリスクベースのアプローチの計画

- 組織の評判や他の組織との関係に及ぼす損害の理解

- 多層防御レイヤーの追加

この記事のガイダンスでは、侵害による損害を防ぎ、軽減するための戦略を開始する方法について説明します。 2 つの追加の記事では、次のものを使用してその戦略を実装する方法の詳細について説明します。

堅牢なセキュリティ体制に向けた最初のステップは、リスク評価を通じて組織がどの程度脆弱であるかを判断することです。

リスクとセキュリティ態勢の評価

侵害を防ぎ、侵害による損害を減らす戦略を採用するときは、リスクのメトリックを考慮して定量化することが重要です。 戦略的に、リスクを定量化するように訓練することで、リスク許容度のメトリックを設けることができます。 そのためには、ベースライン リスクを評価すると同時に、ビジネスに影響を与える可能性のあるビジネスクリティカルな侵害を分析する必要があります。 対処しようとしている侵害シナリオに対する文書化されたリスク許容度の組み合わせが、侵害への備えと修復戦略の基礎となります。

侵害を完全に防ぐことは事実上不可能であることに注意してください。 「攻撃者の投資収益率」で説明されているように、この目的は、攻撃の防御相手である攻撃者が、攻撃から実質的な投資収益率を得られなくなる程度までサイバー攻撃の摩擦を段階的に増やすことです。 攻撃の種類と防御の経済的実行可能性をリスク分析の一環として把握する必要があります。

侵害による損害を低減できると、侵害中や侵害後の対処方法の有効性が大幅に増すため、組織は予想される侵害や侵害の種類から迅速に回復できます。 これらの侵害の種類と回復の準備については、この記事の以降のセクションで定義します。

侵害の意図の認識を侵害への備えの一環に含める必要があります。 すべての侵害には悪意や犯罪を意図する要素がつきものですが、金銭主導の侵害は、"ドライブバイ" 型の攻撃や日和見攻撃と比べ、はるかに大きな損害を与える可能性があります。

セキュリティ態勢とリスク評価の詳細については、セキュリティ態勢の迅速な最新化に関する記事を参照してください。

ビジネス タイプ別のリスクの例

ビジネス要件は、ビジネス タイプのリスク分析の結果に依存します。 次に、いくつかのビジネスの業種と、その業種特有のニーズが、セグメント化されたリスク分析にどのように影響するかを説明します。

鉱業

鉱山業界は、将来の鉱山が、運用技術 (OT) システムの手動プロセスを減らせる方向に向かうように、対策を求めています。 この例には、アプリケーション インターフェイスを利用して処理プラント内のジョブとタスクを完了するヒューマン マシン インターフェイス (HMI) の使用があります。 これらの HMI はアプリケーションとして設計されているため、この垂直型業界のサイバー セキュリティ リスクは高いものである可能性があります。

この場合の脅威は、データの損失や会社の資産の盗難のような脅威ではありません。 この脅威は ID 盗難によって重要なシステムにアクセスし、運用プロセスに干渉する外部アクターの脅威になります。

小売

小売業界における侵害に関連する主要なリスクは、同じテナント内に存在する複数のブランドに対して複数のドメインがある場合に発生する可能性があります。 オンプレミスまたはクラウドベースの ID の管理が複雑であることから、脆弱性が発生する可能性があります。

医療セクター

医療セクター内の主なリスクは、データ損失です。 機密医療記録の不正開示は、患者やクライアントのために予約されているデータおよび情報プライバシー法に対する直接的な脅威であり、現地の規制に基づいて、莫大なペナルティが課される可能性があります。

政府機関セクター

政府機関セクター組織は、情報セキュリティに関して最も高いリスクにさらされます。 評判の損害、国家安全保障、データ損失が懸念されます。 政府機関が米国立標準技術研究所 (NIST) などのより厳しい基準に従うことを求められる主な理由がこれです。

侵害への備えと対処の一環として、Microsoft Defender 脅威インテリジェンスを利用して、垂直的に最も関連性の高い攻撃の種類と脅威ベクトルを検索して学習します。

一般的な種類の攻撃のリスク

サイバーセキュリティ侵害によるビジネス上の損害を防止または低減するには、最も一般的な種類の攻撃を認識する必要があります。 現在は次の攻撃の種類が最も一般的ですが、サイバーセキュリティ チームは新しい種類の攻撃も認識する必要があります。それらの中には、強大化するものや従来の攻撃に置き換わるものがある可能性があります。

ID

通常、サイバーセキュリティのインシデントは、何らかの資格情報の盗難から始まります。 資格情報は、さまざまな方法を使用して盗まれる可能性があります。

フィッシング

攻撃者は信頼されているエンティティを装い、従業員を欺き電子メール、SMS、IM を開かせます。 これらにスピアフィッシング攻撃が含まれる可能性もあります。この攻撃では、攻撃者はユーザーに固有の情報を使用して、もっともらしいフィッシング攻撃を構築します。 ユーザーが URL または MFA フィッシング攻撃をクリックすると、技術的な資格情報の盗難が発生する可能性があります。

ビッシング (音声フィッシング攻撃)

攻撃者はソーシャル エンジニアリングの方法を使用して、ヘルプデスクなどのサポート インフラストラクチャをターゲットにして資格情報を取得または変更します。

パスワード スプレー

攻撃者は、特定のアカウントまたは一連のアカウントに対してあり得るパスワードの大規模リストを使用した攻撃を試みます。 あり得るパスワードは、ソーシャル メディア プロファイルの生年月日など、ユーザーに関するパブリック データに基づくものである可能性があります。

いずれの場合も、フィッシング攻撃の対象となるユーザーと、ビッシング攻撃の対象となるヘルプデスクの両方に対し、スキルと教育が不可欠です。 ヘルプデスクは、ユーザー アカウントまたはアクセス許可に対して慎重を期す必要がある対応を実行する前に、要求元ユーザーを認証するためのプロトコルを用意する必要があります。

デバイス

ユーザーのデバイスは、マルウェアをインストールするために通常デバイスの侵害に依存する攻撃者のもう 1 つの侵入路です。インストールするマルウェアには、ウイルス、スパイウェア、ランサムウェア、同意なしにインストールされるその他の不要なソフトウェアなどがあります。

攻撃者は、デバイスの資格情報を使用して、アプリケーションとデータにアクセスすることもできます。

ネットワーク

攻撃者はネットワークを使用して、システムに影響を与え、機密データを特定できます。 一般的なネットワーク攻撃の種類は次のとおりです。

分散型サービス拒否 (DDos)

サービスを動作不能にするために、トラフィックでオンライン サービスを溢れさせることを目的とした攻撃。

盗聴

攻撃者はネットワーク トラフィックを傍受し、パスワード、クレジット カード番号、その他の機密情報を取得することを目的としています。

コードと SQL インジェクション

攻撃者は、フォームまたは API を介して、データ値の代わりに悪意のあるコードを送信します。

クロス サイト スクリプティング

攻撃者はサード パーティの Web リソースを使用して、被害者の Web ブラウザーでスクリプトを実行します。

侵害から受けるビジネス上の損害の防止または低減についてのビジネス リーダーの考え

技術的な作業を開始する前に、侵害によるビジネス上の損害の防止と低減に投資するためのさまざまな動機を理解することが重要です。これらの動機は、成功のための戦略、目標、対策を周知するのに役立ちます。

次の表は、組織全体のビジネス リーダーが侵害による損害の防止または低減に投資する必要がある理由を示しています。

| ロール | 侵害によるビジネス上の損害の防止または低減が重要である理由 |

|---|---|

| 最高経営責任者 (CEO) | サイバーセキュリティの状況に関係なく、ビジネスで戦略上の目的と目標を達成できるようにする必要があります。 インシデントや侵害のために、ビジネスの機敏性やビジネスの遂行が制限されるべきではありません。 ビジネス リーダーは、セキュリティがビジネス上の不可欠な要素の一部であり、ビジネス継続性を確保するために侵害防止と侵害への準備の両方への投資が必要であることを理解する必要があります。 成功した破壊的なサイバー攻撃のコストは、セキュリティ対策を実装する代償をはるかに上回る可能性があります。 |

| 最高マーケティング責任者 (CMO) | 社内外の両方でビジネスがどのように認知されるかが、侵害の発生や侵害の準備状況に基づいて制限されるべきではありません。 侵害に対応するために、社内外に向けた侵害への備えとメッセージを発信する方法を学習することは、準備の問題です。 攻撃が成功すると、侵害に関して通知する計画が存在しない限り、侵害が公になり、ブランド価値が損なわれる可能性があります。 |

| 最高情報責任者 (CIO) | 組織で使用されるアプリケーションは、組織のデータをセキュリティで保護しながら、攻撃に対する回復性を備えている必要があります。 セキュリティは測定可能な結果であり、IT 戦略と一致している必要があります。 侵害防止と侵害管理は、データの整合性、プライバシー、可用性に合わせる必要があります。 |

| 最高情報セキュリティ責任者(CISO) | セキュリティはビジネス上の必須事項として経営幹部と調整する必要があります。 侵害の準備と対応は、主要なビジネス戦略の達成に合わせて調整され、テクノロジのセキュリティはビジネス リスクの軽減に合わせて調整されます。 |

| 最高執行責任者 (COO) | インシデント対応プロセスは、この役割によって提供されるリーダーシップと戦略的ガイダンスにかかっています。 予防的かつ応答性の高い措置を企業戦略に沿って実行することが不可欠です。 侵害の想定体制で侵害に備えることは、COO に報告するすべての規範には侵害への準備レベルで機能する必要があることを意味し、これにより、ビジネスを一時停止することのない、侵害の迅速な分離とその軽減が保証されます。 |

| 最高財務責任者(CFO) | 侵害への備えと軽減は、予算化されたセキュリティ支出に組み込まれるものです。 金融システムは堅牢である必要があり、侵害を乗り切れる必要があります。 財務データは、機密データセットとして分類、セキュリティ保護、バックアップする必要があります。 |

ゼロ トラスト アプローチは、セキュリティ侵害に起因するいくつかのセキュリティ問題を解決します。 ビジネス リーダーにゼロ トラスト アプローチの次の利点を強調できます。

| メリット | 説明 |

|---|---|

| 克服の保証 | 攻撃者の性質や動機によっては、通常の事業活動を実施する組織の能力に大きな影響を与え、混乱させるように侵害が設計されている場合があります。 侵害に備えると、損害を与え無能力にすることを目的として設計された侵害を組織が乗り切れる可能性が大幅に向上します。 |

| 評判への損害の抑制 | 機密データにアクセスされる結果につながる侵害は、ブランドの評判への損害、機密性の高い知的財産の損失、顧客サービスの中断、規制上の罰金、事業への金銭的損害など、重大な影響を及ぼす可能性があります。 ゼロ トラスト セキュリティは、オンプレミスとクラウドの両方で IT インフラストラクチャを継続的に評価、監視、分析することで、攻撃領域を削減するのに役立ちます。 ゼロ トラスト アーキテクチャは、リスクが特定されたときに自動的に更新されるポリシーを定義するのに役立ちます。 |

| 組織内の影響範囲半径の低減 | ゼロ トラスト モデルをデプロイすると、社内外からの侵害の影響を最小限に抑えることができます。 これにより、脅威をリアルタイムで検出して対応する組織の能力が強化され、同じ層内での拡散を制限することで、攻撃の影響範囲領域が低減されます。 |

| 堅牢なセキュリティとリスク体制の実証 | ゼロ トラスト アプローチでは、アラートのトリアージ、追加の脅威シグナルの関連付け、修復アクションが可能になります。 シグナルの分析は、社内のセキュリティ カルチャを評価し、改善またはベスト プラクティスの領域を特定することで、体制を改善するのに役立ちます。 ネットワークを変更すると、悪意のある可能性のあるアクティビティの分析が自動的にトリガーされます。 ネットワーク内のすべての資産とリソースとそのパフォーマンスが完全に可視化されるため、リスクにさらされる可能性が全体的に大幅に減少します。 |

| サイバー保険料の引き下げ | サイバー保険のコストを評価するには、堅牢で明確に定義されたセキュリティ モデルとアーキテクチャが必要です。 ゼロ トラスト セキュリティを実装することで、ネットワークとエンドポイントを保護するためのリアルタイム分析を使用して、制御、可視性、ガバナンスを実現できます。 セキュリティ チームは、全体的なセキュリティ態勢のギャップを検出して克服し、プロアクティブな戦略とシステムがあることを保険会社に証明できます。 ゼロ トラスト アプローチによって、サイバー回復力も向上し、保険料が低減することで採算が取れる可能性さえあります。 |

| セキュリティ チームの効率と士気の向上 | ゼロ トラスト デプロイでは、リソースのプロビジョニング、アクセス レビュー、構成証明などの日常的なタスクを自動化することで、セキュリティ チームの手動作業を削減できます。 その結果、社内と社外の両方で最も重要な攻撃とリスクを検出、阻止、排除するために必要な時間とテレメトリをセキュリティ チームに与えることができます。それにより、IT チームとセキュリティ チームの士気が向上します。 |

ビジネス リーダーから得られる情報の詳細については、電子ブック「内部または外部の悪意のあるアクターの影響を最小限に抑える」を参照してください。

侵害によるビジネス上の損害を防止または削減するための導入サイクル

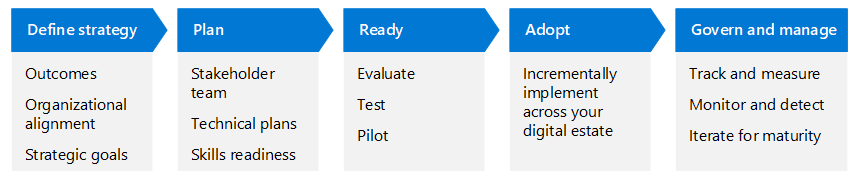

この一連の記事では、Azure のクラウド導入フレームワークと同じライフサイクル フェーズ (戦略を定義、計画、準備、導入、管理するが、ゼロ トラストに適合) を使用して、このビジネス シナリオについて説明します。

次のテーブルは、この図解をわかりやすくしたバージョンです。

| 戦略の定義 | 計画 | 準備 | 採用 | 管理と運営 |

|---|---|---|---|---|

| 成果 組織の配置 戦略的目標 |

利害関係者チーム テクニカル プラン スキルの準備 |

評価 テスト パイロット |

デジタル資産全体で段階的に実装します | 追跡と測定 監視と検出 成熟を得るための処理 |

ゼロトラスト導入サイクルについては、ゼロトラスト導入フレームワーク概要で詳細を読むことができます。

侵害によるビジネス上の損害を防止または軽減するには、次の追加記事の情報を使用します。

これら 2 つの別々のトラックのデプロイに関する推奨事項には、IT 部門の個別のグループの参加が必要であり、各トラックのアクティビティを並行して実行できることに注意してください。

次のステップ

このビジネス シナリオについて:

ゼロ トラスト導入フレームワークでのその他の記事:

- ゼロ トラスト採用フレームワークの概要

- セキュリティ態勢を迅速に最新化する

- リモートおよびハイブリッド作業の安全性を確保します

- 機密度の高いビジネス データを特定および保護する

- 規制およびコンプライアンス要件を満たす

進捗管理のリソース

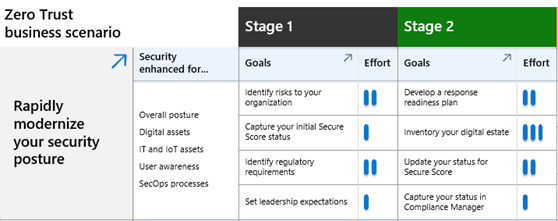

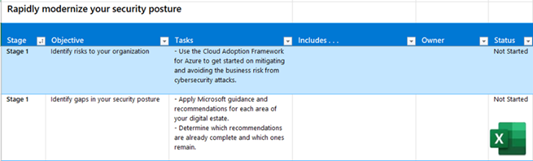

どのゼロ トラスト ビジネス シナリオでも、以下の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」をご覧ください。